Компания UserGate объявила о выпуске UGOS 7.0 — новой версии платформы, на которой базируется в том числе межсетевой экран нового поколения (NGFW). В новом решении заметно расширен список инструментов. Добавлена поддержка новой аппаратной архитектуры, что открывает перспективы выпуска продуктов на основе интегральных схем специального назначения (ASIC).

- Введение

- Основные функции NGFW

- Наличие средств идентификации приложений

- Единая консоль управления

- Динамическая фильтрация пакетов

- Глубокая проверка пакетов (DPI)

- Интеграция с системой предотвращения вторжений (IPS)

- Сетевая песочница для NGFW

- Поддержка защищённого трафика

- Динамическое обновление списка угроз

- Дополнительные опции для NGFW

- Аппаратное решение для NGFW

- Широкая поддержка протоколов

- Поддержка SD-WAN

- Выводы

Введение

В конце апреля в Москве состоялась IV ежегодная конференция компании UserGate. На ней российский разработчик представил седьмую версию собственной операционной системы UGOS, являющейся основой для выстраивания экосистемы безопасности UserGate SUMMA, в состав которой входит и межсетевой экран следующего поколения. UserGate также объявила о старте продаж аппаратно-программного комплекса С150, который предназначен для защиты крупных компаний с разветвлённой филиальной сетью, предприятий малого и среднего бизнеса, медицинских учреждений, розничных сетей, промышленных предприятий.

Предложение NGFW от UserGate стало для современного российского рынка в некотором роде «убойным». Это было обусловлено произошедшей в прошлом году внезапной блокировкой парка широко распространённых в стране устройств Fortinet NGFW — самого популярного на тот момент аналогичного решения на отечественном рынке. Выбор российских компаний был предопределён позицией Gartner и многих мировых изданий, которые называли это решение лучшим NGFW с точки зрения эффективности вложенных средств. Решение Fortinet размещалось в престижном сегменте «Leaders» магического квадранта Gartner для сетевых брандмауэров (Network Firewalls).

Рисунок 1. IV ежегодная конференция UserGate собрала более 700 участников

Принятое Fortinet «политическое» решение подставило под удар российских бизнес-заказчиков. У них не осталось другого выбора, кроме замены на соответствующее отечественное решение. Высокая востребованность NGFW и большое число потенциальных заказчиков привлекли внимание российских ИБ-разработчиков. Эксперты заговорили о том, что скоро на рынке появится не менее десятка решений этого класса, что предвещало возникновение серьёзной конкуренции.

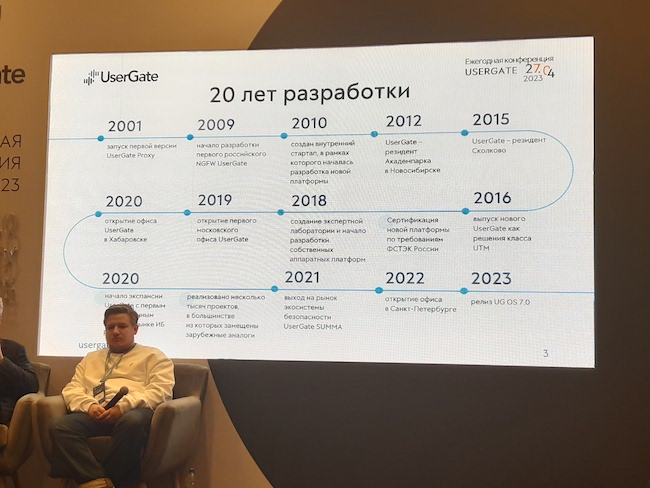

Уникальность предложения UserGate на рынке NGFW состоит в том, что в отличие от большинства его новых участников компания ведёт разработку систем обнаружения и предотвращения вторжений (IDPS) уже более 20 лет. Решение UserGate NGFW уже сейчас рассматривается как зрелое.

Рисунок 2. Директор и сооснователь UserGate Дмитрий Курашев (в центре) объявил о выпуске UGOS 7.0

Основные функции NGFW

Необходимо отметить, что российские брандмауэры присутствовали на рынке и раньше. Поэтому особенности NGFW — это то, на что следует сразу обращать внимание.

Современный NGFW должен обладать рядом функций, которые отличают его от обычных брандмауэров. Их реализация может различаться, но разработчик NGFW должен непременно включить их в свой перечень задач. Этот набор позволяет оценить возможности предложения вендора, а также планы развития его продукта.

Далее мы приведём список этих функций и дадим некоторые комментарии в отношении их реализации в продукте UserGate.

Наличие средств идентификации приложений

Главным отличием NGFW от традиционных брандмауэров, сделавшим их настолько востребованными на российском рынке с уходом западных вендоров, является, пожалуй, способность обеспечивать защиту не только на уровне сетевого трафика, но и на уровне приложений и пользователей. Именно эта функция стала критической для российского рынка и сделала потребность в NGFW такой высокой.

С технической точки зрения новизна NGFW состоит в том, что он позволяет выполнять идентификацию, выдавать разрешения, осуществлять блокировку или ограничивать трафик с учётом самого приложения, а не специально назначенного порта или протокола. Формально такое ограничение можно было ввести и ранее, если приложение использовало стандартный набор настроек, но в случае внесения изменений возможности защиты терялись. NGFW позволяет устранить этот риск.

Способность NGFW распознавать пользователя (идентифицировать его) дополнительно усиливает контроль. Эта функция позволяет администраторам применять назначаемые для NGFW правила более избирательно, связывая их с определёнными группами и пользователями.

Единая консоль управления

Активное управление функциями сетевой защиты через NGFW подразумевает предоставление администраторам единой консоли управления. С её помощью обеспечиваются соответствующий уровень централизации, прозрачность при раздаче команд и контроль за их исполнением. Можно проводить аудит общего состояния для сегментов сети.

Большинство современных NGFW обязаны предоставлять средства анализа журналов и управления политиками. Единая консоль даёт возможность проверять содержимое трафика по шаблонам, экспортировать правила настройки брандмауэра.

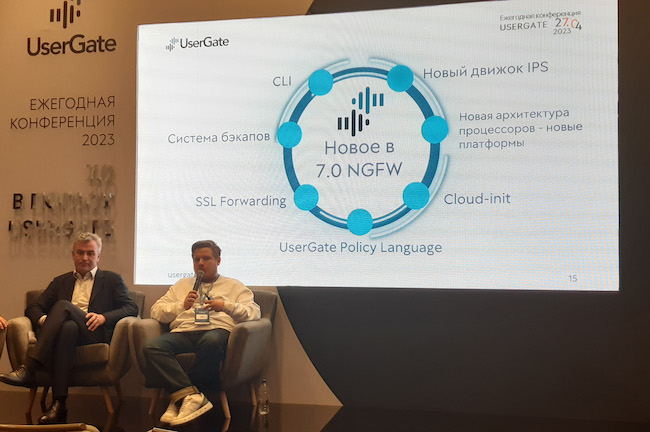

При создании UGOS 7.0 разработчики уделили большое внимание развитию этого направления. В частности, появился новый язык описания политик безопасности — UserGate Policy Language (UPL). Благодаря ему теперь можно задавать и обновлять применяемые политики через интерфейс командной строки (CLI). Можно также управлять настройками для каждого подключённого сетевого устройства, проводить диагностику и решать проблемы.

Рисунок 3. Компания UserGate занимается разработкой ИБ-систем уже более 20 лет

Динамическая фильтрация пакетов

Обычные брандмауэры обеспечивают динамическую проверку пакетов и их фильтрацию до 4-го уровня модели OSI. Однако возможности NGFW должны быть значительно шире: этот инструмент обязан отслеживать пакеты на уровнях 2–7.

Фактически это означает, что в NGFW можно не только делить пакеты на безопасные и небезопасные, но и оценивать их содержимое. Благодаря этому повышается уровень защищённости сети.

Рисунок 4. Модель OSI для представления сетевого трафика

Глубокая проверка пакетов (DPI)

Глубокая проверка пакетов в NGFW является существенным шагом вперёд на фоне обычных брандмауэров, где проводится проверка только трафика и заголовков пакетов. DPI позволяет проверять больше. В сферу контроля теперь входит часть передаваемого содержимого.

В случае обнаружения опасного (или, наоборот, полезного) кода NGFW способен распознавать пакеты на прикладном уровне. Система защиты может классифицировать их, блокировать или перенаправлять по определённому адресу, расширяя охват обнаружения и проверки трафика.

Интеграция с системой предотвращения вторжений (IPS)

Системы предотвращения вторжений ранее разрабатывались отдельно от брандмауэров. Если на брандмауэр возлагалась задача управлять потоками трафика, то системы IPS выполняли проверку сети и пытались обнаружить следы присутствия вредоносных программ и злоумышленников, выдавая информацию в систему оповещения. Активной очисткой от нежелательных элементов также занимался межсетевой экран.

По мере развития IPS и брандмауэров их технологии сближались. Как итог, концепция NGFW предполагает, что эти функции должны быть тесно интегрированы между собой.

IPS добавляет в NGFW важные дополнительные опции защиты: противодействие злонамеренным отказам в обслуживании (DDoS) и эксплуатации известных уязвимостей.

Сетевая песочница для NGFW

Функция сетевой песочницы пока не стала обязательной для NGFW. Вендоры часто добавляют её как опцию по подписке.

Преимущество сетевой песочницы в NGFW состоит в том, что она позволяет нарастить защиту от вредоносных программ. Отправляя сомнительную программу в безопасную изолированную среду, можно узнать, заложены ли в ней вредоносные функции. Поскольку проверка проводится вне доступа к корпоративной сети, можно обезвредить скрытые вредоносные элементы, которые не детектируются обычными методами, пока не проявят своего присутствия.

Поддержка защищённого трафика

Применение HTTPS фактически уже стало стандартом для сетевого обмена через интернет. Это подтверждается, например, тем, что Google недавно отказалась от использования специальной маркировки зелёным значком для сайтов с поддержкой HTTPS. Однако применение средств шифрования трафика является для брандмауэров дополнительной нагрузкой, с которой традиционные продукты этого класса не справляются.

Важным отличием NGFW является функция расшифровки соединений, использующих протоколы SSL и TLS. Благодаря этому можно проводить инспекцию сетевого трафика, принимать решения (в зависимости от установленных правил), обрабатывать трафик передаваемый через VPN. Проверка входящих и исходящих SSL-цепочек позволяет выявлять и предотвращать угрозы внутри зашифрованных сетевых потоков.

В UGOS 7.0 добавлена поддержка расшифровки TLS-трафика. Она применяется для контроля вторжений и для направления данных на внешние устройства анализа.

Динамическое обновление списка угроз

Ландшафт угроз отличается высокой динамикой изменений. Новые угрозы возникают постоянно, компании обязаны внимательно следить за ними, чтобы не оказаться пострадавшими. Делать это вручную малоэффективно.

Вендоры NGFW создают собственные защищённые сети, где размещают информацию об актуальных угрозах и источниках атак. Эта информация постоянно обновляется. Главное требование — донести сведения до пользователей NGFW без компрометации. Эти данные применяются в режиме настоящего времени и необходимы для проведения анализа и блокировки угроз, внесения изменений в политику обслуживания.

Выпускаемые индикаторы компрометации (IoC) информируют NGFW о вредоносном трафике. Вендор поддерживает динамические списки угроз. Процесс передачи данных на всю сеть NGFW-устройств автоматизирован и не должен быть подвержен человеческим ошибкам.

Рисунок 5. Новые инструменты в составе UserGate NGFW 7.0

Дополнительные опции для NGFW

Решения класса NGFW применяются в самых различных компаниях. Широта применения, разнообразие используемых сетевых топологий, необъятный спектр решаемых заказчиком задач приводят к тому, что внедрение готовых решений всегда требует адаптации под локальные требования.

Вокруг NGFW на рынке формируется множество дополнительных SaaS-приложений, которые позволяют дооснастить функциональный набор базового NGFW-решения новыми, порой критически важными опциями.

Заказчики часто интересуются, например, добавлением поддержки SIEM, двухфакторной аутентификации, Active Directory, различными инструментами отчётности. Для этого в NGFW должны существовать защищённые API.

Аппаратное решение для NGFW

Большой набор функций в составе NGFW заставляет заказчиков отдавать предпочтение аппаратным решениям. Это позволяет существенно повысить производительность и освобождает от ошибок при настройке, которыми могут воспользоваться злоумышленники.

Однако аппаратная поддержка требует достижения двух отдельных целей: создания специализированной ОС и разработки высоконагруженного решения типа ASIC.

Согласно заявлению UserGate, в версии 7.0 операционная система UGOS была оптимизирована для повышения эффективности при работе в высоконагруженной среде. Вендор также сообщил о переходе на поддержку новой аппаратной архитектуры (выбор не разглашается). Первое аппаратное решение — модель UserGate C150.

Среди других улучшений — добавление средств управления памятью IOMMU, благодаря которым повышается защищённость от атак.

Широкая поддержка протоколов

Большинство NGFW защищают в первую очередь офисные сети с их характерным трафиком и используемыми протоколами. Борьба с «умными» атаками на производственные системы пока не стала трендом в кибербезе. Это объясняется значительными отличиями защиты таких систем. Свою роль играет и то, что данные, которые упакованы в специализированные SCADA-протоколы, трудно скомпрометировать.

В то же время регуляторное давление на глобальных рынках и внедрение средств поддержки «нулевого доверия» (ZTNA) ведёт к развитию средств обработки и фильтрации промышленных протоколов, в том числе и в NGFW.

Аналогичные тренды наблюдаются в отношении сетей IoT-устройств.

Поддержка SD-WAN

Развитие облаков и программно определяемых систем порождает необходимость их поддержки и со стороны брандмауэров. В отличие от традиционных продуктов, где настройки задаются вручную либо согласно установленным правилам, для поддержки программно управляемых конфигураций нужна автоматизация ввода и перенастройки параметров. Это — одно из направлений развития современных NGFW.

В новой версии UserGate 7.0 улучшена поддержка VLAN. Появилась поддержка протокола LLDP, используемого для обеспечения связности в сетях. Частично поддерживаются инструменты из состава комплекса виртуализации VMware.

Рисунок 6. UserGate собрала все свои инструменты в единую экосистему SUMMA

Выводы

Мы перечислили основные признаки, по которым можно отличить настоящий современный NGFW от традиционных файрволов. Этот список не является исчерпывающим, но позволяет оценить предлагаемое решение.

В качестве примера мы использовали UserGate NGFW, входящий в состав UserGate SUMMA. Но приведённые в статье признаки можно применять и для оценки других предложений NGFW. Они сейчас востребованны на российском рынке, ожидается «шквал» новых решений этого типа, среди которых заказчикам придётся выбирать себе то, что подходит им в наибольшей степени.