Социальная инженерия неизменно остаётся любимым инструментом киберпреступников. Поэтому многие компании понимают, что одних СЗИ недостаточно для защиты ИТ-периметра и необходимо повышать осведомлённость сотрудников в вопросах ИБ, а именно — внедрить программу обучения (Security Awareness, SA). Разберёмся, как этот процесс может пойти не по плану и при чём тут СЗИ.

- Введение

- Рассылку поймали средства защиты

- Пометка «внешний отправитель» в теле письма и реальный фишинг

- Обучающие курсы пройдены, но фишинг продолжают открывать

- Выводы

Введение

Последние годы растёт количество вредоносных программ, доставляемых через фишинг. По оценке центра противодействия кибератакам Solar JSOC, почти половина инцидентов, зафиксированных в 2022 году, была связана именно с использованием вредоносных объектов. И, к сожалению, программные средства защиты почты не дают стопроцентной защиты от фишинга, ведь всегда остаётся человеческий фактор. Согласитесь, не зря же социальная инженерия так популярна у киберпреступников.

Поэтому компании проводят обучение и внедряют специализированные программы повышения осведомлённости сотрудников в вопросах кибербезопасности (Security Awareness, SA). Они включают в себя не только теорию, но и практику, взаимодействие с киберугрозой. Для этих целей обычно используется учебный фишинг, являющийся важным компонентом программы повышения осведомлённости. Кто-то проводит подобные киберучения силами внутренних сотрудников ИБ-службы, кто-то обращается к сервис-провайдерам (такой сервис есть и у «РТК-Солара»). Правда, обучение и учебный фишинг не всегда проходят идеально. Иногда вмешиваются технологии, иногда — люди, которые далеко не с первого раза включаются в обучение. Что может произойти в процессе — расскажем на примере реальных случаев из нашей практики.

Рассылку поймали средства защиты

Большинство компаний эксплуатируют различные системы защиты почты, это стандартная практика. Но цель учебного фишинга в рамках SA — проверить людей, а не корректность работы отдельных средств защиты. Поэтому на старте любого проекта мы вместе с клиентом всегда корректируем настройки антиспама, чтобы тот пропустил наш фишинг, проверяем тестовой рассылкой, не «задержалось» ли письмо в песочнице (Sandbox), и т. п. Для корректного результата работ и правильной статистики, проблем с получением тренировочных рассылок (блокировок, задержек, метки «спам») быть не должно.

Но в одном из проектов клиент забыл про свой антиспам. Безусловно, мы не говорим о полном отключении СЗИ — этого не требуется. При проведении учебной фишинговой рассылки нужно настроить исключения для IP-адресов и доменов, с которых она идёт — добавить их в белый список. При этом надо не забыть про все эшелоны защиты почты: шлюз (Secure E-mail Gateway, SEG), антиспам, песочницу и остальные. Везде надо настроить соответствующие правила.

Итак, тестовую рассылку прошли успешно, но вот при массовой — большая часть писем пришла с пометкой «спам». Но, думаете, никто не клюнул на фишинг из-за этого? Как бы не так! Несмотря на предупреждение, адресаты всё равно открывали письма. Более того, после устранения проблемы мы провели эти же рассылки для других групп сотрудников и получили почти одинаковые данные (табл. 1).

Таблица 1. Результаты массовых учебных рассылок

|

Рассылка |

Метка «СПАМ» |

Совершили небезопасное действие (перешли по ссылке) |

Ввели данные в форму после перехода по ссылке |

Прошли проверку |

|

Письмо 1 на группу 1 |

да |

9 % |

31 % |

91 % |

|

Письмо 2 на группу 2 |

да |

9 % |

44 % |

91 % |

|

Письмо 3 на группу 1 |

да |

22 % |

57 % |

78 % |

|

Письмо 1 на подгруппу 3 группы 3 |

нет |

9 % |

40 % |

91 % |

|

Письмо 2 на подгруппу 2 группы 3 |

нет |

7 % |

25 % |

93 % |

|

Письмо 3 на подгруппу 1 группы 3 |

нет |

18 % |

50 % |

82 % |

Почему так и что с этим делать?

Любопытство, интерес, страх после прочтения письма — сотрудники попались на удочку злоумышленников в тексте. Для рассылки использовались три шаблона:

- Письмо 1: сообщение об изменении пароля якобы от известного портала по поиску работы.

- Письмо 2: сообщение о переадресации рабочей почты на внешний почтовый ящик.

- Письмо 3: информация о вероятном взломе учётной записи на портале государственных услуг с предложением сменить пароль «как можно скорее».

Возможно, сыграло свою роль недоверие к технике и программным алгоритмам. Мы же нередко слышим фразу «если вы не получили письмо от нас, проверьте папку “спам”». Или же имела место банальная невнимательность сотрудников.

Поэтому не стоит полностью полагаться на программно-аппаратные СЗИ почты, важно помнить о человеческом факторе и тренировать навыки распознавания фишинга у сотрудников, обучать людей и рассказывать им об актуальных киберугрозах.

Пометка «внешний отправитель» в теле письма и реальный фишинг

Ещё один вариант защиты почты — настройка маркировки писем от внешнего отправителя. Пометка обращает внимание сотрудников на то, что в работе с таким письмом надо быть более внимательным, так как оно с большей вероятностью может содержать вредоносные вложения и фишинговые ссылки. К тому же такая мера легко реализуется.

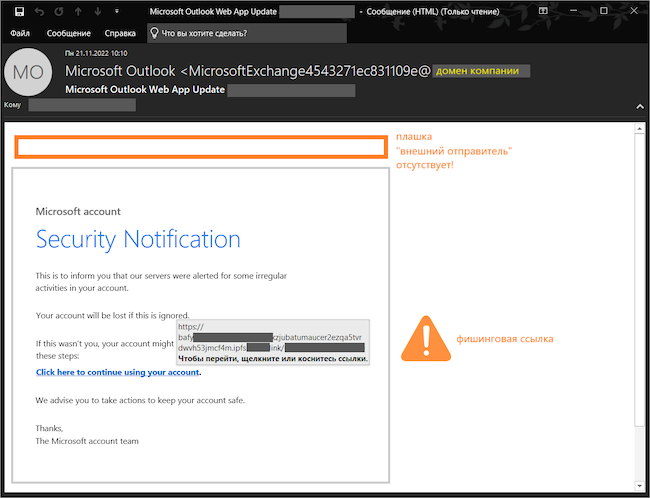

Итак, в один прекрасный день сотрудники одной организации получили реальный фишинг, маскирующийся под уведомление почтового сервера.

Рисунок 1. Фишинговое письмо

При этом в поле «Отправитель» значился адрес, который полностью соответствовал реальному почтовому домену клиента. Поэтому сервер не добавил предупредительной маркировки «Внешняя почта, будьте внимательны».

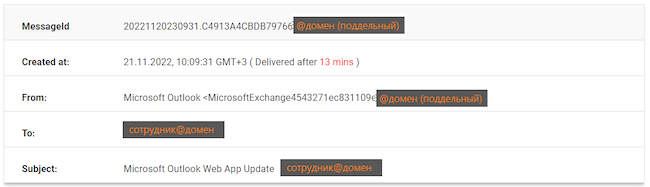

Дело в том, что в поле «from» отображается всего лишь текст, который может быть изменён почтовым сервером отправителя. Чтобы понять, с какого домена на самом деле пришло письмо, нужно смотреть заголовки в свойствах письма. На рисунке 5 мы видим задержку доставки на 13 минут — такое может происходить, если СЗИ почты что-то «заподозрили». Чёрным цветом мы закрасили получателя письма, домен получателя и поддельный домен отправителя, совпадающий с доменом получателя.

Рисунок 2. Свойства письма

Неподготовленный сотрудник мог бы воспринять данное фишинговое письмо как легитимное внутреннее сообщение от почтового сервера. Но сотрудник был подготовленным (мы предоставляем клиенту сервис повышения навыков по кибербезопасности уже почти год). Он сообщил о фишинге в ИБ-службу, которая после этого приняла предупредительные меры.

К слову, у используемой нами технологической платформы SA есть удобный плагин для Outlook «Сообщить об атаке», доступный всем клиентам. Он позволяет сотруднику сообщить о подозрении на фишинг в службу ИБ. Если атака реальна, то с помощью бдительных сотрудников её можно быстрее обнаружить и не допустить фатальных последствий — фишинговое письмо будет отправлено на адрес электронной почты, выделенный службой ИБ для реагирования на подобные инциденты. А для учебных рассылок это — хороший инструмент, который позволит оценить бдительность пользователей и эффективность проводимой в компании программы повышения осведомлённости. Это также избавит службу ИБ от необходимости обрабатывать сообщения об учебном фишинге. Дело в том, что все сообщения о фишинге отправляются в специальный ящик ИБ-службы и в период массовой учебной рассылки он может быстро заполниться. Если же используется плагин, учебный фишинг не будет пересылаться на этот ящик, а платформа просто засчитает сообщившему об атаке сотруднику +1 балл рейтинга. Таким образом, специалисты по кибербезопасности не будет загружены обработкой лишних донесений.

Почему так и что делать?

Оставим в стороне техническую сторону реализации этой атаки с весьма распространённым фишинговым письмом (подобные снимки экрана «гуляют» на тематических ресурсах уже весьма давно). Важно правильное действие сотрудника при контакте с фишингом: сообщить об инциденте в профильную службу, помочь предотвратить развитие атаки или хотя бы минимизировать потенциальный ущерб.

Конечно, сотрудникам надо помочь сформировать такую реакцию. А для этого:

- завести короткий и удобный почтовый адрес для сообщений о фишинге, довести эту информацию до всех сотрудников (это — очень важные и значимые шаги в реализации программы повышения осведомлённости);

- обучать и стимулировать сотрудников выполнять правильное действие с фишингом — сообщать об атаке. Например, можно делать внутренние рассылки со статистикой донесений, рассказывать, как это помогает предотвратить атаки, и хвалить тех, кто выявил киберугрозу;

- не полагаться полностью на программно-аппаратные СЗИ почты и метку «внешний отправитель», помнить о человеческом факторе и о совершенствующихся методах злоумышленников.

Обучающие курсы пройдены, но фишинг продолжают открывать

Сразу скажем, волшебных таблеток от фишинга для сотрудников не существует. Обучающие курсы — важная часть процесса, но без практики они не дадут результата и при контакте с реальным фишингом сотрудник может растеряться или проявить любопытство и в итоге попасться на уловку мошенников. Вырабатывать устойчивый навык распознавания фишинга и повышать осведомлённость об угрозах нужно на постоянной основе за счёт прямого контакта с этими угрозами. Каждая учебная фишинговая рассылка, независимо от статистики небезопасных действий, повышает «насмотренность» сотрудника: он узнаёт о новой угрозе, контактирует с ней, «примеряет» на себя и становится менее восприимчивым. Как писал Стивен Кинг: «Обманешь меня раз — позор тебе. Обманешь меня дважды — позор мне».

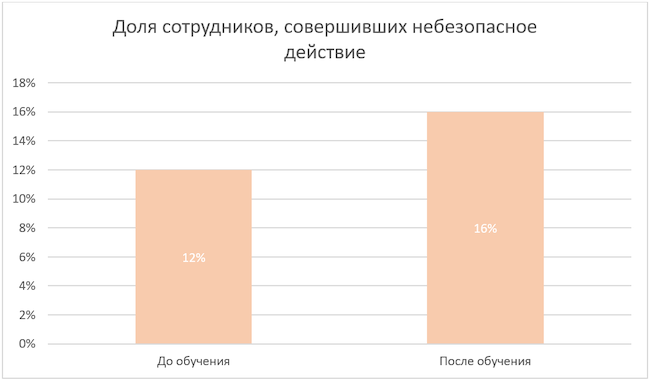

Наша практика подтверждает необходимость постоянной работы с сотрудниками: обучающие теоретические курсы не спасут от фишинга, а провести одну учебную рассылку тоже недостаточно. Такие данные мы получили по итогам одного цикла работ с заказчиком: небезопасных действий с учебным фишингом после прохождения сотрудниками обучающих курсов стало даже больше, чем до обучения.

Рисунок 3. Результаты проверки

Почему так и что делать?

Значит ли это, что обучающие курсы были совсем неэффективными? Вовсе нет, просто практический навык распознавания фишинга ещё не выработался, что подтверждает идею о том, что обучения теории ИБ без практики недостаточно. У клиентов с постоянными учебными фишинговыми рассылками сотрудники лучше распознают фишинг и сообщают о нём в службу ИБ.

Немного поясним принцип нашего сервиса и то, как мы реализовываем программу повышения осведомлённости. Работы в рамках SA всегда начинаются с первичной рассылки, чтобы понять, насколько сотрудники в принципе восприимчивы к фишингу. Дальше люди отправляются на обучение. Затем — снова имитация фишинга, чтобы дополнить обучение практикой и посмотреть, насколько оно повлияло на сотрудников. Это — самый первый цикл работ, обычно он занимает около трёх месяцев. Именно о нём мы рассказали в примере выше.

На этом процесс не заканчивается: примерно раз в месяц проводим новые рассылки (и постепенно их усложняем), а тех, кто постоянно на них «ведётся», направляем на дополнительное обучение. Да, это небыстрый процесс. Для выработки устойчивых навыков требуется время — не менее 12 месяцев. А после — продолжать регулярные рассылки, чтобы сотрудники не теряли бдительности.

Таким образом, сотрудники становятся более осведомлёнными, повышается их «насмотренность»; в итоге увеличивается устойчивость к фишингу как конкретного человека, так и всей организации.

Выводы

Как видно, нельзя полностью полагаться на технические средства защиты от фишинга: не стоит недооценивать человеческий фактор. С сотрудниками необходимо работать, стимулировать их в вопросах информационной безопасности. Поэтому учебный фишинг — это полезно! Взаимодействуя с тестовыми рассылками, сотрудники становятся более осведомлёнными, увеличивается защищённость как конкретного человека, так и компании в целом.

Но организовать процесс обучения в компании тоже нужно корректно. Так, если вы отвечаете за кибербезопасность организации и у вас до сих пор нет отдельного адреса реагирования на фишинг и другие киберугрозы, — самое время это исправить. Это простой и эффективный первый шаг к защите от киберугроз и к началу реализации программы Security Awareness. Но этот процесс, как и любое средство защиты информации, должен быть реализован и работать на постоянной основе.