В статье рассматриваются основы криминалистического исследования мобильных устройств Apple. Приводится пошаговая инструкция, описывающая процесс криминалистического извлечения и анализа данных на примере мобильного устройства Apple (iPhone). Статья знакомит читателей со специализированными программами Belkasoft Acquisition Tool и Belkasoft Evidence Center, используемыми в форензике, и рассказывает об их применении для анализа подобных устройств. Это позволяет читателю оценить удобство работы с данными криминалистическими программами и их функциональность.

2. Типы извлечения данных из мобильных устройств

3. Извлечение данных из iPhone

4. Криминалистический анализ извлеченных данных

Введение

Мы уже писали о том, как производится криминалистическое извлечение данных с жесткого диска ноутбука, а сегодня речь пойдет о мобильных устройствах Apple.

Анализ мобильных устройств имеет большое значение при расследовании инцидентов, так как на них сосредоточено много информации о владельце устройства и иных чувствительных данных.

Мобильные устройства компании Apple, такие как iPhone и iPad, занимают около 15% рынка мобильных устройств. Поэтому они часто попадают на исследование в криминалистические лаборатории.

В данной статье будет рассмотрено два ключевых момента криминалистического анализа подобных устройств:

- Извлечение данных из мобильных устройств Apple.

- Криминалистический анализ этих данных.

Типы извлечения данных из мобильных устройств

В форензике существуют четыре основных типа извлечения данных:

- Логическое извлечение — из устройства извлекаются только определенные данные (телефонная книга, вызовы, SMS-сообщения и т. д.). Как правило, логическое извлечение производится путем установки специального приложения на мобильное устройство. Однако из-за особенностей организации памяти мобильных устройств и правил безопасности для мобильных устройств Apple этот метод не применим.

- Создание резервной копии — из устройства извлекаются логические данные, находящиеся в памяти устройства, извлечение которых разрешено правилами безопасности. Это наиболее распространенный метод извлечения данных из мобильных устройств фирмы Apple.

- Извлечение файловой системы — с помощью данного метода можно извлечь все логические данные из устройства. Он применим для устройств фирмы Apple, подвергнутых джейлбрейку, и позволяет извлечь максимальное число данных из подобных устройств. К сожалению, не все устройства можно подвергнуть джейлбрейку. Например, его нельзя сделать для мобильных устройств Apple с последней версией iOS.

- Создание физического дампа — с помощью данного метода можно извлечь из устройства не только логические данные, но и удаленные файлы. К сожалению, для мобильных устройств фирмы Apple данный метод применим только к iPhone 4 и более старым моделям.

Извлечение данных из iPhone

В качестве примера извлечения данных из устройств Apple будет описан процесс создания и анализа криминалистической копии данных iPhone (для iPad процесс будет аналогичным). Для этого воспользуемся бесплатной утилитой Belkasoft Acquisition Tool.

Следует отметить, что извлечение данных из заблокированных устройств Apple невозможно. В подтверждение вспомним громкую историю о том, как американское Правительство в лице Министерства юстиции требовало от компании Apple разблокировать устройство террориста. О том, какие методы используются в форензике для разблокировки подобных устройств, будет рассказано в другой статье.

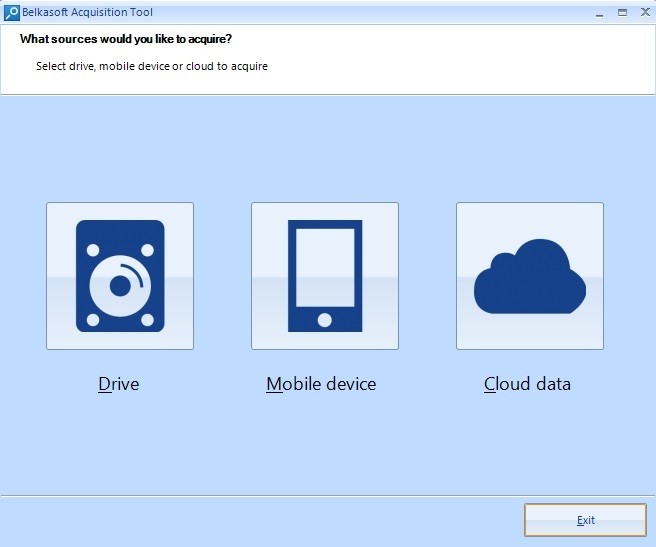

Итак, запустите программу Belkasoft Acquisition Tool и в открывшемся окне кликните на иконку Mobile device.

Рисунок 1. Основное окно программы Belkasoft Acquisition Tool

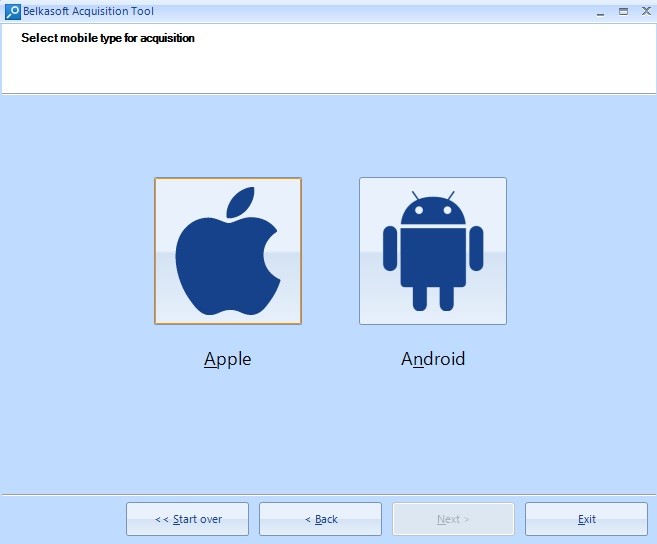

В следующем окне кликните иконку Apple.

Рисунок 2. Окно выбора типа устройства (Apple или Android)

Разблокируйте устройство, из которого необходимо извлечь данные, подключите к компьютеру и в ответ на появившийся на экране устройства запрос кликните Trust («Доверять»). В следующем окне программы укажите путь, где будут сохраняться извлекаемые данные, и кликните Next.

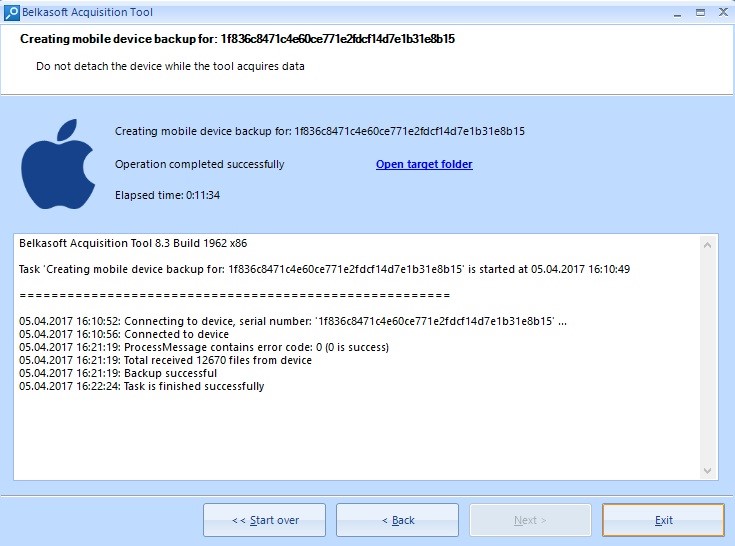

Рисунок 3. Окно подключения мобильного устройства

Запустится процесс извлечения данных. По окончании будет показано окно с информацией о произведенном извлечении. К извлеченным данным можно перейти, кликнув по надписи Open target folder, находящейся в этом же окне.

Рисунок 4. Окно с информацией о произведенном извлечении

Криминалистический анализ извлеченных данных

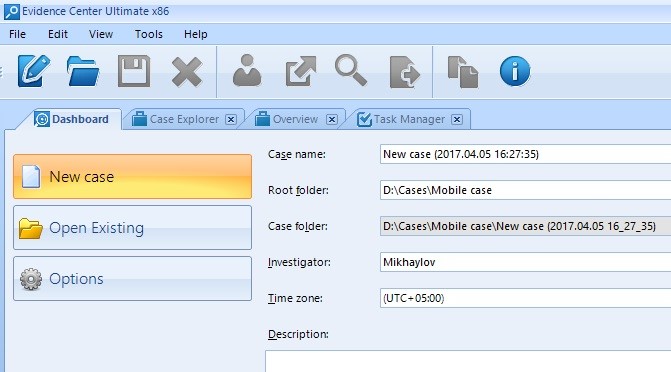

Для анализа извлеченных данных воспользуйтесь программой Belkasoft Evidence Center. Запустите программу. Задайте параметры нового дела, такие как: название дела, путь, где будут располагаться данные дела, имя исследователя (эксперта), описание дела, временную зону. Кликните на кнопку New case.

Рисунок 5. Окно настройки нового дела

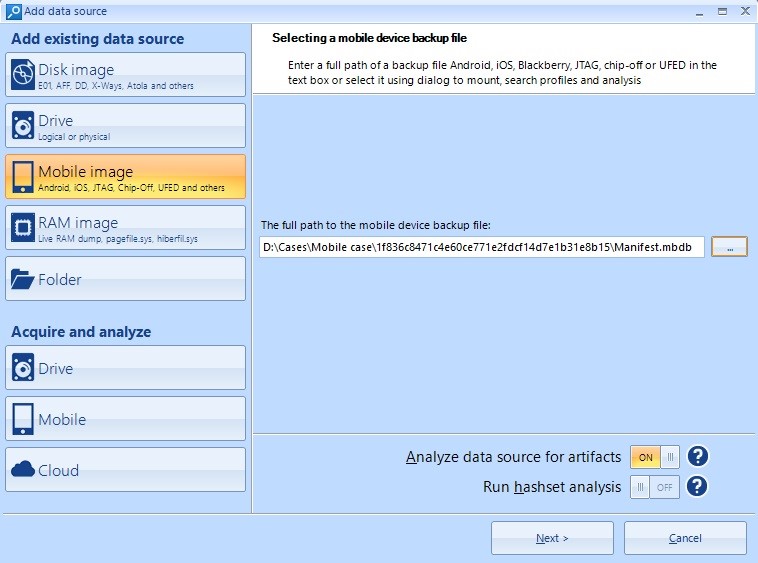

В следующем окне укажите путь до данных из мобильного устройства, которые были извлечены ранее. Нажмите Next.

Рисунок 6. Окно выбора источника данных

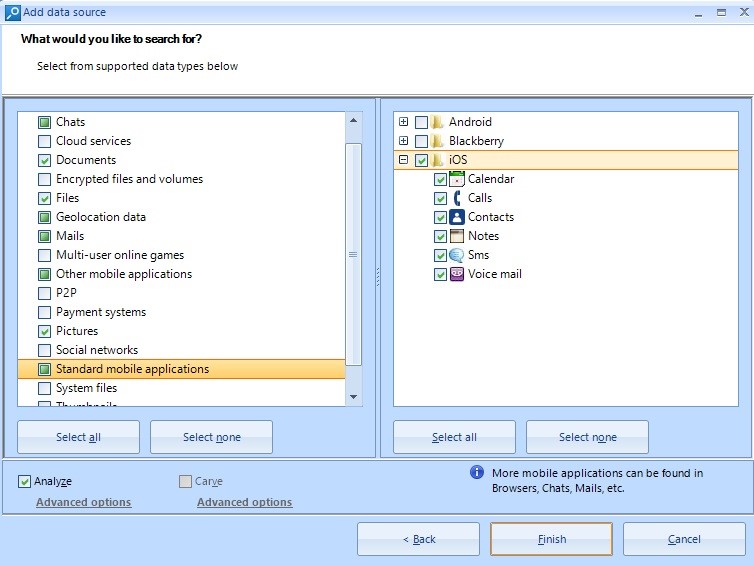

Далее укажите типы данных (чаты, сообщения электронной почты изображения, видео, вызовы, SMS-сообщения и т. д.), которые необходимо извлечь. Чем больше типов данных указано для извлечения, тем дольше будет производиться анализ. Как правило, для анализа данных мобильных устройств время анализа не является критичным. Так анализ устройства, использованного в качестве примера, занял 12 минут.

Рисунок 7. Окно выбора типов данных, которые нужно найти

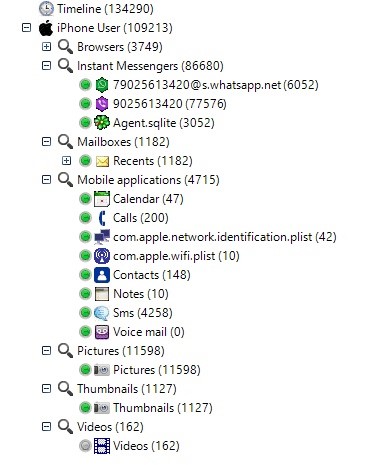

По завершении процесса анализа будут показаны обнаруженные типы данных.

Рисунок 8. Типы данных, извлеченные анализируемого устройства

Несмотря на то, что ранее была создана резервная копия устройства, т. е. копия, содержащая только файлы, присутствующие в устройстве в явном виде, в ходе анализа восстанавливаются: удаленные записи из телефонной книги, вызовы, чаты, удаленные SMS-сообщения и заметки. Анализируя миниатюры графических и видеофайлов, можно понять, какие картинки и видео находились на исследуемом устройстве ранее.

Извлеченные и восстановленные данные могут быть просмотрены и проанализированы в программе Belkasoft Evidence Center. Также по ним возможно создать криминалистические отчеты, которые могут быть представлены в качестве доказательства в суде или использованы в ходе расследования и реагирования на инциденты.

Выводы

Если не принимать во внимание мобильные устройства BlackBerry с операционной системой BlackBerry 10, количество которых достаточно ограниченно и быстро сокращается, то устройства Apple являются наиболее сложными объектами для криминалистического исследования. Используемые в них ограничения доступа к данным пользователя не позволяют извлечь данные в полном объеме. Использование же шифрования делает бесcмысленной работу всех известных алгоритмов восстановления файлов. Даже если каким-либо способом все-таки удастся восстановить файл, то его содержимое будет недоступно, так как оно останется зашифрованным.

Наиболее полно исследовать устройство Apple можно, если подвергнуть его джейлбрейку. Из подобного устройства можно извлечь файловую систему, анализом которой можно извлечь максимальное число данных пользователя. Однако осуществить такую операцию можно не для всех типов этих устройств.

В данной статье приведен пример создания криминалистической копии и анализа устройства Apple на примере создания резервной копии iPhone с использованием криминалистических продуктов Belkasoft Acquisition Tool и Belkasoft Evidence Center — самого распространенного типа извлечения данных из подобных устройств. Приведенный пример является наиболее простым способом извлечения данных пользователя, однако при этом исследуемое устройство должно быть исправным и разблокированным. В иных случаях извлечение данных из устройств Apple сильно затруднено.

Создание криминалистической копии данных мобильного устройства и ее экспресс-анализ являются важными этапами расследования вирусных атак и инцидентов, в которых могут быть замешаны инсайдеры или другие лица, действиями которых управляют хакеры.