«Лаборатория Касперского» стала первой российской компанией, выпустившей сетевые кибериммунные устройства. Ожидается, что уже к 2025 году такие продукты будут распространены повсеместно. В связи с этим важно понять, на каких принципах они построены.

- Введение

- История развития концепции кибериммунитета

- Встроенная кибериммунность

- Четыре «кита» кибериммунной ОС KasperskyOS

- Принцип «secure by design»

- MILS: архитектура надёжной безопасности в режиме реального времени

- FLASK: сквозные политики безопасности

- Выводы

Введение

«Лаборатория Касперского» объявила 11 ноября Днём кибериммунитета. Согласно её прогнозам, распространение кибериммунных устройств станет повсеместным уже к 2025 году. Они появятся в промышленности, на транспорте, станут частью «умных» городов, будут широко применяться в медицине и т. д. Их внедрение начнётся со встраиваемых систем.

Направление кибериммунитета Kaspersky развивает с 2002 года. 10 лет ушло на разработку концепции и выбор базовых архитектурных решений. С 2012 года компания начала создание программных продуктов. К 2022 году в её портфеле уже представлены кибериммунная ОС KasperskyOS и первые устройства на её базе — защищённые шлюзы Kaspersky IoT Secure Gateway. Компания уже осуществила несколько отраслевых внедрений кибериммунных программно-аппаратных комплексов на крупных российских предприятиях.

По оценкам «Лаборатории Касперского», в ближайшие годы будет расти спрос на специалистов по созданию кибериммунных систем. Компания развивает партнёрство по обучению в Московском авиационном институте (МАИ) и Оренбургском государственном университете. Уже объявлены планы по развитию сотрудничества с другими высшими учебными заведениями России в 2023 году. В их числе — Московский институт электроники и математики (МИЭМ НИУ ВШЭ), Национальный исследовательский ядерный университет МИФИ, Технологический университет (МГОТУ), Национальный исследовательский университет МИЭТ.

В марте 2022 года «Лаборатория Касперского» зарегистрировала товарный знак Kaspersky Cyber Immunity в ведомстве по патентам и товарным знакам США. Ранее тот же товарный знак был зарегистрирован в Великобритании и России.

История развития концепции кибериммунитета

Откуда пришло понятие кибериммунности? Оно интуитивно понятно, но пока не используется широко. Какова его история?

Наши исследования показали, что на массовом рынке термин «кибериммунитет» впервые был представлен польской студией CD Projekt RED — создателем популярной компьютерной игры Cyberpunk 2077. Действие разворачивается в вымышленном городе Найт-Сити, время действия — 2077 год. Главный персонаж по имени Ви (V) владеет боевыми навыками и умением взлома киберсистем.

Рисунок 1. Варианты выбора главного героя V в игре Cyberpunk 2077

Среди опций для арсенала V можно обнаружить особый вид кибероружия — «иммунную систему» (Immune System). Это имплантат, позволяющий нарастить пассивные средства защиты («бафы») и получить динамические оборонительные приёмы. Они будут полезны для различных сценариев кибербоя.

Дизайнеры из Польши сумели предугадать признаки будущего, как английский писатель-фантаст Герберт Уэллс, который предвосхитил в начале XX в. появление самоходных управляемых боевых машин в романе «Война миров»?

Может, и так. Разработчики игры Cyberpunk 2077 вложили в свою кибериммунную систему оборонительные свойства. Но далее станет понятно, что они действовали не вслепую.

Встроенная кибериммунность

Почему создатели Cyberpunk 2077 оснастили солдата V кибериммунной защитой? Это было их изобретение?

Термин «кибериммунность» получил популярность ещё в первой половине 2010-х гг. в связи с активным развитием M2M-систем, а позднее — «интернета вещей». Тогда его связывали с нарастающей угрозой кибератак между машинами (без участия человека). Прообразом, очевидно, была живая материя, где имеется своя иммунная защита, предназначенная для борьбы с болезнями.

К тому моменту уже научились успешно бороться с компьютерными вирусами по чёрным спискам. Предполагалось, что кибериммунные системы также будут выявлять угрозы по сигнатурам и устранять их.

Но в это же время на сцене появились биологи. Они обратили внимание на то, что принцип работы иммунной системы живых существ — несколько иной. Он напоминает применение не чёрных, а белых списков. Эта многоуровневая система способна разделять белки и микроорганизмы на полезные и вредные. Она не трогает тех, кого считает «своими», а всех остальных относит к патогенам, подлежащим уничтожению.

Возникла неопределённость в трактовке термина «кибериммунитет». Его стали упоминать реже. По сути, «Лаборатория Касперского» возродила его, посчитав, что пришло время для реализации концепции уже в новых реалиях повсеместного распространения ИИ и машинного обучения.

Четыре «кита» кибериммунной ОС KasperskyOS

Концепция кибериммунности при реализации KasperskyOS представлена следующими базовыми элементами:

- Принцип «secure by design» — сквозное обеспечение безопасности на этапе проектирования ОС и всего цикла SDL.

- Принцип минимизации доверенной кодовой базы, который выражается в разработке сверхкомпактного микроядра.

- Применение технологии MILS для управления разнородными потоками данных внутри одного устройства и строгой изоляции всех программных элементов вне микроядра ОС.

- Реализация сквозных политик безопасности по технологии FLASK (Flux Advanced Security Kernel).

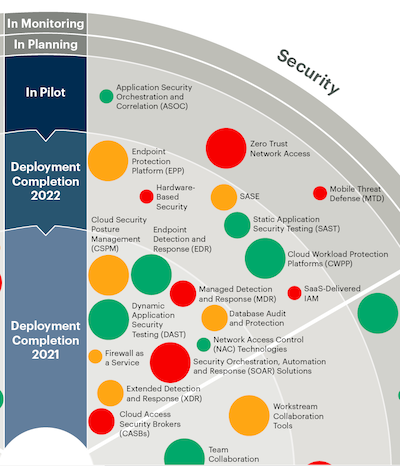

Сразу отметим одно из главных правил взаимодействия по FLASK: «всё, что не разрешено, запрещено». Этот же принцип используется и в родственной сетевой технологии ZTNA (Zero Trust Network Access), которую Gartner отнесла к числу основных технологий безопасности на ближайшую перспективу. Она, так же как и KasperskyOS, находится сейчас на этапе пилотного внедрения.

Рисунок 2. Перспективные технологии безопасности (по Gartner, 2022)

Очевидно, что «Лаборатория Касперского» стремится развиваться в общемировом тренде. Её технологию кибериммунности можно рассматривать как нишевую, которая в будущем сможет применяться вместе с другими технологиями, также находящимися в развитии.

Принцип «secure by design»

«Secure by design» — набор общих правил по разработке программного и аппаратного обеспечения, направленных на минимизацию рисков появления уязвимостей в системе и уменьшение площади атак. Он распространяется на каждый этап SDLC и включает в себя подключение специальных профилей безопасности, непрерывную оценку защищённости на каждом этапе и соблюдение передовых практик.

Принцип «secure by design» подразумевает:

- раннее выявление и устранение уязвимостей и неправильных конфигураций систем;

- подготовку общих служб и инструментов безопасности при одновременном повышении уровня защищённости;

- комплексное управление рисками;

- документирование принимаемых решений на протяжении всего жизненного цикла системы для сквозного контроля безопасности;

- повышение функциональной эффективности систем за счёт устранения прежних ограничений.

Рисунок 3. Первые устройства на базе KasperskyOS: интернет-шлюзы Kaspersky IoT Gateway

Интернет-шлюзы Kaspersky IoT Gateway 100 / 1000 для промышленных систем АСУ ТП — первые устройства на базе кибериммунной ОС «Лаборатории Касперского». Благодаря применению принципа минимизации размер кода их микроядра составляет сейчас около 100 тыс. строк. Для сравнения, типовое микроядро для промышленного интернет-шлюза на базе Linux содержит около 9 млн строк.

MILS: архитектура надёжной безопасности в режиме реального времени

Появлению архитектуры MLS (Multi-Level Security), прообраза MILS, предшествовала академическая разработка её концепции. Она велась на протяжении первого десятилетия этого века. Разработки носили закрытый характер и были нацелены на повышение надёжности авионики, средств управления вооружением, систем сбора защищённых данных, систем жизнеобеспечения. Главным заказчиком MLS выступал ВПК США.

Основной принцип архитектуры MLS состоит в применении нескольких независимых уровней защиты, а также принципа разделения потоков данных и контроля над ними. Архитектура предусматривала обслуживание как недоверенных компонентов, так и заслуживающих доверия. Тем самым гарантировалась повышенная безопасность и невозможность обхода установленных правил прохождения потоков данных.

Поддержка MLS была реализована в ряде систем повышенной защищённости: специальной версии корпоративной ОС Red Hat Enterprise Linux, надстройке Solaris Trusted Extensions для коммерческих ОС Solaris и OpenSolaris, операционной системе XTS-400 компании BAE Systems.

Но, как оказалось, созданная архитектура порождала существенную трудность: каждый подключаемый компонент должен был проходить строгую сертификацию, чтобы подтвердить свою способность обеспечить надёжную обработку и вывод смешанных данных на нескольких уровнях классификации.

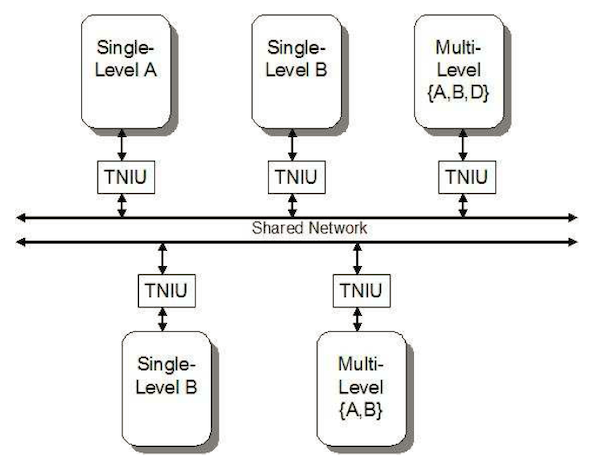

Поэтому было принято следующее решение: выделить механизм безопасности в отдельную архитектуру, получившую название MILS (Multiple Independent Levels of Security and Safety). Взамен сложной многоуровневой архитектуры MLS появилась новая система, состоящая из нескольких одноуровневых и нескольких многоуровневых компонентов; при этом все компоненты могли использовать общую среду для коммуникаций. В результате доверенные сетевые устройства (Trusted Network Interface Units, TNIU) получили возможность обмениваться данными через общую шину с соблюдением выделенных им прав доступа.

Рисунок 4. Обновлённая архитектура MILS, разработанная на базе MLS

Архитектура MILS поддерживает принудительное применение одной или нескольких политик безопасности для конкретных приложений или систем. Она обеспечивает доставку разрешений на прохождение потока данных только в одном и том же домене безопасности или через надёжные мониторы (средства контроля доступа, криптоустройства и т. д.).

FLASK: сквозные политики безопасности

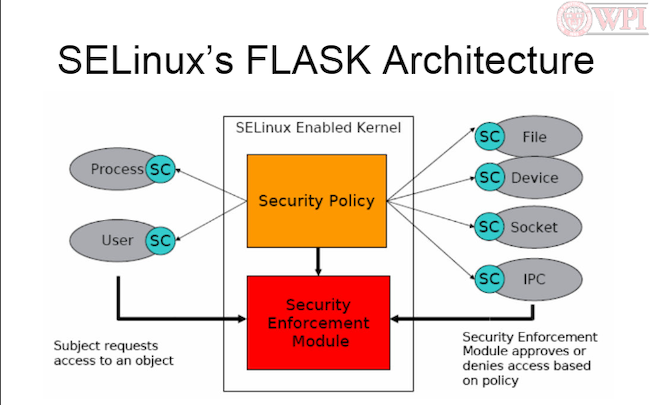

FLASK представляет собой реализованное на уровне ядра ОС архитектурное решение, которое обеспечивает гибкую поддержку политик безопасности. Главная задача этой системы — управление доступом к рабочим компонентам со сквозным управлением правами.

Прототип архитектуры был реализован сначала для исследовательской ОС Fluke. Затем несколько интерфейсов и компонентов FLASK были перенесены в фреймворк OSKit — исследовательский проект Университета Юты, одного из создателей этой архитектуры. Позднее FLASK была внедрена в SELinux (Security-Enhanced Linux), одним из разработчиков которой была MITRE.

Рисунок 5. Прототип архитектуры FLASK для SELinux

Выводы

Андрей Суворов, руководитель по развитию бизнеса «Лаборатории Касперского», рассказал на CyberSecurity Weekend 2022, что в настоящее время KasperskyOS уже собрана в комплект ПО, который соответствует уровню Embedded System OS. Такие системы предназначены для установки на устройства без монитора.

Первые кибериммунные решения уже внесены в реестр российского ПО в классе встраиваемых систем. За ними скоро последуют и другие.