Как изменились подходы к созданию центров реагирования на киберинциденты в связи с уходом западных вендоров? Можно ли передать функции Security Operations Center на аутсорсинг? Существуют ли объективные метрики, при помощи которых можно оценить работу SOC? Каким набором инструментов информационной безопасности должен обладать такой центр в 2023 году?

- Введение

- Проектирование SOC

- Эксплуатация и повышение эффективности работы SOC

- Прогнозы экспертов

- Итоги эфира

- Выводы

Введение

После начала массированных кибератак на отечественные компании российские центры мониторинга и реагирования (Security Operations Center, SOC) стали важнейшим элементом информационной безопасности. Организации, ранее не задумывавшиеся о создании отдельного подразделения по отслеживанию угроз и реагированию на кибератаки, стали открывать собственные SOC или обращаться за услугами к сторонним ИБ-провайдерам. В рамках проекта AM Live мы рассказывали, как построить или выбрать центр реагирования на киберугрозы, в 2021 и 2022 годах, но тогда мы больше фокусировались на вопросах организации работы. Настала пора поговорить о технологиях и методах работы SOC.

Мы собрали в студии Anti-Malware.ru большую группу экспертов, чтобы разобраться, на какой технологической платформе лучше строить SOC в России, какие продукты и сервисы действительно нужны отечественным компаниям, как сделать работу центров обнаружения и реагирования по-настоящему эффективной.

Рисунок 1. Участники онлайн-конференции в студии Anti-Malware.ru

Спикеры прямого эфира:

- Роман Овчинников, руководитель отдела исполнения компании Security Vision;

- Павел Попов, лидер практики продуктов для управления уязвимостями и мониторинга ИБ компании Positive Technologies;

- Александр Дорофеев, генеральный директор компании «Эшелон Технологии»;

- Григорий Ревенко, директор центра экспертизы компании R-Vision;

- Евгения Лагутина, эксперт по системам мониторинга ИБ и SOC-сервисам компании «Лаборатория Касперского»;

- Дмитрий Пудов, генеральный директор компании NGR Softlab;

- Ринат Сагиров, руководитель департамента мониторинга и реагирования центра информационной безопасности компании «Инфосистемы Джет».

Ведущий и модератор дискуссии — Илья Шабанов, генеральный директор «АМ Медиа».

Проектирование SOC

Рынок коммерческих SOC в 2023 году

В первую очередь модератор дискуссии предложил экспертам рассказать, как изменились за 2023 год запросы заказчиков, связанные с построением коммерческих SOC. Какие новые требования появились по сравнению с предыдущим годом? Почувствовали ли игроки освобождение части рынка систем по управлению сведениями и событиями (SIEM)?

Ринат Сагиров:

— Во-первых, все в прошлом году меняли зарубежные SIEM на отечественные, мы наблюдали бум. Во-вторых, заказчики начали понимать, что киберразведка — это круто, и требовать не только фиды (потоки данных об угрозах — ред.), но и систему управления ими. Кроме того, SOAR (оркестровка, автоматизация и реагирование в сфере ИБ — ред.) стал для клиентов понятным продуктом, к нему есть устоявшиеся требования заказчиков.

Ринат Сагиров, руководитель департамента мониторинга и реагирования центра информационной безопасности компании «Инфосистемы Джет»

Александр Дорофеев:

— Мы заметили, что появились заказчики, которые строят свои SOC с потенциалом на обслуживание нескольких сотен клиентов. Хочется отметить, что клиенты стали занимать активную позицию, они влияют на разработку продуктов, мы совместно формируем требования к ним, «пилотируем» на реальных SOC.

Евгения Лагутина:

— Если раньше SIEM и XDR (расширенное реагирование на конечных точках — ред.) приобретали компании на определённом уровне зрелости, то теперь это нужно всем. Одним нужно что-то, что сразу будет работать «из коробки», а другим в то же время нужно что-то очень крутое с точки зрения технологий. И мы не можем концентрироваться на чём-то одном, нужно успеть всем помочь.

Евгения Лагутина, эксперт по системам мониторинга ИБ и SOC-сервисам компании «Лаборатория Касперского»

Дмитрий Пудов:

— Мы наблюдаем сейчас запрос не на инструмент, а на результат. Горизонт принятия решений уменьшился, раньше все смотрели на долгосрочные проекты, думали о том, как они будут поступательно развиваться, строиться, оснащаться необходимыми средствами. Но в один момент многие осознали, что надо показывать практическую пользу.

Павел Попов:

— Иностранные вендоры не просто забрали свои продукты. Экспертиза и контент, которые были с ними, тоже подлежат замене. Отечественные продукты показали, что они могут конкурировать с иностранными, неважно, SIEM это или SOAR. Основная проблема сейчас при построении SOC — это кадры. Людей очень мало, поэтому произошёл бум автоматизации.

Павел Попов, лидер практики продуктов для управления уязвимостями и мониторинга ИБ компании Positive Technologies

Григорий Ревенко:

— Неожиданно для нас появился серьёзный и устойчивый запрос на технологии обмана злоумышленника. Киберразведка и SOAR — это тренд прошлого года, заказчики распробовали технологию. Более того, это не технический уровень — просто раскидать индикаторы компрометации, — а стратегический: запрос на совместную работу с рисками.

Роман Овчинников:

— Сейчас есть большой спрос на полный цикл всех процессов SOC и повышение качества реагирования. Заказчики ожидают уже некоего законченного комплексного решения, которое будет давать результат. Грубо говоря, все уже ощутили, что такое неработающие системы и проекты, которые ушли просто «в стол».

Роман Овчинников, руководитель отдела исполнения компании Security Vision

Аутсорсинг SOC

Илья Шабанов попросил экспертов подробнее рассказать об аутсорсинге услуг SOC, описать преимущества и недостатки такого подхода по сравнению с собственным центром реагирования на киберугрозы. Спикеры онлайн-конференции подтвердили, что спрос на такие услуги существует. Эксперты связывают такие запросы с дефицитом квалифицированных кадров, а также с возможностью быстро получить результат. При этом вряд ли корпоративные SOC исчезнут совсем, поскольку именно они учитывают контекст бизнес-процессов конкретного предприятия, что внешнему подрядчику сделать труднее.

Илья Шабанов, генеральный директор «АМ Медиа»

Стоит отметить такое явление, как аутсорсинг SOC внутри крупных компаний. В этом случае головная организация может предоставлять своим обособленным подразделениям услуги SOC, выступая, по сути, внешним подрядчиком, но с гораздо большим «погружением» в контекст бизнес-процессов. Эксперты также отметили, что крупные компании с распределённой инфраструктурой не готовы полностью включать сторонние центры кибербезопасности в свой информационный контур, поэтому скорее предпочтут лишь точечное использование внешних SOC.

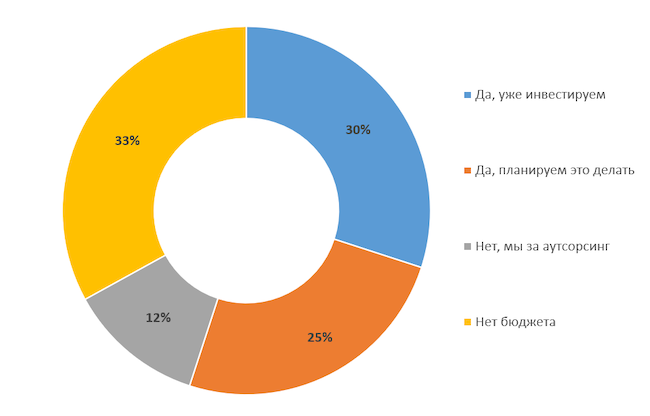

У трети компаний, чьи представители приняли участие в опросе зрителей прямого эфира AM Live, нет бюджета для создания собственного SOC. Чуть меньшее число респондентов (30 %) уже инвестирует в собственный центр реагирования на киберугрозы, а 25 % планируют это делать в будущем. Предпочитают работать со внешними поставщиками услуги SOC 12 % опрошенных.

Рисунок 2. Готовы ли вы инвестировать в создание собственного корпоративного SOC?

SOC на решениях с открытым исходным кодом

Могут ли продукты с открытым кодом помочь тем компаниям, которые испытывают дефицит бюджета для построения центра реагирования на киберугрозы? Возможно ли создать SOC на бесплатных продуктах? По мнению наших экспертов, такой подход возможен, однако сопряжён с рядом трудностей. Открытые решения требуют больших усилий по внедрению, зачастую для их настройки необходимо знание программирования. Инвестиции в создание SOC в этом случае могут быть сопоставимы со стоимостью лицензий на коммерческие инструменты.

Вместе с тем, как подчеркнули спикеры AM Live, обычно SOC создаётся для решения вполне определённых задач в сфере кибербезопасности и зависит от имеющегося ландшафта угроз. Если эти задачи могут быть хорошо решены открытыми инструментами, то последние можно и нужно использовать наряду с проприетарными продуктами. Специалисты отметили, что во многих известных разработках лидеры мирового рынка используют части открытого кода. Теоретически, любая организация может пойти по их пути и постепенно доработать систему свободно распространяемых компонентов до уровня коммерческого решения, «заточенного» под свою специфику. Однако вряд ли это будет эффективно с точки зрения затрат.

SOC на российском стеке технологий

Насколько реально сегодня построить SOC исключительно на российских решениях? Ответ на этот вопрос имеет несколько граней. Во-первых, технологически отечественные ИБ-продукты сегодня практически ничем не уступают западным аналогам. Если говорить о программных решениях, то порядка 80 % всех потребностей заказчиков SOC можно закрыть российскими разработками. Оставшиеся 20 % составляют узкоспециализированные продукты, до которых импортозамещение пока не дошло. В частности, из наиболее общеупотребительных инструментов на отечественном рынке отсутствуют аналитические системы уровня VirusTotal.

Другой аспект проблемы — не столько технологический, сколько процессный. SOC — это в первую очередь методы работы: теоретически почти весь технологический стек центра кибербезопасности можно заменить большим числом специалистов, изучающих логи. Бизнес-логику работы SOC можно построить на любых решениях. При этом не следует забывать, что аппаратная основа у нас по-прежнему в основном западная и российским вендорам необходимо обеспечить должный уровень качества работы своих продуктов на этом «железе».

Эксперты подчеркнули, что хотя отечественные вендоры часто идут навстречу пожеланиям заказчиков и дорабатывают свои продукты под их требования, важно не просто копировать западные аналоги, а в каждом конкретном случае разбираться, для чего необходимо то или иное нововведение. Иногда решение проблемы уже существует, просто в отечественном продукте оно реализовано другим способом.

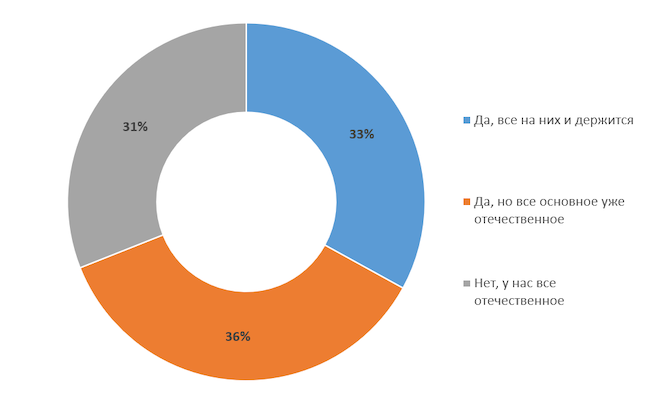

Количество компаний, использующих только зарубежные и только отечественные продукты и сервисы в SOC, примерно одинаково. Об этом свидетельствуют результаты проведённого нами опроса зрителей этого выпуска AM Live. Почти треть опрошенных (33 %) сообщили, что в их центре реагирования на киберугрозы всё держится на разработках западных вендоров, а 31 % использует только отечественные решения. Применяют и те и другие продукты и сервисы 36 % респондентов.

Рисунок 3. Используются ли в вашем SOC зарубежные продукты и сервисы?

Минимальный набор технологий для SOC

Рассуждая о том, каким минимальным набором технологий должен обладать SOC, эксперты отметили, что инструментарий центра кибербезопасности в первую очередь зависит от его задач. Существуют три основных цели создания SOC:

- Обеспечение соответствия требованиям регуляторов.

- Работа с уязвимостями.

- Работа с инцидентами.

Каждое направление требует собственных инструментов. Если ключевая задача — работа с инцидентами, то в первую очередь необходимо обеспечить лог-менеджмент и корреляцию. Если требуется в первую очередь наладить соответствие нормативным актам, то базовым инструментом будет одно из средств взаимодействия с НКЦКИ. Для работы с уязвимостями потребуется соответствующий сканер.

Эксперты также отметили, что выбор инструментов напрямую зависит от масштабов организации, поскольку для относительно небольших SOC составом до 10 человек может хватить базовой SIEM и системы обработки заявок (тикетов). Крупным компаниям такого набора будет явно недостаточно. Спикеры напомнили также, что не стоит забывать о сенсорах и средствах безопасности, которые стоят на периметре, поскольку от их состава и качества работы зависит эффективность работы и аналитических систем.

Эксплуатация и повышение эффективности работы SOC

Как изменилась зона мониторинга SOC

Второй блок онлайн-конференции был посвящён вопросам эффективной эксплуатации центров противодействия киберугрозам. В частности, ведущий предложил экспертам рассказать, как изменилась зона мониторинга SOC за последний год. Спикеры AM Live пояснили, что в «офисных» центрах мониторинга и реагирования наблюдаются эволюционные изменения, связанные с развитием технологий. Необходимо осуществлять мониторинг таких сущностей, как контейнеры, облака, ноутбуки удалённых сотрудников, прикладные программные интерфейсы (API) и другие объекты.

В сфере производственных центров кибербезопасности наметились тенденции к изменениям, однако прогресс идёт очень медленно. Это обусловлено высоким уровнем закрытости систем АСУ ТП. Зачастую просто собрать логи и выгрузить их в SIEM уже весьма трудно. Об оперативном реагировании во многих случаях речи пока не идёт — это следующий этап «эволюции», к которому производственные системы не всегда готовы.

Наиболее эффективные инструменты SOC

В продолжение беседы мы предложили экспертам в студии рассказать о том, какие инструменты, по их мнению, лучше всего обнаруживают вредоносную активность. Как пояснили наши гости, один из путей повышения эффективности обнаружения — это развитие передовых комплексных средств безопасности класса XDR. При этом имеет смысл отсекать большую часть инцидентов по трём основным направлениям: защита веб-приложений (WAF), борьба с фишингом (песочница) и поиск брешей в наружных системах (сканер уязвимости). Таким образом будут исключены порядка 80 % инцидентов, что позволит сфокусироваться на оставшихся векторах — внутренних нарушителях, мониторинге периметра и других угрозах.

Эксперты подчеркнули важность мониторинга конечных точек, однако отметили, что на хосте можно обнаружить атаку только на поздней стадии, а значит, времени на реагирование будет значительно меньше. Средства обнаружения на периметре менее эффективны, они дают большое количество ложных срабатываний, однако позволяют более качественно и с меньшими потерями заблокировать атаку.

Если же говорить о средствах противодействия целенаправленным атакам, то, по словам спикеров прямого эфира, это всегда комплекс мер и в первую очередь совокупность экспертизы — вендорской, которая «зашита» в продукте, и собственной экспертизы заказчика, которую обеспечивают аналитики SOC, занимающиеся непрерывным улучшением информационной безопасности компании.

Технологические инструменты защиты от сложных устойчивых угроз (APT) относятся в первую очередь к сфере киберохоты и киберразведки, а также к области глубокого анализа трафика, когда аналитик может видеть срабатывание сенсоров и углубиться в изучение сессий, понять, какие файлы передавались в рамках этих сеансов. Эксперты также подчеркнули важность киберобмана (deception). При системном подходе обманные цели превращаются из средства последней надежды в эффективный инструмент аналитической работы, поставляющий данные о подготовке таргетированной атаки.

Чего не хватает заказчикам SOC

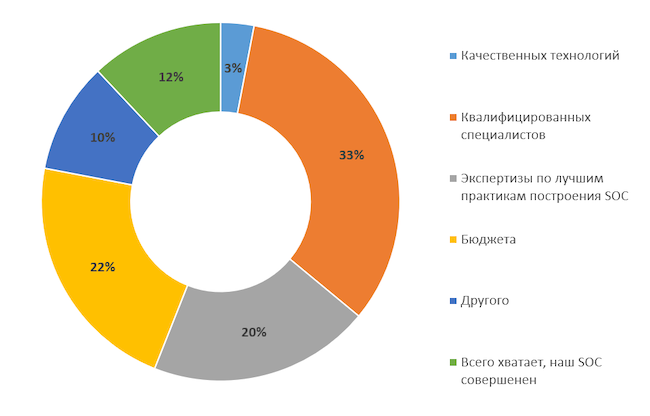

Что тормозит создание и работу SOC в российских компаниях и каких отечественных ИБ-продуктов им не хватает в настоящий момент? Мы задали эти вопросы аудитории AM Live.

Почти треть опрошенных нами зрителей прямого эфира ощущают недостаток квалифицированных специалистов для создания или работы SOC. Испытывают нехватку бюджета 22 % респондентов; экспертизы по лучшим практикам построения SOC недостаёт 20 % опрошенных. Недостаток технологий испытывают лишь 3 % участников опроса, а ещё 10 % выбрали вариант «Другое». Считают свой SOC совершенным и не испытывают недостатка ни в чём 12 % наших зрителей.

Рисунок 4. Чего вам не хватает для создания / работы эффективного SOC?

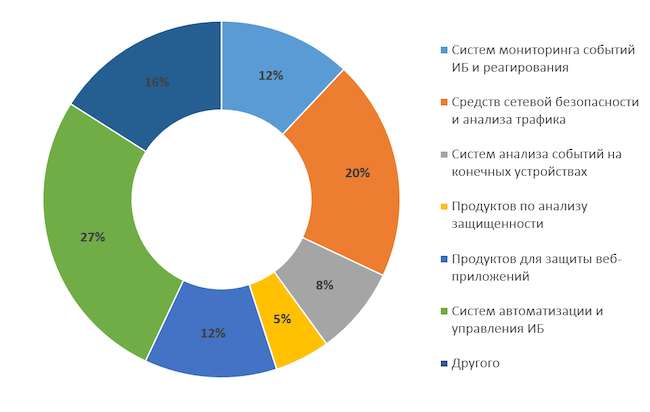

По мнению зрителей прямого эфира AM Live, наиболее остро российские SOC сейчас нуждаются в отечественных системах автоматизации и управления информационной безопасностью. Так считают 27 % участников проведённого нами опроса. Видят нехватку импортозамещающих средств сетевой безопасности и анализа трафика 20 % респондентов. Недостаток систем мониторинга и реагирования на события в ИБ, а также продуктов для защиты веб-приложений чувствуют по 12 % опрошенных. Вариант «Систем анализа событий на конечных устройствах» набрал 8 % голосов зрителей прямого эфира, а «Продуктов по анализу защищённости» — всего 5 %. Ещё 16 % участников опроса не хватает каких-то других инструментов.

Рисунок 5. Каких отечественных инструментов вам больше всего не хватает для оснащения SOC?

Как измерить эффективность SOC

В завершение практической части дискуссии мы решили обсудить метрики, которые желательно отслеживать для оценки эффективности SOC. Спикеры AM Live отметили, что проще всего измерять наиболее очевидные показатели — производительность работы первой линии, выполнение соглашения о качестве (SLA). А вот понятие зоны покрытия центра кибербезопасности допускает различные толкования, поэтому в качестве универсальной метрики его использовать трудно. Лучше применять измеримые показатели: время выявления инцидента, длительность реагирования на него, количество инцидентов, которые привели к какому-то ущербу для бизнеса.

Эксперты предложили универсальный метод оценки работы SOC: взять команду специалистов по тестированию на проникновение (пентестеров), максимально проверить инфраструктуру, а затем посмотреть, какие действия были зафиксированы системами мониторинга, а какие — нет.

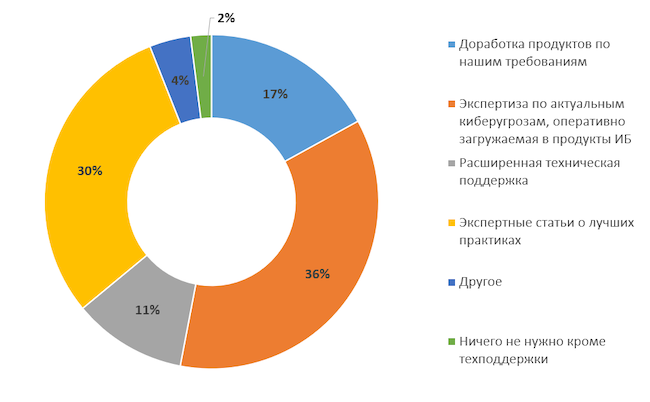

Клиенты, которые строят коммерческие SOC, более всего ждут от ИБ-вендоров экспертизы по актуальным киберугрозам, оперативно загружаемой в их продукты. Об этом заявили 36 % участников проведённого нами опроса. Ещё 30 % хотели бы видеть больше экспертных статей о лучших практиках, а 17 % мечтают об индивидуализации продуктов по требованиям заказчика. Расширенная техническая поддержка нужна 11 % респондентов, а что-то другое — 4 %. Не ждут от вендора ничего кроме стандартной техподдержки 2 % опрошенных.

Рисунок 6. Какая поддержка от ИБ-вендоров вам была бы полезна?

Прогнозы экспертов

В финальной части онлайн-конференции мы попросили экспертов дать прогнозы относительно того, как в дальнейшем будут развиваться SOC и технологии, которые в них используются. Какие процессы будут меняться, помогут ли нам искусственный интеллект и другие модные вещи?

Ринат Сагиров:

— Технологии будут развиваться, и их набор известен. Отмечу, наверное, развитие в сторону предсказаний. Киберразведка, поверхность атаки и другие методы понимания того, что происходит на периметре: вдруг тебя уже взломали и не надо ли поискать в даркнете слитые учётные записи или продажу доступа в твою инфраструктуру.

Александр Дорофеев:

— Искусственный интеллект определённо займёт своё место в выявлении аномалий. Продукты, которые используются в SOC, будут более открытыми. Соответственно, будет проще интегрировать решения разных вендоров. И третье — больше будет использоваться контекст, позволяющий минимизировать ложные срабатывания.

Александр Дорофеев, генеральный директор компании «Эшелон Технологии»

Роман Овчинников:

— Импортозамещение — это не только проблемы и вызовы, но и возможность переделать всё более правильно. Ты уже живёшь с каким-то багажом знаний в своём решении и видишь какие-то проблемные моменты. Поэтому сейчас, когда подходы меняются, самое время отказаться от наследия технологий и процессов.

Григорий Ревенко:

— В глобальном плане мы должны придумать, как технологиями заместить нехватку людей. На локальном уровне мы будем двигаться в сторону экосистем в рамках организации, где все продукты или технологии взаимоувязаны и предоставляют прозрачный доступ к своим выгодам, когда мы из условного SOAR можем сделать поиск внутри условного SIEM, а из SIEM забрать логи в UEBA (систему поведенческого анализа — ред.) другого производителя.

Григорий Ревенко, директор центра экспертизы компании R-Vision

Павел Попов:

— Я бы разделил будущее SOC на три этапа. Первый практически уже завершён: это импортозамещение. Вторая история — это платформизация и экосистемность. Крупные игроки к ней уже идут даже в рамках моновендорного подхода. Третье: будущее SOC — за автопилотом, когда система будет автоматически принимать решение о блокировке.

Дмитрий Пудов:

— В ближайшие два года мы будем заняты развитием имеющегося и миграцией инфраструктуры на новые решения. Рутинные операции займут большую часть времени сотрудников SOC. Технологии будут развиваться, мы выступаем за интероперабельность и не очень верим в закрытые системы.

Дмитрий Пудов, генеральный директор компании NGR Softlab

Евгения Лагутина:

— Я очень надеюсь, что разница в уровне зрелости компаний будет постепенно исчезать, поскольку сейчас мы видим как очень крутые SOC, так и те, которые просто есть, потому что они должны быть. Думаю, в связи с текущей закрытостью мы получим в большей степени комьюнити-версию ИБ и сможем вырастить экспертизу тех самых новых SOC.

Итоги эфира

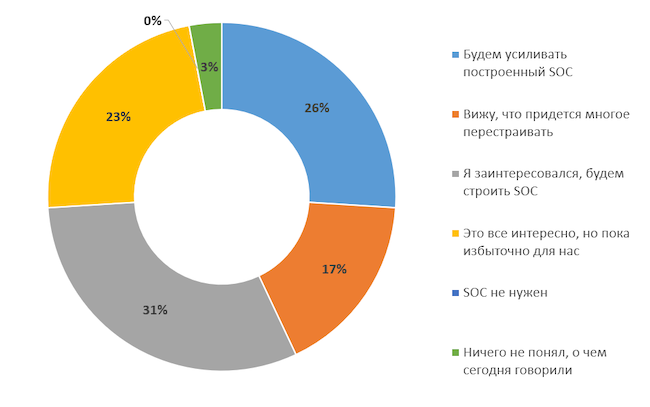

В традиционном опросе в конце прямого эфира онлайн-конференции 31 % наших зрителей отметил, что заинтересовался темой SOC и планирует строить собственный центр реагирования на киберугрозы. Ещё 26 % опрошенных будут усиливать имеющийся SOC, а 17 % поняли, что требуется пересмотреть подходы к работе этого подразделения. Ни один участник опроса не считает SOC ненужным элементом ИБ, но 23 % респондентов думают, что такой центр пока избыточен для их компании. Совсем не поняли, о чём шла речь в эфире, 3 % зрителей.

Рисунок 7. Каково ваше мнение относительно строительства корпоративного SOC?

Выводы

Российские технологии информационной безопасности позволяют построить полнофункциональный центр реагирования на киберугрозы. Процессы и инструменты такого импортозамещённого SOC могут в деталях отличаться от привычных, основанных на западном стеке продуктов, но все ключевые функции будут сохранены. Впереди у отечественных вендоров и интеграторов много работы по постепенному переводу российских компаний на российские же технологии, а также по построению новых SOC для организаций, которые ранее не испытывали потребности в них. Для этого у игроков рынка есть всё: нужные компетенции и экспертиза, опыт, сотрудники и, наконец, вполне зрелые разработки.

В рамках прямых эфиров проекта AM Live мы обсуждаем с экспертами все наиболее важные для индустрии информационной безопасности темы. Подпишитесь на YouTube-канал Anti-Malware.ru, чтобы не пропускать новые эпизоды и оставаться в курсе всех ключевых тенденций российского кибербеза. До встречи в эфире!