Платформы симуляции кибератак (Breach and Attack Simulation, BAS) позволяют компаниям постоянно и последовательно моделировать полный цикл атак на ИТ-инфраструктуру (включая внутренние угрозы, боковое перемещение и фильтрацию данных) с использованием программных агентов, виртуальных машин и других средств. Сегодня мы разберёмся в том, что такое BAS, а также рассмотрим, что нам предлагают основные игроки на рынке средств имитации взломов и атак.

- Введение

- Что такое Breach and Attack Simulation?

- Мировой рынок Breach and Attack Simulation

- Российский рынок Breach and Attack Simulation

- Краткий обзор популярных продуктов Breach and Attack Simulation

- 5.1. AttackIQ Platform

- 5.2. Cronus CyBot

- 5.3. CTRLHACK

- 5.4. Cymulate

- 5.5. Guardicore Infection Monkey

- 5.6. PenTera (Pcysys)

- 5.7. Picus Security

- 5.8. SafeBreach

- Выводы

Введение

Тестирование на проникновение — один из самых эффективных методов оценки защищённости ИТ-инфраструктуры, и среди российских и зарубежных компаний уже не первый год востребованна данная услуга. Обусловлено это тем, что после пентеста заказчик может получить объективные независимые сведения о защищённости его ресурсов, а также рекомендации по устранению брешей. Кроме того, в некоторых случаях необходимость проведения пентеста обусловлена требованиями нормативных правовых актов и стандартов по информационной безопасности.

ИТ-инфраструктура современной компании — это не статический объект: постоянно устанавливается или обновляется программное обеспечение, вносятся изменения в конфигурацию оборудования и т. д., что в свою очередь порождает новые бреши в системе защиты. При этом проведение пентеста со стороны лицензиата, как правило, носит периодический характер (1–2 раза в год), а проверки не могут охватить крупную инфраструктуру в полном масштабе. Содержать команду пентестеров в штате (учитывая стоимость квалифицированных специалистов) может позволить себе не каждая компания.

Таким образом, возникает потребность в автоматизированном анализе защищённости информационных ресурсов компаний. Эффективным средством тестирования ИТ-инфраструктуры является симулирование целенаправленных атак по множеству векторов. Данная идеология породила новый класс продуктов, получивший название Breach & Attack Simulation (BAS).

27 апреля 2021 года мы проводили онлайн-конференцию AM Live «Breach and Attack Simulation (BAS)», на которой эксперты обсудили тему симуляции кибератак.

Что такое Breach and Attack Simulation?

Термин BAS (Breach and Attack Simulation) впервые начал использоваться в 2017 году, после публикации компанией Gartner цикла зрелости (hype cycle) различных классов решений в области информационной безопасности.

BAS развивает идею симуляции целевых атак по различным векторам (фишинговые рассылки, моделирование случаев утечки конфиденциальной информации изо внутренней сети, симуляция сетевых атак, вредоносной активности). При этом платформы BAS обеспечивают непрерывную оценку состояния защищённости без необходимости привлечения высококвалифицированных специалистов. Большинство BAS-платформ используют матрицу MITRE ATT&CK для симуляции угроз по типовым тактикам и техникам. В сравнении с классическим тестом на проникновение BAS более объективен, так как происходит регулярная проверка с постоянной оптимизацией, чем обеспечивается системность процессов анализа защищённости внутри компании.

Задачи, которые решает BAS:

- непрерывный анализ защищённости инфраструктуры с возможностью формирования объективных отчётов о её состоянии;

- проверка функционирования внедрённых средств защиты (корректность настройки, проверка на потенциальные уязвимости);

- проверка работы службы реагирования на инциденты (насколько хорошо работают не только средства, но и процессы защиты компании);

- помощь в проверке предлагаемого вендором продукта, оценка его эффективности в существующей инфраструктуре компании;

- проверка корректности настройки сегментирования сети и сетевых правил при симуляции реальной атаки;

- помощь в выявлении в SOC и SIEM того, насколько хорошо инфраструктура охвачена сбором событий.

Продукты класса BAS очень часто отличаются друг от друга по функциональности. Например, есть решения, которые делают акцент на моделировании цепочек атак, но без фактической симуляции. Там моделирование происходит алгоритмически, на основе собранных данных об устройстве инфраструктуры (протоколы, ОС, сегментация), и далее система только предполагает, какими могут быть варианты атак.

Если сравнивать BAS со сканером защищённости, то отличие — в том, что сканер только выявляет потенциальные уязвимости, но не проводит симуляцию, не запускает цепочку атаки. Кроме того, разработчики продуктов BAS гарантируют безопасность симуляции: проверки происходят максимально безопасно для ИТ-инфраструктуры и бизнес-процессов, поскольку каждый продукт этого класса проходит тестирование на такие риски.

С архитектурной точки зрения BAS включает в себя серверную часть (может быть облачной, например на стороне MSSP, или развёрнутой локально в инфраструктуре компании) и — иногда — агенты на хостах сети. Некоторые платформы BAS имеют безагентскую архитектуру.

С точки зрения интеграции с другими классами средств защиты, BAS может поставлять информацию в SIEM, в системы Security Governance, Risk, Compliance (SGRC) и т. д. В будущем вендоры BAS планируют интеграцию с SOAR. Интеграция добавит следующие преимущества: технически симуляция атаки будет выполняться в инфраструктуре и это даст актуальные данные для автоматического блокирования или детектирования подобных атак.

На текущий момент вендоры пытаются усилить функциональные особенности своих продуктов (более тщательная проработка применяемых техник, тактик, методик). Также разработчики планируют внедрять в них алгоритмы машинного обучения и искусственного интеллекта.

Мировой рынок Breach and Attack Simulation

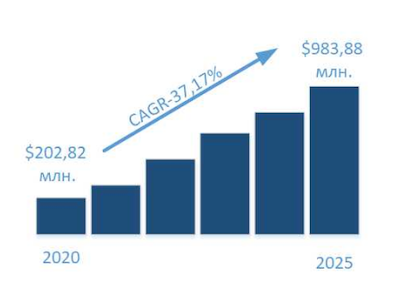

Согласно отчёту «Automated Breach And Attack Simulation Global Market Report 2021: COVID-19 Growth And Change», объём мирового рынка BAS вырастет с 202,82 млн долларов США в 2020 году до 277,87 млн долларов США в 2021 году при совокупном годовом темпе роста (CAGR) 37,0 %. Рост в основном обусловлен тем, что компании возобновляют деятельность и адаптируются к новому формату работы после вспышки COVID-19, которая ранее привела к ограничительным мерам, включая социальное дистанцирование, удалённую работу и приостановку деятельности. Ожидается, что рынок BAS достигнет 983,88 млн долларов США в 2025 году при среднем показателе роста в 37,17 %.

Рисунок 1. Динамика глобального рынка BAS согласно отчёту «Automated Breach And Attack Simulation Global Market Report 2021: COVID-19 Growth And Change»

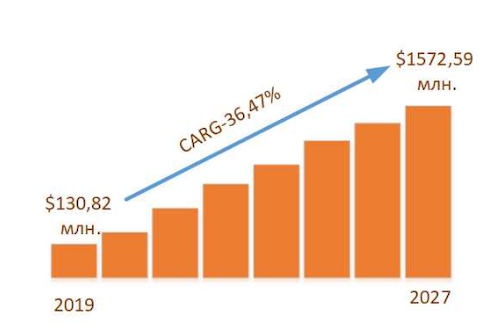

Согласно исследованию «Automated Breach and Attack Simulation (BAS) Market Size And Forecast» рынок BAS оценивался в 130,82 млн долларов США в 2019 году и, по прогнозам, достигнет 1572,59 млн долларов США к 2027 году, увеличиваясь в среднем на 36,47 % с 2020 по 2027 год.

Рисунок 2. Динамика глобального рынка BAS согласно отчёту «Automated Breach and Attack Simulation (BAS) Market Size And Forecast»

За 2020 год более 34 % компаний по всему миру подвергались воздействию атак, при этом их количество выросло на 47 % за последние два года. Таким образом, рост числа векторов атак является основным стимулирующим фактором для рынка Breach and Attack Simulation и способствует положительной динамике его развития.

Вендоры постоянно фокусируются на внедрении новых технологий, чтобы занять лидирующие позиции в сегменте Breach and Attack Simulation. На мировом рынке можно выделить следующих основных игроков:

- AttackIQ;

- Cronus Cyber Technologies;

- CyCognito;

- Cymulate;

- GuardiCore;

- Pcysys;

- Picus Security;

- SafeBreach;

- Sophos;

- Verodin;

- WhiteHaX;

- XM Cyber.

Российский рынок Breach and Attack Simulation

В России рыночный сегмент Breach and Attack Simulation находится на ранней стадии развития. Продукты только появляются на рынке, многие компании только проводят пилотные тесты, однако интерес со стороны заказчиков увеличивается.

На российском рынке присутствуют как российские вендоры, так и зарубежные.

Российские:

- ООО «Контролхак».

Зарубежные:

- Cronus Cyber Technologies;

- Cymulate;

- Guardicore;

- Pcysys;

- Picus Security.

К сожалению, мы не располагаем полными сведениями об объёмах продаж и долях рынка этих компаний, поэтому не сможем в рамках данной статьи представить их ранжирование.

При этом на основе данных о продажах дистрибьютора «Тайгер Оптикс» можно предполагать, что объём рынка BAS в России составляет порядка 2–2,5 млн долларов США в годовом выражении.

Краткий обзор продуктов, популярных на российском и мировом рынках, приведён ниже.

Краткий обзор популярных продуктов Breach and Attack Simulation

![]()

AttackIQ Platform

AttackIQ Platform — одна из популярных масштабируемых платформ для проверки безопасности, позволяющая повысить уровень защищённости ИТ-инфраструктуры.

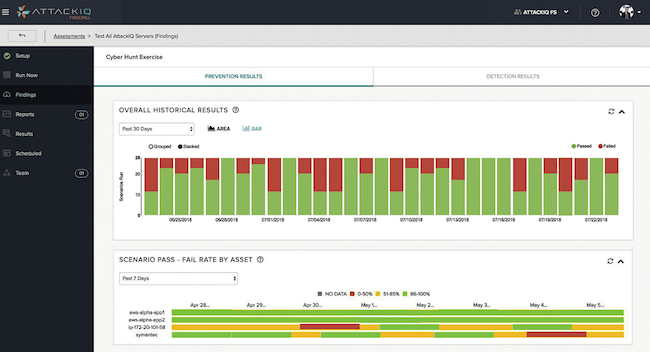

Рисунок 3. Панель мониторинга в AttackIQ Platform

AttackIQ Platform представляет собой клиент-серверное приложение. Консоль управления может быть развёрнута как локально, на физическом или виртуальном сервере, так и облачно. Продукт предполагает установку агентов.

Среди возможностей и преимуществ продукта можно выделить следующие:

- Непрерывное выполнение автоматических сценариев атак в режиме 24×7×365.

- Возможность запуска сценариев целевых атак по требованию.

- Использование данных MITRE ATT&CK для симуляции угроз по типовым тактикам и техникам.

- Платформа поставляется со встроенными сценариями атак, которые оператор может настроить по мере необходимости.

- Панель мониторинга обеспечивает лёгкую для чтения визуализацию текущего состояния защищённости.

- Вендор предлагает бесплатную пробную версию.

Подробнее с продуктом можно ознакомиться здесь.

Cronus CyBot

Cronus разрабатывает программное обеспечение Cronus CyBot для автоматического тестирования на проникновение (пентеста), используемое в целях выявления и устранения сетевых уязвимостей путём моделирования атак на ИТ-систему.

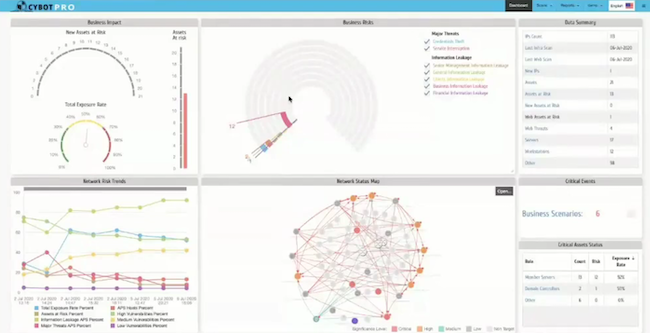

Рисунок 4. Панель мониторинга в Cronus CyBot

Среди возможностей и преимуществ продукта можно выделить следующие:

- Имитирует атаки хакеров (автоматизированное тестирование на проникновение в круглосуточном режиме).

- Сканирует все используемые IP-адреса сети (инфраструктурные сервисы, приложения и базы данных).

- Выявляет бреши и моделирует комплексные сценарии атак (APS) в режиме реального времени.

- Использует запатентованную «бесшумную» технологию быстрого сканирования, которая не влияет на работу критически важных сервисов.

- Проверяет до одного миллиона сценариев атак за три часа.

- Анализирует данные и составляет динамическую карту рисков для снижения риска кибератак.

Подробнее с продуктом можно ознакомиться здесь.

![]()

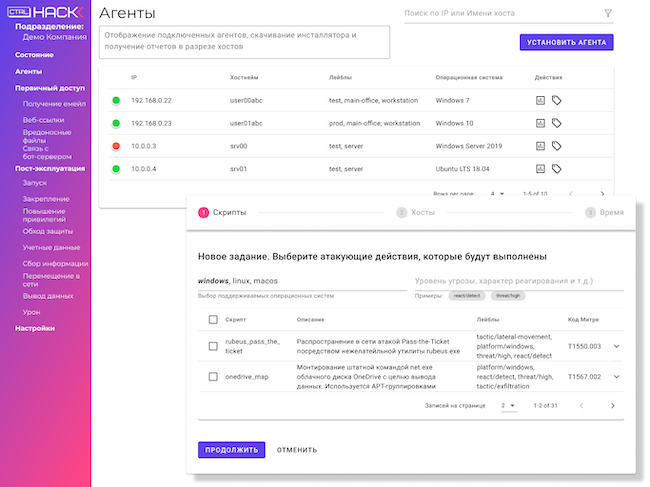

CTRLHACK

CTRLHACK – платформа автоматической симуляции атакующих хакерских техник, являющаяся российской разработкой. Она позволяет проводить контролируемые имитации кибератак. Все действия, проводимые во время такой симуляции, безопасны. Реальных запусков вредоносного кода не производится.

Рисунок 5. Панель мониторинга в CTRLHACK

Действия атакующих имитируются для того, чтобы определить:

- как на эти действия реагируют средства защиты;

- все ли необходимые события поступают в систему мониторинга;

- насколько эффективен процесс реагирования на инциденты.

Отдельные действия могут объединяться в сценарии. Симуляции и сценарии могут запускаться на постоянной основе по расписанию, а также комбинироваться.

В состав платформы включён широкий спектр техник для различных стадий выполнения атаки. Набор этих техник постоянно обновляется и расширяется.

Подробнее с продуктом можно ознакомиться здесь.

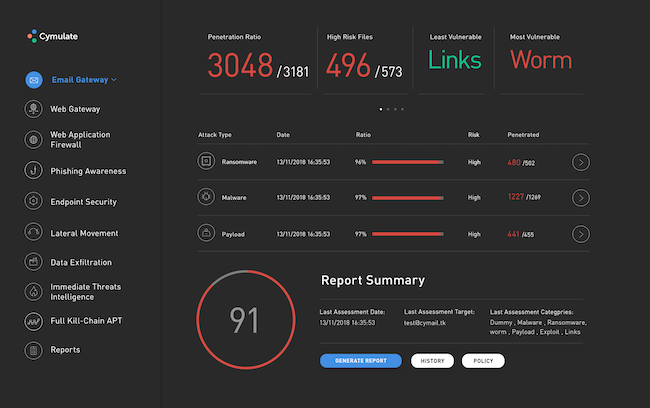

Cymulate

Продукт Cymulate от одноимённой израильской компании предназначен для комплексного автоматического тестирования средств защиты информации, сотрудников и процессов информационной безопасности на киберустойчивость и способность противостоять реальным атакам внешних злоумышленников и инсайдеров.

Рисунок 6. Панель мониторинга в Cymulate

Cymulate выполняет симуляции атак по следующим семействам векторов:

- Проникновение во внутреннюю сеть, включая непосредственные угрозы (Immediate Threats): проверка системы защиты корпоративной почты, средств обеспечения безопасности веб-доступа и веб-приложений.

- Активность злоумышленника во внутренней сети: проверка средств защиты конечных точек (EPP-, EDR-решений), систем UEBA / UBA, NTA, Deception / Honeypot, комплексов для предотвращения утечек конфиденциальных данных (DLP-систем).

- Уязвимость людей и процессов: проверка сотрудников организации на осведомлённость о фишинговых атаках, изучение реакции работников на подозрительные письма, оценка эффективности SIEM и SOC — систем, процессов и персонала, отвечающих за мониторинг и реагирование на инциденты в ИБ на основе наблюдения за последствиями симуляций других векторов.

Подробнее с продуктом можно ознакомиться здесь.

Также рекомендуем дополнительно ознакомиться с практической статьёй на нашем сайте «Реализация метода Breach and Attack Simulation (BAS) на платформе Cymulate».

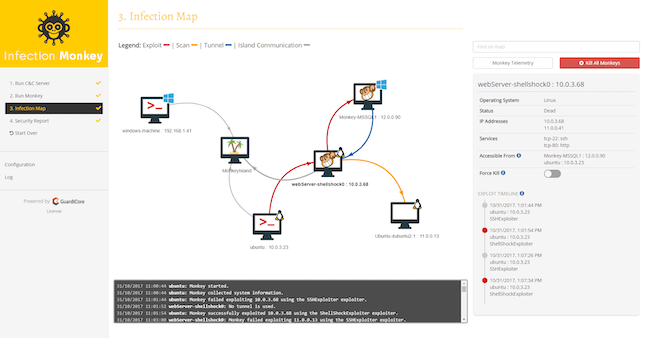

Guardicore Infection Monkey

Основным продуктом Guardicore является платформа микросегментации Centra Security Platform, предназначенная для локальных, публичных и гибридных облаков и ЦОД, но у вендора также есть инструмент BAS с открытым исходным кодом под названием Infection Monkey.

Infection Monkey предлагает возможность симулировать взлом инфраструктуры бесплатно. Продукт лучше всего подойдёт тем организациям, у которых есть квалифицированные специалисты по информационной безопасности, поскольку консультации и платная поддержка здесь недоступны. Однако его возможности находятся на уровне многих коммерческих решений или даже превосходят их. Программное обеспечение доступно для скачивания через веб-сайт Infection Monkey или GitHub.

Рисунок 7. Панель мониторинга в Guardicore Infection Monkey

Среди возможностей и преимуществ можно выделить следующие:

- Поддерживает среды VMware, AWS, Docker, Google Cloud, Windows Server, Azure и Debian.

- Автоматически симулирует атаки на хосты Windows и Linux в заданном периметре сети.

- Непрерывно и безопасно оценивает защищённость, сопоставляя свои действия с техниками и тактиками матрицы MITRE ATT&CK.

- Обеспечивает визуализацию движений атакующего.

- Проверяет готовность компании к реализации архитектуры Zero Trust.

- Предоставляет отчёты по безопасности.

Подробнее с продуктом можно ознакомиться здесь.

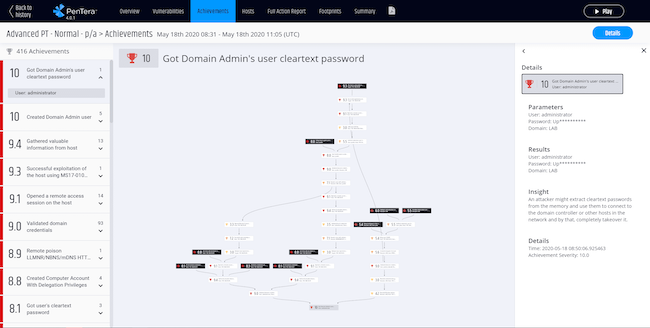

PenTera (Pcysys)

Платформа PenTera выявляет как статические, так и динамические уязвимости в инфраструктуре (включая ошибки конфигурации и слабые пароли) и затем реализует все возможные сценарии проведения атак путём безопасной эксплуатации найденных брешей. Система способна последовательно и непрерывно, по расписанию или по запросу тестировать защиту в масштабах всей сети, фокусируясь на действительно достижимых векторах атак.

Рисунок 8. Панель мониторинга в PenTera (Pcysys)

PenTera работает в четырёх режимах:

- Комплексное тестирование на проникновение в режиме «чёрного ящика».

- Исследование определённого вектора атаки в режиме «серого ящика».

- Узконаправленная проверка всей сети на предмет выбранной техники атаки.

- Оценка уязвимостей (классический статичный анализ без эксплуатации).

Платформа не требует установки агентов; работает локально, не нуждается в подключении к интернету. PenTera выполняет реальную «этичную» эксплуатацию найденных уязвимостей, строит графическое представление и детальное описание векторов атак по шагам. Платформа может работать как автоматически, так и в режиме ручного подтверждения эксплуатации уязвимостей в ходе проведения теста.

Подробнее с продуктом можно ознакомиться здесь.

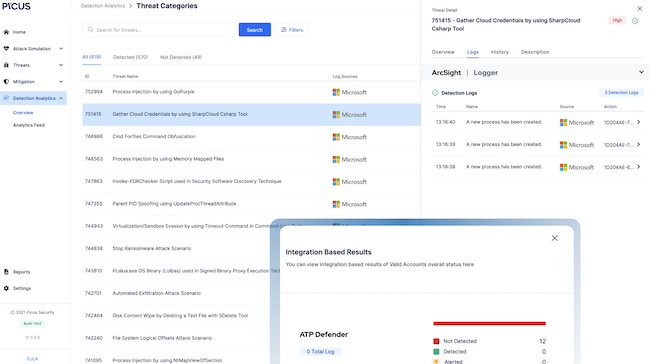

Picus Security

Компания Picus Security претендует на звание пионера технологий моделирования взломов и атак, поскольку является одним из первых игроков на рынке BAS. Её платформа моделирует киберугрозы в режиме реального времени, включает в себя модули для симуляции атак по электронной почте и HTTP / HTTPS, для имитации вредоносных действий против рабочих станций. Лаборатория Picus непрерывно пополняет собственную базу данных актуальных угроз.

Picus интегрируется с популярными продуктами SIEM, такими как ArcSight, McAfee NitroSecurity, IBM QRadar, LogRhythm и другими, а также с продуктами по безопасности от таких компаний, как Check Point, McAfee, ModSecurity, Palo Alto Networks, Fortinet, F5 Networks и Snort. Вендор также предлагает партнёрскую программу для MSS-провайдеров, которые хотят добавить возможности BAS в свой арсенал.

Рисунок 9. Панель мониторинга в Picus Security

Основные возможности:

- Работает в сложных топологиях.

- Выявляет слабые места инфраструктуры в режиме реального времени.

- Включает в себя модули для HTTP, HTTPS, конечных точек и электронной почты.

- Визуализирует риски для безопасности на информационной панели и приоритизирует проблемы.

Подробнее с продуктом можно ознакомиться здесь.

![]()

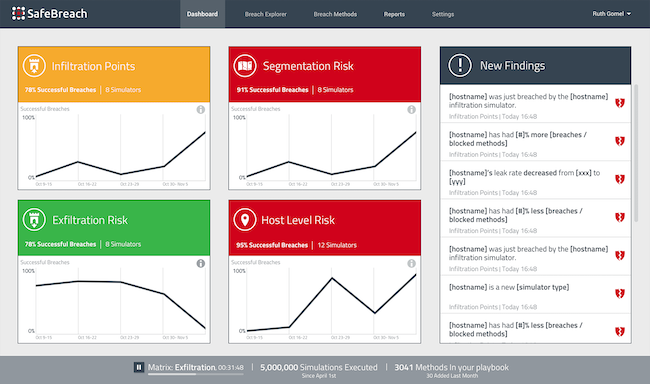

SafeBreach

Платформа SafeBreach способна моделировать более 3600 способов атак по всей цепочке — от заражения электронной почты до компрометации конечных точек. Включает в себя серверную часть «Orchestrator», разворачиваемую в облаке, и клиентские симуляторы атак «Breach Simulators», которые устанавливаются локально.

SafeBreach использует более 11 миллионов методов взлома для поиска слабых мест в киберзащите организации. Вендор также имеет партнёрскую программу для тех поставщиков продуктов и услуг, которые хотят включить технологию BAS в свои портфели.

Рисунок 10. Панель мониторинга в SafeBreach

Ключевые особенности:

- Имитирует всю цепочку угроз (kill chain).

- Не оказывает воздействия на инфраструктуру.

- Развёртывается и начинает производить проверки всего за несколько минут.

- Визуализирует риски для безопасности на информационной панели.

- Интегрируется с другими инструментами по безопасности, включая SIEM.

Подробнее с продуктом можно ознакомиться здесь.

Выводы

Системы симуляции кибератак позволяют провести автоматическую имитацию реальной атаки (как внутренней, так и внешней) на инфраструктуру компании, помогают выявить слабые места, усилить как систему, так и процессы защиты. Данные решения не требуют высокой квалификации для их использования, имеют понятный интерфейс и детализированную отчётность.

Использование систем симуляции кибератак для непрерывной оценки защищённости способно значительно повысить уровень фактической безопасности ИТ-инфраструктуры. В комплексе же с периодическим проведением классического теста на проникновение организации смогут получить наиболее полное и объективное представление о состоянии их защиты.

В России сегмент рынка продуктов Breach and Attack Simulation находится на ранней стадии развития. Продукты только появляются на рынке, многие компании только проводят пилотные тесты, однако интерес со стороны заказчиков увеличивается. При этом на российском рынке присутствуют как отечественные вендоры (ООО «Контролхак»), так и зарубежные (Cronus Cyber Technologies, Cymulate, Pcysys, Picus Security).