Есть много способов убедиться в том, что информационные активы защищены как следует. При этом желательно, чтобы механизмы обеспечения безопасности не пришлось проверять в ходе борьбы с активным злоумышленником, когда организация уже находится под атакой. Новый метод проверки реальной защищенности Breach & Attack Simulation совмещает удобное с полезным; увидеть, как он воплощается на практике, нам поможет анализ сервиса симуляции атак и проникновений Cymulate.

- Введение

- Отсутствие уязвимостей не означает, что вы в безопасности

- BAS — это как пентест, только лучше

- Подходы и технологии Cymulate

- 4.1. Стадия Kill Chain «До проникновения»

- 4.2. Стадии Kill Chain «После проникновения» (Киберустойчивость после проникновения)

- 4.3. Стадия Kill Chain «Эксфильтрация»

- 4.4. Осведомленность персонала и работа SOC

- Выводы

Введение

Когда политика безопасности разработана, система аппаратных и программных средств для соблюдения ее требований построена, а персонал обучен, перед руководителем информационной безопасности неизбежно встает вопрос о надежности этой конструкции. Причин множество — начиная с того, что на этапе планирования и внедрения невозможно предусмотреть абсолютно всё, а изменения конфигураций постоянны, и заканчивая тем, что злоумышленники находятся в постоянном поиске новых способов добраться до данных, которые их интересуют. Если потенциальная опасность невелика, то можно, конечно, рассчитывать на волю случая и надеяться, что принятых мер будет достаточно; однако информационные угрозы обычно сопряжены с риском убытков (и порой значительных), поэтому любая организация, работающая с конфиденциальными данными, должна проверять свою систему безопасности.

Все это — естественная составляющая работы по защите информации, поэтому главная проблема заключается не в том, чтобы осознать необходимость тестирования, а в том, какие инструменты для этого выбрать. Существует ряд известных и хорошо зарекомендовавших себя методов, например сканирование на уязвимости или проведение пентестов. Однако теоретики и практики всегда ищут способы усовершенствования, и сегодня мы поговорим об одной из таких попыток — о методе симуляции проникновений и атак (BAS, Breach & Attack Simulation). В роли практической иллюстрации будет выступать решение Cymulate, которое появилось на российском рынке сравнительно недавно, но обращает на себя внимание стремлением к многосторонней и глубокой проверке.

Отсутствие уязвимостей не означает, что вы в безопасности

Обычно тестирование защищенности компьютерных сетей ассоциируется с двумя механизмами: простейшим пентестингом и упражнениями Red Team.

Стандартный пентестинг проводится отдельными специалистами или организациями, которые берут на себя роль взломщиков, пытающихся проникнуть в информационные системы предприятия и ищут способы добраться до ценных сведений. Как правило, в ход идут незакрытые уязвимости разного рода (главным образом ошибки в программном обеспечении) и эксплойты для них — например, недостаточно качественная обработка текстовых полей на веб-сайте организации и, как следствие, доступ к записям базы данных с помощью SQL-инъекций. Не секрет, что один из самых популярных способов доставить вредоносный код по назначению заключается в том, чтобы воспользоваться изъянами в браузере, офисном пакете или другом распространенном программном обеспечении.

Такой поиск путей проникновения показывает, какие уязвимости могут стать отправной точкой для действий злоумышленников, но не дает представлений о том, как будет развиваться атака и насколько успешно система защиты будет ей сопротивляться. Кроме того, он зависит от квалификации конкретного исполнителя и его физических возможностей, особенно если пентест проводится единолично. Человек не способен проверять целое множество разных способов проникновения одновременно, и к тому же он может о чем-то забыть, на что-то не обратить внимания или просто не обладать нужными навыками для эксплуатации той или иной уязвимости.

Зная об этих ограничениях, пентестеры прибегают к средствам автоматизации — сканерам уязвимостей, наборам эксплойтов типа Metasploit и т. п. Это — хорошо отработанные технологии, особенно поиск известных уязвимостей в программном обеспечении, которым уже давно могут воспользоваться даже домашние пользователи: многие производители антивирусов включают такой компонент в состав своих продуктов. Он относительно дешев и быстр, его легко автоматизировать, и с помощью большой обновляемой базы данных сканер способен обнаружить тысячи багов любого возраста, вплоть до наиболее свежих и реально используемых киберпреступниками. В то же время подобное исследование, по сути, охватывает лишь один вектор атак, и к тому же способно выявить только уже известные уязвимости, а в тех случаях, когда оно пытается работать проактивно (например, детектировать небезопасные настройки или системные сервисы), обычно возникает много ложных срабатываний. Таким образом, чем крупнее организация и чем более важные данные она обрабатывает, тем труднее ей полагаться исключительно на такие решения.

Red Team, в свою очередь, является усовершенствованием простого пентестинга, которое преодолевает некоторые из его недостатков за счет более тщательной, глубокой и реалистичной проверки. Специалисты, проводящие такое исследование, воспроизводят весь комплекс действий злоумышленников, направленный на то, чтобы получить доступ к информационной инфраструктуре и закрепиться в ней. Например, отправной точкой такого исследования может быть отправка персоналу организации фишинговых писем, составленных с помощью приемов социальной инженерии. Реакция сотрудников на подобную корреспонденцию (переход по ссылкам, открытие файлов и т. д.) составит основу для дальнейшей активности — точно так же, как и в случае настоящей атаки.

Метод Red Team, таким образом, работает проактивно, позволяя обнаруживать непредвиденные изъяны в неожиданных точках, и в целом более репрезентативен, потому что воспроизводит подлинную манеру действий киберпреступников — а следовательно, дает более точную оценку того, насколько уместны и правильны принимаемые меры по защите информации.

Как обычный пентестинг, так и упражнения Red Team полезны для оценки защищенности информационных систем, однако при их использовании нужно иметь в виду несколько особенностей, обусловленных их сущностью.

- В обоих случаях безопасность проверяется людьми вручную, хотя и с использованием программных средств, облегчающих эту задачу.

- Каждая проверка дает узкую статичную картину, т. е. показывает лишь возможность обойти защиту в отдельно взятый момент времени на основе одного сценария.

- Оба подхода, особенно простой пентест, дают относительно мало возможностей для комплексной оценки эффективности политики безопасности и системы защиты в целом.

BAS — это как пентест, только лучше

Примерно так можно вольно интерпретировать главную мысль записи в блоге Gartner, где с необходимыми оговорками утверждается, что обычный пентест будет со временем вытеснен решениями из категории Breach and Attack Simulation. При этом Red Team и BAS не являются в принципе взаимоисключающими, т.се. они не столько конкурируют между собой, сколько дополняют друг друга. Аналитики Gartner считают, что их можно назвать двумя путями движения к одной цели. В то же время BAS имеет особенности, которые позволяют преодолеть некоторые «врожденные недостатки» Red Team.

Итак, BAS — это эволюция пентеста. Здесь по-прежнему воспроизводятся действия злоумышленников, однако человек почти полностью исключается из процесса проверки: будучи запущенным, инструмент тестирования сам проведет атакующие действия по заданному сценарию и будет методично подвергать систему защиты всему спектру векторов и методов взлома до тех пор, пока не найдет лазейку и не добьется нужного результата. При этом, как правило, нет необходимости закупать и развертывать аппаратное и программное обеспечение, учиться пользоваться пакетами эксплойтов и т. п.: BAS-решения обычно существуют в виде SaaS, так что достаточно их арендовать и привести в действие нажатием кнопки.

Помимо большей простоты применения, BAS облегчает регулярное проведение проверок, поскольку не требует нанимать специалистов — нужно лишь запускать самостоятельно работающую задачу по расписанию и изучать результаты. Кстати, создатели таких продуктов часто уделяют особое внимание тому, как формируются отчеты и представляются итоги тестирования — так что можно ясно увидеть, к чему привела каждая попытка проникновения, и сделать выводы относительно того, в каких местах систему защиты следует укрепить.

Таким образом, ключевая идея этого метода — обеспечить последовательную и непрерывную проверку безопасности, симулируя в автоматическом режиме множество различных вариантов атак и позволяя наблюдать за тем, как люди и IT-инфраструктура реагируют на угрозы. BAS может уступать методу Red Team в тонкости и классе нападений, но, с другой стороны, выигрывает у него за счет широты охвата вероятных проблем (включая весьма экзотические), так что эти методы оценки защищенности дополняют друг друга.

Подходы и технологии Cymulate

BAS-платформа Cymulate построена с прицелом на то, чтобы оценить корректность функционирования средств защиты информации, действий сотрудников компании и процессов защиты информации. Это позволяет Cymulate давать объективную картину того, насколько организация готова к встрече с киберкриминалом: симуляции проверяют состояние периметровой защиты организации до проникновения, тестируют кибер-устойчивость после проникновения, а также дает возможность изучить осведомленность персонала и отлаженность процессов, в том числе команд SOC и Incident Response. В итоге образуется «оценка на 360 градусов», когда испытанию поддается любой потенциальный вектор атаки. Всего охватываемых векторов восемь, и в совокупности они отражают все активные стадии цепочки атаки Kill Chain.

Стадия Kill Chain «До проникновения»

- Тест «Актуальные угрозы» имитирует наиболее свежие реальные кибератаки. Аналитики Cymulate следят за активными атаками и разрабатывают соответствующие проверки каждый раз, когда злоумышленники выпускают новые угрозы. Таким образом, пользователь может почти сразу исследовать недавно появившиеся реальные атаки и обеспечить себе защиту заблаговременно, не дожидаясь, пока кто-то попытается по-настоящему обратить актуальную угрозу против него.

- Email-тест проверяет параметры защиты электронной почты и пытается доставить через нее имитацию вредоносного кода, а затем, в случае успешной доставки, дает рекомендации относительно того, как устранить ошибки конфигурации. Один из самых старых векторов атаки по-прежнему активно эксплуатируется, и несмотря на разнообразные методы защиты вплоть до технологий виртуализации, любопытные сотрудники не перестают переходить по ссылкам или открывать «счета-фактуры» из писем от неизвестных адресатов. Также данный метод позволяет проверить шлюзы безопасности электронной почты (Email Security Gateway) и настройки безопасности почтовых систем.

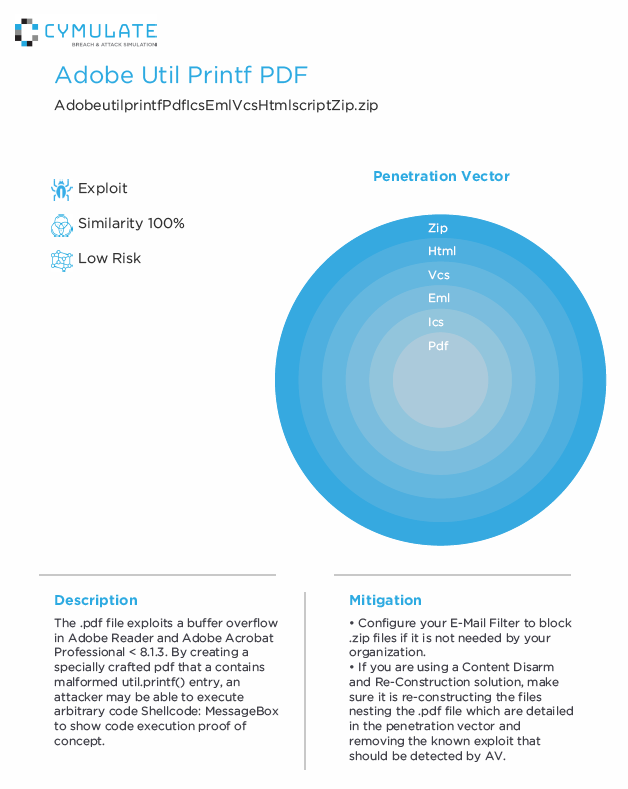

Рисунок 1. Страница из технического отчета Cymulate по проверке электронной почты

- Тест веб-браузеров позволяет узнать, насколько вероятно проникновение вредоносных программ через исходящие HTTP/HTTPS-соединения, проверяя эффективность веб-прокси, NGFW, песочниц и т. п. С течением времени опасные сценарии на веб-страницах не утрачивают популярности, и точно так же, как 10-15 лет назад, вирусную нагрузку можно получить через Flash-содержимое, Java или Silverlight. При этом совершенно не обязательно посещать сомнительные ресурсы — бывает вполне достаточно открыть легитимный сайт с добропорядочной репутацией.

- Тест брандмауэра веб-приложений (Web Application Firewall, WAF) изучает эффективность защиты веб-приложений и сервисов организации. Веб-приложения популярны и выгодны для бизнеса, в силу чего их активно атакуют злоумышленники и параметры их безопасности также требуют пристального внимания.

Стадии Kill Chain «После проникновения» (Киберустойчивость после проникновения)

- Тест конечных точек проверяет систему безопасности на рабочих станциях и серверах. Компьютеры сотрудников — одна из приоритетных целей взломщиков, и вполне естественно, что организации возводят на них многослойную оборону. Cymulate воздействует на антивирусы (Endpoint Protection) и EDR-решения, позволяя проверить их работоспособность.

- Тест внутреннего (латерального) движения имитирует движение злоумышленника по внутренней сети организации. Это критический элемент нацеленных атак, который трудно обнаруживать и отслеживать, особенно если злоумышленники пользуются стандартными инструментами администрирования, которые входят в состав операционных систем. Данный метод позволяет проверить работоспособность решений класса EDR, обманных средств защиты (Endpoint Deception и ханипоты) и поведенческую аналитику (UEBA).

Стадия Kill Chain «Эксфильтрация»

- Тест утечки данных (DLP) пытается вывести из организации конфиденциальные данные различными методами, в том числе маскируясь под DNS- и ICMP-запросы, письма электронной почты или визиты веб-сайтов, а также пытаясь выложить тестовые конфиденциальные документы в облачные сервисы хранения данных. Данный метод позволяет проверить DLP-решения, используемые на предприятии.

Осведомленность персонала и работа SOC

- Фишинг-тест подвергает сотрудников проверке на устойчивость к мошенничеству и обману. Имитация кампании по посещению сомнительных веб-сайтов и «выуживанию» чувствительных сведений (например, логинов и паролей) позволяет оценить роль человеческого фактора в вероятном нападении на организацию, а также понять, в какой мере работники нуждаются в повышении осведомленности в вопросах борьбы с угрозами.

- Тест систем управления инцидентами и событиями безопасности (Security Incident and Event Management, SIEM) и SOC дает возможность увидеть, как службы защиты информации реагируют на происшествия, проверить новых сотрудников, а также отладить внутренние процедуры, которые разработаны в организации для случаев нарушения политики безопасности.

Выводы

Система противодействия информационным угрозам начинается с соотношения между затратами на защиту и убытками от компрометации охраняемых сведений и недоступности сервисов. Если организация не нуждается, например, в обработке персональных данных или введении режима коммерческой тайны, то привычный и отработанный метод поиска уязвимостей окажется для нее вполне достаточным — а при условии, что IT-подразделение сможет провести элементарный пентест, беспокоиться придется разве что при крупных изменениях вроде заказа нового веб-сайта фирмы. Однако если ставки высоки, то надежность средств безопасности будет нуждаться в более тщательной проверке, и чем важнее данные предприятия, тем меньше ему следует полагаться на классические сканеры уязвимостей или веб-приложений.

Здесь на помощь приходят методы, которые воспроизводят активность настоящих злоумышленников и дают возможность проверять устойчивость информационных систем в режиме реального времени. Red Team углубляет возможности традиционного пентеста, а BAS автоматизирует его, позволяя держать безопасность под постоянным контролем, отслеживать все ключевые векторы атак одновременно, а также убеждаться в том, что все средства защиты информации настроены и функционируют именно так, как должны. В итоге это дает пользователю более репрезентативные результаты проверок, поскольку чем глубже анализ и чем регулярнее он проводится, тем полнее наши представления о надежности построенной защиты.

Коль скоро симуляции атак и проникновений более показательны и эффективны, кажется вполне логичным, что участники рынка и аналитики видят в них будущее тестирования информационной инфраструктуры. Действительно, удобные и экономичные решения с широким охватом векторов атак, практически полным отсутствием ложных срабатываний и возможностями автоматизации (включая проведение регулярных проверок) будут иметь неплохие шансы потеснить прежние методы — особенно если их разработчикам удастся объединить достоинства Red Teaming и BAS, что, как мы видели на примере платформы Cymulate, вполне достижимо. Тогда организации, пользующиеся их услугами, смогут в любой момент получить ответы на важные вопросы: работает или не работает система защиты, реализующая политику безопасности, и какова реальная эффективность всех тех мер, которые принимаются ради борьбы с киберугрозами.