Подход Offensive Security направлен на заблаговременное обнаружение и устранение уязвимостей в информационных системах. Вы узнаете о ключевых аспектах и этике наступательной кибербезопасности, о терминах, тактиках и инструментах, используемых в этой области, а также об их применении в корпоративной среде.

- Введение

- Этика, основные понятия и инструменты Offensive Security

- Offensive Security в корпоративной среде

- Образование и сертификация в области Offensive Security

- Тренды и будущее Offensive Security

- Выводы

Введение

Традиционная кибербезопасность сосредотачивается на обнаружении совершаемых атак и устранении их последствий, в то время как Offensive Security реализовывает проактивный подход, где уязвимости выявляются и ликвидируются до реальной атаки. Важно понимать, что обе стратегии имеют ценность: традиционная защищает от известных угроз, а наступательная — от неизвестных.

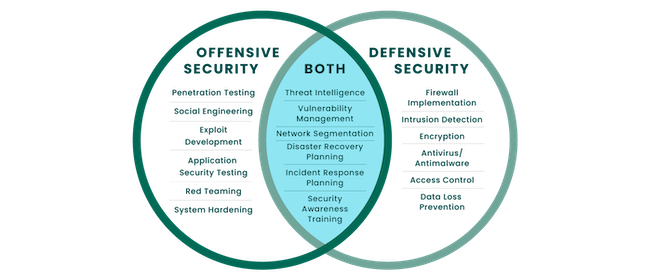

Термины «Offensive Security», «Penetration Testing» и «Ethical Hacking» часто используются как синонимы, но между ними есть разница. При пентесте оценивают защищённость цифровых активов, а этический хакинг связан с поиском уязвимостей за вознаграждение (Bug Bounty); наступательная безопасность включает в себя все эти практики и даже больше. Охват показан на рисунке 1.

Рисунок 1. Общее и различное между обычной безопасностью и наступательной

Как можно заметить, несмотря на диаметрально противоположные векторы защиты, здесь есть общие зоны активности и ответственности. Так, управлением уязвимостями и обучением сотрудников основам информационной безопасности могут заниматься представители обоих направлений, с небольшой разницей в подходах и инструментах.

Ознакомиться с мнениями экспертов по этим вопросам можно в записи двух прошлогодних эфиров телепроекта AM Live: «Лучшие практики наступательной безопасности» и «Практические основы наступательной безопасности».

Этика, основные понятия и инструменты Offensive Security

Этические аспекты наступательной безопасности

Этические нормы являются неотъемлемой частью практик Offensive Security. Специалисты работают в строгих рамках и стремятся повысить уровень безопасности без причинения вреда или нарушения конфиденциальности тестируемых информационных систем. У них есть свой кодекс этичного поведения. Также они получают соответствующие разрешения перед проведением своих мероприятий.

Соблюдение этических стандартов в наступательной безопасности гарантирует, что люди и организации будут действовать в рамках закона и поддерживать доверие между всеми заинтересованными сторонами. Это отделяет специалистов по Offensive Security от злоумышленников.

Среди прочего этические стандарты включают в себя практику ответственного раскрытия уязвимостей. Белым хакерам предписывается ставить разработчиков ПО в известность об обнаружении бреши и предоставлять им достаточно времени для её устранения, прежде чем она будет публично раскрыта. Этот ответственный подход помогает организациям оперативно реагировать на уязвимости, поддерживая при этом прозрачность и доверие в отрасли.

Термины и понятия Offensive Security

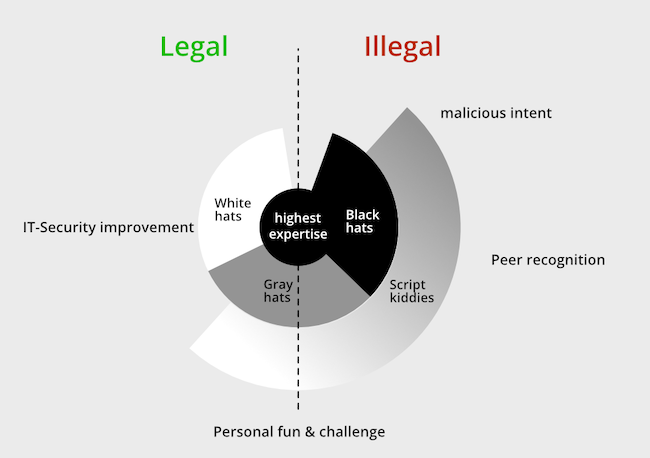

Хотя термин «хакер» часто ассоциируется с негативными действиями в сфере кибербезопасности, важно различать хакеров и злоумышленников. Хакеры — это технически подготовленные эксперты, способные исследовать и улучшать информационные системы.

Этические хакеры (white hats) в большинстве случаев действуют в рамках закона, стремясь повысить безопасность. Они применяют свои навыки для поиска уязвимостей в системах и сетях с целью предотвратить возможные атаки. Этические хакеры часто сотрудничают с компаниями и организациями, обнаруживая и устраняя слабые места в комплексах борьбы с угрозами.

Злоумышленники (black hats), в отличие от белых хакеров, стремятся нанести вред, получить незаконный доступ к данным или системам либо использовать свои навыки в корыстных целях. Чёрные хакеры могут проводить кибератаки, осуществлять кражу личной информации или заниматься шантажом, создавая реальные угрозы для безопасности и конфиденциальности.

Иногда используется и термин «gray hats», обозначающий тех экспертов, которые находятся в серой зоне между полезными и вредоносными действиями.

Рисунок 2. Разновидности хакеров и их мотивы

Выше мы говорили о ключевых элементах Offensive Security (см. рис. 1). В состав наступательной безопасности входят следующие предметные области.

- Пентест (Penetration Testing): контролируемый процесс анализа системы на предмет уязвимостей с целью их обнаружения и устранения.

- Социнженерия (Social Engineering): использование психологических методов для манипуляции людьми с целью получения конфиденциальной информации или доступа к системам.

- Создание эксплойтов (Exploit Development): процесс разработки программного кода для эксплуатации уязвимостей в компьютерных системах.

- Тестирование безопасности приложений (Application Security Testing): процесс анализа программных продуктов на наличие уязвимостей и других мишеней вредоносной активности.

- Командная имитация атак (Red Teaming): специализированная команда имитирует действия реальных злоумышленников, чтобы проверить защищённость системы.

- Укрепление (Hardening): процесс усиления безопасности компьютерной системы путём устранения уязвимостей, формирования безопасных программных конфигураций, уменьшения площади атаки в целом.

- Киберразведка (Threat Intelligence): сбор информации о целях, инфраструктуре и уязвимостях для подготовки к потенциальным кибератакам.

- Управление уязвимостями (Vulnerability Management): процесс идентификации, классификации, ликвидации и мониторинга уязвимостей в компьютерных системах.

- Сегментация сети (Network Segmentation): разделение компьютерной сети на отдельные сегменты для повышения защищённости и для локализации атак внутри этих сегментов.

- Планирование восстановления после инцидента (Incident Recovery Planning): разработка стратегий и процедур для восстановления нормальной работы компьютерной системы после кибератаки или другого происшествия.

- Планирование реагирования на инцидент (Incident Response Planning): разработка стратегий и процедур для эффективного реагирования на кибератаки или другие происшествия.

- Повышение осведомлённости (Awareness Security Training): обучение персонала основам безопасности информации и практикам защиты от киберугроз.

Тактики, техники и инструменты Offensive Security

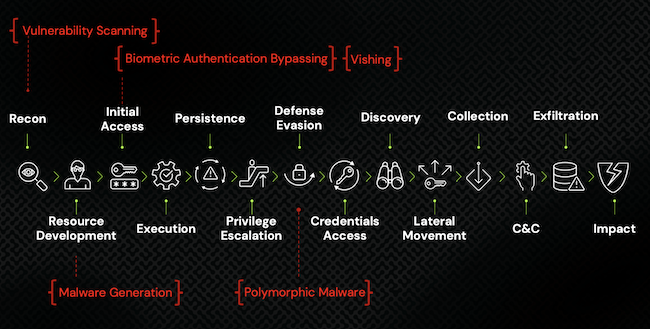

В наступательной безопасности есть вполне чёткие фреймворки, например MITRE ATT&CK, а также множество инструментов под разные кейсы и ситуации. Рассмотрим некоторые из них (табл. 1).

Таблица 1. Тактики, техники и инструменты наступательной безопасности

|

Тактики |

Техники |

Инструменты |

Краткое описание этапа |

|

Разведка и сбор информации (Reconnaissance) |

1. Сканирование IP-диапазонов |

1. Nmap, Masscan 2. Nessus, OpenVAS |

Поиск публичных сервисов с целью изучить их и попытаться найти в них (или в их компонентах) уязвимости |

|

Получение доступа (Initial Access) |

1. Атака на доступное через интернет приложение |

1. Metasploit Framework, SQLMap, BeEF |

Проникновение внутрь периметра с помощью эксплуатации уязвимостей, человеческого фактора и пр. |

|

Исполнение (Execution) |

1. Исполнение административных команд в контейнерной или облачной среде |

1. Cloud Service Provider CLIs, kubctl (при наличии на руках токенов / секретов / сертификатов для доступа) |

Осуществляются попытки запустить и выполнить код локально или удалённо, с теми привилегиями, которые есть на входе |

|

Закрепление (Persistence) |

1. Манипуляции с учётными записями и ролями |

1. Mimikatz |

Цель — закрепиться в системе и оставить возможность подключаться в дальнейшем без повторных вредоносных действий (например, без эксплуатации уязвимостей), чтобы не привлекать лишнего внимания |

|

Повышение привилегий (Privilege Escalation) |

1. Манипуляции с механизмами контроля доступа |

1. Impacket, Metasploit Framework |

Попытка повысить привилегии в системе, куда удалось добраться, до самого высокого уровня |

Конечно, нельзя заявлять, что конкретный инструмент предназначен только для реализации конкретной тактики или техники. Иногда перечисленные инструменты используются последовательно на разных шагах атаки, т. е. специалист по Offensive Security реализовывает разные тактики и техники через одну утилиту. Более подробно о назначении инструментов наступательной безопасности можно узнать на портале Kali Linux Tools.

Offensive Security в корпоративной среде

Наступательная безопасность играет ключевую роль в защите предприятий, предоставляя целый спектр методов и стратегий для борьбы с угрозами. Вот несколько важных аспектов этой роли: выявление уязвимостей и предотвращение их эксплуатации, обучение и повышение осведомлённости персонала, реагирование на инциденты, улучшение стратегии защиты, развитие программ Bug Bounty. Совокупность этих факторов позволяет Offensive Security эффективно участвовать в обеспечении целостности, конфиденциальности и доступности информации на предприятиях.

Наступательная безопасность в корпоративной среде характеризуется рядом достоинств и недостатков.

Преимущества:

- Даёт глубокое понимание системных и прикладных уязвимостей.

- Обеспечивает реальное тестирование защиты, когда эффективность систем безопасности проверяется фактически, а не просто на бумаге или в изолированной среде.

- Способствует повышению осведомлённости персонала.

- Обеспечивает соответствие нормативным требованиям: многие стандарты и нормы, такие как PCI DSS, требуют проведения регулярного тестирования на проникновение.

- Даёт возможность адаптации и развития: Offensive Security — это динамичный подход, который позволяет компаниям адаптироваться к постоянно меняющимся угрозам и развиваться вместе с ними, обеспечивая более надёжную защиту.

Недостатки:

- Требует значительных ресурсов: как времени, так и денег, особенно для крупных и сложных сетей.

- Активное тестирование может нарушить работу бизнес-процессов компании, особенно если выявленные уязвимости требуют срочных мер по их устранению.

- В процессе тестирования на проникновение могут возникнуть новые уязвимости или риски, особенно если оно проводится некорректно или без должного контроля.

- Обнаружение и случайное / неправомерное раскрытие серьёзных уязвимостей или инцидентов в результате тестирования может негативно сказаться на репутации компании.

- Оценить реальную эффективность проведённого тестирования на проникновение может быть трудно из-за множества факторов, включая изменение угроз и динамику среды.

Образование и сертификация в области Offensive Security

Образование и сертификация играют ключевую роль в наступательной безопасности и в целом в сфере ИБ, обеспечивая специалистов необходимыми знаниями и навыками для эффективной защиты информационных систем. Сертификационные программы, такие как Offensive Security Certified Professional (OSCP), Certified Ethical Hacker (CEH Practical), CompTIA Pentest+ и другие, предоставляют стандартизированные оценки компетенций специалистов в области кибербезопасности. Получение таких сертификатов не только подтверждает уровень знаний и опыта специалиста, но и повышает его профессиональную привлекательность для работодателей — особенно если сертификация построена на решении близких к реальности практических задач на стендах и под присмотром (прокторинг).

Более того, образовательные программы, включая курсы и тренинги, дают широкий спектр знаний и практических навыков, необходимых для успешной работы в сфере кибербезопасности. Эти программы помогают специалистам освоить инструменты, методики и стратегии, используемые в Offensive Security, и готовят их к решению сложных задач в области обнаружения и предотвращения кибератак.

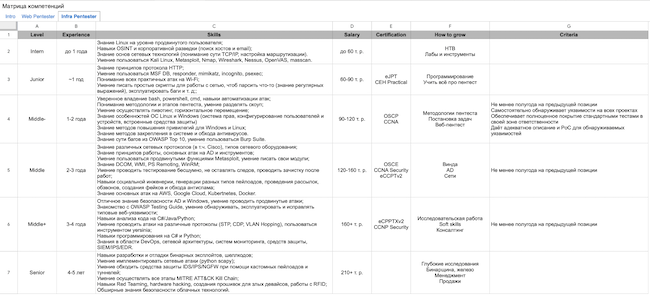

На рисунке показан фрагмент примерных требований к специалистам в основных направлениях тестирования на проникновение (как части Offensive Security).

Рисунок 3. Пример требований к пентестеру инфраструктуры

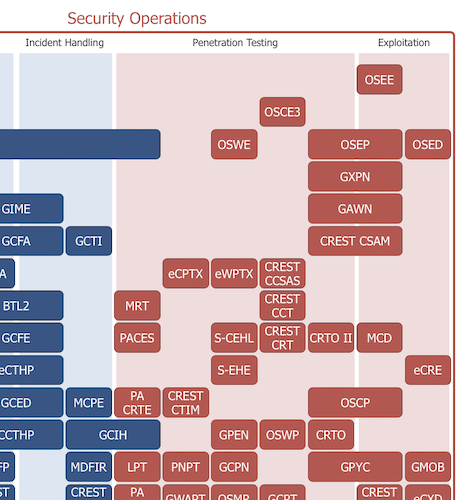

На сегодняшний день количество маститых и не очень сертификаций в сфере кибербезопасности достигает 500 шт. Окунуться в мир всевозможных сертификаций по ИБ можно по ссылке (см. пример на рис. 4).

Рисунок 4. Фрагмент дорожной карты сертификаций по ИБ для пентестеров

Ниже мы дадим подборку курсов и сертификаций по Offensive Security, которые характеризуются высоким уровнем качества и дают реальные практические знания. Выданные по их итогам сертификаты ценятся по всему миру либо на территории России (табл. 2).

Таблица 2. Подборка курсов и сертификаций по Offensive Security

|

Название курса / сертификации |

Краткое описание |

Ссылка |

|

OSCP |

Одна из самых популярных и почётных практических сертификаций, широкий охват по различным инструментам и техникам тестирования на проникновение |

|

|

CEH Practical |

Сертификация от EC-Council, до недавнего времени была полностью теоретической, что снижало ценность сертификата, сейчас есть практический блок |

https://www.eccouncil.org/train-certify/certified-ethical-hacker-ceh-practical/ |

|

PNPT |

Относительно новая, но при этом позиционируется как стопроцентная имитация практического пентеста |

|

|

WebSecOps |

Курс направленный на практическую подготовку в области безопасности веб-приложений, ориентирован на отечественный сегмент |

|

|

Пентест. Практика тестирования на проникновение |

Практический курс, ориентирован на российский сегмент и может быть использован для подготовки к сертификациям OSCP и CEH (по заявлению авторов курса) |

Профессиональная сертификация в области Offensive Security предоставляет множество преимуществ. Во-первых, она подтверждает уровень знаний и навыков специалиста, что повышает его профессиональную привлекательность и способствует росту доверия к нему. Это особенно важно в индустрии ИБ, где компетентность и надёжность играют решающую роль. Кроме того, сертифицированные специалисты обычно имеют более высокие шансы на карьерный рост и получение более высоких заработных плат. Наконец, прохождение сертификационных программ включает в себя практическое обучение и знакомство с современными методами и инструментами, что помогает специалистам оставаться в курсе последних тенденций и развивать свои профессиональные навыки в динамично меняющейся области кибербезопасности.

Тренды и будущее Offensive Security

Наступательная безопасность в современной цифровой среде сталкивается с рядом проблемных задач, требующих непрерывной адаптации. Сложность технологических стеков и приложений, а также увеличение числа атак с использованием человеческого фактора открывают киберпреступникам новые возможности. Сфера Offensive Security должна эволюционировать, чтобы противостоять угрозам на уровне приложений, облачных сервисов и социальной инженерии.

С появлением технологий искусственного интеллекта и автоматизации киберугрозы становятся более сложными. Важно, чтобы наступательная безопасность эффективно использовала эти технологии для обнаружения и пресечения угроз. Новые проблемы требуют постоянного обновления методов и тесного взаимодействия с индустрией; адаптивность и взаимодействие с сообществом помогут Offensive Security эффективно бороться с угрозами и сохранять безопасность в быстро меняющейся цифровой среде.

Большие языковые модели и чат-боты — предвестники эволюции кибератак. Эти инструменты позволяют злоумышленникам автоматически реализовывать эффективные и изощрённые атаки, обходящие современные системы защиты. Прогнозируется, что такие методы будут широко применяться в киберпреступности, угрожая как корпоративной кибербезопасности, так и частной.

Рисунок 5. Варианты применения ИИ в Offensive Security

Специалисты по наступательной и классической ИБ также активно используют их. Автоматизированные системы, основанные на искусственном интеллекте, обеспечивают более эффективное обнаружение и предотвращение атак, оперативное реагирование на новые угрозы и адаптацию к изменяющейся среде. На этом фоне скорость и динамика развития становятся критически важными. Специалисты по информационной безопасности должны постоянно совершенствовать свои навыки, следить за последними тенденциями и инновациями в области кибербезопасности, чтобы оставаться на шаг впереди потенциальных угроз.

Выводы

Offensive Security включает в себя тестирование на проникновение, командную имитацию кибератак (Red Teaming), программы Bug Bounty и многое другое, играя важную роль в современном цифровом мире. Развивая и совершенствуя методы взлома, эксперты по наступательной безопасности помогают организациям лучше понимать угрозы, с которыми те сталкиваются, и в результате повышают уровень защищённости.

Важен вклад Offensive Security в защиту корпоративной информации. Путём выявления слабых мест в системах и приложениях специалисты позволяют компаниям устранять уязвимости до их использования злоумышленниками. Этот проактивный подход к безопасности содействует сохранности данных, укрепляет репутацию компаний и предотвращает потенциальные финансовые потери.

С развитием технологий и появлением новых угроз становится ясно, что в будущем Offensive Security будет продолжать играть важную роль. Автоматизация рутинных задач с использованием технологий искусственного интеллекта — перспективный путь повышения эффективности наступательной безопасности, который позволит специалистам сосредотачиваться на более сложных и стратегических задачах, что, в свою очередь, усилит их способность обеспечивать безопасность информации на постоянно меняющемся цифровом ландшафте.