Как в условиях глобальных кибератак выбрать лучшего поставщика Red Teaming? Как составить техническое задание и оценить результаты работы по комплексной имитации кибератак? Что будет с услугами Red Teaming в ближайшей перспективе и с какой периодичностью нужно выявлять слабые места в корпоративных информационных системах?

- Введение

- Что такое Red Teaming?

- Инфраструктура для Red Teaming

- Этапы реализации проектов Red Teaming

- Оценка качества Red Teaming

- Где учат Red Teaming?

- Киберполигоны и Red Teaming

- Наиболее часто обнаруживаемые и пропускаемые атаки в проектах Red Teaming

- Red Teaming и эксплойты «нулевого дня»

- Изменился ли спрос на Red Teaming в 2022 году?

- Что ожидает Red Teaming в будущем в России?

- Выводы

Введение

Цель проверок защищённости по методу Red Teaming — показать заказчику, как злоумышленники в реальном мире могут комбинировать различные техники и тактики кибератак для достижения своих целей. Ожидать появления реальных атак — не самое лучшее решение. Проекты Red Teaming позволяют привлечь команду доверенных исследователей, которые способны продемонстрировать реальное состояние дел в информационной безопасности организации. Ведь далеко не каждое, пусть даже самое «умное», средство борьбы с угрозами может всегда гарантировать защищённость от действий злоумышленника.

Проведение тестов по принципу Red Teaming помогает компаниям выстраивать эшелонированную защиту и совершенствовать работу служб ИБ и ИТ. Исследователи укажут на различные приёмы, которыми пользуются злоумышленники при атаках. Получив эту информацию, заказчик сможет подготовить свой персонал, процессы и технологии, чтобы добиться более высокого уровня безопасности.

Прямой эфир онлайн-конференции AM Live проходил 19 октября 2022 года. В студию были приглашены ведущие эксперты российского рынка:

- Вячеслав Васин, заместитель руководителя центра компетенций по анализу защищённости, «Лаборатория Касперского».

- Александр Колесов, руководитель отдела анализа защищённости Solar JSOC, «РТК-Солар».

- Владимир Ротанов, руководитель группы практического анализа защищённости, «Инфосистемы Джет».

- Вадим Шелест, старший специалист департамента анализа защищённости, Digital Security.

- Омар Ганиев, генеральный директор DeteAct.

Модератором дискуссии выступил Алексей Новиков, директор экспертного центра безопасности Positive Technologies.

Рисунок 1. Участники дискуссии в эфире AM Live

Что такое Red Teaming?

Дискуссия началась с того, что модератор попросил участников дать «редтимингу» определение. Очевидно, что услуга предназначена для оценки эффективности работы SOC и улучшения его механизма реагирования на инциденты. Но этот сервис на первый взгляд сильно похож на пентесты. В чём отличие?

Александр Колесов («РТК-Солар») отметил, что команды Red Teaming выполняют не просто проверки защищённости. Главная задача — дать оценку достигнутой эффективности работы SOC, используя различные метрики (скорость реагирования, качество выявления причин алёрта, полнота отработки следов атаки и пр.) и опираясь при этом не на теоретические нормативы, а на реальные атаки, аналогичные тем, которые проводят хакеры, но не несущие угрозы для непрерывности бизнеса компании.

Киберучения в формате Red Teaming служат также для проведения тренировок персонала SOC и практического обучения применению различных средств защиты, позволяют заказчику оценить возможность реализации различных бизнес-рисков, которые индивидуальны для каждой компании. Сразу следует отметить, что со стороны заказчика всегда выделяется «белая» команда (White Team) или уполномоченное лицо для согласования планируемых действий. Это избавляет от риска нанести инфраструктуре заказчика вред.

Более подробную информацию о Red Teaming можно найти также в дайджесте прошлогоднего эфира AM Live, который состоялся 2 сентября 2021 года.

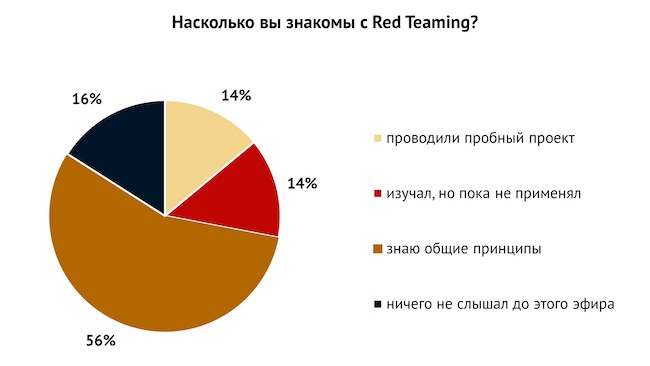

Рисунок 2. Результаты первого опроса зрителей AM Live (19.10.2022)

Инфраструктура для Red Teaming

Как ясно из определения, Red Teaming — это не просто набор заранее заготовленных процедур. Это — творческое исследование, которое базируется на сложившейся ситуации на рынке киберпреступности и большом опыте работы изнутри SOC, когда исследователи понимают, каким образом и насколько быстро можно выявить атакующих и предотвратить ущерб, который они могут нанести.

«Для проведения исследований Red Teaming инфраструктура готовится годами, — рассказал Вячеслав Васин («Лаборатория Касперского»). — Выстроить инфраструктуру быстро под конкретный проект невозможно, для этого требуются предварительные наработки. Кастомизация под конкретного заказчика может занимать от одного до четырёх месяцев.

В этот период происходит предварительная разведка (от одного до нескольких месяцев). Команде Red Teaming необходимо это время, чтобы выявить и выстроить такое сочетание инфраструктурных элементов, которые не будут вызывать подозрений со стороны защитников SOC. Например, если администратор сети привык пользоваться TeamViewer, то его не будут атаковать через RAdmin».

Мнение, что подготовка инфраструктуры занимает несколько месяцев, разделяет также Александр Колесов («РТК-Солар»). «Надо использовать домены, которые уже “прижились” и не выделяются — ни по времени создания, ни по контенту. Все элементы должны обрасти сертификатами, иначе нелегитимный домен, построенный для атаки, будет легко раскрывать появление атакующих. Когда атаки проводятся через социальные сети, приходится постоянно поддерживать для них легитимные ресурсы, что позволяет скрыть причастность к атаке».

Владимир Ротанов («Инфосистемы Джет») отметил, что хотя каждая команда использует свою общую инфраструктуру, для каждого заказчика разворачивается множество дополнительных элементов. Этого же подхода придерживаются в Digital Security, но там для подготовки площадки со стандартным набором сценариев и оценки стандартного набора киберрисков достаточно одного дня.

Такая разница в сроках имеет простое объяснение. «При проведении исследований Red Teaming мы стараемся не использовать мимикрию», — отметил представитель Digital Security Вадим Шелест. Впрочем, для реализации нестандартных сценариев (например, клонирования голоса) требуется дополнительное время — скажем, на обучение нейросети.

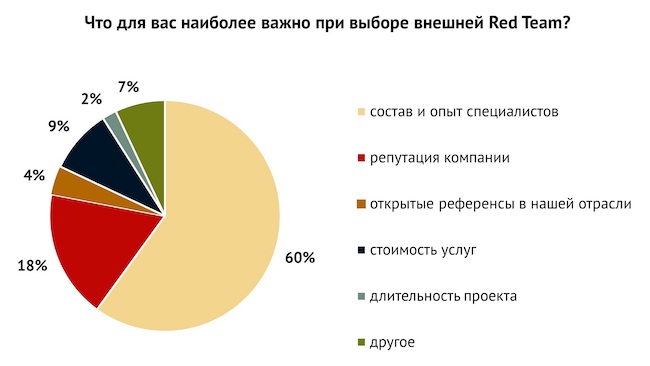

Рисунок 3. Результаты второго опроса зрителей AM Live (19.10.2022)

Этапы проектов Red Teaming

Проекты Red Teaming всегда носят исследовательский характер. На этапе их запуска всегда существует неопределённость в отношении того, как будет развиваться проект в реальности.

По мнению Омара Ганиева (DeteAct), «реперные точки для контроля успешного выполнения проектов Red Teaming можно выставлять с учётом принятой методологии. Первый этап охватывает разведку и изучение поверхности проведения атак».

Следующую реперную точку можно поставить на том моменте, когда исследователям удалось «пробить» определённый ресурс или захватить управление.

«Некоторые заказчики предпочитают разбивать проекты на “спринты” — этапы определённой продолжительности (один или два месяца), по окончании которых исследователи Red Teaming проводят презентацию для заказчика и сообщают о полученных результатах. Там же формируется план на следующий спринт, — отметил Владимир Ротанов («Инфосистемы Джет»). — Такая форма позволяет заказчику контролировать ход проекта и определять векторы будущих исследований».

Необходимо отметить: планирование не предусматривает того, что команда Red Teaming заранее предупреждает заказчика о точной дате проведения атаки. «Задача состоит в том, чтобы проверить реальную готовность заказчика к отражению атаки. Red Teaming — это процесс, а не событие», — уточнил Вячеслав Васин («Лаборатория Касперского»).

«White Team обычно выступает в лице руководителя SOC, — уточнил Александр Колесов («РТК-Солар»). — С ним ведётся обсуждение результатов этапов. Исследователи информируют заказчика в том числе и для того, чтобы оценить, была ли ответная реакция со стороны его SOC».

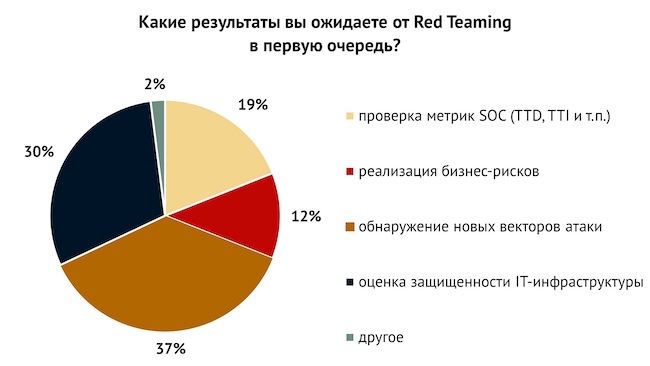

Рисунок 4. Результаты третьего опроса зрителей AM Live (19.10.2022)

Оценка качества Red Teaming

Цель проектов Red Teaming состоит в том, чтобы оценить эффективность работы SOC на примере атак против его инфраструктуры. Смог ли SOC предотвратить проникновение? На каком этапе была выявлена атака? Какова была задержка?

В дальнейшем проводится обсуждение подходов к обнаружению атак, которые применялись в SOC. Обсуждаются также приёмы, применение которых позволит ускорить реагирование.

Оценку качества проектов Red Teaming проводят как заказчик, так и сами исследователи. По мнению Вячеслава Васина («Лаборатория Касперского»), выделить правильные метрики для оценки проектов на их начальной стадии трудно из-за неопределённости целей. Главное — определить, какой результат хочет получить заказчик.

Выбор команды для «редтиминга» опирается на существующее у заказчика мнение о её экспертной квалификации.

С таким подходом согласен Александр Колесов («РТК-Солар»): «заказчику нужен не список уязвимостей, по которым будет проведено исследование, а общий анализ существующих векторов атаки и оценка достигнутого уровня защищённости по исследованным угрозам».

В то же время существуют и другие подходы. Например, Вадим Шелест (Digital Security) отметил, что перед запуском проекта Red Teaming их компания составляет список контуров для проверки и согласовывает матрицу бизнес-рисков для заказчика с отметками о сложности их реализации. Через эти метрики ведётся оценка KPI.

Аналогичный подход использует и компания DeteAct. Как отметил Омар Ганиев, контур проверок и цели задаёт заказчик. Исследователи выбирают векторы атаки, по которым будут осуществляться проверки на достижение поставленных целей. Эти критерии служат «метриками» результата. Если цели оказываются недостигнутыми, то с заказчиком проводится ретроспективный анализ. Причиной неуспеха могут быть как эффективная работа SOC, так и другие факторы.

Вадим Шелест также отметил, что в последнее время у клиентов растёт интерес к использованию нестандартных сценариев атаки. В качестве примеров он назвал физическое проникновение, применение методов социальной инженерии (фишинга, клонирования голосов руководителей с последующей отдачей команд от их имени).

Где учат Red Teaming?

«Участники команд приходят в Red Teaming чаще всего из пентестов, — отметил Александр Колесов («РТК-Солар»). — После этого они накапливают опыт на стороне SOC, в том числе узнают, как хакеры пытаются обходить защиту. Непосредственных курсов по обучению Red Teaming нет».

Киберполигоны и Red Teaming

Вопрос о возможности замены Red Teaming на киберполигоны высветил мнение, что они могут рассматриваться только как хорошая точка старта для обучения персонала SOC.

По мнению Вячеслава Васина («Лаборатория Касперского»), тема киберполигонов в России сейчас имеет характер хайпа. «Аналогичное явление наблюдалось у зарубежных компаний 3–5 лет назад, но сейчас интерес к киберполигонам немного утих. Киберполигоны полезны на начальном этапе, потому что тренироваться на “живой” инфраструктуре непросто из-за её постоянной изменчивости. Есть также страх совершить критические ошибки».

С ним согласен Александр Колесов («РТК-Солар»): «Red Teaming на киберполигонах и на реальной инфраструктуре решают разные задачи и соответствуют разным уровням зрелости ИБ. На киберполигоне применяется искусственно созданная и статичная инфраструктура, а при Red Teaming — реальная, которая постоянно меняется».

«Обеспечить надёжную защиту без практики на “живой” инфраструктуре невозможно», — считает Вячеслав Васин. «На киберполигонах в будущем будут периодически отрабатывать отдельные виды обороны, — поддержал его тезис Александр Колесов. — Но выстраивать надёжную защиту там, где гораздо больше неизвестных, необходимо с помощью Red Teaming».

Наиболее часто обнаруживаемые и пропускаемые атаки в российской практике Red Teaming

Алексей Новиков попросил участников дискуссии выделить три самые популярные техники, которые раскрывают и, наоборот, пропускают защитники при «редтиминге».

Омар Ганиев (DeteAct) выделил следующие наиболее часто обнаруживаемые признаки:

- Активные действия на периметре инфраструктуры. С их помощью атакующая сторона пытается выявить сервисы на периметре, а также пробует реализовать уязвимости веб-приложений.

- Фишинговые рассылки и социальная инженерия.

- Запуск определённых инструментов и нагрузок на конечных точках.

Топ-3 техник, которые хуже всего обнаруживаются в SOC:

- Физический доступ к инфраструктуре.

- Таргетированные атаки средствами социальной инженерии с использованием достоверных имён. Отличительным признаком является использование мессенджеров, контроль над которыми недоступен для ИБ, взамен корпоративной почты.

- Атаки на рабочие веб-сервисы компании. Обычно они представляют собой программы собственной разработки, где отсутствуют дополнительные средства защиты.

С этим рейтингом согласились все участники. Владимир Ротанов («Инфосистемы Джет») добавил ещё ряд техник, которые SOC часто пропускает:

- Злоумышленник действует в рамках уже устоявшегося процесса. Например, это может быть эксплуатация служебного интерфейса на внешнем периметре, который формально предназначен только для сотрудников.

- Атака через беспроводной канал. В этом случае используется доступ без запроса сертификатов. Такие атаки могут совершаться за пределами корпоративной сети — например, путём запуска одноимённой точки доступа на ближайшей станции метро. Такой способ позволяет собрать учётные данные пользователей для доступа к корпоративной сети и подобрать к ним пароли методом перебора (брутфорса).

- Атака через уязвимости, которые возникают вследствие несогласованности бизнес-процессов. Например, можно прийти на собеседование и подключиться к корпоративной сети через Ethernet-розетку, когда кандидата оставили одного в комнате без внимания.

Рисунок 5. Результаты четвёртого опроса зрителей AM Live (19.10.2022)

Red Teaming и эксплойты «нулевого дня»

На «провокационный» вопрос Алексея Новикова об использовании командами Red Teaming хакерских инструментов участники старались отвечать осторожно, не высказывая личного мнения.

Формально их применение — это вполне рабочая ситуация. Цель «редтиминга» — оценить эффективность защиты от тех действий, которые предпринимают злоумышленники. Но заказчик обычно не хочет, чтобы в ходе исследовательских проектов его инфраструктура подвергалась рискам.

Александр Колесов («РТК-Солар») пояснил, что в его компании применяют инструменты Open Source, которые «переписываются на 70 %», что делает их локализованными «под себя».

Вячеслав Васин («Лаборатория Касперского») был более откровенным и попробовал «переоценить ситуацию». По его словам, «для задач симуляции или эмуляции действия враждебного ПО применение хакерских инструментов необходимо. Но следует понимать, что применение “закрытого” ПО всегда требует понимания со стороны Red Teaming, как работает соответствующий инструмент. Иначе может оказаться, что хакерская программа будет отсылать данные в неизвестном направлении, выполнять функции разведки или атаки.

Большинство команд Red Teaming стараются избегать применения закрытого ПО настолько, насколько это возможно. В основном используется Open Source в кастомизированной версии. Применение утечек, уже попавших в даркнет, оговаривается с заказчиком в индивидуальном порядке. Но эксплойты 0-day, загруженные в даркнет, команды Red Teaming не покупают».

Рисунок 6. Результаты пятого опроса зрителей AM Live (19.10.2022)

Изменился ли спрос на Red Teaming в 2022 году?

«В последнее время спрос на пентесты вырос, — отметил Александр Колесов («РТК-Солар»). — Компании, столкнувшиеся со шквалом кибератак, решают задачу “закрыть проблему здесь и сейчас”». Это привело к тому, что «холодных» заявок на Red Teaming от новых клиентов стало меньше, хотя спрос со стороны тех организаций, где ранее уже проводились Red Teaming и пентесты, наоборот, вырос.

«Нужно рассматривать развитие ситуации в ретроспективе, — отметил Вячеслав Васин («Лаборатория Касперского»). — За прошедшие два-три года компании стремились вкладываться в те услуги, которые позволяли им получить наиболее полезный результат, закрыть риски за меньшие время и затраты. Анализ защищённости SOC стал уступать место пентестам».

«Проектов Red Teaming стало меньше, но они сместились в сторону Purple Teaming, то есть проектов по обнаружению угроз и совершенствованию SOC, — отметил Владимир Ротанов («Инфосистемы Джет»). — В новых условиях часть заказчиков осуществили также перенос своих систем, которые прежде размещались во внешних дата-центрах и облаках, внутрь инфраструктуры. После этого у зрелых заказчиков назрела задача проверки качества интеграции и отсутствия нарушений регламентов ИБ».

Этот же тренд подтвердил и Вячеслав Васин: «фокус сместился в сторону построения более эшелонированной защиты. Этому способствовали ковидные ограничения, замена оборудования и прочее. Повышая степень эшелонирования защиты, компании испытывают потребность в проведении проектов Red Teaming для оценки правильности новых решений».

Омар Ганиев (DeteAct) отметил риск роста активности инсайдеров в этом году. «Для многих стала актуальной гибридная модель. Это не совсем White Box (заблаговременное предоставление подробной информации об инфраструктуре — авт.) или Red Teaming. При гибридной модели исследователи получают инсайдерский доступ, откуда черпают информацию о внутренней структуре проверяемого объекта».

Что ожидает Red Teaming в будущем в России?

Омар Ганиев (DeteAct):

— Несмотря на наблюдаемый спад интереса заказчиков к проведению проектов Red Teaming (необходимость отражения текущего шквала атак), после завершения этого периода компании проведут прежде всего ретроспективный анализ эффективности работы служб ИБ. Будут выявлены ошибки и достижения. После этого возрастёт интерес к проектам Red Teaming. Общий рост рынка ИБ будет способствовать росту Red Teaming.

В будущем ожидается использование более сложных сценариев Red Teaming. Проекты станут более комплексными, в них будут принимать участие не только SOC, но и их подрядчики, службы ИБ, в том числе «инсайдеры». Цели и оценка сложности проектов Red Teaming станут для заказчиков более понятными. Повысится зрелость услуги.

Вадим Шелест (Digital Security):

— К сказанному можно добавить, что у заказчиков уже сформировалось понимание важности данной услуги. Рынок будет развиваться, а востребованность Red Teaming будет восстановлена в ближайшие два-три года.

Вячеслав Васин («Лаборатория Касперского»):

— Сейчас можно говорить только о снижении количества запущенных проектов Red Teaming, но не о снижении интереса. Количество потенциальных заказчиков, интересующихся услугой, растёт. Их интерес сдерживают только наличие более актуальных задач в настоящий момент и размер доступных инвестиций.

Владимир Ротанов («Инфосистемы Джет»):

— Сейчас многие российские компании набираются реального опыта. Киберугрозы перестали быть потенциальными. Для тех компаний, которые ещё не готовы к Red Teaming, интерес будет направлен в первую очередь на услуги Purple Team. Интерес к Red Teaming наступит позднее, после того как в SOC научатся надёжно детектировать всё многообразие кибератак.

Александр Колесов («РТК-Солар»):

— Можно ожидать роста количества гибридных проектов. В сегменте Red Teaming будет наблюдаться прогресс сценариев анализа. Но в целом будет происходить итерационный рост защищённости SOC.

Выводы

Как показала дискуссия, Red Teaming пока не стала востребованной всеми крупными игроками рынка услугой, несмотря на то что проекты этой категории позволяют оценить реальную эффективность ИБ и проверить её устойчивость к наиболее совершенным хакерским атакам. Следовательно, рынок безопасности ещё ждёт наступления фазы активного роста. Для этого потребуются инвестиции, а также инициатива со стороны компаний.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!