Сертификат AM Test Lab

Номер сертификата: 214

Дата выдачи: 11.01.2018

Срок действия: 11.01.2023

- Введение

- Функциональные возможности StormWall

- Варианты подключения сервиса StormWall

- Дополнительные опции и расширения

- Тестирование сервиса StormWall

- Тестовые DDoS-атаки на сайт

- Выводы

Введение

DDoS-атаки сегодня, увы, — такая же обыденность, как и доступ в интернет. При этом в условиях распространения Индустрии 4.0 (термин объединяет инновационные технологии, созданные человечеством за последние годы: интернет вещей, блокчейн, дополненная реальность, 3D-печать, автономные роботы и другие) не столь важно, завязан ли бизнес целиком на продающий сайт, онлайн-сервис или нет. В любом случае обеспечение надежных коммуникаций между распределенными офисами и гарантия бесперебойного доступа сотрудникам к ключевым информационным ресурсам компании являются обязательным условием нормального функционирования бизнеса. Попробуйте представить ситуацию, когда менеджер на важной деловой встрече вдруг не смог «достучаться» до корпоративной CRM-системы и не сделал конкурентное предложение важному клиенту. А невозможность отправить электронное письмо в любое время суток – страшный сон любого делового человека. Сегодня мы воспринимаем «круглосуточный онлайн» как данность, зачастую не просчитывая риски вдруг оказаться без связи в тот момент, когда это крайне важно. Именно поэтому сегодня DDoS-атаки являются серьезным риском и угрозой непрерывности бизнеса, требующей современной и качественной защиты. Кроме того, последние публичные кейсы доказывают, что DDoS-атака зачастую является отвлекающим маневром при проведении сложного целенаправленного вторжения, конечной целью которого становится кража финансовых, учетных или личных данных.

Сервис StormWall является одним из лидеров на рынке защиты от DDoS-атак. Штаб-квартира ООО «СТОРМ СИСТЕМС» находится в Москве, но компания имеет точки присутствия в крупнейших ЦОДах не только России (Москва), но и США (Вашингтон), Европы (Франкфурт), что позволяет эффективно обрабатывать трафик ближе к местоположению ресурсов клиента.

ООО «СТОРМ СИСТЕМС» является официальным членом организации RIPE, имеет статус локального интернет-регистратора (LIR) и имеет пиринговые соглашения об обмене трафиком с крупными интернет-провайдерами.

Существенную часть защитных технологий составляют собственные разработки, что наделяет сервис по защите сайтов от DDoS-атак StormWall весьма интересными функциональными возможностями, о которых поговорим далее.

Функциональные возможности StormWall

Сервис обеспечивает фильтрацию большого числа разновидностей DDoS-атак практически на всех уровнях модели OSI: сетевом, транспортном и сеансовом, а также на уровне приложений.

Технические характеристики сервиса StormWall:

- 1650 Гбит/с полосы пропускания без проверки соединения (stateless) — обработка IP-пакетов на уровне ACL/FlowSpec;

- 150 Гбит/с полосы пропускания с проверкой соединения (stateful) — каждое входящее TCP-соединение обрабатывается и анализируется.

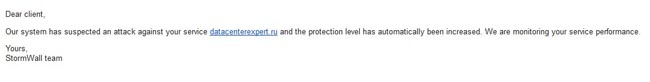

Cистема фильтрации собственной разработки Triple Filter построена таким образом, что прохождение нелегитимного трафика от злоумышленников до серверов клиента максимально затруднено. Технология борьбы с HTTP-флудом (т. е. непрерывной отсылки HTTP-запросов GET на 80-й порт, что приводит к перегруженности сервера) BanHammer позволяет при атаке автоматически определять ботов и отсеивать их от потока реальных пользователей, не блокируя при этом нормальный режим работы.

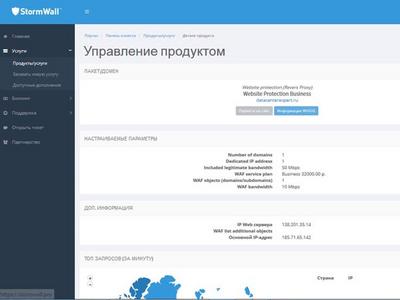

Рисунок 1. Принцип действия системы «тройной очистки»

Весь идущий к серверу клиента трафик подвергается очистке в 3-х местах:

- На пограничных маршрутизаторах

На более чем сотне пограничных маршрутизаторов, разбросанных по всему миру, отсекается паразитный трафик, генерируемый атаками типа TCP- и UDP-amplification (направлены на переполнение каналов связи путем генерации огромного потока пакетов данных).

- На аппаратных фильтрах

Сеть фильтрации, состоящая из нескольких аппаратных решений для обработки пакетов на высокой скорости, блокирует атаки типа UDP- и TCP-флуд (заключается в отправке пакетов большого объема на определенные или случайные номера портов серверов клиента), при этом динамическая балансировка нагрузки на оборудование позволяет максимально эффективно распределять ресурсы очистки.

- На Stateful-фильтрах

Тонкая очистка на этом уровне позволяет дополнительно защититься от сложных атак, в том числе атак ботнетов (сетей зараженных пользовательских устройств с запущенными ботами, скрытно установленными на них), путем выполнения проверки трафика на корректность процесса соединения и передачи данных.

Варианты подключения сервиса StormWall

Воспользоваться сервисом по защите от DDoS-атак StormWall можно согласно одному из трех сценариев.

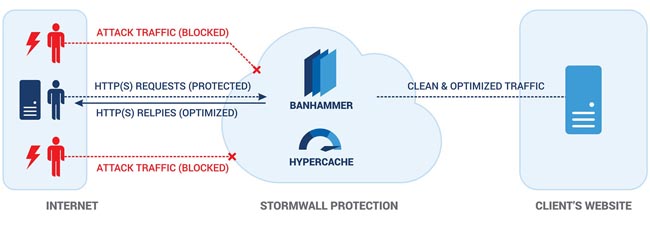

- Защита сайта

Такой вариант организации защиты предполагает трансляцию А-записи DNS сайта клиента на выданный StormWall защищенный IP-адрес. При этом проксируются запросы посетителей сайта, а на сервер клиента направляется чистый трафик с сохранением реальных IP-адресов в HTTP-заголовке, что абсолютно прозрачно для веб-приложений.

Рисунок 2. Схема потоков трафика при защите сайта

Кроме того, при защите сайта есть вариант с переездом сайта на хостинг StormWall либо на VDS/выделенный сервер.

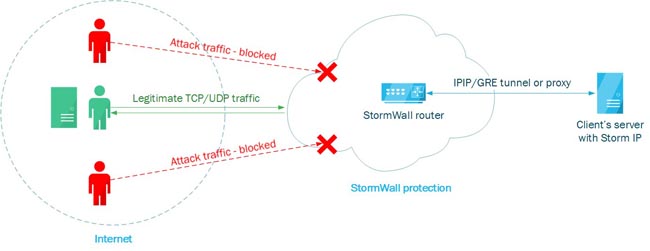

- Защита IP-адресов (TCP/UDP)

Подключение сервиса в таком варианте осуществляется с помощью GRE- или IPIP-туннеля. Необходимо, чтобы оборудование или софт клиента поддерживало протоколы туннелирования GRE/IPIP. В этом случае при запросах к сайту посетители подключаются к защищенному IP (выделяется сервисом StormWall и прописывается на оконечном оборудовании клиента при организации туннеля). Важно отметить, что при такой технологии подключения клиент видит все реальные IP-адреса подключающихся пользователей.

Если сервер клиента не поддерживает технологию GRE/IPIP-туннелирования (например, в случае использования сервера на базе Windows), единственным способом остается подключение сервиса StormWall с использованием проксирования. В этом случае фиксировать реальные адреса пользователей не представляется возможным, т. к. все запросы к серверу будут проксироваться через один IP-адрес.

Рисунок 3. Схема потоков трафика при защите IP-адресов

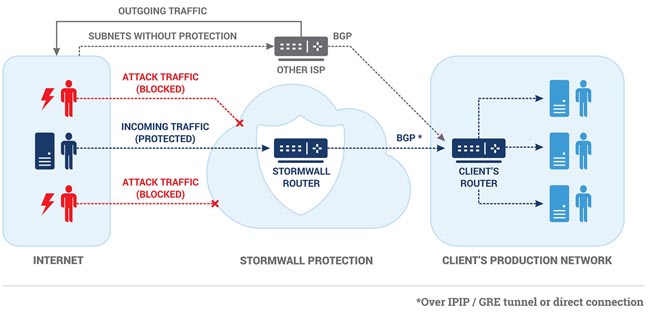

- Защита сети (BGP)

Данный тип организации защиты актуален, если у клиента своя собственная AS (автономная система, набор IP-сетей для использования в BGP маршрутизации между провайдерами) или PI (провайдеро-независимый) блок выделенных IP-адресов. Для подключения сервиса StormWall по такому сценарию устанавливается подключение с помощью туннеля GRE/IPIP/MPLS либо физически на одной из площадок (на момент написания обзора доступно физическое подключение в Москве, Франкфурте, Вашингтоне), либо через IX (MSK-IX, Data-IX, DE-CIX, NL-ix). При этом необходимо анонсировать по протоколу BGP нужные IP-префиксы в сторону сервиса, который затем фильтрует весь проходящий трафик и доставляет обратно клиенту очищенный. Важно отметить, что существует возможность управлять транзитом трафика, переводя, например, анонсы на защиту только в случае детектирования атаки, для чего клиенту предоставляется бесплатный DDoS-сенсор.

Рисунок 4. Схема потоков трафика при защите сети

Дополнительные опции и расширения

Помимо непосредственной защиты сайтов, расположенных на собственной площадке клиента либо на стороннем хостинге, у сервиса StormWall предусмотрен ряд дополнительных опций, некоторые из которых предоставляются бесплатно.

- Защищенный хостинг

Комплексный пакет услуг «хостинг + защита от DDoS-атак» можно заказать прямо на портале сервиса StormWall, выбрав необходимые параметры. В этом случае сервис по защите от DDoS-атак будет уже «на борту».

- CDN-сервис (Content Delivery Network)

Для оптимизации скорости загрузки сайтов для посетителей из разных точек планеты клиентам StormWall предлагается подключить опцию CDN с суммарной пропускной способностью 500 Гбит/с и более 40 точек отдачи трафика по всему миру (географически распределенная сетевая инфраструктура, позволяющая оптимизировать доставку и дистрибуцию контента сайта конечным пользователям). Сервис позволяет достичь максимальной скорости загрузки независимо от местонахождения как источника контента, так и его потребителя. Данный сервис реализован совместно с партнером (компания CDNNOW) и может быть заказан в один клик непосредственно в личном кабинете StormWall.

- WAF (Web Application Firewall) as a Service

Большое число современных атак нацелены непосредственно на web-приложения и эксплуатируют уязвимости в них. При заказе сервиса StormWall можно подключить опцию WAF (Web Application Firewall — защитный экран уровня приложений, предназначенный для выявления и блокирования современных атак на веб-приложения, в том числе и с использованием уязвимостей нулевого дня). Реализация указанной функциональности осуществляется на базе партнерского решения — SolidWall WAF от компании Solid Lab, при этом техническая поддержка и консультации по инцидентам входят в стоимость подписки.

Тестирование сервиса StormWall

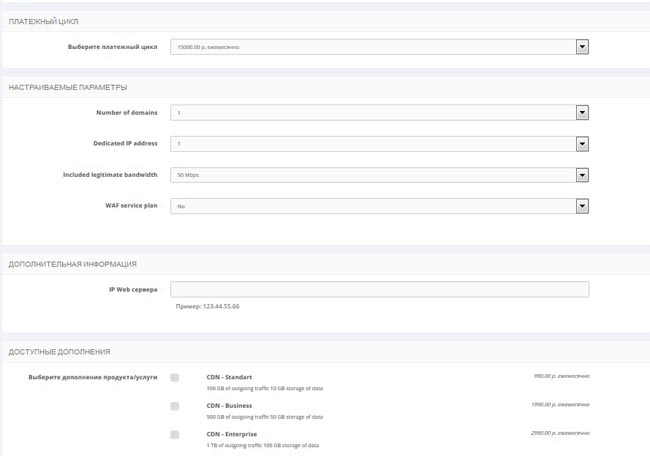

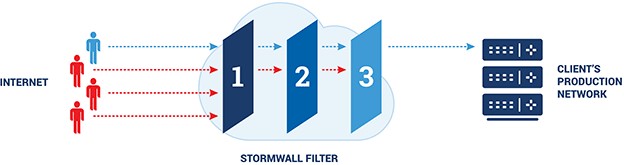

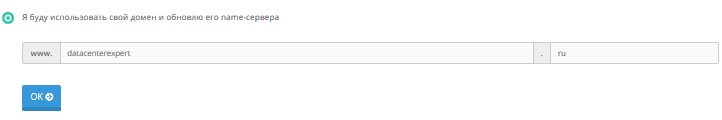

Для тестирования функций по защите сайтов от DDoS-атак был выбран один из наших порталов — datacenterexpert.ru. Чтобы начать пользоваться сервисом, необходимо заказать услугу на сайте stormwall.pro, выбрав при этом один из желаемых тарифных планов: Lite, Standard, Business One или Enterprise One. Для большинства средних и крупных сайтов наиболее оптимально подойдет Business One, который мы и заказали.

Рисунок 5. Процесс заказа сервиса по защите сайтов

Процесс заказа в прямом смысле укладывается в 3 клика, а возможность выбора удобного расчетного периода (месяц, квартал, полгода, год) позволит гармонизировать планирование расходов на сервис с принятой в компании бюджетной политикой. Сразу же при оформлении можно выбрать количество доменов, выделенных защищенных IP-адресов, максимальную пропускную способность в режиме очистки, а также подключить WAF и CDN. Бросается в глаза частично не переведенный на русский язык интерфейс настройки параметров, что во многом объясняется исторически сложившимися обозначениями технических терминов. Однако разработчики анонсируют максимальную степень русификации уже в ближайших релизах.

Работа с личным кабинетом

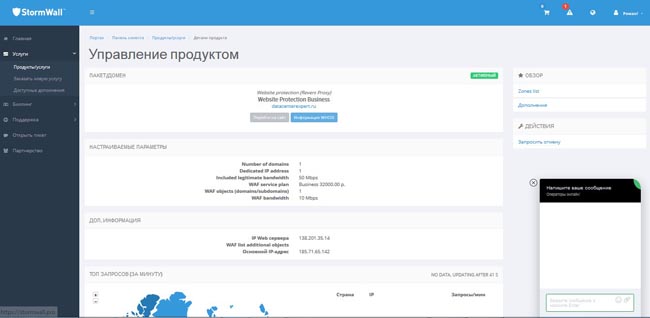

После регистрации, подтверждения и оплаты заказа появляется возможность попасть в личный кабинет (он же — панель управления).

Рисунок 6. Интерфейс панели управления сервисом

Стоит отметить удобный и уже ставший привычным для web-продуктов интерфейс, где можно ознакомиться с текущими параметрами заказанной услуги. Система сразу же предлагает услуги «виртуального помощника-оператора», которому можно задавать совершенно любой вопрос как по настройке сервиса, так и обращаться по возникающим проблемам и срочным инцидентам. Кстати, по фактам обращений по последним двум пунктам автоматически создается тикет в техподдержку, об удобстве и качестве которой мы поговорим отдельно. Постоянно всплывающее окно помощника сначала показалось нам излишне навязчивым, однако в процессе тестирования мы вполне «подружились» с ним. Кроме того, разработчики анонсировали возможность отключения этой функции в следующих версиях сервиса.

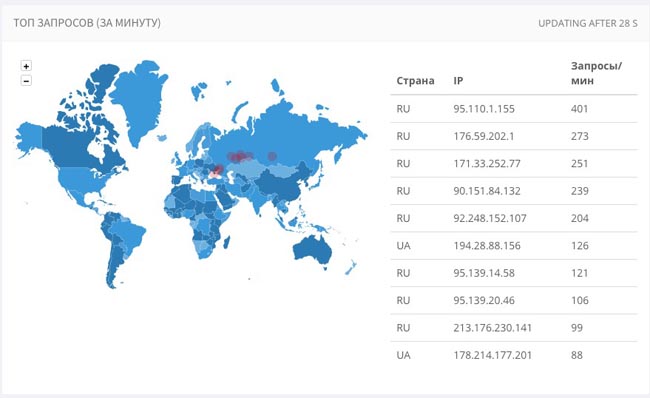

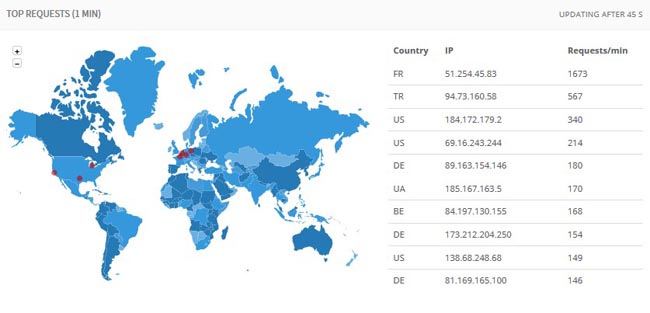

Визуализированная карта запросов к сайту позволит оценить предпочтения посетителей по географическому признаку, что может оказаться весьма полезным, особенно для интернет-магазинов и поставщиков облачных сервисов.

Рисунок 7. Карта топ запросов к сайту за минуту

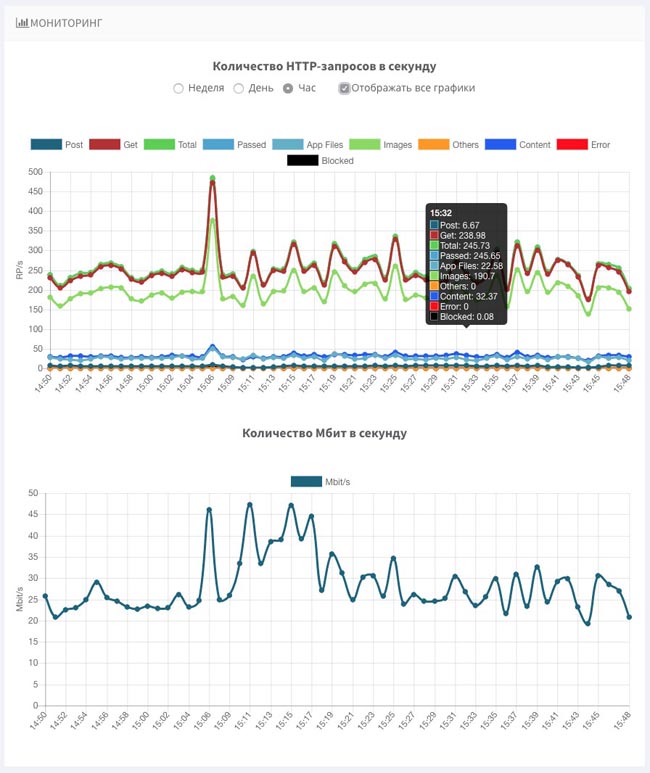

Профиль циркуляции трафика к сайту можно посмотреть на соответствующих графиках, выбрав при необходимости тип контента. Кроме того, доступна ретроспектива за неделю.

Рисунок 8. Графики запросов к сайту

Из панели управления по принципу «одного окна» (или single sign on) можно перейти к настройкам WAF и CDN, что, несомненно, удобно.

Рисунок 9. Интерфейс перехода к панелям управления WAF и CDN

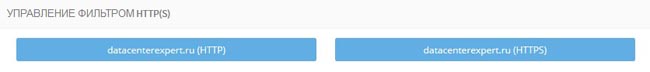

Непосредственная тонкая настройка работы сервиса доступна в разделе «Управление фильтром» (HTTP и HTTPS). Важно подчеркнуть, что при конфигурировании настроек обновленные политики применяются сразу же, при этом не происходит обрыва клиентских сессий.

Рисунок 10. Панель управления фильтрами

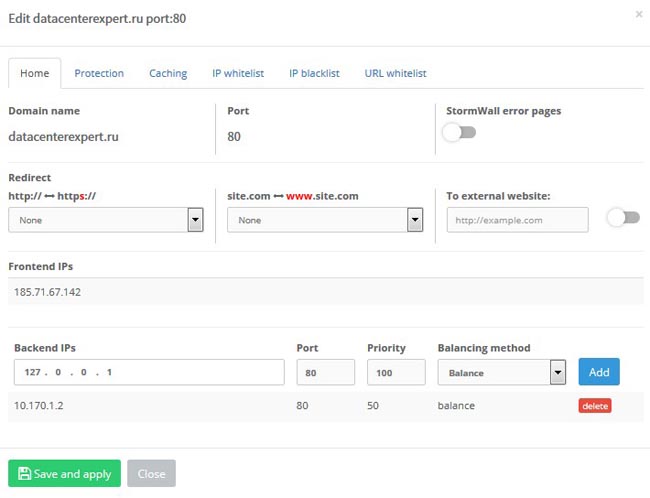

Вкладка Home

Вкладка Home фильтра HTTP содержит основные настройки, их предназначение интуитивно понятно и сопровождается примерами.

Рисунок 11. Вкладка Home фильтра HTTP

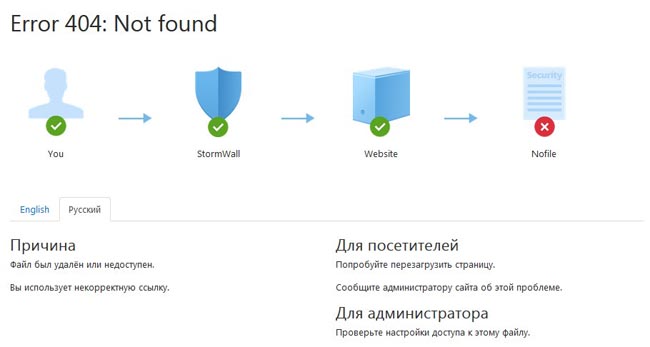

Из интересного стоит отметить возможность замены стандартной страницы ошибки (параметр StormWall error pages) при недоступности вашего сайта у посетителя на визуализированное представление с указанием проблемной точки, в которой рвется соединение.

Рисунок 12. Страница ошибки StormWall error pages

Простая на первый взгляд функциональность редиректа (с http на https и обратно, обработка написания сайта с префиксом www или без него, а также перенаправление по иному адресу, например, на время проведения регламентных работ) реализована далеко не на всех хостингах, поэтому возможность его использования в StormWall является несомненным плюсом.

Отдельно остановимся на возможности гибкой балансировки нагрузки на сайт и его резервирования. Сервиса позволяет настроить привязку высоконагруженных сайтов к нескольким IP-адресам, чтобы в соответствии с заданным приоритетом балансировать поток посетителей между ними. Кроме того, если по каким-либо причинам основной IP-адрес, к которому привязано DNS-имя сайта, «ляжет», система автоматически перенаправит запросы на указанный резервный IP.

Рисунок 13. Настройка балансировки и резервирования IP

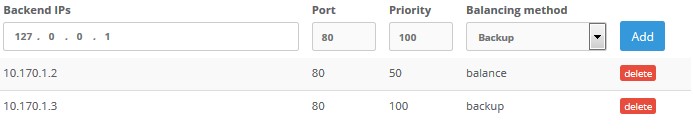

Вкладка Protection

На этой вкладке реализована собственная разработка StormWall — настраиваемые режимы работы (параметр Protection mode). Доступны следующие уровни работы фильтра:

- Always OFF — анализ и фильтрация трафика не производится. Своего рода правило any-to-any.

- Sensor mode — при отсутствии подозрительной активности запросы анализируются, но не фильтруются, при детектировании атаки фильтр самостоятельно подключает необходимые параметры. После окончания атаки строгость проверки фильтра будет снижена автоматически. Этот режим установлен по умолчанию и подойдет для повседневной работы большинству сайтов, именно его мы и выбрали в качестве основного при тестировании.

- Always ON (Redirect) — фильтр постоянно активен с минимальным уровнем строгости проверки. При обнаружении подозрительной активности или детектировании атаки уровень защиты автоматически повышается до JS validation.

- Always ON (JS/JSA validation) — постоянно активен строгий режим проверки, может вызвать проблемы в работе ботов и отдельных категорий пользователей, обращающихся к сайту. Указанный режим блокирует большинство известных атак. В процессе тестирования данного режима нами не было замечено большого количества ложных срабатываний, однако на популярных сайтах с большой посещаемостью эффект может быть непредсказуемый.

- Always ON (CAPTCHA) — при запросах к сайту осуществляется 100% проверка «на робота» при первичном входе. Данный режим кажется нам избыточным в большинстве случаев, однако может быть полезен при отладках определенных функций на сайте или с целью мгновенного прекращения неконтролируемого всплеска запросов.

Остальные настройки на описываемой вкладке позволяют оптимизировать работу фильтров, управляя конкретными типами файлов. В ходе тестирования настройки по умолчанию оказались для нас оптимальными.

Рисунок 14. Настройки вкладки Protection HTTP-фильтра

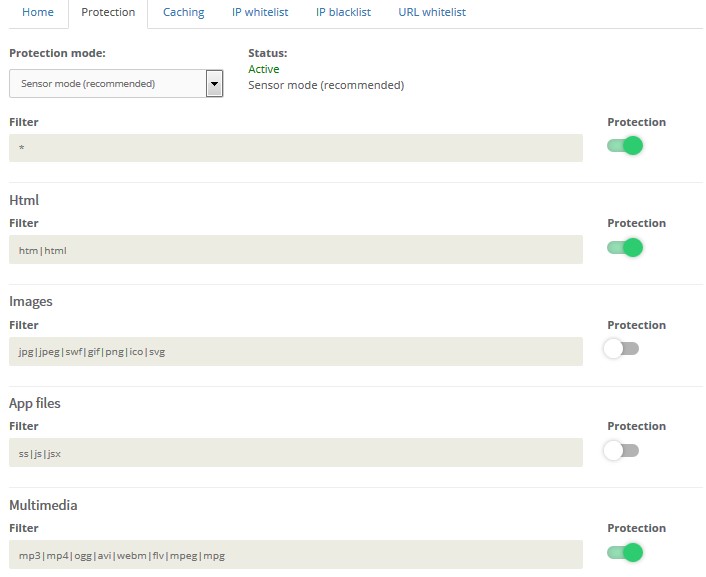

Вкладка Caching

На этой вкладке настраивается управление кэшем для выбранных типов файлов. Настройки такого рода будут полезны, чтобы минимизировать «хабра-эффект» при одновременном большом количестве однотипных сессий. Мы в процессе тестирования сервиса включили кэширование статических файлов (изображения, файлы шаблонов и стилей).

Рисунок 15. Настройки вкладки Caching HTTP-фильтра

Оставшиеся вкладки в разделе настроек HTTP-фильтров позволяют вручную прописать black- и white-листы, используя IP-адреса или URL соответствующих сайтов.

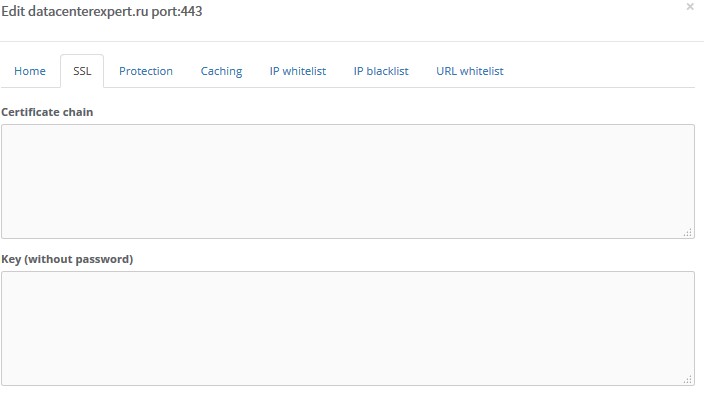

Настройки фильтра HTTPS

При использовании сайтом SSL- или TLS-шифрования (протокол HTTPS) трафика посетителей необходимо выполнить в данном разделе настройки, аналогичные описанным выше. При этом важно не забыть прописать действующий сертификат SSL сайта (а лучше — всю цепочку, вплоть до корневого удостоверяющего центра), а также приватный ключ.

Также стоит заметить, что при включении SSL на стороне защиты StormWall автоматически активируется протокол HTTP2, который позволяет ускорить загрузку сайта.

Рисунок 16. Вкладка SSL фильтра HTTPS

Техническая поддержка

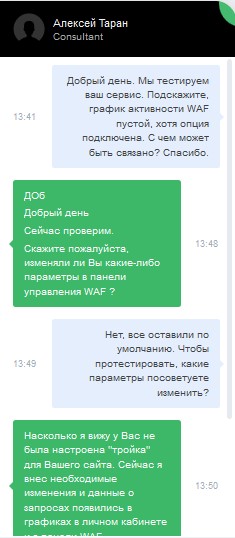

Отдельного упоминания заслуживает служба технической поддержки сервиса StormWall. Про возможность оперативно задать вопрос с экспресс-чате мы уже писали выше. В ходе тестирования нам было интересно оценить скорость реакции на возникающие вопросы. Время первого ответа живого человека не превысило 1 минуты с момента обращения. Развернутые же пошаговые рекомендации по решению озвученной проблемы мы получили через 10 минут. Все сообщения в чате автоматически транслируются во внутреннюю корпоративную систему коммуникаций StormWall, в принудительном порядке оповещаются руководители технической поддержки. Если озвученная в чате проблема не является срочной или ее решение занимает длительное время, автоматически создается тикет и присваивается номер. Впоследствии можно будет обращаться с указанным номером по любым иным каналам: по электронной почте, с помощью кнопки «создать тикет» или позвонив по круглосуточному номеру телефона. А при выборе тарифа Enterprise клиенту предоставляется выделенный канал Slack, в котором можно напрямую пообщаться с инженерами и Anti-DDoS-экспертами компании, причем круглосуточно.

Рисунок 17. Чат технической поддержки

Тестовые DDoS-атаки на сайт

Чтобы в полной мере оценить возможности сервиса StormWall, мы самостоятельно организовали тестовые атаки разных типов на наш сайт http://www.datacenterexpert.ru/.

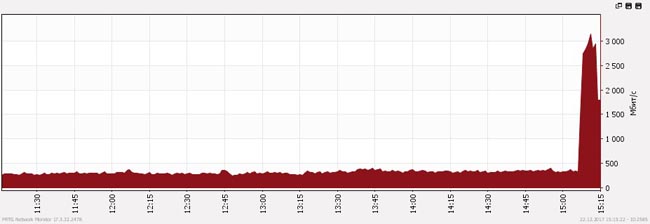

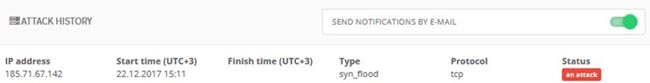

Атака TCP SYN Flood

Один из самых распространенных типов атаки, поскольку она является крайне действенной. Атака заключается в отправке большого количества SYN-запросов (пакетов по протоколу TCP) в короткий срок. Мы в процессе тестирования сгенерировали флуд мощностью порядка 7 миллионов пакетов в секунду.

Рисунок 18. Трафик атаки TCP SYN Flood

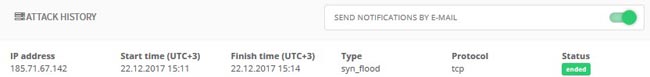

Вся информация об атаке в режиме реального времени отображается в личном кабинете (начало атаки в 15:11). Напомним, что режим контроля трафика у нас установлен Sensor mode (по умолчанию).

Рисунок 19. Информация об атаке в личном кабинете

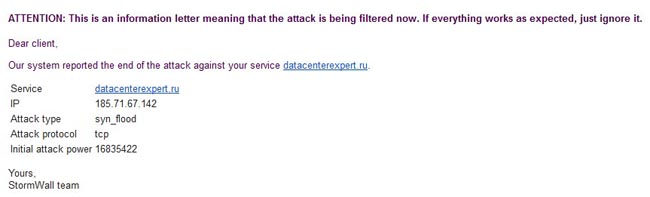

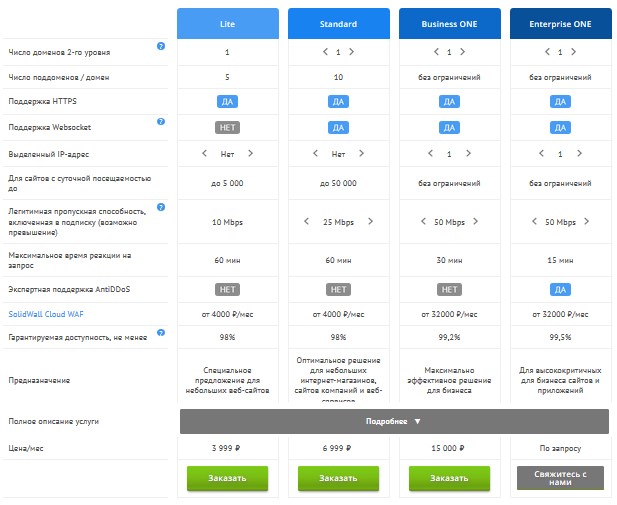

Из записи в личном кабинете видно, что атака началась в 15:11, длилась 4 минуты и завершилась в 15:14, тип вредоносной активности также определен без ошибок. Стоит отметить, что оповещения о начале и завершении атаки нам поступили на электронную почту.

Рисунок 20. Письмо с информацией об атаке в электронной почте

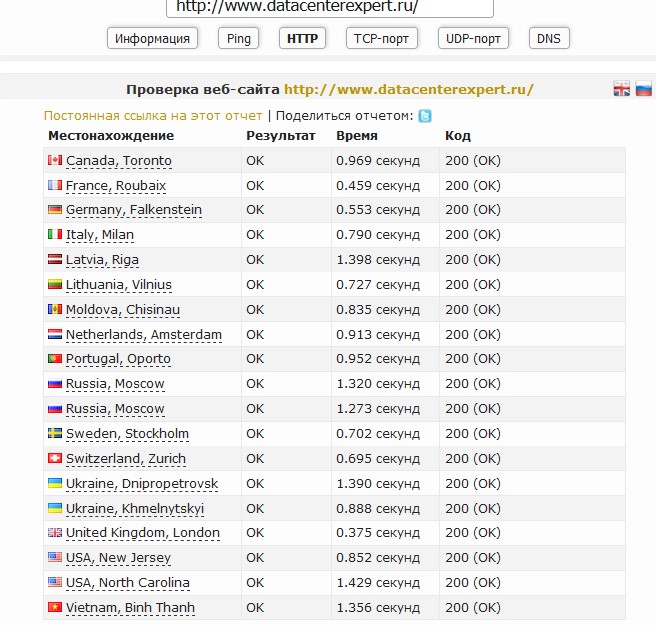

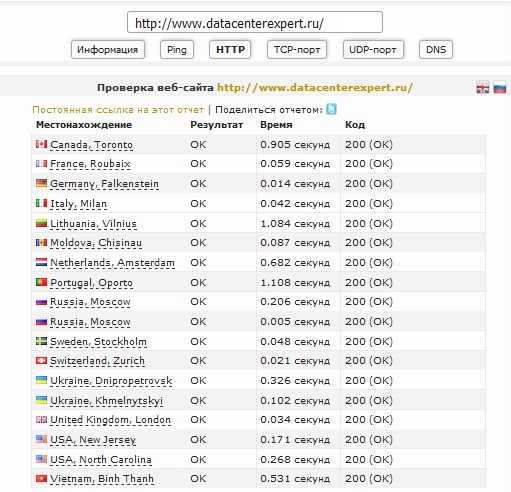

Чтобы оценить, насколько StormWall реально справляется с атаками и как это сказывается на доступности сайта для посетителей, мы использовали возможности сервиса check-host.net для тестирования факта и времени отклика на различные запросы.

Рисунок 21. Доступность сайта в нормальном режиме работы, до атаки (запросы HTTP) — время: 15:05

Рисунок 22. Доступность сайта во время атаки (запросы HTTP) — время: 15:13

Замеры показывают, что степень доступности сайта во время атаки для посетителей практически не изменилась, StormWall успешно отразил попытку положить сайт. Визуально также наблюдается, что сайт нормально открывается в браузере — как до атаки, так и во время нее задержек не замечено.

Атака Distributed HTTP Flood

По статистике, 95% всех DDoS-атак на сайты приходится именно на этот тип. Запросы злоумышленника маскируются под легитимные GET-request обычных пользовательских браузеров. С целью усложнить задачу сервису StormWall по борьбе с такого рода атаками нам удалось сгенерировать серию распределенных атак (с 900 IP), создающих суммарную нагрузку на сайт около 1800 HTTP-запросов в секунду.

Рисунок 23. Карта распределенных запросов к сайту в момент атаки

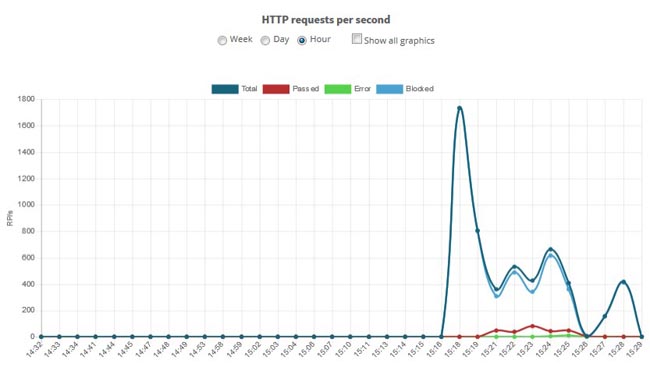

Рисунок 24. График HTTP-запросов до и во время атаки

Из графика запросов в личном кабинете видно, что атака началась в 15:16, длилась около 10 минут и завершилась в 15:26. Стоит отметить, что оповещения о начале и завершении атаки нам также поступили на электронную почту, однако в личном кабинете эта вредоносная активность в историю атак не попала.

Рисунок 25. Письмо с информацией об атаке в электронной почте

Аналогичные описанным ваше замеры доступности сайта до и во время атаки также подтвердили, что сервис StormWall успешно справился с ней, и все это никак не повлияло на доступность для посетителей.

Выводы

DDoS-атаки сегодня являются очень серьезной головной болью практически для любой современной компании. Защита от них — обязательный элемент построения той самой эшелонированной обороны предприятия, состоящей их различных средств противодействия злоумышленникам. Сервис по защите от DDoS-атак StormWall от отечественной компании ООО «СТОРМ СИСТЕМС» зарекомендовал себя как один из признанных лидеров на этом рынке. В процессе тестирования мы убедились на практике в возможностях StormWall по отражению атак, проверив функции защиты сайта, подключив услугу по методу трансляции А-записи DNS сайта. Также немаловажную роль играет преимущество сервиса, связанное с возможностью выбора защищенного хостинга под ключ, опций WAF и CDN.

Преимущества

- Сервис имеет точки присутствия в крупнейших ЦОДах в разных точках мира.

- Возможность фильтрации 1650 Гбит/с полосы пропускания без проверки соединения (stateless) и 150 Гбит/с полосы пропускания с проверкой соединения (stateful).

- Cистема фильтрации собственной разработки.

- Широкий выбор вариантов подключения сервиса под разные задачи.

- Наличие дополнительных сервисов: защищенный хостинг, CDN, WAF.

- Процедура заказ услуги в 3 клика.

- Оперативная техническая поддержка, собственный чат, график работы 24х7.

- Ретроспективный анализ трафика, сохранение полной истории атак.

- Имеется тестовый период с полным спектром функций.

Недостатки

- Необходимость предоставлять сервису закрытый ключ в случае подключения защиты к сайту, использующему HTTPS.

- Тестовый период по умолчанию составляет всего 24 часа.

- Поддержка русского языка реализована далеко не везде в интерфейсе.

- База знаний весьма обширна, но также не целиком русифицирована.

- Число настроек и дополнительных опций на данный момент невелико (например, настройка списков white- и black-листов только вручную).

- Недостаточная гибкость настройки графиков просмотра трафика (возможность выбрать только час, день и неделю).