Сертификат AM Test Lab

Номер сертификата: 203

Дата выдачи: 09.11.2017

Срок действия: 09.11.2022

- Введение

- Как появился One Identity Manager?

- Описание One Identity Manager

- Функциональные возможности One Identity Manager

- Управление идентификационными данными и доступом в One Identity Manager

- Портал самообслуживания

- 6.1. Интернет-магазин и согласование заявок

- 6.2. Курирование доступа и нормоконтроль

- 6.3. Оценка рисков

- 6.4. Аудит

- 6.5. Аттестация

- 6.6. Отчетность

- Выводы

Введение

Этим обзором мы продолжаем публикацию статей, посвященных IdM/IAM-системам, представленным на российском рынке. Ранее мы уже рассматривали популярные IdM/IAM-системы в контексте мирового и российского рынка («Обзор IdM/IAM-систем на мировом и российском рынке»), а также проводили детальное сравнение таких систем управления доступом («Сравнение систем управления доступом (IdM/IAM) 2015»).

Но рынок не стоит на месте, к продуктам этого класса присматриваются все больше компаний. К тому же зачастую, как показывает практика, компании обращают внимание на новые IdM/IAM-системы, когда уже внедренная система перестает удовлетворять всем потребностям ее владельца, а дополнительное расширение ее функциональности упирается в финансы и другие сложности. Соответственно, на российском рынке появляются новые игроки, которые предлагают свои продукты. Помимо отечественных представителей, на нашем рынке развиваются зарубежные продукты от мировых лидеров, на которые также стоит обращать внимание.

Развивается не только рынок, но и сами IdM/IAM-системы. Они совершенствуются, обрастают дополнительными возможностями, новыми «фишками», которые позволяют расширить сценарии их использования. По этой причине в конце 2016 года мы расширили наше детальное сравнение систем управления доступом, добавив туда IdM/IAM-системы, появившиеся на нашем рынке, и увеличив число критериев для сравнения («Сравнение систем управления доступом (IdM/IAM) 2016»). Одним из таких продуктов, который был нами рассмотрен в рамках приведенного выше сравнения, является IdM-система One Identity Manager, представленная компанией с созвучным названием One Identity, (ранее — подразделение компании Dell). Именно этому продукту и посвящен данный обзор.

Как появился One Identity Manager?

Продукт One Identity Manager не является новым, а существует и стабильно развивается на рынке уже более 15 лет. За это время он предлагался под разными названиями, в зависимости от вендора-владельца. Изначально это было детище компании Voelker Informatic (Германия), продукт назывался ActiveEntry. Будучи приобретенным компанией Quest Software, продукт получил название Quest One Identity Manager. В 2012 году компания Quest Software (в том числе One Identity как ее составная часть) была куплена компанией Dell, в рамках которой было создано подразделение Dell Software. Под брендом Dell Software продукт получил наименование Dell One Identity Manager. Но под этим брендом он просуществовал сравнительно недолго, и в конце 2016 года появилась новая, самостоятельная компания One Identity, а ее основной продукт получил теперешнее название – One Identity Manager. Именно под этим брендом и названием российскому рынку и предлагается система управления идентификационными данными и доступом.

Стоит отдельно отметить, что несмотря на неоднократную смену названия и бренда, все это время продукт активно развивался. Так и сейчас, под новым брендом One Identity продолжаются все старые проекты, активно развивается партнерская сеть, а самое главное — сохранена и расширена команда сотрудников (в том числе разработчики), которые работали над системой ранее.

Более подробную информацию о компании One Identity, ее истории и планах развития в России вы можете узнать из нашего интервью с руководителем представительства компании в России и СНГ Яковом Фишелевым («Яков Фишелев: Наша цель — стать IdM-вендором номер один для коммерческих компаний в России»).

Описание One Identity Manager

One Identity Manager представляет собой решение для централизованного управления правами доступа сотрудников к различным информационным ресурсам компании. С его помощью большинство задач по управлению учетными записями и правами доступа пользователей автоматизируется, что позволяет снизить простои в работе сотрудников и загрузку системных администраторов. Как и любая система IdM, One Identity Manager предлагает богатый набор функций по контролю прав доступа сотрудников, соответствию требованиям различных стандартов и политик безопасности, автоматизации и унификации самих процессов контроля. Это позволяет службам информационной безопасности обеспечивать более высокий уровень контроля за разграничением доступа к информационным ресурсам и, как следствие, повысить общий уровень информационной безопасности в компании.

Продукт представлен полностью как программное решение и поставляется с большим количеством предопределенных рабочих процессов. Широкий набор функций предлагается из коробки. Большинство тонких настроек доступно в графическом интерфейсе, в результате чего для решения многих базовых задач работа программистов не требуется. Это позволяет внедрить IdM-системы с базовой функциональностью в сравнительно короткие сроки.

Еще одним отличительным признаком, который делает IdM-систему One Identity Manager более привлекательной для российских компаний, является наличие пользовательского интерфейса на русском языке. Портал самообслуживания в этой IdM-системе реализован по принципу интернет-магазина, логика функционирования которого знакома большей части пользователей. Эти моменты значительно облегчают работу с системой как рядовым пользователям (сотрудникам, руководителям), так и администраторам. При этом каких-либо специальных навыков для работы с системой не требуется (текущие клиенты One Identity Manager особо отмечают простоту ее внедрения и последующего администрирования).

Кроме того, One Identity Manager отмечен рядом независимых аналитических агентств. Так, например, по отчетам таких аналитических агентств, как Forrester (ссылка на отчет) и KuppingerCole (ссылка на отчет), One Identity Manager был признан лидером. В том числе Gartner в своем последнем исследовании, посвященном IGA-системам (Identity Governance and Administration; с учетом изменений наименования IdM-системы Gartner на сегодняшний день использует в названии своего магического квадранта аббревиатуру IGA) отмечает превосходную функциональность по управлению пользователями, ролями и политиками, глубокую интеграцию со сложными приложениями.

Функциональные возможности One Identity Manager

One Identity Manager осуществляет управление идентификационными данными и контроль доступа к приложениям, платформам, системам и данным в масштабах всего предприятия согласно модели RBAC (Role Based Access Control). Кроме того, частично поддерживается атрибутная модель доступа. В продукте реализовано решение таких задач, как управление учетными записями, правами доступа пользователей к ресурсам информационных систем, управление запросами на новые учетные записи и права доступа, контроль за учетными записями и правами доступа, контроль соответствия правилам и политикам (нормоконтроль), плановая аттестация доступа, сертификация учетных записей, контроль разделения полномочий и т. д. При том большинство этих задач унифицированы (либо автоматизированы), что позволяет снизить нагрузку на ИТ-персонал и сократить операционные расходы.

Основные функциональные возможности One Identity Manager:

- интеграция с доверенными источниками данных (информационные системы, из которых в IdM-систему загружаются данные о внутренних и внешних сотрудниках компании, оргштатной структуре и др.) и целевыми системами; при этом в качестве доверенной системы может быть использована любая подключенная информационная система;

- автоматизация процессов, связанных с созданием, удалением и изменением учетных записей сотрудников (прием на работу, кадровый перевод, увольнение, долгосрочный отпуск), а также предоставлением им доступа к различным ресурсам в соответствии с заданной ролевой моделью;

- множество предопределенных рабочих процессов, которые могут использоваться с минимальной настройкой (или вообще без нее) — из коробки;

- наличие удобного и современного портала самообслуживания, реализованного по принципу интернет-магазина с полной локализацией интерфейса на русский язык;

- права доступа могут предоставляться автоматически на основе ролей и оргштатной структуры, а также посредством заявок на портале самообслуживания;

- наличие встроенного механизма расчета и оценки рисков, связанных с имеющимися у сотрудника правами доступа;

- возможность проведения регулярной аттестации прав доступа (по расписанию или по событиям);

- возможность построения ролевой модели путем анализа текущих полномочий в каждой целевой системе, используя конструктор ролей — приложение Analyzer;

- обзор информации по сотруднику «на 360 градусов», предоставляющий полное отображение всех имеющихся в системе данных по нему и предоставленных ему прав доступа;

- процессы согласования заявок, различные правила и политики настраиваются в удобном графическом интерфейсе;

- неограниченные возможности создания и настройки отчетов во встроенном универсальном конструкторе отчетов — Report Editor;

- наличие графической среды для подготовки коннекторов, которая позволяет подключать целевые системы, не требуя написания кода;

- встроенные возможности по изменению интерфейса пользователя — Web Designer;

- глубокая интеграция с SAP, вплоть до разграничения доступа (SoD) на уровне транзакций;

- для автоматизации обработки запросов пользователей имеется возможность интеграции с внешними системами Helpdesk.

Управление идентификационными данными и доступом в One Identity Manager

Для работы с системой One Identity Manager используется ряд приложений (интерфейсов), предназначенных для решения разных задач. В данной части обзора мы рассмотрим один из основных интерфейсов, с помощью которого реализуется множество задач по управлению идентификационными данными сотрудников, предоставлению им прав доступа к различным ресурсам компании и их контролю — портал самообслуживания One Identity Manager.

Вообще, в решении One Identity Manager все действия, которые касаются процессной деятельности, выполняются из портала самообслуживания. Т. е. это единственный рабочий интерфейс, который будет необходим сотрудникам компании для запроса прав доступа, согласования заявок, проведения аттестации прав доступа ответственными лицами по каждой целевой системе, аудита, контроля за соблюдением установленных политик и правил, их нарушениям, отчетности, делегирования полномочий и др. — как итог, конечный результат внедрения системы IdM.

Настройка самой системы производится администраторами при помощи набора приложений (в основном, толстых клиентов). Эти инструменты и другие аспекты, касающиеся настройки решения One Identity Manager, мы рассмотрим во второй части обзора.

Портал самообслуживания

Портал самообслуживания предназначен для всех сотрудников компании — как рядовых пользователей, так и руководителей. Он позволяет выполнять следующие действия:

- управлять учетными данными пользователей и их паролями;

- управлять ролями и правами доступа в системах;

- осуществлять работу с запросами на новые продукты (учетные записи, роли и т. д.) — создавать запросы, согласовывать, отклонять, эскалировать и пр.;

- проводить регулярную аттестацию прав доступа в целевых системах;

- контролировать соблюдение различных политик и правил, выявлять нарушения;

- проводить аудит (по изменению прав доступа, полномочий, атрибутов учетных записей);

- настраивать и получать необходимую отчетность;

- производить оценку рисков по подразделениям и сотрудникам;

- осуществлять общий надзор за состоянием систем и компании в целом в плане информационной безопасности — при помощи сводных экранов состояния (dashboards), отчетов и обзоров.

В зависимости от назначенных пользователю полномочий в самой системе IdM (внутренних ролей в системе) стартовая страница портала будет выглядеть по-разному; на портале будут отображаться только разрешенные для данного пользователя элементы и функции.

Стоит особо отметить, что портал самообслуживания One Identity Manager прекрасно выглядит как на десктопе, так и на мобильных устройствах (смартфон, планшет) благодаря используемой технологии HTML5 и наличию двух режимов отображения: для мобильных устройств и для рабочего стола. Режим отображения выбирается автоматически, но его также можно переключить вручную.

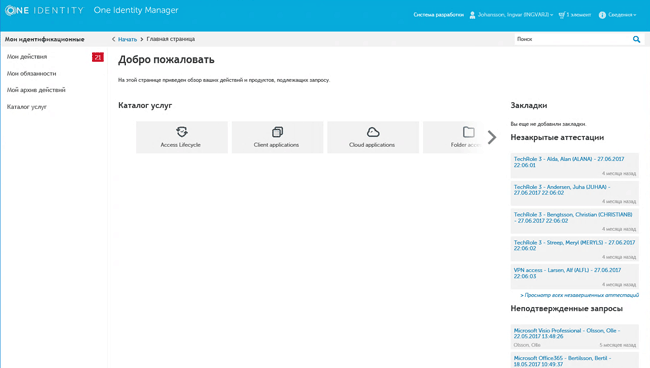

Рисунок 1. Стартовая страница рядового сотрудника на портале самообслуживания

На портале сотрудник видит несколько разделов, которые предоставляют различные возможности. Здесь, например, отображается:

- информация о действиях, которые сотруднику необходимо выполнить (например, согласовать заявку, провести аттестацию доступа в системе, аттестовать членство в подразделении, группе или роли);

- обязанности сотрудника (например, если сотрудник является руководителем, то он увидит список всех своих подчиненных и дополнительную информацию по каждому подчиненному; руководитель отдела увидит список членов отдела);

- каталог услуг (сервис-каталог), в котором пользователь может сформировать заявку (как для себя, так и для своих подчиненных) и отправить ее на согласование;

- информация по устройствам, принадлежащим сотруднику (например, мобильный телефон, токен);

- список информационных систем и ресурсов, а также список системных и бизнес-ролей, закрепленных за данным сотрудником, (так называемые права владения);

- архив действий (запросы, утверждения, аттестации, делегирование);

- информация о делегировании своих полномочий третьим лицам;

- доступные для подписки отчеты;

- адресный справочник (white pages) и многое др.

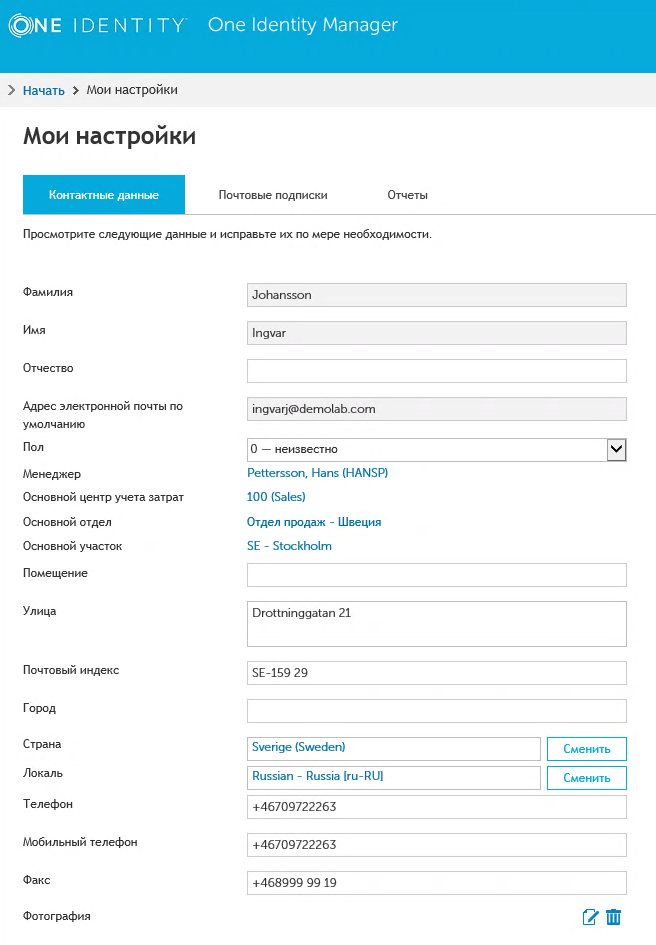

Также на портале сотруднику доступна функция редактирования своего профиля:

- можно изменить свои идентификационные данные (фамилия, имя, адрес, номер телефона и др.);

- настроить почтовые подписки на различные уведомления от системы;

- настроить подписки на получение отчетов (здесь доступны дополнительные настройки формирования отчетов, если они разрешены для данного пользователя, а также раздел «Мои отчеты», в котором отображаются последние сформированные отчеты; время хранения отчетов является настраиваемым параметром);

- делегировать все или часть своих полномочий третьим лицам (на время или без ограничения по времени).

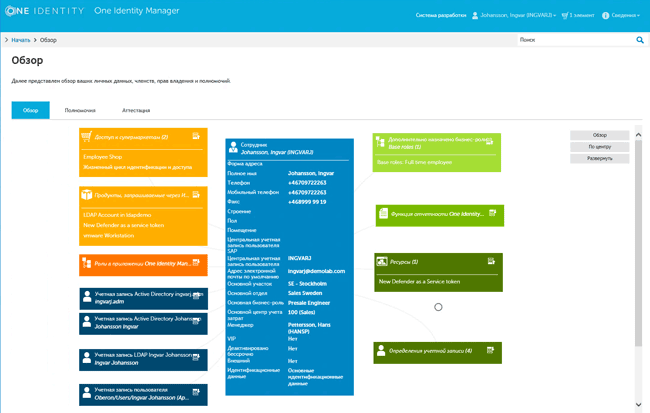

Рисунок 2. Редактирование профиля пользователя на портале самообслуживания

Помимо этого, пользователь может посмотреть свой профиль в графическом виде — так называемый обзор «на 360 градусов». Этот инструмент наглядно представляет информацию по пользователю в целом — «карточку сотрудника»: по имеющимся у него учетным записям в системах, его полномочиям в этих системах, статусе аттестации (в случае если она проводилась по пользователю или по связанным с ним объектам), организационную информацию (руководитель, заместитель, отдел, департамент) и т. д.

В рамках обзора «на 360 градусов» по сотруднику в центре располагается организационная информация о нем (фамилия, имя, должность и т. д.), а по периметру — информация о связанных с этим пользователем объектах. Это сведения о доступе к интернет-магазину, о бизнес-роли (или ролях) назначенных сотруднику, учетных записях и их полномочиях (ролях) в приложениях. Отображаемый график строится автоматически, и при выборе какого-либо элемента сотрудник может «проваливаться» в этот элемент, чтобы увидеть дополнительную информацию по нему, а также связи с другими объектами (т. е. заложена возможность быстрого перехода между объектами). Для выбранного элемента также строится графический отчет «на 360 градусов».

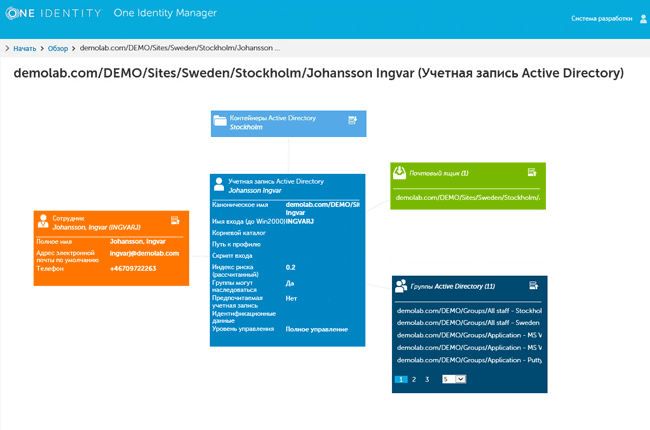

Рисунок 3. Отчет «на 360 градусов» по сотруднику в One Identity Manager

Подобным же образом в системе отображается информация о текущих полномочиях сотрудника в различных информационных системах — формируется отчет «на 360 градусов», в котором так же можно «проваливаться» в выбранный элемент для получения дополнительной информации о нем (drill-down). Например, если кликнуть на элементе «Учетная запись Active Directory», то мы получим более подробную информацию по нему:

Рисунок 4. Учетная запись Active Directory и связанные с ней объекты

И так по каждому элементу, отображаемому в отчете «на 360 градусов». Это удобно, так как наглядно показывает, как объекты и элементы системы связаны друг с другом.

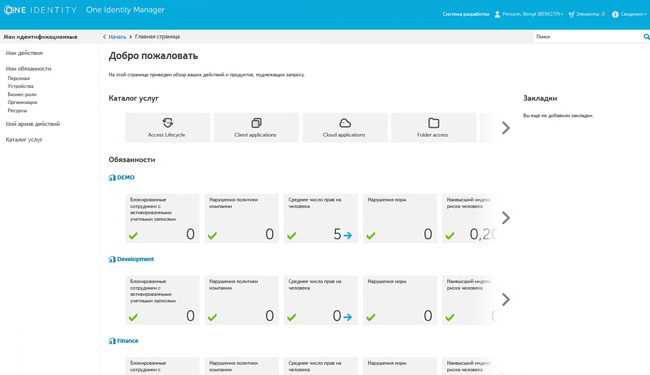

Руководитель увидит на портале намного больше информации, чем рядовой сотрудник. На стартовой странице для него, например, будут отображаться различные сводные панели (dashboard) по подразделению (отделу, департаменту). Кроме того, ему доступна подробная информация по всем своим подчиненным.

Рисунок 5. Стартовая страница руководителя на портале самообслуживания

Руководитель может просматривать и редактировать данные по всем своим подчиненным. Руководителю будет доступна карточка выбранного подчиненного, информация по имеющимся у подчиненного учетным записям и полномочиям в системах, сделанных им запросах (прошлых и текущих), сведения по уровню риска, который автоматически вычисляется системой и зависит от имеющихся у сотрудника прав доступа и полномочий, сведений об аттестации его прав доступа, о имеющихся у сотрудника нарушениях политики безопасности и др.

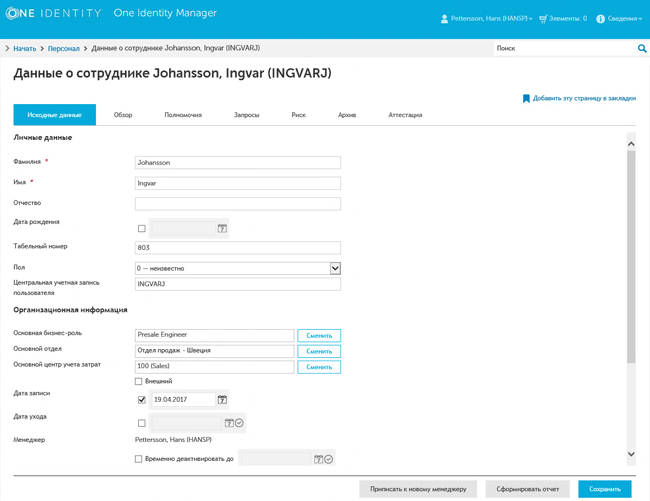

Рисунок 6. Редактирование и отображение информации по сотруднику для руководителя

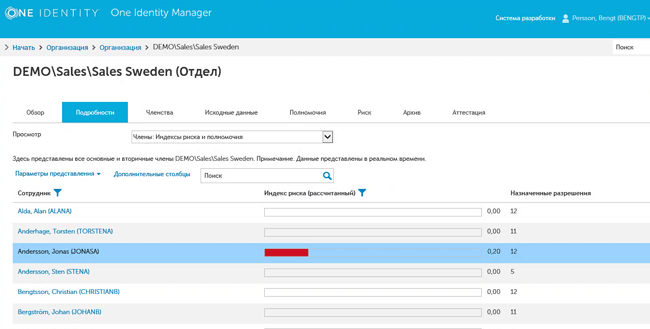

Руководителю также доступна обобщенная информация по его подразделению (отделу, департаменту):

- обзор по департаменту «на 360 градусов»;

- информация о сотрудниках департамента;

- исходные данные — описание, ответственные за согласование и т. п.;

- информация по полномочиям, привязанным к департаменту (здесь мы можем сформировать запрос на предоставление прав доступа на уровне департамента);

- оценка рисков на уровне департамента;

- нарушения норм и политик (здесь же отображается сводная информация по нарушениям для каждого сотрудника департамента и его индексу риска);

- информация о членстве сотрудников в бизнес-ролях и т. д.;

- информация по аттестации, которая проходит по департаменту.

Рисунок 7. Информация по членству пользователей в подразделении

Из портала самообслуживания руководитель также по умолчанию имеет возможность выполнить следующие действия:

- приписать сотрудника другому менеджеру (с последующим согласованием и утверждением новым менеджером);

- создать запись для нового сотрудника (внешнего или внутреннего);

- сертифицировать (подтвердить) прием на работу (в свое подчинение) нового сотрудника.

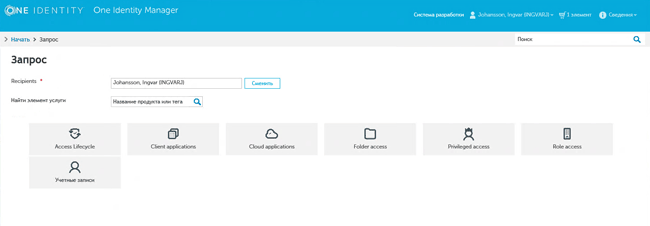

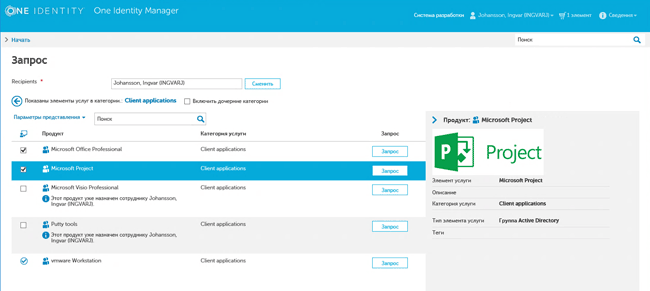

Интернет-магазин и согласование заявок

Для запроса прав доступа на портале самообслуживания реализован своеобразный интернет-магазин. Каждый сотрудник, если ему необходимы какие-либо дополнительные права, полномочия или ресурсы, может создать запрос — как для себя, так и для других сотрудников (например, в случае если он является их непосредственным руководителем). Сотрудники просто выбирают необходимые «продукты» (права доступа, полномочия, ресурсы и пр.) из понятного и структурированного каталога услуг и добавляют их в корзину.

Рисунок 8. Выбор необходимых прав доступа на портале самообслуживания

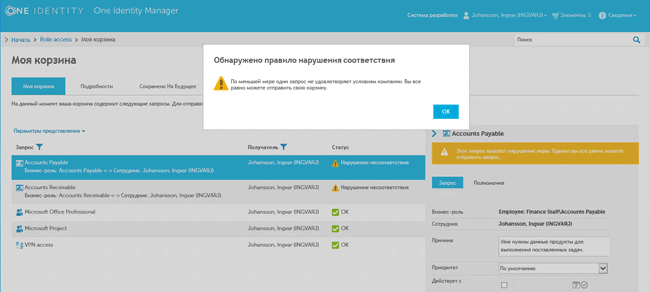

Завершив свои «покупки» (выбор требуемых прав доступа, полномочий, ресурсов), сотрудник может перейти в свою корзину и завершить оформление запроса. Сотрудник может дать дополнительные пояснения по каждому элементу в корзине, указать период времени, на который ему требуются выбранные права, выставить приоритет своей заявки, а также выполнить такие действия, как запрос прав для нескольких сотрудников, сохранить такой запрос на будущее в виде шаблона.

Рисунок 9. Добавление продуктов в корзину на портале самообслуживания

На этапе отправки корзины производится автоматическая проверка соответствия параметров запроса установленным правилам (например, разделения полномочий — Segregation of Duties, SoD). Т. е. еще перед тем, как запрос уйдет на согласование, выясняется, может ли пользователь запросить указанные права и не возникнет ли каких-либо конфликтов и несоответствий установленной политике безопасности. Но даже если такие несоответствия найдены, сотрудник все равно имеет возможность отправить свой запрос. В этом случае, в соответствии с настроенной бизнес-логикой обработка элементов запроса, которые не соответствуют установленной политике, будет включать дополнительных согласующих (обработка исключений).

Рисунок 10. Проверка запроса на соответствие правилам разделения полномочий

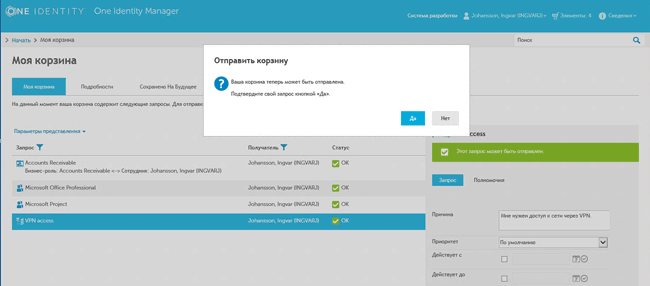

Рисунок 11. Отправка запроса

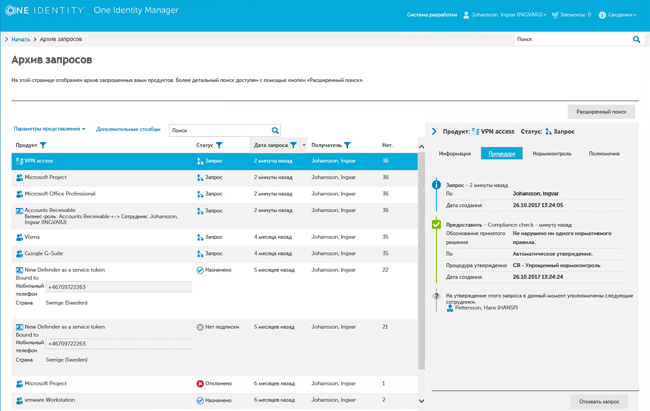

В архиве запросов можно следить за текущим статусом согласования запроса, а также в случае необходимости отозвать его.

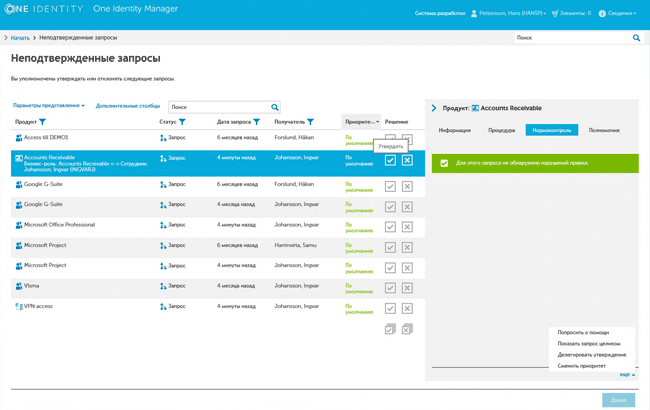

Рисунок 12. Текущий статус согласования запроса на портале самообслуживания

На каждом этапе согласования запроса любой согласующий имеет возможность запросить помощь в принятии решения у других сотрудников (т. е. в рамках процесса согласования задать вопрос другому сотруднику, если у согласующего недостаточно информации), посмотреть запрос целиком, изменить приоритет, а также период действия (запрашиваемых прав доступа, полномочий или ресурсов). Таким образом, период предоставления запрашиваемых прав доступа можно изменить на любом этапе согласования.

Рисунок 13. Выбор запроса для согласования на портале самообслуживания

Курирование доступа и нормоконтроль

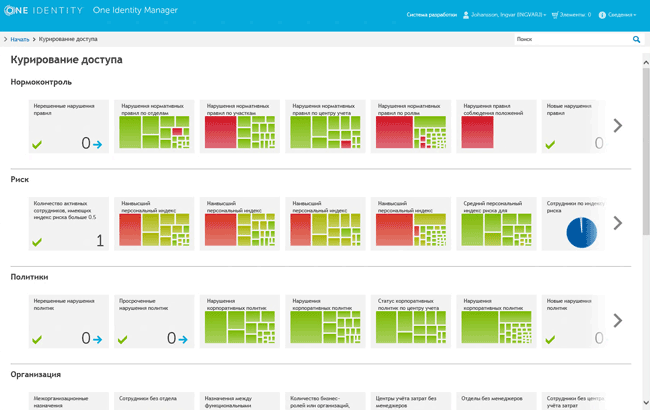

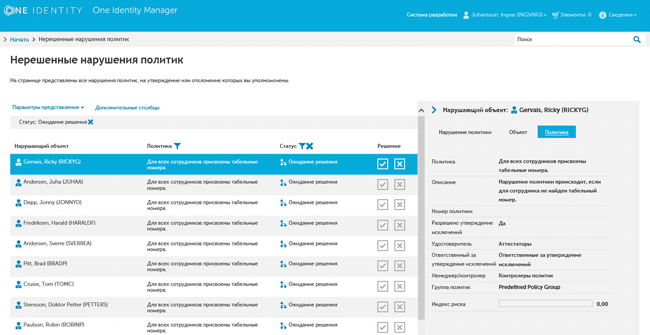

В системе доступна функциональность, отвечающая за контроль соответствия различным политикам и нормам, установленным в компании (курирование доступа). В рамках предоставленных функций возможно осуществлять надзор за нарушениями различных правил, политик, получать обобщенную информацию по рискам. Вся информация выводится в виде сводных панелей (dashboard), каждая из которых отображает требуемые сведения в графическом виде (диаграммы, графики, тепловые карты).

Рисунок 14. Курирование доступа в компании

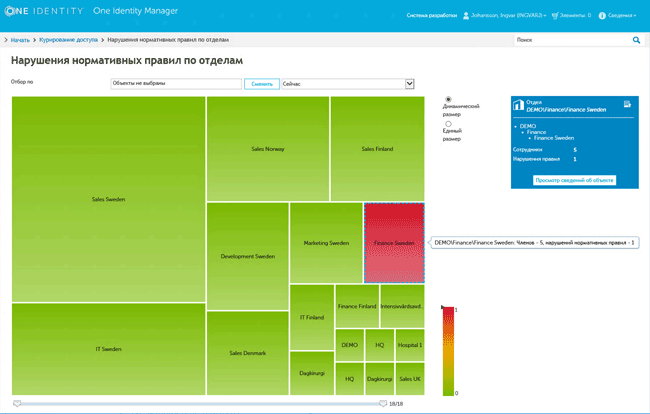

Любой из представленных на панели графиков можно выбрать и исследовать более подробно:

Рисунок 15. Нарушения нормативных правил по отделам

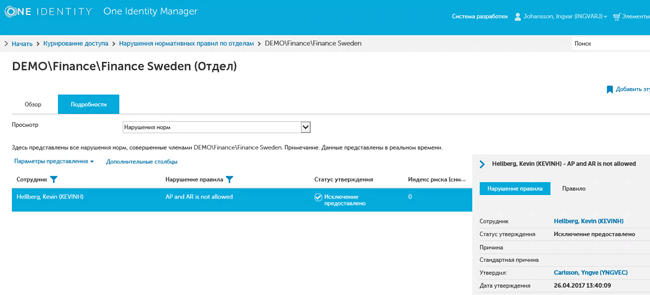

Рисунок 16. Нарушения нормативных правил по конкретному отделу

Рисунок 17. Список нерешенных нарушений нормативных правил по сотрудникам конкретного отдела

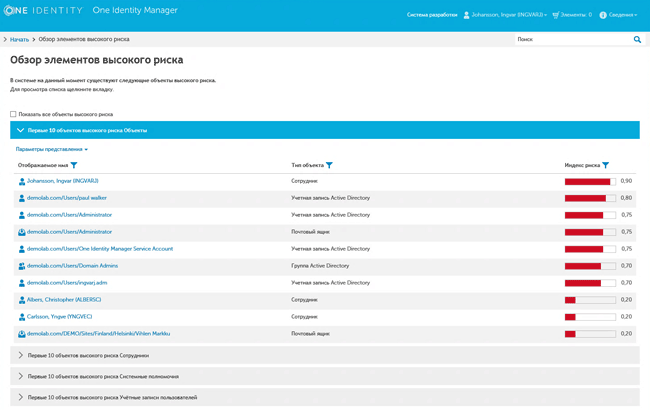

Оценка рисков

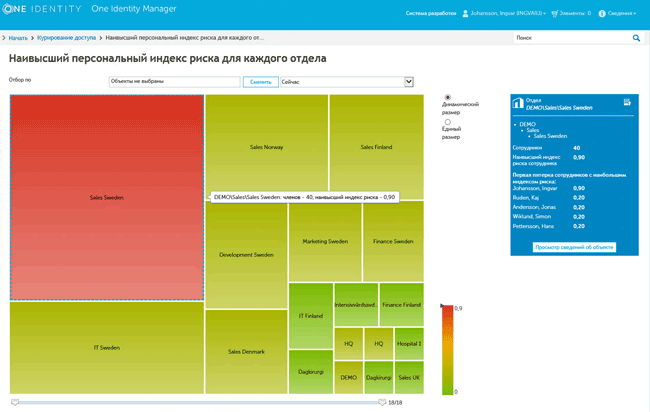

Система предоставляет ценную информацию для оценки рисков в соответствии с выданными сотрудникам правами доступа и случаями нарушения политики безопасности. Карта рисков отображается блоками по различным департаментам. Размер блоков зависит от количества работающих в них сотрудников, а цветовая гамма привязана к общему показателю риска по подразделению. Также доступны различные фильтры по отображению информации.

Рисунок 18. Наивысший персональный индекс риска по отделам на тепловой карте

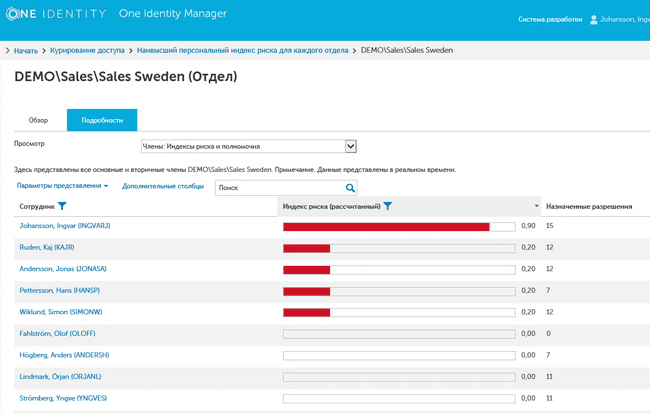

Рисунок 19. Наивысший персональный индекс риска по отделам — Drill-down

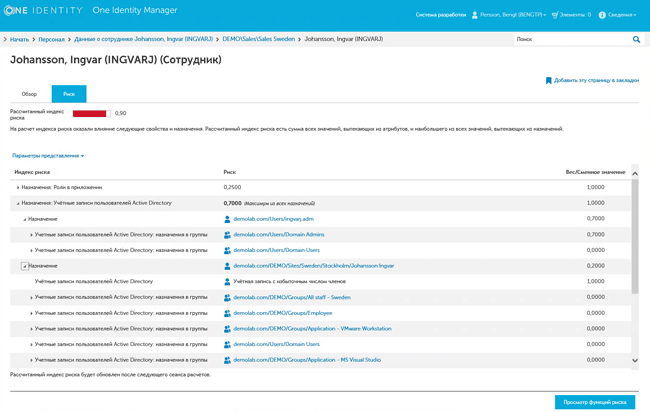

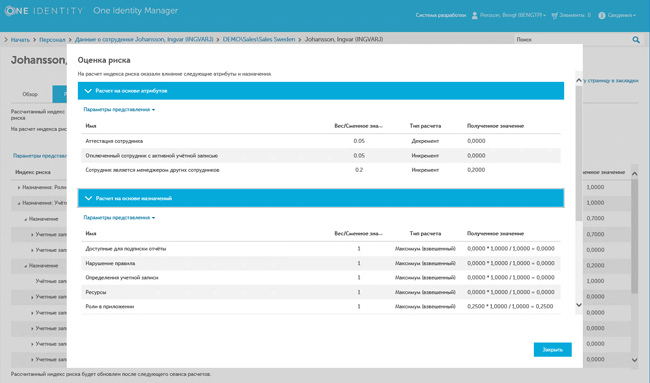

Система позволяет просматривать информацию по каждому объекту (сотруднику, отделу, роли, системному полномочию и т. п.) в виде отчета «на 360 градусов». Также предоставляется детальная информация по индексу риска каждого сотрудника, подразделения, а также информация, почему присвоено (т. е. каким образом вычислено) именно такое значение риска.

Рисунок 20. Оценка риска по конкретному сотруднику

Рисунок 21. Просмотр детальной информации о том, как именно был вычислен индекс риска для конкретного объекта

Рисунок 22. Сводный обзор по объектам с наиболее высоким индексом риска в компании

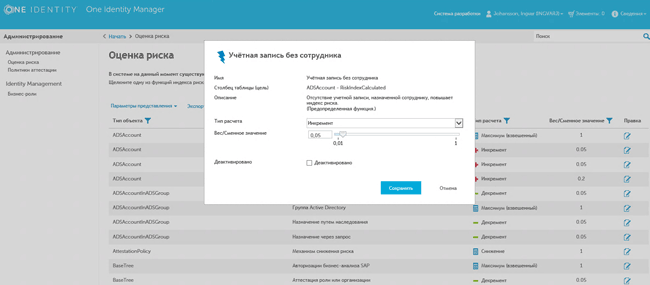

В системе поддерживается настройка правил, в соответствии с которыми определяются конкретные значения рисков (индексы). Возможна настройка правил (коэффициентов), повышающих и понижающих значение индекса риска по различным критериям. Для настройки доступны такие критерии, как условие (например, учетная запись с избыточными правами доступа), тип расчета (инкремент, декремент и т. д.) и вес риска.

Рисунок 23. Тонкая настройка повышающих и понижающих коэффициентов индекса риска

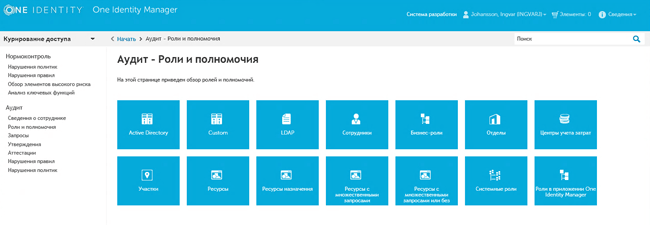

Аудит

Решение One Identity Manager позволяет проводить полноценный аудит изменения объектов. Этот раздел на портале самообслуживания доступен сотрудникам, которым назначен ряд внутренних ролей One Identity Manager, разрешающих проведение аудита, проверку соответствия установленной политике безопасности компании и ее нарушениях (нормоконтроль). На практике такие роли присваиваются сотрудникам отдела информационной безопасности компании.

Рисунок 24. Выбор категории объектов для проведения аудита

Рисунок 25. Детальная информация по событиям (изменениям) конкретного объекта в хронологическом виде

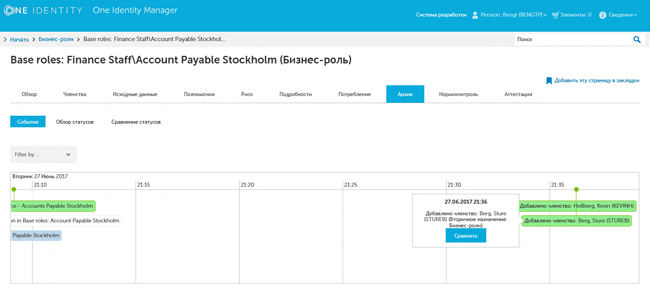

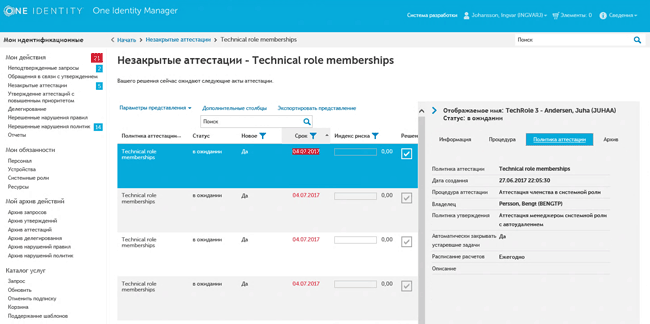

Аттестация

Решение One Identity Manager позволяет проводить плановый, регулярный пересмотр имеющихся у сотрудников прав доступа, ресурсов и полномочий, а также проводить плановую аттестацию подразделений (отделов, участков, департаментов) и сертификацию сотрудников. В продукте имеется большое число предустановленных процедур аттестации и связанных с ними процессов согласования.

Рисунок 26. Сведения по состоянию аттестации членства в системных ролях

Смысл процесса аттестации в том, чтобы переложить обязанность по контролю доступа к системам с технического персонала (администраторов систем) на плечи так называемых владельцев. Т. е. за каждым объектом (информационной системой, системным полномочием в системе, бизнес-ролью, учетной записью и др.) закрепляется сотрудник, который будет отвечать за него. Они же будут ответственны за проверку правильности информации по всем объектам, за которые отвечают в рамках процесса аттестации, а также подтверждение и корректировку этой информации.

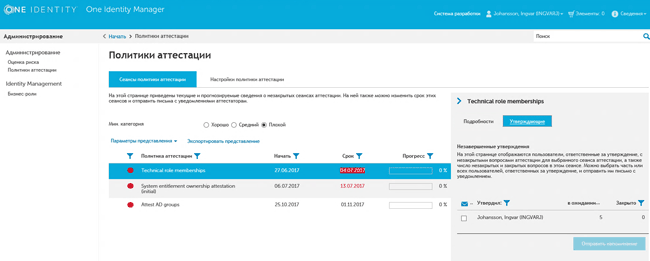

Процесс аттестации обычно настраивается и запускается сотрудниками отдела информационной безопасности. Для этого им также должна быть назначена определенная внутренняя роль в One Identity Manager, чтобы они могли видеть и использовать функционал аттестаций на портале самообслуживания (раздел Политики аттестации). Эти сотрудники будут иметь полный контроль над процессом аттестации прав доступа к информационным ресурсам компании, наблюдать за ее ходом.

Рисунок 27. Настройка политик и наблюдение за ходом аттестации

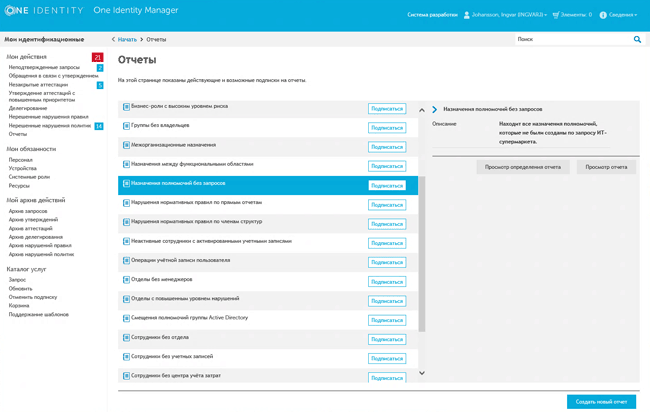

Отчетность

В рамках работы с отчетностью на портале самообслуживания имеется отдельный раздел, где отображаются доступные для данного сотрудника отчеты. Сотрудник может подписаться на получение выбранного отчета по электронной почте (предусмотрены различные форматы отчетов — Excel, PDF и другие) или просмотреть отчет в режиме онлайн. Для первоначальной настройки отчетов и условий подписки в системе имеется собственный графический инструмент — Report Editor.

Рисунок 28. Работа с отчетами на портале самообслуживания

Выводы

В первой части обзора мы познакомились с системой управления идентификационными данными и доступом One Identity Manager, а также подробно рассмотрели портал самообслуживания для пользователей системы.

Система One Identity Manager является зрелым продуктом, уже прошедшим долгий путь развития. Но стоит отметить, что решение находится в активной фазе разработки и по сей день. Это можно увидеть и по числу качественных изменений от релиза к релизу. Рассмотренный нами портал самообслуживания One Identity Manager — современен и удобен в использовании. Это единая точка входа для всех сотрудников компании, где каждому доступны свои функциональные возможности в зависимости от назначенных полномочий.

Благодарим Романа Каляпичева (One Identity) за активное участие в создании статьи.