Сертификат AM Test Lab

Номер сертификата: 170

Дата выдачи: 24.08.2016

Срок действия: 24.08.2021

Введение

Утечка информации со стороны привилегированного пользователя приносит наибольшие убытки любой организации. Привилегированные пользователи — это специалисты, имеющие доступ к управлению инфраструктурой предприятия. В эту группу входят системные администраторы, сетевые инженеры, руководящий состав ИТ-служб и сотрудники аутсорсинг-компаний, выполняющие работы по обслуживанию информационных систем. Они обладают максимальным доступом к серверам, службам и сетевым устройствам и имеют полный доступ ко всей информации. Работники организации-подрядчика не мотивированы сохранять конфиденциальность и часто наживаются на продаже секретной информации компании-клиента. Системные администраторы и специалисты компании с высоким уровнем доступа также склонны к превышению своих полномочий и организации утечек информации.

Кроме того, особыми привилегиями обладают системные учетные записи. Как правило, они не подпадают под действия общих политик безопасности, пароли к ним не меняются, и их использование фактически не контролируется. Это может стать причиной взлома и утечки данных.

По данным аналитического центра компании InfoWatch, в 2015 году доля утечек информации со стороны привилегированных пользователей в российских компаниях составила более 9% от всего количества, при этом 7,6% приходится на аутсорсинговые компании. Дополнительной угрозой является риск компрометации привилегированной учетной записи — злоумышленник может подобрать пароль администратора или иным способом завладеть его учетной записью и выполнить в системе любые действия.

Классические методы борьбы с утечками — средства разграничения доступа, DLP-решения, сетевые фильтры — не подходят для контроля привилегированных пользователей, так как у них есть полномочия на получение доступа к любой информации и возможность изменения этих полномочий, что позволяет обойти систему защиты от несанкционированного доступа. Для решения задачи по управлению доступом выпускаются специализированные продукты. Одно из таких решений — продукт SafeInspect от компании «Новые технологии безопасности». Он логически размещается между пользователями и защищаемыми службами и переправляет весь управляющий трафик через себя, позволяя обеспечить контроль доступа и запись рабочих сессий для предотвращения и расследования инцидентов.

Еще одной важной проблемой, для решения которой требуется контроль за привилегированными пользователями, является халатность сотрудников. Множество серьезных сбоев и случаев выхода из строя инфраструктуры с большими потерями для бизнеса происходит из-за ошибок со стороны ИТ-персонала. Восстановить поврежденную инфраструктуру зачастую трудно, поскольку сложно определить действия, приведшие к сбою. SafeInspect позволяет быстро узнать, какой специалист работал с вышедшей из строя системой, провести ретроспективный анализ его действий и быстро исправить проблему.

Функциональные возможности

Основные задачи SafeInspect — дополнительная авторизация привилегированных пользователей, ведение аудита и записи их действий, дополнительное разграничение полномочий, особенно для администраторов, использующих общие аккаунты суперпользователя (например, root). Дополнительная авторизация производится с помощью собственной системы аутентификации и ролевого механизма доступа администраторов к объектам инфраструктуры.

SafeInspect поддерживает запись и последующее воспроизведение рабочих сессий, выполняемых по следующим протоколам:

- SSH — защищенный доступ к командной строке операционных систем Unix, GNU/Linux, Solaris и подобных, а также доступ к консолям управления некоторыми сетевыми устройствами;

- SCP/SFTP — защищенная передача файлов внутри протоколов SSH и FTP;

- X11 — доступ к рабочему столу в Unix-совместимых операционных системах, работающих через систему рабочих столов X11/X.org;

- RDP — доступ к рабочему столу в среде Windows;

- HTTP/HTTPS — доступ к различным веб-консолям сетевых устройств, бизнес-приложений и любых других служб и сервисов с управлением через веб;

- Telnet/TN3270 — доступ к командной строке, аналогичен SSH, но не использует шифрование сетевого трафика.

Дополнительно при перехвате информации по протоколам SCP, SFTP, X11 осуществляется аудит и определение подканалов, дополнительных потоков передаваемой информации. Для протокола RDP также выполняется аудит перенаправляемых устройств и использования буфера обмена между компьютерами.

Вся перехватываемая информация подвергается индексации в текстовом виде, что позволяет обеспечить гибкий поиск по любым текстовым фрагментам, например по названиям команд или путям к файлам. В рамках обработки RDP-сессий SafeInspect выполняет оптическое распознавание всего вводимого и отображаемого текста, что позволяет выполнять поиск по действиям привилегированных пользователей в Windows-системах.

С помощью дополнительной авторизации SafeInspect решает следующие задачи:

- Сокрытие учетных данных на контролируемом сервере — с помощью SafeInspect осуществляется так называемый user mapping, ассоциация пользователя в системе SafeInspect с реальными учетными данными на контролируемом сервере, при которой конечному пользователю неизвестны реальные данные для входа на сервер. Данная функция работает как для пар «логин-пароль», так и для авторизации с использованием инфраструктуры открытых ключей (PKI), а также ключей SSH.

- Подтверждение разовых запросов на доступ у администратора — в SafeInspect реализована система автоматических запросов на подключение к защищаемым службам с подтверждением доступа у офицера безопасности или вышестоящего сотрудника.

- Гранулярный доступ к просмотру аудита и записи сессий — возможность выделить защищаемые службы в контролируемые зоны с раздельными полномочиями на доступ. С помощью этой функции SafeInspect позволяет выделить разные роли администраторов системы и предоставить им доступ только к тем службам, которые находятся в их зоне ответственности. Чаще всего данный механизм используется для разделения полномочий между руководителями системных администраторов, сетевых администраторов и специалистов по информационной безопасности.

Разработчики SafeInspect уделяют большое внимание защите инфраструктуры доступа к контролируемым службам, поэтому в продукте применяется шифрование на всех этапах сетевого взаимодействия. Все коммуникации между различными серверами SafeInspect защищены с помощью шифрования TLS, а хранимая в базах информация включая пароли, ключи и данные аудита зашифрована по стандарту AES-128.

SafeInspect обладает возможностями интеграции в различные элементы инфраструктуры — аутентификация интегрируется с Active Directory, RADIUS-серверами и системой RSA SecureID, данные аудита могут передаваться в SIEM-системы IBM QRadar, HP ArcSight, Splunk, RuSIEM и другие, перехваченная информация может подвергаться обработке в DLP-системах, например RSA DLP, McAfee, Symantec DLP, и продуктах Infowatch с помощью поддержки протокола ICAP.

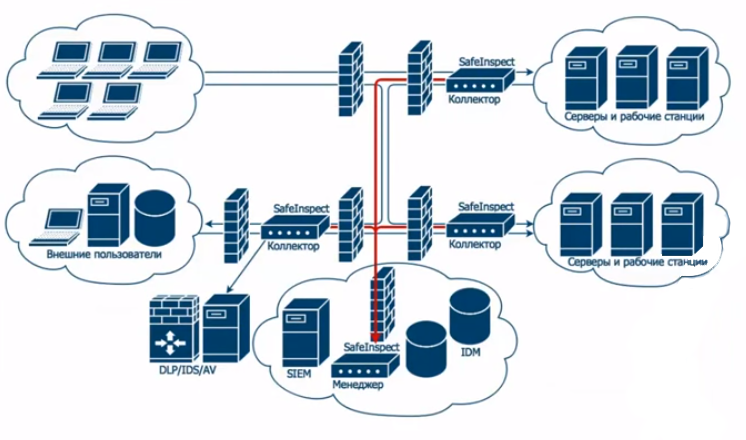

Система SafeInspect состоит из двух основных модулей — «Менеджер» и «Коллектор». В функции менеджера входит предоставление доступа администраторов к консоли управления по средствам веб-интерфейса, управление политиками безопасности и настройками коллекторов, а также хранение всей накопленной информации. Коллектор выполняет роль перехватчика, или прокси для контролируемых сессий и подключений. В минимальном варианте поддерживается развертывание обоих модулей на одном компьютере.

Рисунок 1. Схема работы средства контроля привилегированных пользователей SafeInspect

В высококритичных инфраструктурах можно реализовать отказоустойчивую и масштабируемую инфраструктуру SafeInspect с использованием технологий «холодного» (hot-standby) резервирования, кластеризации (оба устройства в работе) и с помощью размещения нескольких коллекторов в разных местах инфраструктуры, обеспечивая тем самым надежный доступ привилегированных пользователей к контролируемой архитектуре даже в случае отказов единичных шлюзов.

Системные требования

Минимальные системные требования модуля «Менеджер»:

- 8 Гб оперативной памяти;

- 500 Гб свободного места на жестком диске;

- 4 сетевых адаптера типа E1000.

Подключение не более 12 модулей «Коллектор».

Минимальные системные требования модуля «Коллектор»:

- 4 Гб оперативной памяти;

- 50 Гб свободного места на жестком диске;

- 4 сетевых адаптера типа E1000.

Поддерживается установка продукта на следующих системах виртуализации:

- VMware Workstation версии 9.0 и выше;

- VMware Fusion версии 7.1.1;

- VMware ESXi 5.1 или 5.5;

- Oracle VM VirtualBox.

Производительность модуля «Коллектор» на минимальных системных требованиях — не более 6000 одновременных SSH-подключений или 600 одновременных RDP-сессий.

Развертывание

SafeInspect поставляется в виде ISO-образа, который может быть записан на носитель информации (компакт-диск), либо в виде виртуального образа в формате OVF (Open Virtualization Format). Установленный продукт представляет собой загрузочный образ специально подготовленной операционной системы FreeBSD со встроенным программным обеспечением SafeInspect. Развертывание продукта в среде виртуализации осуществляется с помощью импорта OVF-файла или установки из ISO-образа. Установка проходит без интерактивных запросов в автоматическом режиме. Также поддерживается развертывание продукта на физических серверах, работающих на платформе HP DL 360. В будущем планируется создание программно-аппаратного комплекса и поставка продукта вместе с готовым сервером.

При первом включении SafeInspect следует провести ручную настройку сетевого интерфейса администрирования в соответствии с эксплуатационной документацией. Дальнейшая настройка осуществляется через веб-интерфейс с любого компьютера через веб-браузер. При открытии адреса сервера SafeInspect необходимо ознакомиться с лицензионным соглашением и принять его, выполнить настройку сетевой конфигурации, задать аутентификационные данные главного администратора и загрузить файл лицензии. После этих действий доступен вход в систему под созданной учетной записью.

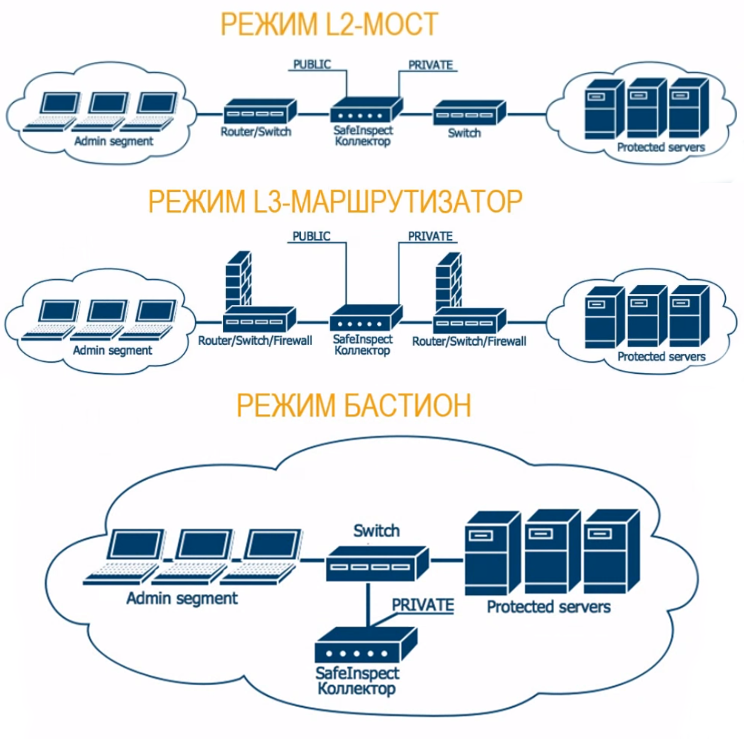

Внедрение продукта в сетевую инфраструктуру осуществляется одним из трех способов — два из них подразумевают установку «в разрыв» и перенаправление трафика на 2 и 3 уровне базовой сетевой модели (OSI), третий — режим «Бастион», в котором привилегированные пользователи подключаются напрямую к SafeInspect и передают IP-адрес целевого сервера.

Рисунок 2. Варианты внедрения SafeInspect в сетевую инфраструктуру

Эксплуатация

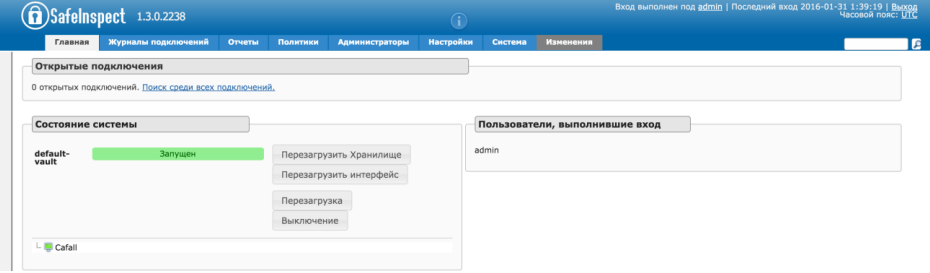

Вся работа с продуктом SafeInspect выполняется через веб-интерфейс. Навигация по разделам управления осуществляется с помощью верхнего меню, содержащего следующие пункты:

- Главная — рабочая область, открывающаяся сразу после входа в интерфейс, содержит перечень текущих привилегированных сеансов, статистику работы пользователей на защищаемых серверах и состояние работы продукта.

- Журналы подключений — история всех записанных продуктом сеансов работы пользователей и перечень внутренних событий SafeInspect.

- Отчеты — интерфейс построения отчетов по различным наборам данных.

- Политики — раздел с доступом к параметрам безопасности, правилам разрешенного доступа, управлению привилегированными пользователями, группами и сохраненными данными сокрытых учетных записей.

- Администраторы — управление учетными записями администраторов продукта SafeInspect и их полномочиями (областями просмотра).

- Настройки — управление параметрами работы продукта.

- Система — информация о продукте, анализ состояния работы компонентов системы и установка обновлений программного обеспечения SafeInspect.

- Изменения — переход в режим подтверждения применения любых изменений в настройках и политиках.

- Панель быстрого поиска — строка для ввода произвольного текста, поиск которого осуществляется по всем сохраненным журналам сессий. В результатах поиска возможен переход на фрагмент текстовой или видеозаписи в конкретное место, где встречается найденный текст.

Рисунок 3. Интерфейс SafeInspect после авторизации

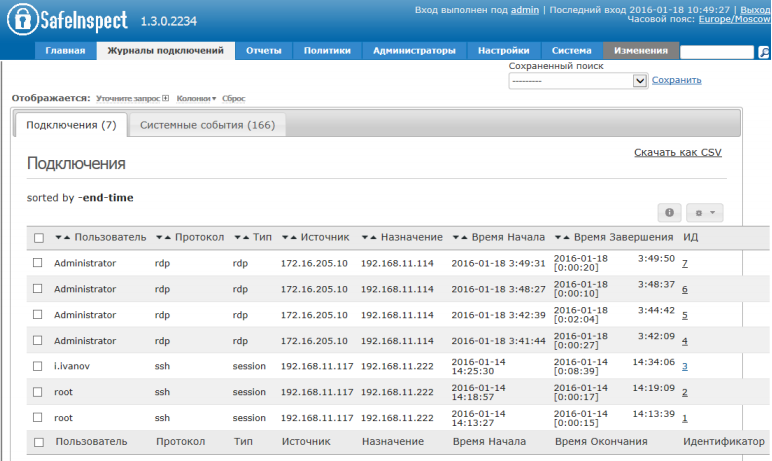

В режиме работы с журналами подключений в основной рабочей области отображается таблица всех совершенных сессий. По каждому подключению доступна информация об имени учетной записи привилегированного пользователя, протоколу и типу подключения, IP-адресам источника и защищаемого сервера, времени начала и завершения работы.

Рисунок 4. Список подключений привилегированных пользователей к защищаемым серверам в SafeInspect

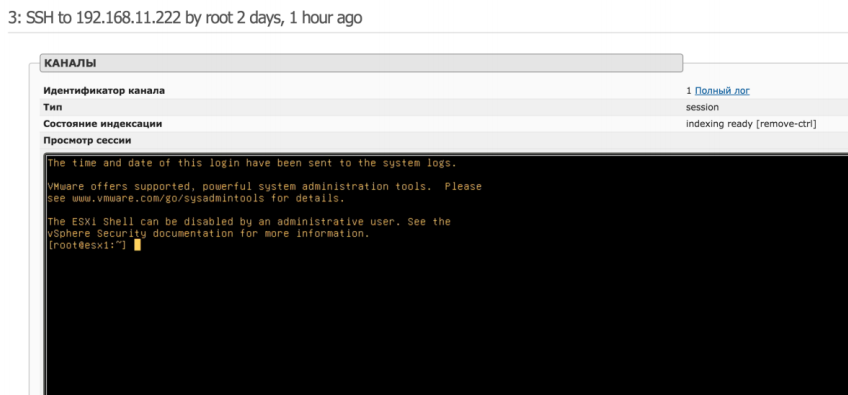

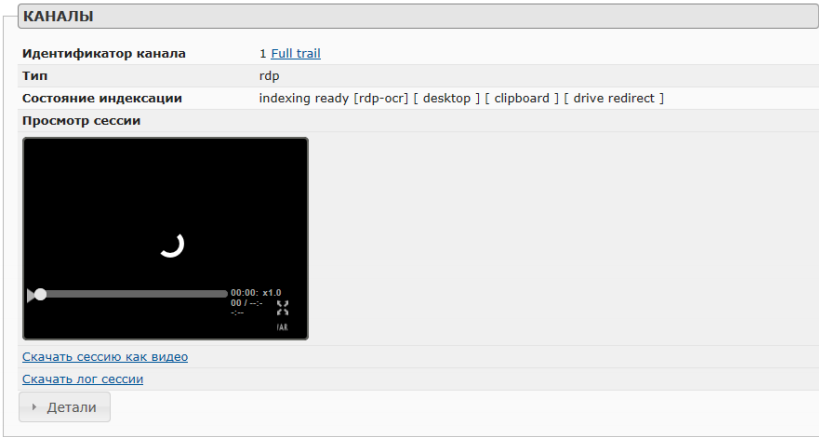

Если в политиках продукта включен аудит сессий, то для подключения доступен просмотр записи всех действий пользователя во время работы. Просмотр осуществляется в текстовом формате или в форме видеозаписи, в зависимости от типа подключения. Для активных сессий, еще не завершенных пользователем, доступен активный просмотр текущей работы в режиме реального времени.

Рисунок 5. Просмотр текстовой записи SSH-сессии в SafeInspect

Рисунок 6. Просмотр видеозаписи RDP-сессии в SafeInspect

Таблица соединений может быть отфильтрована по любому параметру, список доступных фильтров включает в себя все свойства, что позволяет быстро выделить только необходимые сессии. Отдельные подключения можно маркировать метками для дальнейшей фильтрации по присвоенным тегам. Для работы с данными вне интерфейса продукта поддерживается экспорт списка подключений и записей сеанса во внешние файлы.

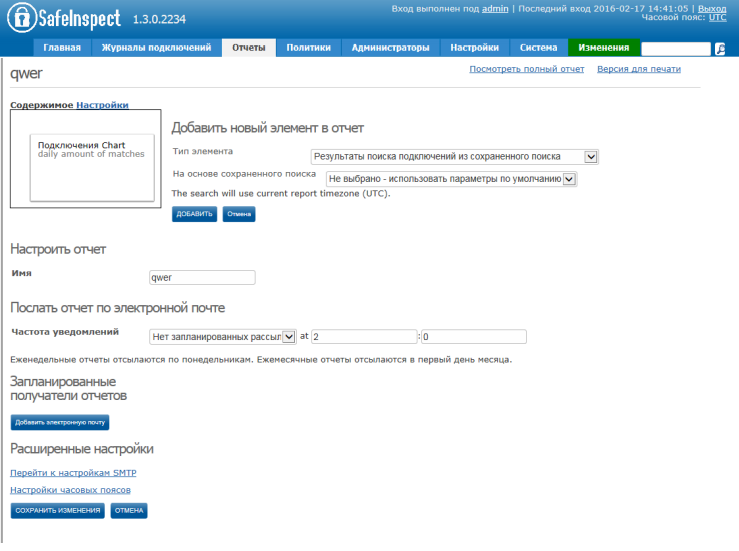

В разделе «Отчеты» производится формирование отчетов под печать по результатам работы SafeInspect. Отчеты строятся по шаблонам, которые создаются администраторами. В каждом шаблоне настраивается список элементов для подстановки и их порядок. Готовые отчеты можно формировать по запросу или настроить автоматическую рассылку по электронной почте.

Рисунок 7. Создание отчета в SafeInspect

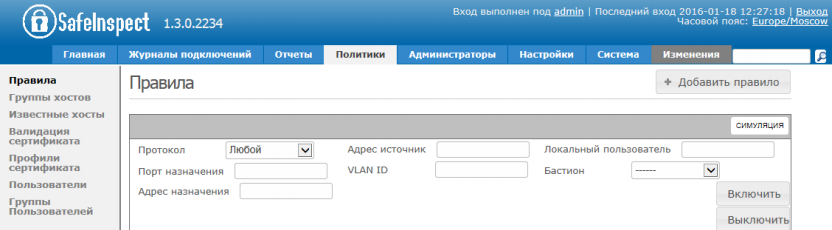

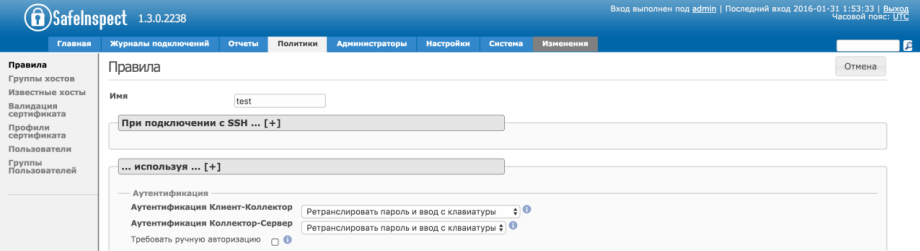

Раздел «Политики» содержит семь подразделов — «Правила», «Группы хостов», «Известные хосты», «Валидация сертификата», «Профили сертификата», «Пользователи» и «Группы пользователей».

Рисунок 8. Управление правилами в политиках SafeInspect

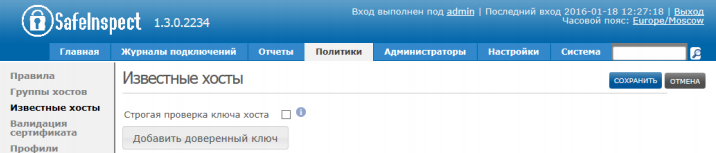

Правила предназначены для разрешения подключений к защищенным службам и настройки аудита сессий. В каждом правиле присутствует указание протокола, адреса удаленного и защищаемого компьютеров, выбор сервера-коллектора, параметры аудита и другие настройки.

Рисунок 9. Добавление нового правила в политиках SafeInspect

Параметры аудита настраиваются гранулярно для групп пользователей и по используемым протоколам. Поддерживается возможность включения частичного аудита — запись только метаданных или отдельный аудит только на входной или выходной поток.

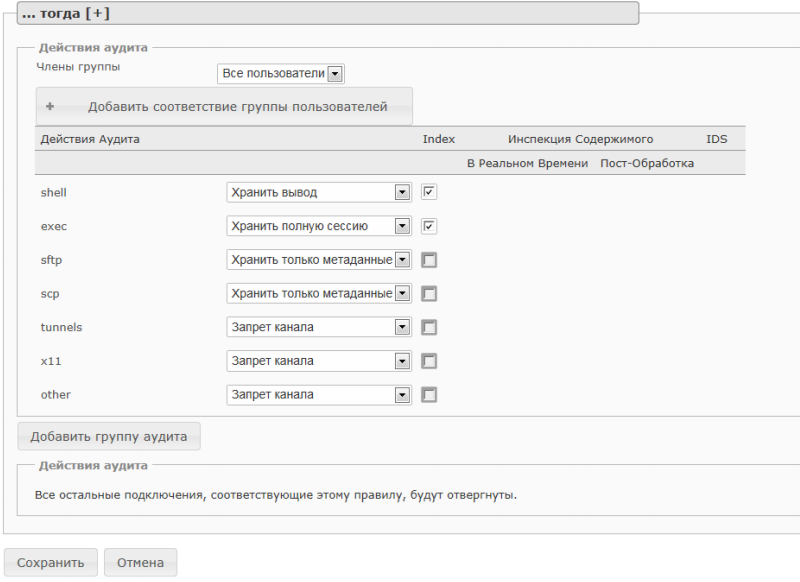

Рисунок 10. Настройка аудита в правилах SafeInspect

В продукте SafeInspect присутствует контентный фильтр, успешно интегрирующийся со сторонними DLP-системами. В каждом правиле есть возможность включить процесс инспектирования содержимого сессии и установки отдельных реакций на обнаруженные ключевые слова. Например, можно настроить принудительную запись всей сессии при отключенном аудите, если в ходе работы привилегированного пользователя обнаружено выполнение определенной команды.

Рисунок 11. Включение контентного фильтра для сессий в SafeInspect

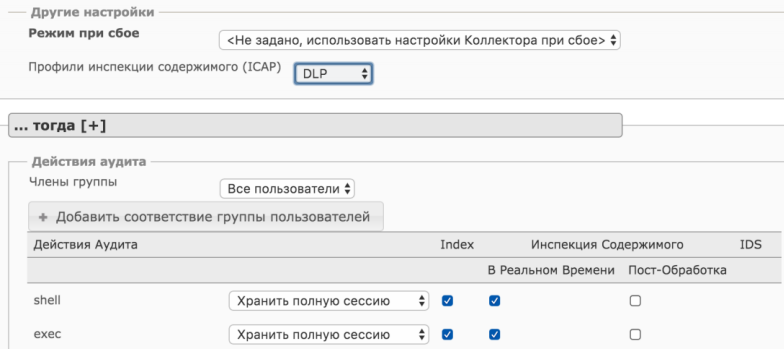

В разделе «Известные хосты» осуществляется управление авторизационными данными к защищаемым компьютерам, которые будут скрыты от привилегированного пользователя. В качестве аутентификатора поддерживается обычный пароль или PKI-ключ для беспарольного доступа.

Рисунок 12. Настройка известных хостов в SafeInspect

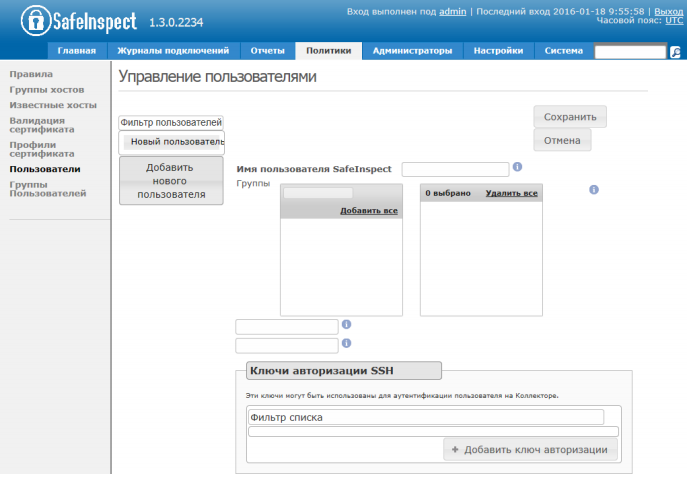

Раздел «Пользователи» предназначен для работы с базой привилегированных пользователей. SafeInspect поддерживает ведение собственной базы идентификаторов или работу в режиме интеграции со сторонними серверами LDAP, Active Directory, RADIUS и другими. Для каждого пользователя задается членство в группах, может быть добавлен PKI-ключ для авторизации и настроены дополнительные параметры.

Рисунок 13. Управление пользователями в SafeInspect

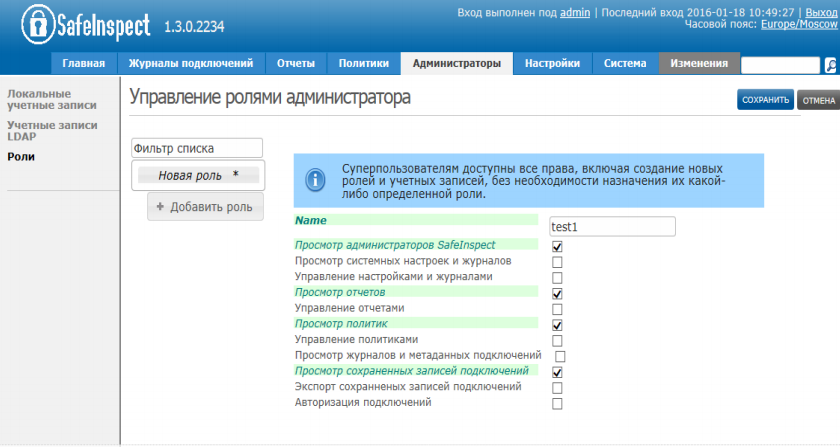

Раздел «Администраторы» предназначен для работы с учетными записями администраторов SafeInspect и ограничением доступа к сессионным данным. Роли администраторов настраиваются через выделенный подраздел. Для каждой роли выбирается набор полномочий, доступных администратору, затем роль может быть назначена конкретному пользователю системы.

Рисунок 14. Управление ролями администратора в SafeInspect

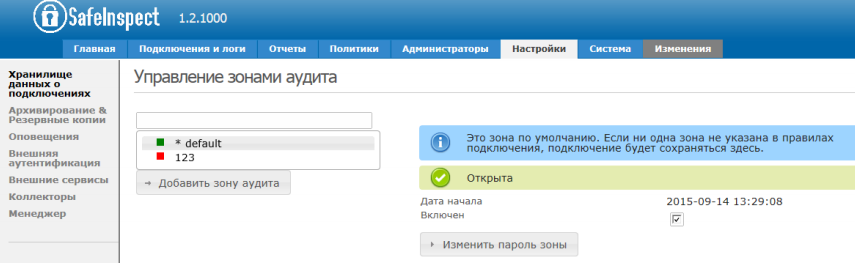

Ограничение области доступа к аудиту сессий и отчетам осуществляется с помощью раздела «Настройки». В каждую зону могут быть добавлены отдельные защищаемые компьютеры и группы компьютеров. Затем зона назначается администратору, и при доступе к веб-консоли SafeInspect ему будут доступны журналы и отчеты только в своей области аудита.

Рисунок 15. Управление зонами аудита в SafeInspect

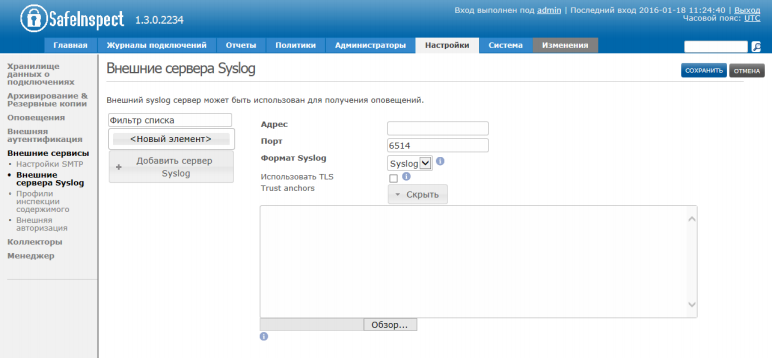

Также в разделе «Настройки» осуществляется управление резервными копиями данных серверов SafeInspect, управление оповещениями администраторов по электронной почте о новых сессиях и событиях, настройка связей с внешними службами (DLP, каталоги пользователей, SIEM и т. д.) и работа с параметрами серверов SafeInspect — коллекторами и менеджерами.

Рисунок 16. Настройка внешнего syslog-сервера для передачи событий в SafeInspect

Подключение привилегированных пользователей к консоли SafeInspect не выполняется, и доступ им не предоставляется. Все взаимодействие с системой осуществляется прозрачно при установке соединений по поддерживаемым протоколам. Если SafeInspect был установлен в режиме маршрутизации трафика, пользователи не вносят изменений в свои профили подключений и взаимодействуют с серверами так же, как они это делали до внедрения SafeInspect. При работе в режиме «Бастион» с проксированием трафика пользователям требуется подключаться напрямую по IP-адресу SafeInspect, а адрес конечного сервера указывать как часть имени пользователя с использованием символа @. Например, для подключения к серверу с IP 192.168.11.43 под учетной записью Administrator привилегированному пользователю требуется установить соединение с сервером SafeInspect, а в качестве логина передать текст «Administrator@192.168.11.43».

Выводы

SafeInspect является зрелым решением класса средств контроля привилегированных пользователей. Широкий набор функциональных возможностей позволяет прозрачно встроить продукт в любую существующую инфраструктуру и резко снизить риск утечки информации со стороны привилегированного сотрудника или внешних специалистов, работающих по подряду, а в случае осуществления утечки — оперативно провести расследование инцидента и выявить виновных.

Для службы ИБ продукт SafeInspect будет полезен в качестве средства контроля действий администраторов. В случае выхода из строя элементов инфраструктуры с помощью поиска и фильтрации не составит труда быстро обнаружить причину неполадок и выявить ответственное лицо. Также продукт позволяет контролировать занятость собственных системных администраторов и аутсорсеров для обеспечения максимальной эффективности работников.

Продукт активно развивается, появляются новые версии, а благодаря встроенной системе обновлений их установка не составляет труда для администратора. Продукт находится на сертификации ФСТЭК России и будет внесен в реестр отечественного программного обеспечения, что облегчит процесс закупки продукта и позволит использовать его для обеспечения защиты информации ограниченного доступа по требованиям регуляторов.

Достоинства:

- Поддержка большого числа протоколов и технологий для перехвата.

- Возможность подробной записи пользовательских сессий и дальнейшего поиска по ним.

- Поддержка сокрытия аутентификационных данных защищаемых серверов и возможность работы с PKI-ключами в качестве аутентификаторов.

- Распознавание текста в RDP-сессиях с использованием механизмов OCR и возможностью поиска по ключевым словам.

- Наличие контентной фильтрации и возможность изменения правил аудита «на лету» при обнаружении ключевых слов.

- Возможность распределенной установки компонентов решения с единым центром управления.

Недостатки:

- Нет возможности показать пользователю предупреждение о том, что ведется аудит и запись сессии.

- Возможность развертывания продукта на ограниченном числе аппаратных платформ.

- Отсутствие официально заявленной поддержки работы в среде виртуализации Microsoft Hyper-V (продукт частично может выполнять свои функции, но полная совместимость со всеми режимами работы не достигается).