Сертификат AM Test Lab

Номер сертификата: 445

Дата выдачи: 22.01.2024

Срок действия: 22.01.2029

- Введение

- Новые функциональные возможности MK Enterprise

- Архитектура MK Enterprise

- Аналитические возможности МК Enterprise

- Системные требования MK Enterprise

- Сценарии использования MK Enterprise

- Выводы

Введение

Эксперты в сфере информационной безопасности ежегодно фиксируют рост числа хакерских атак в России, однако начиная с 2022 года он принял по-настоящему взрывной характер. Итоги расследований ИБ-инцидентов в 2021–2023 годах, опубликованные компанией Positive Technologies, заставляют задуматься и своевременно реализовывать меры защиты информации в компаниях не только на бумаге, но и на практике.

В своих атаках хакеры всё чаще используют технологии киберразведки, что значительно усложняет обнаружение. Если прибавить к увеличившейся интенсивности хакерских атак дефицит квалифицированных ИБ-специалистов в России, то становится очевидным, что в службах ИБ коммерческих компаний и государственных корпораций не последнюю роль должны играть комплексные программные продукты, эффективные инструменты для выявления и анализа действий злоумышленников.

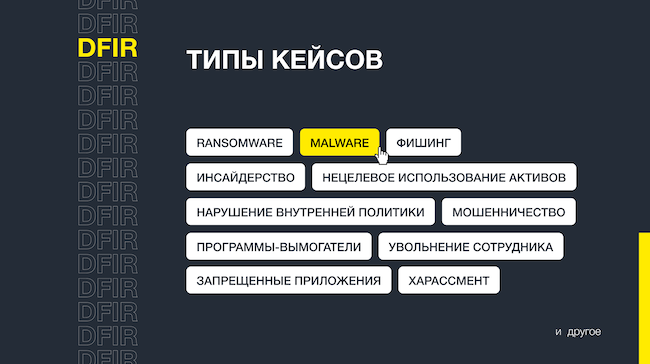

Одним из таких продуктов является система класса «цифровая криминалистика и реагирование на инциденты» (Digital Forensics and Incident Response, DFIR) — МК Enterprise от компании «МКО Системы», российского разработчика программного обеспечения для расследования инцидентов и проведения аудита информационной безопасности организаций.

Программные продукты класса DFIR помогают получить полную, прозрачную и достоверную картину инцидента. Система даёт возможность проводить исследования серверов, рабочих станций, мобильных устройств и различных облачных сервисов, извлекать данные из цифровых источников различного типа, в т. ч. восстанавливать удалённую пользователем или злоумышленником информацию. Также она помогает сотрудникам служб безопасности компаний систематизировать и анализировать извлечённые данные: понять, что произошло, восстановить хронологию событий, найти точки входа злоумышленников, собрать отчёты.

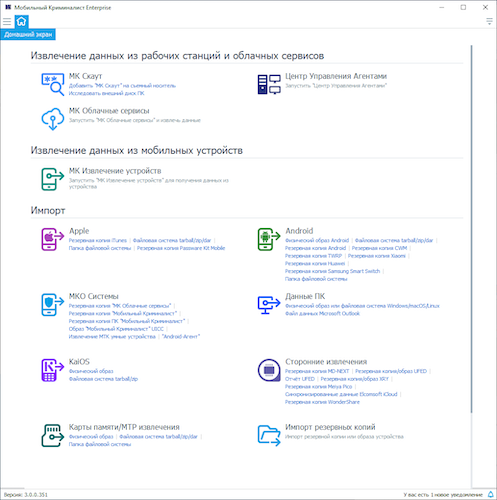

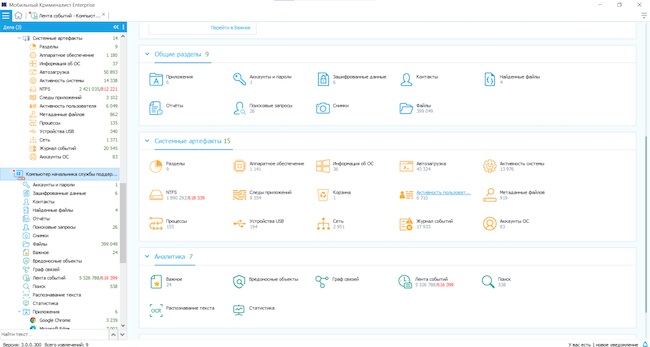

Рисунок 1. «Домашний экран» MK Enterprise

Новые функциональные возможности MK Enterprise

МК Enterprise 3.0 характеризуется следующими особенностями:

- Обладает функциональностью автоматического перевода с 10 языков.

- Модуль «iOS-Агент» извлекает полную файловую систему и данные Keychain из мобильных телефонов с чипсетами A9–A10 на версиях iOS 15.0–15.7.3 и чипсетом A11 на версиях iOS 15.0–15.7.1, 16.0–16.5, а также из iPad с чипсетами A8–A15, M1, M2 на версиях iPadOS 15.0–15.7.2 (для чипсета A8 — до 15.7.3), 16.1–16.5.

- Модуль «Android-Агент» даёт возможность извлечь информацию из браузера Opera.

- «Мобильный Криминалист Скаут» восстанавливает удалённые файлы из разделов дисков с файловой системой NTFS.

- Понижение версий APK: поддерживает приложения Opera, «Яндекс Go», Zoom и многие другие.

- Увеличено количество приложений и системных артефактов Windows, GNU/Linux и macOS, доступных для извлечения.

На примере новой версии MK Enterprise рассмотрим основные сценарии применения систем цифровой криминалистики, возможности продукта и технические характеристики.

Архитектура MK Enterprise

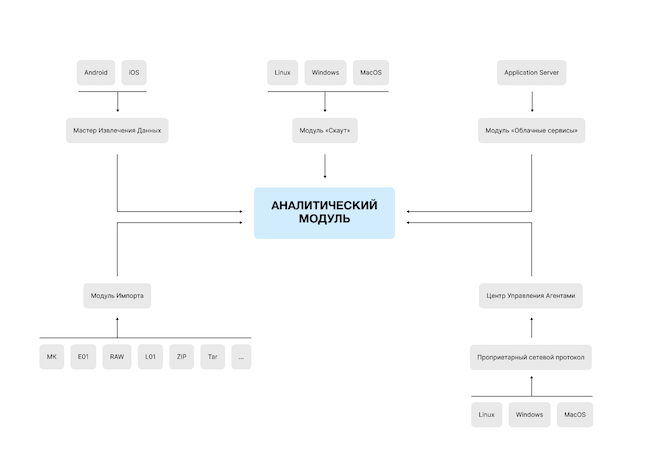

Рисунок 2. Архитектура MK Enterprise

Программный комплекс MK Enterprise состоит из следующих модулей:

- «МК Скаут»,

- «Центр Управления Агентами»,

- «МК Облачные сервисы»,

- «МК Извлечение устройств».

«МК Скаут» отвечает за локальный и дистанционный централизованный сбор данных с рабочих станций и серверов под управлением ОС Windows, macOS, GNU/Linux, а также образов оперативной памяти в форматах RAW или DMP.

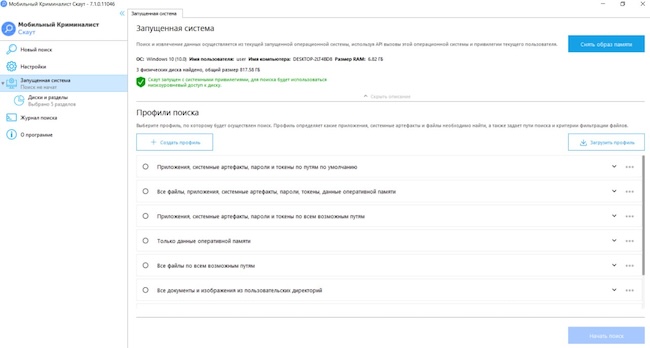

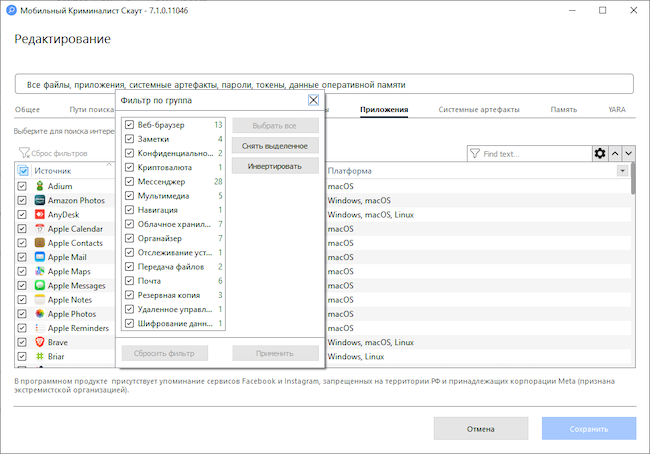

Модуль «МК Скаут» предоставляет возможность использовать предустановленные профили поиска с заданными комбинациями, редактировать их или загружать собственные. Для этого на основном экране следует воспользоваться кнопками «Создать профиль» или «Загрузить профиль».

Рисунок 3. Создание или загрузка профиля поиска данных в MK Enterprise

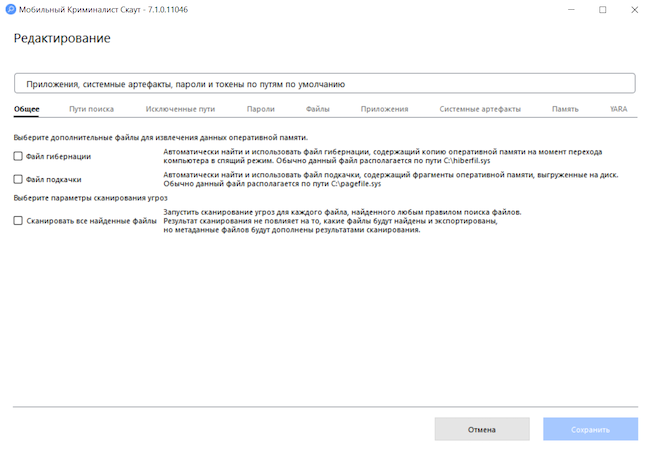

Для редактирования настроек любого из предустановленных профилей необходимо нажать на троеточие и выбрать в выпадающем меню пункт «Редактировать». Для каждого профиля открывается отдельное окно редактирования, что делает процесс настройки более удобным и быстрым. Несколько окон, открытых параллельно, дадут возможность легко настроить несколько профилей, если есть необходимость скопировать те или иные настройки, что поможет сэкономить время.

Рисунок 4. Редактирование настроек профиля поиска данных в MK Enterprise

Внесённые правки будут применены после нажатия на кнопку «Сохранить». Предустановленный профиль не может быть изменён, но при сохранении изменений будет создан новый. Возможно добавить неограниченное количество собственных профилей; они будут автоматически сохранены с расширением «.scout.yaml» и при каждом запуске программы отобразятся в списке профилей поиска.

При выборе какого-либо профиля становится активной кнопка «Начать поиск». Также при проведении анализа запущенной системы пользователь может отдельно выбрать на левой рабочей панели диски и разделы для исследования.

Рисунок 5. Сохранение изменений в настройках профиля поиска данных в MK Enterprise

Извлечённые данные распределены по группам для удобства их анализа специалистами по ИБ. В модуле доступны следующие возможности:

- Поиск информации по настраиваемым правилам YARA.

- Исследование подключённых внешних дисков, физических образов E01/Ex01, RAW (DD/BIN/IMG), DMG, ISO, логических образов L01/Lx01, AD1, архивов ZIP, 7Z, RAR, TAR, в том числе защищённых при помощи технологии BitLocker.

- Исследование образов виртуальных машин VMX, VBOX, а также образов жёстких дисков виртуальных машин VDI, VHD, VMDK.

- Сбор подробной информации о событиях на исследуемой рабочей станции благодаря детальному анализу артефактов систем на Windows, macOS и GNU/Linux.

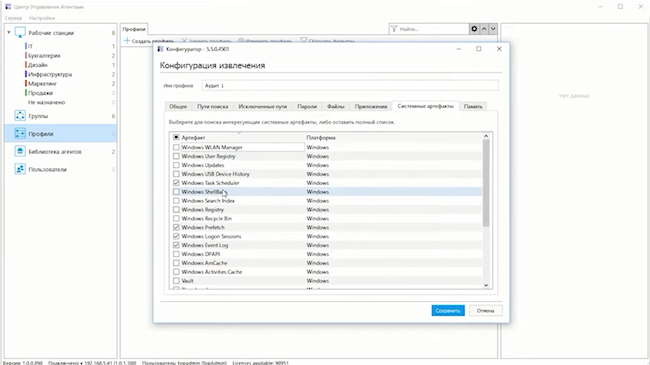

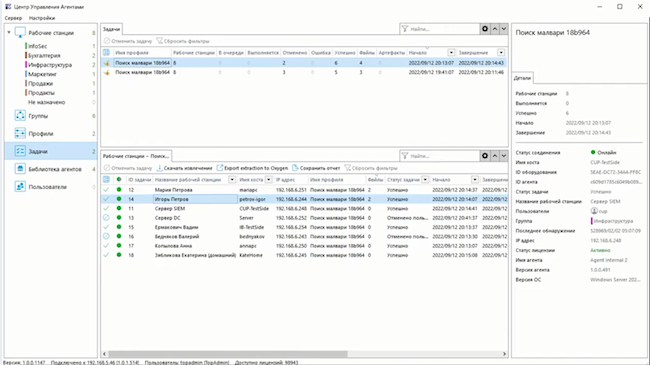

«Центр Управления Агентами» — модуль для удалённого автоматизированного сбора данных с рабочих станций и серверов, предназначенный для расследования инцидентов и проведения аудита информационной безопасности компании. Благодаря ему специалисты могут максимально точно и быстро восстановить ход событий, эффективно предотвращая возникновение нежелательных последствий, таких как утечка данных или несанкционированный доступ к конфиденциальной информации.

При помощи модуля возможно:

- создавать записи о рабочих станциях и объединять их в группы;

- развёртывать агенты на рабочих станциях для выполнения задач;

- передавать агентам задачи для извлечения данных с различными конфигурациями;

- контролировать состояние выполняемых задач;

- создавать расписание для автоматического запуска задач на рабочих станциях;

- подключать новых пользователей для доступа к работе и назначать для них роли с настраиваемыми правами;

- хранить на сервере, скачивать на локальное устройство и импортировать результаты выполнения задач в МК Enterprise для дальнейшего исследования.

Агенты устанавливаются на целевые серверы и рабочие станции под управлением ОС Windows, Linux, macOS удалённо или с USB-носителя. Предусмотрено два типа агентов: с лицензией на один год и одноразовый (отрабатывает конкретную задачу на целевой рабочей станции или сервере и после отправки отчёта в центр управления удаляется).

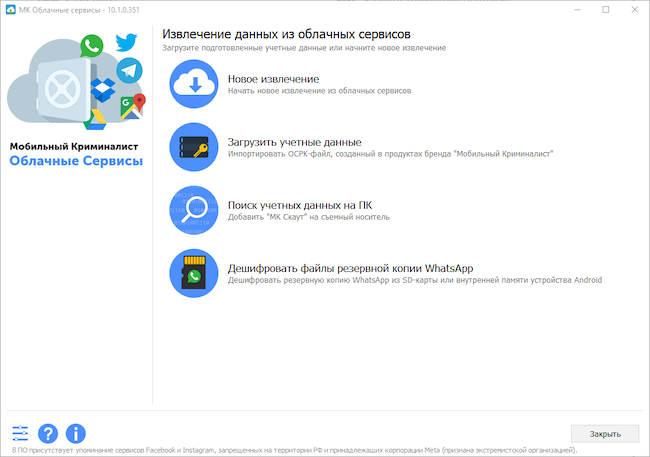

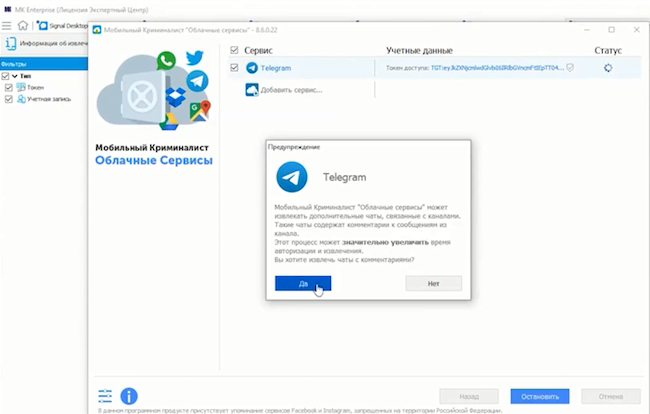

«МК Облачные сервисы» — модуль для извлечения информации из файловых служб (Amazon S3, Mega, Microsoft SharePoint, iCloud Backup и др.), мессенджеров (Telegram, WhatsApp, Zoom, Chatwork, Flock, Line, Slack и др.), социальных сетей («ВКонтакте», Facebook, Instagram, LinkedIn и др.), почтовых агентов (Gmail, Mail.ru, Yandex.Mail, Microsoft Outlook и др.). Есть возможность пройти полный цикл авторизации в учётной записи вкупе с поддержкой различных методов прохождения двухфакторной аутентификации.

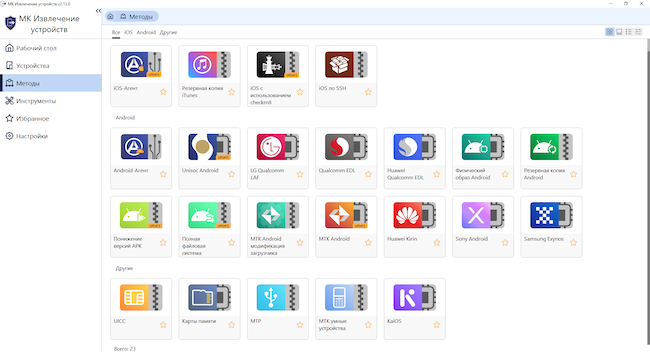

Рисунок 6. Модуль «МК Облачные сервисы» в MK Enterprise

«МК Извлечение устройств» — модуль для извлечения данных из разнообразных мобильных устройств и их составляющих: телефонов и планшетов на базе операционных систем iOS, Android и KaiOS, карт памяти и сим-карт. Он объединяет в себе четыре раздела: «Устройства», «Методы», «Инструменты» и «Настройки».

Первая категория содержит список всех поддерживаемых устройств с указанием методов, которые можно применить. Доступны для извлечения и расшифровки данных физические образы или полные файловые системы мобильных устройств от Apple, Samsung, Huawei, Xiaomi, Realme, Oppo, Sony, LG и др. Этот перечень постоянно пополняется.

Раздел «Методы» включает в себя все возможные методы извлечения. Доступны возможность обхода и подбора паролей на блокировку экрана исследуемого устройства и получение информации из установленных приложений: Brave Private Browser, Express VPN, Gmail, Google Meet, ProtonMail, Signal, Skype, Spark, TeamViewer, TenChat, WhatsApp, Zoom и др.

Вкладка «Инструменты» даёт возможность перейти к предыдущей версии «МК Извлечение устройств».

Раздел «Настройки» позволяет установить любые из пяти хешей, необходимых для считывания извлечённых данных.

Рисунок 7. Раздел «Методы» модуля «МК Извлечение устройств» в MK Enterprise

Аналитические возможности МК Enterprise

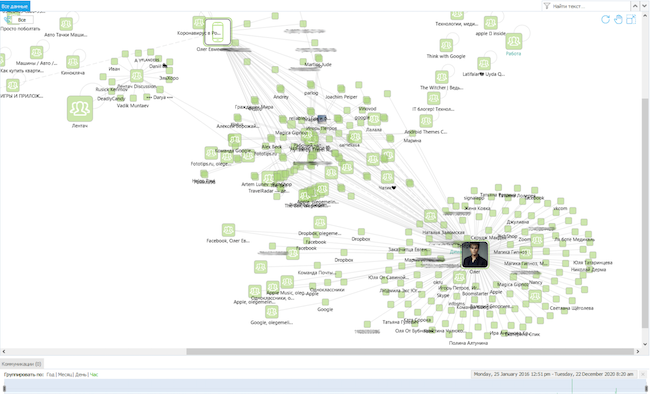

Для обнаружения и расследования инцидента важно не только оперативно собрать всю доступную информацию, но и быстро проанализировать её. Для этого в МК Enterprise встроен обширный набор аналитических инструментов. Они позволяют выявлять прямые или косвенные связи между контактами одного или нескольких извлечений, осуществлять поиск данных по различным заданным параметрам (например, номерам телефонов, ключевым словам, метаданным, содержимому файлов и др.). При необходимости можно выстроить хронологическую цепочку инцидента. Также специалисту по ИБ доступны технология оптического распознавания текста на изображениях (OCR) и функция отображения геоданных на карте.

Для анализа взаимодействий и контактов используется граф связей. Он демонстрирует прямые и косвенные связи между владельцем исследуемого устройства и его контактами, а также между владельцами и контактами нескольких устройств (при анализе дела).

Рисунок 8. Граф связей в MK Enterprise

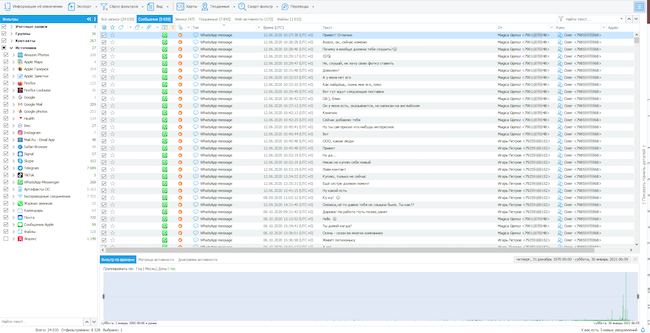

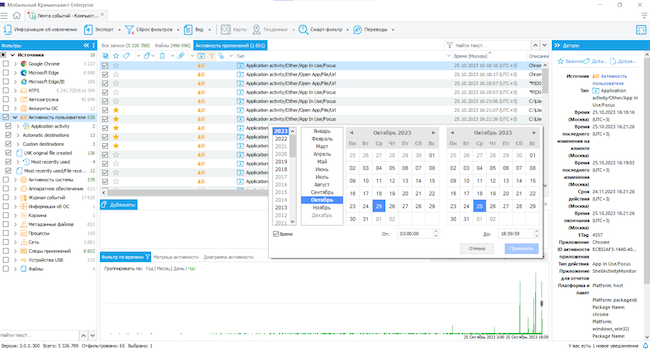

Также в системе есть лента событий, которая отображает все события на устройстве в хронологическом порядке. В инструменте присутствуют следующие вкладки: сообщения, звонки, геоданные, веб-активность и файлы. Просмотр хронологии событий возможен как по всем данным, так и только по одной категории. Для этого необходимо щёлкнуть по соответствующей вкладке.

Рисунок 9. Лента событий в MK Enterprise

Доступны такие функции, как фильтрация событий по учётным записям, источникам, группам и контактам, сортировка по времени, типу, описанию, тегам, отметкам «Важное» и другим параметрам, просмотр дубликатов событий.

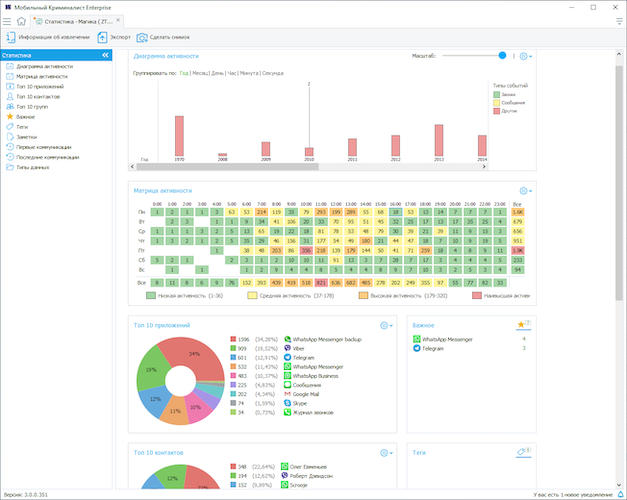

Лента событий включает в себя два дополнительных инструмента. Первый из них — матрица активности, позволяющая выявить периоды наиболее активного использования устройства по часам и дням недели. Каждый час отображается в матрице прямоугольной ячейкой с указанием количества событий. Элементы матрицы возможно отфильтровать по времени, дню недели или уровню активности.

Полезные функции матрицы:

- настройка диапазонов уровней активности вручную,

- просмотр событий за целый день, за несколько часов или за конкретный час, а также за произвольный интервал времени,

- быстрый сброс всех применённых фильтров.

Второй инструмент — диаграмма активности, отображающая распределение типов событий (звонки, сообщения, другое) устройства по временным интервалам.

Интересные возможности диаграммы активности:

- группировка всех событий по интервалам времени (год, месяц, час, минута, секунда),

- отображение событий одного типа за определённое время,

- быстрый просмотр трёх последних событий одного типа за определённое время,

- группировка событий в ленте по звонкам / сообщениям / другим событиям или по точечным типам событий (уведомление, подключение к Wi-Fi, запись голосового сообщения и другие).

Вся статистическая информация по извлечению отображается в разделе «Статистика». В нём представлены следующие блоки: «Диаграмма активности», «Матрица активности», «Топ-10 приложений / контактов / групп» (с наибольшим числом коммуникаций в количественном и процентном соотношении), «Важное», «Теги», «Заметки», «Последние коммуникации», «Типы данных» и «Наборы хешей» (показывает хеши известных файлов iOS и Android — как правило, системных).

Рисунок 10. Статистика в MK Enterprise

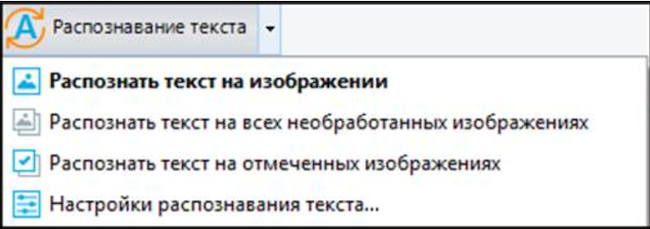

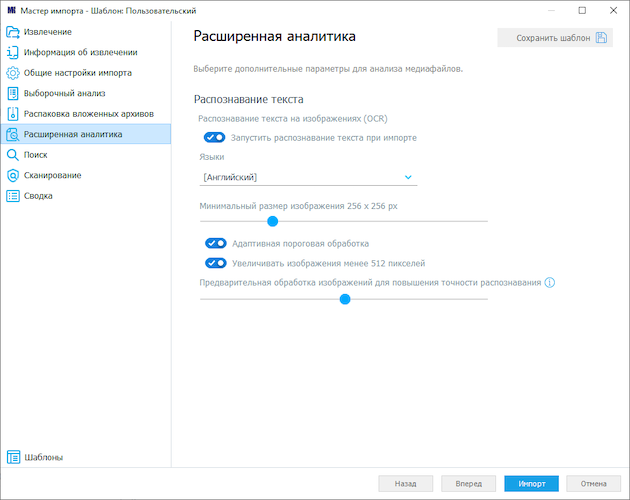

МК Enterprise при импорте данных или по его завершении позволяет находить и распознавать текст на изображениях в извлечении. Результаты работы этого инструмента позже могут быть использованы, например, при поиске по ключевым словам. Чтобы запустить распознавание текста на изображениях в извлечении, необходимо перейти в раздел с аналогичным названием на рабочей панели устройства, щёлкнуть по стрелке рядом с кнопкой «Распознавание текста» и в выпадающем контекстном меню выбрать пункт «Распознать текст на всех необработанных изображениях» или «Распознать текст на отмеченных изображениях».

Рисунок 11. Варианты распознавания текста на изображениях в MK Enterprise

Чтобы настроить параметры (указать язык текста и минимальный размер анализируемого изображения), требуется в контекстном меню, упомянутом выше, выбрать пункт «Настройки распознавания текста». Также это можно сделать в меню настроек программы, на вкладке «Расширенная аналитика».

Рисунок 12. Настройка распознавания текста в MK Enterprise

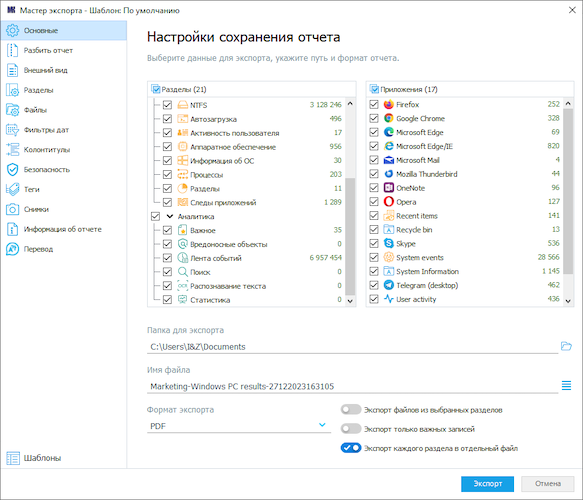

После окончания работы с данными специалисту по ИБ предоставляется возможность сохранить отчёт в следующих форматах: PDF, RTF, табличный и форматированный вид XLS, табличный вид XLSX, табличный и форматированный вид HTML, XML.

MK Enterprise позволяет создавать отчёты по извлечению или по отдельным секциям и источникам данных.

Все созданные отчёты с их кратким описанием попадают в одноимённый раздел. Если отчёт был случайно удалён, программа выделит его серым цветом и поможет воссоздать по первоначально заданным параметрам. Если же в каком-либо отчёте произошли изменения, строка с ним будет выделена красным цветом.

Информация об отчёте включает в себя его тип, имя, путь к файлу, время создания, включённые разделы и хеш.

Дополнительные возможности раздела «Отчёты»:

- сортировка по каждому параметру,

- фильтрация по дате и по разделам,

- просмотр снимков, сделанных в разделах «Граф связей», «Статистика», «Карты» или добавленных с ПК (необходимо перейти на вкладку «Снимки»).

Для перехода к созданию отчёта нужно щёлкнуть по кнопке «Экспорт» на верхней панели программы в любом разделе извлечения или по иконке «Экспорт данных» на главной рабочей панели, которая находится под изображением символа устройства. В мастере экспорта можно разбить отчёт на части в зависимости от размера или количества записей, настроить параметры и внешний вид элементов, задать пароль на открытие отчётов и пр.

Рисунок 13. Настройки сохранения отчётов MK Enterprise

Стоит отметить, что МК Enterprise позволяет создавать шаблоны отчётов и использовать их при дальнейшей работе с другими извлечениями.

Системные требования MK Enterprise

Таблица 1. Рекомендуемые системные требования

Процессор | Intel Core i7, 11-го поколения или аналог |

Оперативная память | 16 ГБ DDR4 |

Свободное место на диске | Более 10 ГБ |

Графический процессор | NVIDIA RTX 3090 / AMD Radeon RX 6900 или аналог |

Поддерживаемые операционные системы для установки программы | |

Windows | 8 (64 бита) 8.1 (64 бита) 10 (64 бита) 11 (64 бита) |

Поддерживаемые платформы мобильных устройств для извлечения и работы с данными | |

Android | 1.6–13.x |

iOS | 4.х–16.х |

KaiOS | 1.х–2.х |

Поддерживаемые настольные операционные системы для извлечения и работы с данными | |

Windows | 7 (32 / 64 бита) 8 (32 / 64 бита) 8.1 (32 / 64 бита) 10 (32 / 64 бита) 11 (64 бита) |

macOS | 10.13 High Sierra 10.14 Mojave 10.15 Catalina 11.0 Big Sur |

GNU/Linux | Все версии согласно требованиям: 64 бита, версия glibc 2.27 и выше |

Сценарии использования MK Enterprise

MK Enterprise предоставляет специалисту по ИБ вполне широкие возможности для расследования инцидентов.

Рисунок 14. Сценарии использования MK Enterprise

В MK Enterprise предусмотрено два варианта аудита целевых устройств с помощью агентов.

Первый вариант — локальный аудит целевых устройств с использованием съёмных носителей информации. Используется одноразовый агент. Параметры поиска информации задаются специалистом по ИБ вручную перед формированием исполняемого файла агента, который записывается на USB-носитель и запускается с него непосредственно на целевом ПК или сервере. Извлечённые данные специалист импортирует в «Центр Управления Агентами» для их дальнейшего анализа.

Второй вариант — дистанционный аудит целевых устройств с помощью агента. Используется агент с лицензией на один год. Установка его выполняется удалённо с рабочего места специалиста по ИБ.

Рисунок 15. Извлечение данных с рабочего места сотрудника удалённо с помощью агента MK Enterprise

В режиме реального времени отслеживается состояние всех задач, запущенных на рабочих станциях, и извлекаются данные по ним, а также настраиваются периодичность и время их запуска.

Рассмотрим более подробно расследование инцидента в ИБ с обнаружением вредоносного кода на рабочем месте сотрудника.

Вредоносный код используется для проникновения в сетевой периметр компании, затем закрепляется в нём и передаётся дальше.

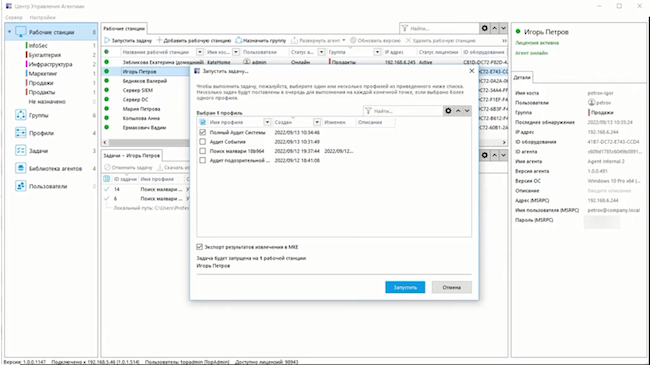

Для проведения аудита на рабочем месте сотрудника специалист по ИБ создаёт профиль в «Центре Управления Агентами».

Рисунок 16. Создание профиля в «Центре Управления Агентами» в МК Enterprise

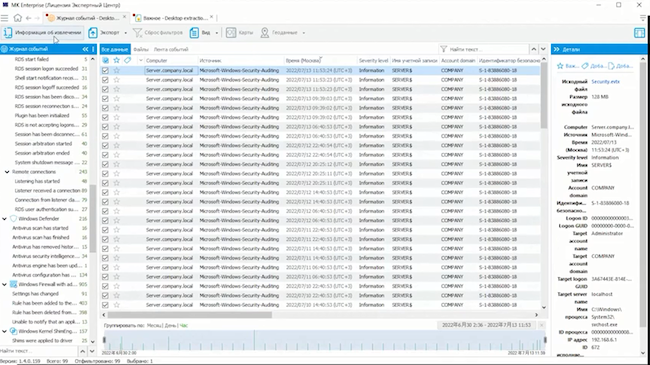

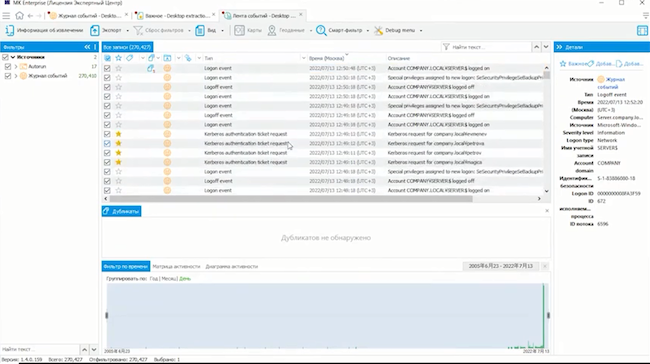

Для более детального анализа был собран журнал событий Windows.

Рисунок 17. Просмотр журнала событий Windows в MK Enterprise

Для сортировки и просмотра событий по порядку их следования переходим в ленту событий.

Рисунок 18. Просмотр последовательности событий в MK Enterprise

Выяснилось, что с одного и того же IP-адреса почти в одно и то же время злоумышленник провёл четыре авторизации по разным учётным записям. Специалист по ИБ провёл полный аудит по этому подозрительному IP-адресу.

Рисунок 19. Запуск задачи «Полный аудит системы» в MK Enterprise

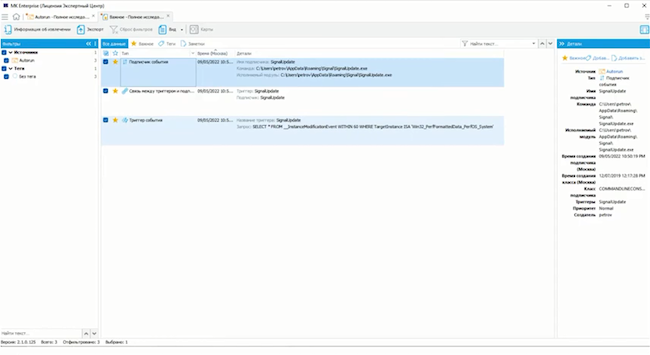

Рисунок 20. Изучение процесса автозапуска в MK Enterprise

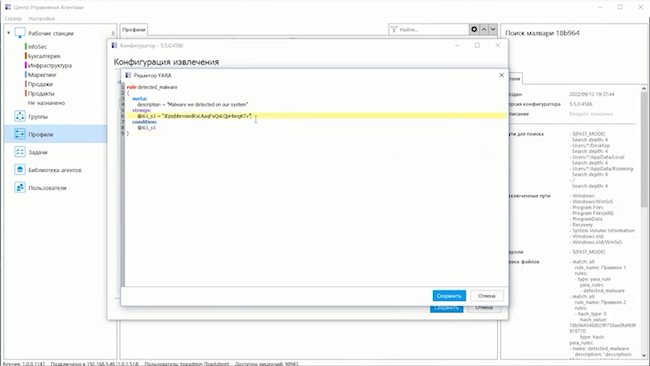

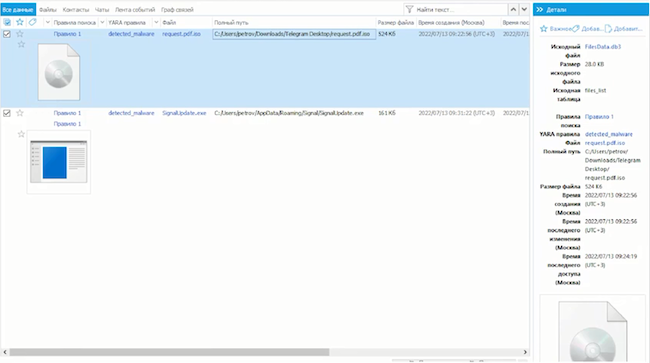

Далее специалист по ИБ создаёт YARA-правила для обнаружения вредоносного кода в системе.

Рисунок 21. Создание YARA-правила в MK Enterprise

В результате в сети были найдены две рабочие станции с вредоносным кодом.

Рисунок 22. Результат поиска вредоносного кода на рабочих станциях в «Центре Управления Агентами» MK Enterprise

Рисунок 23. Отображение полного пути к вредоносным файлам в MK Enterprise

Рисунок 24. Облачный токен (Telegram) в облачном сервисе MK Enterprise

В ходе проведения аудита на рабочем месте сотрудника специалисты по ИБ выявили вредоносный код, инициировали расследование инцидента. В ходе расследования были выявлены точка входа, затронутые злоумышленником элементы сети и активность на них. Инцидент удалось предотвратить, избежав ущерба.

При анализе подозрительной активности пользователей MK Enterprise помогает специалистам службы ИБ расследовать различные факты мошенничества, обнаруживать «серые» схемы продаж.

Рассмотрим более подробно расследование инцидента в ИБ с обнаружением такой схемы на рабочем месте сотрудника.

Допустим, компания занимается продажей ПО, лицензии выдаются на год. Стандартная процедура — предоставление демоверсии на месяц перед продажей новой лицензии новому клиенту. Также у компании есть партнёрская сеть, через которую привлекаются новые клиенты. До определённого момента всё было хорошо.

В определённый момент работник компании обнаружил в одном из телеграм-каналов дистрибутивы программного обеспечения. Сотрудник СБ скачал их с целью анализа и установления канала утечки. В программном обеспечении стояла дополнительная защита, помимо ключ-файла был реализован механизм активации лицензии посредством регистрации по электронной почте. Активировав лицензию с помощью рабочей почты, сотрудник СБ вошёл в профиль пользователя и получил доступ к информации о лицензии. Это была рабочая версия на 1 год для сотрудников компании. Дата создания лицензии — 25 октября.

Так как все операции с демоверсиями и лицензированием / активацией ПО проходят через службу поддержки, в первую очередь ставится задача проверить наличие признаков фрода со стороны этой службы.

В ходе такого расследования требуется дополнительная информация, которую можно запросить лишь точно сказав, что именно необходимо. По регламенту все выписанные лицензии проходят через начальника службы поддержки. Особое внимание требуется уделить активности пользователей.

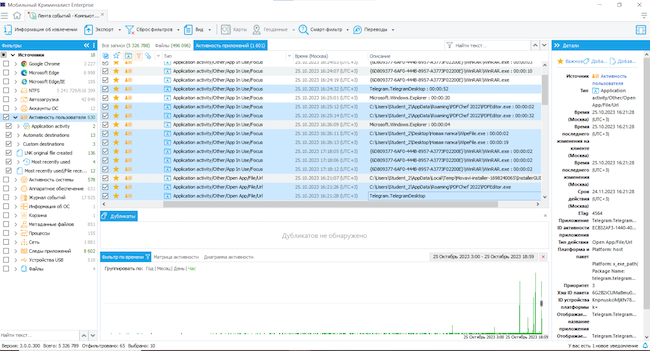

Открываем ленту событий в MK Enterprise и выставляем критерии поиска по дате (25 октября).

Рисунок 25. Лента событий в MK Enterprise с критериями поиска по дате

Выбираем пункт «Активность пользователя» и находим там данные об открытии мессенджера Telegram, PDF-редактора и специальной программы для удаления файлов.

Рисунок 26. Анализ активности пользователя в MK Enterprise по дате и времени

Становится ясно: человеку есть что скрывать. Выходим в главное меню и выбираем пункт «Активность пользователя».

Рисунок 27. Выбор пункта «Активность пользователя» в главном меню MK Enterprise

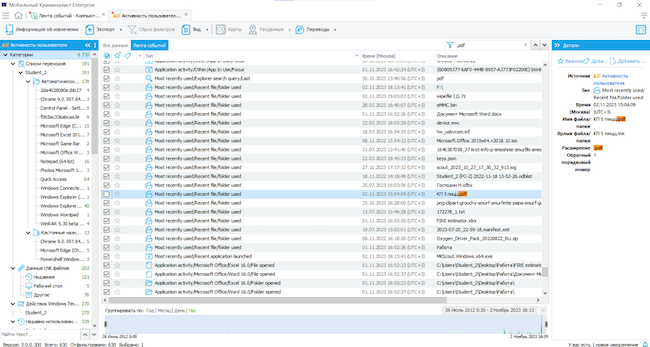

Сразу получаем странный PDF-файл без даты, а также артефакты скачивания программы WipeFile. Кроме того, наблюдаем артефакты открытия флеш-накопителя.

Рисунок 28. Анализ папок и файлов в MK Enterprise

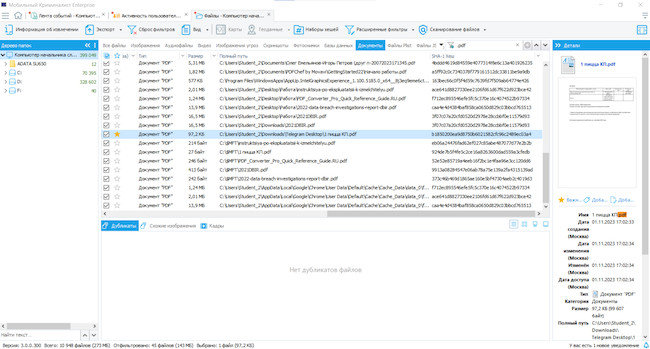

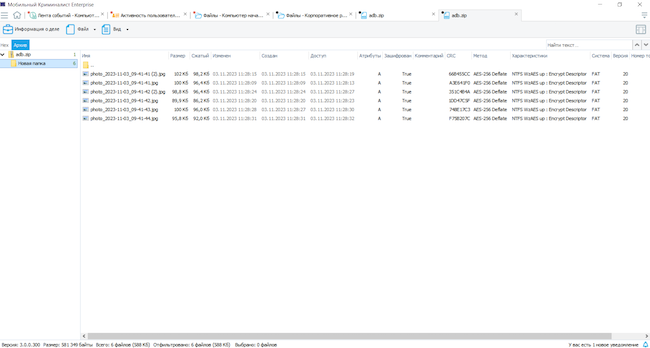

Заходим в секцию «Файлы», пункт «Документы»; в верхнем меню выбираем «Расширенные фильтры» и выставляем дату этих артефактов (1–2 ноября, при желании можно поставить время). В поле «Фильтры» пишем «.pdf». Находим другой подобный файл и видим, что он лежал в кеше Telegram.

Рисунок 29. Анализ дерева папок, дисков и документов пользователя в MK Enterprise

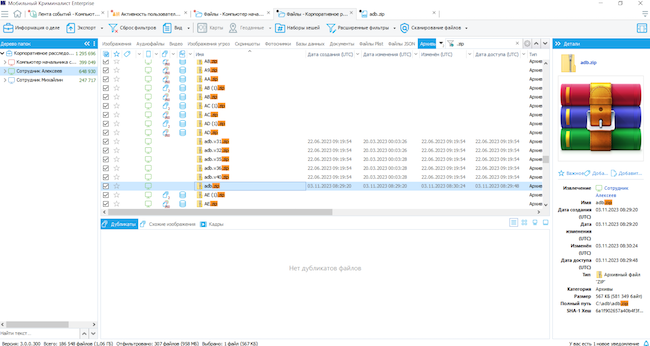

Рисунок 30. Анализ архивных файлов пользователя в MK Enterprise

Рисунок 31. Анализ содержимого архивных файлов пользователя в MK Enterprise

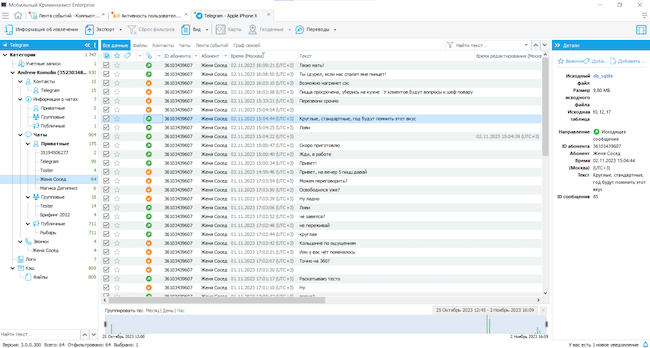

Производим анализ переписки пользователя в Telegram с помощью модуля «МК Облачные сервисы» и там обнаруживаем общение с контактом «Женя Сосед».

Рисунок 32. Анализ Telegram пользователя в MK Enterprise

При анализе переписки выясняется, что начальник в сговоре с партнёром продавал лицензии по «серой» схеме, используя условные кодовые слова для имитации безобидного общения на посторонние темы.

Выводы

МК Enterprise 3.0 помогает специалистам службы ИБ расследовать различные факты мошенничества, утечки конфиденциальных данных, нарушения внутренней политики безопасности, расследовать инциденты связанные с вредоносным кодом, выявлять источники появления на ПК и гаджетах сотрудников запрещённых приложений и т. д.

С помощью МК Enterprise можно (и необходимо) проводить профилактические работы, направленные на предотвращение инцидентов в сфере ИБ. Для этого можно воспользоваться инструментами периодического аудита файловой системы рабочих станций и серверов предприятия, а также корпоративных мобильных устройств и переносных накопителей данных, если они используются в компании.

Достоинства:

- Консолидация и представление необходимых для расследования сведений в единой консоли.

- Проведение исследования цифровых источников данных одним инструментом.

- Удобная система отчётности.

- Интуитивно понятный интерфейс.

- Полная цифровизация процесса расследования.

- Наличие в реестре российского ПО.

Недостатки:

- Возможность установки основного модуля MK Enterprise только на ОС Windows.

- Отсутствие клиент-серверной архитектуры.

- Высокие системные требования к рабочей станции / ноутбуку специалиста по ИБ.