Сертификат AM Test Lab

Номер сертификата: 448

Дата выдачи: 30.01.2024

Срок действия: 30.01.2029

- Введение

- Архитектура Indeed AM

- Функциональные возможности Indeed AM

- 3.1. Технологии аутентификации

- 3.2. Модули интеграции

- 3.3. Консоль управления

- 3.4. Консоль пользователя

- Системные требования Indeed AM

- Сценарии использования Indeed AM

- 5.1. Вход в Windows

- 5.2. Вход на удалённый рабочий стол

- 5.3. Вход в RADIUS-совместимые приложения

- 5.4. Вход в веб-приложения Microsoft с помощью ADFS Extension

- 5.5. Вход в веб-приложения с помощью Identity Provider

- 5.6. Вход в веб-приложения с помощью IIS Extension

- 5.7. Использование технологии единого входа

- 5.8. Вывод мобильных устройств из карантина в Exchange Server

- 5.9. Применение Indeed AM API

- 5. 10. Работа со скриптами

- Лицензирование

- Выводы

Введение

Вход по паролю — самый распространённый метод аутентификации. Пароль может быть легко украден, взломан или забыт. Получение учётных данных пользователя злоумышленником неизбежно приводит к негативным последствиям, таким как утечка данных, нарушение функционирования процессов организации, массовая рассылка фишинговых сообщений от чужого имени. Современные реалии обязывают использовать дополнительные методы аутентификации.

Indeed AM 8.2 позволяет:

- внедрить дополнительные проверки подлинности пользователя с применением различных технологий аутентификации;

- использовать технологию единого входа (Single Sign-On, SSO) для любого типа приложений вне зависимости от их архитектуры;

- осуществлять централизованное управление доступом снаружи и изнутри к ресурсам организации.

Архитектура Indeed AM

Платформа Indeed AM состоит из следующих основных элементов.

Служба каталогов. Для успешного развёртывания Indeed AM необходимо обеспечить наличие службы каталогов пользователей Active Directory (AD), так как дополнительный фактор аутентификации можно добавить только для доменной учётной записи. Со стороны Indeed AM доступ к AD предоставляется только на чтение.

Сервер управления. Сервер представляет собой ASP.NET-приложение для операционной системы Windows. Ядро Indeed AM, консоль управления и консоль пользователя размещаются на сервере служб IIS (Internet Information Services). Сервер поддерживает установку в режиме кластера, тем самым обеспечивая высокий уровень производительности и отказоустойчивости.

Сервер баз данных (БД). Все данные системы размещаются в едином хранилище, которое может базироваться на Microsoft SQL Server или PostgreSQL. Также поддерживается отправка событий в сторонний журнал по протоколу Syslog.

Рисунок 1. Схема платформы Indeed AM

Функциональные возможности Indeed AM

Технологии аутентификации

Indeed AM поддерживает следующие технологии аутентификации:

- Криптографические смарт-карты и USB-носители, такие как «Рутокен», eToken, JaCarta и др.

- Бесконтактные RFID-карты различных форматов.

- Аппаратные и программные токены генерации одноразовых паролей по протоколам OATH TOTP и HOTP (Time-based / HMAC-based One-Time Password).

- Одноразовые коды, высылаемые по СМС, электронной почте и Telegram.

- Биометрические технологии — отпечатки пальцев, рисунок вен ладони, изображение лица.

- Аутентификация по внешнему каналу (out-of-band) с использованием мобильного приложения Indeed Key (доступно для операционных систем iOS и Android) и пуш-уведомлений. Пользователь может увидеть на экране смартфона, в какую именно систему выполняется вход, и подтвердить операцию. Кроме этого, Indeed Key поддерживает генерацию одноразовых паролей по протоколу TOTP.

Модули интеграции

Indeed AM включает в себя различные модули для интеграции с целевыми системами. Использование модульной архитектуры позволяет создавать любые конфигурации в зависимости от потребностей.

Таблица 1. Модули интеграции Indeed AM

Модуль | Применение |

Windows Logon | Доступ в Windows с использованием технологий строгой аутентификации в среде Microsoft Active Directory |

RDP Windows Logon | Реализация двухфакторной аутентификации при подключениях по протоколу RDP. Модуль устанавливается на конечный терминальный сервер, куда выполняет вход пользователь |

Enterprise SSO | Организация сквозной аутентификации в настольных и веб-приложениях на рабочих станциях конечных пользователей |

Identity Provider | Организация многофакторной аутентификации и сквозной доступ в веб-приложения |

NPS RADIUS Extension | Реализация двухфакторной аутентификации для RADIUS-совместимых сервисов и приложений |

ADFS Extension | Добавление второго фактора при попытке доступа к приложению, настроенному на аутентификацию с использованием ADFS |

IIS Extension | Применение двухфакторной аутентификации в веб-приложениях, использующих IIS и не поддерживающих механизм ADFS |

Mobile Device Provisioning | Вывод мобильных устройств из карантина при их регистрации в Microsoft Outlook |

API | Использование программного интерфейса формата REST API для интеграции со сторонними системами и приложениями |

Консоль управления

Система настраивается в консоли управления, выполненной в формате веб-приложения.

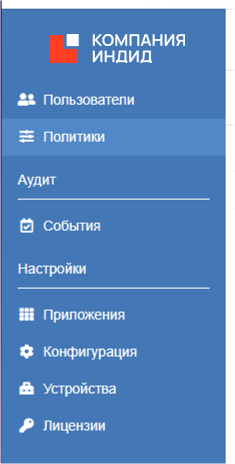

Рисунок 2. Панель навигации консоли управления Indeed AM

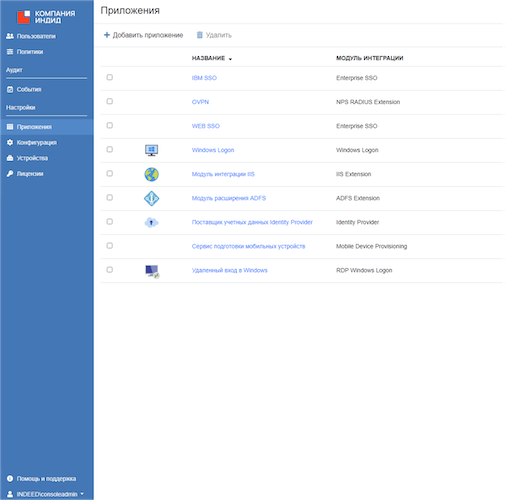

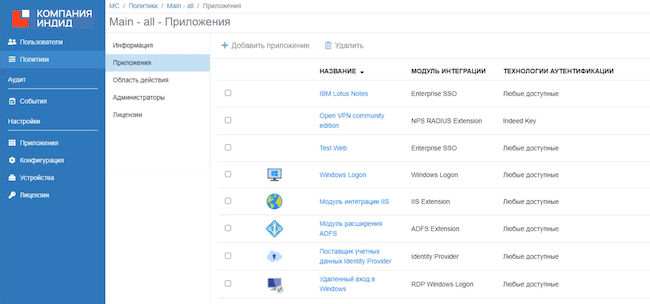

В разделе «Приложения» вручную нужно добавить только интегрированные с модулями Enterprise SSO Agent и NPS RADIUS Extension приложения. Остальные компоненты системы добавляются в Indeed AM автоматически после регистрации лицензии на модуль.

Рисунок 3. Добавленные приложения в Indeed AM

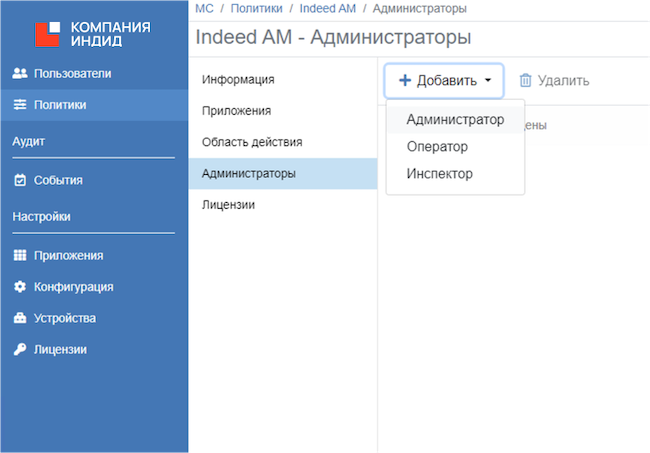

В разделе «Конфигурации» Indeed AM осуществляются настройка прав доступа для работы с административным порталом и управление аутентификаторами. Можно присвоить следующие роли:

- «Администратор» — имеет полный доступ ко всем функциям и настройкам системы;

- «Оператор» — обладает правами на изменение настроек пользователей и устройств аутентификации;

- «Инспектор» — доступен только просмотр всех данных и настроек системы.

Права можно выдать как на систему целиком, так и в рамках отдельной политики.

Рисунок 4. Добавление администратора в Indeed AM

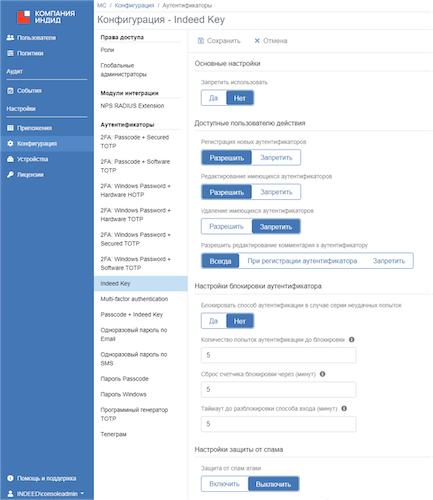

В подразделе «Аутентификаторы» задаются настройки для тех или иных способов входа. В зависимости от типа аутентификатора могут появляться дополнительные специфические настройки, характерные только для него.

Рисунок 5. Настройка аутентификаторов

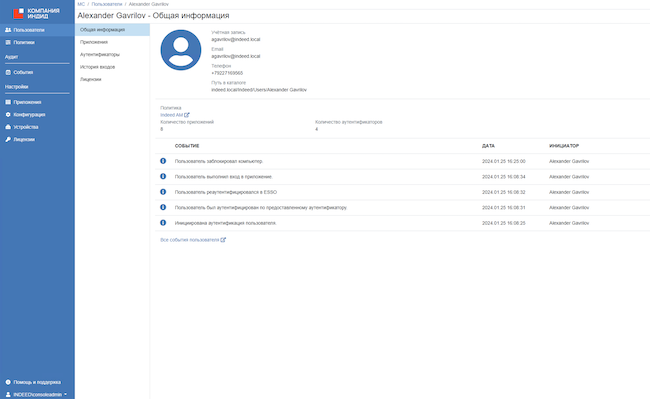

В разделе «Пользователи» мы можем увидеть общую информацию о пользователях и заданных для них настройках. В карточке пользователя отображается информация о доступных ему аутентификаторах, связанных с ним событиях и распространяемых на него политиках.

Рисунок 6. Карточка пользователя в Indeed AM

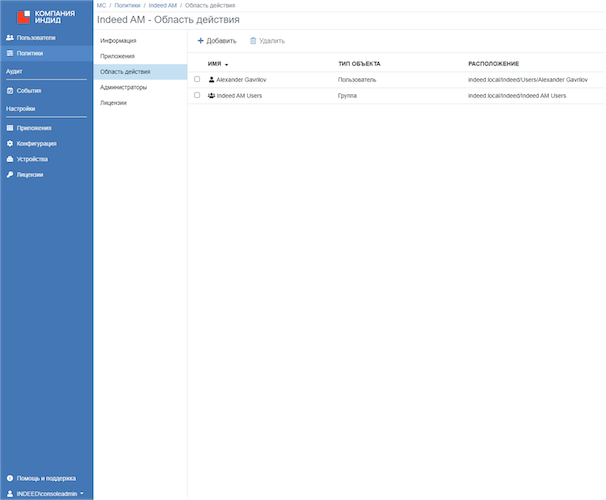

Основным инструментом управления пользователями являются политики доступа. В политике указывается область действия (на кого влияет политика), перечень приложений и модулей, включённых в политику.

В область действия политики можно добавлять как отдельных пользователей, так и группу или подразделение.

Рисунок 7. Настройка области действия политики доступа Indeed AM

Приложения, которые в дальнейшем будут производить запрос дополнительного фактора аутентификации, добавляются через соответствующий пункт в панели навигации, а уже затем в политику доступа.

Рисунок 8. Приложения в политике доступа Indeed AM

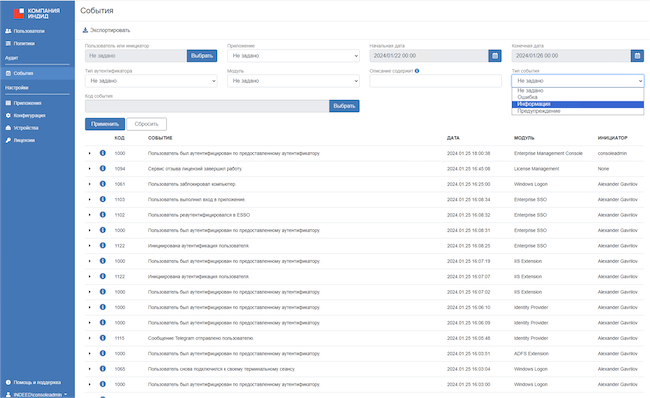

В журнале событий отражаются записи обо всех операциях Indeed AM. События можно отфильтровать в рамках представленных полей. Есть возможность экспорта журнала событий в файлы различных форматов (CSV, XLSX, PDF).

Рисунок 9. Журнал событий Indeed AM

Консоль пользователя

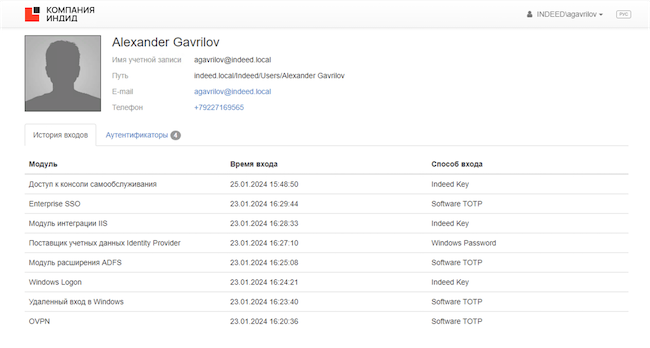

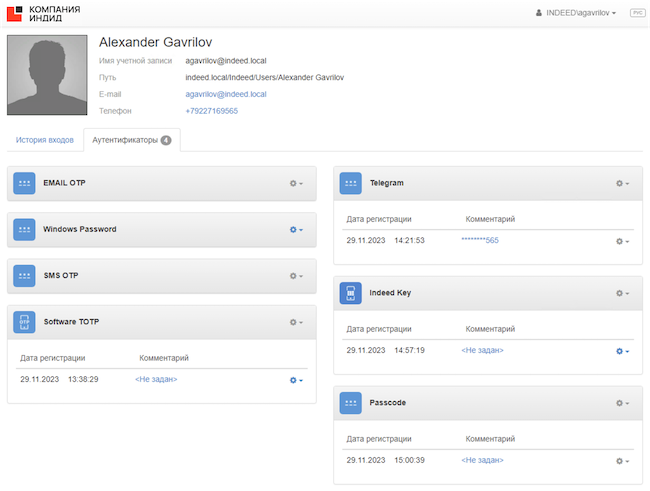

Взаимодействие с консолью пользователя, так же как и с консолью управления, осуществляется при помощи браузера. В консоли самообслуживания отображаются общая информация о пользователе из AD, история входов и перечень зарегистрированных аутентификаторов.

Рисунок 10. Карточка пользователя в консоли самообслуживания Indeed AM

Пользователю могут быть доступны регистрация нового аутентификатора, изменение или удаление имеющегося, редактирование комментария к аутентификатору. Права на действия с аутентификаторами выдаёт администратор.

Рисунок 11. Сведения о доступных аутентификаторах пользователя в консоли самообслуживания Indeed AM

Системные требования Indeed AM

Требования к аппаратному и программному обеспечению для установки серверных компонентов Indeed AM подробно описаны на сайте вендора.

Сценарии использования Indeed AM

Вход в Windows

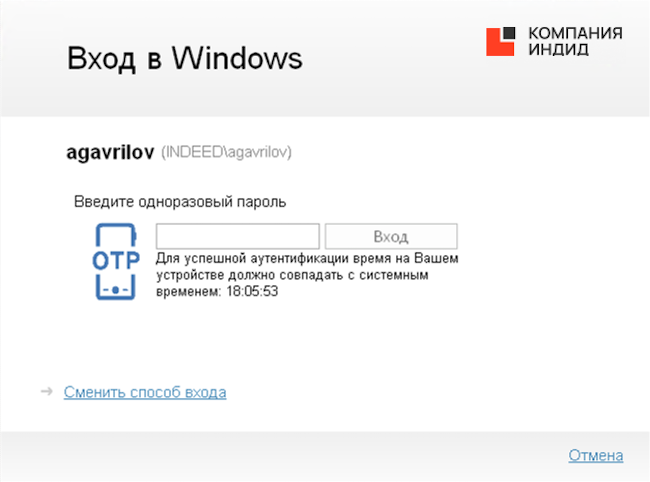

Для получения доступа в Windows с использованием технологий строгой аутентификации на рабочую машину пользователя устанавливается агент Windows Logon.

Возможны два сценария:

- Реализация двухфакторной аутентификации. В качестве первого фактора используется пароль от доменной учётной записи. Второй фактор — любой доступный пользователю аутентификатор Indeed AM.

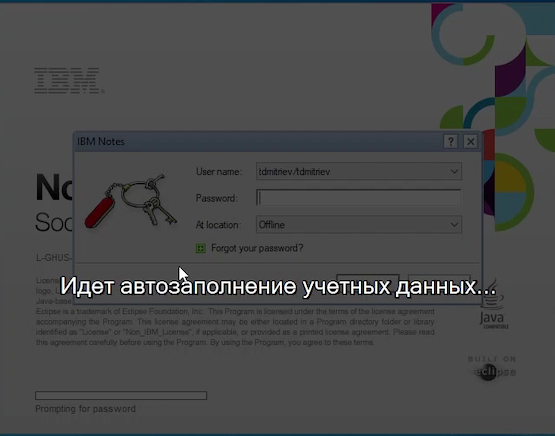

- Доступ в домен с использованием только Windows Logon. При таком сценарии пользователь не знает свой доменный пароль, он подставляется автоматически, а вместо обычного окна входа в Windows мы видим окно Windows Logon. Если пользователю доступно несколько аутентификаторов, то ему предлагается использовать последний успешный, с возможностью изменения. Windows Logon посылает на сервер Indeed AM запрос с аутентификационными данными пользователя, сервер возвращает ответ. Если аутентификация была успешной, то сервер посылает копию доменного пароля пользователя в Windows Logon для входа в систему.

Рисунок 12. Окно входа Windows Logon

Вход на удалённый рабочий стол

Логика работы при входе на удалённую рабочую станцию — такая же, что и при входе в Windows.

Для работы RDP Windows Logon требуется включение сетевой аутентификации (Network Level Authentication, NLA). При запуске терминальной сессии пользователю необходимо использовать доменные учётные данные, а уже перед попыткой входа на удалённый рабочий стол появляется окно Indeed AM с возможностью изменения способа входа.

Рисунок 13. Подключение к удалённой рабочей станции через Indeed AM

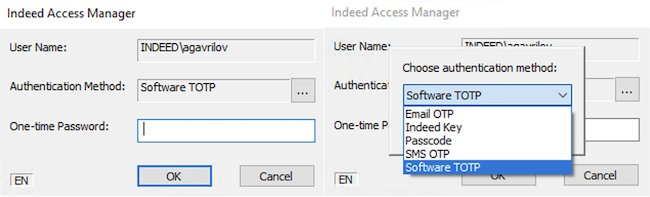

Вход в RADIUS-совместимые приложения

Модуль NPS RADIUS Extension реализовывает технологию двухфакторной аутентификации во многих VPN- и VDI-решениях, поддерживающих удостоверение личности по RADIUS-протоколу.

Обязательным условием работы модуля NPS RADIUS Extension является установка и настройка сервера с ролью «Network Policy Server». В качестве клиентов RADIUS добавляются приложения, для которых необходим запрос дополнительного фактора. Аутентификация по второму фактору выполняется на сервере Indeed AM, результат проверки транслируется через NPS-сервер в целевое приложение.

В качестве второго фактора NPS RADIUS Extension поддерживает одноразовые пароли OATH TOTP и HOTP, одноразовые коды через СМС, электронную почту и Telegram, постоянный пароль (Passcode), а также пуш-уведомления в мобильном приложении Indeed Key.

Стоит отметить, что все перечисленные методы аутентификации доступны для приложений с поддержкой технологии «вызов — ответ» (Challenge — Response). Если эта технология не поддерживается, то в качестве второго фактора аутентификации может выступать только пуш-уведомление в мобильном приложении с необходимостью подтверждения входа.

Вход в веб-приложения Microsoft с помощью ADFS Extension

Технологию ADFS поддерживают веб-приложения Microsoft, такие как Outlook Web Access, SharePoint, Skype for Business и др.

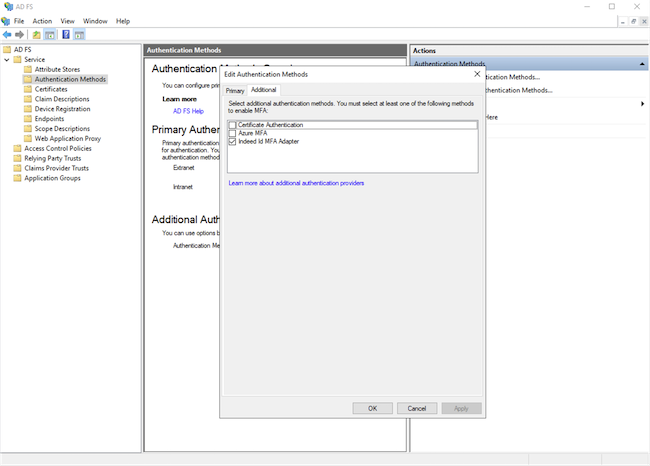

Потребуется установить компонент ADFS Extension на сервер Active Directory Federation Services и добавить необходимые адаптеры аутентификации. Можно выбрать как один способ входа, так и несколько.

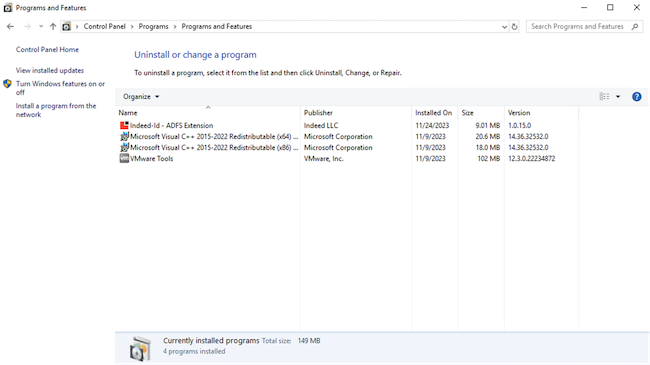

Рисунок 14. Установленный компонент Indeed AM на сервере ADFS

Рисунок 15. Выбор методов аутентификации для входа

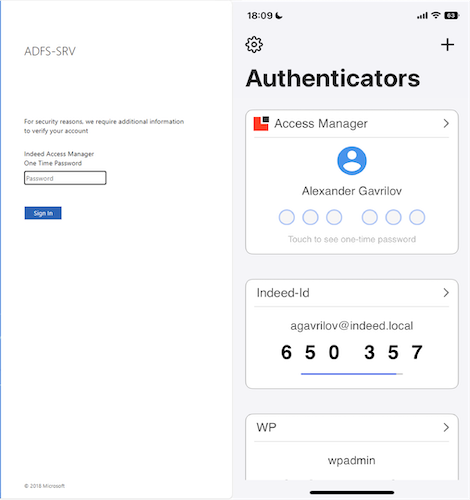

После проверки первого фактора аутентификации (доменного пароля) веб-приложение запрашивает подтверждение входа. В данном случае вторым фактором является одноразовый пароль, отправленный в мобильное приложение Indeed Key.

Рисунок 16. Запрос второго фактора для входа в веб-приложение

Сервер ADFS позволяет гибко настроить запрос — у кого и когда требовать дополнительную аутентификацию (например, не запрашивать второй фактор при доступе к веб-приложению из внутренней сети).

Вход в веб-приложения с помощью Identity Provider

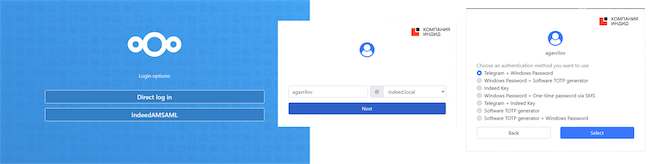

Модуль Indeed AM IDP реализовывает многофакторную аутентификацию и сквозной доступ в веб-приложения с поддержкой протоколов SAML 2.0, OIDC 1.0 и OAuth 2.0. Использование этого модуля избавляет пользователя от необходимости запоминать множество учётных данных. Indeed AM IDP позволяет настроить запрос только одного дополнительного фактора или реализовать мультифакторную аутентификацию.

В этом сценарии мы рассмотрели вход в веб-приложение Nextcloud. В приложении необходимо выбрать SAML-аутентификацию, после чего идёт перенаправление на страницу IDP (Indeed AM IDP выполнен в формате веб-приложения). В качестве первого фактора аутентификации используется доменный пароль.

Рисунок 17. Процесс входа в веб-приложение с помощью Indeed AM IDP

Вторым фактором является подтверждение входа через мобильное приложение.

Рисунок 18. Подтверждение входа в Indeed Key

Третий фактор аутентификации — одноразовый код.

Рисунок 19. Запрос и ввод одноразового кода

После успешного завершения проверки подлинности с использованием нескольких факторов аутентификации пользователь перенаправляется обратно в целевое приложение, где открывается его сессия.

Вход в веб-приложения с помощью IIS Extension

Модуль Indeed AM IIS Extension используется для реализации двухфакторной аутентификации в тех веб-приложениях, которые используют Internet Information Services и не поддерживают ADFS, SAML и OpenID Connect.

Сценарий использования аналогичен предыдущим. На веб-сервер, где развёрнуто целевое приложение, устанавливается Indeed AM IIS Extension. После ввода логина и пароля на странице целевого приложения пользователь перенаправляется на отдельную страницу, где он должен подтвердить вход с помощью одноразового пароля.

Использование технологии единого входа

Indeed AM Enterprise Single Sign-On реализовывает единый вход для приложений без поддержки механизмов SSO.

Для этого на рабочей станции пользователя устанавливается агент. Он отслеживает запуск приложений и выполняет перехват форм аутентификации, когда те появляются на экране. Учётные данные, хранящиеся в Indeed AM, автоматически подставляются в экранные формы. При необходимости можно настроить запрос дополнительного фактора аутентификации.

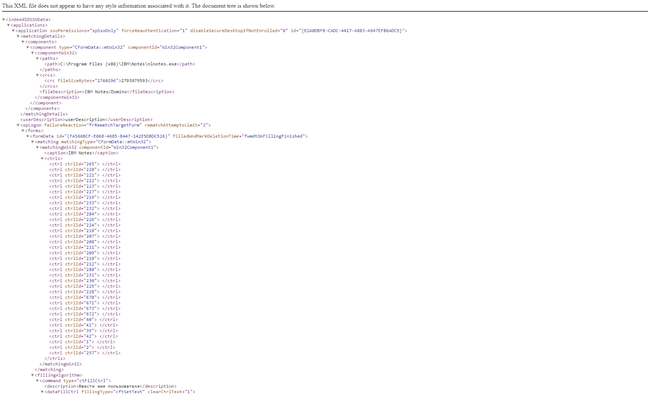

Рисунок 20. Автозаполнение учётных данных

Внедрение технологии единого входа в приложение предполагает создание специального шаблона в формате XML, отвечающего за взаимодействие SSO-агента и целевого приложения. Шаблон разрабатывается на внутреннем языке скриптового типа. Язык позволяет указать формы приложения, реакцию на которые необходимо определить. Разработка шаблонов осуществляется в рамках поддержки Indeed AM.

Рисунок 21. Шаблон для поддержки приложения

Как и в Windows Logon, возможна реализация сценария, при котором пользователь не знает свой пароль. В момент смены пароля при первом входе в систему Enterprise SSO блокирует доступ к окну и генерирует новый пароль. После подтверждения смены пароля агент сохраняет новое значение в базе данных Indeed AM. С этого момента ни пользователь, ни администратор не знают новое значение пароля и, следовательно, не могут войти в целевую систему в обход Enterprise SSO.

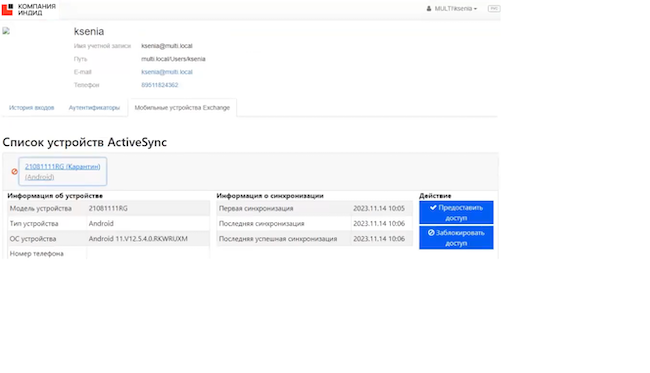

Вывод мобильных устройств из карантина в Exchange Server

Бывают ситуации, когда пользователям требуется доступ к корпоративной электронной почте с мобильных устройств. Как мы знаем, при регистрации мобильного устройства в корпоративной почте Outlook оно попадает в карантин. Для его вывода оттуда требуется обратиться к администратору.

Модуль Indeed AM Mobile Device Provisioning позволяет избавить администраторов системы от дополнительных запросов пользователей. После установки этого модуля в консоли пользователя Indeed AM появляется дополнительная вкладка «Мобильные устройства Exchange». Там отображается список устройств, которые попали в карантин при регистрации мобильной почты; пользователь может самостоятельно предоставить доступ к корпоративной почте с мобильного устройства или же отозвать его (например, при обнаружении подозрительных действий или потере устройства).

Рисунок 22. Предоставление доступа к почте с мобильных устройств через портал пользователя Indeed AM

Применение Indeed AM API

В случае если приложение не поддерживает ни один из стандартов аутентификации (собственная или заказная разработка), для реализации двухфакторной аутентификации может быть использован программный интерфейс Indeed AM API. Дополнительная аутентификация добавляется в приложение путём встраивания вызовов Indeed AM API.

Indeed AM API также позволяет интегрироваться со смежными системами, например со средствами управления идентификацией (IdM) или системой контроля и управления доступом (СКУД).

Интеграция с IdM-системой позволяет в автоматическом режиме создавать и наполнять профиль доступа пользователя для модуля Indeed AM Enterprise SSO. Коннектор к IdM-системе в автоматическом режиме синхронизирует учётные данные пользователей в базе данных Enterprise SSO. Учётные данные создаются при помощи IdM-коннекторов к целевым системам и тут же сохраняются в подсистеме Indeed AM Enterprise SSO, избавляя сотрудника от запоминания и ручного ввода паролей.

Интеграция со СКУД даёт возможность реализовать сценарии, в которых учитывается местоположение сотрудника в момент его аутентификации — например, разрешить доступ только при нахождении внутри периметра здания.

Работа со скриптами

Indeed AM позволяет использовать скрипты для выполнения некоторых действий (которые также доступны через консоль). Например, таким образом можно удалить пользователя из политики или сформировать отчёт.

Скрипты применяются и для агрегации необходимых данных. Допустим, мы хотим узнать, какой провайдер аутентификации применяется чаще других (когда пользователям доступен выбор). Тогда результатом выполнения скрипта будет таблица, в которой указано, сколько раз тот или иной провайдер был использован для аутентификации.

Рисунок 23. Таблица, сформированная после работы скрипта

Доступные для использования скрипты размещены в базе знаний вендора. Для разработки нового скрипта необходимо обратиться в техническую поддержку Indeed AM.

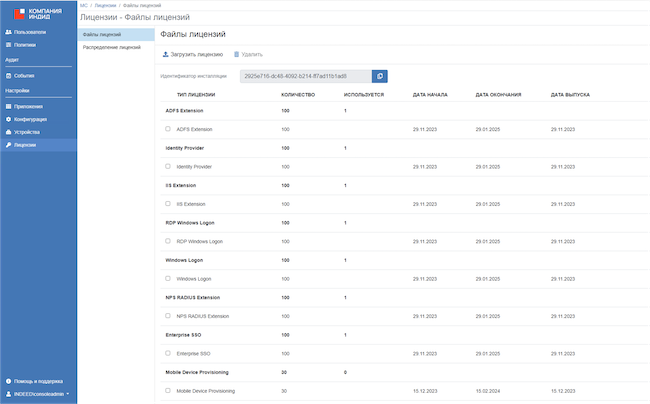

Лицензирование

В Indeed AM используется два типа лицензий:

- Базовая. Даёт право на использование консоли администратора, консоли пользователя и журнала аутентификации.

- Для модулей интеграции. Каждому модулю требуется отдельная лицензия. В лицензии на модуль указано максимальное количество создаваемых учётных записей пользователей Indeed AM. При необходимости можно докупить необходимое количество лицензий для сотрудников либо отозвать лицензии у одних и выделить другим.

Информация о доступных модулях приведена в разделе «Лицензии» в консоли управления.

Рисунок 24. Файлы лицензий в консоли управления Indeed AM

Выводы

Основная задача Indeed AM 8.2 — обеспечить процедуру усиленной аутентификации. Indeed AM поддерживает множество технологий аутентификации и имеет модульную архитектуру, что позволяет легко адаптировать решение под нужды заказчика. Применение таких технологий, как SAML, OpenID Connect, RADIUS, ADFS и Enterprise SSO, позволяет защитить доступ во все информационные системы предприятия.

Indeed AM не только даёт возможность применять надёжные технологии аутентификации, но и реализовывает функции управления доступом, такие как сквозной вход и разграничение доступа для разных групп пользователей.

Для контроля привилегированных учётных записей у «Компании Индид» есть отдельное решение Indeed PAM, с которым можно ознакомиться в другом нашем обзоре.

Достоинства:

- Высокий уровень производительности и отказоустойчивости за счёт установки в режиме кластера.

- Большое количество поддерживаемых целевых систем, способов и протоколов аутентификации.

- Собственное мобильное приложение Indeed Key.

- Предоставление тестовых лицензий.

- Реализация двухфакторной аутентификации в самописных приложениях.

- Круглосуточная техническая поддержка пользователей через веб-портал и по телефону.

- Возможность интеграции со смежными системами (например, IdM, SIEM, СКУД).

Недостатки:

- Не поддерживается управление учётными записями в операционной системе Linux (планируется на 2024 г.).

- Отсутствует панель мониторинга (дашборд) для анализа и сбора данных.