Сертификат AM Test Lab

Номер сертификата: 289

Дата выдачи: 08.06.2020

Срок действия: 08.06.2025

- Введение

- Архитектура FortiSOAR

- 2.1. Архитектура для крупных компаний с собственным SOC

- 2.2. Мультитенантная архитектура с разделяемыми заказчиками

- 2.3. Мультитенантная архитектура с выделенными заказчиками

- 2.4. Гибридная мультитенантная архитектура

- Функциональные возможности FortiSOAR

- 3.1. Реагирование на инциденты

- 3.2. Настраиваемая панель управления

- 3.3. Репозиторий коннекторов ко внешним системам

- 3.4. Управление очередями

- 3.5. Гибкая система отчётов

- 3.6. Визуальный редактор автоматических сценариев реагирования

- 3.7. Поддержка мультитенантной модели

- 3.8. Ролевая модель доступа

- Работа с FortiSOAR

- 4.1. Расследование инцидента

- 4.2. Панель управления («дашборд»)

- 4.3. Коннекторы ко внешним системам

- 4.4. Визуальный редактор сценариев

- Лицензирование

- Выводы

Введение

С каждым годом инфраструктура комплексных ИБ-систем масштаба предприятия становится всё сложнее. Специалисты центров реагирования на киберинциденты вынуждены отслеживать множество потоков данных, собираемых из различных источников. Агрегирование сигналов от SIEM-систем, ИБ-продуктов на конечных точках, DLP-систем и десятков других поставщиков исходной информации — лишь одна часть проблемы. Обработка большинства уведомлений («алёртов») требует обращения ко внешним системам для проверки гипотез о вредоносном характере полученных индикаторов. Ручное расследование занимает слишком много времени, а автоматизация процесса усложнена использованием продуктов разных вендоров, не всегда хорошо сопрягаемых друг с другом.

С ростом информационной системы организации расширяется и фронт потенциальной атаки, а значит, ИБ-специалисты ежедневно сталкиваются с нарастающим потоком оповещений. Простое увеличение штата SOC проблемы не решит, поскольку профессиональное выгорание от повторяющихся задач неизбежно приводит к снижению качества расследования. К тому же сортировка, предварительная оценка и управление очередью алёртов также требуют дополнительных ресурсов, а квалифицированных специалистов не хватает.

Таким образом, перед сотрудниками, отвечающими за оперативное реагирование на киберинциденты, стоят четыре основных проблемы:

- Слишком много входящих оповещений о киберинцидентах.

- Слишком много продуктов от разных вендоров в рамках одной системы.

- Слишком долгая реакция на критические инциденты.

- Слишком мало квалифицированных сотрудников.

Для решения этих проблем предназначены продукты SOAR (Security Orchestration, Automation and Response) — системы автоматического реагирования на инциденты. В контуре безопасности организации они выполняют роль «дирижёра», координируя работу всех используемых решений и служб для автоматического или полуавтоматического расследования возникающих инцидентов. Работая совместно с SIEM-решениями организаций, продукты класса SOAR предоставляют платформу для сбора исчерпывающей информации об инциденте, проведения расследований и организации ответа путём выполнения действий по исправлению и восстановлению на поддерживаемых системах и устройствах.

Автоматическое реагирование на типовые инциденты значительно снижает загрузку операторов SOC и минимизирует вероятность ошибки. Кроме того, SOAR-решения упрощают расследование целевых атак (APT) за счёт быстрого выполнения большого числа рутинных запросов и проверок при помощи готовых сценариев.

Рассматриваемая нами сегодня система FortiSOAR была разработана компанией Cybersponse и до декабря 2019 года продавалась как CyOPs SOAR Platform. После приобретения разработчика компанией Fortinet система была включена в состав Fortinet Security Fabric и интегрирована с другими продуктами вендора. Таким образом, несмотря на относительно новое имя, мы имеем дело с уже зрелым продуком, который можно использовать как вместе с другими ИБ-продуктами Fortinet, так и с разработками других вендоров.

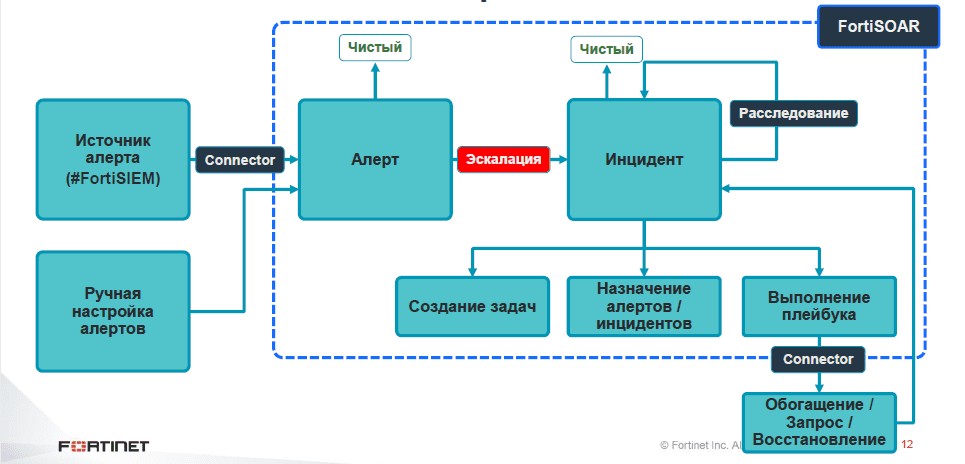

Работу FortiSOAR можно условно разбить на несколько этапов:

- Формирование оповещения в автоматическом режиме на основании данных от SIEM-решений (например, FortiSIEM) или других ИБ-продуктов, а также вручную. Кроме того, новый алёрт может быть создан в процессе расследования инцидента.

- Предварительное расследование оповещения с использованием автоматических сценариев («плейбуков»). В случае подозрения на вредоносный характер происходящего алёрты трансформируются в инциденты.

- Расследование происшествия при помощи плейбуков, автоматического или полуавтоматического анализа индикаторов, поиска связанных объектов. При необходимости выполняется обогащение информации через обращение ко внешним аналитическим системам и базам данных.

- Формирование команд внешним системам в случае подтверждения вредоносного характера инцидента; совершение управляющих действий в режиме реального времени для предотвращения атаки или минимизации её последствий.

Рисунок 1. Расследование киберинцидентов в FortiSOAR

Система обладает наглядным графическим интерфейсом, который может быть гибко настроен с учётом пользовательской ролевой модели.

Архитектура FortiSOAR

FortiSOAR поставляется в виде виртуальной машины с бессрочной лицензией или по подписной модели. В зависимости от варианта лицензирования решение может работать в рамках одного выделенного узла или с распределённой структурой взаимодействующих между собой нод.

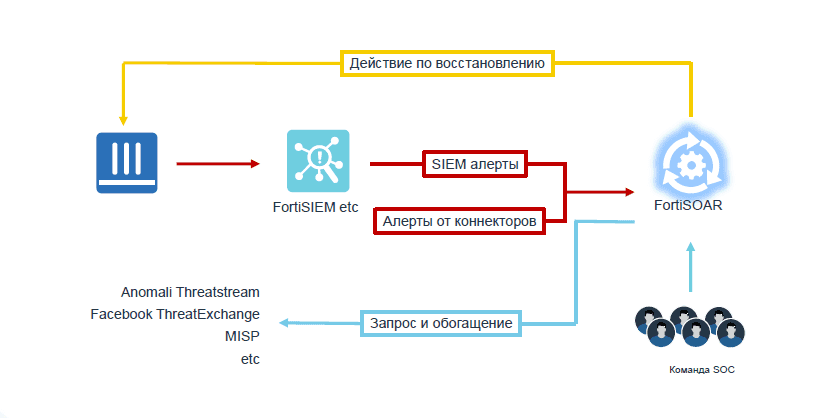

Архитектура для крупных компаний с собственным SOC

Вариант для компаний, осуществляющих расследование киберинцидентов и реагирование на них силами собственного SOC. Узел FortiSOAR получает оповещения от SIEM-системы или других источников через коннекторы. ИБ-специалисты проводят расследование используя ресурсы SOAR-решения или внешние аналитические системы, после чего выполняют действия по восстановлению контура безопасности.

Рисунок 2. Архитектура FortiSOAR для крупных компаний с собственным SOC

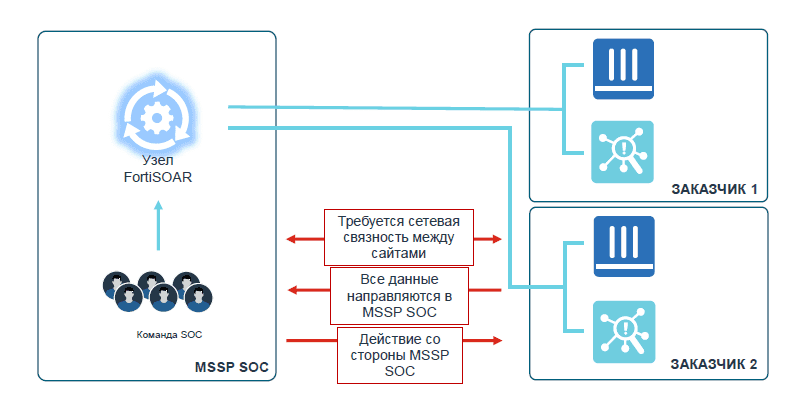

Архитектура Shared Multi-tenant

Компании, оказывающие услуги MSSP, могут подключать клиентов к собственному узлу FortiSOAR. В этом случае все действия по расследованию инцидентов выполняются внешним SOC, а информационная система заказчика выступает как поставщик исходных данных. По сути, в этом случае FortiSOAR работает в прежнем enterprise-режиме с разделением ресурсов на уровне отдельных клиентов. Такая модель работы требует наличия VPN-соединения между площадками MSSP и заказчика.

Рисунок 3. Архитектура Shared Multi-tenant

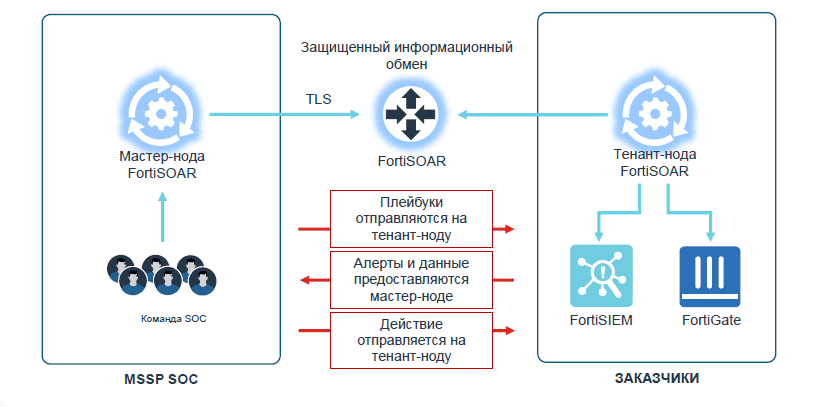

Архитектура Distributed Multi-tenant with Dedicated Tenant Nodes

Клиент MSSP может использовать собственную выделенную ноду FortiSOAR. В этом случае внешние специалисты не имеют прямого доступа к сетевым ресурсам заказчика, а взаимодействие происходит между мастер-узлом SOC и тенант-узлом. Информационный обмен осуществляется не на уровне «сырых» данных, а в рамках объектов FortiSOAR, уровень обмена данными между главным узлом и тенант-нодой настраивается. Узел MSSP получает от клиента уже сформированные оповещения и расследует инциденты, передавая необходимые сценарии на тенант-ноду. Восстановительные действия инициируются нодой FortiSOAR, установленной на стороне заказчика, но по команде специалистов SOC. Связь между главной и клиентской нодами осуществляется с помощью «Узла безопасного обмена сообщениями» (FortiSOAR Secure Message Exchange Node) — решения, обеспечивающего защищённое и отказоустойчивое подключение поверх TLS. Во многих случаях его использование устраняет потребность в отдельном VPN-соединении между клиентом и MSSP.

Рисунок 4. Архитектура Distributed Multi-tenant with Dedicated Tenant Nodes

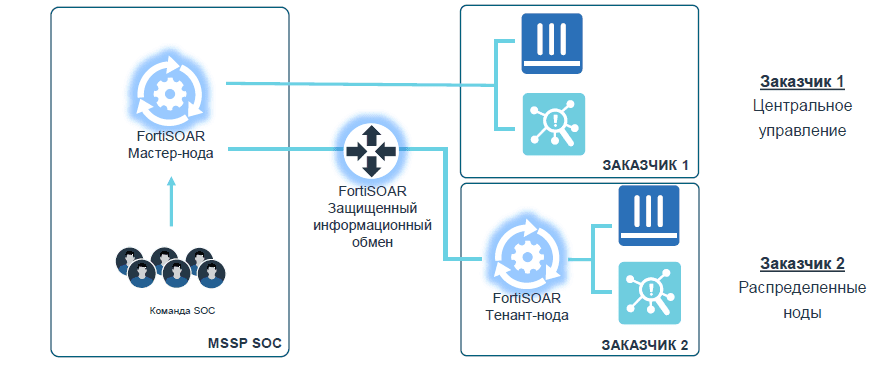

Гибридная мультитенантная архитектура

Возможен также и гибридный вариант взаимодействия, когда часть клиентов работает напрямую с узлом FortiSOAR, развёрнутым у MSSP, а часть — использует собственную выделенную тенант-ноду.

Рисунок 5. Гибридная мультитенантная архитектура FortiSOAR

Функциональные возможности FortiSOAR

Реагирование на инциденты

- Сбор информации о возможных инцидентах из внешних систем: конечных точек, SIEM-продуктов, DLP-решений, платформ для анализа угроз (Threat Intelligence) и других источников.

- Автоматическое и ручное создание оповещений (alerts), сравнение и группировка с аналогичными оповещениями на основании совпадающих индикаторов.

- Обработка созданных оповещений при помощи готовых или пользовательских сценариев (playbooks), предусматривающих ряд последовательных действий, а также обращение ко внешним аналитическим системам.

- Создание записей об инцидентах на основании оповещений.

- Репозиторий индикаторов, полученных из обработанных оповещений и инцидентов. Для каждого индикатора может быть указана репутация, характеризующая уровень угрозы (хороший, вредоносный, подозрительный).

- Настраиваемое представление перечня оповещений и инцидентов с возможностью комбинировать таблицы и графические виджеты.

Настраиваемая панель управления

- Высокая вариативность и настраиваемость панели управления (dashboard) с выводом данных в режиме реального времени.

- Быстрое переключение между имеющимися панелями управления.

- Создание собственных панелей управления с уникальным набором информации в текстовом и графическом представлении.

- Быстрое создание собственных виджетов и их размещение в имеющихся или новых панелях инструментов.

- Назначение списка доступных панелей управления в зависимости от роли пользователя в системе.

Репозиторий коннекторов ко внешним системам

- Более 290 коннекторов для взаимодействия с внешними системами «из коробки».

- Коннекторы предназначены как для получения исходной информации об инцидентах, так и для передачи запросов во внешние аналитические системы в процессе расследования.

- Возможность создания собственных коннекторов.

Управление очередями

- Создание очередей, включающих в себя отдельных сотрудников SOC или группы специалистов.

- Назначение очередей сотруднику или группе в ручном режиме или на базе логических правил.

- Распределение задач между очередями в удобном интерфейсе по принципу drag-and-drop.

Гибкая система отчётов

- Создание отчётов на основании готовых шаблонов — сводный отчёт по инцидентам, недельная сводка оповещений, отчёт по индикаторам компрометации и другие.

- Создание пользовательских шаблонов отчётов при помощи визуального редактора с возможностью конструирования собственных виджетов.

- Экспорт отчётов в PDF и CSV.

- Распределение доступа к отчётам на основе ролевой модели.

Визуальный редактор автоматических сценариев реагирования

- Возможность создания собственных сценариев (playbooks) для обработки инцидентов и оповещений, выполнения действий с индикаторами.

- Сценарии представлены в простом и удобном для использования графическом виде, наглядно показывающем взаимосвязь между этапами.

- Редактор сценариев имеет графический интерфейс, позволяющий добавлять элементы, перемещать их и связывать с другими по принципу «drag-and-drop».

- Механизм импорта и экспорта сценариев, позволяющий обмениваться стратегиями с другими ИБ-командами.

- Функция группировки сценариев.

- Ведение истории применения каждого сценария, анализ его использования в разрезе инцидентов, оповещений, учётных записей и т. д.

Поддержка мультитенантной модели

- Три варианта работы центра реагирования на инциденты MSS-провайдера: с разделяемыми заказчиками, с распределёнными заказчиками, гибридная модель.

- Возможность назначения ролей доступа и привилегий для клиентов; контроль за соблюдением установленных политик.

- Индивидуальные представления оповещений и инцидентов для каждого клиента.

Ролевая модель доступа

- Настройка привилегий пользователя на основе одной или нескольких ролей.

- Гибкая настройка доступа на уровне ресурсов системы, действий и отдельных полей.

- Распределение пользователей по иерархической командной структуре.

- Визуальный конструктор для создания индивидуальных представлений и макетов страниц для каждой роли или группы ролей.

Работа с FortiSOAR

Расследование инцидента

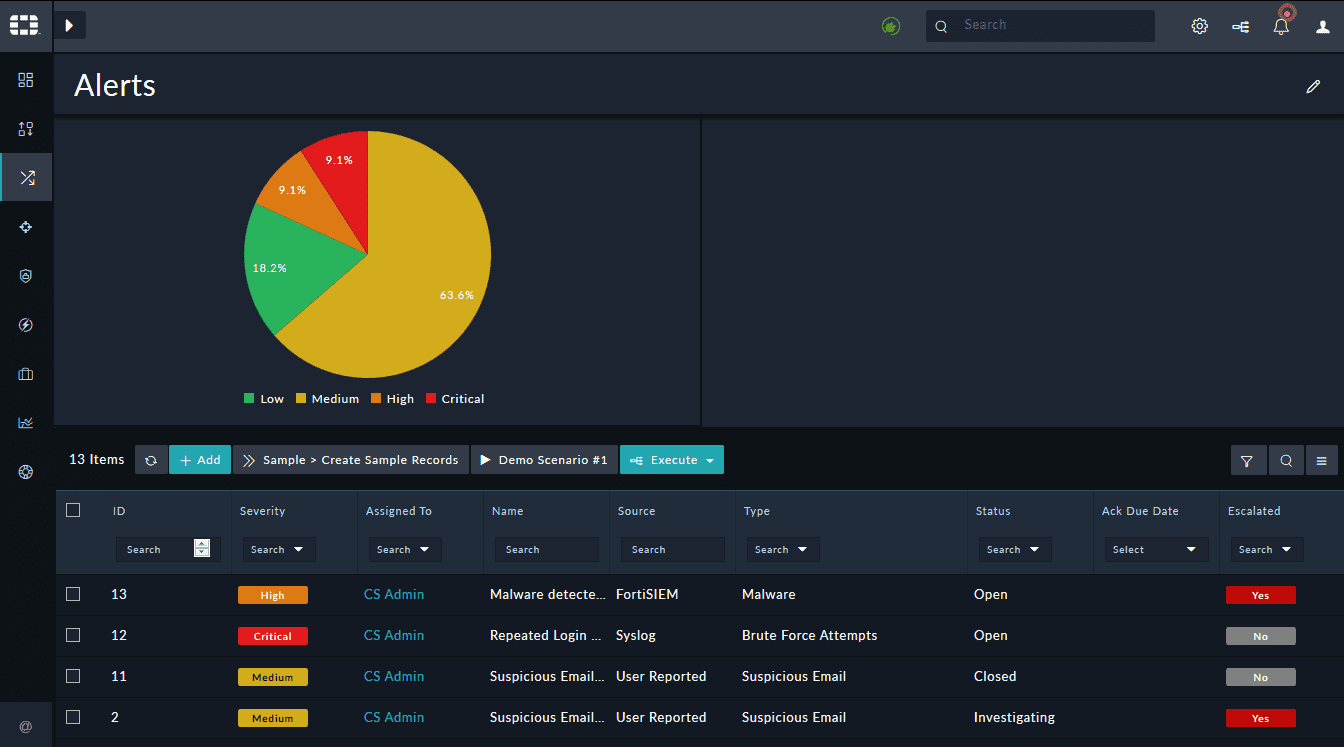

Оповещения о возможных ИБ-происшествиях собираются в разделе «Alerts». Оповещения могут быть получены из SIEM-системы или других внешних источников, а также сгенерированы вручную. Интерфейс раздела гибко настраивается для каждой роли пользователя. Помимо списка с настраиваемыми полями и наглядными индикаторами на экран можно вывести виджеты, показывающие текущую ситуацию — например, процент оповещений с высокой и средней степенью угрозы или необработанных алёртов.

Рисунок 6. Список оповещений в FortiSOAR

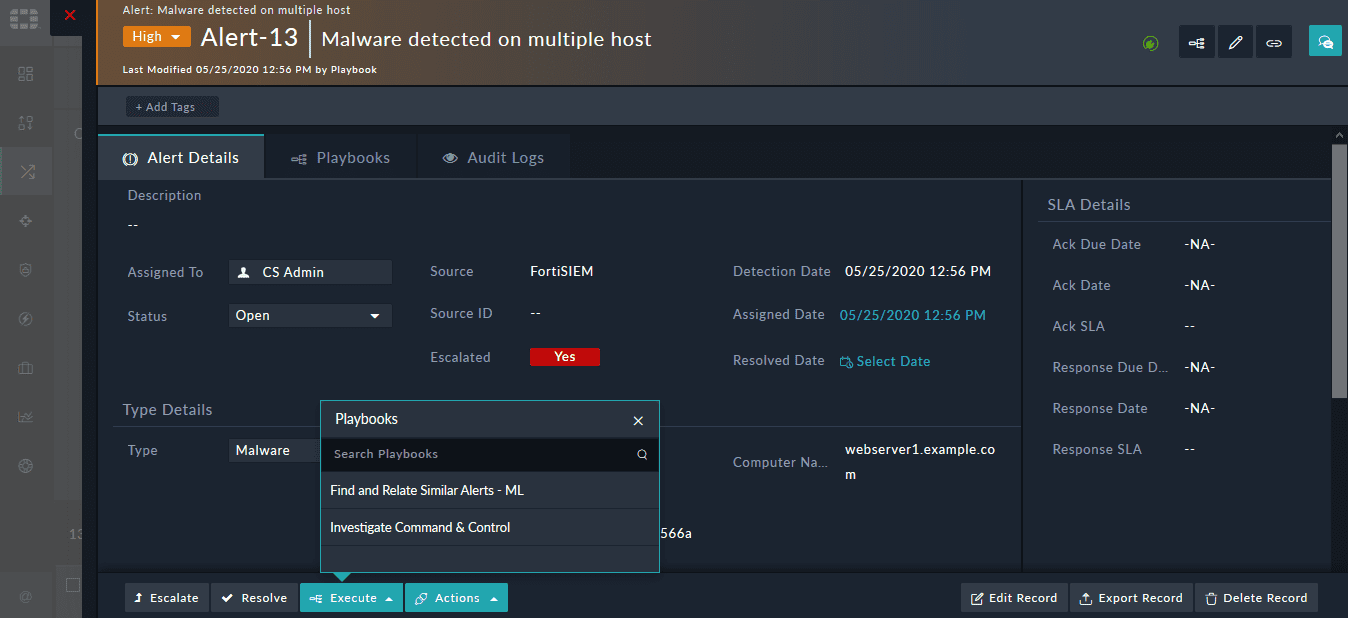

Оповещение содержит исчерпывающую информацию о возникшей проблеме — источник, детальное описание и список индикаторов, связанных с предупреждением. Специалист SOC может применить к оповещению ряд автоматических сценариев — плейбуков. Таким образом можно провести поиск аналогичных оповещений, индикаторов или происшествий, проверить, является ли алёрт ложным, эскалировать оповещение до инцидента или полностью решить последний.

Непосредственно из оповещения можно проверить IP-адреса, домены, сигнатуры файлов и другие индикаторы во внешних базах данных, таких как VirusTotal. Список доступных для этого алёрта сценариев открывается по нажатии кнопки «Execute». При необходимости можно добавить в оповещение новые индикаторы или установить связь с индикаторами из других предупреждений.

FortiSOAR также включает в себя инструменты для облегчения командного взаимодействия в рамках SOC. В разделах для работы с инцидентами и оповещениями доступна панель «Workspace Collaboration» — специализированный чат, позволяющий операторам добавлять заметки и информацию. Раздел, предназначенный для работы со сценариями реагирования, может быть настроен для добавления комментариев, которые пригодятся при расследовании. На этой панели также доступен механизм рекомендаций FortiSOAR — функция, которая находит и предлагает аналогичные записи на основе настраиваемых параметров, помогая ускорить и упростить обработку предупреждений.

Рисунок 7. Карточка оповещения и список доступных для него автоматических сценариев

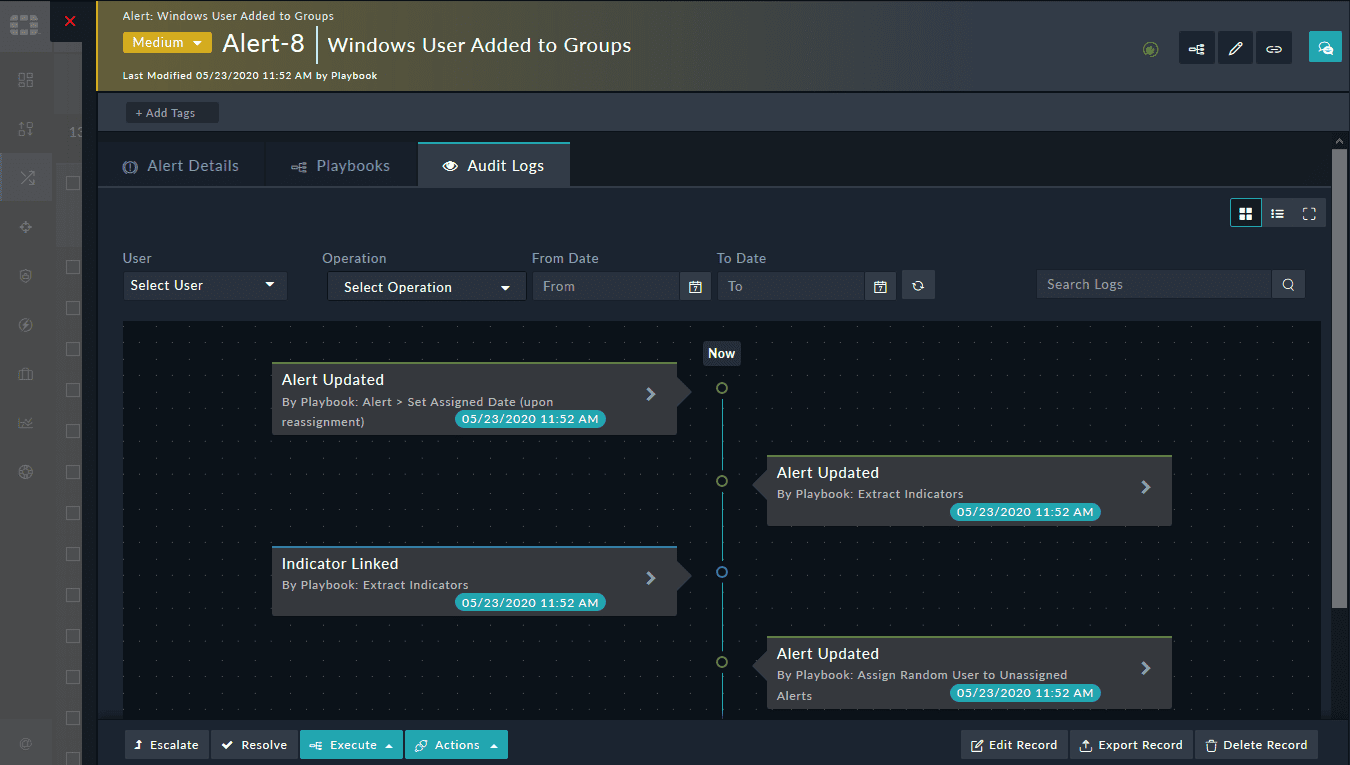

Все действия с оповещением протоколируются и сохраняются на вкладке «Audit Logs». Эта информация может быть полезна если расследованием инцидента занимается несколько специалистов, при оценке качества работы SOC или для отчётности.

Рисунок 8. Журнал работы с оповещением

Шаблоны плейбуков, которые можно использовать в качестве основы для пользовательских сценариев, учитывающих исследования и процессы реагирования в конкретной организации, поставляются со многими коннекторами. Кроме того, в FortiSOAR доступны примеры комплексных сценариев расследования для многих распространённых киберинцидентов. В частности, плейбук проверки вредоносного ресурса включает в себя поиск аналогичных оповещений, оценку репутации целевого IP-адреса, создание инцидента и, наконец, команду блокировки ресурса для ИБ-системы.

Важно отметить, что обработка оповещений может происходить в автоматическом режиме. При обнаружении известных триггеров FortiSOAR самостоятельно выполнит все необходимые проверки и оповестит ИБ-специалиста, когда потребуется принять решение — например, одобрить блокировку ресурса. По оценкам разработчиков системы на устранение одной угрозы без SOAR-решения в среднем требуется около 45 минут, в полуавтоматическом режиме с использованием FortiSOAR на это уйдёт около 20 минут, а автоматическая обработка алёртов займёт чуть более одной минуты.

В случае если в результате расследования оповещения вредоносная активность подтверждается, в FortiSOAR создаётся инцидент (incident). Это — регистр, в котором накапливается вся важная информация об ИБ-происшествии, что позволяет специалистам SOC всесторонне анализировать его и выявлять проблемы в сфере кибербезопасности организации.

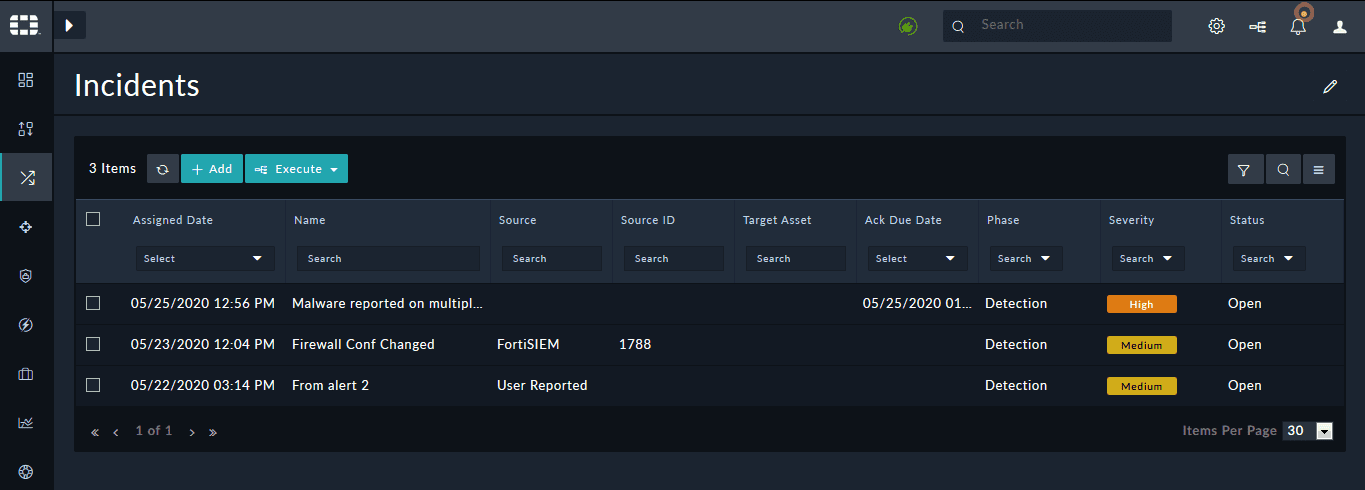

Хранилище инцидентов доступно в разделе «Incidents». Так же, как и в случае с оповещениями, внешний вид репозитория индивидуально настраивается для каждой пользовательской роли, а список может быть дополнен графическими виджетами.

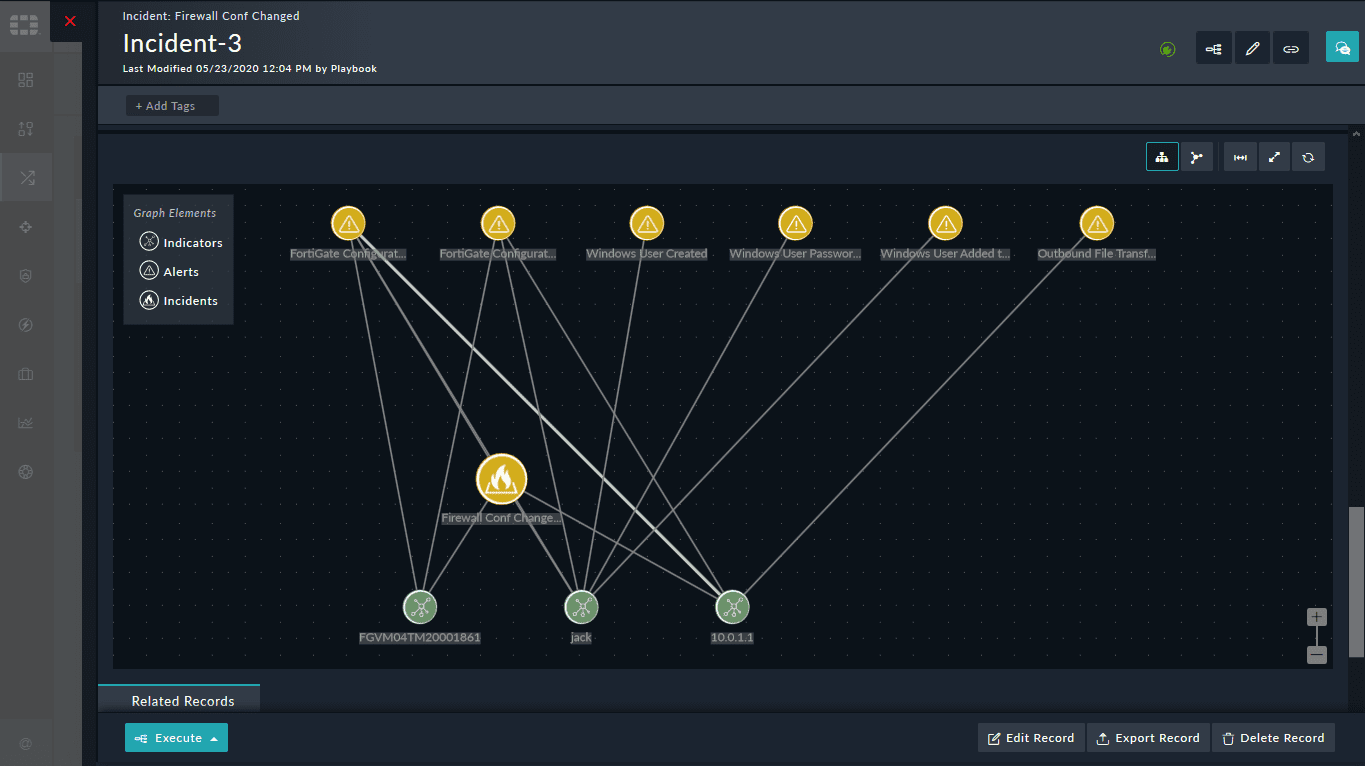

Рисунок 9. Список инцидентов в FortiSOAR

Открыв инцидент, специалист может увидеть все связанные с ним элементы — ресурсы, индикаторы, оповещения и т. д. — в разделе «Related Records». При необходимости в шаблон инцидента могут быть добавлены блоки, демонстрирующие графическую взаимосвязь всех затронутых происшествием элементов информационной системы.

Рисунок 10. Диаграмма взаимосвязей элементов, связанных с инцидентом

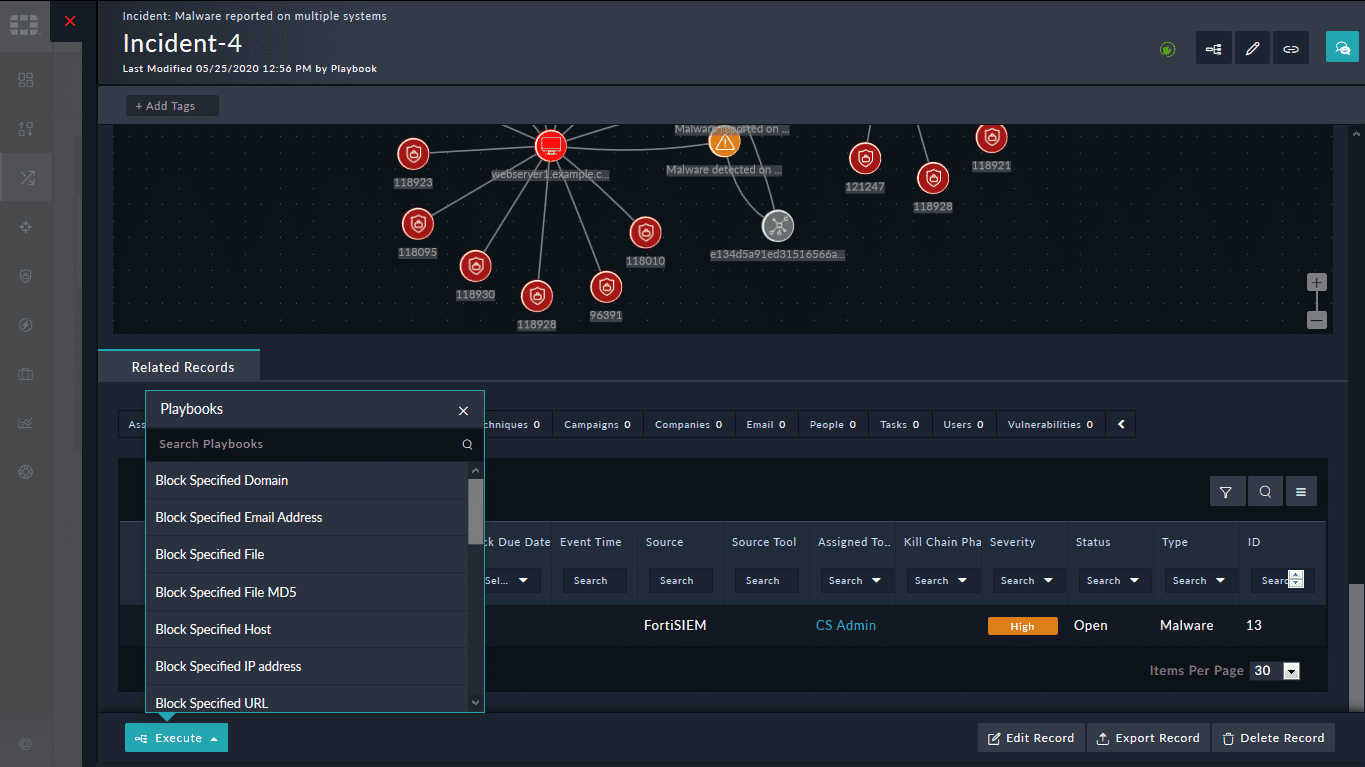

Непосредственно из инцидента специалист может запустить связанные с ним автоматические сценарии — например, заблокировать или разблокировать домен из списка индикаторов или выполнить запрос к ИБ-системе на конечной точке. Список доступных плейбуков отображается в меню кнопки «Execute».

Рисунок 11. Автоматические сценарии вызываются непосредственно из карточки инцидента

Панель управления («дашборд»)

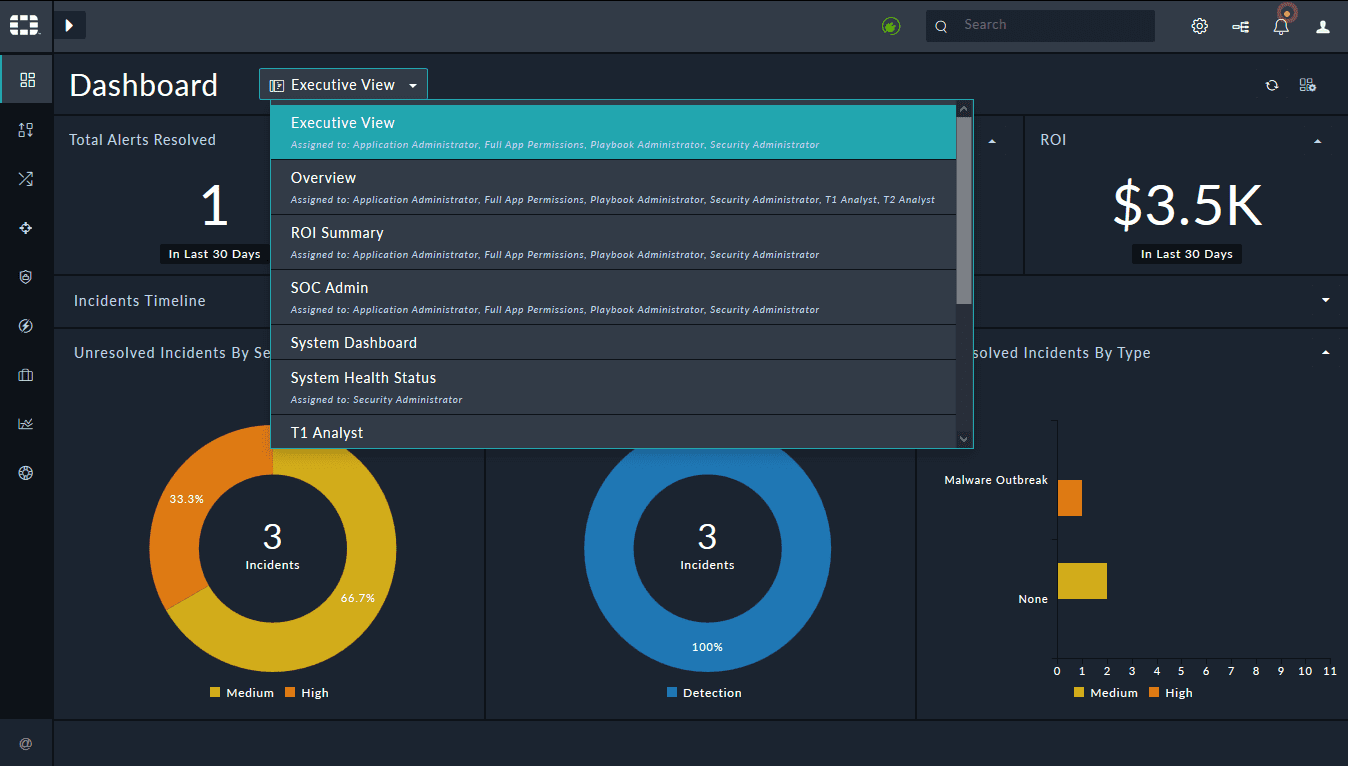

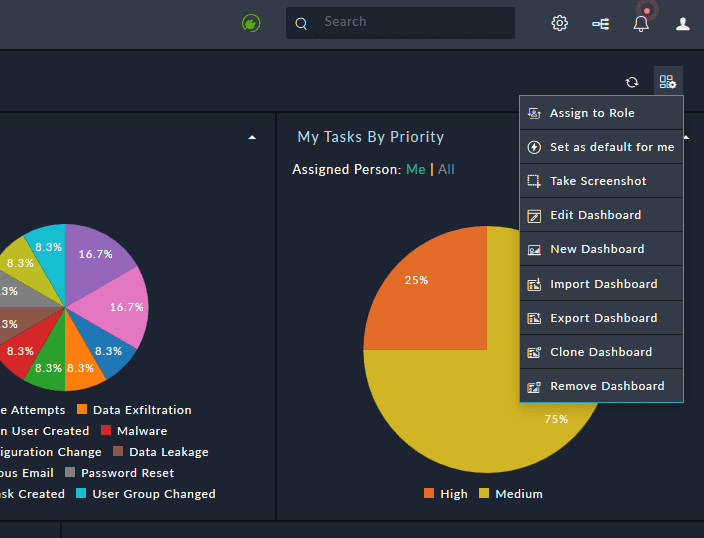

Для консолидации оперативной информации, необходимой пользователю, в FortiSOAR используется панель управления. Она может содержать произвольный набор таблиц и виджетов, созданных в визуальном редакторе. Чтобы открыть панель инструментов, необходимо выбрать пункт «Dashboard» в меню слева. Каждому пользователю в зависимости от назначенных ролей могут быть доступны одна или несколько панелей управления. Переключение между ними осуществляется при помощи выпадающего меню в верхней части экрана.

Рисунок 12. Панель управления FortiSOAR и меню выбора доступных дашбордов

Пользователь, обладающий соответствующими правами, может создать новую или отредактировать имеющуюся панель управления. Для этого достаточно нажать кнопку настройки в правом углу экрана и выбрать нужный пункт из появившегося меню.

Рисунок 13. Меню действий с панелью управления в FortiSOAR

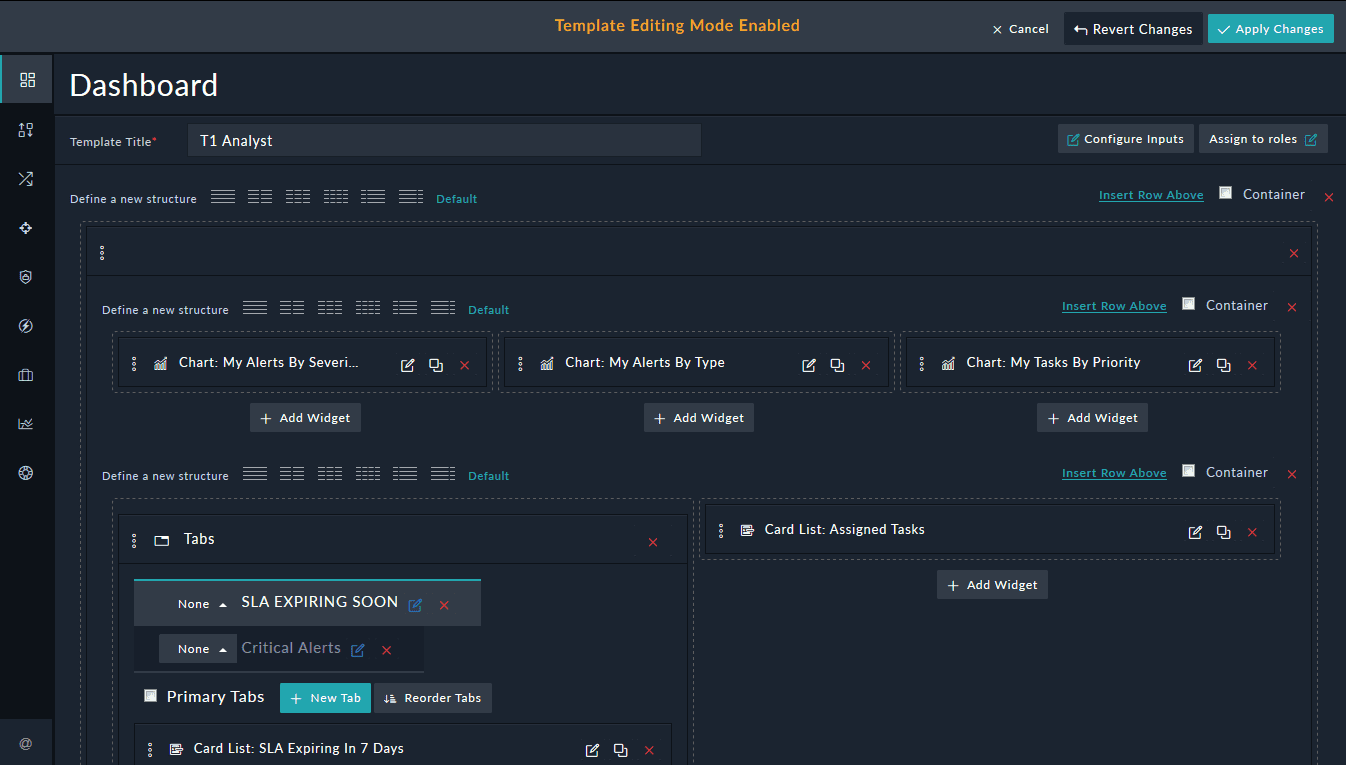

Создание и редактирование панели инструментов происходит в визуальном редакторе. Пользователь может определить количество колонок в каждой «строке» и выбрать один или несколько виджетов, которые будут отображаться в каждой ячейке.

Рисунок 14. Интерфейс редактирования панели управления

Виджетом может быть не только диаграмма, но и таблица, метрика, карточка с данными и другое представление. Источником данных для виджета может выступать большинство элементов системы — оповещения, индикаторы, сценарии и другие сущности.

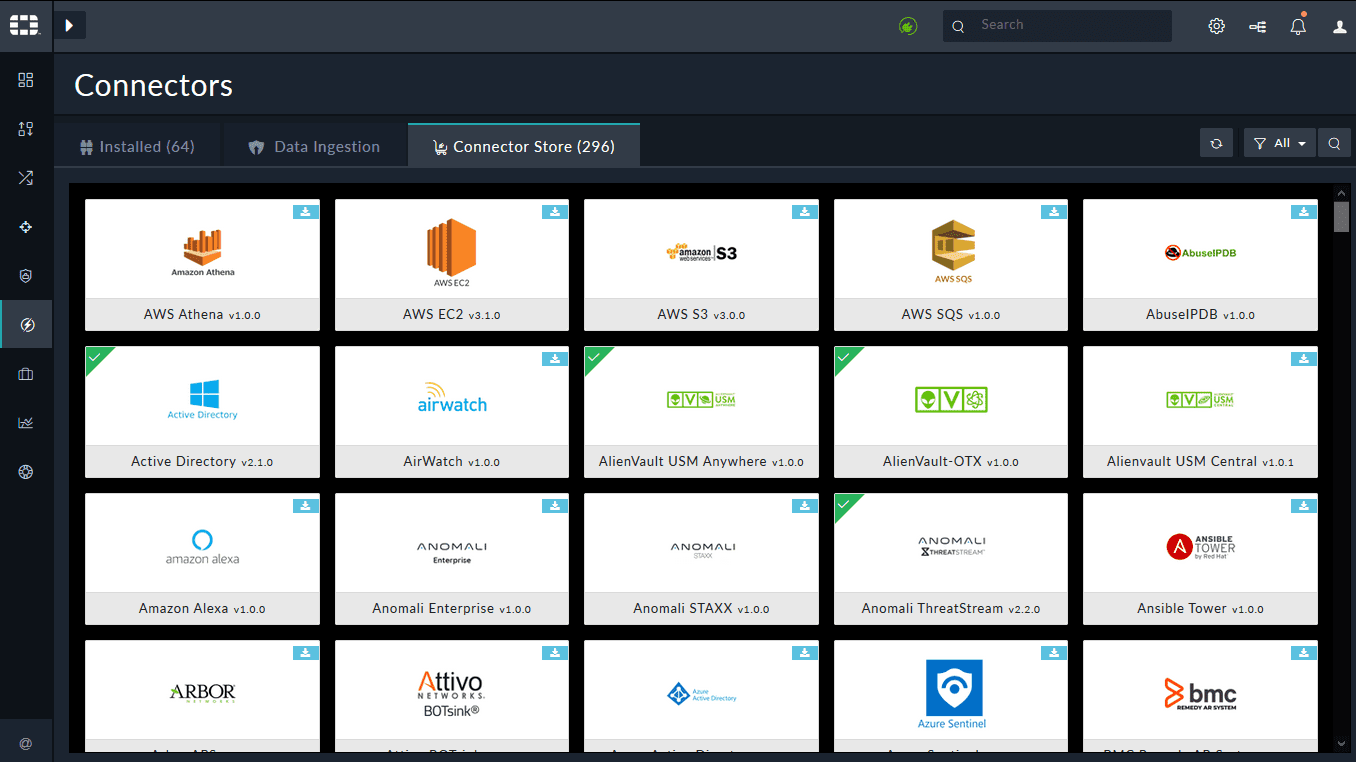

Коннекторы ко внешним системам

Для коммуникации с другими решениями и базами данных в FortiSOAR используются коннекторы. Они применяются в следующих случаях:

- Приём данных из внешних систем для формирования оповещений.

- Получение дополнительных сведений в процессе выполнения автоматического сценария, обогащение данных через запросы к аналитическим системам и т. п.

- Выполнение действий по результатам расследования инцидента.

Репозиторий коннекторов FortiSOAR находится в разделе «Connectors» и содержит более 290 готовых плагинов для взаимодействия с другими решениями Fortinet и сторонними системами. Пользователь может выбрать необходимые коннекторы на вкладке «Connectors Store» и в один «клик» установить их.

Рисунок 15. Репозиторий коннекторов FortiSOAR

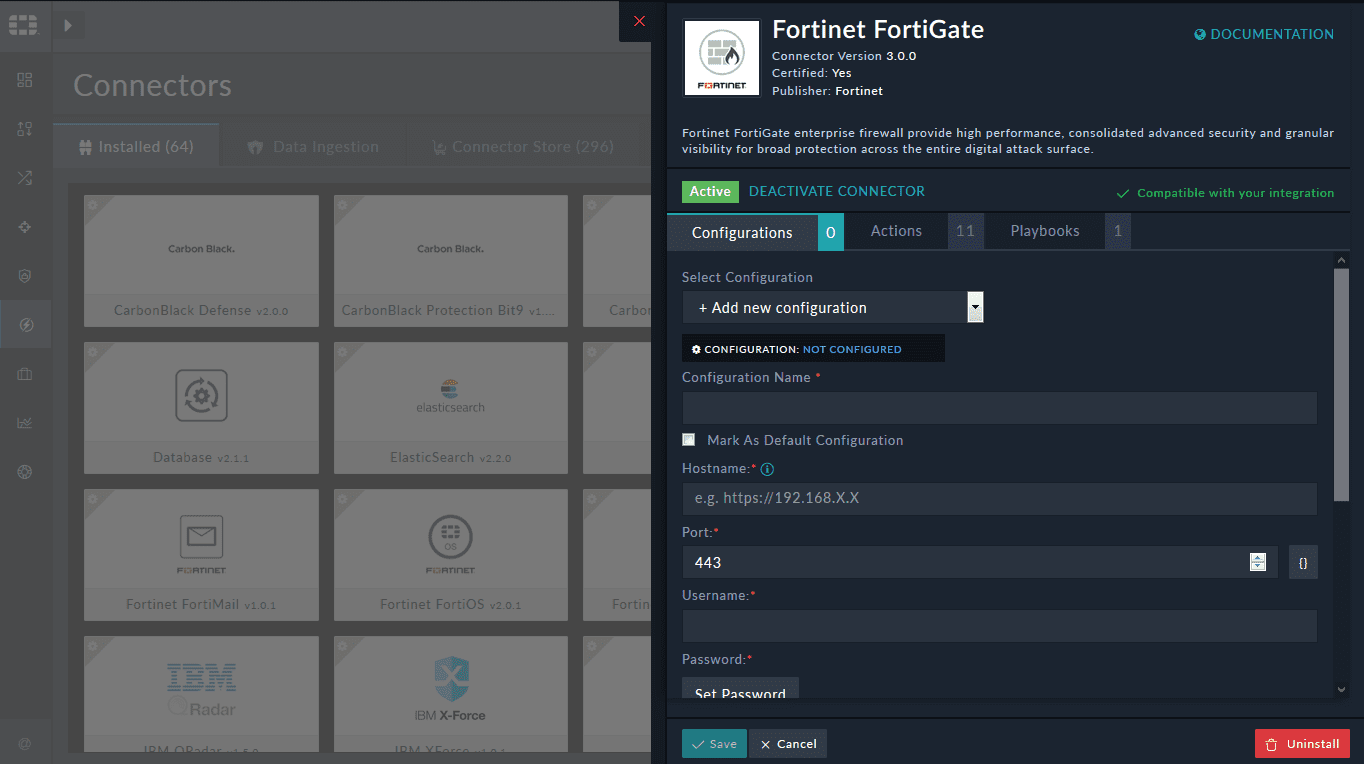

Каждый коннектор обладает списком действий, которые могут быть выполнены в рамках автоматического сценария или напрямую из оповещения. В настоящий момент пользователям FortiSOAR доступно более 3 000 таких действий. Установленные коннекторы располагаются на вкладке «Installed Connectors». Для каждого из них можно посмотреть и отредактировать настройки, необходимые для подключения к внешней системе, ознакомиться со списком действий и перечнем использующих его сценариев.

Рисунок 16. Окно настроек коннектора

Производитель регулярно пополняет набор коннекторов, однако если готовый плагин отсутствует, то его можно разработать самостоятельно с помощью ConnectorSDK.

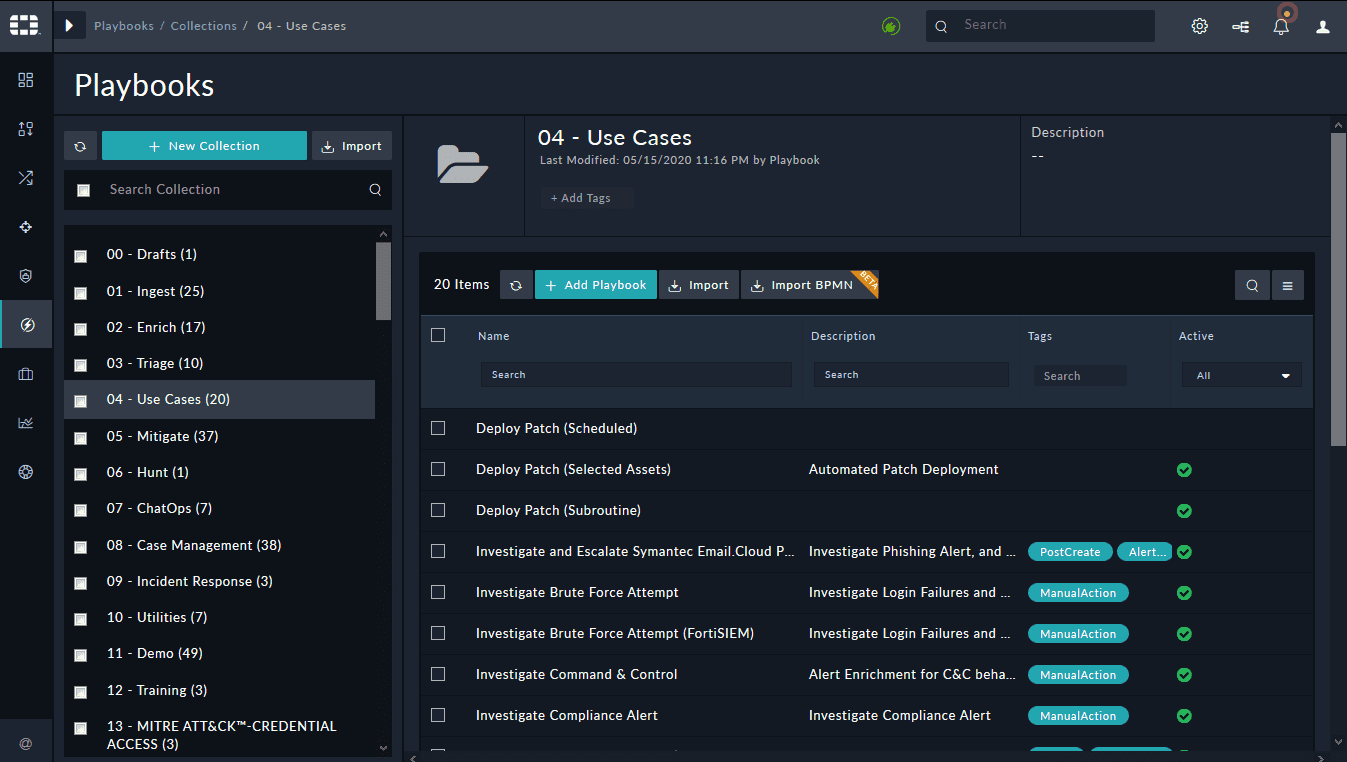

Визуальный редактор сценариев

Ключевым объектом автоматизации действий в FortiSOAR являются сценарии, или плейбуки (playbooks). Они могут быть использованы для выполнения практически любых действий внутри системы, а также для обращения ко внешним объектам через коннекторы. Сценарии поддерживают условные инструкции, а также могут обращаться к другим сценариям как к библиотекам. Это позволяет создавать весьма сложные алгоритмы для автоматического расследования ИБ-происшествий.

Репозиторий сценариев доступен в разделе «Playbooks» меню «Automation». FortiSOAR поставляется с набором шаблонов плейбуков, которые могут быть использованы в качестве основы для создания собственных сценариев, необходимых SOC. Кроме того, многие коннекторы содержат демонстрационные сценарии, которые могут быть легко доведены до рабочих вариантов.

Рисунок 17. Репозиторий автоматических сценариев FortiSOAR

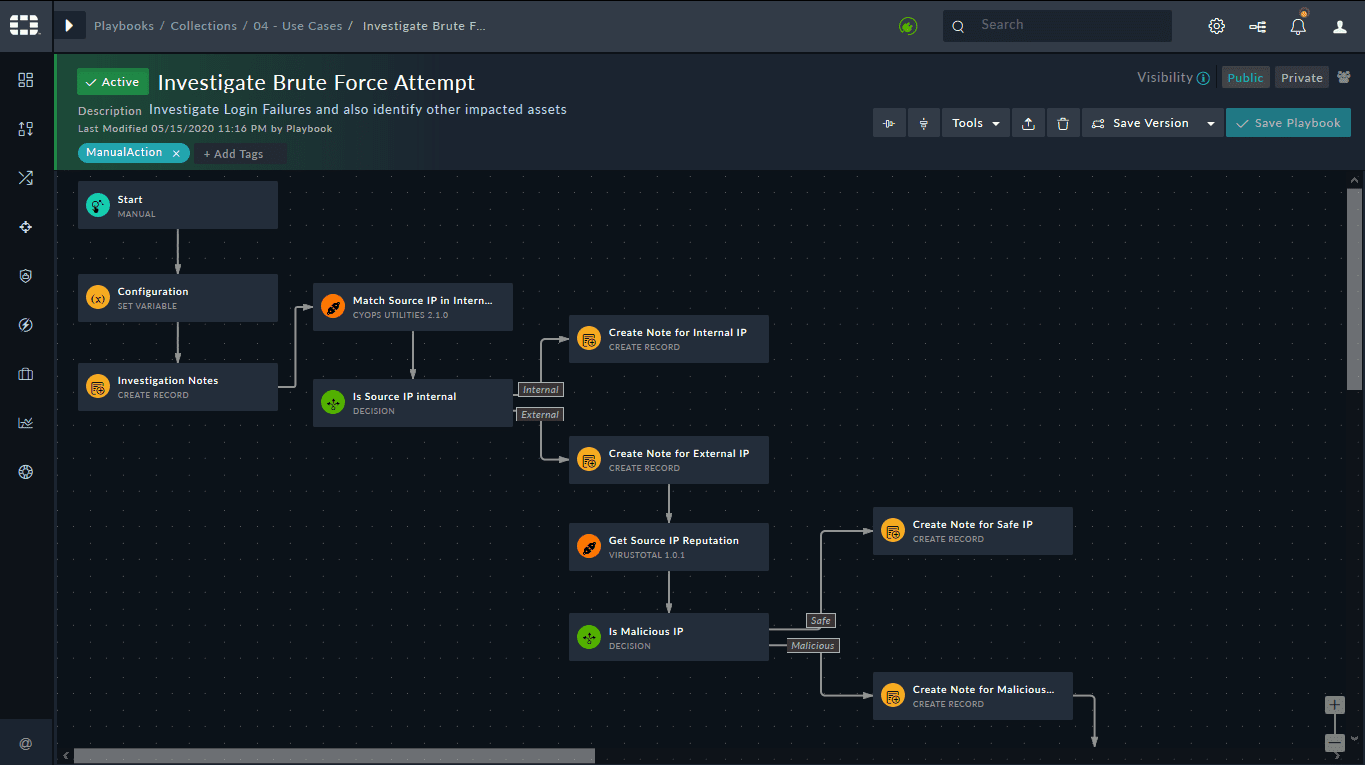

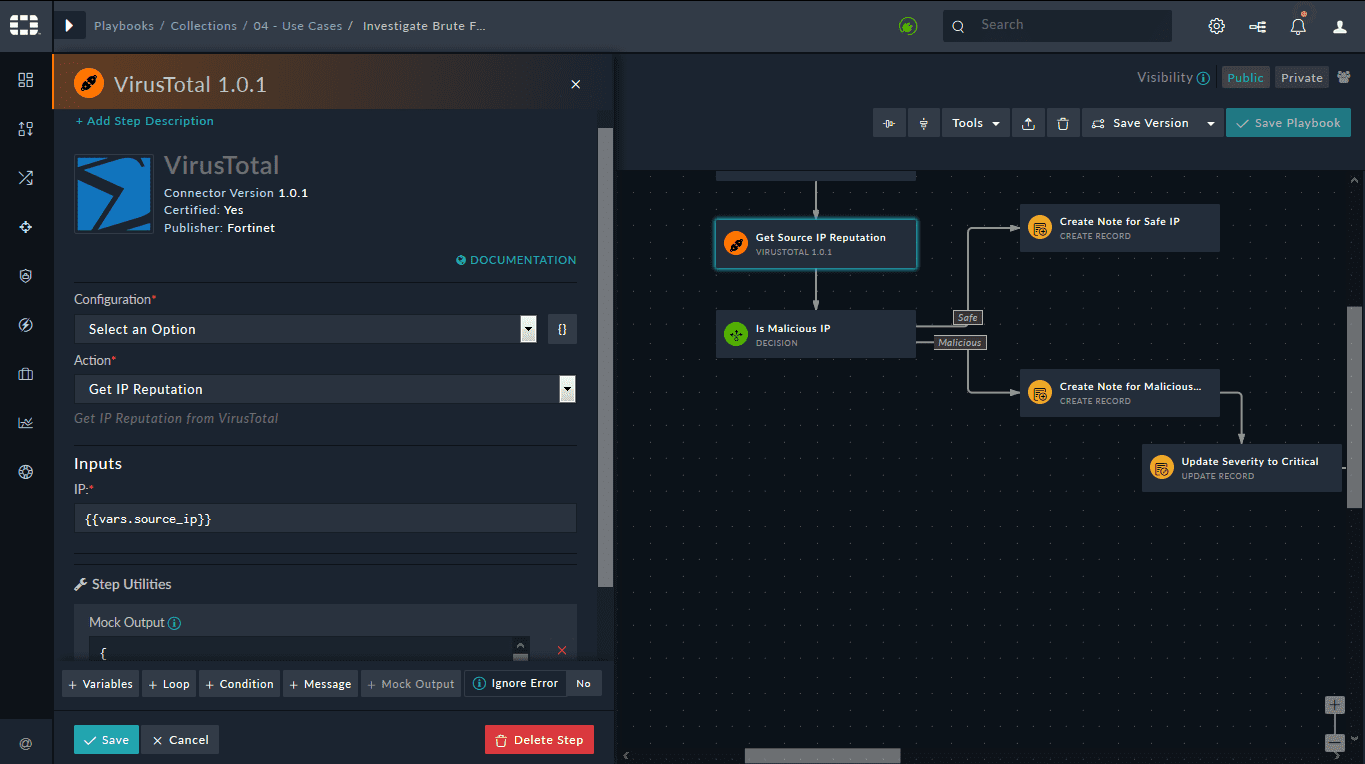

Алгоритм каждого плейбука можно посмотреть и изменить в визуальном редакторе, где он представлен в виде наглядной блок-схемы. Для примера рассмотрим и отредактируем сценарий расследования попытки брутфорс-атаки.

Рисунок 18. Сценарий реагирования на брутфорс-атаку

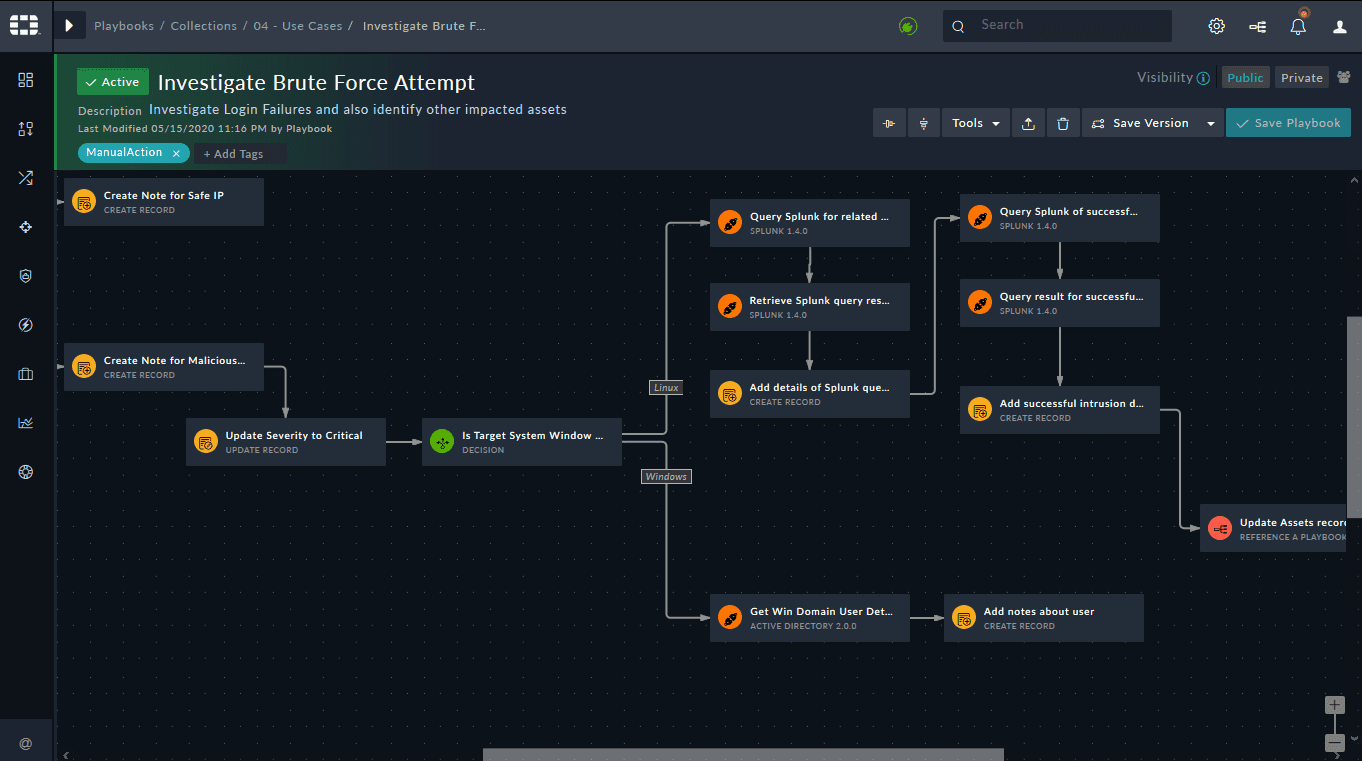

Начальные этапы обработки оповещения включают в себя определение необходимых переменных и проверку IP-адреса по базе данных CIDR. Если адрес является внешним, сценарий через коннектор обращается к VirusTotal, чтобы выяснить его репутацию. Если источник атаки признаётся вредоносным, плейбук изменяет уровень угрозы в оповещении на «критический» и получает информацию о пользователе, ставшем объектом атаки, из реестров Windows или Linux. На финальном этапе вызывается плейбук для обновления записей затронутых ресурсов в системе.

Рисунок 19. Сценарий реагирования на брутфорс-атаку

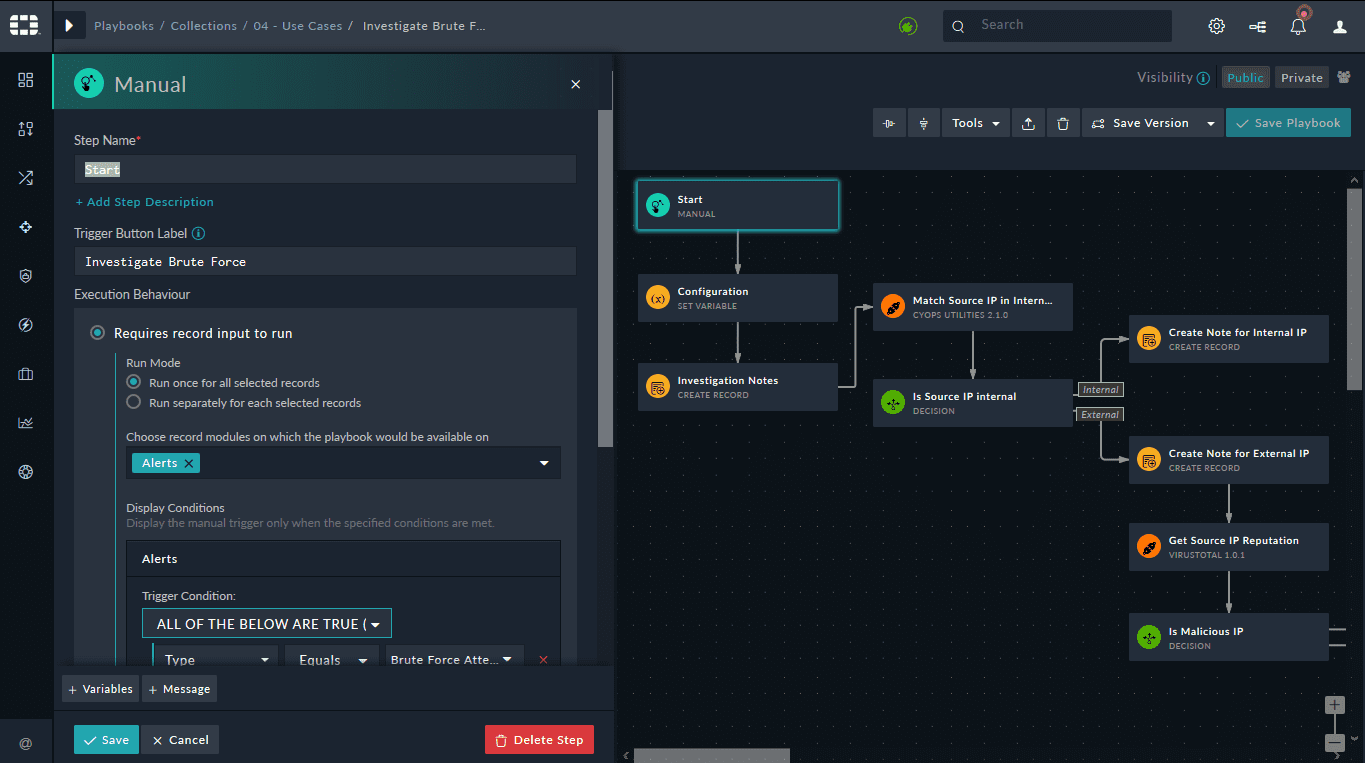

Действия, выполняемые на каждом этапе сценария, можно посмотреть и изменить, дважды щёлкнув по соответствующему элементу. Например, стартовый блок задаёт переменную «alert_metadata» и определяет, для каких типов оповещений допустимо применение этого плейбука.

Рисунок 20. Окно свойств стартового блока сценария

Блок проверки IP-адреса в VirusTotal содержит информацию об источниках данных, необходимых для формирования запроса. Пользователь с правами на редактирование сценариев может изменить любой элемент плейбука.

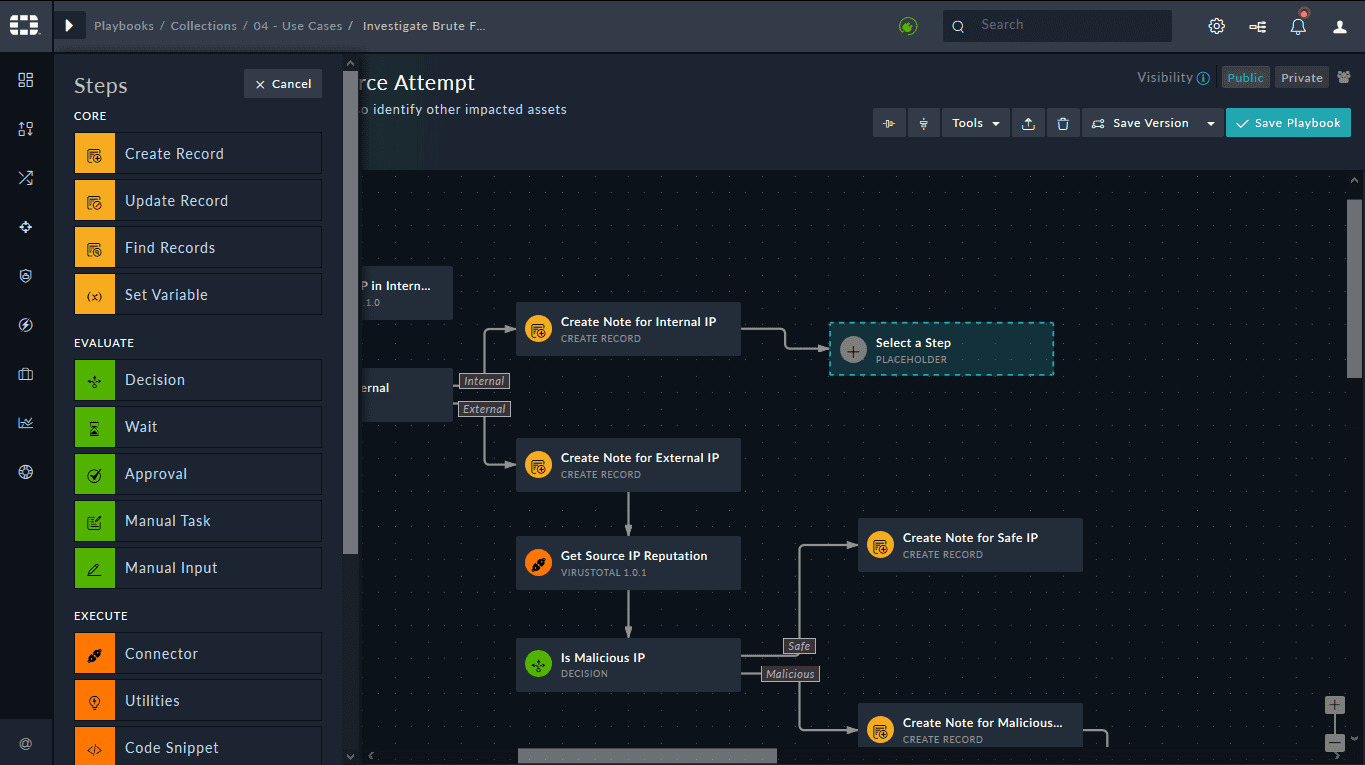

Рисунок 21. Настройки элемента сценария для проверки IP-адреса в VirusTotal

Создание логических связей между этапами выполнения сценария производится здесь же — в наглядном визуальном редакторе. Чтобы добавить элемент, достаточно «вытянуть» стрелку из блока, который будет с ним связан. В левой части экрана появится меню выбора типа блока. В FortiSOAR можно создать 15 типов элементов сценария, которые для удобства разбиты на шесть подгрупп.

- Группа «Core» содержит шаблоны для блоков создания, обновления и поиска записей, а также блока определения переменных.

- Группа «Evaluate» включает в себя операции ветвления, ожидания и одобрения, а также шаблоны элементов для ручного ввода и ручного создания задачи.

- Группа «Execute» содержит шаблоны элементов для работы с коннекторами и утилитами, а также блока для произвольного кода.

- Остальные шаблоны предназначены для вызова других сценариев, установки ключа API и работы с электронной почтой.

Рисунок 22. Создание нового элемента сценария

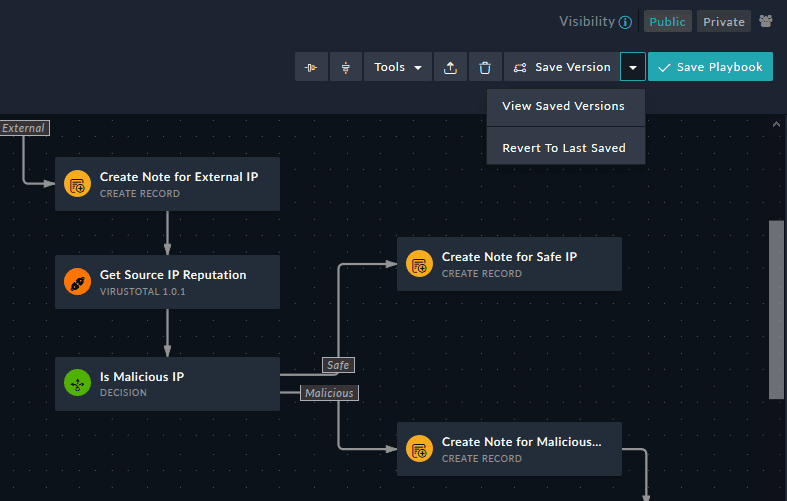

Набор параметров для каждого элемента зависит от его типа: например, для работы с коннектором необходимо найти нужный плагин и определить источники данных для него. FortiSOAR позволяет сохранять несколько версий сценария, что даёт возможность «откатиться» к первоначальному варианту в том случае, если изменения оказались неудачными.

Рисунок 23. Меню сохранения вариантов сценария в FortiSOAR

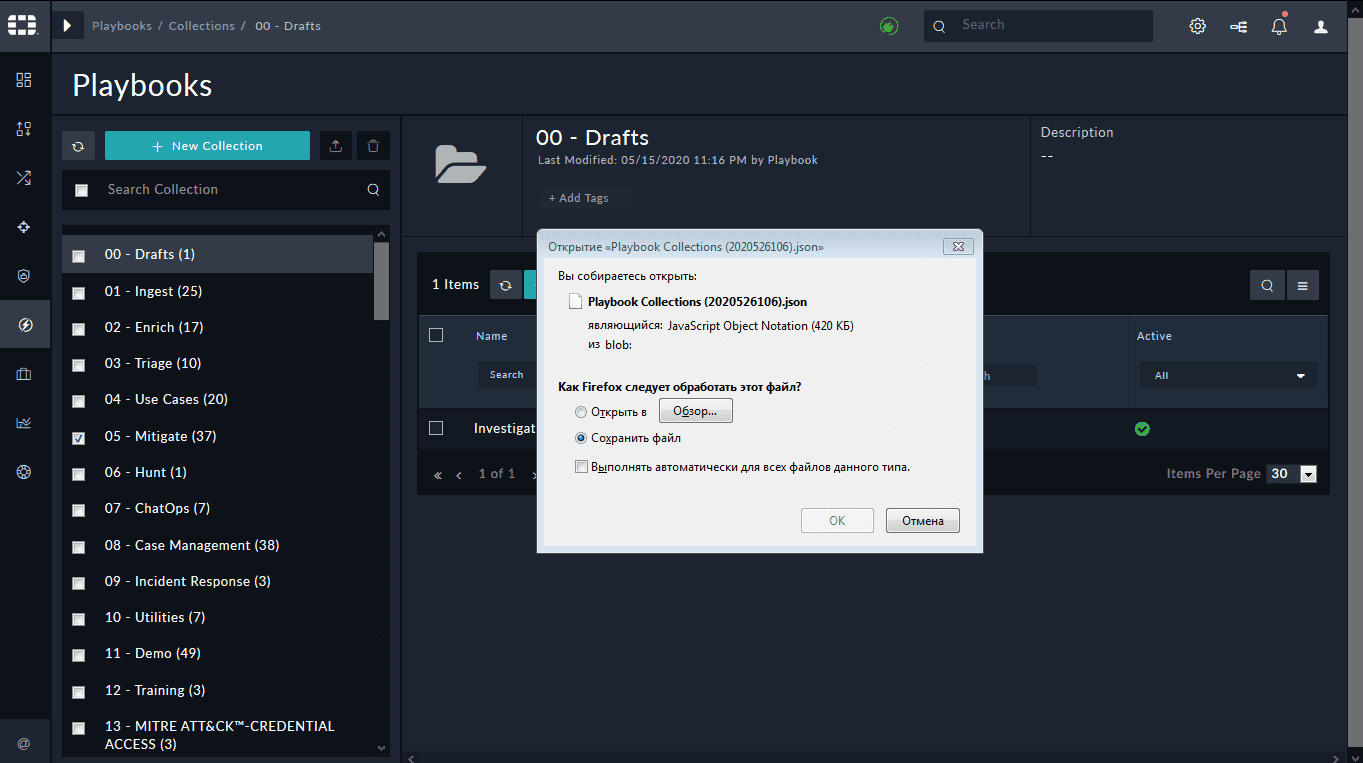

ИБ-специалисты могут обмениваться созданными сценариями и группами сценариев. Для этого достаточно лишь отметить нужные плейбуки и нажать кнопку выгрузки для формирования JSON-файла.

Рисунок 24. Выгрузка коллекции сценариев в FortiSOAR

В заключение отмечу, что администраторы системы могут регулировать доступность сценариев для разных групп пользователей в рамках ролевой модели системы.

Лицензирование

Разработчики FortiSOAR предлагают гибкую систему лицензирования для конечных пользователей и центров реагирования на киберинциденты. И в том, и в другом случае заказчик может выбрать между приобретением бессрочной лицензии и годовой подпиской на использование решения.

В рамках обоих вариантов доступны следующие лицензии:

- FortiSOAR Enterprise Edition — корпоративная лицензия для одного узла с двумя именованными пользователями. Для обеспечения большей доступности и масштабируемости можно приобрести дополнительные лицензии для узлов и пользователей.

- FortiSOAR Multi Tenant Edition — лицензия для одного мультитенантного мастер-узла с двумя именованными пользователями. Здесь, как и в предыдущем случае, можно приобрести дополнительные узловые или пользовательские лицензии. Этот тип узла используется в MSSP — как в общей (Shared), так и в распределённой (Distributed) мультитенантной архитектуре.

- FortiSOAR Multi Tenant Edition - Dedicated Tenant — лицензия для клиентов MSSP, использующих собственную выделенную SOAR-ноду. Предназначена для небольших локаций с подключением максимум одного локального аналитика SOC.

- FortiSOAR Multi Tenant Edition - Regional SOC Instance — то же, что и в предыдущем случае, но для крупных локаций со множеством специалистов. Включает доступ для двух именованных аналитиков и может масштабироваться для поддержки большего количества дополнительных пользовательских лицензий.

- FortiSOAR User Seat License — дополнительная пользовательская лицензия для аналитика, которая применяется к совместимым узлам.

Поддержка как бессрочных решений, так и решений по подписке предоставляется в рамках сервиса FortiCare. Fortinet также предлагает профессиональные услуги по сопровождению внедрения и эксплуатации и обучение по продуктам FortiSOAR через своё подразделение Professional Services.

Выводы

Специалисты центров реагирования на киберинциденты сталкиваются с рядом проблем, связанных со сложным ландшафтом и неоднородностью информационных систем масштаба предприятия. Инфраструктура средних и больших компаний включает в себя сотни приложений и десятки продуктов, отвечающих за безопасность. Анализ большого количества данных из разных систем, их структурирование и сопоставление занимают значительное количество времени и тормозят реагирование на происшествия. Платформы SOAR дополняют SIEM-решения, предоставляя расширенные функции по организации ответных воздействий и управлению ими, что помогает SOC оптимизировать процесс реагирования на инциденты.

FortiSOAR является своего рода командным центром для группы специалистов, отвечающих за информационную безопасность организации. При помощи коннекторов решение может взаимодействовать с большим количеством внешних систем, получая от них первоначальные данные об атаке, обращаясь за дополнительной информацией в процессе расследования инцидента и, наконец, передавая команды на блокировку вредоносной активности. Такой подход позволяет минимизировать время реагирования на происшествия и отвечать на атаки в режиме реального времени.

Достоинства:

- Продуманная архитектура решения, предполагающая как корпоративную, так и мультитенантную модели использования, предусматривающая возможности масштабирования как в режиме Active / Passive, так и в режиме Active / Active.

- Полностью настраиваемый графический интерфейс и удобная панель управления: внешний вид каждого раздела может быть настроен в соответствии с ролью пользователя.

- Визуальный редактор автоматических сценариев и большое количество готовых плейбуков, которые можно использовать «из коробки» и которые не требуют навыков программирования.

- Обширный депозитарий коннекторов ко внешним системам и возможность разработки собственных плагинов для связи с используемыми в компании продуктами.

- Удобная ролевая модель, позволяющая гибко управлять доступностью элементов системы и представлением данных.

- Разумная система лицензирования, которая включает как подписную модель, так и бессрочные лицензии.

- Любое действие, которое в рамках системы доступно для выполнения вручную, может быть автоматизировано.

Недостатки:

- Интерфейс решения не переведён на русский язык.

- Малое количество предварительно определённых шаблонов отчётов. При этом пользователь имеет возможность создать собственные шаблоны.