Сертификат AM Test Lab

Номер сертификата: 382

Дата выдачи: 19.04.2022

Срок действия: 19.04.2027

- Введение

- Функциональные возможности сервиса ETHIC

- Архитектура ETHIC

- 3.1. Модуль «Услуги»

- 3.2. Модуль «Домены»

- 3.3. Модуль «Утечки»

- 3.4. Модуль «Аккаунты»

- 3.5. Модуль «Базы данных»

- 3.6. Модуль «Тренды»

- 3.7. Модуль «Медиа»

- 3.8. Модуль «Бренд»

- 3.9. Модуль «Менеджмент»

- 3.10. Модуль «Юридические лица»

- 3.11. Модуль «Сотрудники»

- 3.12. Модуль «Репозитории»

- 3.13. Модуль «Эквайринг»

- Сценарии использования ETHIC

- Выводы

Введение

С ростом уровня цифровизации компаний увеличивается и уровень цифровых рисков, связанных с действиями злоумышленников: вредоносное использование бренда компании-жертвы, создание фишинговых сайтов, отправка сообщений о мнимых или действительных утечках информации и т. д. Мы уже освещали проблему цифровых рисков для компаний в статье «Что такое цифровые риски для организации и какими они бывают», а также на онлайн-конференции AM Live «Мониторинг дарквеба и защита репутации в интернете». Кроме того, на эту тему у нас опубликован «Обзор рынка систем защиты бренда (Brand Protection)».

Высокие темпы роста количества мошеннических действий по отношению к компаниям в цифровой среде влекут за собой необходимость совершенствовать методы защиты, а также непрерывно отслеживать и оценивать новые источники угроз. Это и породило новое направление в кибербезопасности — защиту от цифровых рисков (Digital Risk Protection, DRP).

Сегодня мы сфокусируем внимание на DRP-сервисе ETHIC от компании Infosecurity a Softline Company. ETHIC расшифровывается как «External Threats & Human Intelligence Center». Сервис позволяет выявлять потенциально опасные действия и события на ранних стадиях и своевременно реагировать на угрозы, не допуская наступления негативных последствий.

Функциональные возможности сервиса ETHIC

Сервис ETHIC предназначен для раннего выявления потенциально опасных событий за пределами периметра компании, в интернете. Это позволяет своевременно реагировать на угрозы, не допуская наступления негативных последствий или минимизируя их.

Мониторинг угроз и информирование о выявленных инцидентах осуществляются на базе собственной облачной SaaS-платформы вендора, где реализован веб-интерфейс для удобного отслеживания уведомлений.

В процессе сбора информации используются комбинированные поисково-аналитические методы, позволяющие классифицировать полученные сведения по уровню опасности и оперативно принимать решения относительно дальнейших действий.

Сервис позволяет выявлять используемые в противоправных целях ресурсы или получать сведения об инцидентах, которые требуют немедленного реагирования, а также служит для раннего оповещения о готовящихся атаках или возможных векторах компрометации информационных активов заказчика.

Несмотря на то что сервис осуществляет сбор и анализ информации в автоматическом режиме, ключевые сведения проходят верификацию в команде аналитиков ETHIC.

Архитектура ETHIC

ETHIC предоставляется в виде готового сервиса по модели SaaS. Компания Infosecurity самостоятельно осуществляет его сопровождение. Заказчику услуг предоставляется доступ к веб-консоли клиентского интерфейса.

Сервис ETHIC состоит из тринадцати модулей, охватывающих различные направления деятельности потенциального заказчика. Благодаря этому сервис весьма универсален.

Модульная система построения сервиса позволяет разграничить виды и источники угроз, а также наглядно показать потенциально опасные направления, требующие пристального внимания со стороны клиента. Модульность сервиса делает его гибким и позволяет подстроиться под требования конкретного клиента, с учётом специфики работы его организации и особенностей бизнес-процесса.

Далее расскажем о каждом модуле подробнее.

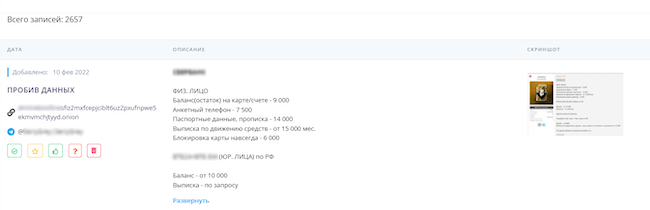

Модуль «Услуги»

Назначение модуля — поиск объявлений о нелегальных услугах, затрагивающих интересы заказчика. Проводится анализ контента в социальных сетях, мессенджерах, на хакерских площадках, в даркнете, дипвебе и других источниках.

Рисунок 1. Интерфейс модуля «Услуги» в ETHIC

Перечень подобных нелегальных услуг весьма широк и специфичен для каждой компании в зависимости от направления её деятельности. Это могут быть, например, объявления о вербовке сотрудников для их вовлечения в криминальные схемы, предложения «пробивки» каких-либо данных с использованием корпоративных ресурсов, объявления о продаже банковских карт, дампов и др.

Все установленные объявления подвергаются классификации по типам угроз, что в дальнейшем значительно облегчает работу с ними.

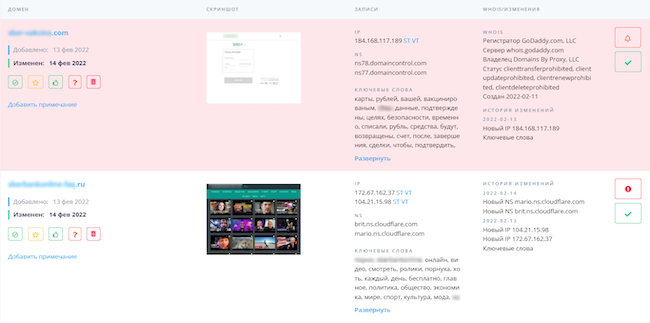

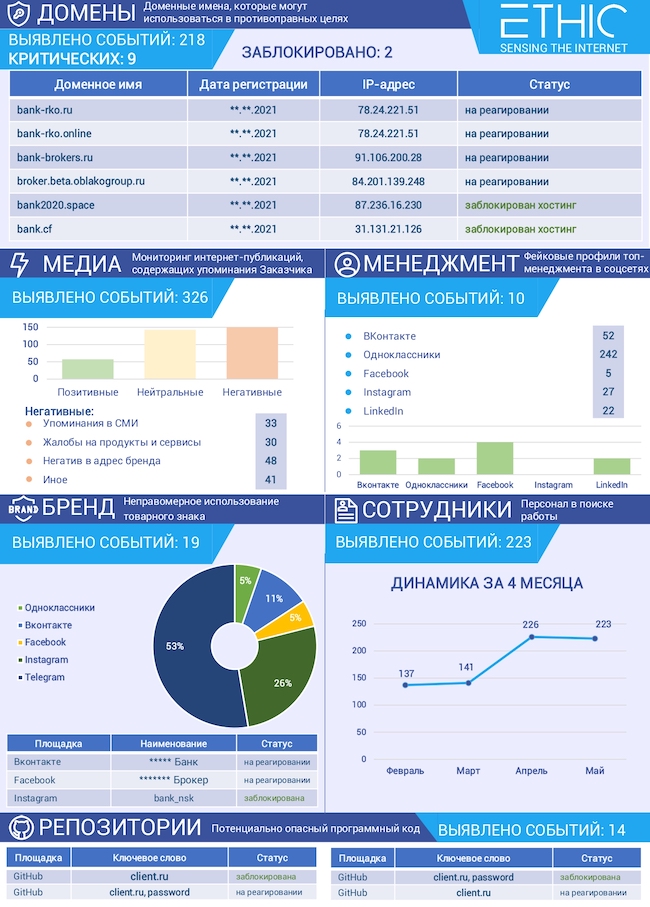

Модуль «Домены»

Обеспечивает выявление доменных имён, которые могут использоваться для осуществления противоправной деятельности в отношении заказчика или от его имени. Ежедневно отслеживается порядка 150 000 новых доменных имён второго уровня (более 1 000 доменных зон), а также порядка 20 миллионов доменных имён, SSL-сертификаты которых были выданы или обновлены в течение суток. Также модуль способен находить подозрительные домены по ключевым словам в поисковой выдаче и контекстной рекламе, обнаруживать фишинг даже при использовании мошенниками нейтрального доменного имени.

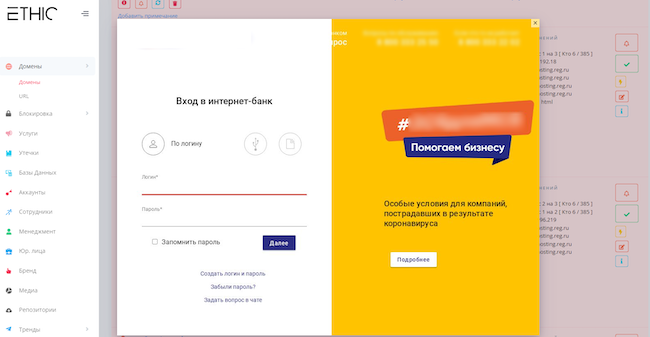

Рисунок 2. Интерфейс модуля «Домены» в ETHIC

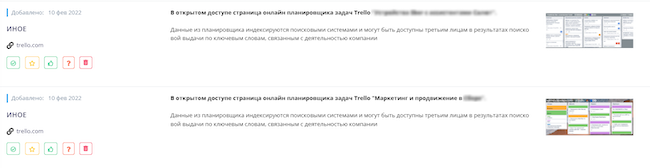

Модуль «Утечки»

Ищет в интернете документы ограниченного доступа, содержание которых позволяет идентифицировать их принадлежность заказчику, а их размещение и / или распространение — нанести ущерб его деятельности. Также модуль обнаруживает поддельные мобильные приложения на маркетплейсах и иных ресурсах.

Рисунок 3. Интерфейс модуля «Утечки» в ETHIC

Заказчик получает возможность задать перечень ключевых слов, являющихся маркерами угрозы, а также определить категории документов, попадание которых в общий доступ должно отслеживаться.

Использование модуля «Утечки» позволяет обнаруживать конфиденциальные документы и иную информацию, содержащую ключевые слова, перечень которых заранее согласован с заказчиком, а также принимать меры, направленные на удаление таких материалов из общего доступа.

Полученная в результате работы модуля информация может использоваться для проведения внутреннего расследования или комплексного анализа инцидента специалистами Infosecurity a Softline Company (в рамках дополнительной услуги).

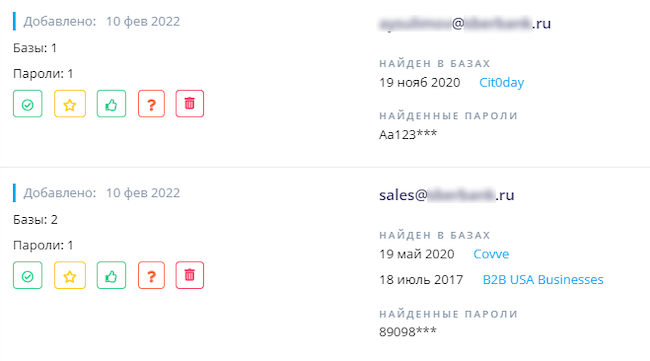

Модуль «Аккаунты»

Обеспечивает сбор и анализ сведений о попавших в открытый доступ паролях, использовавшихся в совокупности с корпоративными учётными данными заказчика, а также мониторинг новых случаев дискредитации паролей.

Учётные данные, попавшие в открытый доступ, являются следствием утечек из сторонних сервисов, однако подобные комбинации логинов и паролей могут быть также использованы для доступа к корпоративным ресурсам или корпоративным аккаунтам в социальных сетях и на сторонних площадках. Также утечки могут содержать пароли сгенерированные по прогнозируемым схемам, что несёт прямую угрозу для инфраструктуры заказчика.

Рисунок 4. Интерфейс модуля «Аккаунты» в ETHIC

Пользователи сервиса получают возможность искать корпоративные учётные записи в глобальной базе утечек, а также выгружать список всех комбинаций «логин–пароль» для проверки возможности их использования злоумышленниками в целях доступа к корпоративным ресурсам. Перечень источников сведений регулярно пополняется, что позволяет поддерживать высокий уровень актуальности информации и своевременно информировать клиентов о выявленных угрозах.

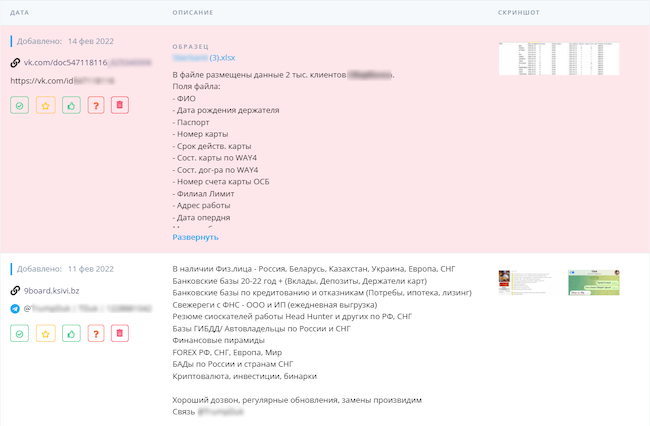

Модуль «Базы данных»

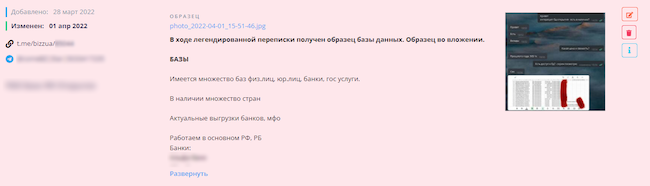

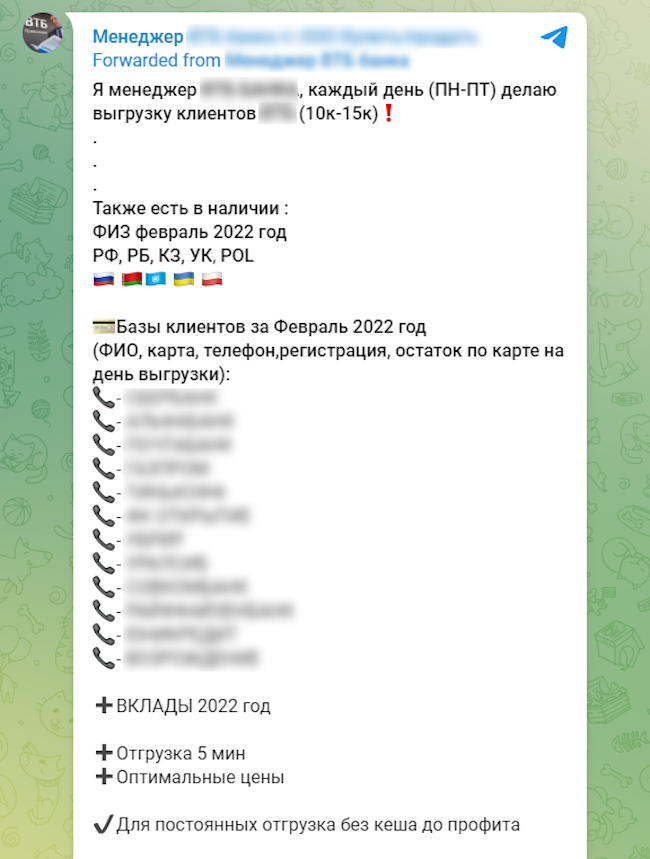

Задача этого модуля — выявление и анализ фактов продажи и / или размещения на специализированных ресурсах массивов данных, содержащих конфиденциальную информацию заказчика. Наряду с этим извлекаются образцы продаваемых сведений — в целях проверки их актуальности и оценки угрозы от их распространения.

Рисунок 5. Интерфейс модуля «Базы данных» в ETHIC

Аналитики сервиса ETHIC под видом потенциальных покупателей вступают в легендированную переписку с продавцами, запрашивают «пробники» продаваемой информации, после чего добавляют полученные данные в личный кабинет клиента.

Работы по сбору дополнительной информации по конкретному инциденту проводятся после согласования с заказчиком.Подписка на модуль включает возможность воспользоваться услугой сбора дополнительных сведений по критическому инциденту (количество обращений лимитировано).

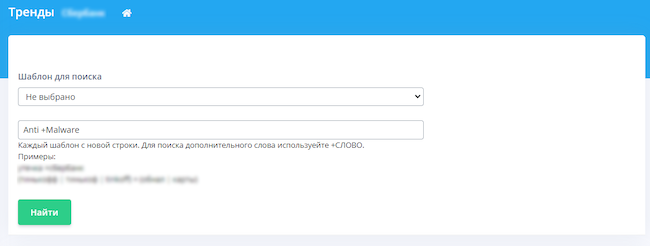

Модуль «Тренды»

Этот модуль осуществляет автоматический мониторинг тематических телеграм-каналов и чатов по заданным заказчиком ключевым словам, отслеживая появление новых сообщений с упоминанием заданных слов и регулярных выражений.

Заказчик получает возможность формировать запросы, состоящие из ключевых слов или их сочетаний (например, «[НАИМЕНОВАНИЕ КОМПАНИИ]+ВЗЛОМ»), и отслеживать все публикации, которые соответствуют заданным параметрам.

Ведётся автоматический мониторинг более чем 1500 телеграм-каналов и чатов, посвящённых противоправной тематике (более 50 тысяч публикаций в день). Перечень источников данных постоянно дополняется и корректируется.

Рисунок 6. Интерфейс модуля «Тренды» в ETHIC

Сервис ETHIC хранит все публикации за последние семь дней. Заказчик получает возможность формировать шаблоны и ежедневно отслеживать появление новых сообщений по ключевым словам, а также осуществлять поиск интересующих его публикаций за последнюю неделю.

Модуль «Медиа»

Ищет публикации с упоминаниями компании-заказчика на публичных ресурсах и в СМИ. Модуль позволяет решить две ключевых задачи: оценить информационный фон вокруг компании и выявить негативные публикации, связанные с неудовлетворительной работой сотрудников или функционированием бизнес-процессов, требующие вмешательства для разрешения ситуации.

Рисунок 7. Интерфейс модуля «Медиа» в ETHIC

Таким образом, использование модуля даёт возможность реагировать на атаки со стороны конкурирующих организаций, а также способствует выявлению коррупционных схем, злоупотреблений со стороны сотрудников и пр.

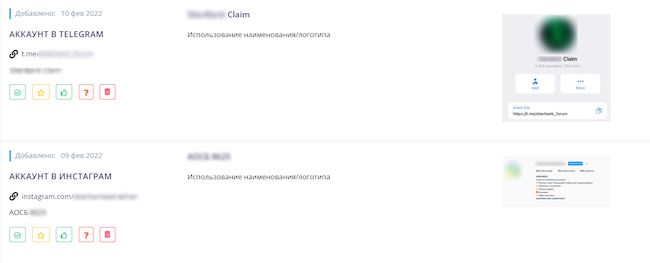

Модуль «Бренд»

Модуль «Бренд» — это выявление неправомерного использования товарного знака заказчика в социальных сетях и мессенджерах.

Рисунок 8. Интерфейс модуля «Бренд» в ETHIC

Модуль предоставляет заказчику возможность в автоматическом режиме отслеживать учётные записи пользователей, страницы и группы в социальных сетях и мессенджерах, использующие его реквизиты или товарный знак.

Модуль «Менеджмент»

Выявляет поддельные профили топ-менеджмента и ключевых сотрудников компании-заказчика в социальных сетях.

Поддельные профили топ-менеджмента несут прямую угрозу безопасности организации. Наряду с репутационными рисками, которые могут выражаться, например, в публичных заявлениях от имени руководства компании, подобные учётные записи используются в различных мошеннических схемах и таргетированных атаках, а также в целях получения доступа к конфиденциальной информации.

Рисунок 9. Интерфейс модуля «Менеджмент» в ETHIC

Заказчик уведомляется обо всех выявленных учётных записях, имеющих признаки нарушения прав компании. В случае выявления фейковых учётных записей, имитирующих аккаунты заказчика или его ключевых сотрудников в социальных сетях «ВКонтакте», Facebook (социальная сеть, признанная в России экстремистской), «Одноклассники». В рамках дополнительной услуги предлагается взаимодействие с администраторами этих ресурсов для возможного блокирования аккаунтов, нарушающих права заказчика.

Модуль «Юридические лица»

Предоставляет сведения о нелегальной продаже юридических лиц и ИП. Модуль функционирует в формате постоянно пополняемой базы юридических лиц и ИП, выставленных и выставлявшихся на продажу на чёрном рынке. Перечень источников информации максимально широк и постоянно корректируется. В рамках работы модуля осуществляется ежедневный мониторинг тематических сайтов, в том числе ресурсов даркнета, телеграм-каналов, а также закрытых и законспирированных сетевых сообществ.

Выявленные сведения проходят дополнительную обработку. В целях верификации данных и установления реальных реквизитов продаваемой компании проводятся анализ объявлений и сверка со сведениями из ЕГРЮЛ.

Рисунок 10. Интерфейс модуля «Юридические лица» в ETHIC

На сегодняшний день ни один сервис проверки контрагентов не имеет в своём арсенале подобного источника информации. Функциональность модуля будет незаменима для выявления потенциально неблагонадёжных организаций и определения иных факторов риска, а также послужит хорошим дополнением к уже имеющимся инструментам обеспечения экономической безопасности.

Модуль «Сотрудники»

Обеспечивает выявление ключевых сотрудников или специалистов, имеющих доступ ко критически важной информации и находящихся при этом в активном поиске работы. Заказчик ежедневно получает уведомления о появлении новых резюме сотрудников.

Рисунок 11. Интерфейс модуля «Сотрудники» в ETHIC

На основе полученной информации заказчик получает возможность принимать решения о дополнительной мотивации сотрудников или, напротив, контролировать использование конфиденциальной информации этими работниками, прогнозировать риски, связанные с их увольнением или фактом размещения их резюме в публичном доступе.

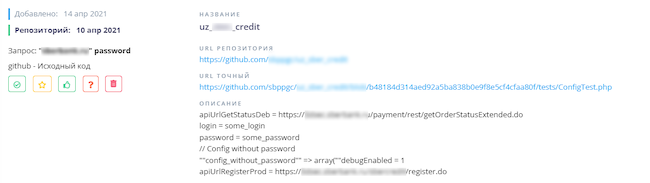

Модуль «Репозитории»

Модуль «Репозитории» — это мониторинг GitHub и прочих ресурсов для разработчиков на предмет появления потенциально опасного кода, в т. ч. вредоносных программ, скриптов и эксплойтов, нацеленных на инфраструктуру или продукты заказчика. Поиск осуществляется по ранее согласованным с заказчиком ключевым словам.

Рисунок 12. Интерфейс модуля «Репозитории» в ETHIC

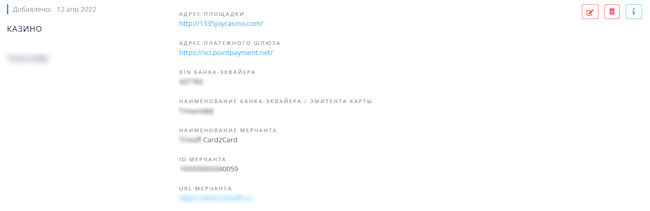

Модуль «Эквайринг»

Осуществляет мониторинг нелегальных площадок (казино, криптообменники). С помощью тестовой платёжной операции вычисляется, через кого проводится эквайринг. Этой информацией обогащается база данных в ETHIC. Затем данные предоставляются заказчику.

Рисунок 13. Интерфейс модуля «Эквайринг» в ETHIC

Сценарии использования ETHIC

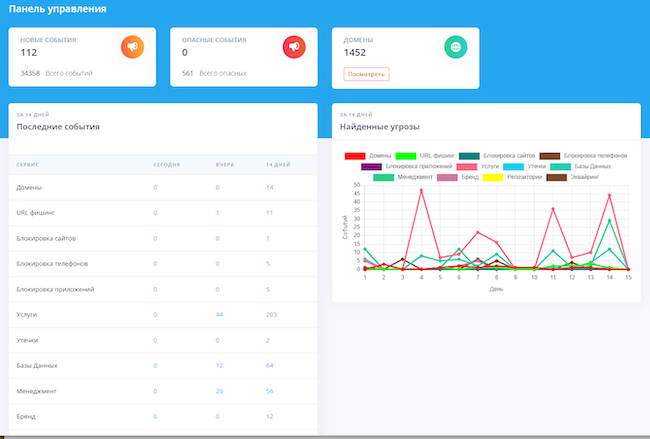

Функциональность клиентского интерфейса сервиса ETHIC

Как мы уже говорили в начале обзора, клиенту для работы с сервисом ETHIC доступна веб-консоль. На главной панели веб-интерфейса отображается наиболее важная информация для понимания общей картины состояния ИБ в компании. Можно ознакомиться с показателями каждого модуля за последние несколько дней, с количеством новых событий, с диаграммой найденных угроз и с другими ключевыми данными. Также заказчик может воспользоваться сервисом API для интеграции со своими системами и обогащения их дополнительной информацией от нужных модулей ETHIC.

Рисунок 14. Главная панель веб-интерфейса сервиса ETHIC

ETHIC агрегирует отчёты с детальной информацией по каждой найденной угрозе, из которых можно узнать время события, источник угрозы, уровень риска и прочие детальные данные. Также в отчёте отображены скриншоты, подтверждающие компрометацию конфиденциальной информации.

Рисунки 15. Пример отчёта по найденной угрозе

Кроме того, клиенту предоставляется информация о динамике угроз с разбивкой по модулям, что позволяет отслеживать количество событий каждого из модулей за определённый период и тем самым выявлять тенденции угроз и контролировать скорость их устранения.

В сервисе ETHIC также существует ролевая модель. Например, сервисом могут пользоваться и отдел ИБ, и служба экономической безопасности, и HR-отдел. Соответственно, HR-отделу нужна только информация из модуля «Сотрудники».

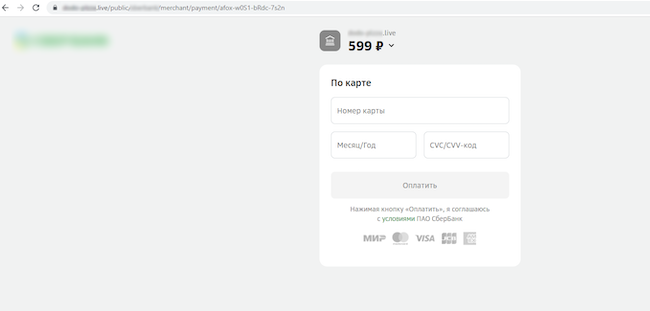

Мониторинг и блокировка фишинговых доменов

Сценарии использования сервиса ETHIC могут быть крайне разнообразными. Рассмотрим кейс «Мониторинг доменов».

Ежедневно регистрируются более 150 000 новых доменов, причём не менее 15 % из них в дальнейшем используются в мошеннических целях. Мошенники научились хорошо зарабатывать с помощью поддельных доменов, отличающихся на одну точку или букву.

В качестве примера приведём обнаруженный фишинговый сайт, который визуально похож на сайт компании «М.Видео». Однако в доменном имени «mvlddeo.ru» вместо буквы «i» указана строчная «L», а также имеются две буквы «d» вместо одной.

Рисунок 16. Пример фишингового сайта

Как видно из примера выше, сайт просит стопроцентную предоплату за купленный товар. Неосведомлённый в вопросах ИБ пользователь положит товар в корзину и переведёт злоумышленникам деньги. Естественно, никакой товар он не получит. Деньги обычно переводятся на счета фирм-однодневок или на карты «дропов». В дальнейшем претензии от обманутых пользователей будут предъявлены в адрес реальной компании. Как следствие, может быть подпорчена репутация компании, что способно привести к снижению прибыли.

Модуль «Домены» сфокусирован на обнаружении доменных имён, которые могут быть использованы или уже используются в целях фишинга. С его помощью можно выявить ресурсы задействованные в организации фишинговых рассылок от имени компании, найти сайты-клоны, работающие с физическими лицами по предоплате и «уходящие в закат» после получения от них денежных средств, и предотвратить попытки компрометации клиентских данных за счёт завлечения людей на вредоносные ресурсы.

В отличие от традиционного метода борьбы с фишингом, когда реагирование осуществляется по факту возникновения инцидента (обнаружения действующего фишингового ресурса), использование возможностей ETHIC позволяет выявлять представляющие потенциальную угрозу для клиента доменные имена ещё до наступления негативных последствий, а также отслеживать все происходящие с этими именами изменения.

Модуль обнаруживает не только похожие доменные имена, но и те интернет-ресурсы, где наименование организации-заказчика используется в теле страницы в сочетании с дополнительными ключевыми словами, являющимися маркерами угрозы. Таким образом выявляются даже те потенциально опасные веб-сайты, имена которых не связаны с брендом заказчика.

Найденные ресурсы и домены ранжируются по степени угрозы, что позволяет выработать оптимальную стратегию действий в каждом конкретном случае, начиная с простого наблюдения и заканчивая мерами направленными на блокировку конкретного ресурса.

Рисунок 17. Пример найденного фишингового сайта в ETHIC

Помимо обнаружения угрозы требуется также и реагирование. Для блокировки ресурсов, которые нарушают права клиента, специалисты сервиса ETHIC взаимодействуют с российскими и зарубежными регистраторами доменных имён и хостинг-провайдерами по линии CERT. Среднее время прекращения функционирования фишингового узла не превышает 24 часов. Блокирование фишинговых и распространяющих вредоносные программы сайтов производится во внесудебном порядке.

Мониторинг теневого рынка на предмет объявлений о продаже скомпрометированных баз данных

ETHIC осуществляет мониторинг ресурсов даркнета и дипвеба, телеграм-каналов, серверов Discord, социальных сетей, торговых площадок.

Рисунок 18. Пример найденного объявления в ETHIC

При обнаружении объявления о продаже базы данных с логинами и паролями сотрудники ETHIC начинают переписку с продавцом. В частности, для подтверждения подлинности базы данных у продавца запрашивается образец (фрагмент из БД).

Рисунок 19. Пример объявления о продаже базы данных

Далее сотрудники сервиса ETHIC связываются с заказчиком и предоставляют фрагмент с целью проверки подлинности базы. Как правило, до этого момента заказчик и не подозревает о факте утечки. Под угрозой могут оказаться как сама компания, так и её клиенты и партнёры.

В данном случае сотрудники заказчика проводят внеплановую смену паролей, что делает продаваемую базу неактуальной. В результате угроза устраняется. Кроме того, возможно совместное с заказчиком проведение дополнительного расследования утечки, в результате которого обнаруживается её источник и готовится полный комплект документов, необходимый для возбуждения уголовного дела по факту неправомерного доступа к компьютерной информации.

Выводы

ETHIC от компании Infosecurity a Softline Company — DRP-сервис для защиты бизнеса, способный минимизировать ряд рисков, как финансовых, так и репутационных. Выявляя опасные события на ранних стадиях с помощью ETHIC, компания-клиент предотвращает возможный ущерб и выстраивает эффективную стратегию защиты. ETHIC даёт понятную и ощутимую выгоду для бизнеса, защищая репутацию компании.

ETHIC объединяет технические средства сбора и анализа информации с компетенциями сотрудников компании Infosecurity. В итоге клиент получает наиболее существенные данные, в которых не нужно дополнительно разбираться — а зачастую не требуется и анализировать их, поскольку там уже подсвечены конкретные проблемы и угрозы.

Модульность сервиса делает его предельно гибким и позволяет подстроиться под требования конкретного клиента, с учётом специфики работы его организации и особенностей бизнес-процесса.

Потребителями услуг ETHIC могут быть различные подразделения компании: служба экономической безопасности, маркетинг и связи с общественностью, ИТ, в некоторых случаях — даже HR-отдел.

При необходимости команда ETHIC оказывает помощь в решении тех или иных вопросов (например, в блокировке фишингового домена). Отметим, что компания Infosecurity является участником проекта «Нетоскоп» и активно взаимодействует с регистраторами доменных имён и хостинг-провайдерами. Компания имеет в своей структуре центр мониторинга и реагирования на инциденты в информационной безопасности (Infosecurity CERT) и является членом международного сообщества FIRST, что позволяет ей обмениваться информацией о выявленных фишинговых доменах в том числе и с зарубежными регистраторами и хостерами, а также с международным сообществом центров реагирования на инциденты в ИБ.

Достоинства:

- Сервисная модель — отсутствие затрат на поддержание инфраструктуры и содержание штата аналитиков.

- Модульность сервиса и возможность его гибкой настройки с учётом специфики бизнеса заказчика.

- Оперативное реагирование на инциденты.

- Многоступенчатая верификация угроз опытными аналитиками.

- Широкий перечень объектов мониторинга.

Недостатки:

- Отсутствие антипиратского модуля, позволяющего бороться с незаконным распространением материалов охраняемых авторским правом.