Сертификат AM Test Lab

Номер сертификата: 395

Дата выдачи: 05.10.2022

Срок действия: 05.10.2027

- Введение

- Архитектура «КриптоПро NGate»

- Функциональные возможности «КриптоПро NGate»

- Сценарии использования «КриптоПро NGate»

- Выводы

Введение

Цифровизация жизни современного общества сопровождается развитием и внедрением сетевых технологий. Концепция повсеместного интернета реализуется уже сегодня: к Сети подключены и постоянно подключаются стационарные и мобильные устройства, всевозможные гаджеты, датчики, промышленные предприятия, корпорации, формируются целые «умные» города и высокотехнологичные кластеры.

Сетевая инфраструктура неизбежно растёт и усложняется с каждым годом, как следствие — повышаются риски перехвата данных на этапе передачи через множество сетевых узлов, чем пользуются злоумышленники в охоте за конфиденциальной информацией. Шифрование соединения, например посредством VPN, снижает риски подобных утечек.

Для обеспечения надлежащего шифрования в сетевой инфраструктуре применяются криптошлюзы. Мы ранее публиковали сравнение по множеству критериев сертифицированных ФСБ России TLS-криптошлюзов (TLS-gateway), с которым рекомендуем ознакомиться.

Криптошлюзы бывают:

- программные — задействуют ресурсы клиента / сервера, на которые устанавливается дистрибутив, пропускная способность ограничена ресурсами;

- аппаратные — криптомаршрутизатор, высокотехнологичное сетевое устройство, оптимизировано под максимальную пропускную способность, имеет гибкие настройки.

Криптомаршрутизатор применяется для безопасного соединения с корпоративной сетью, защиты конфиденциальных данных предприятий, организации защищённой локальной сети компании, контроля целостности передаваемых данных и т. д.

Компания «КриптоПро» более 20 лет (с 2000 года) занимается развитием средств криптографической защиты информации и на данный момент является лидером по распространению средств криптографической защиты информации и электронной подписи в России, имеет множество наград, сертификатов и рабочих кейсов.

Программно-аппаратный комплекс «КриптоПро NGate» — универсальное высокопроизводительное средство криптографической защиты сетевого трафика.

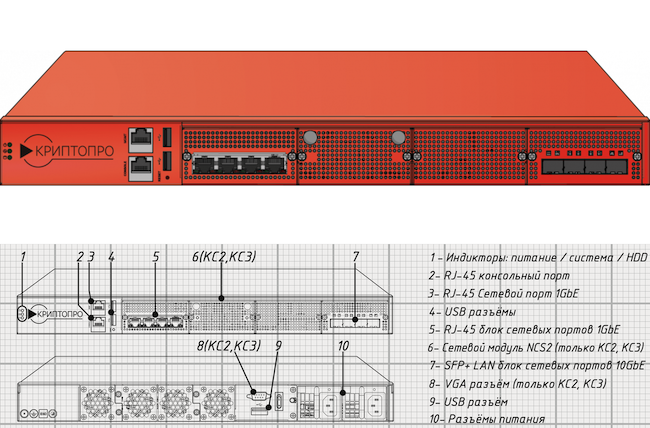

Рисунок 1. Внешний вид и интерфейсы NGate-3000

В 2022 году «КриптоПро NGate» получил награду в конкурсе «Проект года» в сфере ИБ: на базе «КриптоПро NGate» был реализован защищённый удалённый доступ сотрудников органов власти и подведомственных им организаций целого региона РФ.

Мы публиковали обзоры предыдущих версий криптошлюза NGate: см. наш первый обзор «КриптоПро NGate» и обзор текущего поколения «КриптоПро NGate 1.0 R2». В данном материале рассмотрим последние нововведения «КриптоПро NGate» версии 1.0.21, сделаем акцент на организации защищённой логической сети посредством IPsec и затронем острую тему импортозамещения. Стоит также отметить, что на рассматриваемую в нашем обзоре версию продукта получены сертификаты соответствия ФСБ России.

Архитектура «КриптоПро NGate»

Программно-аппаратный комплекс состоит из серверной (шлюз) и клиентской (VPN-клиент или браузер) частей, а также центра управления сетью (ЦУС). Как видим, архитектура NGate не претерпела никаких изменений, подробно останавливаться на этом не будем и лишь кратко напомним варианты развёртывания.

Для небольших организаций (без распределённых территориально филиалов или без разнесённой на разные ЦОДы инфраструктуры) шлюз и ЦУС могут быть установлены как единый комплекс на одну аппаратную или виртуальную базу.

Рисунок 2. Схема развёртывания «КриптоПро NGate» в минимальной конфигурации

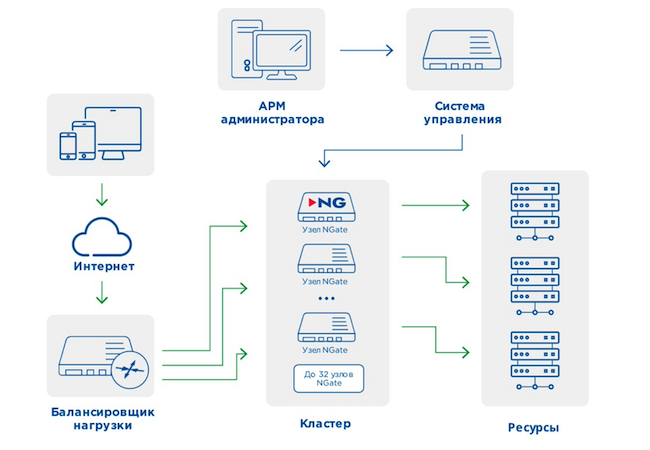

Если требуется управлять шлюзами, которые распределены по инфраструктуре организации, или при объединении нескольких шлюзов в отказоустойчивый кластер ЦУС устанавливается отдельно.

Рисунок 3. Схема развёртывания «КриптоПро NGate» в виде кластера

«КриптоПро NGate» поставляется как программно-аппаратный комплекс или в виде виртуального устройства. Порядок установки, настройки и технического администрирования «КриптоПро NGate» детально описаны вендором в поставляемом руководстве пользователя, также есть портал поддержки клиентов, база знаний и форум.

Функциональные возможности «КриптоПро NGate»

«КриптоПро NGate» постоянно развивается и обрастает новыми функциями и возможностями. Выделим ключевые нововведения, которые вендор реализовал с момента предыдущего обзора.

Поддержка протокола IPsec (Site-to-Site IPsec VPN)

Основное нововведение, которое расширило универсальные возможности криптошлюза, — поддержка протокола IPsec. Набор протоколов IPsec подтверждает подлинность участников сетевого обмена, контролирует конфиденциальность и целостность сетевых пакетов.

Благодаря поддержке IPsec «КриптоПро NGate» позволяет администратору организовать высокозащищённую VPN-сеть между распределёнными площадками — например, объединить филиалы компании в единую локальную сеть или обеспечить безопасный высокопропускной канал между двумя ЦОДами. При этом для аутентификации сторон при построении Site-to-Site IPsec VPN можно использовать как ключи PSK (Pre-Shared Key), так и сертификаты шлюзов. Один из кейсов мы рассмотрим в практической части обзора.

Помимо режима Site-to-Site IPsec VPN поддерживаются следующие режимы работы:

- TLS-сервер доступа к веб-сайтам (WEB TLS) — режим, в котором обеспечивается надлежащее шифрование соединения между браузерным клиентом и веб-ресурсом.

- Сервер портального доступа (WEB Portal TLS) — помимо шифрования соединения обеспечивается контроль безопасного доступа к защищаемому веб-ресурсу.

- VPN-сервер удалённого доступа (Point-to-Site TLS VPN) — режим для предоставления пользователям доступа к произвольным ресурсам корпоративной сети с помощью VPN-клиента.

Новые возможности «КриптоПро NGate»

Из других нововведений и улучшений также отметим следующее:

- Расширены возможности настройки доступа различных пользователей или групп (множественные LDAP / AD / RADIUS на портале, новый тип авторизации, который требует логина / пароля и сертификата и проверяет привязку данного сертификата к LDAP / AD).

- Поддержка входящего прокси-протокола для HTTP- и Stream-порталов.

- Разработан дистрибутив шлюза NGate для процессоров «Байкал» и ARM64.

- Выполнен переход на новое ядро базовой операционной системы Debian 11.

- Оптимизирован веб-интерфейс администратора.

- Возможность аутентификации и разделения прав сетевых администраторов NGate из LDAP / AD.

- Возможность останавливать сессии на шлюзе используя командную строку.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации (2FA / MFA).

- Расширены возможности аутентификации на портале посредством Certificate ACL.

- Реализована поддержка туннелирования произвольного TCP-трафика.

- Возможность создавать BOND-интерфейсы (интерфейсы агрегирования) для узлов NGate из веб-интерфейса «ng-admin».

- Новые функции привязки множества корневых сертификатов и серверных мандатов к порталу.

Возможности «КриптоПро NGate» в контексте импортозамещения

Все компоненты «КриптоПро NGate» сертифицированы по требованиям к СКЗИ и имеют соответствующие сертификаты ФСБ России по классам КС1, КС2 и КС3. NGate может применяться для защиты персональных и иных конфиденциальных данных (152-ФЗ, 149-ФЗ, 187-ФЗ) при передаче по незащищённым каналам связи, в том числе из-за пределов РФ (имеется нотификация ФСБ России).

«КриптоПро NGate» также позволяет реализовать защищённые TLS-соединения при передаче биометрических ПДн в рамках соответствующих взаимодействий в ЕБС. В настоящее время NGate входит в состав нескольких типовых и частных продуктов для подключения к ЕБС. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate», мы публиковали в предыдущем обзоре.

Резко обострившийся вопрос перехода на отечественные ИТ-продукты в условиях необъявленной кибервойны требует быстрых и надёжных решений от отечественных вендоров. «КриптоПро» в связке с технологическими партнёрами реализовала вариант комплексного импортозамещения средств дистанционного доступа, который полностью может заменить продукты ушедших с рынка иностранных вендоров (Cisco AnyConnect и др.) по обеспечению защищённого удалённого доступа с возможностью предварительной проверки соответствия подключаемых устройств корпоративным политикам безопасности, в том числе с учётом требований регуляторов.

Возможности NGate очень гибки: например, при выстраивании в компании архитектуры по принципу «нулевого доверия» (Zero Trust Architecture) «КриптоПро NGate» может быть одним из основных компонентов, обеспечивая безопасное соединение и комплексный контроль аутентификации. Специалисты «КриптоПро» с партнёрами реализовали такую архитектуру сетевого доступа.

Основные возможности комплекса по защите удалённого доступа на базе «КриптоПро NGate» и продуктов технологических партнёров:

- защита каналов связи при удалённом доступе пользователей с мобильных и стационарных устройств и исключение несанкционированного доступа к корпоративным ресурсам;

- унифицированное управление пользовательскими устройствами (применение корпоративных политик безопасности к различным устройствам; управление мобильными устройствами на базе ОС Android, iOS и «Аврора», ноутбуками и рабочими станциями с ОС Microsoft Windows 10 из единой консоли; администрирование пользовательских устройств, например управление политиками безопасности, сброс к заводским настройкам, геолокация, настройка беспроводных сетей Wi-Fi);

- управление приложениями, контентом и защитой (автоматизация жизненного цикла мобильных приложений на устройствах пользователей, например установка приложений, их настройка и удаление; разделение корпоративных и личных данных на мобильных устройствах за счёт использования контейнеризации; защита пользовательских устройств от актуальных угроз ИБ (блокировка доступа в случае компрометации, антивирусная защита)).

Вендор подчёркивает, что большинство отечественных UTM-решений не имеют сертификации ФСБ России в части функциональности VPN. Для создания гибкой защищённой сетевой инфраструктуры в соответствии с требованиями российского законодательства в большинстве случаев необходимо использовать средство VPN, сертифицированное ФСБ России, в связке с межсетевым экраном, сертифицированным ФСТЭК России.

Для решения проблемы с отзывом SSL-сертификатов зарубежными УЦ в марте 2022 г. «КриптоПро» также предложила несколько вариантов, в том числе на базе «КриптоПро NGate».

Работа NGate постоянно оптимизируется под отечественное аппаратное и программное обеспечение, включая алгоритмы шифрования. «КриптоПро NGate» поддерживает ОС «Аврора», процессоры «Байкал», «Эльбрус» (только клиент), алгоритмы «Кузнечик» и «Магма». Также реализована поддержка китайских процессоров Xeon.

Интеграция «КриптоПро NGate»

Криптошлюз NGate гибко интегрируется со множеством российских и зарубежных сторонних систем (межсетевые экраны, MDM, SIEM / SOAR, системы аутентификации, специализированные аппаратные платформы и т. д.).

Примеры прикладных задач, которые NGate помогает решить благодаря возможностям интеграции:

- защита Единой биометрической системы (ЕБС);

- защита локальной и удалённой работы на произвольном ПК с применением загрузочного токена;

- защита VDI;

- защита удалённого доступа со специализированных устройств;

- защита видео-конференц-связи;

- защита телемедицины;

- защита каналов связи для IoT-устройств, в том числе для умных счётчиков, электронных пломб и электронных замков;

- комплексная защита сети и веб-приложений.

Совместимость NGate с другими продуктами позволяет строить сложные многофункциональные защищённые сетевые инфраструктуры.

Таблица 1. Примеры продуктов, с которыми интегрируется «КриптоПро NGate»

Категория | Продукт |

Системы мониторинга и SIEM | «КриптоПро Центр Мониторинга» и любые сторонние системы, поддерживающие стандартные протоколы SNMP и Syslog |

Системы аутентификации | Внешние службы каталогов (Microsoft AD, LDAP, FreeIPA, OpenLDAP, ApacheDS и др), RADIUS-серверы (Windows Server NPS, FreeRADIUS и т. д.) |

Специализированные аппаратные платформы | Промышленные планшеты MIG T10 и MIG T8, планшет «ПКЗ 2020», тонкие клиенты Dell Wyse и ТОНК, аппаратные платформы Getac |

Системы видео-конференц-связи | TrueConf Server |

Системы класса Mobile Device Management (MDM) | SafePhone MDM, Microsoft Intune |

Продукты по обеспечению безопасности ЕБС | Типовые продукты «Ростелекома», «Центра Финансовых Технологий» (ЦФТ) и IDSystems по обеспечению безопасности при взаимодействии банков с ЕБС |

Системы аутентификации на основе OTP | JaCarta Authentication Server (JAS) компании «Аладдин Р.Д.», продукты компании Indeed-ID |

Сценарии использования «КриптоПро NGate»

Рассмотрим работу NGate на практическом примере, когда требуется связать в единую защищённую логическую сеть два филиала компании. Для этого воспользуемся появившейся в NGate поддержкой протокола IPsec с применением PS-ключей.

Развёртывание защищённой локальной сети между филиалами компании

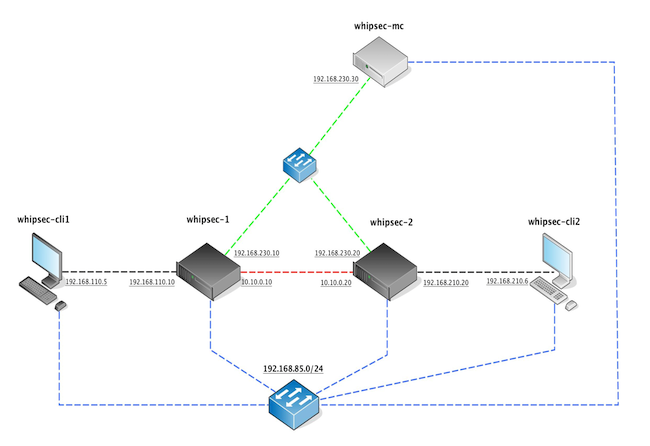

Рисунок 4. Схема требуемой локальной сети компании

Построение данной сети требует наличия ЦУС («whipsec-mc»), который осуществляет управление шлюзами «whipsec-1» и «whipsec-2».

Клиентские машины: «whipsec-cli1» и «whipsec-cli2». Канал между двумя криптошлюзами выделен красным пунктиром.

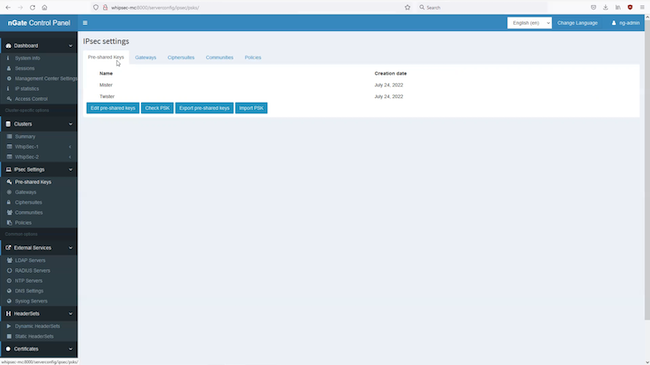

Рисунок 5. Настройка IPsec PSK в «КриптоПро NGate»

Применение PS-ключей (pre-shared key, предварительно опубликованный ключ) для нашей задачи — наиболее удобный, быстрый и безопасный вариант в сравнении с доступом по сертификату: не требуется поднимать отдельный удостоверяющий центр и выдавать сертификаты. ЦУС «КриптоПро NGate» организует комфортную централизованную работу с PSK на всех шлюзах. Мы можем в один клик создать, проверить, экспортировать или импортировать PS-ключ.

В нашем примере мы создали два разных PS-ключа (с рекомендованной регулятором минимальной длиной 256 бит) под каждый криптошлюз. Использование разных ключей снижает риски компрометации сети.

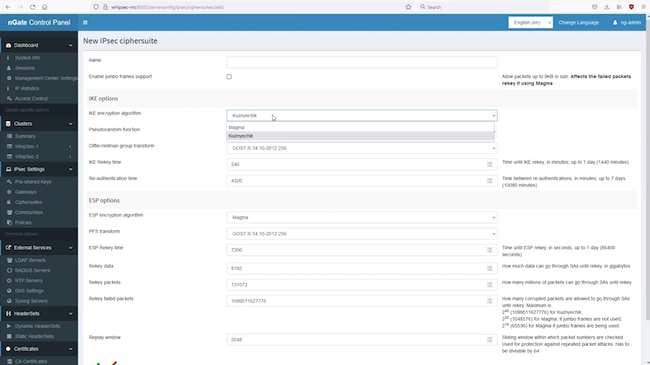

Рисунок 6. Настройка криптографических алгоритмов IPsec в «КриптоПро NGate»

NGate совместим с разработками многих российских и зарубежных производителей, как мы отметили в таблице выше. Выбираем требуемый алгоритм шифрования, если необходимо — делаем более тонкие настройки.

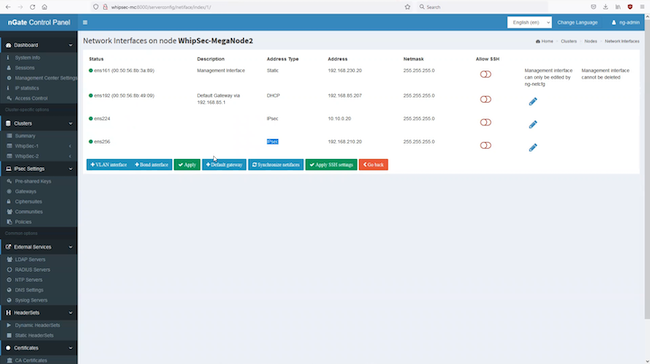

Рисунок 7. Сетевые интерфейсы узла whipsec-2 в «КриптоПро NGate»

Чтобы автоматически активировались локальные промежуточные шлюзы, в «Gateways» необходимо назначить соответствующему сетевому интерфейсу в настройках кластеров тип адреса.

В нашем случае внешнему («ens256») и внутреннему («ens224») сетевым интерфейсам кластера whipsec-2 (состоит из одного узла «whipsec-meganode2») назначена работа с IPsec.

Здесь же возможно добавить новый VLAN-интерфейс, назначить шлюз по умолчанию, провести синхронизацию интерфейсов, применить настройки SSH. Справа можем отредактировать уже созданные интерфейсы.

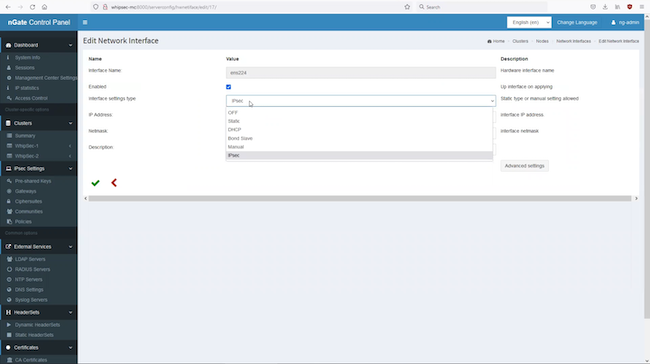

Рисунок 8. Назначение сетевому интерфейсу ens224 работы с IPsec в «КриптоПро NGate»

В настройках ens224 — стандартные сетевые опции: IP-адрес, маска, тип (у нас уже выбран IPsec). Деактивировать интерфейс можно убрав галочку.

По аналогии назначим работу с IPsec интерфейсам кластера whipsec-1, который также состоит из одного узла согласно нашему примеру.

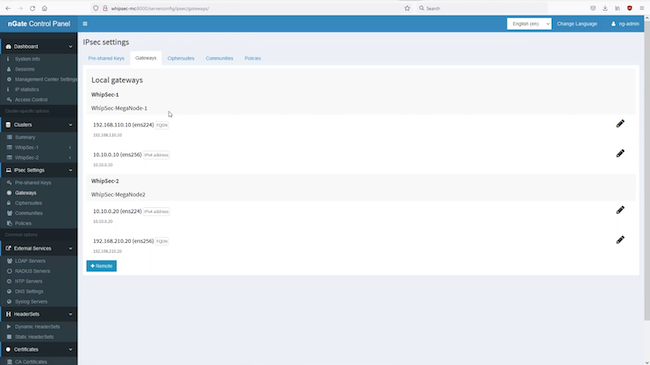

Рисунок 9. Настройка «шлюзов» для IPsec в «КриптоПро NGate»

Каждый криптошлюз может иметь произвольное количество «шлюзов» для IPsec. По сути, назначенные нами выше сетевые интерфейсы трансформировались в промежуточные узлы создаваемой локальной сети.

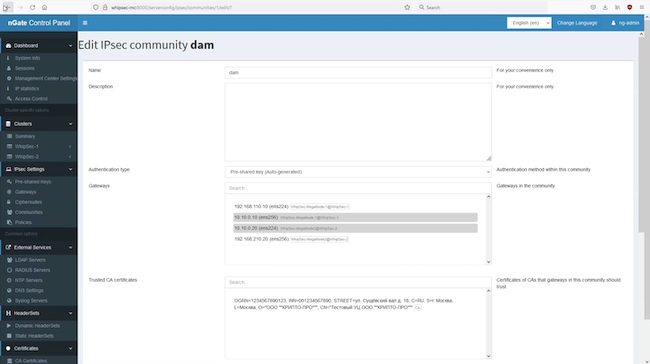

Рисунок 10. Настройка IPsec «сообщества» в «КриптоПро NGate»

В зависимости от топологии сети настраиваем «Сообщество» (в нашем случае это mesh-сеть), выбираем интерфейсы, которые будут формировать «Сообщество», или, по сути, нашу защищённую локальную сеть. В рассматриваемом примере это — ens256 и ens224.

Для аутентификации по сертификату соответствующие настройки представлены ниже (доверенный удостоверяющий центр, тонкая настройка криптографии и передачи данных).

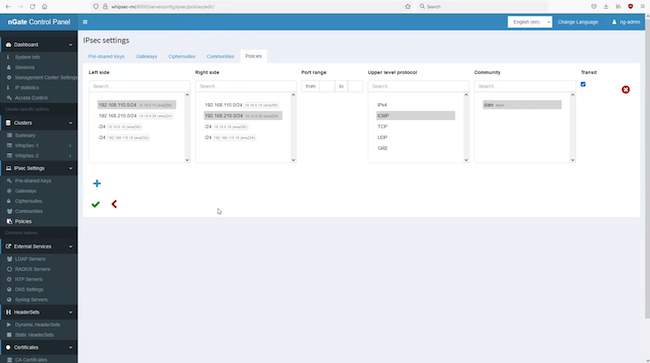

Рисунок 11. Настройка «Политик» для IPsec в «КриптоПро NGate»

В «Политиках» назначаем подсети с обеих сторон — в нашем случае это сети машин whipsec-cli1 и whipsec-cli2, трафик от которых принимают соответствующие внешние сетевые интерфейсы криптошлюза.

Выбираем, какой трафик может ходить в нашей логической сети, указывая протоколы. Для ICMP, TCP, UDP можно задать порт или диапазон портов. Указываем настроенное в предыдущем шаге «сообщество».

Если установить галочку «Транзит», то можно организовать безопасную связь между сообществами. Для этого топология сети должна быть немного другой, не как в нашем примере. Эта опция позволяет экономить время и финансы компании, поскольку не требуется дополнительного сетевого оборудования.

Таким образом в несколько шагов мы настроили защищённую локальную сеть между филиалами организации по нашему примеру.

Прочие возможности и особенности работы «КриптоПро NGate»

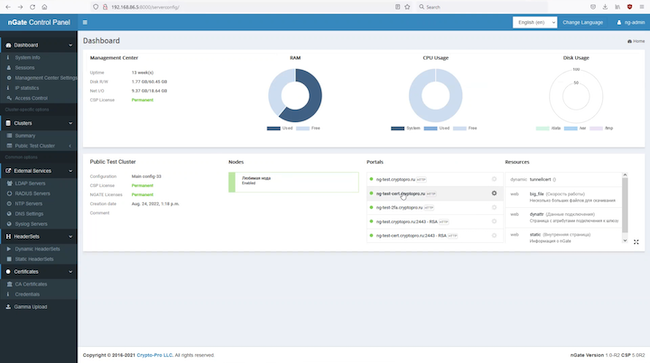

Рисунок 12. Сводная панель управления в «КриптоПро NGate»

В режиме настоящего времени посредством виджетов отображаются стандартные данные нагрузки на оборудование: оперативная память, процессор, жёсткий диск, количество узлов (в нашем примере — 1 узел), количество порталов и привязанные к каждому порталу туннельные ресурсы.

Все отображаемые данные интерактивны, можно быстро «по клику» перейти в соответствующий раздел.

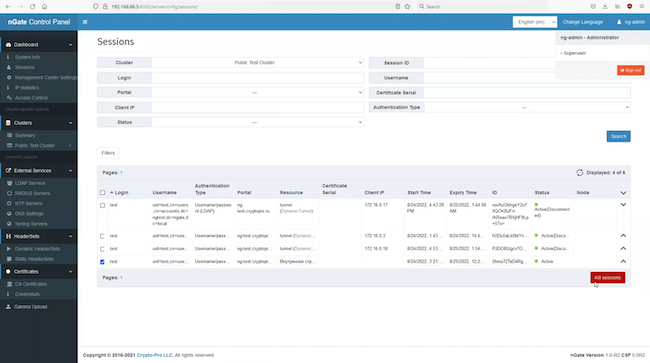

Рисунок 13. Сессии в «КриптоПро NGate»

В табличном виде представляются подробные данные об имеющихся подключениях к защищаемым ресурсам. По необходимости сессию можно «убить» в ручном режиме.

Можно также осуществить сортировку по заголовкам таблицы, отфильтровать соединения по параметру.

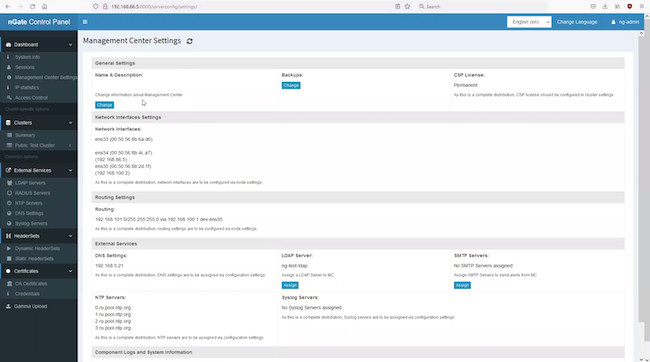

Рисунок 14. Настройки центра управления в «КриптоПро NGate»

Доступны данные и настройки центра управления: сетевые интерфейсы, маршрутизация, бэкапы, внешние сервисы (DNS, NTP, LDAP, SMTP).

На нашем демостенде ЦУС и шлюз находятся на одной машине, поэтому многие настройки недоступны.

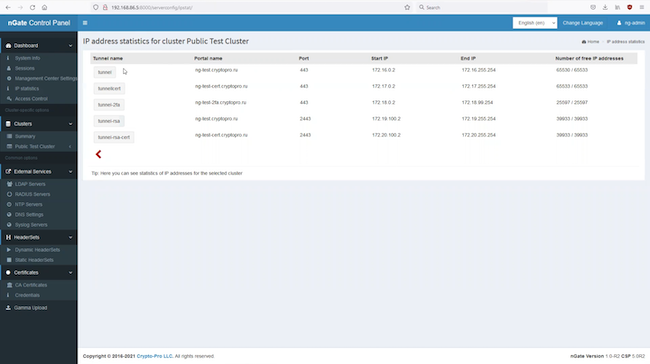

Рисунок 15. Статистика IP-адресов в «КриптоПро NGate»

В случае когда создано несколько кластеров, в этом подразделе удобно осуществлять контроль пула свободных клиентских IP-адресов из выделенного диапазона.

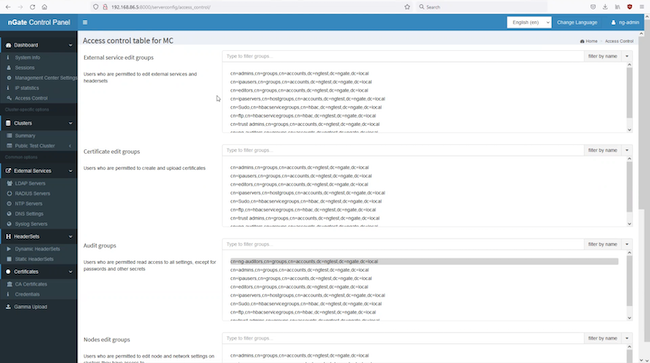

Рисунок 16. Контроль доступа в «КриптоПро NGate»

Одно из нововведений позволяет тонко настраивать и контролировать ролевую модель доступа посредством членства пользователя в той или иной группе.

Например, если у пользователя есть право на публикацию конфигураций, то ему также необходимо иметь право и на редактирование конкретного кластера, чтобы опубликовать конфигурацию.

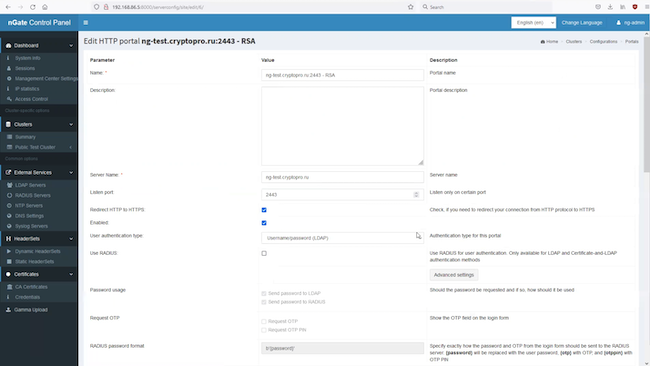

Рисунок 17. Конфигурация порталов в «КриптоПро NGate»

Порталы представляют собой элементы, которые описывают параметры групп защищаемых ресурсов, а также сами ресурсы и права доступа к ним. Настраивается имя, по необходимости — описание, указываются сервер, порт, метод аутентификации на ресурсе.

Кнопка «Расширенные настройки» открывает более тонкие сетевые параметры.

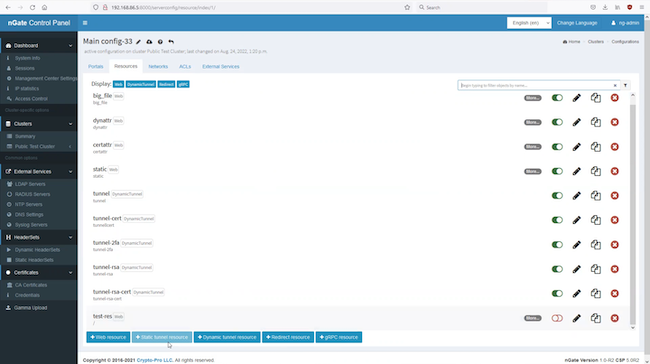

Рисунок 18. Конфигурация ресурсов в «КриптоПро NGate»

Ресурсы в «КриптоПро NGate» представлены пятью видами: веб-ресурс, статический или динамический туннель, редирект, gRPC.

Каждый ресурс можно быстро создать, отредактировать, скопировать, деактивировать или активировать, удалить. Строка поиска обеспечивает быструю навигацию по массиву ресурсов.

В закладке «Сети» настраиваются подсети для пользователей VPN.

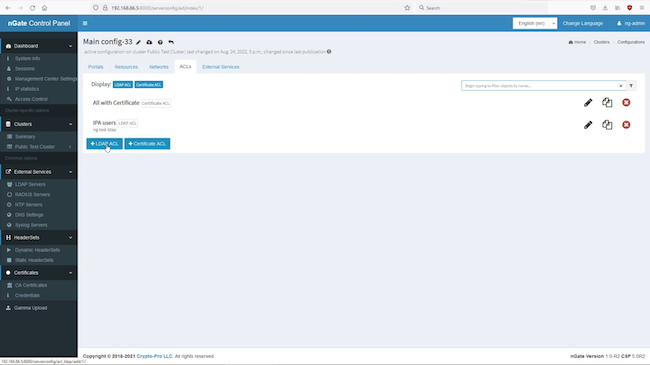

Рисунок 19. Настройка ACL в «КриптоПро NGate»

Ещё одно нововведение: списки контроля доступа могут быть сформированы на основе протокола LDAP. К каждому порталу можно привязать собственный LDAP, что при больших инсталляциях играет важную роль.

Также ACL может быть создан на основе сертификатов, плюс имеются дополнительные параметры фильтрации доступа.

Вкладка «Внешние сервисы» содержит настройки серверов: LDAP, RADIUS, NTP, DNS, Syslog. Все внешние сервисы также можно добавить в соответствующем разделе.

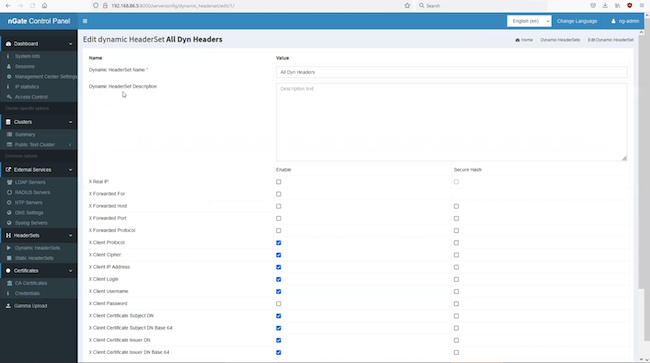

Рисунок 20. Динамические заголовки в «КриптоПро NGate»

В этом подразделе можно настроить передачу дополнительной информации в HTTP-заголовке подключённого клиента: IP-адрес, логин, поля сертификата, сертификат целиком и т. д.

Статические HTTP-заголовки функционируют по такому же принципу, только параметры задаются парой «ключ — значение». Например, можно задать такую пару, чтобы NGate проксировал протокол Websocket.

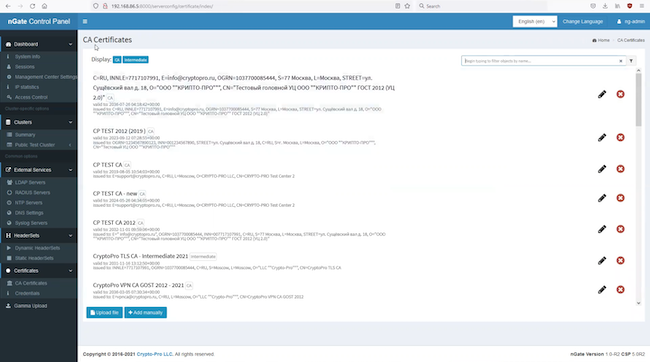

Рисунок 21. Корневые сертификаты в «КриптоПро NGate»

Отображаются текущие корневые и промежуточные сертификаты, в опциях редактирования сертификата возможно задать только имя, остальные данные — только для информации.

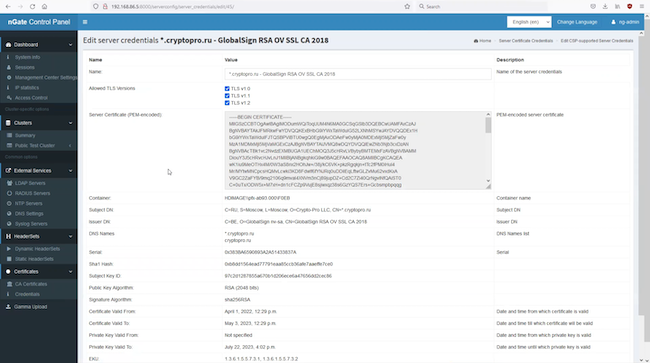

Рисунок 22. Мандаты в «КриптоПро NGate»

Аналогичные настройки — в подразделе «Мандаты», только в информации по мандату можно указать поддержку необходимых версий TLS. Методические рекомендации на TLS v1.3 не утверждены, поэтому поддерживается TLS до версии 1.2.

Выводы

С появлением поддержки IPsec возможности программно-аппаратного комплекса «КриптоПро NGate» значительно расширились. NGate может рассматриваться как универсальный криптошлюз для организации высокозащищённых корпоративных сетей различной топологии с предоставлением безопасного доступа любого типа «под ключ». NGate эффективно выполняет функции отдельного компонента архитектуры, например, при построении ZTA, где обеспечивает безопасное соединение и комплексный контроль аутентификации.

Различные варианты интеграции NGate с продуктами технологических партнёров усиливают конкурентоспособность на рынке предложений по обеспечению комплексной сетевой безопасности.

В контексте обострившейся проблемы импортозамещения ушедших с рынка РФ западных вендоров NGate является сильным сертифицированным игроком, отвечающим целому ряду регуляторных требований. NGate рекомендован субъектам КИИ, госучреждениям, операторам ПДн, финансовым и иным организациям, которым необходимо обеспечить надёжную защиту передаваемой информации и безопасный доступ.

Предлагаемый модельный ряд программно-аппаратного комплекса «КриптоПро NGate» позволяет выбрать устройство подходящее любой компании: от небольшой фирмы до самой крупной корпорации.

Достоинства:

- Поддержка как отечественных, так и зарубежных криптографических алгоритмов.

- Высокая пропускная способность.

- Совместимость с отечественными продуктами с учётом требований регуляторов, в т. ч. интеграция с отечественными межсетевыми экранами.

- Взаимодействие с NGate посредством API.

- Удобная централизованная и безопасная работа с ключами PSK.

- Различные методы аутентификации с возможностью комбинирования, в т. ч. поддержка 2FA / MFA и JAS.

- Поддержка современных ОС, процессоров и устройств, в том числе ОС «Аврора», процессоров «Эльбрус» и «Байкал», всех современных устройств Apple.

- Работа с «Рутокен» и JaCarta на Android и «Аврора».

- Поддержка графического и консольного режимов работы.

- Экспорт событий по протоколу Syslog во внешние системы.

Недостатки:

- Требуется оптимизация работы кластера c IPsec для увеличения количества нод.

- Некоторые настройки сетевых интерфейсов ограничены.

- Нет агрегации сетевых интерфейсов в режиме IPsec.