Сертификат AM Test Lab

Номер сертификата: 424

Дата выдачи: 05.09.2023

Срок действия: 05.09.2028

- Введение

- Функциональные возможности «КриптоПро HSM 2.0 R3» с платёжным модулем

- Схема подключения «КриптоПро HSM 2.0 R3» с платёжным модулем

- Технические характеристики «КриптоПро HSM 2.0 R3» с платёжным модулем

- Внедрение «КриптоПро HSM 2.0 R3» с платёжным модулем

- Выводы

Введение

Ситуация с прекращением деятельности зарубежных компаний в России, сложившаяся в 2022 г., на разных отраслях экономики сказалась неодинаково. Где-то смогли быстро наладить схемы параллельного импорта, где-то — подобрать аналогичное оборудование, ввоз которого не был ограничен. Одной из наиболее пострадавших отраслей стала банковская, где фактическим монополистом на рынке аппаратных модулей безопасности (HSM-модулей) платёжных систем является компания Thales: с помощью её устройств осуществляется около 80 % мирового объёма операций по платёжным картам. Thales прекратила деятельность в РФ в июле 2022 г., что отразилось не только на поставках нового оборудования, но также на ремонте и технической поддержке купленных ранее HSM-модулей.

Критическая значимость использования таких устройств определяется их назначением. Платёжные HSM-модули нужны для защиты данных держателей банковских карт и безопасной обработки платёжных транзакций. Любая операция, производимая по банковской карте, будь то оплата коммунальных услуг, покупка в магазине или заправка на АЗС, защищается с помощью HSM. Таким образом, потребителями платёжных HSM-модулей являются банки-эквайреры, банки-эмитенты, процессинговые центры операторов платёжных систем, а невозможность использования и своевременного технического обслуживания подобных устройств может привести к перебоям с платежами и даже прекращению функционирования бизнеса.

Рисунок 1. Принцип работы платёжных систем

С целью минимизации подобных рисков Банк России ещё в 2020 г. разработал Положение № 719-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств». Согласно этому документу, с 1 января 2024 года в национально значимых платёжных системах должны использоваться только те HSM-модули, которые реализовывают иностранные либо российские плюс иностранные криптографические алгоритмы и имеют подтверждение соответствия требованиям ФСБ России. Требования по поддержке иностранной криптографии были обусловлены необходимостью обеспечить совместимость при обслуживании карт международных платёжных систем, отдельные из которых, впрочем, также покинули российский рынок в 2022 г.

Для реализации положения № 719-П ФСБ и Банк России совместно разработали и опубликовали требования к HSM-модулям и иным элементам платёжной системы, функционирующим совместно с ними — банкоматам, платёжным терминалам и т. д. (утв. ФСБ России 24.01.2020, 28.02.2020 № ФТ-56-3/32).

Таким образом, заблаговременная разработка требований со стороны российских регуляторов стала важным шагом на пути к технологической независимости финансовых организаций и национальных платёжных систем.

Первой компанией, выпустившей сертифицированный ФСБ России платёжный HSM-модуль с возможностью полноценной замены зарубежных аналогов, стала «КриптоПро». Программно-аппаратный комплекс HSM 2.0 R3 с платёжным модулем предоставляет возможность интеграции в действующие контуры информационных систем банков-эмитентов и банков-эквайреров платёжных карт, а также процессинговых центров операторов платёжных систем.

Рисунок 2. Программно-аппаратный комплекс «КриптоПро HSM 2.0 R3» с платёжным модулем

Функциональные возможности «КриптоПро HSM 2.0 R3» с платёжным модулем

Программно-аппаратный комплекс «КриптоПро HSM 2.0 R3» с платёжным модулем разработан в соответствии с Положением Банка России от 4 июня 2020 г. № 719-П и требованиями PCI PTS HSM Modular Security, первым среди отечественных разработок такого рода получил сертификат соответствия требованиям ФСБ России. ПАК может применяться в качестве аппаратного модуля криптографической защиты обрабатываемой в платёжных системах информации. Он реализовывает следующие функциональные возможности:

- Инициализация и эмиссия платёжных карт с магнитной полосой, бесконтактных и смарт-карт, включая генерацию ПИН / CVC / CVP и печать ПИН-конвертов, смену и проверку ПИН и прочее.

- Управление ключами и обеспечение их безопасности на всех этапах жизненного цикла, включая генерацию, печать ключевых компонентов, формирование ключей из компонентов, диверсификацию ключей, импорт / экспорт и трансляцию.

- Обработка платёжных транзакций и банковских транзакций от платёжных устройств.

Описание поддерживаемых алгоритмов приведено в таблице 1.

Таблица 1. Алгоритмы, поддерживаемые «КриптоПро HSM 2.0 R3» с платёжным модулем

Функция | Используемый алгоритм |

Шифрование | 2DES, 3DES, AES |

Электронная подпись | RSA, ECDSA |

Хеш-функции | SHA-1, SHA-224, SHA-256, SHA-384, SHA-512, MD5, ISO 10118-2 |

MAC | ISO 9797-1 MAC algorithm 1, ISO 9797-1 MAC algorithm 3, ANSI X9.19, CBC-MAC, CMAC |

Согласование ключей | ECDH |

Описание форматов ПИН-блоков, с которыми взаимодействует «КриптоПро HSM 2.0 R3» с платёжным модулем, приведён в таблице 2.

Таблица 2. Форматы ПИН-блоков

Формат ПИН-блоков | Формат ISO | Алгоритм шифрования |

ISO 9564-1 & ANSI X9.8 Format 0 | 0 | 2DES, 3DES |

ISO 9564-1 Format 1 | 1 | 2DES, 3DES |

Standard EMV 1996 | 2 | 2DES, 3DES |

Mastercard Pay Now & Pay Later | — | 2DES, 3DES |

Visa/Amex new PIN only | — | 2DES, 3DES |

Visa/Amex new & old PIN | — | 2DES, 3DES |

ISO 9564-1 & ANSI X9.8 Format 3 | 3 | 2DES, 3DES |

ISO 9564-1 Format 4 | 4 | AES |

Производительность программно-аппаратного комплекса при трансляции ПИН-блоков составляет 10 000 транзакций в секунду для AES и 20 000 Т/с на 3DES.

Форматы ключей, используемые в «КриптоПро HSM 2.0 R3» с платёжным модулем: Key Block (в том числе ANSI X9 TR-31), ANSI X9.17, Variant.

Список технологий, поддерживаемых HSM-модулем, также весьма широк:

- МИР;

- Visa VIS, VCP; Mastercard M/Chip, Mastercard MCBP; American Express AEIPS; JCB; UnionPay;

- EMV 3.1.1, 4.1, 4.3;

- Visa CVV, iCVV, CAVV; Mastercard CVC, Chip CVC, AAV;

- IBM 3624 (IBM Offset);

- ABA PVV;

- Mastercard CAP, Visa DPA;

- Global Platform Secure Channel Protocol 2 (SCP02), Secure Channel Protocol 3 (SCP03);

- EMV Common Personalization Specification (EMV CPS);

- DUKPT (X9.24).

Схема подключения «КриптоПро HSM 2.0 R3» с платёжным модулем

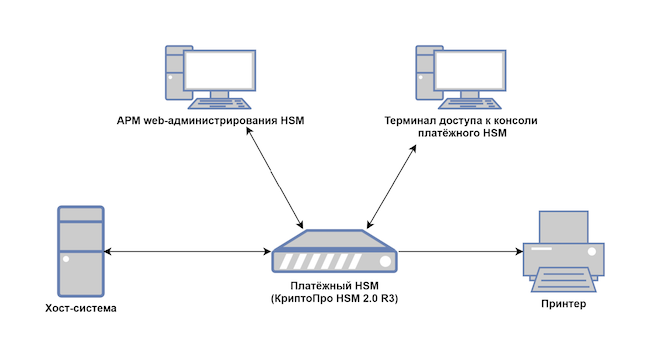

Типовая схема подключения «КриптоПро HSM 2.0 R3» с платёжным модулем состоит из следующих элементов: хост-система, АРМ веб-администрирования HSM, терминал доступа к консоли HSM, принтер и сам платёжный HSM.

Рисунок 3. Типовая схема подключения «КриптоПро HSM 2.0 R3» с платёжным модулем

АРМ веб-администрирования предназначено для задания настроек сети и межсетевого экрана, управления пользователями и сертификатами, установки лицензий и времени, управления платёжным модулем и т. д.

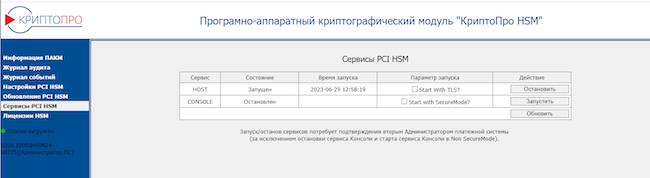

Рисунок 4. Интерфейс веб-страницы администрирования «КриптоПро HSM 2.0 R3» с платёжным модулем

Рисунок 5. Настройка сервисов PCI HSM в «КриптоПро HSM 2.0 R3» с платёжным модулем

Терминал доступа к консоли платёжного документа используется для отправки консольных команд на HSM. Например, таким образом выполняются создание, установка или удаление локальных мастер-ключей, управление ключами (генерация, импорт, экспорт), а также настройка и диагностика платёжного HSM. Терминал доступа к консоли и АРМ веб-администрирования могут располагаться на одном АРМ.

Хост-система — это сервер или группа серверов с работающим банковским программным обеспечением, взаимодействующие с процессинговыми центрами.

Матричный принтер, указанный на схеме, подключается к HSM локально и используется для печати ПИН-конвертов и компонентов ключей.

Технические характеристики «КриптоПро HSM 2.0 R3» с платёжным модулем

ПАК сделан на аппаратной платформе «КриптоПро HSM 2.0» общего назначения и обладает техническими характеристиками, указанными в таблице 3.

Таблица 3. Технические характеристики «КриптоПро HSM 2.0 R3» с платёжным модулем

Корпус | Серверный промышленный корпус для монтажа в стойку 19” (высота 2U, глубина 485 мм) с двумя вентиляторами охлаждения, смонтированными внутри |

Напряжение | 220 В |

Число электрич. входов | 2 |

Блок питания | 500 Вт, двойной с горячей заменой |

Энергопотребление | До 300 Вт |

Процессоры | INTEL XEON E5-2620V3 2,4 ГГц (2 шт.) |

Сетевая карта | Allied Telesis, Gigabit Ethernet Fiber Adapter, 1000-Base-SX двойной (1 шт.) |

Внедрение «КриптоПро HSM 2.0 R3» с платёжным модулем

«КриптоПро HSM 2.0 R3» с платёжным модулем может использоваться как при подключении новых финансовых организаций к процессинговому центру, так и для замены оборудования производителей, которые прекратили деятельность на территории РФ. Однако вне зависимости от того, предстоит ли настройка «с нуля», миграция или совместное использование с существующим HSM-модулем, наборы операций схожи.

Одним из важнейших этапов перед внедрением «КриптоПро HSM 2.0 R3» является его тестирование с помощью предоставляемого вендором по запросу программного эмулятора, представляющего собой набор пакетов для ОС Linux. Развёртывание эмулятора возможно как на физической, так и на виртуальной платформе и позволяет ознакомиться с интерфейсом и порядком работы модуля до его использования в промышленном режиме.

Перед началом работы с HSM необходимо его инициализировать, создать учётные записи администраторов и произвести необходимую предварительную настройку.

Для работы платёжной системы нужно сгенерировать локальные мастер-ключи (LMK) или загрузить уже имеющиеся со смарт-карт (должны быть записаны с помощью программного обеспечения «КриптоПро»). Локальный мастер-ключ — главный криптографический ключ HSM, который в процессе работы не выходит за пределы устройства. Он применяется при шифровании локальной базы ключей и данных, используемых в платёжных операциях.

После этого в устройство могут быть введены зональные ключи для безопасного обмена информацией между HSM-модулями, в том числе разных производителей. Эти ключи распределяются между несколькими HSM-модулями в виде открытых компонентов или под защитой ранее распределённых зональных ключей.

Если у финансовой организации есть совместимые с другим HSM-модулем базы данных с ключами и ПИН-кодами, то их можно преобразовать для использования с «КриптоПро HSM 2.0 R3». Для этого в оба устройства загружаются общие зональные ключи, под их защитой с помощью штатных команд выполняется экспорт данных из текущего HSM, а затем — их импорт в новый HSM.

Рисунок 6. Этапы внедрения «КриптоПро HSM 2.0 R3» с платёжным модулем

Выводы

Использование «КриптоПро HSM 2.0 R3» с платёжным модулем позволяет решить несколько задач. Во-первых — реализовать требования Положения Банка России от 4 июня 2020 г. № 719-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств». Во-вторых — обеспечить замещение оборудования производителей, которые прекратили деятельность на территории РФ и не оказывают своим заказчикам техническую поддержку.

Совместимость с «КриптоПро HSM 2.0 R3» с платёжным модулем согласно программе и методике испытаний версии 1.15, согласованной с НСПК и Банком России, подтверждена ООО «БПС Инновационные программные решения», производителем процессингового программного обеспечения «СмартВиста». Также подтверждена совместимость с продуктами компании «Компас Плюс»: TranzWare Online 5.3.44.3.x, TranzAxis 3.2.31, TranzWare Card Factory 2.1.93.1, TranzWare/TranzAxis e-Commerce ACS 3.1.42.2.

По информации от вендора, обеспечена совместимость (не подтверждённая сертификатами) с продуктами компаний Pronit и OpenWay.

Сертификаты соответствия требованиям ФСБ России, а также сертификаты совместимости с банковским ПО размещены на сайте производителя. Нотификации ФСБ России о «КриптоПро HSM 2.0 R3» размещены здесь и здесь.

Достоинства:

- Полноценный аналог платёжных HSM-модулей компании Thales, ушедшей с российского рынка.

- Соответствие требованиям регулирующих органов.

- Возможность тестирования на виртуальном стенде.

- Совместимость с процессинговым центром «СмартВиста», продуктами компании «Компас Плюс», разработками Pronit и OpenWay.

- Наличие нотификаций ФСБ России.

Недостатки:

- Малое количество промышленных внедрений.

- Отсутствие вариативности в выборе аппаратных платформ (предлагается всего один вариант).