Сертификат AM Test Lab

Номер сертификата: 265

Дата выдачи: 03.10.2019

Срок действия: 03.10.2024

- Введение

- Функциональные возможности CloudGuard SaaS

- Работа с CloudGuard SaaS

- 3.1. Настройка CloudGuard SaaS для работы с облачными сервисами

- 3.2. Отображение событий безопасности, зарегистрированных CloudGuard SaaS

- 3.3. Политики безопасности

- 3.4. Аналитика событий безопасности

- 3.5. Карантин

- 3.6. Предотвращение сложных угроз и атак нулевого дня

- 3.7. Защита от взлома аккаунта и несанкционированного доступа к SaaS

- 3.8. Предоставление услуг по управлению информационной безопасностью

- Лицензирование CloudGuard SaaS

- Выводы

Введение

Программное обеспечение, распространяемое по модели SaaS (Software as a Service), очень популярно как среди обычных пользователей, так и среди корпоративных клиентов. SaaS-провайдеры полностью управляют приложениями и гарантируют их работоспособность, предоставляя соответствующую функциональность в любой точке мира. Как правило, SaaS-провайдеры видят своей первоочередной задачей повышение качества продаваемого сервиса, а не защиту обрабатываемой в облаке информации.

В связи с этим появился новый класс решений – брокеры безопасного доступа в облако (Cloud Access Security Broker, CASB). CASB представляет собой локальное или распределенное программное обеспечение, которое размещается между пользователями и облачными приложениями, отслеживая все действия и обеспечивая соблюдение политик безопасности.

Компания Check Point — одна из тех, кто предлагает CASB-решение для защиты SaaS. CloudGuard SaaS предотвращает атаки, в том числе «нулевого дня», в почте и в облачных файловых хранилищах, защищает от фишинга, обнаруживает использование неразрешенных облачных сервисов, блокирует несанкционированный доступ. Эта защита реализуется за счет применения технологий, уже «обкатанных» на шлюзах: SandBlast (динамический анализ или эмуляция), Threat Extraction (мгновенная конвертация файлов в безопасную форму), машинное обучение. Облачный сервис защиты в полной мере использует все возможности глобальной базы данных угроз Threat Cloud.

Функциональные возможности CloudGuard SaaS

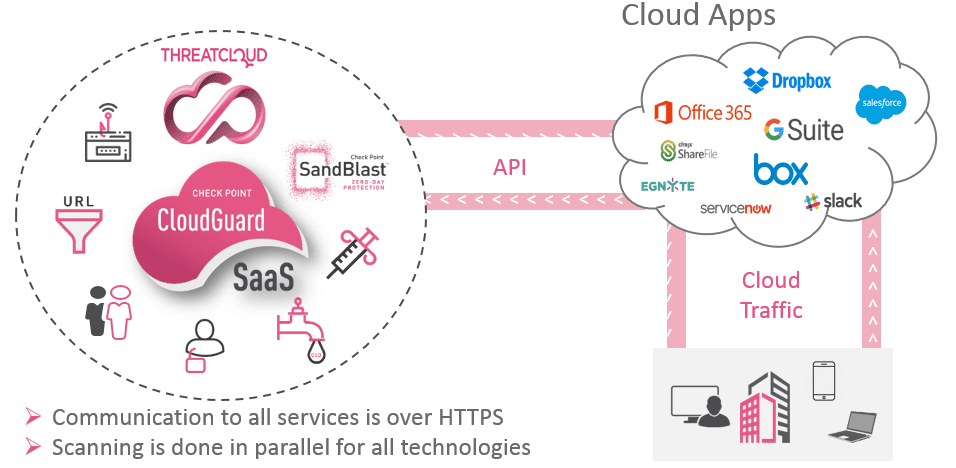

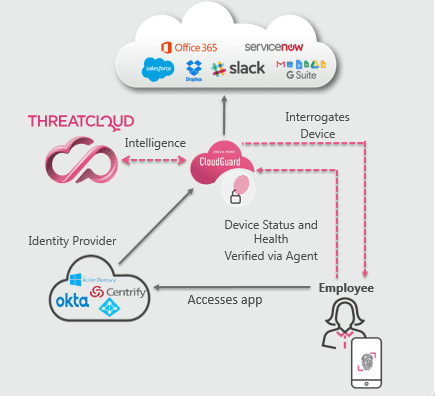

CloudGuard SaaS интегрируется с облачными сервисами через API, выступая в качестве единой платформы управления безопасностью и идентификации пользователей. Взаимодействие осуществляется по протоколам HTTPS и SMTPS. Интеграция по API не требует изменения настроек SaaS со стороны сервис-провайдера.

Рисунок 1. Архитектура единой платформы CloudGuard SaaS и взаимодействие с облачными сервисами

CloudGuard SaaS предоставляет защиту:

- от угроз нулевого дня в почте и в файловых сервисах;

- от утечки данных из облачного сервиса (функции DLP);

- от фишинга;

- от кражи идентификационных данных (Identity Protection).

Также продукт обеспечивает:

- контроль доступа пользователей к облачным приложениям;

- обнаружение теневой ИТ-инфраструктуры (Shadow IT);

- безопасный доступ пользователей к облачным сервисам, включая Office365, OneDrive, G Suite, Dropbox и Box.

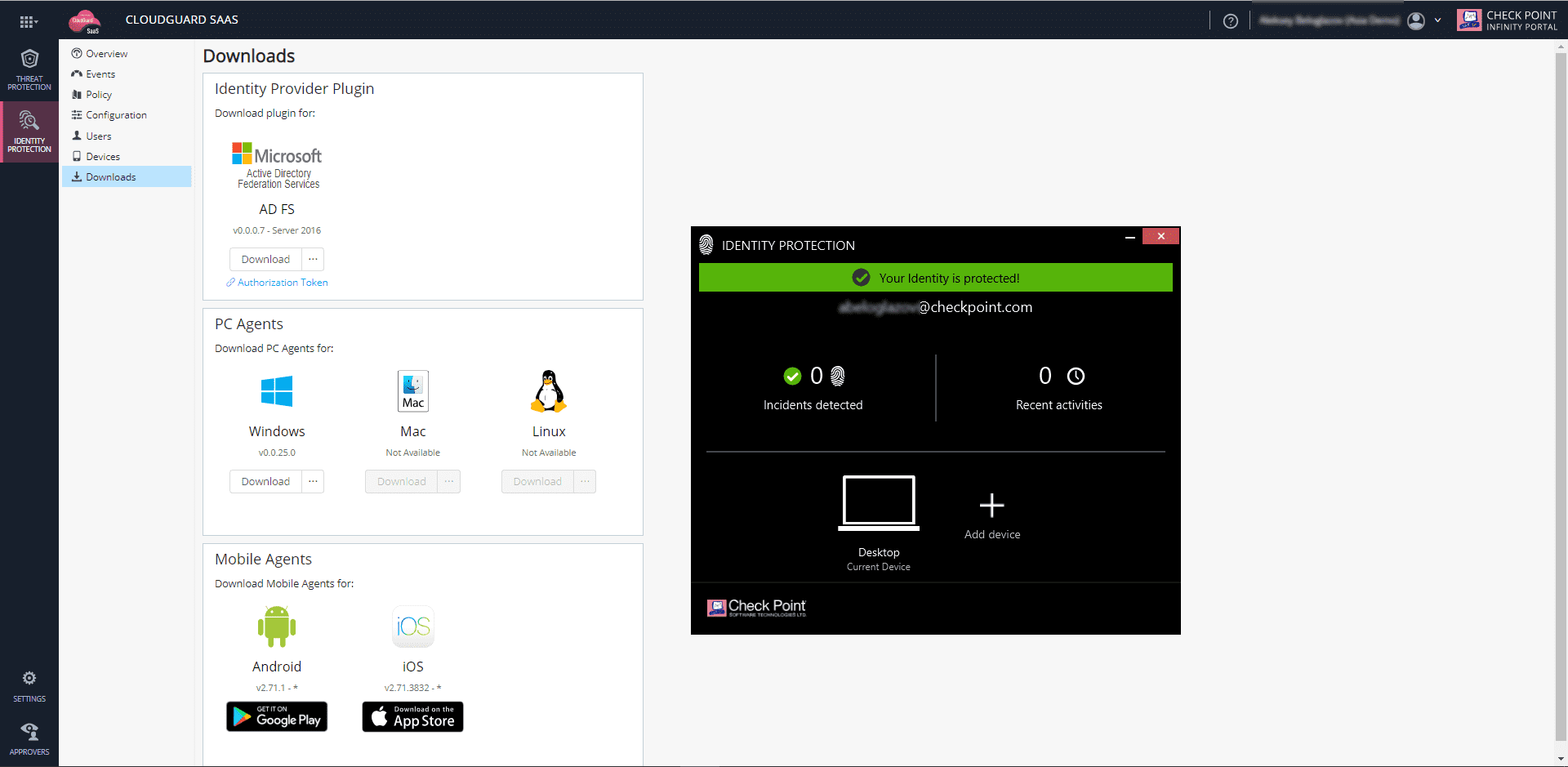

Для защищенного доступа к облакам применяется агент ID-Guard, который устанавливается на компьютер, ноутбук или смартфон пользователя, позволяя гарантировать доступ к приложениям только для безопасных устройств. ID-Guard поддерживает следующие операционные системы:

- Microsoft Windows 7 и выше;

- Apple iOS: 8.x, 9.x, 10.x, 11.x;

- Google Android: 4.x, 5.x, 6.x, 7.x, 8.x.

Рисунок 2. ID-Guard для разных типов устройств в CloudGuard SaaS

Рисунок 3. Организация доступа пользователя к облачным сервисам через ID-Guard

Для предотвращения распространения вредоносных файлов и писем CloudGuard SaaS поддерживает три режима анализа данных и реагирования на инциденты.

- Обнаружение (Detect) — электронные письма и файлы в облачных директориях дублируются на CloudGuard SaaS, где происходит их анализ. CloudGuard SaaS проверяет сами письма, вложения в них, файлы и URL-адреса, а также формирует статистику и отчеты. События отправляются на портал CloudGuard SaaS и регистрируются в соответствии с результатами сканирования. При этом содержимое электронного ящика или директории пользователя не зависит от результатов анализа, выявленные вредоносные письма и файлы не блокируются.

- Обнаружение и исправление (DetectandRemediate) — в отличие от предыдущего режима, CloudGuard SaaS по результатам анализа помещает вредоносные файлы и письма в карантин, удаляя их из почтового ящика пользователя или директории.

- Предотвращение (Prevent) — данный режим применяется только для электронной почты. Все письма доставляются пользователю только после анализа в CloudGuard SaaS, вредоносные сообщения помещаются в карантин.

Отсутствие режима предотвращения для файлов обусловлено большими задержками — API офисного пакета не сразу сообщает CloudGuard SaaS о появлении новых объектов в облачной директории. В перспективе Microsoft обещает выпустить новый API для сервиса Office 365 — Graph API. По словам разработчиков, переход на него сократит эти задержки.

Также CloudGuard SaaS позволяет выявить устройства, программное обеспечение и службы, которые имеют доступ к неразрешенным облачным сервисам. На такую теневую ИТ-инфраструктуру не распространяются политики безопасности и регламенты, и она может стать точкой входа для реализации целевых атак, подрывая оборону всей организации. Подробнее эту защиту рассмотрим далее.

Работа с CloudGuard SaaS

Настройка CloudGuard SaaS для работы с облачными сервисами

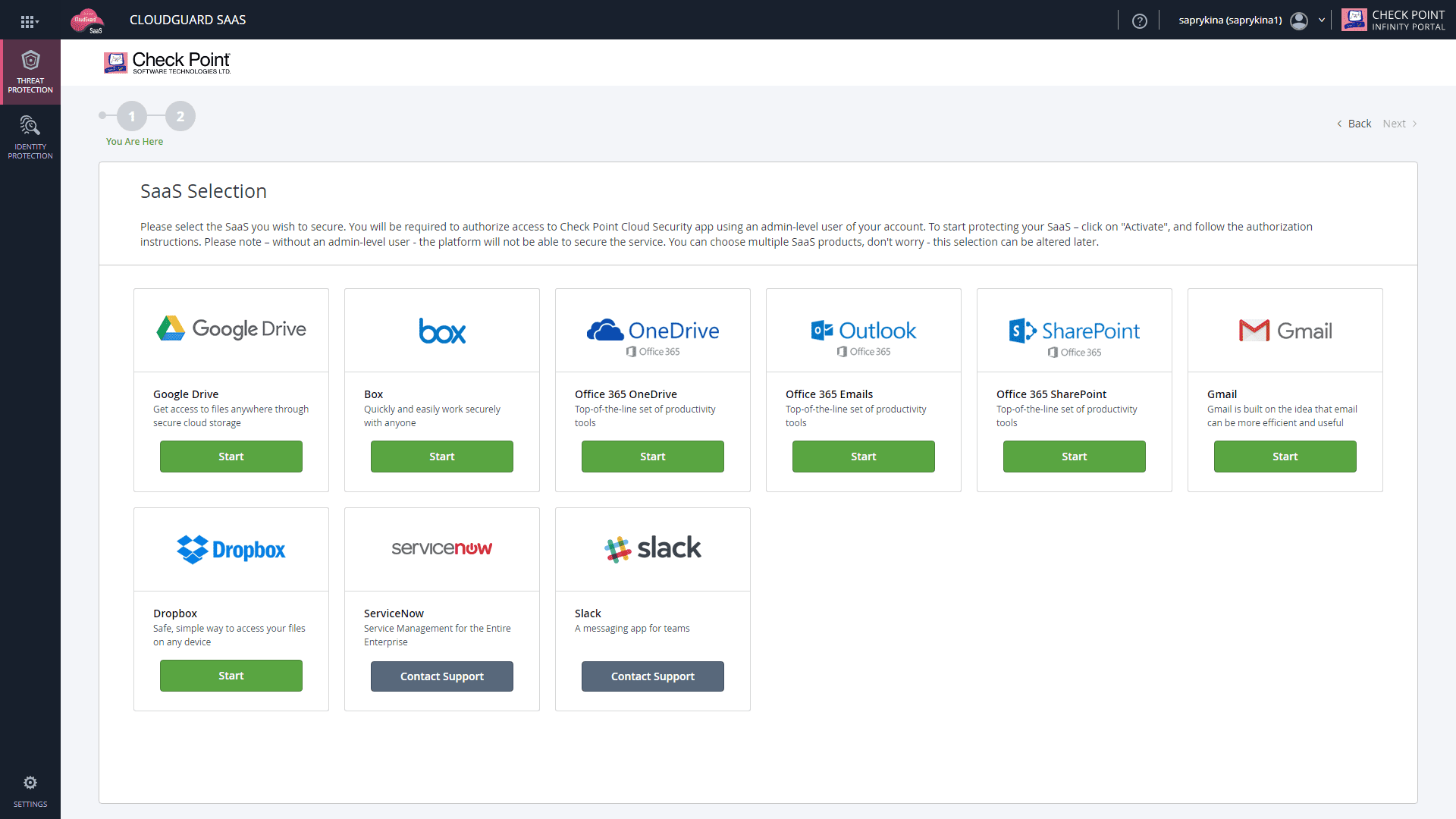

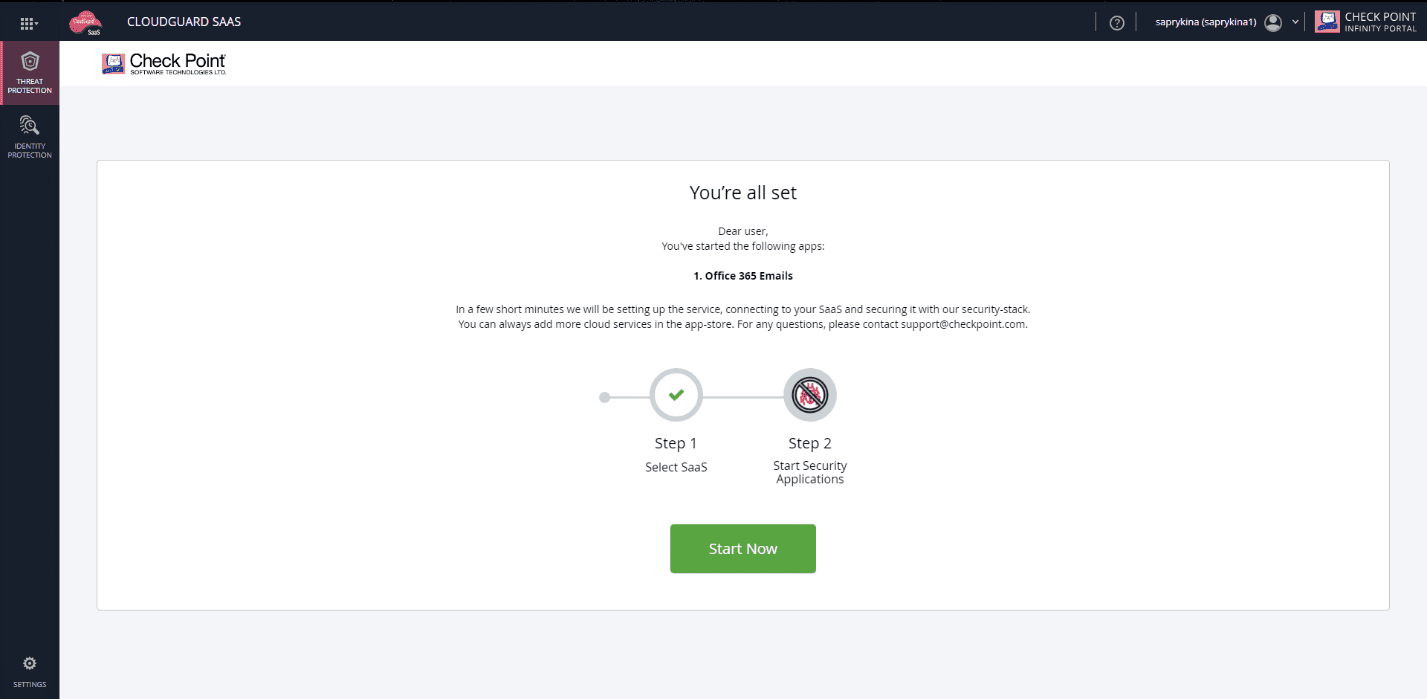

Настройка CloudGuard SaaS не требует особых навыков и занимает примерно полчаса. Прежде всего на главном экране интерфейса администратора следует выбрать облачный сервис, который необходимо защищать.

Рисунок 4. Интерфейс администратора CloudGuard SaaS. Перечень доступных SaaS

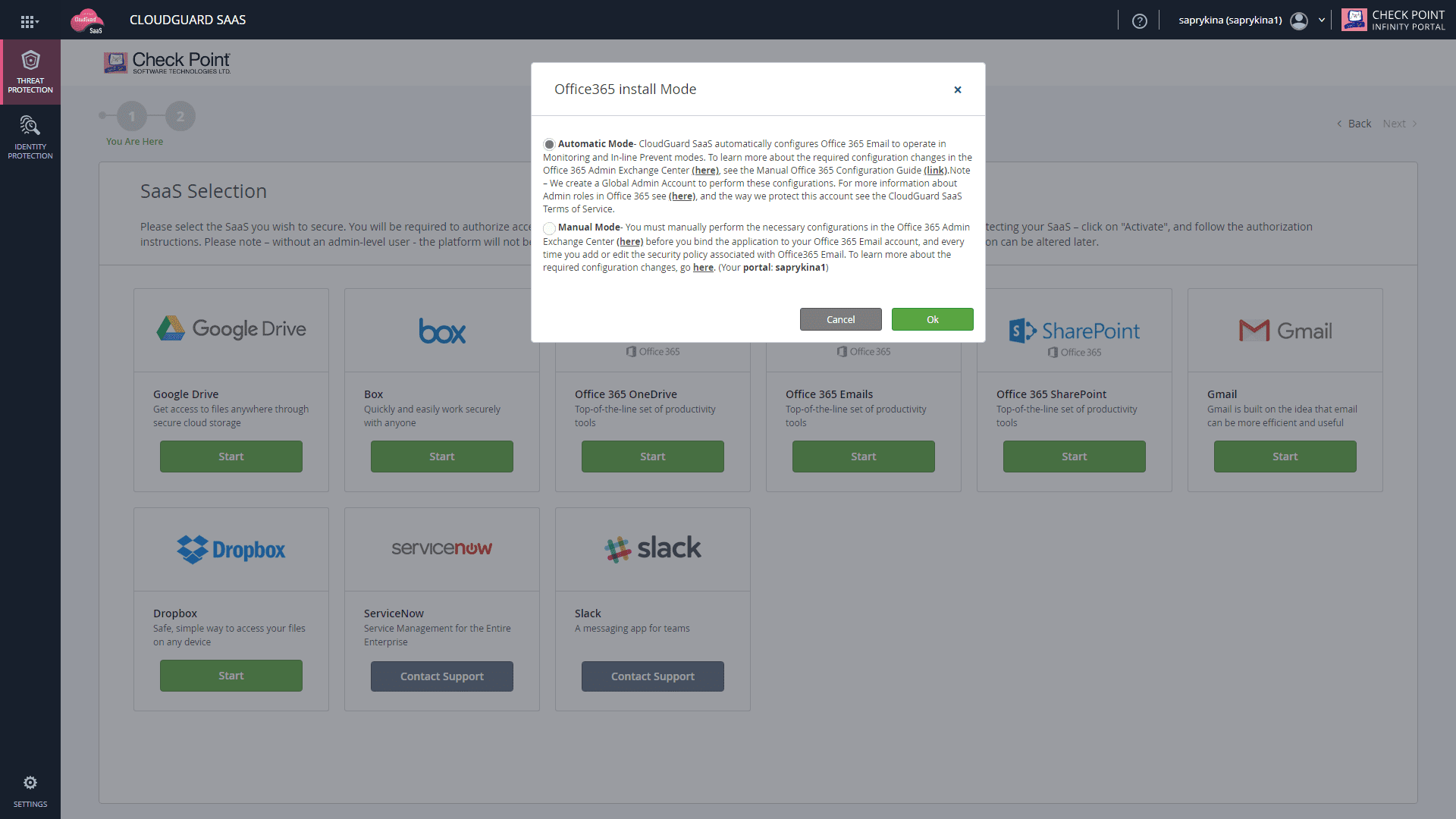

CloudGuard SaaS поддерживает два режима интеграции с облаками. Рассмотрим интеграцию на примере сервиса Office 365 корпорации Microsoft. Для него доступны два режима:

- автоматический режим — CloudGuard SaaS сам настраивает электронную почту Office 365 для работы в режиме обнаружения или в режиме предотвращения. Все изменения конфигурации также применяются автоматически;

- ручной режим — пользователь должен сам вручную выполнить необходимые настройки в Office 365 Admin Exchange Center, прежде чем связывать приложение с CloudGuard SaaS.

Рисунок 5. Интеграция с облачным сервисом на примере Microsoft Office 365

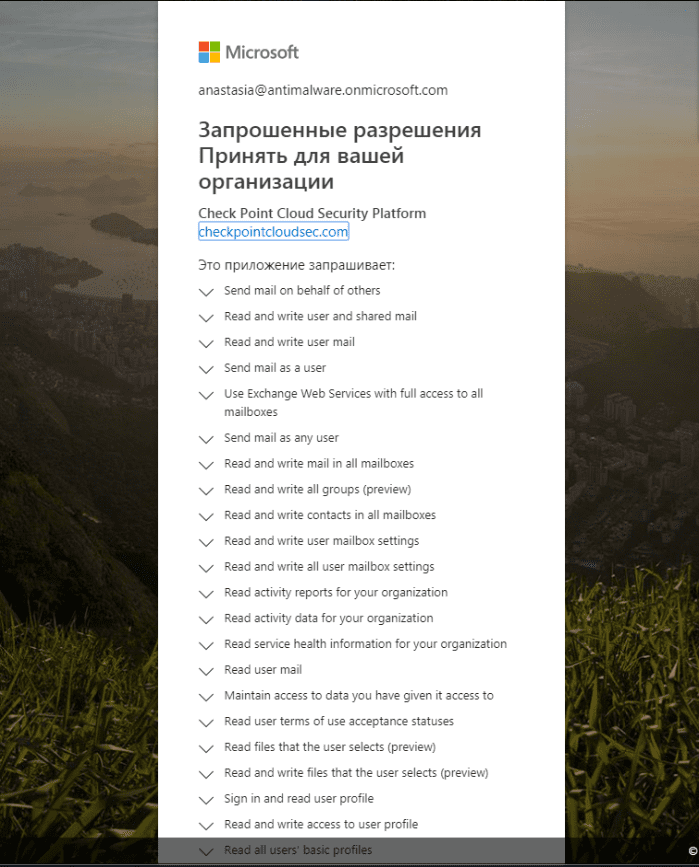

Рисунок 6. Разрешения Microsoft Office 365 для интеграции с CloudGuard SaaS

Рисунок 7. Завершение интеграции CloudGuard SaaS

Как видно из скриншотов выше, для настройки CloudGuard SaaS требуется указать аккаунт пользователя Microsoft Office 365 и предоставить CloudGuard SaaS соответствующий доступ к облачному сервису.

Настройка коннекторов Microsoft Office 365 производится в соответствии с инструкцией Check Point и не отражается в настоящей статье. Данная процедура хорошо документирована и не вызывает трудностей у опытных пользователей.

Сразу после начальной настройки CloudGuard SaaS сканирует хранящиеся в облаке почту и файлы за последние 5 дней, обнаруживая все вредоносные объекты, вложения в письма, фишинговые сообщения. По умолчанию пробная эксплуатация настраивается в режиме DetectandRemediate, так что изменений в привычную работу не вносится. Пробный период длится 30 дней; все это время фильтруется почта, анализируются файлы, защищается доступ. По окончании пробного периода CloudGuard SaaS переводится в коммерческое использование без необходимости переустановки сервиса, только за счет изменения лицензии. Внешний вид интерфейса администратора Check Point Cloud Portal приведен ниже.

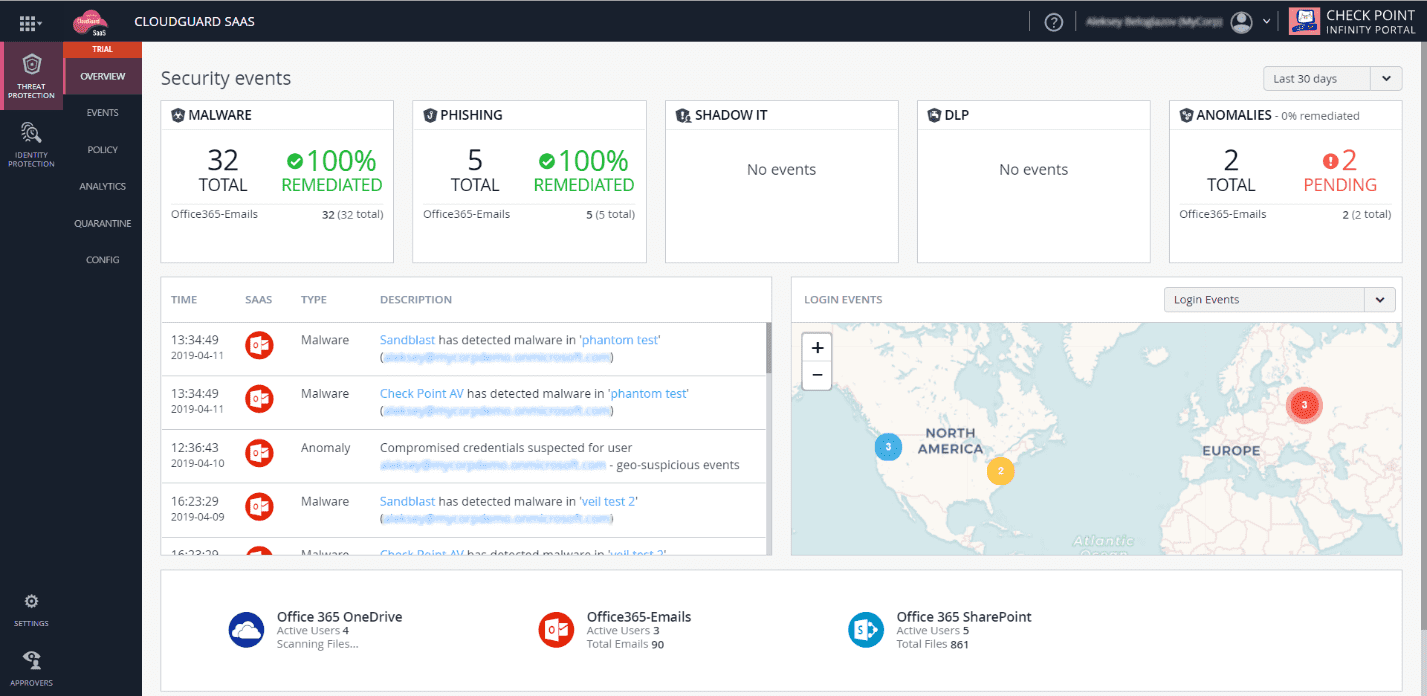

Рисунок 8. Интерфейс администратора CloudGuard SaaS (Check Point Cloud Portal)

Администратору доступна сводная информация о событиях безопасности: количество зафиксированных и обработанных событий по группам (вредоносные программы, утечка информации, аномалии и т. д.), краткая сводка последних записей в виде электронного журнала, география инцидентов. Интерфейс администратора также содержит элементы управления и статистику по количеству активных пользователей и облачных сервисов.

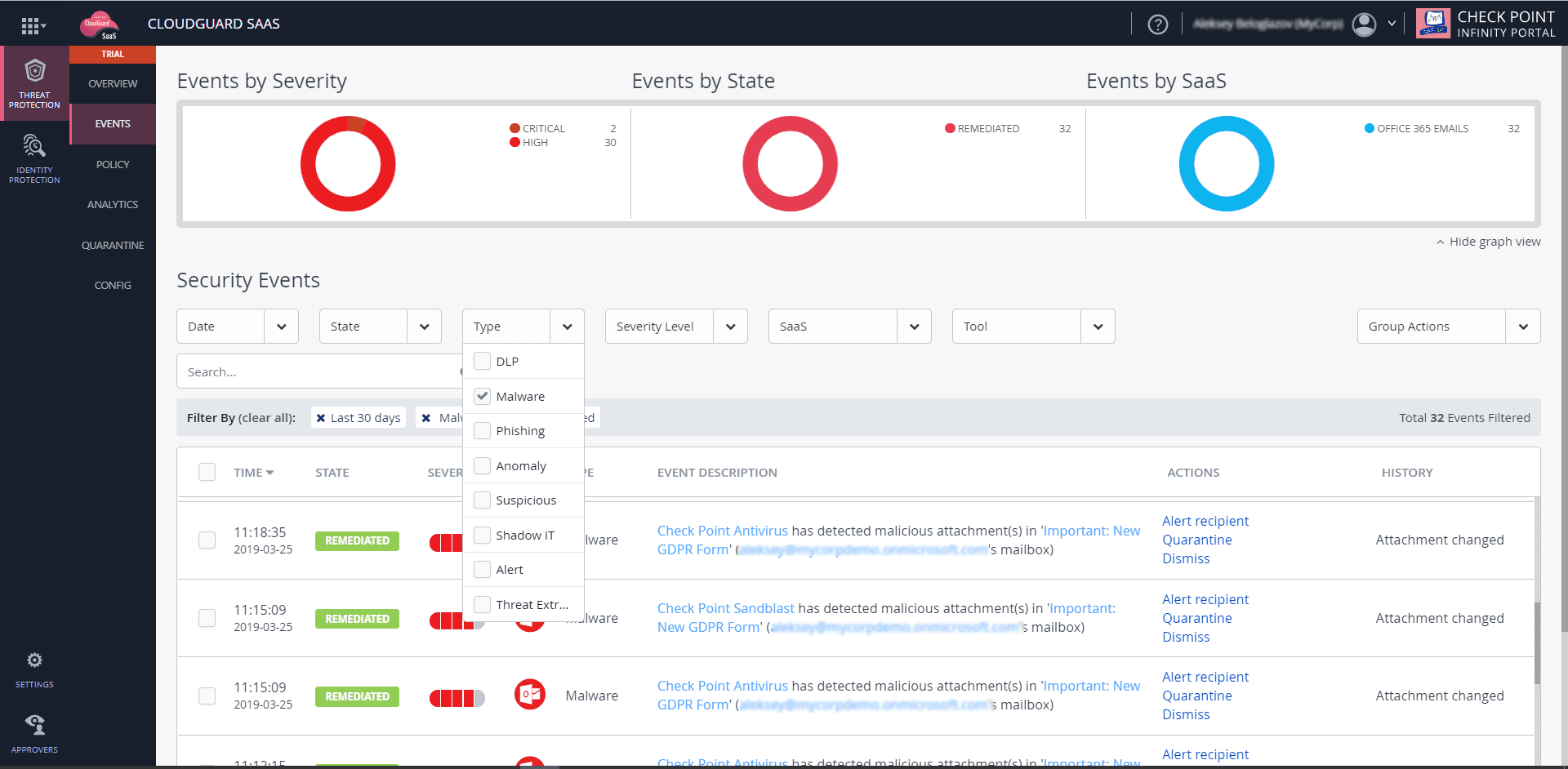

Отображение событий безопасности, зарегистрированных CloudGuard SaaS

Для удобства данные и настройки безопасности сгруппированы по соответствующим разделам. В разделе «События» (Events) отображается в реальном времени подробная информация обо всех зарегистрированных событиях безопасности. Здесь пользователь получает исчерпывающую информацию о времени происшествия, его статусе (новый, исправленный, отклоненный), о том, почему CloudGuard SaaS зафиксировал его (DLP, вредоносная программа, фишинг, аномалия поведения, подозрительное поведение, Shadow IT, оповещение, спам), в каком облачном сервисе оно произошло и т. д.

Рисунок 9. Зарегистрированные средствами CloudGuard SaaS события безопасности в облачном сервисе

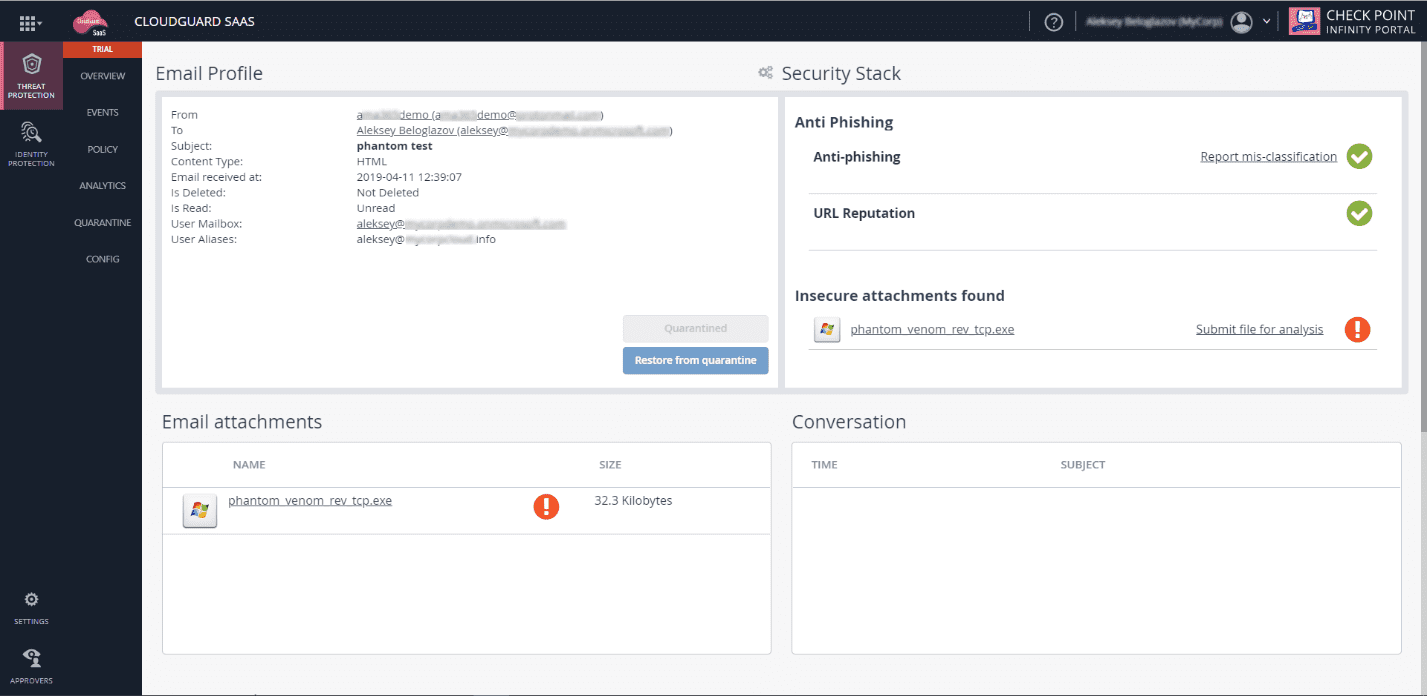

На рисунке ниже представлен пример того, как CloudGuard SaaS анализирует информацию от разных механизмов защиты. Например, сработало предупреждение от песочницы SandBlast по поводу содержимого письма, в то время как подсистемы антифишинга и URL-фильтрации не нашли подозрительных элементов.

Рисунок 10. Событие безопасности, связанное с обнаружением подозрительного файла в электронном письме средствами песочницы SandBlast из состава CloudGuard SaaS

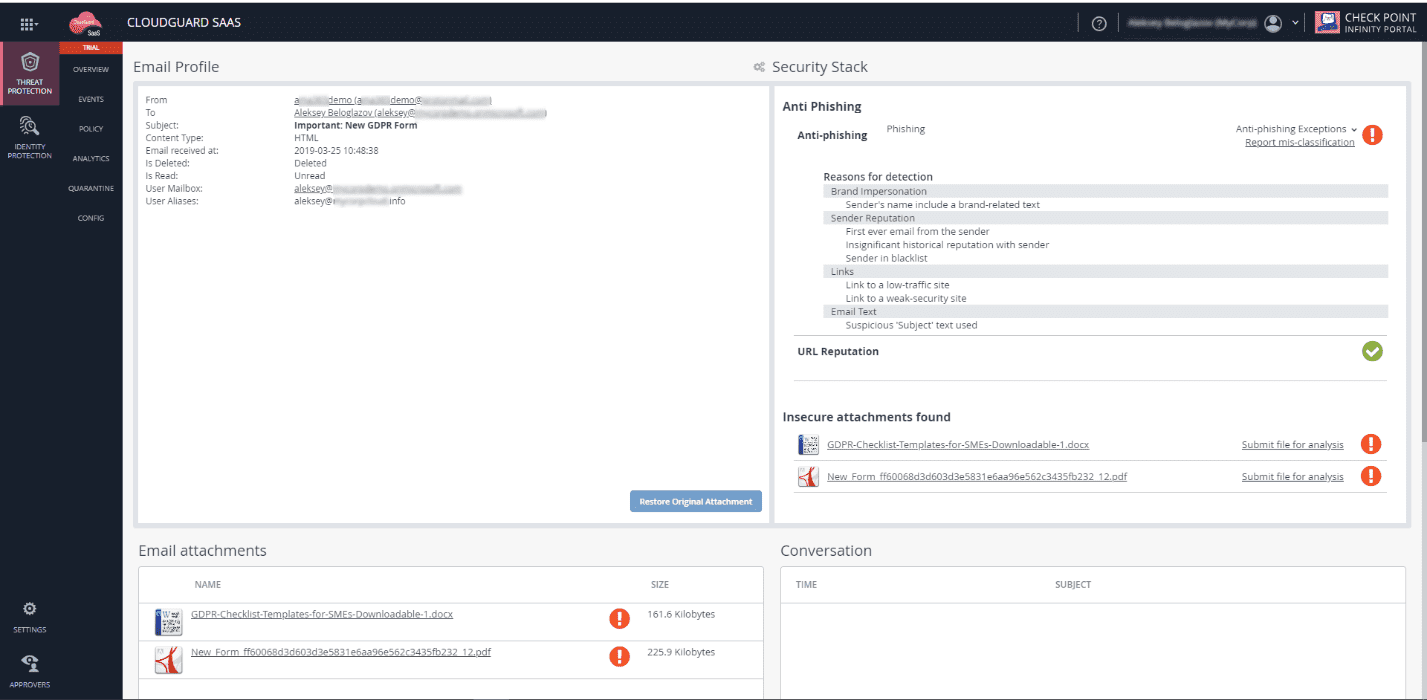

В свою очередь, так выглядит событие, которое было сгенерировано системой антифишинга (рисунок 11).

Рисунок 11. Событие безопасности, связанное с обнаружением письма, содержащего ссылку на подозрительный сайт

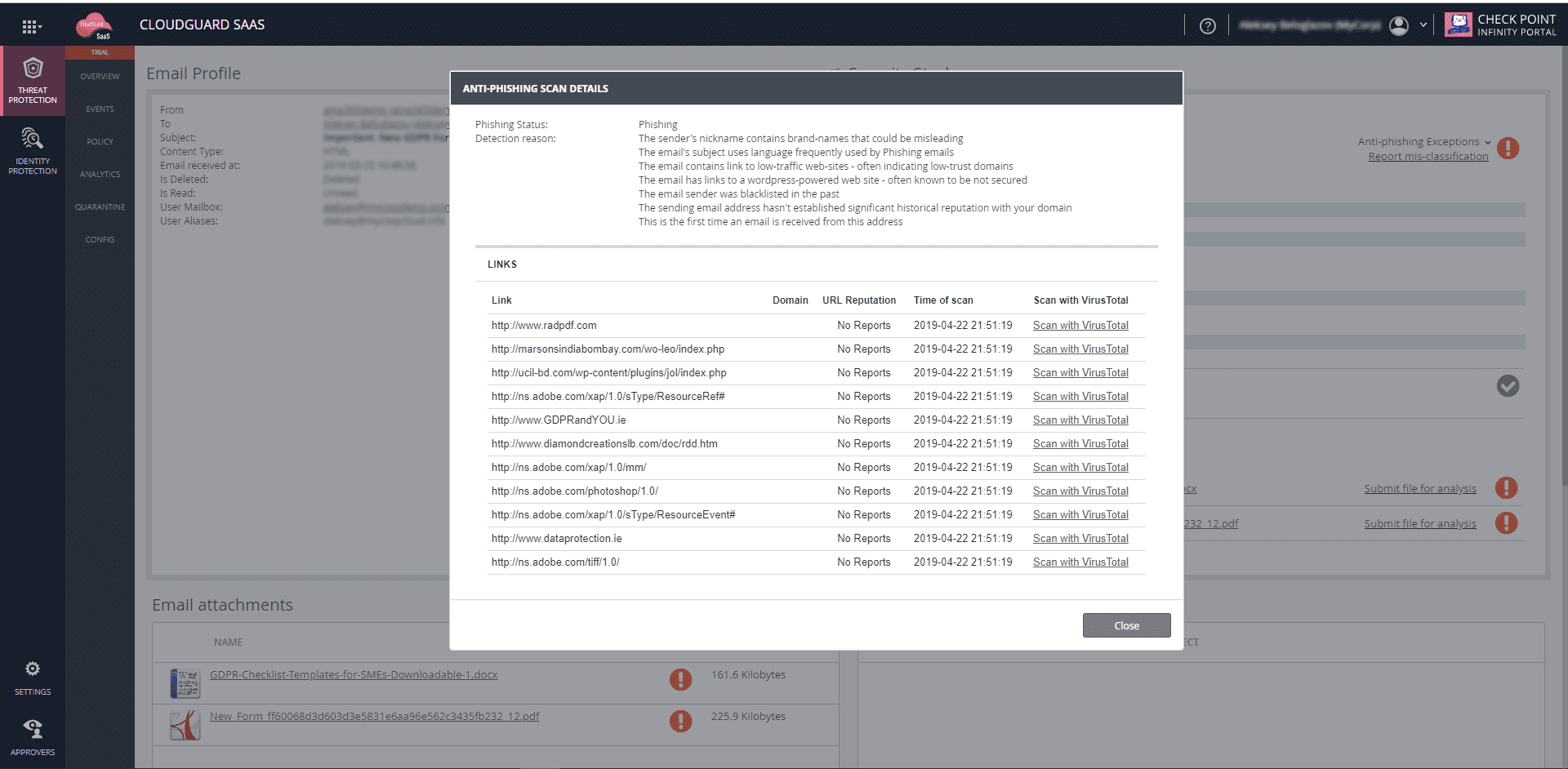

Рисунок 12. Детальная информация о событии в CloudGuard SaaS

На рисунке видно, что CloudGuard SaaS не только анализирует URL-адреса, приведенные в тексте электронного письма, но и собирает информацию об отправителе, о взаимодействии с ним, о сайтах, на которые ведут URL, и принимает решение о блокировке. Администратор вручную может проверить каждый URL-адрес с помощью сканера, чтобы получить последние достоверные сведения.

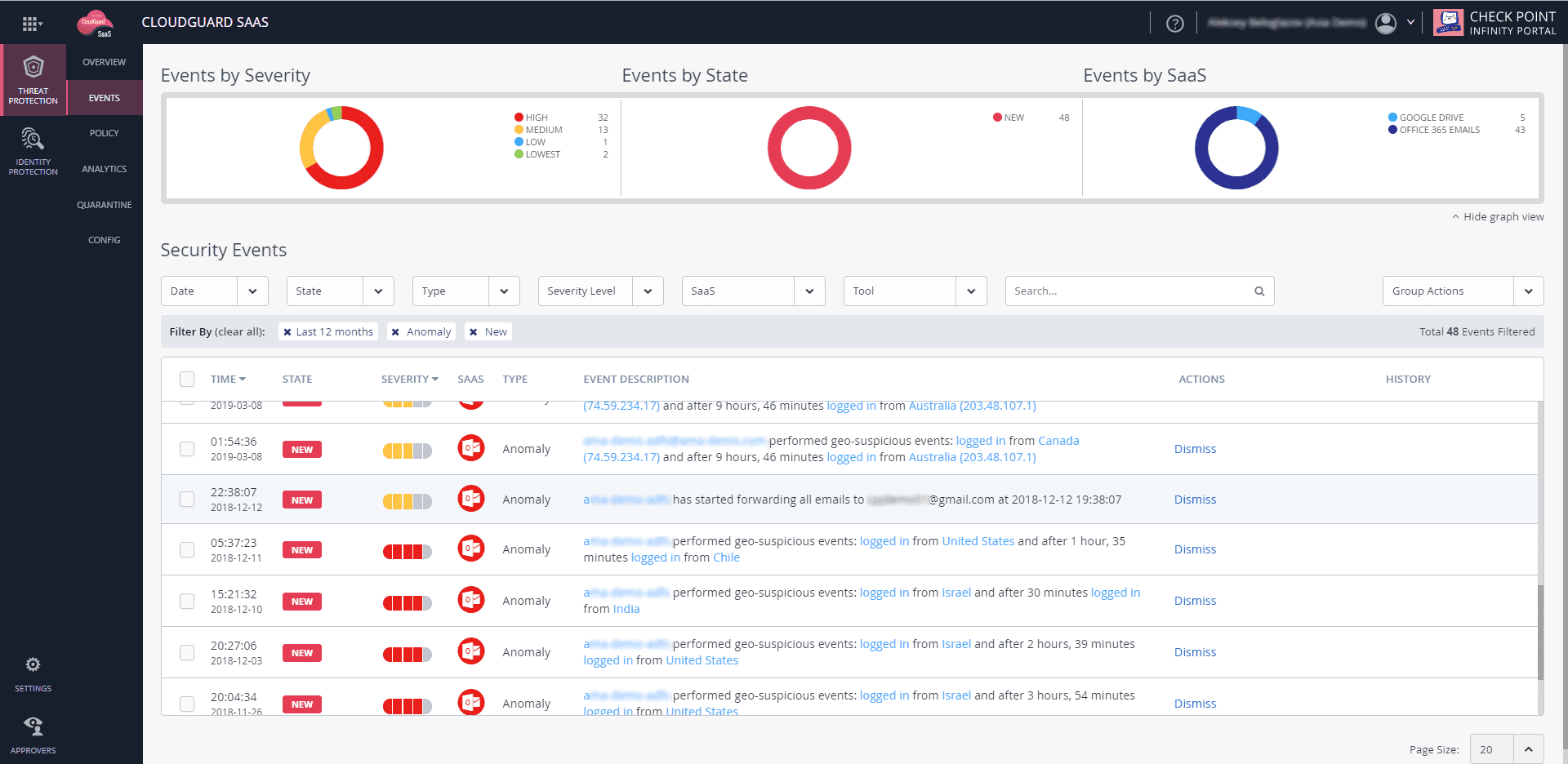

CloudGuard SaaS собирает информацию о действиях пользователей, формируя профиль их поведения. Отклонение от нормального поведения воспринимается как аномалия и требует внимания администратора безопасности. На рисунке ниже показан пример — учетная запись авторизуется в облачном сервисе из разных стран и перенаправляет всю почту на сторонний адрес.

Рисунок 13. Пример аномального поведения пользователя, выявленного средствами CloudGuard SaaS

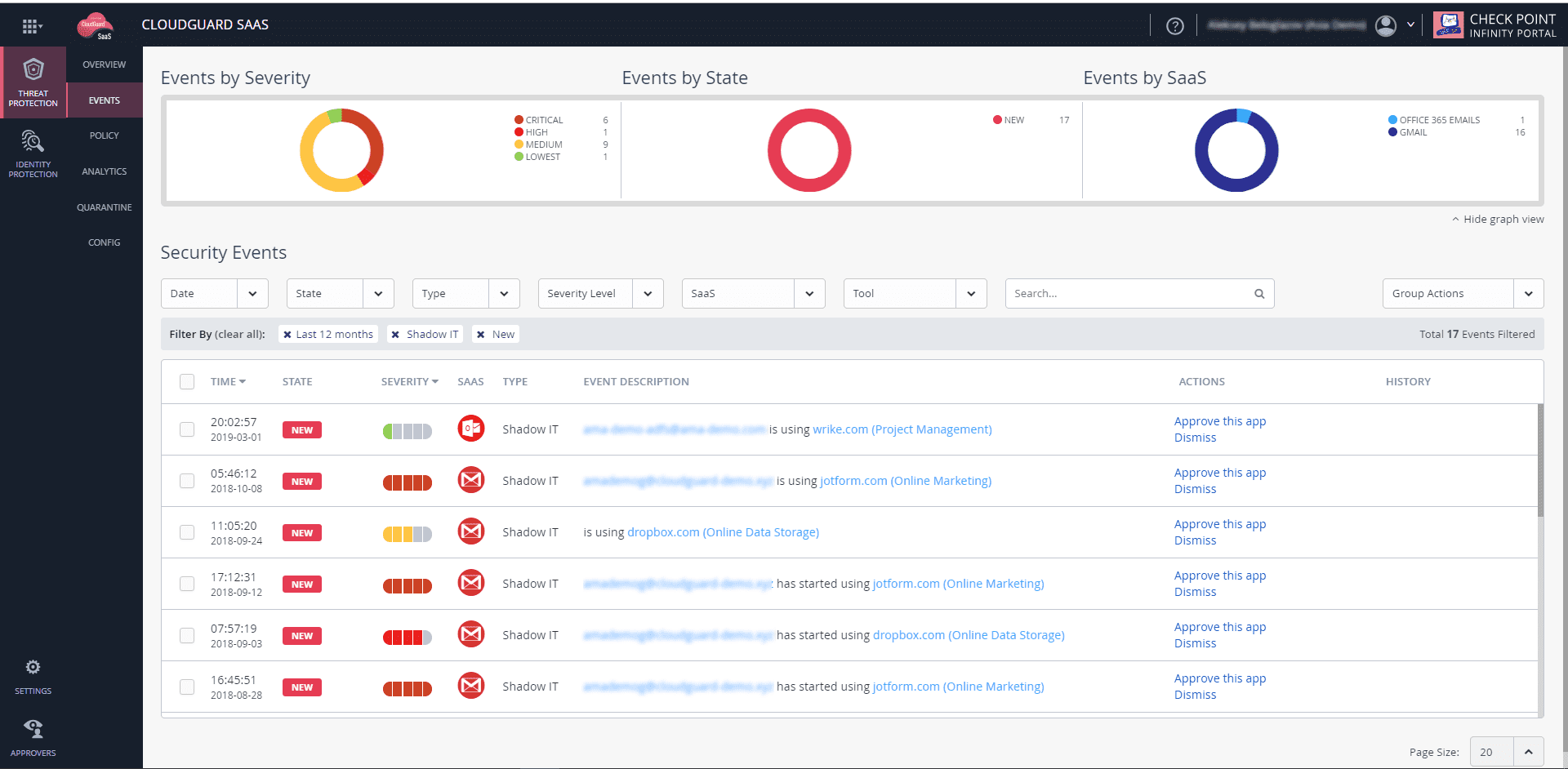

Как было сказано выше, CloudGuard SaaS позволяет выявить использование теневой ИТ-инфраструктуры. CloudGuard SaaS дает представление об аномальном и несанкционированном использовании облака, а также строит модели поведения пользователей и базовые показатели для нормальной деятельности.

На рисунке ниже представлена фильтрация записей по значению Shadow IT за последние 12 месяцев. Как видно из примера, использование даже такого популярного облачного сервиса, как Dropbox, может подорвать безопасность информации, если оно не регламентировано. CloudGuard SaaS мониторит весь исходящий из облака трафик, выявляя возможные пути утечки информации, открываемые пользователями по незнанию или со злым умыслом.

Рисунок 14. Пример обнаружения Shadow IT в CloudGuard SaaS

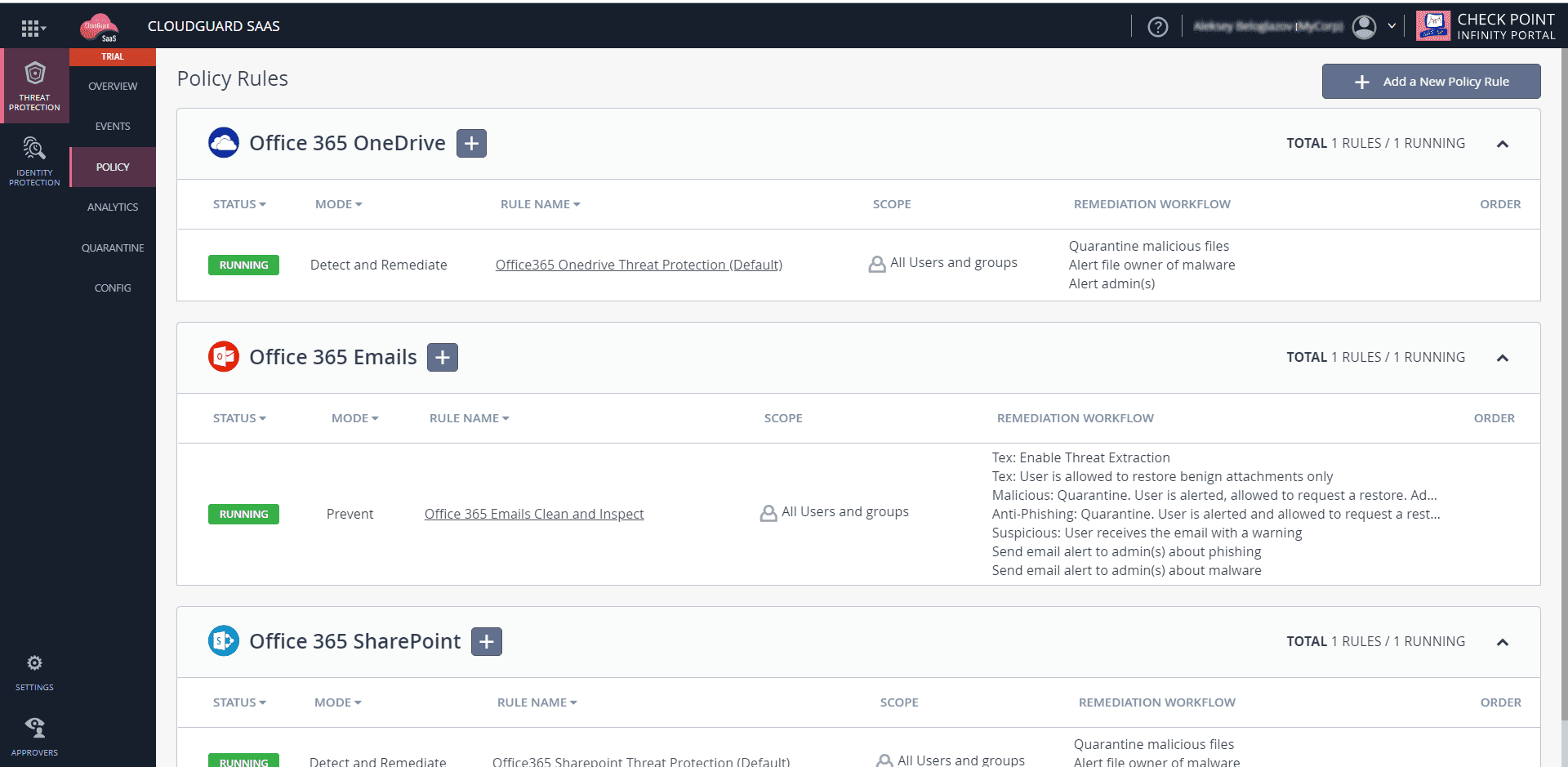

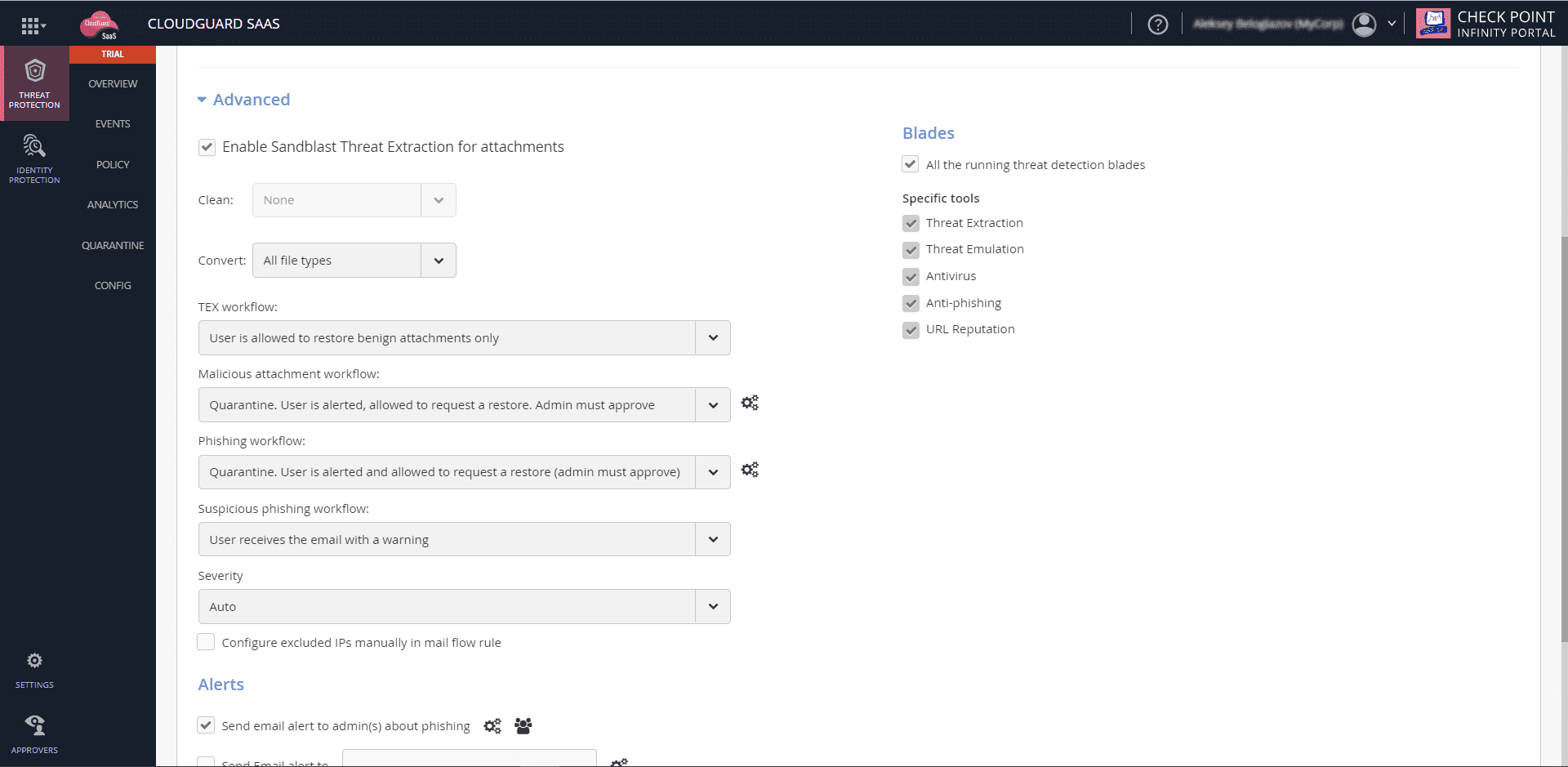

Политики безопасности

В разделе «Политика» (Policy) отображаются все политики безопасности и DLP. Для каждого облачного сервиса ведется своя база данных для угроз и правил DLP.

Рисунок 15. Политики безопасности и DLP в CloudGuard SaaS

Рекомендуется вести правила для защиты от угроз отдельно от правил для DLP. Каждое правило политики имеет статус, режим безопасности, название, область действия и рабочий процесс ремедиации. Правила применяются в заданном порядке сверху вниз.

Компания Check Point подготовила и регулярно актуализирует рекомендуемые правила безопасности для Office 365 и G Suite, позволяющие эффективно настроить CloudGuard SaaS.

Рисунок 16. Правила политики определения угроз Microsoft Office 365 в соответствии с рекомендациями лучших практик в CloudGuard SaaS

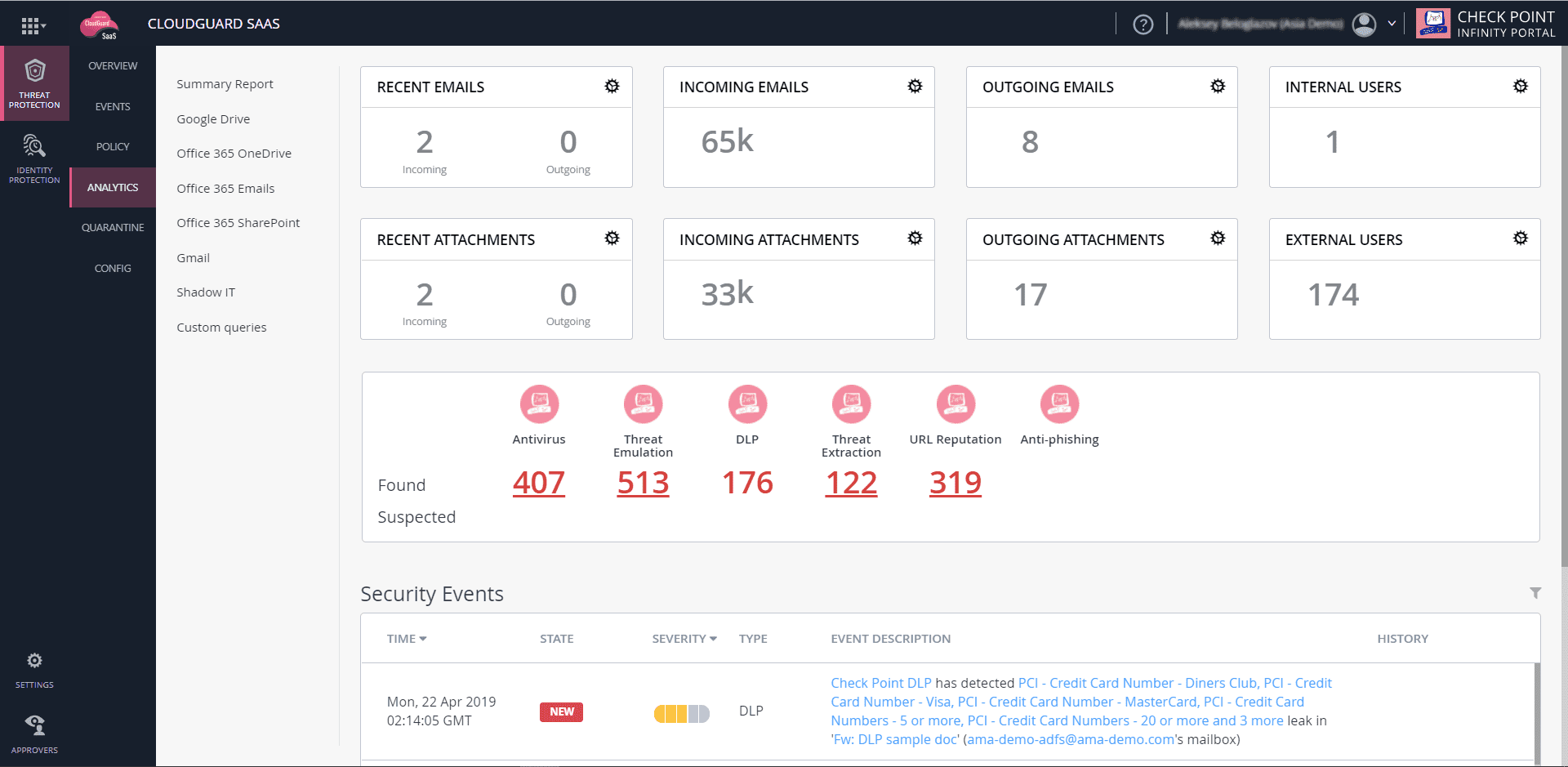

Аналитика событий безопасности

В разделе «Аналитика» (Analytics) представлена сводка обо всех контролируемых облачных сервисах. На рисунке ниже приведен пример аналитики для Office 365.

Рисунок 17. Аналитика Office 365 по результатам анализа CloudGuard SaaS

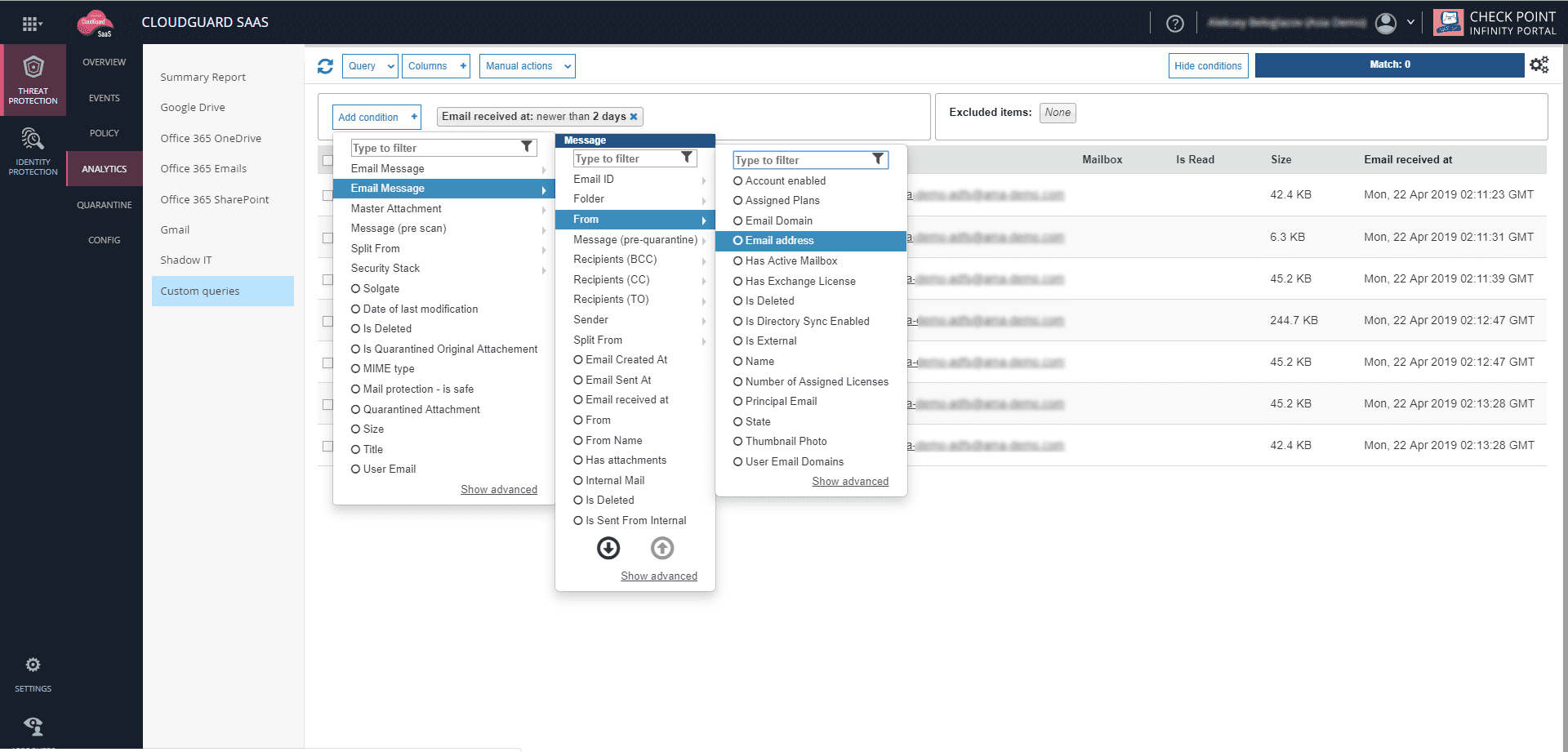

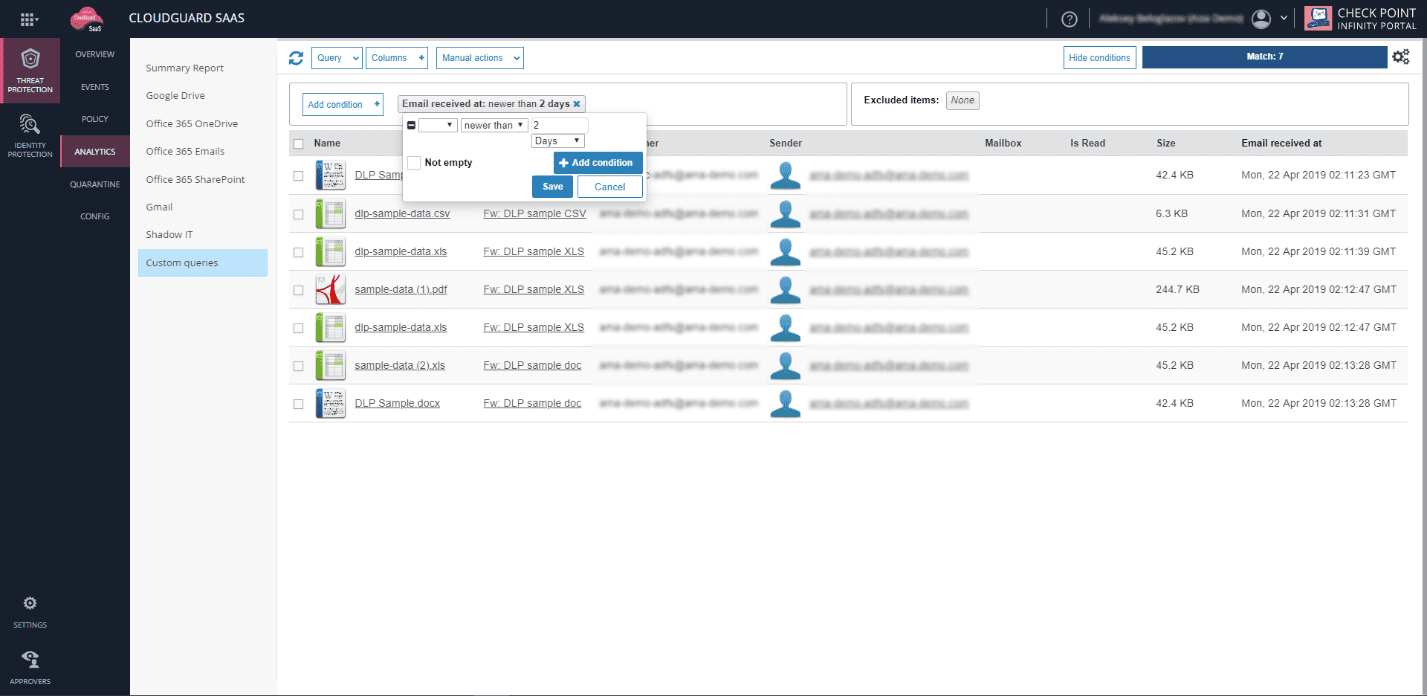

Администратор может сам создавать собственные фильтры по различным критериям. Это позволяет максимально детализировать события безопасности и проводить расследование инцидентов.

Рисунок 18. Построение пользовательского запроса в CloudGuard SaaS

Например, ниже представлены все письма, полученные пользователями облачного сервиса за последние два дня.

Рисунок 19. Результат запроса в CloudGuard SaaS

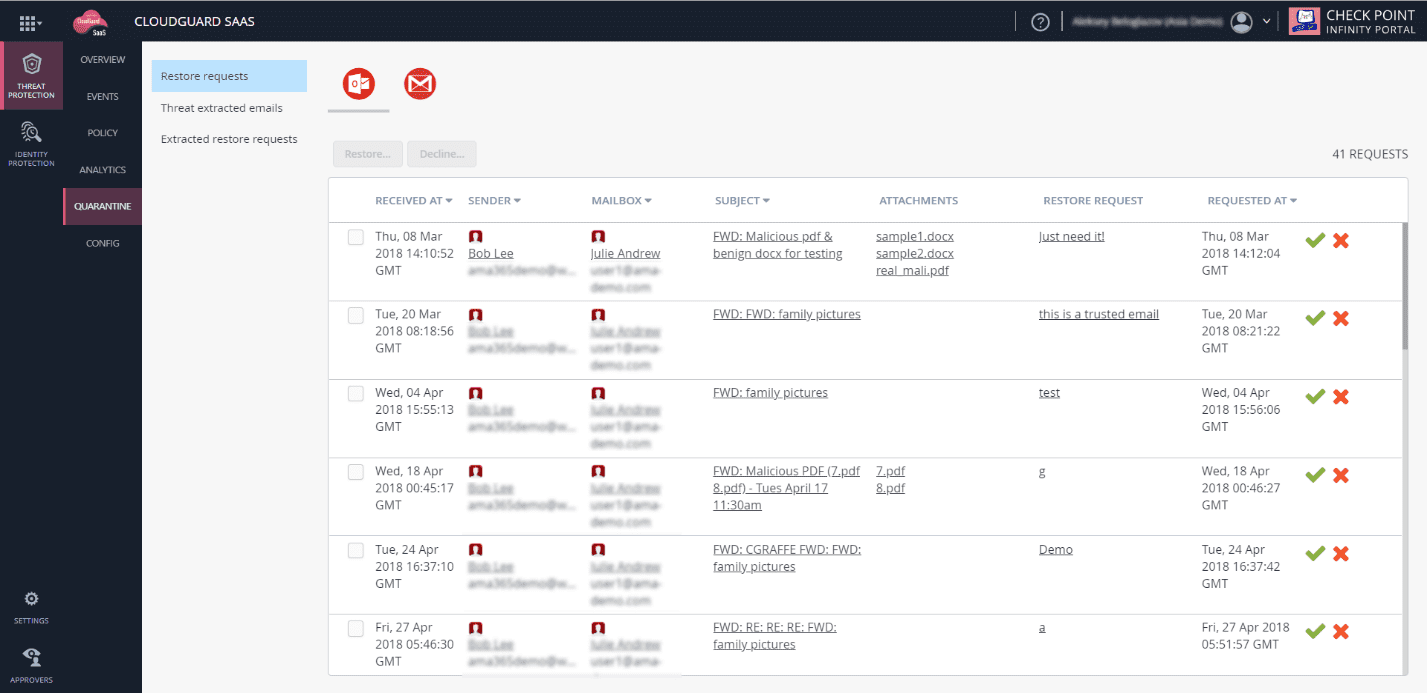

Карантин

В соответствии с политиками безопасности электронные письма с вредоносными вложениями и вредоносные файлы из облачных директорий могут помещаться в карантин. Информация о таких письмах и файлах доступна в одноименном разделе. На странице собрана подробная информация для анализа администратором с целью дальнейшего расследования инцидента. Помещенные в карантин объекты могут быть удалены или восстановлены по решению администратора.

Рисунок 20. Карантин в CloudGuard SaaS

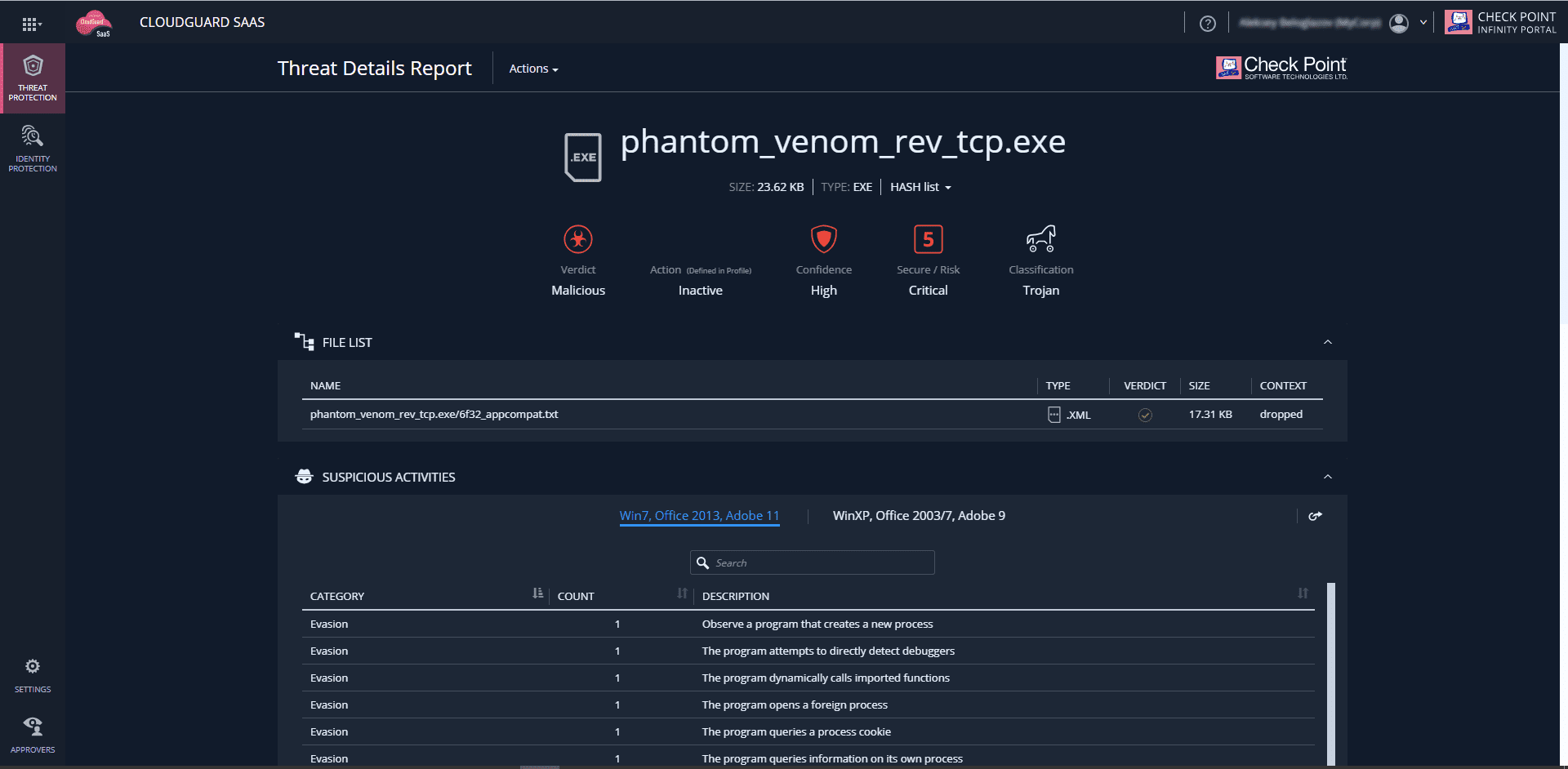

Предотвращение сложных угроз и атак нулевого дня

Основная задача CloudGuard SaaS — защита SaaS-приложений от вредоносных программ и атак нулевого дня. Для этого применяется технология Check Point SandBlast, способная обнаружить даже неизвестные еще образцы вредоносного кода благодаря технологии эмуляции (Threat Emulation). SandBlast развернута на территории и мощностях Check Point и не требует вмешательства со стороны пользователей CloudGuard SaaS.

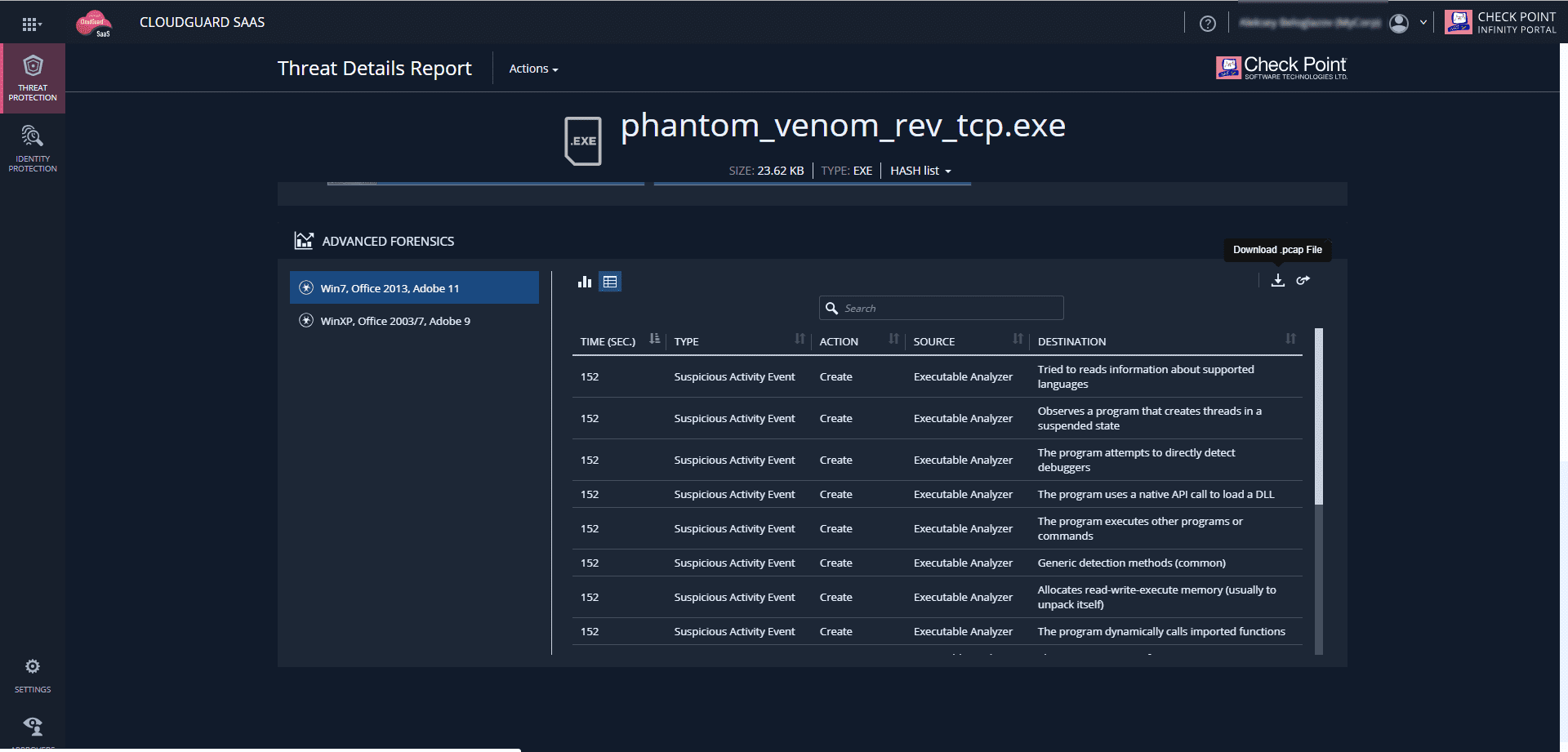

Рисунок 21. Подробный отчет об обнаруженной CloudGuard SaaS угрозе

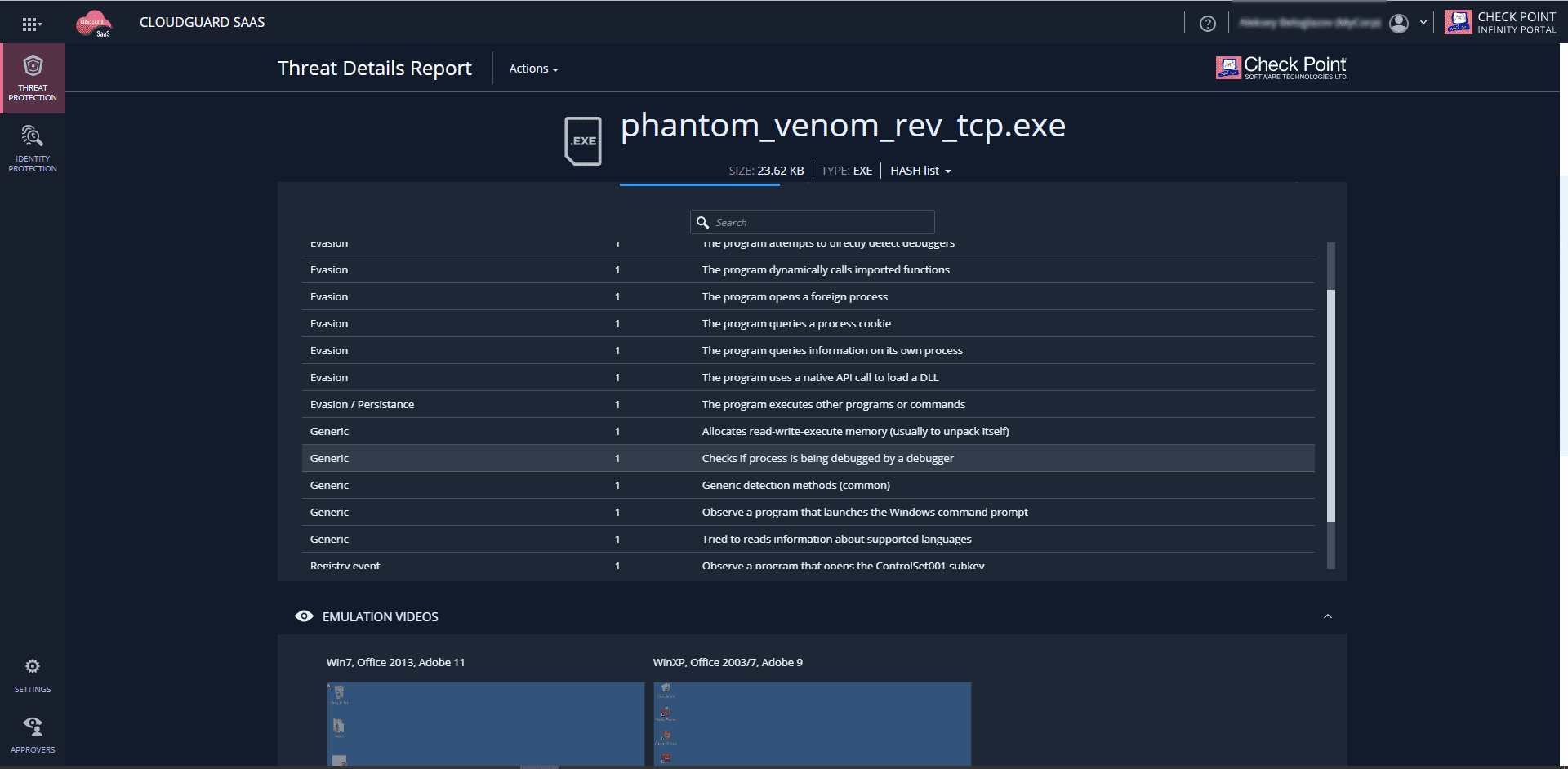

Check Point SandBlast умеет выявлять угрозы, нацеленные на уклонение от обнаружения и сокрытие своей активности в обычной песочнице.

Рисунок 22. Песочница выявила, что вредоносный файл пытался избежать обнаружения

SandBlast Threat Emulation применяет технологию CPU-level inspection, которая отслеживает ход выполнения проверяемой программы на уровне инструкций ЦП, позволяя выявить саму попытку внедрения вредоносного кода, а не его последствия. Подробнее о том, как это работает, можно прочитать в нашей статье.

Рисунок 23. Обнаружение вредоносного объекта на уровне инструкций центрального процессора

SandBlast анализирует все действия проверяемого файла и отмечает те, которые выглядят подозрительно. Администратор может скачать pcap-файл для анализа сетевой активности подозрительного файла.

В ближайшее время Check Point планирует добавить функцию получения полного протокола действий вредоносных программ в формате песочницы Cuckoo.

Рисунок 24. Песочница SandBlast обнаружила подозрительные действия со стороны проверяемого файла

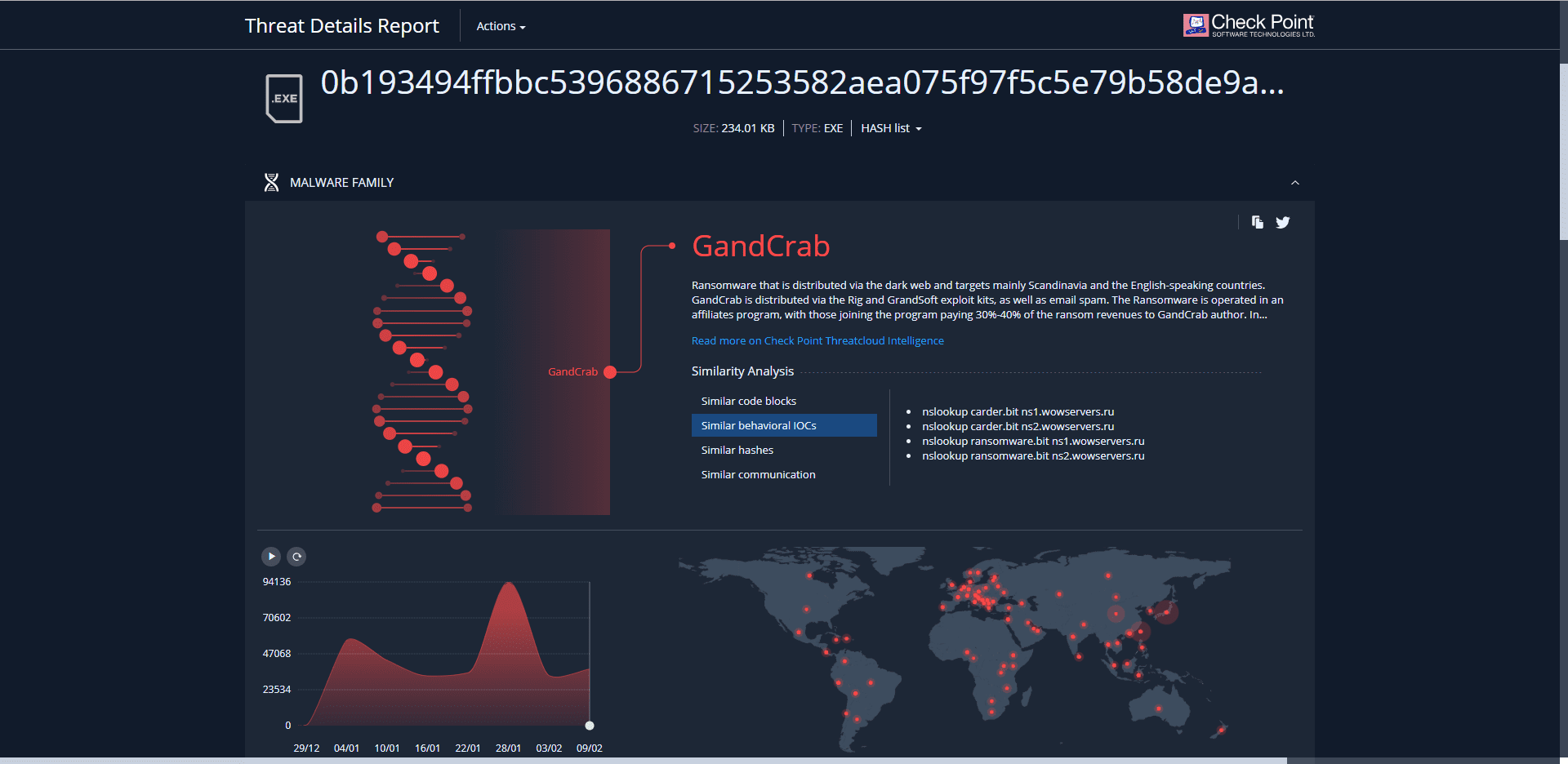

Интересной особенностью SandBlast Threat Emulation в CloudGuard SaaS является построение ДНК вредоносной программы (Malware DNA). Эта функция нужна для того, чтобы администраторы безопасности лучше понимали, как выполняется анализ и почему тот или иной файл был помечен как вредоносный. Ее суть — нахождение сходства между параметрами исследуемого программного обеспечения и возможностями уже известных семейств вредоносных программ. Расширенный поиск охватывает поведение, структуру кода, файлы и шаблоны попыток подключения к вредоносным веб-сайтам (в частности, C&C-серверам).

Рисунок 25. ДНК вредоносной программы в CloudGuard SaaS

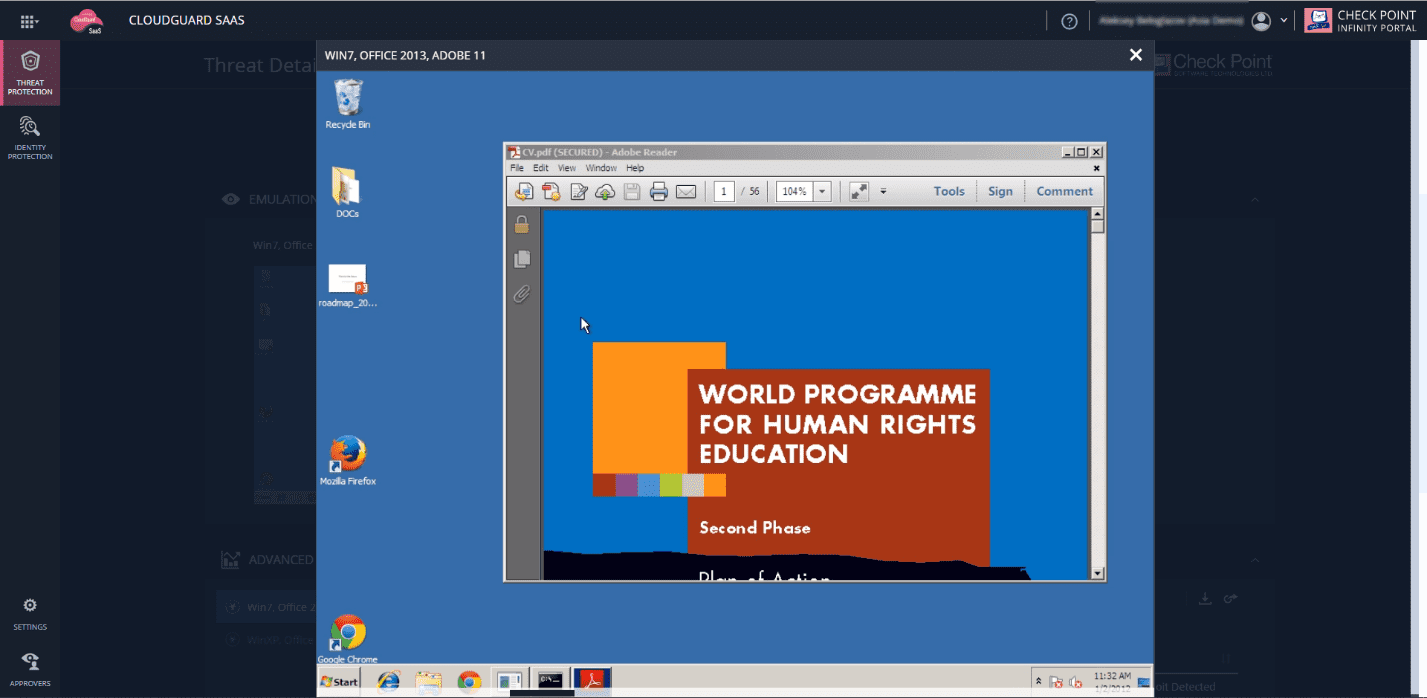

Для каждого подозрительного файла подготовлен видеоролик, иллюстрирующий поведение файла на реальной машине.

Рисунок 26. Видеоролик, подготовленный для демонстрации действий вредоносной программы

Защита от взлома аккаунта и несанкционированного доступа к SaaS

CloudGuard SaaS блокирует перехват учетных записей, предотвращая вход неавторизованных пользователей, и задает политику доступа к SaaS (Identity Protection). Используя новую технологию ID-Guard, CloudGuard SaaS выявляет мошеннический доступ, обнаруживая неправильные входы в систему и централизуя многофакторную аутентификацию. Кроме того, CloudGuard SaaS может аутентифицировать пользователей в любом приложении SaaS и на любом устройстве.

CloudGuard SaaS предлагает три режима развертывания Identity Protection:

- одноразовый код доступа через SMS (безагентный режим);

- одноразовый код доступа через push-уведомление в приложении (гибридный режим);

- опрос устройства через агент ID-Guard для оценки состояния безопасности и других контекстных метаданных (режим агента).

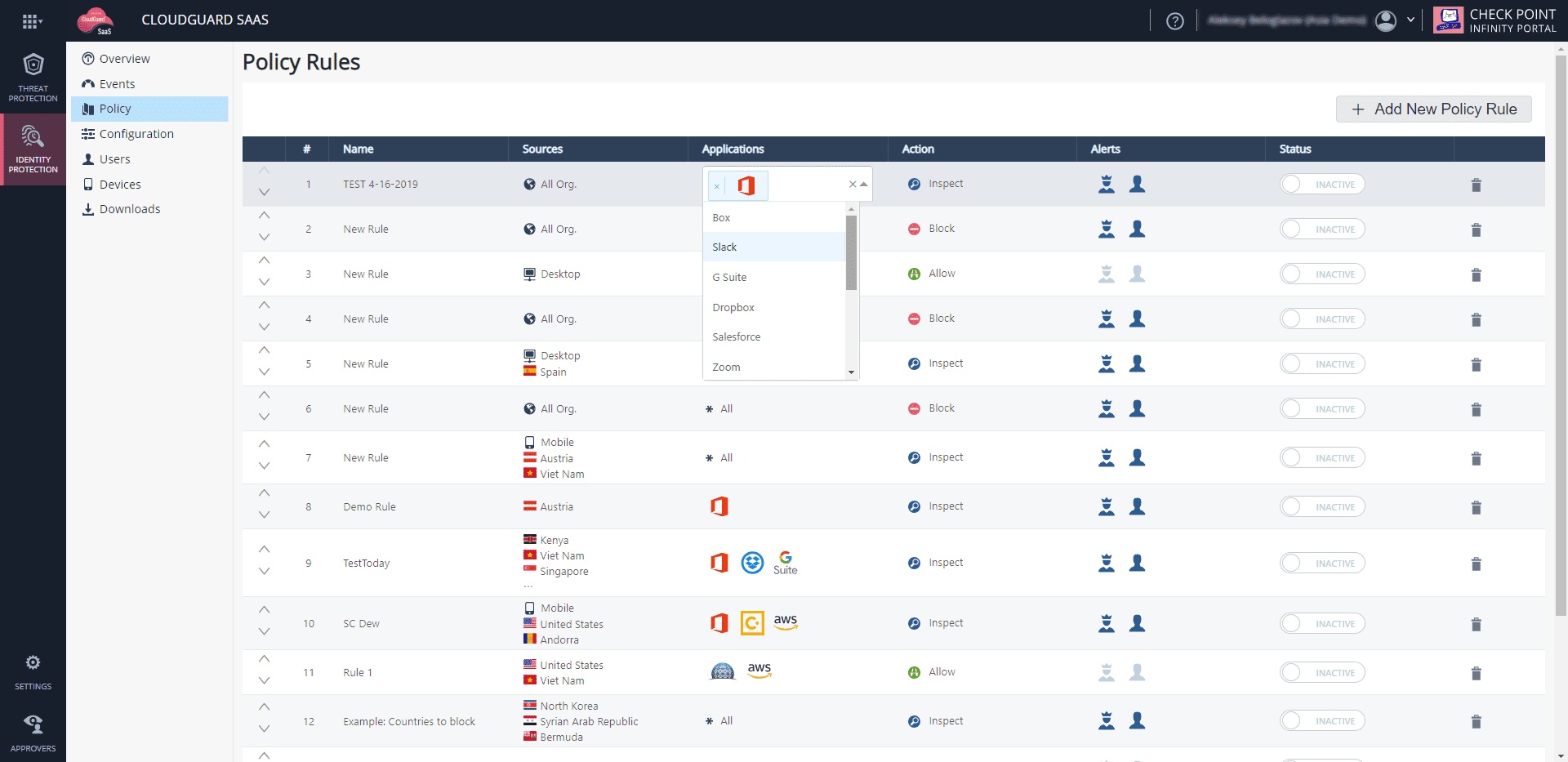

Через правила политики администратор может определить негативные сценарии получения доступа, такие как попытки входа с подозрительным или запрещенным местоположением, аномалии в поведении пользователя, плохая репутация IP-адреса источника. Если выявлена активность по таким сценариям, то администратор получает уведомление, а сам доступ к SaaS блокируется.

Рисунок 27. Заданные политики Identity Protection в CloudGuard SaaS

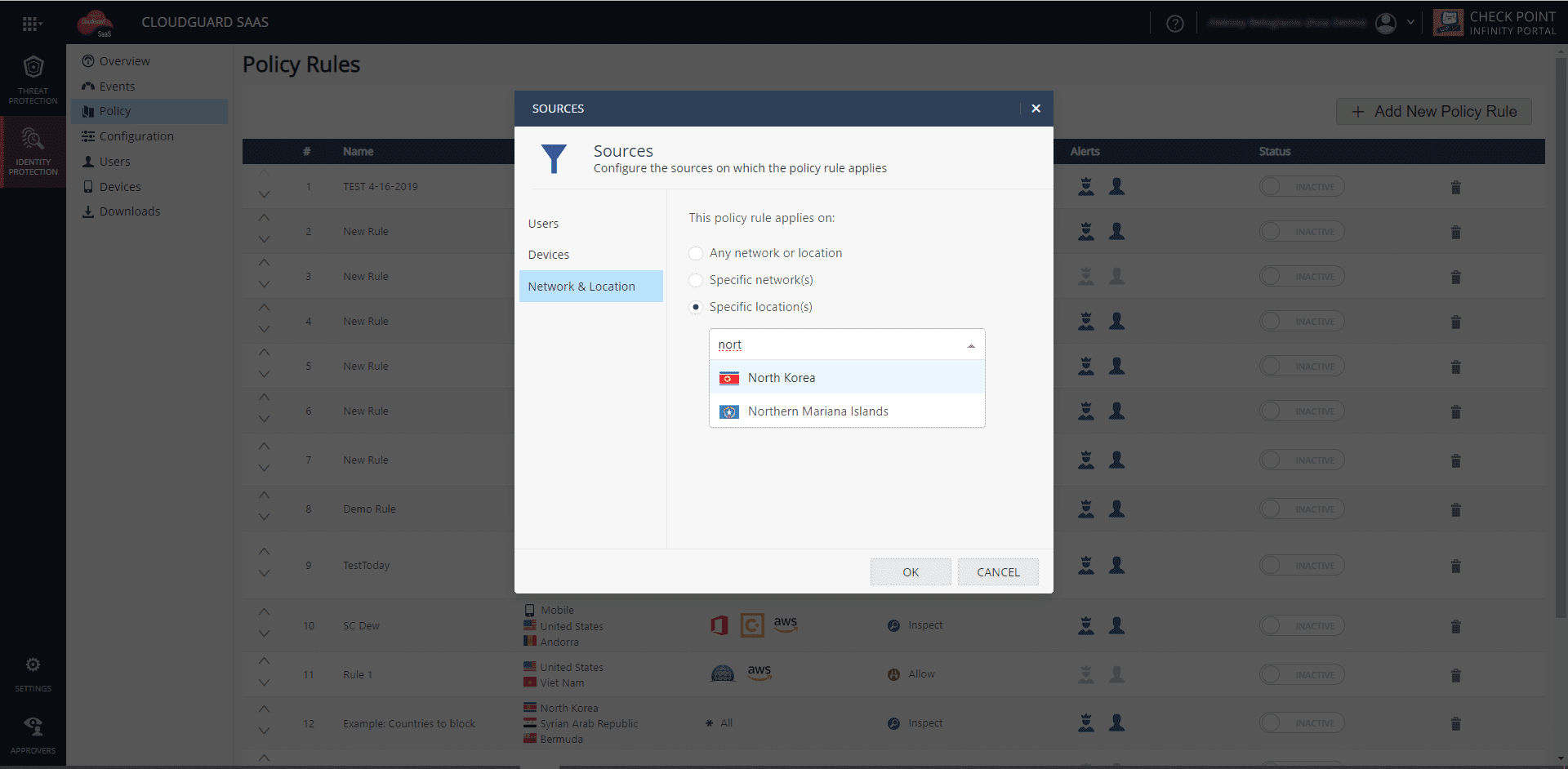

Ниже приведен пример правила, запрещающего доступ к облачному сервису по географическому положению: если CloudGuard SaaS определит, что пользователь находится в Северной Корее, то доступ к облаку будет запрещен.

Рисунок 28. Пример правила, запрещающего доступ из определенной страны в CloudGuard SaaS

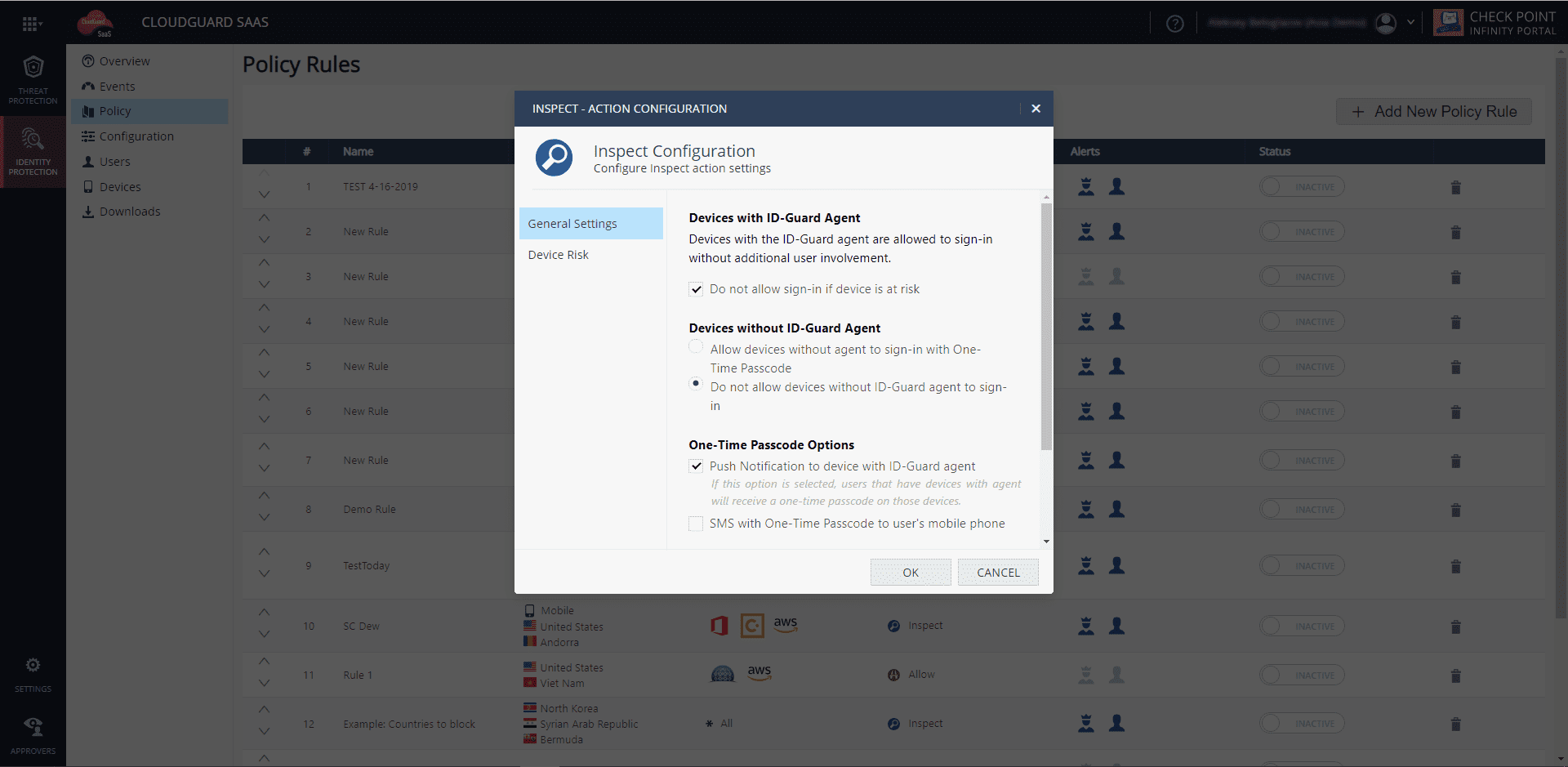

Рисунок 29. Пример правила, запрещающего доступ без ID-Guard в CloudGuard SaaS

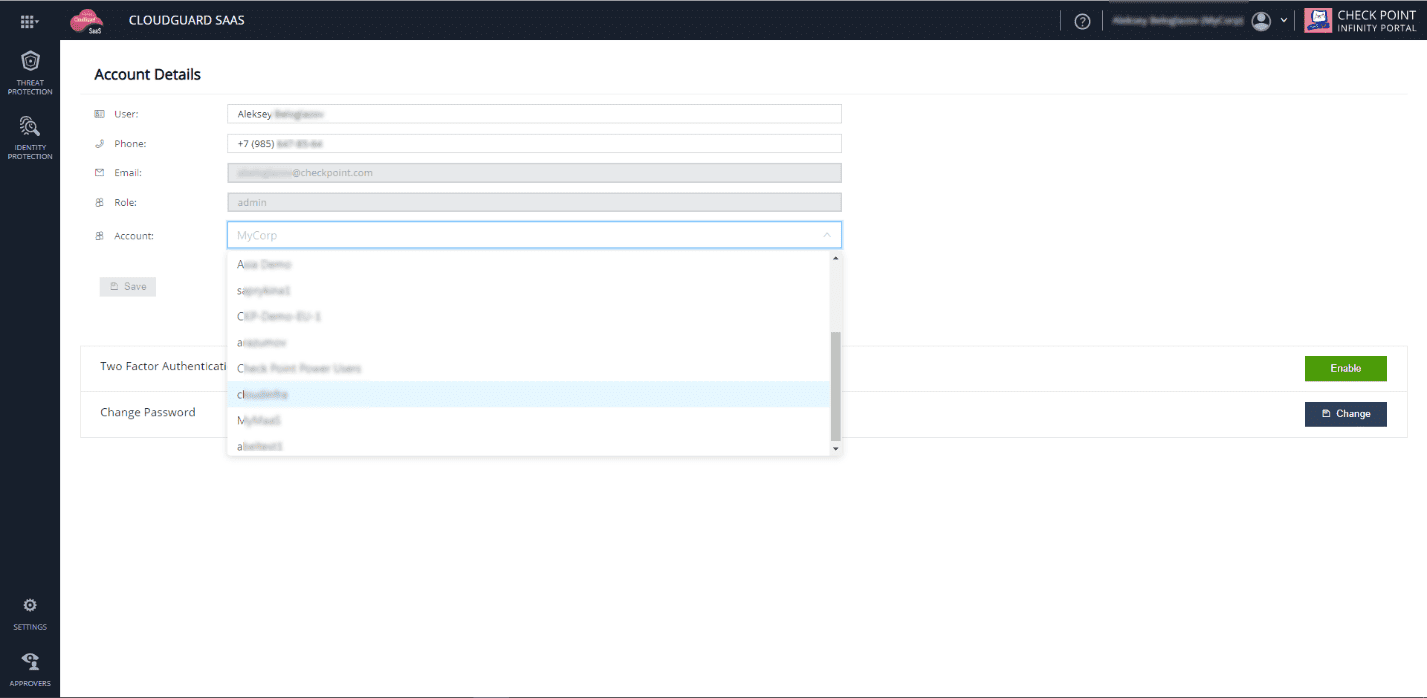

Предоставление услуг по управлению информационной безопасностью

Check Point Cloud Portal, представленный как интерфейс администратора, является удобным решением для поставщиков услуг управляемой безопасности (Managed Security Service Provider, MSSP). Портал позволяет быстро и удобно перемещаться между потребителями CloudGuard SaaS внутри одного интерфейса. MSSP могут распоряжаться защитой своих клиентов прямо в облаке, что потенциально снижает издержки на ИБ и повышает уровень безопасности бизнес-процессов.

Рисунок 30. Администрирование CloudGuard SaaS со стороны MSSP

Лицензирование CloudGuard SaaS

CloudGuard SaaS лицензируется по количеству пользователей. Одна лицензия стоит несколько долларов в месяц. Такая стоимость сравнима с ценой механизмов безопасности, предоставляемых SaaS-провайдерами, а в ряде случаев оказывается и ниже нее. Все механизмы безопасности Check Point — анализ угроз, песочница, антивирус, антиспам, антифишинг, ThreatCloud, Identity Protection — входят в стоимость лицензии и не требуют дополнительных затрат.

Check Point предоставляет пробный доступ для ознакомления с CloudGuard SaaS. Лицензия выдается на 1 месяц и на 500 пользователей.

Выводы

CloudGuard SaaS — полнофункциональный CASB-сервис от компании Check Point. Он поддерживает интеграцию с большим количеством популярных SaaS-сервисов, при этом скорость обнаружения вредоносных файлов, фишинговых ссылок и аномалий поведения пользователя превышает скорость срабатывания механизмов безопасности у самих SaaS-провайдеров.

Информация об обнаруженных инцидентах мгновенно распространяется через анализ угроз Check Point Threat Intelligence. Это позволяет накапливать знания об угрозах, совершенствуя механизмы безопасности.

Достоинства:

- Поддержка наиболее популярных облачных сервисов: Office 365, G Suite, Dropbox, Box, ServiceNow, Slack и др.

- Поддержка нескольких режимов анализа данных — обнаружение, исправление, предотвращение.

- Интеграция с другими продуктами CloudGuard — Check Point SandBlast, ID-Guard ThreatCloud.

- Безопасный доступ пользователей к облачным сервисам с помощью Identity Protection.

- Поддержка операционных систем Microsoft Windows, Apple iOS, Google Android в инструменте ID-Guard.

- Централизованное управление через Check Point Cloud Portal.

- Наличие всех функций безопасности Check Point по одной лицензии на пользователя.

- Обнаружение теневой ИТ-инфраструктуры (Shadow IT).

Недостатки:

- Отсутствие русской локализации.

- Отсутствие поддержки отечественных SaaS-провайдеров.