Сегодня при огромном потоке данных аналитикам центров мониторинга и реагирования на киберинциденты (Security Operations Center, SOC) приходится работать с большим количеством срабатываний, соотносить разрозненные данные и выявлять реальные киберинциденты. Повысить эффективность этих процессов и перейти от статической модели обнаружения к упреждающей может помочь технология киберобмана (Deception).

- Введение

- Выявление киберинцидентов на ранних этапах

- Ускорение расследования киберинцидентов

- Автоматизация процесса реагирования

- Выводы

Введение

Сегодня в области реагирования на киберинциденты наблюдается тенденция к увеличению количества правил корреляции и подписок на индикаторы компрометации / атак (IoC / IoA). Правильно ли это? Скорее да, чем нет. Но я хочу показать ситуацию в иной плоскости и рассказать о классе средств защиты, который точно составит конкуренцию по полезности очередному фиду c IoC или дополнительному правилу корреляции.

В зависимости от технологических возможностей и особенностей корпоративной сети каждая компания по-разному реализовывает функции мониторинга и реагирования на киберинциденты, использует различные средства (по классам решений, по производителям). На схеме ниже (рисунок 1) приведён набор возможных технологий и методов, которые могут быть использованы при организации мониторинга и реагирования на киберинциденты.

Рисунок 1. Схема набора технологий центра мониторинга информационной безопасности

Рассмотрим то, что есть у всех выполняющих противодействие киберугрозам — мониторинг и реагирование, — и зададим себе вопрос: «что можно улучшить?».

- Мониторинг. На данном этапе происходят сбор, сопоставление и анализ данных журнала событий, которые поступают из разрозненных источников. Сюда относятся активность пользователей, системные события, включение или отключение средств защиты информации и другое. С ростом количества информационных активов предприятия и бизнес-процессов происходит увеличение объёма событий по безопасности, что, соответственно, требует больше трудозатрат аналитиков. Существуют разные методы и средства по сокращению количества потенциальных инцидентов в ИБ, у каждого из них — свои преимущества и недостатки. Идеального решения нет и на данный момент не предвидится. Это приводит к тому, что система стремится к некоему балансу между скоростью реагирования и точностью определения инцидента в ИБ. Данный факт акцентирует внимание на необходимости приоритизировать подозрения на инциденты, поскольку именно она является ключевым фактором раннего выявления реальных инцидентов в безопасности в условиях ограниченности ресурсов и кадров.

- Реагирование. Весьма сложный (с точки зрения процесса) этап, поскольку одна из основных задач ИБ — не мешать бизнесу работать. В чём заключается основная сложность на текущий момент? Вероятно, в отделении настоящих киберинцидентов от ложных срабатываний. Упростить задачу может средство защиты информации, у которого количество последних стремится к нулю.

Одним из решений, которые способны помочь оптимизировать процессы мониторинга и реагирования, а также повысить их эффективность, является технология киберобмана (Deception). К слову, классу решений Distributed Deception Platform, DDP был посвящён эфир AM Live «Инфраструктура ложных целей — маркетинговый тренд или реальный инструмент SecOps?».

Выявление киберинцидентов на ранних этапах

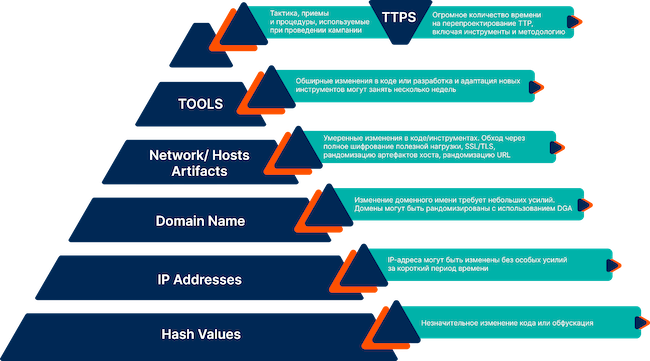

Самые распространённые подходы к выявлению инцидентов в безопасности можно свести к двум точкам: правила корреляции и IoC. В одном случае используются паттерны поведения и последовательность событий, в другом — артефакты технических средств. Правила корреляции, несомненно, — один из самых универсальных инструментов в обнаружении злоумышленника. Однако, как и везде, средства защиты догоняют средства нападения. У злоумышленников есть некоторое поле возможностей, в котором они могут пытаться обойти правила корреляции. Кроме того, их действия и используемые ими различные инструменты имеют особенности, которые помогают в обнаружении нелегитимных действий, — но эти характеристики можно изменять или делать менее узнаваемыми. Например, ниже на рисунке представлена «пирамида боли» мониторинга ИБ, показывающая связь между тактиками, техниками и процедурами (TTPs) и действиями злоумышленников (рисунок 2).

Рисунок 2. «Пирамида боли»

Итак, чего нам не хватает? Нам надо добавить себе решение, которое лежит в другой плоскости относительно правил корреляции и IoC, при этом должно дополнять существующие методы мониторинга и иметь низкий процент ложных срабатываний. Теперь, с пониманием наших потребностей, мы можем подойти вплотную к технологии обмана злоумышленника, к deception-системам.

Deception-система — это комбинация приманок, способов обмана злоумышленника и подталкивания его ко взаимодействию с серверами-ловушками, которые детектируют любое обращение к ним. Именно способ «подталкивания» ко взаимодействию является отличительной (и самой важной) чертой разных deception-систем по сравнению с известными ханипотами (honeypot-системами). Технология киберобмана не использует никаких предварительных знаний о конкретной атаке или злоумышленнике. Её основной задачей является заманивание злоумышленника в изолированную среду с помощью грамотно распределённых среди рабочих ИТ-активов компании приманок и ловушек, которые способны имитировать реальную инфраструктуру. Инфраструктура наполняется ложными данными, которые не мешают обычному пользователю, но видны злоумышленнику. Это позволяет системе иметь около 0 % ложных срабатываний. Если с приманкой или сервером-ловушкой происходит взаимодействие, скорее всего, это — вредоносная активность.

Deception-системы работают не как обычные средства защиты информации, к которым привыкли многие. Их задача — помочь выявить злоумышленника путём отвлечения ложными целями. Поскольку он не может отличить приманку от настоящего артефакта, его квалификация отходит на второй план и в работу включается удача злоумышленника.

Добавим немного математики.

Для достижения цели злоумышленнику необходимо совершить боковое перемещение (lateral movement), в процессе которого он с большой долей вероятности попытается найти новые учётные записи (далее — УЗ) и переместиться к новым активам. Например, до цели злоумышленника — два шага. На каждом шаге его ждут одна настоящая и одна ложная УЗ. Предположим, что орёл — реальная УЗ, а решка — ложная УЗ. Значит, цель злоумышленника — преуспеть два раза подряд: 0,5 (вероятность угадать) в степени 2 (количество итераций).

Ответ: 0,25 (25 %).

Таблица 1. Расчёт вероятности попадания злоумышленника на приманку

|

Первая итерация |

Вторая итерация |

|

Орёл |

Решка |

|

Решка |

Решка |

|

Орёл |

Орёл |

|

Решка |

Орёл |

Увеличивая количество приманок на шаге 1 и на шагах от 2 до 10, мы получаем 0,1 в степени 2 = 1 %. Сейчас редко где можно встретить инфраструктуру, в которой желанная для злоумышленника цель находится всего в двух шагах: часто количество необходимых боковых перемещений составляет три и более. Deception-системы позволяют генерировать большие объёмы приманок, поэтому можно утверждать, что злоумышленнику проще выиграть в лотерею, чем обойти их все незамеченным и дойти до цели.

Сигналы от deception-систем возникают, когда злоумышленник получает доступ к ложным активам (файлам, учётным записям, сохранённым паролям и другим). Для действий с ними нет легитимного бизнес-процесса, поскольку они являются невидимыми для обычных пользователей и предназначены исключительно для злоумышленника. Во многих случаях ИБ-команды могут уделять приоритетное внимание получаемым от deception-платформы оповещениям. Это позволяет не тратить время на проверку их достоверности, что ускоряет процесс реагирования на инциденты. Раннее реагирование — самый надёжный способ минимизации ущерба.

Ускорение расследования киберинцидентов

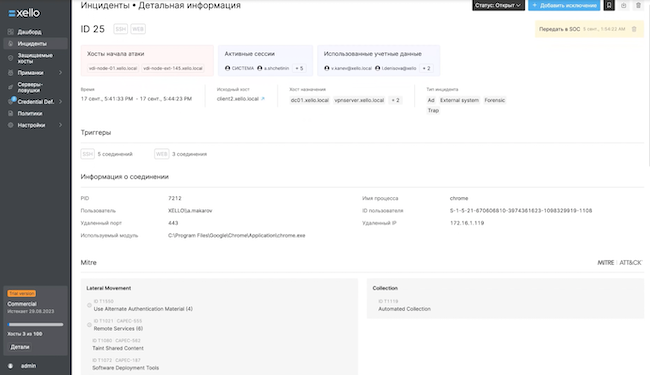

Также deception-системы предоставляют командам информационной безопасности данные, которые могут быть полезны как при реагировании на инциденты, так и в процессе их расследования. Понимание логики действий злоумышленника значительно упрощает эти процессы, предоставляя сведения об используемых инструментах, техниках и тактиках при развитии атаки.

Некоторые из них имеют функциональные возможности сбора форензики с атакованного хоста, которая помогает понять путь злоумышленника быстрее. Отслеживая последовательность действий, зная начало атаки и понимая структуру скомпрометированных активов (рисунок 3), специалисты SOC могут выстроить тактику защиты и эффективнее противодействовать, используя фреймворк MITRE ATT&CK (если такая возможность реализована вендором). На рисунке ниже представлен пример данных хостовой форензики из deception-системы от Xello.

Рисунок 3. Данные об инцидентах от deception-системы

Автоматизация процесса реагирования

Согласно исследованию института SANS «A SANS 2021 Survey: Security Operations Center (SOC)», среди проблем эксплуатации всех возможностей SOC второе место занимают автоматизация и оркестровка рутинных задач.

Несмотря на то что задачу по нейтрализации инцидента нельзя назвать рутинной, автоматизация определённых неотложных действий по сдерживанию и устранению угрозы может значительно снизить среднее время реагирования (MTTR). Но автоматизация ответных действий эффективна лишь в том случае, если триггерное событие со стопроцентной вероятностью является вредоносным. Напомним, что особенностью технологии киберобмана является отсутствие или минимальное количество ложных срабатываний. Таким образом, DDP-система предоставляет высокодоверенные индикаторы компрометации.

Рассмотрим один из сценариев автоматизации реагирования.

Интеграция с решениями класса NAC (Network Access Control) позволит автоматизировать блокировку вредоносного узла: платформа направит в систему сообщение с указанием узла, с которого идёт нежелательная деятельность, и та в свою очередь заблокирует устройство.

Пример работы интеграции: детектирование программы-вымогателя. Deception-система выявила вредоносное действие по использованию SMВ-протокола и передала информацию NAC. Система заблокировала хост, с которого осуществлялась попытка перехода на SMB-приманку. Это было распространение шифровальщика. Объединение с NAC позволило остановить распространение вредоносной программы в автоматическом режиме.

Некоторые производители систем класса DDP делают открытые API для интеграции со сторонними системами (NAC, EDR, МСЭ и т. д.). Это открывает дорогу к решению многих проблем по автоматическому реагированию, хотя и не является «серебряной пулей».

Выводы

Технология киберобмана является хорошо зарекомендовавшим себя решением, которое помогает специалистам по ИБ при реализации задач в области выявления целенаправленных киберугроз и реагирования на них. Использование приманок и ловушек против нападающего меняет правила игры для защитников, позволяя им «быть выше своего веса» против изощрённых методов противников. Кроме того, это помогает реализовывать автоматизированное реагирование, снижая значимость человеческого фактора.