Вредоносное приложение Keenadu по состоянию на начало февраля обнаружено на 13 тыс. новых Android-смартфонов по всему миру, из них около 9 тыс. — в России. Заражение происходило через цепочки поставок: устройства поступали к покупателям уже с внедрённым зловредом.

О кампании сообщили «Ведомости» со ссылкой на «Лабораторию Касперского». По словам эксперта компании Дмитрия Калинина, производители не знали о заражении: зловред имитировал штатные системные компоненты, и выявить такую атаку без жёсткого контроля всей цепочки поставок крайне сложно.

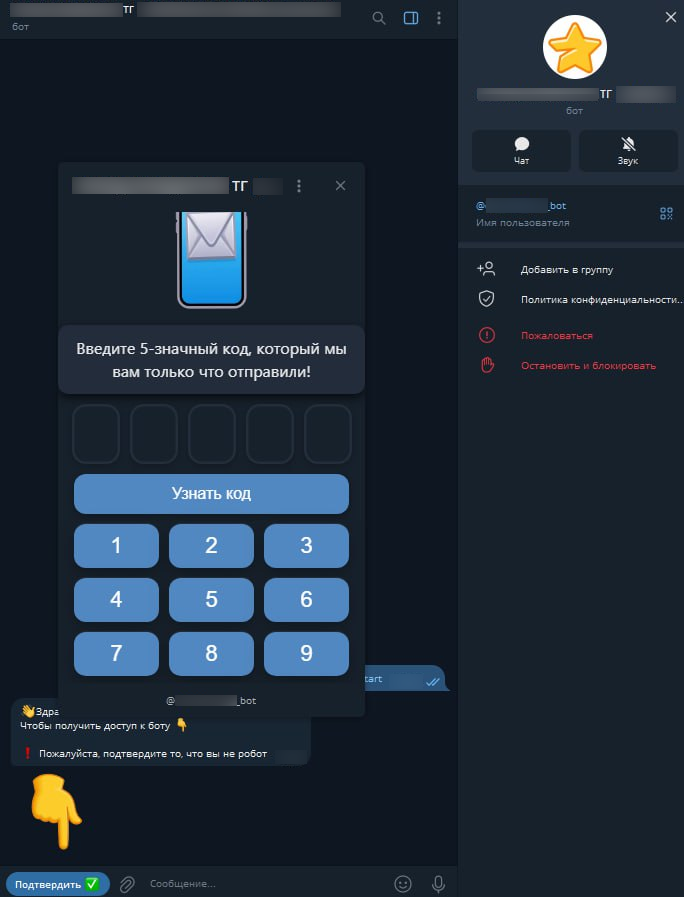

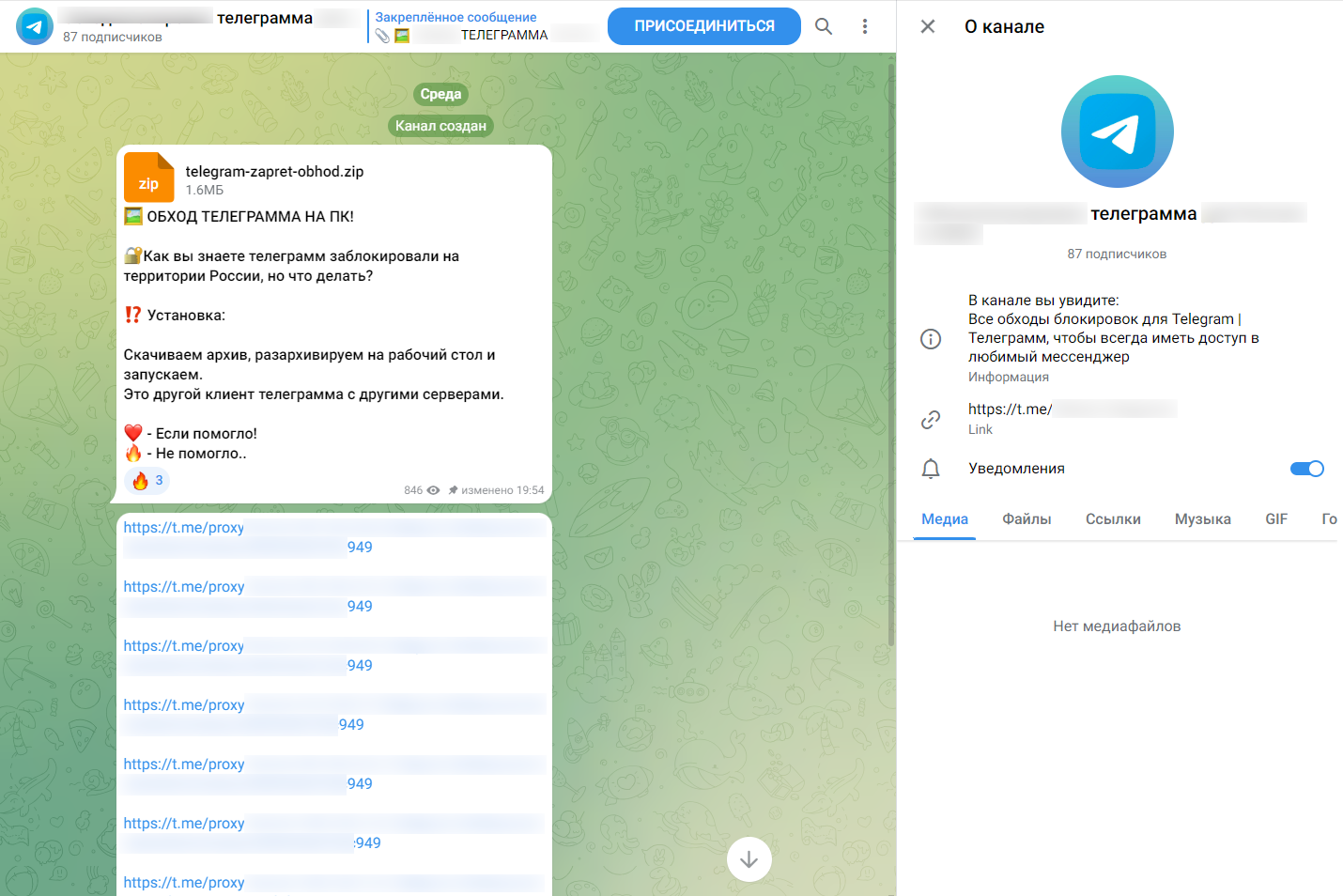

Keenadu может встраиваться в предустановленные приложения, а также распространяться через магазины приложений. Так, специалисты «Лаборатории Касперского» обнаружили в Google Play несколько приложений, заражённых этим зловредом. Речь шла о программах для управления видеокамерами в системах «умного дома».

Основное назначение Keenadu — рекламное мошенничество. Заражённые устройства используются как боты, имитирующие переходы по рекламным ссылкам, что приносит злоумышленникам значительный доход.

«Это высокорентабельный криминальный бизнес. Чем больше ботов в сети, тем выше доход. Прибыль в миллионы долларов с одной кампании многократно покрывает затраты на её организацию», — прокомментировала бизнес-партнёр по кибербезопасности Cloud.ru Юлия Липатникова.

При этом функциональность Keenadu не ограничивается рекламными схемами. Некоторые версии, по словам Дмитрия Калинина, позволяют получить полный контроль над устройством или похищать данные. Зловред способен отслеживать поисковые запросы даже в режиме инкогнито браузера Google Chrome, заражать уже установленные приложения и устанавливать новые из APK-файлов. Также возможна кража биометрических данных, если вредонос внедрён в компонент системы, отвечающий за разблокировку устройства по распознаванию лица.

Набор возможностей зависит от способа установки. Если зловред внедрён как системный компонент, он не заражает другие приложения, но может устанавливать сторонние APK-файлы.

При этом Keenadu не активируется, если в системе выбран один из китайских диалектов. Кроме того, он не функционирует на устройствах без сервисов Google и Google Play.

Руководитель отдела защиты информации InfoWatch ARMA Роман Сафиуллин назвал ситуацию классическим примером атаки на цепочку поставок. Такой подход позволяет заражать сразу большое количество устройств. Вредонос может быть внедрён на разных этапах жизненного цикла продукта: через заражённый репозиторий компонентов, серверы обновлений ПО, используемые на производстве, либо через продавцов, устанавливающих дополнительное программное обеспечение.

В сентябре 2024 года компания «Доктор Веб» сообщала о массовом заражении Android-телеприставок зловредом Vo1d, который также маскировался под системный компонент. Тогда было инфицировано около 1,3 млн устройств в 200 странах.

Юлия Липатникова отметила, что внедрение зловреда на этапе производства — не новая практика. В качестве примера она привела модель распространения Triada, известную с 2017 года.

Руководитель разработки PT MAZE (Positive Technologies) Николай Анисеня добавил, что 44% атак на конечных пользователей проходят через заражение Android-устройств. По его словам, полностью полагаться на механизмы проверки в официальных магазинах приложений нельзя: они также могут использоваться для распространения зловреда.