Уязвимость в материнских платах сразу нескольких крупных производителей позволяет атаковать компьютер ещё до загрузки операционной системы. О проблеме предупредил центр реагирования CERT/CC при Университете Карнеги — Меллона. Речь идёт об ошибке в реализации UEFI и механизма IOMMU, который должен защищать систему от несанкционированного доступа к памяти со стороны подключённых устройств.

На практике во время ранней стадии загрузки прошивка «сообщает», что защита DMA уже включена, хотя IOMMU на самом деле активируется лишь в самый последний момент — прямо перед передачей управления операционной системе.

Этим может воспользоваться злоумышленник, если у него есть физический доступ к устройству. Подключив специально подготовленное PCIe-устройство, атакующий способен получить доступ к данным в памяти, повлиять на начальное состояние системы или даже внедрить код до старта ОС — ещё до того, как заработают любые защитные механизмы Windows или Linux.

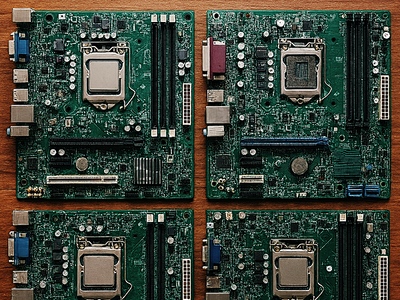

Проблема затрагивает материнские платы ASRock, Asus, Gigabyte и MSI — все четыре вендора уже подтвердили наличие уязвимых моделей и выпустили обновления прошивок. При этом, по данным CERT/CC, решения от AMD, AMI, Insyde, Intel, Phoenix Technologies и Supermicro уязвимости не подвержены. Для более чем десятка других производителей статус пока остаётся «неизвестным».

Хотя сценарий атаки выглядит тревожно, эксперты подчёркивают: без физического доступа к компьютеру эксплуатировать уязвимость невозможно. Тем не менее в средах, где устройства могут оказаться в чужих руках — например, в офисах, лабораториях или дата-центрах, — риск нельзя игнорировать.

CERT/CC рекомендует как можно быстрее установить обновления прошивок и соблюдать базовые меры аппаратной безопасности. Особенно это актуально для виртуализированных и облачных сред, где IOMMU играет ключевую роль в изоляции и доверии между компонентами системы.

Уязвимостям присвоены идентификаторы CVE-2025-11901, CVE-2025-14302, CVE-2025-14303 и CVE-2025-14304. О проблеме сообщили исследователи из Riot Games.