Интегратор «Инфосистемы Джет» и отечественный вендор систем хранения данных «Аэродиск» провели успешные испытания первого отечественного метрокластера на базе СХД в рамках трех сценариев эмуляции различных отказов и сбоев.

В состав метрокластера входят две идентичные СХД, разнесенные по разным площадкам.

Между системами настраивается синхронное зеркалирование, в итоге при выходе из строя одной СХД или целой площадки данные остаются доступны на второй, и работа всех систем продолжается. При этом переключение узлов в случае сбоя происходит автоматически и не требует вмешательства администратора.

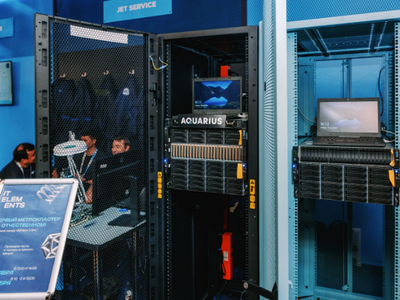

В рамках конференции IT Elements тестировалась конфигурация, собранная полностью на отечественных решениях, произведённых на заводе «Аквариуса»: две СХД «Аэродиск» AQ440, соединенные между собой оптическими каналами связи через коммутаторы 25GBE AQ-N5001.

Ферма виртуализации функционировала на серверах T50 и отечественном ПО, как системном, так и СУБД PostgreSQL. В работу также вносились сетевые задержки для эмуляции использования канала связи между географически разнесенными ЦОД.

В первом тестовом сценарии была смоделирована ситуация отказа СХД на одной площадке в результате аварийного отключения электропитания. В этом случае виртуальный интерфейс (VIP) метрокластера мигрировал на другую СХД в течение 30 секунд. В ходе него работа виртуальной машины не прерывалась.

Второй сценарий — эмуляция отказа всей площадки путем отключения электропитания оборудования, включая сервер, СХД, сетевые коммутаторы. В этом испытании потребовалось провести переключение виртуальной машины из-за отказа хоста виртуализации.

После этого тестовая нагрузка была перезапущена на второй площадке. Весь процесс с восстановлением нагрузки после аварии занял не более трех минут.

В третьем тесте оценивалась работа метрокластера при сбое каналов связи. В ходе него эксперты проверили работу механизма арбитража между двумя СХД. СХД, сохраняющая связь с арбитром, становится основной и принимает на себя нагрузку, при этом вторая СХД исключается из кластера, чтобы избежать повреждения данных.

«Все крупные компании привыкли к конфигурации метрокластера, когда использовали западные решения, однако с уходом зарубежных вендоров этой технологии не стало. На IT Elements мы продемонстрировали первую подобную российскую разработку, у которой нет прямых аналогов. Мы уже провели ряд пилотных тестирований в ИТ-ландшафте заказчиков и рекомендуем компаниям, для которых важна отказоустойчивая ферма виртуализации, провести тесты и пилоты в собственном ИТ-окружении и в условиях реальных нагрузок», — отметил Юрий Семенюков, директор центра инфраструктурных решений «Инфосистемы Джет».

«Такие тестирования не только помогают выявить слабые места в инфраструктуре, но и дают возможность командам разработать более эффективные стратегии реагирования на чрезвычайные ситуации. Мы были рады помочь нашим партнерам, предоставив оборудование для испытаний. Команда “Инфосистемы Джет” продемонстрировала работу решений в максимально реалистичных условиях и тут же комментировала процесс, отвечая на вопросы из зала. Лучшего формата развития российских ИТ-продуктов для создания новых цифровых ландшафтов придумать сегодня сложно», — отметил Роман Козлов, руководитель отдела системной архитектуры компании «Аэродиск».