Разработчики браузера DuckDuckGo сообщили, что программа будет блокировать сторонние скрипты Microsoft, используемые для отслеживания действий пользователей в Сети. Ранее эти трекеры игнорировались из-за соглашения между двумя компаниями.

Скорее всего, авторы интернет-обозревателя и одноимённой поисковой системы учли шквал критики в мае, когда пользователи жаловались на попустительство DuckDuckGo в отношении Microsoft.

Веб-сёрферов, конечно, можно понять, учитывая, что браузер DuckDuckGo позиционировался как отличное средство блокировки различных трекеров в Сети. За это даже отвечает отдельная функция — Tracker Radar.

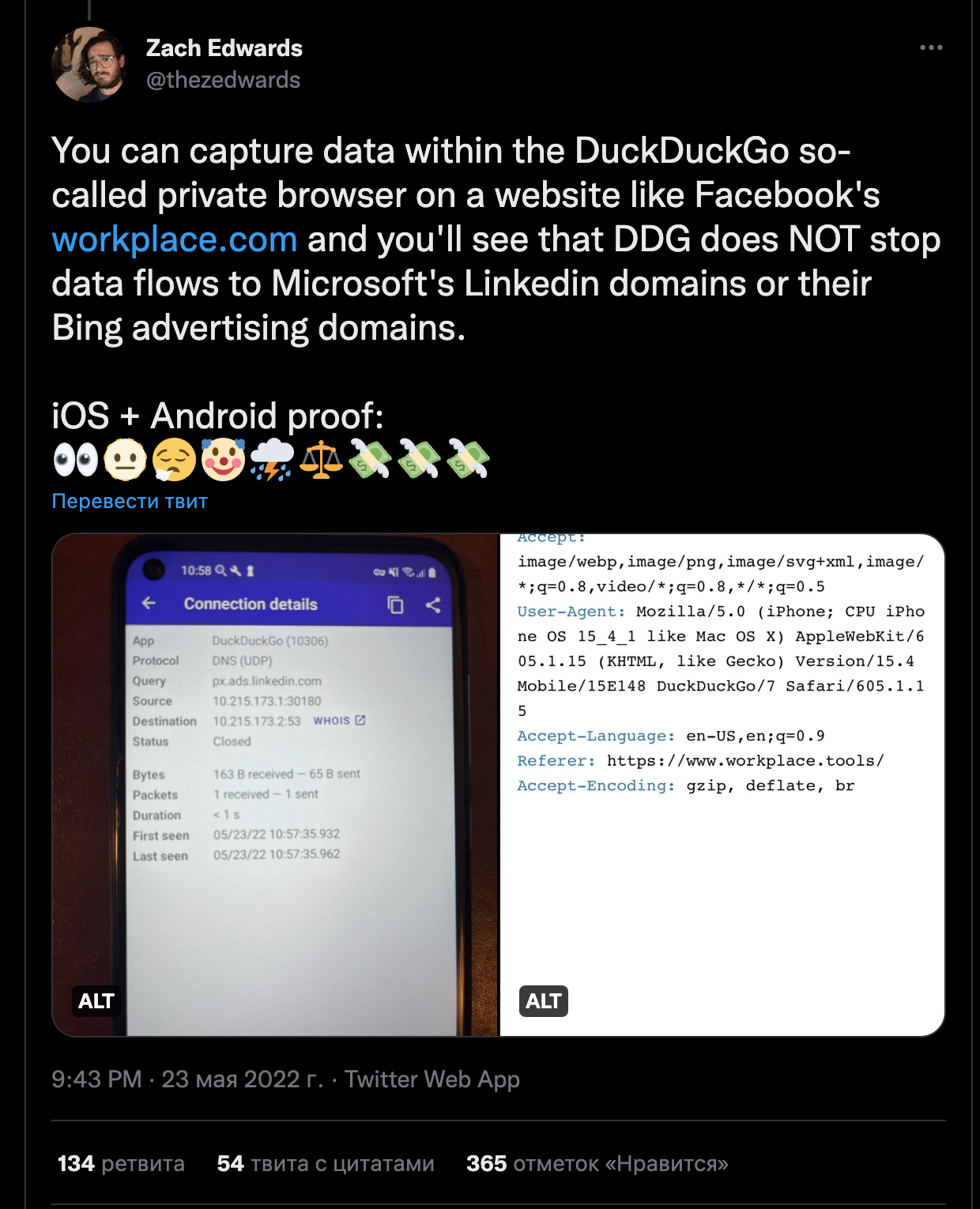

Интересно, что исследователь в области кибербезопасности Зак Эдвардс был одним из первых, кто обратил внимание на отсутствие блокировки скриптов отслеживания Microsoft в браузере DuckDuckGo.

Теперь разработчики решили исправиться и объявили, что трекеры Microsoft в мобильной версии интернет-обозревателя DuckDuckGo Privacy Browser (iOS / Android), а также при работе расширения DuckDuckGo Privacy Essentials (Chrome, Firefox, Safari, Edge и Opera) будут корректно блокироваться.

«Недавно мы получили обратную связь от пользователей и прекрасно понимаем, что в какой-то степени не смогли соответствовать их ожиданиям. Поэтому сегодня мы представляем более качественную защиту от отслеживания в Сети», — объясняет Гэбриэл Уайнберг, глава DuckDuckGo.

Таким образом, браузер будет блокировать скрипты со следующих доменов. В общей сумме их 12:

- adnxs.com

- adnxs-simple.com

- adsymptotic.com

- adv-cloudfilse.azureedge.net

- app-fnsp-matomo-analytics-prod.azurewebsites.net

- azure.com

- azure.net

- bing.com

- cdnnwlive.azureedge.net

- clarity.ms

- dynamics.com

- fp-cdn.azureedge.net

- licdn.com

- linkedin.com

- live-tfs-omnilytics.azurewebsites.net

- msecnd.net

- nlo-stl-web.azureedge.net

- nuance.com

- pestcontrol-uc1.azureedge.net

- sdtagging.azureedge.net

- serviceschipotlecom.trafficmanager.net

Уайнберг также сообщил о запуске специальной страницы, посвящённой вопросам блокирования трекеров. Со списком заблокированных скриптов можно ознакомиться на GitHub.