Компания Avast, мировой лидер в области решений цифровой безопасности, выпустила обновление флагманского бесплатного антивируса Avast 2019. Новая версия отличается улучшенной защитой от фишинга на базе искусственного интеллекта, защиту конфиденциальности и работу без прерываний.

Обновленный Avast 2019 включает режим «Не беспокоить», защиту персональных данных и распознавание угроз с помощью ИИ.

Улучшенное обнаружение угроз

C помощью технологий ИИ Avast 2019 находит фишинговые сайты путем автоматической проверки URL-адреса сайта на наличие подозрительных маркеров, метаданных домена и проверки визуальных деталей сайтов. Эта уникальная технология позволяет Avast распознавать новые фишинговые сайты за считанные секунды, защищая пользователей на всех платформах от нападения фишинговых атак и других мошеннических писем.

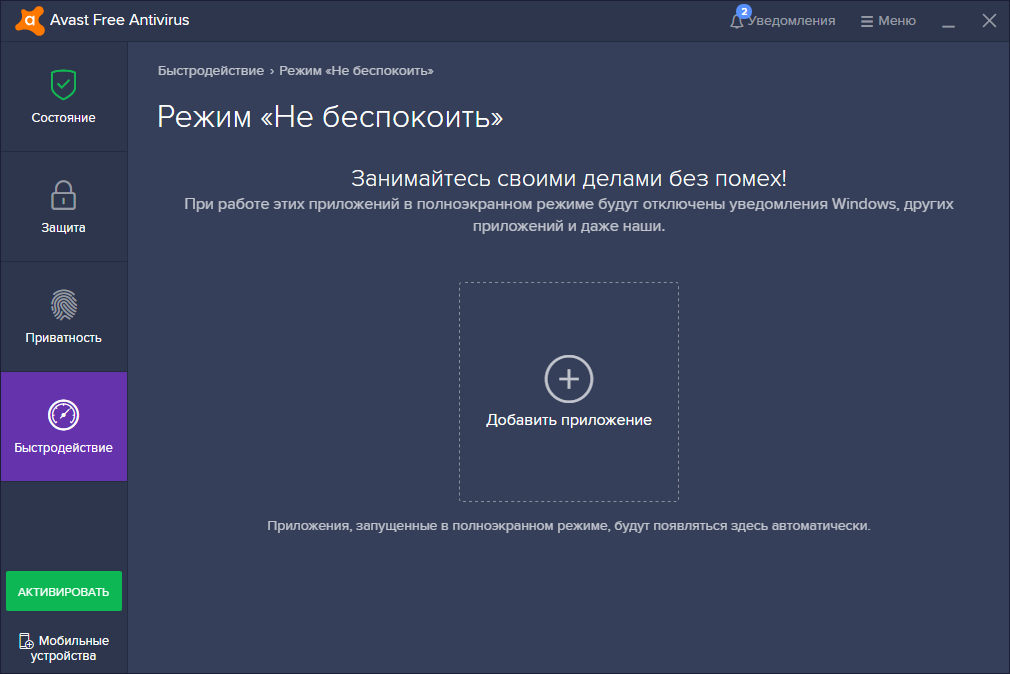

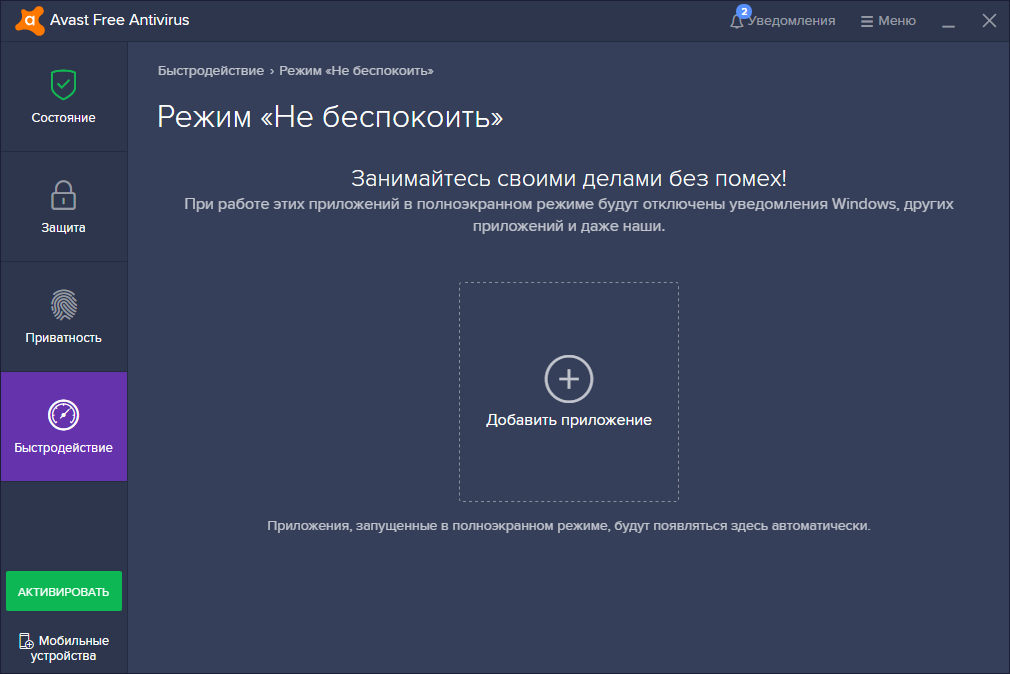

Режим «Не беспокоить»

Функция «Не беспокоить» отключает оповещения, в том числе и от сторонних приложений, таких как Windows, электронная почта и уведомления от браузера. Таким образом пользователи не отвлекаются во время игр или воспроизведения видео. Режим «Не беспокоить» бесплатный для использования.

Защита персональных данных

Функция распознает личные файлы, такие как налоговые и проездные документы, медицинские записи и дает пользователям возможность защищать к ним доступ. Благодаря чему неавторизованные пользователи и сторонние программы, такие как вредоносное ПО, не могут просматривать и изменять файлы. Это позволяет пользователям получать контроль над своими конфиденциальными данными.

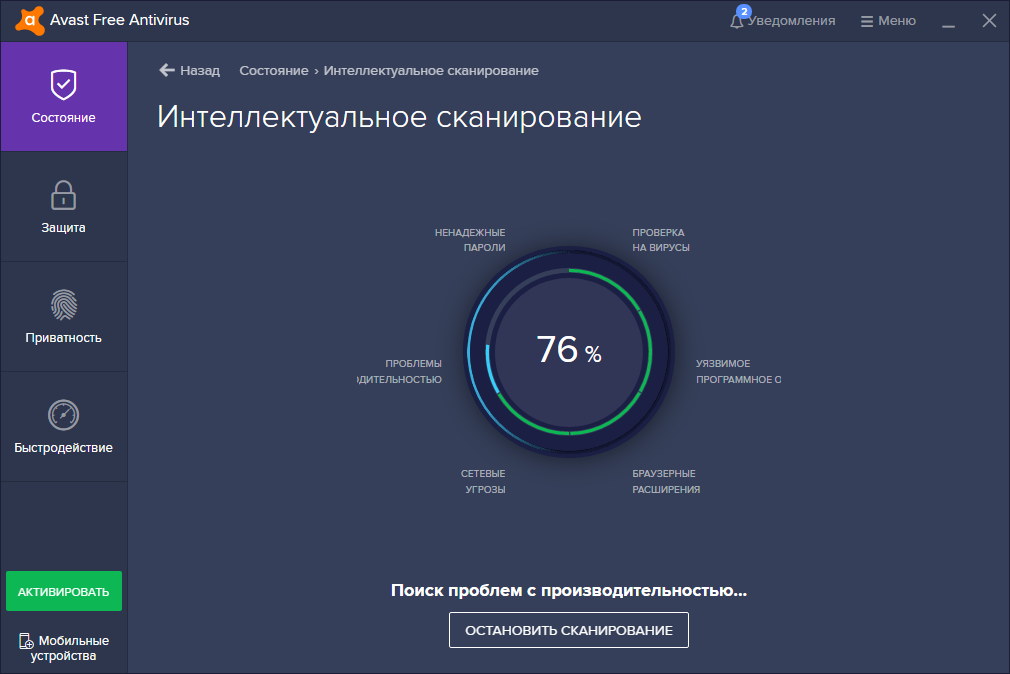

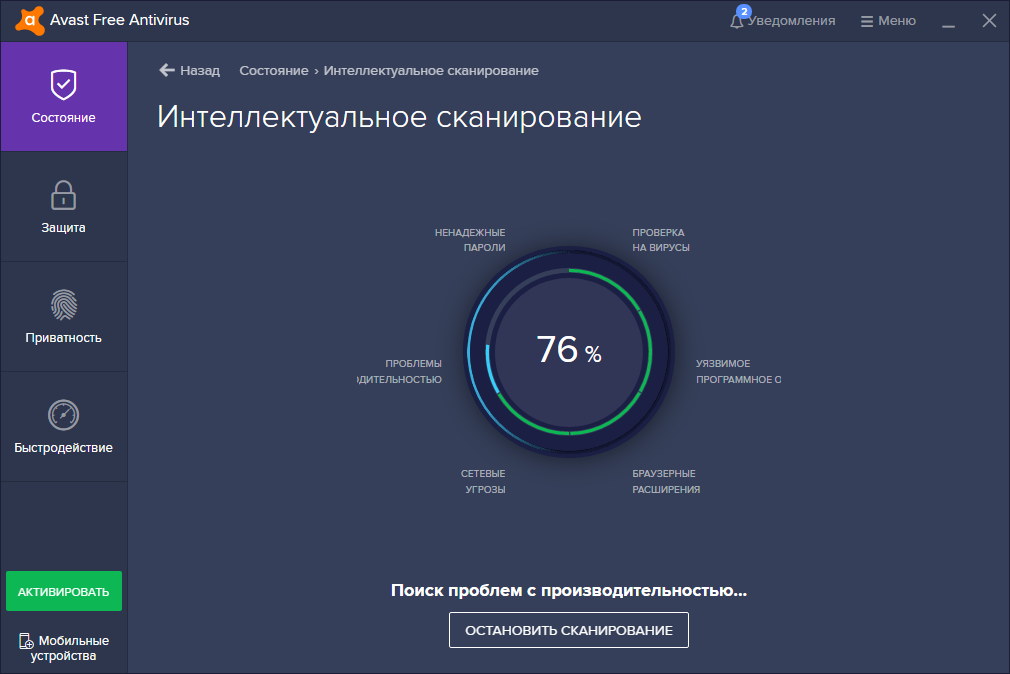

Продвинутое интеллектуальное сканирование

Функция интеллектуального сканирования Avast позволяет объединить сканирование вирусов, обновление программного обеспечения, сетевых проблем и проблем с производительностью в одно концентрированное сканирование. Пользователи как платной, так и бесплатной версий могут отслеживать целый ряд проблем одним щелчком мыши. Сканирование и выявление любых проблем ПК стало в два раза быстрее, чем раньше.

Улучшенная сетевая безопасность

Функция Avast Wi-Fi Inspector позволяет бесплатно сканировать роутеры, ПК, мобильные и IoT- устройства подключенных к сети пользователей, а также содержит решения по устранению обнаруженных проблем. Также улучшена идентификация устройств и обнаружение уязвимостей и других рисков. Функция отображает устройства, найденные в сети, на подробной карте, что упрощает навигацию и управление устройствами, подключенными к локальной сети.

«Мы расширили наши возможности на основе технологий ИИ, чтобы обнаруживать угрозы и предпринимать ответные меры безопасности. Мы гордимся тем, что независимые тесты высоко оценивают наши технологии, однако это непрерывная битва, в которой нам нужно всегда быть впереди злоумышленников. Фишинг — очень эффективная техника социальной инженерии, и киберпреступники совершенствуют свои методы, чтобы заставить людей отказаться от конфиденциальной информации. Avast 2019 объединяет защиту от фишинга следующего поколения и удобные функции, чтобы обеспечить нашим клиентам наилучшую защиту конфиденциальности», — комментирует Ондржей Влчек, исполнительный вице- президент и технический директор Avast.

Новая версия Avast 2019 доступна для Avast Free Antivirus, Avast Internet Security и Avast Premier. Avast Free Antivirus обеспечивает защиту от вредоносных программ, таких как программы-вымогатели, криптоджекинг и шпионские программы, от фишинговых угроз, вредоносных URL-адресов в Интернете и в электронных письмах, а также вредоносных вложений. Avast Free Antivirus предупреждает пользователей об угрозах безопасности в домашней сети с помощью Wi-Fi Inspector и предлагает простое управление паролями с помощью менеджера паролей Avast.

Пользователи Avast Internet Security получат расширенную защиту от программ-вымогателей, возможность запускать файлы в безопасной среде с помощью песочницы, брандмауэр и защиту от спама. Пользователи Avast Premier также имеют возможность защитить себя от любой возможности слежки через веб-камеру и безопасно удалить ненужные, но конфеденциальные файлы с помощью Уничтожителя данных.

Avast 2019 теперь доступен всем пользователям Avast, новые пользователи могут загрузить программу на сайте avast.ru.