Microsoft на днях устранила довольно странную аномалию в собственной сети. Выяснилось, что внутри инфраструктуры Microsoft, включая Azure, часть трафика, предназначенного для example.com, уходила на серверы японской компании Sumitomo Electric, производителя кабельной продукции.

И это при том, что example.com — служебный домен, специально зарезервированный стандартом RFC2606 для тестирования и документации. Он не должен «принадлежать» никому и уж точно не должен использоваться для реальной маршрутизации.

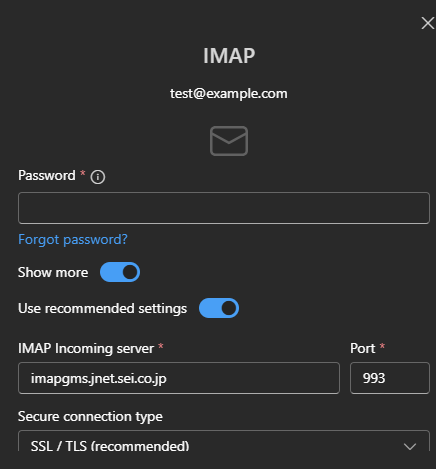

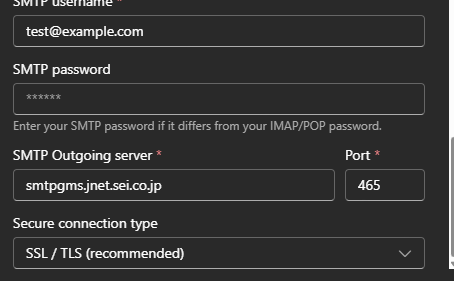

Аномалию заметили исследователи, прогнав обычные тесты с помощью cURL и автоконфигурации Outlook. В ответ на попытку настроить почтовый ящик вроде test@example.com служба autodiscover Microsoft неожиданно предлагала IMAP- и SMTP-серверы вида imapgms.jnet.sei.co.jp и smtpgms.jnet.sei.co.jp. Проще говоря, тестовые учётные данные могли улетать на поддомены Sumitomo Electric — просто потому, что Outlook «так решил».

По словам исследователя Майкла Таггарта из UCLA Health, больше всего это похоже на банальную ошибку конфигурации. Но с неприятным побочным эффектом: любой, кто настраивал тестовую почту через Outlook, теоретически мог отправить логин и пароль не туда, куда ожидал.

Когда журналисты спросили Microsoft, что вообще происходит, в компании сначала развели руками и попросили время. К понедельнику некорректная маршрутизация исчезла, но внятного объяснения так и не появилось. Позже представитель Microsoft подтвердил, что инцидент затрагивал только автоконфигурацию Outlook. В компании заявили, что продолжают разбираться.

Правда, есть нюанс: судя по новым тестам, Microsoft не столько «починила» механизм, сколько просто отключила проблемную часть. JSON-ответы, которые раньше указывали на серверы Sumitomo, исчезли, а сам запрос теперь зависает на несколько секунд и завершается ошибкой ENOTFOUND.

Как домен японской компании вообще оказался в этой цепочке, до конца непонятно. Microsoft ранее сообщала, что Sumitomo Corp. внедряет Microsoft 365 Copilot, но это не объясняет, почему домен дочерней структуры оказался прописан в сетевых настройках autodiscover. Отдельные исследователи утверждают, что странное поведение наблюдалось уже пять лет.