Новая архитектура сетевой безопасности Zero Trust находится сейчас на начальном этапе развития. В каком виде она может быть реализована, что думают об этой американской инициативе в России, по каким новым направлениям ведутся разработки?

- Введение

- Основные функции архитектуры с «нулевым доверием»

- Варианты строительства корпоративных систем на базе архитектуры ZTA

- Внедрение ZTA может оказаться чрезмерно дорогим

- Intelligent ZTA на подходе

- Выводы

Введение

Корпоративная инфраструктура госучреждений США будет переведена на новую модель сетевой безопасности, получившую название Zero Trust Architecture (ZTA). Соответствующий федеральный закон, задающий правила строительства новой ИТ-инфраструктуры для государственных агентств и организаций в соответствии со стратегией ZTA, был подписан президентом США Дж. Байденом 26 января 2022 года.

В этой статье мы рассмотрим принципиальные отличия, которые имеет новая парадигма, предназначенная заменить модель защищённого периметра, которая до сих пор была базовой при строительстве корпоративных ИТ-инфраструктур, в том числе относящихся к типу родственному КИИ.

Внедрение новой архитектуры потребует внесения изменений во все программные и аппаратные элементы сетевой инфраструктуры, информационные ресурсы, где необходимо соблюдать меры повышенной защиты. Поддержка новой сквозной технологии потребует изменений также в коммуникационной поддержке, причём на уровне обработки как внешнего трафика, так и потоков данных внутри контура предприятия.

Придётся также пересмотреть политики доступа пользователей к системным и информационным ресурсам. Теперь потребуется внедрить механизмы позволяющие проходить аутентификацию при получении соответствующих прав доступа. Потребуется внести изменения в системы мониторинга активности пользователей и работы программных систем.

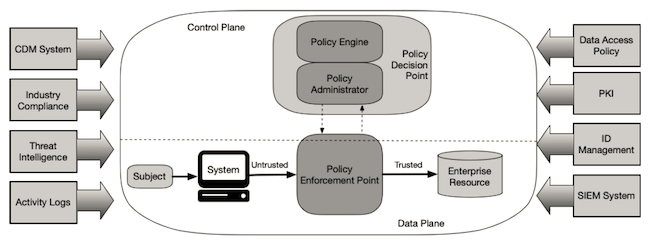

Рисунок 1. Базовые компоненты сети на базе архитектуры ZTA. Источник: NIST, 2020

Основные функции архитектуры с «нулевым доверием»

Разработкой основных принципов построения архитектуры ZTA занимается National Cybersecurity Center of Excellence — правительственная организация США, созданная в ранге партнёра для Национального института стандартов и технологий (NIST).

Согласно рекомендациям, новая архитектура ZTA должна обеспечить выполнение следующих базовых функций:

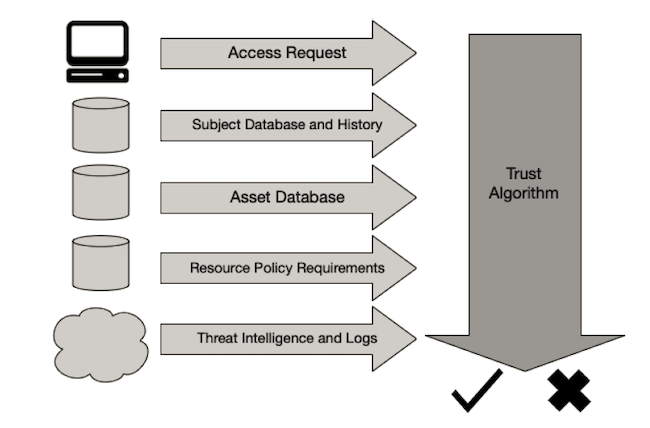

- Идентификация — выполнение задач инвентаризации всех элементов корпоративных систем, включая аппаратные и программные ресурсы, а также любых сопутствующих элементов, их классификации, выработки определённого набора правил (политик), по которым будут выявляться аномалии в работе.

- Защита — выполнение полного цикла процедур аутентификации и авторизации. Концепция ZTA предусматривает поддержку групповых политик аутентификации и выполнение различных проверок подлинности и целостности для используемой конфигурации ресурсов.

- Обнаружение — выявление аномалий в работе подконтрольных устройств, поиск подозрительных событий в сетевой активности с целью выполнять упреждающие действия для недопущения потенциальных угроз.

- Реагирование — в случае обнаружения угрозы будет выполняться комплекс мер для сдерживания её развития или для снижения её пагубного влияния.

Для реализации поставленных задач допускается использование как отдельного ИТ-решения, так и нескольких механизмов, способных работать совместно для реализации принципов ZTA.

Рисунок 2. Алгоритм проверки для получения прав доступа в ZTA. Источник: NIST, 2020

Варианты строительства корпоративных систем на базе архитектуры ZTA

Существует несколько типовых вариантов реализации архитектуры «нулевого доверия» (ZTA) внутри компаний. Здесь приведены наиболее общие их типы.

- ZTA на базе традиционных сетей с поддержкой усиленной идентификации

Архитектура ZTA порождает новые элементы сетевой инфраструктуры, которые становятся важным фактором формирования новой политики безопасности. Появляется возможность задавать индивидуальные условия доступа для каждого корпоративного ресурса. Они будут формироваться на основе идентификатора и назначенных атрибутов пользователя или системы, которые обращаются к заданному ресурсу.

Главная задача, которую решают новые элементы, — это предоставление пользователю или программной / аппаратной системе соответствующего уровня доступа к ресурсам с одновременным запретом доступа к элементам, которые нежелательны или запрещены с учётом решаемых задач.

- ZTA на базе микросегментации элементов сети

Этот вариант реализации концепции ZTA подразумевает размещение пользователей и групп ресурсов в разных сегментах сети. Между ними открываются шлюзы, на которые возлагается задача обеспечения безопасной передачи данных.

Такая форма организации допускает использование различного сетевого оборудования — маршрутизаторов, коммутаторов, брандмауэров нового поколения (NGFW), в т. ч. их программных реализаций.

Работа всех элементов управляется собственными механизмами исполнения политики (Policy Enforcement Point, PEP), которые позволяют реализовать получение разрешений в ответ на поступающие запросы, обеспечивая необходимый уровень защиты ресурсов.

- ZTA на базе набора программно определяемых сетевых периметров

Этот вариант ориентирован на строительство виртуальных сетей, реализуемых на базе программных модулей, с построением программно определяемых инфраструктур. К этой группе могут быть отнесены также аппаратные сети, которые допускают свою перестройку с учётом программно выбираемых политик.

Данный метод ведёт к созданию т. н. программно определяемого периметра (Software-Defined Perimeter, SDP). Это в свою очередь позволяет сформировать программно определяемые сети (Software-Defined Network, SDN) с гибким подключением виртуализированных устройств.

Внедрение ZTA может оказаться чрезмерно дорогим

Появление сетей с новой концептуальной архитектурой ZTA уже давно обсуждается в сетевом сообществе. В дискуссиях участвуют и безопасники, которые оценивают уровень её защищённости и необходимые для её реализации ресурсы.

По мнению Антона Калинина, руководителя группы аналитиков центра предотвращения киберугроз CyberART компании Innostage, концепция Zero Trust требует непомерно больших затрат на реализацию. «В условиях активного развития цифровизации предприятий, высокой динамики процессов строительства и обновления сетей реализация технологии Zero Trust доступна только для компаний, которые готовы сделать очень крупные финансовые инвестиции в реализацию поставленной задачи. Только в этом случае им удастся полноценно закрыться от угроз внешнего мира».

Причина сомнений в эффективности такой концепции, продолжает Антон Калинин, лежит в том, что «так или иначе, у всех компаний сейчас имеются облачные подсистемы, а также контрагенты, подрядчики, цепочки поставок обновления ПО, концепция BYOD (Bring Your Own Device) и другие информационные взаимодействия, в рамках которых необходимо открывать доступы в корпоративную инфраструктуру. Эффективно реализовать в таких условиях новую концепцию, которую закладывают в архитектуру ZTA, в полной мере нельзя. Можно только стремиться к этому идеальному варианту. Это очень сложно. Надёжнее реализовывать концепцию практической безопасности, основанной на недопустимых событиях и бизнес-рисках, проводить комплексный аудит безопасности, киберучения, оперировать лучшими практиками и методическими рекомендациями в области ИБ, а также дополнять инфраструктурный парк современными средствами защиты».

Intelligent ZTA на подходе

Развитие концепции ZTA уже идёт полным ходом. В настоящее время она перешла уже к следующей стадии своего развития — созданию улучшенной концепции, получившей название Intelligent ZTA (i-ZTA).

Новая реализация предусматривает не просто снабжение каждого сетевого устройства собственным механизмом защиты, но ещё и внедрение современных алгоритмов искусственного интеллекта (ИИ). Они будут применяться для реализации ИБ в сетях с новой архитектурой.

На новые смарт-механизмы защиты предлагается возложить следующие задачи: мониторинг состояния сетевых ресурсов в режиме реального времени, оценку рисков появления нежелательных запросов на получение доступа, принятие решений об авторизации с использованием алгоритмов динамического выделения нужного уровня доверия и др.

Процесс обновления мобильных сетей и внедрения новых элементов защиты в мобильные устройства уже запущен. Начата разработка новой сервисной архитектуры SBA, которая станет развитием ранее предложенной консорциумом 3GPP модели для сетей 5G.

Ожидается, что i-ZTA будет применять технологию граничных вычислений со множественным доступом (MEC) для подключения IoT-устройств. Это позволит реализовать их защиту и поможет избавиться от рисков появления уязвимостей, к которым склонны сети с традиционной защитой периметра при подключении к ним парка многочисленных IoT-устройств.

Выводы

Новая архитектура сетевой безопасности Zero Trust уже перестала быть предметом только обсуждений. Старт её внедрению в государственных структурах был дан после подписания в США соответствующего федерального закона. Уже обозначены основные контуры будущих защищённых сетей, виды, в которых они могут появиться, направления новых разработок.