Внедрение PAM в организации требует учитывать ряд аспектов, таких как баланс между безопасностью и удобством доступа, интеграция с ИТ-инфраструктурой, согласование политик доступа, обучение персонала и изменение корпоративной культуры. Проанализируем пути преодоления проблем, основанные на опыте ГК «Солар».

- Введение

- Об управлении привилегированным доступом

- Международная аналитика по PAM-решениям

- Технические и организационные трудности внедрения PAM

- Функциональность и возможности PAM Solar SafeInspect

- Выводы

Введение

Среди постоянно увеличивающихся киберугроз и в условиях строгих требований к безопасности данных внедрение систем управления привилегированным доступом (PAM) становится неотъемлемой частью стратегий информационной безопасности для организаций. Однако, как и в случае с любыми другими сложными технологиями, процесс внедрения PAM не лишён трудностей.

Поговорим о том, что можно предложить в качестве практических решений для эффективного преодоления технических и организационных проблем. Рассмотрим темы интеграции, контроля доступа по различным протоколам, обеспечения удобства пользователей и бизнес-значимости PAM, а также опасения, которые могут возникнуть у заказчиков.

Об управлении привилегированным доступом

Gartner определяет PAM как инструменты защиты тех аккаунтов, которые обеспечивают повышенный уровень доступа для администрирования или конфигурирования систем и приложений. PAM-системы управляют привилегированным доступом для людей (системных администраторов и других) и машин (систем или приложений). Gartner выделяет четыре основные категории инструментов PAM:

- управление привилегированными учётными записями и сессиями (PASM),

- управление повышением привилегий и делегированием (PEDM),

- управление секретами,

- управление привилегиями в облачной инфраструктуре (CIEM).

Управление привилегированным доступом является критической функцией безопасности для каждой организации. Обычные средства защиты не могут эффективно её выполнять, поэтому требуются специальные процедуры и инструменты. Некоторые из них обеспечивают безопасность учётных записей, другие контролируют управляющие команды, вводимые администраторами.

Для защиты привилегированных учётных записей PAM могут регулярно изменять и хранить пароли или ключи, выступать посредником (брокером) в процедурах входа в систему, когда реквизиты доступа вводит сама система, а не администратор. Для служебных и сервисных аккаунтов, используемых машинами, PAM-системы обеспечивают обработку учётных данных так, чтобы те не раскрывались в приложениях и коде.

При контроле команд разрешается выполнение только определённых действий и при необходимости временно повышаются привилегии пользователя.

Все PAM-системы обеспечивают прозрачность применения привилегированных учётных записей и команд за счёт отслеживания и записи сеансов для последующего аудита.

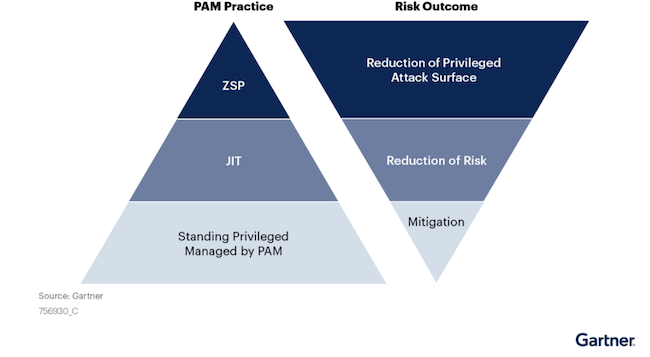

Рисунок 1. Уровни зрелости практик PAM и охват рисков

Комбинация технических средств управления, предоставляемых PAM-системами, способна обеспечить соблюдение принципа минимальных привилегий, когда пользователям предоставляются только необходимые полномочия и только на время выполнения операции.

Международная аналитика по PAM-решениям

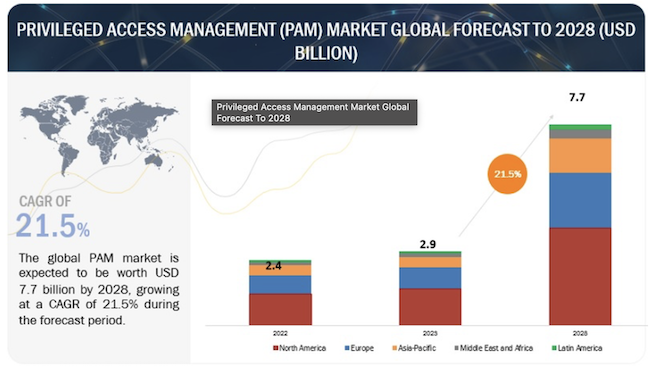

Размер мирового рынка управления привилегированным доступом (PAM), согласно прогнозам, увеличится с 2,9 миллиарда долларов США в 2023 году до 7,7 миллиарда долларов США к 2028 году с годовым темпом роста в 21,5 %.

Рисунок 2. Прогнозы роста международного рынка PAM

Рынок PAM заметно расширяется, в первую очередь за счёт непрекращающегося прогресса цифровых технологий и перехода в облака. Росту способствуют и опасения относительно возможного злоупотребления учётными записями и общими паролями. Кроме того, нарастающая угроза вредоносных действий внутреннего злоумышленника подчёркивает критическую потребность в надёжных решениях PAM. Предписания регуляторов тоже обеспечивают спрос на PAM, поддерживая тем самым восходящую траекторию рынка.

Если говорить о функциях, которыми должны обладать PAM-системы, то можно обратить внимание на мнение Gartner (табл. 1).

Таблица 1. Возможности PAM

|

Обязательные |

|

Централизованное управление и обеспечение контроля над привилегированным доступом, включая управление доступом к привилегированным учётным записям и учётным данным, а также надзор за выполнением привилегированных команд |

|

Управление и организация привилегированного доступа для авторизованных пользователей (таких как системные администраторы, операторы, персонал службы поддержки и т. д.) на временной основе |

|

Стандартные |

|

Хранение и администрирование учётных данных для привилегированных аккаунтов |

|

Контролируемое повышение привилегий в операционных системах Windows, UNIX / Linux или macOS |

|

Обнаружение привилегированных учётных записей в нескольких системах, в приложениях и у поставщиков облачной инфраструктуры |

|

Администрирование, мониторинг, запись привилегированных сеансов и доступ к ним |

|

Возможности аудита для выяснения того, кто и где использовал привилегированный доступ |

|

Дополнительные |

|

Управление секретами для приложений |

|

Управление жизненным циклом привилегированных учётных записей и удалённым привилегированным доступом для поставщиков услуг, сервис-провайдеров и других внешних пользователей, требующих технического доступа |

|

Управление привилегиями «точно в нужный момент» (JIT), чтобы сократить время и область предоставления пользователям привилегий до минимума |

|

Управление правами в облачной инфраструктуре (CIEM) |

Технические и организационные трудности внедрения PAM

Мы пообщались с коллегами из ГК «Солар» и на базе их опыта внедрения и поддержки систем PAM выделили технические и организационные проблемы, с которыми часто сталкиваются заказчики.

Таблица 2. Технические трудности внедрения PAM

|

Область |

Описание |

Возможное решение |

|

Интеграционные трудности |

Необходимость понимания сетевой инфраструктуры заказчика |

Проведение тщательного анализа сетевой инфраструктуры заказчика перед внедрением PAM. Разработка индивидуальных стратегий интеграции, учитывая особенности сетевых протоколов и средств защиты. Обеспечение тесного взаимодействия с ИТ-командой заказчика для эффективного внедрения PAM в существующую инфраструктуру |

|

Трудности с конфигурацией и интеграцией |

Проблемы, например, с контролем RDP-сессий, где PAM-решение создаёт проблемы для подключений, требуя дополнительного анализа, диагностики и изменений в политиках |

Активное взаимодействие с ИТ-специалистами заказчика для анализа и разрешения проблем с RDP-сессиями. Предоставление дополнительных ресурсов для диагностики и изменения политик |

|

Технические проблемы при резервировании |

Проблемы с настройкой отказоустойчивого кластера, требующие дополнительных действий, диагностики и даже предположений относительно настроек виртуализации заказчика |

Осуществление тщательной предварительной настройки отказоустойчивого кластера в тесном взаимодействии с техническими специалистами заказчика. Предоставление подробных инструкций и ресурсов для диагностики. Обеспечение консультаций по вопросам виртуализации для успешной настройки резервирования |

В целом, технические трудности, которые могут возникнуть при внедрении PAM, требуют глубокого понимания инфраструктуры заказчика и дополнительных усилий для успешного решения проблем.

Таблица 3. Организационные трудности внедрения PAM

|

Область |

Описание |

Возможное решение |

|

Сопротивление со стороны персонала |

Одной из первых организационных проблем при внедрении PAM является сопротивление со стороны персонала. Внезапное внедрение новой системы, особенно в сфере управления привилегированным доступом, может вызвать протест сотрудников, привыкших к прежнему порядку вещей |

Эксплуатация PAM-системы в прозрачном режиме, который не влияет на привычные рабочие процессы. В режимах сетевого моста или маршрутизатора пользователям не нужно дополнительно авторизовываться или каким-либо другим образом взаимодействовать с системой Solar SafeInspect |

|

Неопределённость и страх перед изменениями |

Организации, привыкшие к существующим процессам безопасности, могут сталкиваться с неопределённостью и испытывать страх перед изменениями, связанными с внедрением PAM |

Важно предоставить ясное понимание причин и преимуществ внедрения PAM, чтобы снять возможные опасения и продемонстрировать полезность новой системы |

|

Интеграция с существующими системами безопасности |

Организации часто сталкиваются с проблемой интеграции PAM с уже существующими системами безопасности. Недостаточная согласованность между PAM и другими инструментами ИБ может препятствовать эффективному контролю привилегий и управлению ими |

Планирование и согласованная интеграция становятся критическими элементами для преодоления этой проблемы |

|

Отсутствие ясного понимания целей внедрения |

Если сотрудники организации не понимают, почему внедряется система PAM и какие преимущества она приносит, возникает риск неправильной интерпретации целей. Это может привести к недостаточной поддержке со стороны персонала и даже внутреннему саботажу |

Обеспечение ясного и понятного обозначения целей становится критическим элементом успешного внедрения PAM |

|

Трудности в разработке и внедрении политик безопасности |

Создание и внедрение эффективных политик безопасности для управления привилегированным доступом требует тщательного планирования и выработки согласованных правил |

Разработка чётких правил внедрения или перехода на PAM |

|

Управление изменениями и адаптация к новым процессам |

Переход к новой системе управления привилегированным доступом требует от организации управления изменениями |

Сотрудники должны быть готовы к адаптации к новым процессам, что иногда вызывает сопротивление и требует эффективной стратегии управления изменениями |

|

Отсутствие регулярного обучения и обновлений |

Информационная безопасность постоянно эволюционирует, и отсутствие регулярного обучения и обновлений для персонала может создать пробелы в понимании и использовании системы PAM |

Регулярные обучающие программы и обновления становятся ключевыми элементами для успешного противостояния этой проблеме |

|

Бизнес-значимость PAM |

Высокая ответственность за корректную работу, поскольку через PAM осуществляется доступ к защищённым серверам |

Установление строгих протоколов и процедур поддержки, включая мониторинг и регулярные аудиты. Обеспечение обучения персонала заказчика по эффективному использованию PAM. Разработка плана восстановления после сбоев для минимизации времени простоя |

Преодоление организационных препятствий требует целенаправленных усилий, включая обучение персонала, разработку чётких политик безопасности и эффективное управление изменениями. Успешная реализация PAM может существенно повысить уровень информационной безопасности и защитить привилегированный доступ, что становится важным элементом современных стратегий кибербезопасности.

Функциональность и возможности PAM Solar SafeInspect

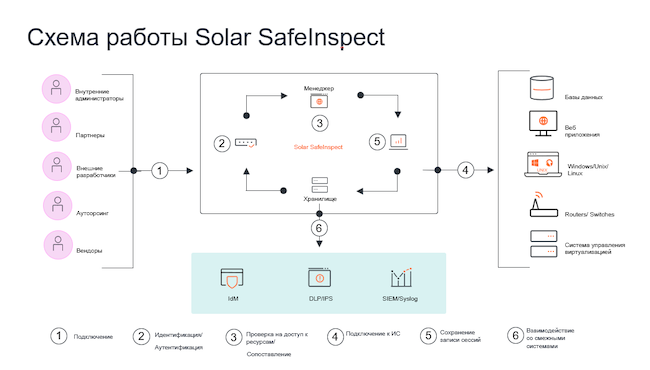

Solar SafeInspect представляет собой решение для управления привилегированными учётными записями (PAM), снижающее риски в информационной безопасности и обеспечивающее контроль доступа привилегированных пользователей. Рассмотрим его основные возможности (рис. 3).

Рисунок 3. Основные возможности Solar SafeInspect

Продукт обеспечивает изолирование (проксирование) привилегированных сессий, предотвращая прямой доступ ко критическим системам. Активность привилегированных пользователей отслеживается в режиме реального времени, с возможностью прерывания операций. Имеются инструменты для обнаружения и анализа информации, способствующие проведению расследований и реагированию на потенциальные угрозы до их активации.

Система выполняет автоматическое обнаружение всех пользователей с повышенными привилегиями, быстро реагируя на изменения в полномочиях. Детализированный доступ на базе политик безопасности обеспечивает гибкость конфигураций в зависимости от ролей пользователей. Есть возможность создания безопасного и изолированного хранилища с защитой от несанкционированного доступа к записям.

Рисунок 4. Схема работы Solar SafeInspect

Solar SafeInspect интегрируется и взаимодействует с Solar inRights (IGA / IdM), создавая комплексное решение для обеспечения безопасности и эффективного управления привилегированными учётными записями. В этом сценарии Solar inRights предоставляет важные возможности, которые дополняют функциональность Solar SafeInspect: автоматизированное управление правами доступа на основе событий в кадровой системе, разграничение прав доступа на основе ролей и ролевой модели, расширенные возможности аудита и контроля, включая ресертификацию прав и матрицу конфликтующих полномочий (SOD).

Оба решения интегрируются с системами управления ИТ-услугами (ITSM), комплексами документооборота, различными средствами защиты (SSO, SIEM, PKI, СКУД, DLP, антифрод, DCAP). При этом Solar inRights поддерживает автоматизацию процессов предоставления, изменения и контроля прав доступа, а Solar SafeInspect обеспечивает безопасность в сфере привилегированных учётных записей.

Использование Solar SafeInspect (PAM) совместно с Solar inRights (IGA / IdM) даёт комплексное решение, которое не только эффективно управляет привилегированными учётными записями, но также реализовывает согласованное управление всем жизненным циклом доступа пользователей. Это сочетание обеспечивает высокий уровень безопасности, автоматизации и прозрачности в управлении информационными активами. Поддержка со стороны инженеров ГК «Солар» может помочь справиться с рядом наиболее сложных и часто встречающихся вопросов при внедрении PAM и масштабировании на всю организацию.

Выводы

В наше время продукты для управления привилегированным доступом (PAM) становятся неотъемлемой частью стратегий информационной безопасности организаций. Однако, несмотря на их широкое распространение, многие предприятия сталкиваются с трудностями при их внедрении. В этом контексте некоторые поставщики PAM-решений справляются с проблемами более успешно, чем другие.

Основной тренд в области управления привилегированным доступом — уход от единичного, ручного, децентрализованного контроля к более сложным и адаптивным системам. Организации стремятся к расширению возможностей PAM, включая поддержку обнаружения аккаунтов и управления машинной идентичностью (machine identity). Важной характеристикой современных PAM-решений становится возможность записи сессий, подстановки и сокрытия учётных данных, что способствует более тщательному контролю над привилегиями.

В свете этих тенденций и задач предприятия тщательно оценивают свои потребности в безопасности и выбирают те PAM-решения, которые наилучшим образом соответствуют их требованиям и бизнес-процессам. В сегменте PAM на рынке ИБ появляются новые участники, расширяющие спектр доступных решений для организаций. ГК «Солар», архитектор комплексной кибербезопасности, обеспечивающий защиту более чем 850 крупнейших компаний России, тоже участвует в развитии этого сегмента, обещая новые перспективы в области управления привилегированным доступом.