В системе ГосСОПКА скапливается огромное количество данных о произошедших в стране киберинцидентах. Эта информация способна стать для каждого безопасника полезнейшим инструментом, который поможет оперативно обнаружить злоумышленника внутри организации. Однако не все знают, как формируется эта база данных, в каком виде информация передаётся в НКЦКИ и как рассылается субъектам КИИ.

- Введение

- Какие данные о субъекте КИИ получает НКЦКИ

- В каком виде данные передаются в ГосСОПКА

- Что происходит внутри НКЦКИ

- Как SOC обрабатывает бюллетени по ИБ

- Выводы

Введение

С самого появления системы ГосСОПКА многие субъекты критической информационной инфраструктуры воспринимали обязанность передавать сообщения о киберинцидентах как нечто навязанное регулятором. Даже сегодня, несмотря на всеобщее порицание «бумажной безопасности» и декларирование ориентации на реальную киберзащиту, большинство организаций в основном интересует вопрос формального выполнения требований, чтобы избежать штрафов или внезапных проверок.

К сентябрю 2019 года все субъекты КИИ уже должны были провести категорирование своих объектов, а к сентябрю 2020-го — выстроить систему защиты информации значимых объектов КИИ в соответствии с требованиями ФСТЭК России и подключиться к ГосСОПКА. Однако эта работа до сих пор не завершена, и многие организации только сейчас начинают задумываться об исполнении указанных выше требований.

Проблема в том, что, в представлении многих владельцев КИИ, если не передавать требуемые данные в ГосСОПКА, то за ними непременно приедет «чёрный воронок», а если передавать, то приедет ещё быстрее, причём с проверкой и вопросами: «Почему это вы так плохо информацию защищаете?». К тому же в Госдуме сейчас обсуждаются поправки в КоАП, которые вводят штраф до 500 тыс. рублей за отсутствие сообщений об инциденте в ГосСОПКА.

На самом деле НКЦКИ — это не карательный орган и не «телефон доверия» для жертв киберпреступников. ГосСОПКА — это огромное «озеро данных» (Data Lake), где скапливается информация о произошедших в стране инцидентах. Система даёт участникам информационного обмена необходимые сведения для защиты от компьютерных атак, направляя сообщения об уязвимостях в ПО и бюллетени по безопасности со сводкой актуальных угроз.

Таким образом, ГосСОПКА может стать для каждого безопасника полезнейшим инструментом, который помогает быстрее выявить присутствие злоумышленника внутри организации. Как именно происходит информационный обмен внутри системы ГосСОПКА, расскажем в статье ниже.

Какие данные о субъекте КИИ получает НКЦКИ

Когда центр ГосСОПКА (корпоративный или аутсорсинговый) принимает в свою зону ответственности информационные ресурсы, он передаёт в НКЦКИ следующие данные:

- наименование заказчика / субъекта КИИ, имеющиеся объекты КИИ;

- категорию объектов КИИ (если применимо);

- перечень используемого ПО;

- перечень используемого телеком-оборудования и СЗИ;

- информацию об уязвимостях (при наличии);

- сведения об операторе связи, провайдере хостинга и выделенном блоке маршрутизируемых в интернете IP-адресов;

- сведения о полных доменных именах, используемых в интернете.

Эта информация помогает НКЦКИ актуализировать и персонализировать для потребителей передаваемые бюллетени по безопасности, чтобы, например, в организацию, где все процессы построены на Windows-стеке, не приходила сводка уязвимостей по Astra Linux.

Данные об операторах связи, доменных именах и открытых IP-адресах нужны НКЦКИ для выявления атак на критическую инфраструктуру на магистральных сетях связи и поиска информации об уязвимостях в даркнете.

В каком виде данные передаются в ГосСОПКА

Формат карточек компьютерных атак и инцидентов, в соответствии с которым НКЦКИ ожидает получать сообщения от субъектов КИИ, опубликован на сайте safe-surf.ru. Общие же требования к содержанию карточек описаны в приказе ФСБ России № 367 от 24.07.2018 г. Согласно документу, в ГосСОПКА передаются:

- дата, время, местонахождение или географическое местоположение объекта КИИ, на котором произошёл компьютерный инцидент;

- наличие причинно-следственной связи между компьютерным инцидентом и компьютерной атакой;

- связь с другими компьютерными инцидентами (при наличии);

- состав технических параметров компьютерного инцидента;

- последствия компьютерного инцидента.

При этом сотрудники НКЦКИ могут запросить дополнительную информацию по инциденту (например, часть трафика, где была зафиксирована кибератака, файлы вредоносной программы для последующего анализа и т. д.).

Эти полученные от участников ГосСОПКА карточки становятся основным источником для формирования бюллетеней по безопасности, которые рассылает НКЦКИ для предотвращения подобных инцидентов в схожих инфраструктурах других компаний.

Что происходит внутри НКЦКИ

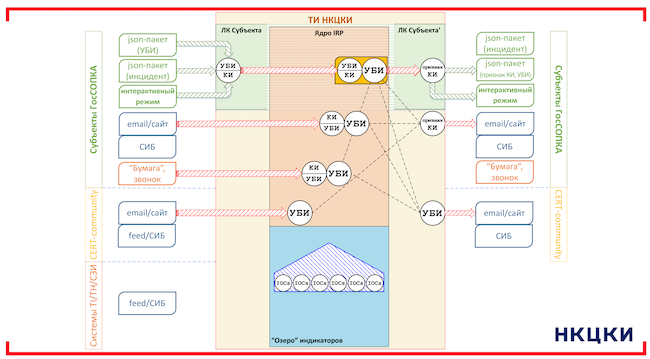

Сбор данных и формирование IOC и бюллетеней по ИБ выглядят следующим образом (рис. 1).

Рисунок 1. Сбор данных внутри ТИ НКЦКИ

Примечание: КИ — компьютерный инцидент, УБИ — угроза безопасности информации, СИБ — события по информационной безопасности

Все данные об инцидентах от субъектов КИИ (через ГосСОПКА и другие каналы связи, например электронную почту) поступают во внутреннюю IRP-систему НКЦКИ, где под каждое сообщение заводится карточка. Для каждой из карточек прописывается свой регламент (playbook), назначается ответственный, происходят обогащение полученных данных и выдача рекомендаций по реагированию.

Источники атаки проверяются по внутренним репутационным базам НКЦКИ, а при выявлении угрозообразующих факторов для других субъектов ГосСОПКА, которые являются КИИ, этим субъектам отправляются уведомления о признаке компьютерного инцидента.

Кроме обеспечения информационного взаимодействия и координации участников ГосСОПКА НКЦКИ помогает в выявлении инцидентов путём анализа пользовательского DNS-трафика, а также анализирует подозрительные (потенциально вредоносные) почтовые сообщения или файлы.

Как SOC обрабатывает бюллетени по ИБ

Для подключения к инфраструктуре НКЦКИ субъект КИИ может использовать собственную сеть (ПАК ViPNet, «Континент», «С-Терра Шлюз») или воспользоваться услугами центра мониторинга (центр ГосСОПКА), заключившего соглашение с НКЦКИ.

Во втором случае вся информация о выявленных НКЦКИ уязвимостях стекается в службу специально выделенных аналитиков угроз, которая является частью центра мониторинга и реагирования на киберинциденты (SOC). Эти специалисты проверяют, насколько опасны для инфраструктуры заказчика указанные в бюллетене уязвимости, а также запускают на SIEM заказчика ретроспективный поиск индикаторов компрометации, если это необходимо.

Если актуальность выявленных угроз для одного или нескольких заказчиков подтверждается, то дежурные аналитики формируют уведомления о проверке на наличие угрозы. Сервис-менеджеры рассылают заказчикам эти уведомления, отслеживают факт их получения, проведения проверок и результаты. Если же дежурные смены заказчика не реагируют, то аналитики SOC эскалируют запросы по заранее опредёленным цепочкам: звонят CISO заказчика или будят ночью гендиректора и собственников.

Параллельно этому группы CERT (внутри SOC) начинают работу по эмуляции атаки для формирования правил детектирования SIEM-системами и сигнатур на блокировку для средств защиты информации. Процесс анализа включает в себя и реверс-инжиниринг экземпляров вредоносных программ, и их запуск в изолированных средах исполнения. Получив правила детектирования, специалисты по мониторингу и реагированию ставят их на отслеживание в SIEM-системе и проводят ретроспективную проверку инцидента.

В это же время специалисты OSINT ищут информацию о других фактах компрометации заказчиков в даркнете или обсуждение уязвимости на хакерских форумах.

В итоге данные об инциденте попадают в единую базу знаний и в будущем ИБ-специалисты смогут использовать сформированные правила детектирования для того, чтобы оперативно выявлять и пресекать попытки эксплуатации подобных уязвимостей.

Выводы

Чтобы обмен данными в рамках ГосСОПКА происходил максимально эффективно, явно недостаточно просто передавать сведения о своих ИБ-инцидентах в режиме «отправил и забыл». Очевидно, что требуется высокий уровень зрелости ИБ у всех участников этого взаимодействия. В законе «О безопасности КИИ», документах ФСБ и ФСТЭК России красной линией проходит мысль о необходимости организации непрерывного двустороннего взаимодействия, под которым и понимается суть «подключения» к ГосСОПКА.

Особое внимание в системе отведено центрам ГосСОПКА, к которым предъявляются отдельные требования со стороны регулятора. В их зоне ответственности сконцентрировано множество информационных ресурсов критической инфраструктуры страны, а значит, от них требуется оперативно и качественно реагировать на возникающие угрозы. Для этого в центрах ГосСОПКА должно слаженно работать множество разнопрофильных специалистов (по мониторингу, по ликвидации последствий киберинцидента, а также пентестеры, технические эксперты, аналитики-архитекторы и т. д.). Подробнее о том, какой может быть оптимальная команда центра ГосСОПКА, можно прочитать здесь.

Субъектам КИИ, которые подключаются к ГосСОПКА через сервис-провайдера, не нужно решать сложный кадровый вопрос, но в то же время им необходимо тщательно подойти к выбору стороннего SOC. В частности, для реального соответствия званию центра ГосСОПКА центр мониторинга должен решать задачи не только анализа рисков, но и киберразведки (Threat Intelligence). Именно TI позволяет выделить наиболее актуальные для определённой организации угрозы и внести превентивные изменения в инфраструктуру (выделить новый сегмент сети, повысить частоту обновления антивирусных баз или степень значимости части хостов). Безусловно, «правильный» SOC должен обладать множеством других характеристик, но об этом мы тоже уже писали ранее.