В условиях цифровизации экономики и увеличения количества целевых атак на промышленные предприятия тема кибербезопасности АСУ ТП требует повышенного внимания. В обзоре мы проанализировали ситуацию на мировом и отечественном рынке специализированных наложенных средств защиты АСУ ТП, а также подробно рассмотрели российские продукты, полностью соответствующие требованиям ФСТЭК России.

- Введение

- Проблема кибербезопасности АСУ ТП

- Особенности специализированных наложенных средств защиты АСУ ТП

- Мировой рынок специализированных наложенных средств защиты АСУ ТП

- Российский рынок специализированных наложенных средств защиты АСУ ТП

- Обзор отечественных специализированных наложенных средств защиты АСУ ТП

- 6.1. Kaspersky Industrial CyberSecurity (KICS)

- 6.2. PT Industrial Security Incident Manager (PT ISIM)

- 6.3. DATAPK

- Выводы

Введение

Для единства понимания проблематики обозначим основные термины и сокращения, которыми мы будем оперировать.

Автоматизированная система управления технологическим процессом (АСУ ТП) — это совокупность аппаратных и программно-аппаратных средств и систем, применяемых во многих областях промышленности с законченным циклом производства; её основная цель — повышение эффективности и безопасности производственных процессов предприятия, а также улучшение качества конечного продукта.

Аббревиатурами КВО и ПОО обозначаются критически важные и потенциально опасные объекты, относящиеся ко многим отраслям промышленности. Потеря управления над ними может привести к нежелательным последствиям в отдельном субъекте государства или отразиться на экономических показателях страны в целом, а также снизить безопасность жизнедеятельности населения.

Критическая информационная инфраструктура (КИИ) имеет определение в актуальной редакции Федерального закона от 26 июля 2017 г. № 187-ФЗ: совокупность информационных систем, информационно-телекоммуникационных сетей, автоматизированных систем управления, которые на праве собственности, аренды или на ином законном основании принадлежат государственным органам и учреждениям, российским юридическим лицам и (или) индивидуальным предпринимателям, работающим в сфере здравоохранения, науки, транспорта, связи, энергетики, топливно-энергетического комплекса, в банковской сфере и иных сферах финансового рынка, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, а также российским юридическим лицам и (или) индивидуальным предпринимателям, которые обеспечивают взаимодействие указанных систем или сетей вкупе с сетями электросвязи, используемыми для организации взаимодействия таких объектов.

Проблема кибербезопасности АСУ ТП

Цифровизация объектов промышленности требует построения такой информационной инфраструктуры, которая отличалась бы масштабируемостью и унифицированностью, а для достижения наибольшей эффективности необходима возможность оперативного удалённогоуправления информационными системами объекта. Всё это предполагает применение общих принципов при проектировании сетевой инфраструктуры, а следовательно — использование наиболее популярных операционных систем и общепринятых протоколов передачи данных. Во многих случаях удалённость внутренних объектов предприятия, необходимость их дополнительной интеграции с офисными системами и друг с другом затрудняют работу сетевых архитекторов, вынуждая их создавать такие сети, где множество сегментов построено на использовании внешних каналов связи, в том числе — интернета. В настоящее время это является большой проблемой, так как изначально многие автоматизированные системы управления разрабатывались исходя из идеологии физической изоляции от внешних сетей и строгого разграничения доступа персонала.

Таким образом в АСУ ТП возникает множество уязвимостей, вероятность использования которых при различных инцидентах информационной безопасности прямо пропорциональна важности и значимости объекта. О последствиях таких инцидентов трудно судить, поскольку очень многое зависит от конкретных целей злоумышленника — а они варьируются от кражи конфиденциальной информации до нарушения технологических процессов, способного послужить причиной остановки всего промышленного комплекса в целом. Если говорить о КВО и ПОО, то здесь всё ещё серьёзнее: нарушение или прерывание технологического процесса может привести к широкому спектру необратимых последствий, начиная с негативных явлений в экономическом секторе и заканчивая возникновением угрозы жизням и здоровью граждан.

На сегодняшний день проведение кибератак на автоматизированные системы промышленных комплексов уже никого не удивляет. История подобных инцидентов насчитывает порядка четверти века. Среди них наиболее громкими и запоминающимися можно назвать:

- проникновение в 2010 году вредоносной программы Stuxnet на объекты ядерной промышленности Ирана,

- атаку на АСУ ТП коммунальной компании Kemuri Water Company в 2015 году (злоумышленники смогли изменить количество химических реагентов, используемых в ходе очистки водопроводной воды),

- кибернападение на термальную солнечную электростанцию Ivanpah Solar Electric Generating System в 2016 году, которое привело к возникновению пожара из-за нарушения порядка позиционирования зеркал.

Ежегодные нашествия вирусов-шифровальщиков и программ-вымогателей (WannaCry и подобных им) дополнительно усугубляют и так непростую ситуацию с безопасностью АСУ ТП. Из числа недавних событий можно выделить атаку на металлургическое предприятие Norsk Hydro, произошедшую 18 марта 2019 года. В результате вышло из строя 22 000 рабочих мест пользователей на 170 различных объектах в 40 странах. Пострадали как офисные, так и технологические процессы; заражению подверглись промышленные сети, из-за чего часть производства была заблокирована. В России 15 апреля 2019 года компания «Одинцовский Водоканал» стала жертвой программы-шифровальщика; под угрозой оказались сохранность технической документации и данные об абонентах компании. Целью злоумышленников было получение выкупа.

Среди официальных сообщений ещё очень много таких примеров. Однако важно понимать, что в силу специфики предприятий и различных политик конфиденциальности множество фактов об обнаруженных инцидентах не разглашается. Таким образом, реальная картина информационной безопасности АСУ ТП гораздо более плачевна. С подробными сведениями об атаках на АСУ ТП можно ознакомиться на нашем ресурсе.

В 2018 году исследования, проведённые компанией Positive Technologies в области кибербезопасности АСУ ТП промышленных объектов, показали, что общее число выявленных инцидентов продемонстрировало тенденцию к увеличению и составило 257 — на 25% больше количества, зафиксированного в предыдущем отчётном периоде. Чаще всего в 2018 году киберпреступники нацеливались на оборудование Schneider Electric и Siemens — 69 и 66 кибератак соответственно. По 23% случаев выявления уязвимостей были связаны с промышленным сетевым оборудованием, а также с используемым программным пакетом SCADA и человеко-машинным интерфейсом. 21% изъянов обнаружили в программируемых логических контроллерах. В 18% и 4% случаев уязвимости были найдены в программном обеспечении АСУ ТП и числовом программном управлении используемого оборудования соответственно. Ещё 11% целей указаны в отчёте Positive Technologies как «другие». Большинство проблем безопасности было связано с некорректной настройкой аутентификации пользователей в промышленной сети предприятия и с присвоением избыточных привилегий. Примерно 53% и 25% всех выявленных уязвимостей относились к высокой и критической степени риска соответственно.

В 2019 году исследования «Лаборатории Касперского» указали на ежегодное увеличение количества уязвимостей, выявляемых в АСУ ТП промышленных объектов, и числа кибератак на эти объекты. Так, на 41,2% всех рабочих мест были обнаружены и заблокированы вредоносные программы или иная деструктивная активность. Наибольшее количество атак на АСУ ТП зафиксировано в энергетическом секторе, в машиностроении, в секторе автоматизации зданий, в нефтегазовом секторе, в области инжиниринга и интеграции систем информатизации. Самыми актуальными (25,5%) угрозами в 2019 году являлись вредоносные программы класса Trojan; также отмечается рост распространённости шифровальщиков и вымогателей. Основными источниками угроз в промышленных информационных сетях «Лаборатория Касперского» назвала сеть «Интернет» (27,3% случаев), съёмные носители информации (8,4% случаев) и почтовые клиенты (3,8% случаев).

До стабилизации обстановки и минимизации вероятностей рисков, связанных с безопасностью обрабатываемой в АСУ ТП информации, ещё весьма далеко, но регуляторы в лице ФСТЭК России и ФСБ России своевременно обновляют существующие (и вносят новые) обязательные требования, которые направлены на повышение киберустойчивости АСУ ТП и критической информационной инфраструктуры России.

Особенности специализированных наложенных средств защиты АСУ ТП

Главной особенностью специализированных наложенных средств защиты АСУ ТП можно считать их масштабируемость, наличие множества настроек безопасности и подключаемых подсистем, которые способны осуществлять гибкое конфигурирование и учитывать каждый производственный процесс предприятия, а также наличие оперативного централизованного управления всеми подсистемами средства безопасности и своевременное оповещение ответственных лиц о выявленных инцидентах.

Как правило, все промышленные предприятия, в том числе и критически важные, функционируют по какой-либо одной принятой архитектуре. Например, распространена модель PERA (Purdue Enterprise Reference Architecture), в соответствии с которой вводится пять уровней производственных процессов. Самый низкий — нулевой — отвечает за сбор информации от датчиков и сенсоров, а самый высокий — четвёртый — это уровень ERP, внутренние процессы которого в свою очередь можно разделить на пять систем: управление материалами и ресурсами, расписание и производственное планирование, внутренняя логистика, техобслуживание и ремонты, контроль качества. Промежуточные уровни — первый, второй и третий — отвечают за функционирование базовых систем контроля, взаимодействие с программным пакетом SCADA и с системой управления производственным процессом (MES) соответственно. Системы безопасности АСУ ТП должны полностью учитывать внутреннюю архитектуру управления промышленными процессами предприятия и соответствовать ей, т.е. должна обеспечиваться безопасность промышленных процессов на каждом этапе. Для достижения максимальных результатов можно, в частности, применять гибридную модель безопасности. В этом случае в каждый департамент, отдел и службу предприятия будут интегрированы различные инструменты из системы защиты АСУ ТП, и по мере возможности каждый из них будет вовлечён в процесс борьбы с информационными угрозами.

На сегодняшний день системы безопасности должны обеспечивать постоянный контроль и предоставлять своевременную информативную обратную связь администратору или офицеру ИБ предприятия.

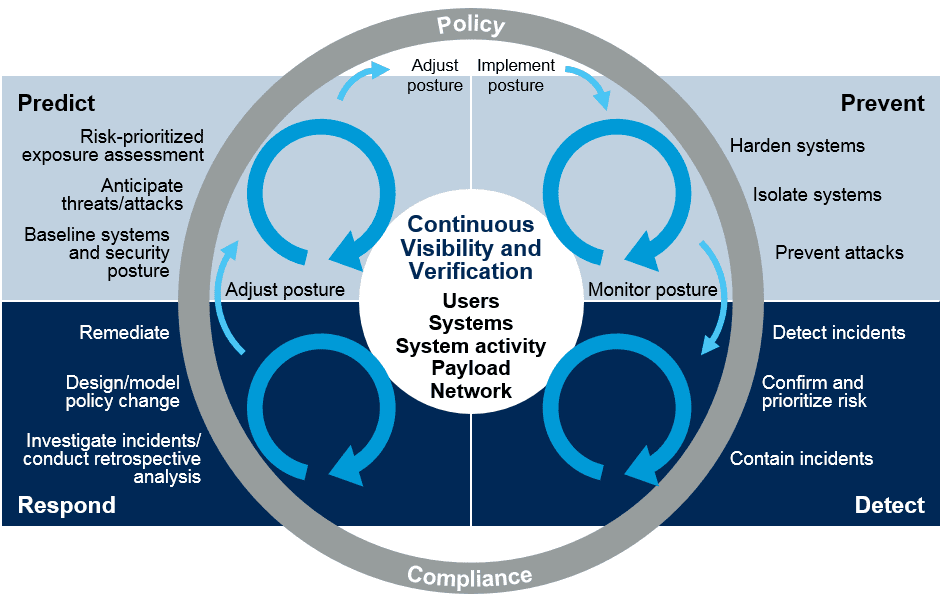

Аналитики компании Gartner предложили архитектуру адаптивной защиты (рис. 1), отвечающую сегодняшним реалиям и позволяющую эффективно противостоять злоумышленникам. Она хорошо применима и для защиты АСУ ТП промышленных объектов.

Рисунок 1. Пример адаптивной защиты Gartner

Как видно из рисунка, адаптивная защита предусматривает следующие этапы:

- Прогнозирование (Predict). Здесь исходя из текущих возможностей предприятия оцениваются риски и вырабатывается наиболее подходящая стратегия защиты.

- Предотвращение (Prevent). Этот этап направлен на профилактику уже известных угроз путём развёртывания и внедрения защитных решений, переобучения и мотивации персонала объекта, разработки новых и обновления существующих политик безопасности предприятия, сегментирования информационной инфраструктуры.

- Обнаружение (Detect). Эта стадия предполагает активный контроль и мониторинг сетевой инфраструктуры и критически важных узлов предприятия с целью обнаружения и сдерживания кибератак.

- Реагирование (Respond). Этот этап можно разделить на ряд малых шагов. Первоначально происходит реакция систем безопасности на инцидент и включаются процессы, позволяющие минимизировать тяжесть последствий кибератаки; затем начинается расследование произошедшего.

Также стоит отметить, что на формирование особенностей отечественных решений в области безопасности АСУ ТП очень сильно влияет факт наличия регуляторных требований, выполнение которых является строго обязательным.

Мировой рынок специализированных наложенных средств защиты АСУ ТП

Рост мирового рынка специализированных средств защиты АСУ ТП в первую очередь основывается на неуклонной цифровизации внутренней информационной инфраструктуры производств и дальнейшей её консолидации с внешними общедоступными сетями. Это, в свою очередь, при отсутствии надлежащих систем защиты предоставляет злоумышленникам широкий спектр уязвимостей, использование которых позволит добраться почти до любого критически важного узла информационной инфраструктуры предприятия и получить к нему неограниченный доступ.

У большинства компаний внутренние информационные сети построены на базе неактуального сетевого оборудования с устаревшим программным обеспечением, что в нынешних реалиях не отвечает требованиям по защите от кибератак. В результате сохранение внутренней безопасности и надёжности сетевой инфраструктуры оказывается на сегодняшний день самым большим стимулом роста этого сегмента рынка ИБ, и особенно хорошо это заметно на примере предприятий, которые относятся к национальной КИИ.

Gartner отмечает, что все названные факторы вкупе с давлением со стороны регулирующих органов неминуемо приведут к ежегодному увеличению расходов на закупку и обновление специализированных средств и систем безопасности. Так, в 2021 году предприятия планируют потратить на это порядка 820 млн долларов США, а в 2022 году — уже порядка 1 115 млн долларов. Динамику роста расходов можно увидеть невооружённым глазом. Также стоит отметить, что приведённые суммы — это предположительные затраты непосредственно на специализированные наложенные средства защиты АСУ ТП, т.е. в них не учитываются расходы на средства безопасности общего назначения, такие как межсетевые экраны или антивирусное программное обеспечение.

Добавим, что в настоящее время многие специалисты принимают существующие риски, пытаясь их эффективно преодолеть при помощи конвергенции между ИТ и ИБ. В результате в производственный процесс интегрируются системы управления, промышленный интернет вещей (IIoT), интеллектуальные датчики, анализ данных и диспетчерские системы, что многократно увеличивает конкурентоспособность, но вместе с тем повышает риски инцидентов в сфере информационной безопасности.

Мировой рынок специализированных наложенных средств и систем защиты АСУ ТП активно развивается, но уже сейчас можно отметить, что он строго сегментирован. На сегодняшний день здесь выделяют следующие основные направления:

- сетевая сегментация (Network Segmentation),

- видимость и мониторинг сети (Network Monitoring and Visibility),

- обнаружение аномалий, реагирование на инциденты и информирование о них (Anomaly Detection, Incident Response and Reporting),

- защита конечных точек (Endpoint Security),

- услуги по кибербезопасности (Security Services).

В табл. 1 указаны наиболее популярные производители решений в области защиты сетевой инфраструктуры предприятий, разделенные по сегментам рынка.

Таблица 1. Мировые вендоры и сегменты рынка систем безопасности АСУ ТП

| Сегмент рынка систем безопасности | Вендор |

| Защита конечных точек | Carbon Black, Honeywell, Kaspersky, PAS, Symantec, VERVE |

| Сетевая сегментация | Belden, Check Point Software Technologies, Cyberbit, Cisco, Deep Secure, NCC Group (Fox-IT), Owl Cyber Defense, Palo Alto Networks, Veracity, Waterfall Security Solutions |

| Видимость и мониторинг сети | Armis, Bayshore Networks, Belden (Tripwire), CENTRI, Claroty, CyberX, D&G, Darktrace Industrial, Dragos, ForeScout, Honeywell (Nextnine), Indegy, Kaspersky, FireMon (Lumeta), Nozomi Networks, Positive Technologies, Radiflow, SCADAfence, SCADAhacker, SecurityMatters, Sentryo, Tenable, VERVE |

| Обнаружение аномалий, реагирование на инциденты и информирование о них | Bayshore Networks, CENTRI, Claroty, CyberX, Dragos, Indegy, Kaspersky, Nozomi Networks, Positive Technologies, Radiflow, SCADAfence, SCADAhacker, SecurityMatters, Sentryo |

| Услуги по кибербезопасности | Accenture, AlertEnterprise, AT&T, Biznet Bilisim, Capgemini (Leidos), Deloitte, DNV GL, DXC Technology, EY, FireEye (Mandiant), GE, Honeywell, IOActive, Kaspersky, Maverick Technologies, NCC Group (Fox-IT), Praetorian, Positive Technologies, Rockwell, Schneider Electric, Siemens, Verizon, VERVE, Wipro, Yokogawa |

Можно отметить, что и в дальнейшем ожидается тенденция к росту рынка систем безопасности АСУ ТП. После 2020 года аналитики прогнозируют увеличение степени цифровизации внутренней инфраструктуры промышленных предприятий, а также ожидают конвергенции отдельных областей со смежными секторами рынка.

Российский рынок специализированных наложенных средств защиты АСУ ТП

Хотя отечественный рынок специализированных наложенных средств защиты АСУ ТП трудно сравнивать с мировым, всё же стоит отметить, что российский сегмент имеет стабильную положительную динамику. Отмечается появление новых компаний в этой области и расширение перечня специализированных наложенных средств защиты у существующих вендоров.

На развитие и становление отечественного рынка очень большое влияние оказывают постоянно меняющийся ландшафт угроз информационной безопасности и повышение вероятности их реализации. Впрочем, главным фактором стабильного роста и драйвером изменений являются обязательные требования, предъявляемые к АСУ ТП промышленных объектов. Эти требования обозначены в следующих нормативных правовых документах:

- Приказ ФСТЭК России от 14 марта 2014 г. № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды». Он определяет базу для формирования организационных и технических мер защиты АСУ ТП.

- Федеральный закон от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации». Он вводит понятие критической информационной инфраструктуры (КИИ), определяет основные требования, которым она должна соответствовать, и наказание за их невыполнение.

- Постановление Правительства РФ от 08 февраля 2018 г. № 127-ПП «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений». Критерий значимости может быть политическим, экономическим, социальным, а также связанным с обеспечением правопорядка, обороноспособности и безопасности государства. Каждому критерию присваивается категория: первая, вторая, третья, без значимости.

- Приказ ФСТЭК России от 21 декабря 2017 г. № 235 «Об утверждении требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования».

- Приказ ФСТЭК России от 25 декабря 2017 г. № 239 «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

- Прочие отраслевые нормативные акты, например Федеральный закон от 21 июля 2011 г. № 256-ФЗ «О безопасности объектов топливно-энергетического комплекса» и Федеральный закон от 21 июля 1997 г. № 116-ФЗ «О промышленной безопасности опасных производственных объектов».

Если обобщить все регуляторные требования, то можно выделить следующие основные и обязательные организационные и технические меры:

- Обеспечение целостности объекта и доступности информации, обнаружение и предотвращение вторжений.

- Наличие антивирусной защиты, строгой идентификации и аутентификации пользователей, управления доступом.

- Разграничение программной среды, регистрация, учёт и защита носителей информации, аудит событий безопасности.

- Контроль и анализ защищённости информации, обеспечение её доступности.Защита технических средств и систем, а также информационной или автоматизированной системы и её компонентов.

- Оперативное реагирование на инциденты информационной безопасности.

- Управление обновлениями программного обеспечения, конфигурацией информационной системы и средств защиты.

- Планирование мероприятий по обеспечению безопасности, обеспечение действий в нештатных ситуациях.

- Защита среды виртуализации.

- Применение сертифицированных специальных наложенных средств защиты.

- Безопасная разработка прикладного и специального программного обеспечения.

- Информирование и обучение персонала.

Все требования, касающиеся информационной безопасности АСУ ТП, являются обязательными к исполнению. За отступление от требований или за их неполное соблюдение нарушителю (начиная от должностного лица и заканчивая руководителем предприятия) грозит внушительный штраф. В случае причинения вреда КИИ вследствие нарушения правил эксплуатации защищаемого объекта предусмотрена уголовная ответственность с наказаниями в виде принудительных работ, крупных штрафов, лишения права занимать определённые должности или заниматься определённой деятельностью, а также лишения свободы на срок до десяти лет. Поскольку подобное правонарушение относится к тяжким, подозреваемый на время следствия вероятнее всего будет помещён в следственный изолятор.

Неуклонный рост отечественного сегмента рынка систем безопасности также можно связать с обязательной коммуникацией между субъектами КИИ и системой ГосСОПКА (Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак). Ответственность за работу системы ГосСОПКА возложена на Национальный координационный центр по компьютерным инцидентам (НКЦКИ) ФСБ России в соответствии с «Концепцией государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации».

В обзоре специализированных наложенных средств защиты АСУ ТП мы рассмотрим только отечественные решения, а именно:

- Kaspersky Industrial CyberSecurity («Лаборатория Касперского»),

- Industrial Security Incident Manager (Positive Technologies),

- DATAPK («Уральский Центр Систем Безопасности»).

Выбор исключительно отечественных специализированных средств защиты обусловлен тем, что только они в полном объёме отвечают обязательным требованиям регулятора в области информационной безопасности АСУ ТП и имеют действующие сертификаты соответствия этим требованиям. Кроме того, только российские решения способны полноценно осуществлять эффективную коммуникацию с НКЦКИ и ГосСОПКА. Соответственно, никакие другие продукты не могут использоваться в качестве средств защиты АСУ ТП отечественных предприятий.

Дополнительно можно отметить, что наличие у продукта сертификата соответствия по требованиям безопасности регулятора является неоспоримым достоинством. Это связано с тем, что ФСТЭК России предложила использовать на объектах КИИ только сертифицированные системы и средства защиты информации. Хотя данное решение было отложено до 2023 года, уже сейчас можно проследить тенденцию к ужесточению требований, которые будут предъявляться в дальнейшем не только к средствам защиты информации, но и в целом к АСУ ТП предприятий.

Обзор отечественных специализированных наложенных средств защиты АСУ ТП

Kaspersky Industrial CyberSecurity (KICS)

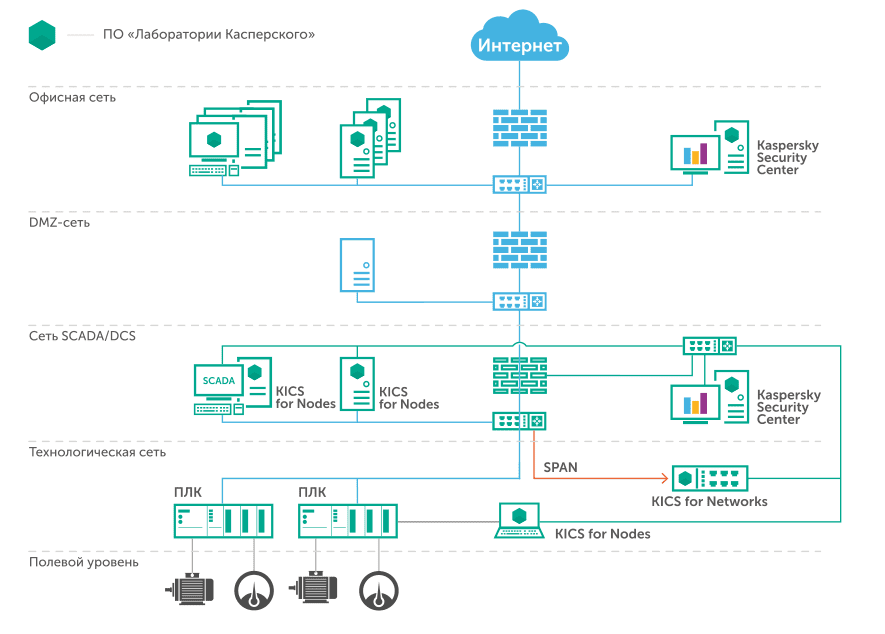

KICS представляет собой набор сервисов и продуктов, направленных на защиту различных уровней промышленной информационной инфраструктуры, а именно серверов SCADA, операторских панелей, рабочих станций пользователей и программируемых логических контроллеров. Он предоставляет возможность передавать собранные данные в SIEM, MES и системы бизнес-аналитики (BI), что расширяет возможности мониторинга и позволяет более эффективно прогнозировать и предотвращать атаки на объект. Возможность передачи сведений о нарушениях непосредственно в операторские панели обеспечивает своевременную реакцию на выявленные инциденты.

Внутри KICS можно выделить следующие компоненты: Kaspersky Security Center, KICS for Networks, KICS for Nodes.

Рисунок 2. Развёртывание компонентов Kaspersky Industrial CyberSecurity

Компонент Kaspersky Security Center представляет собой единую консоль, которая позволяет проводить администрирование всей системы безопасности: конфигурировать защитные механизмы для различных узлов сети и групп пользователей, тестировать обновления компонентов перед их окончательной интеграцией, настраивать доступ на основе ролей.

Компонент KICS for Nodes реализует защиту на уровне оператора в АСУ ТП, позволяет обеспечить безопасность на уровне сервера ICS / SCADA и на рабочих станциях пользователей. Основная функциональность, представленная в KICS for Nodes:

- Контроль целостности проектов программируемых логических контроллеров, файлов, папок.

- Контроль приложений (белый список, репутационная база приложений).

- Контроль устройств (белый список).

- Контроль подключения к беспроводным сетям.

- Защита от вредоносных программ (в том числе — от вирусных эпидемий и сетевого шифрования).

- Анализ журналов операционной системы.

Компонент KICS for Networks разработан для защиты промышленных коммуникационных протоколов (Modbus, IEC stack, ISO и т.п.). Основная функциональность, реализованная в KICS for Networks:

- Неинтрузивное инспектирование трафика сети (пассивный анализ аномалий), позволяющее компонентам системы безопасности долго оставаться незамеченными злоумышленником.

- Мониторинг сети и контроль её целостности.

- Обнаружение аномалий при помощи технологий DPI и IDS, отслеживание передаваемых значений тегов промышленных протоколов, команд в адрес промышленных устройств (ПЛК, IED), детектирование фактов изменения проекта ПЛК.

- Применение машинного обучения в обнаружении аномалий.

- Аудит безопасности и расследование инцидентов.

- Создание инвентарных перечней компонентов сети.

Продукт имеет действующий сертификат соответствия ФСТЭК России. Более подробно о Kaspersky Industrial CyberSecurity и его компонентах можно узнать из цикла статей, опубликованных на Anti-Malware.ru: «Обзор Kaspersky Industrial CyberSecurity for Nodes», «Обзор Kaspersky Industrial CyberSecurity for Networks», «Обеспечение безопасности АСУ ТП с помощью Kaspersky Industrial CyberSecurity».

![]()

PT Industrial Security Incident Manager (PT ISIM)

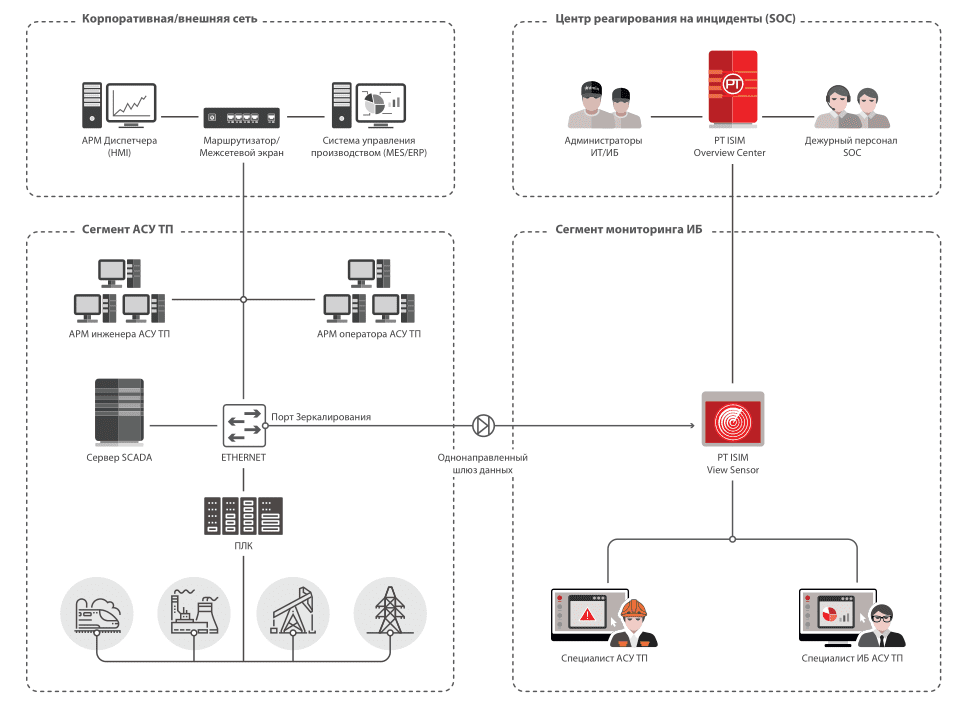

PT ISIM проводит постоянный мониторинг сетевой активности, выявляя уязвимости и атаки на информационные сети промышленных предприятий. Продукт является программно-аппаратным комплексом, в состав которого входят серверы анализа сетевого трафика, а также узлы бизнес-аналитики и управления уровня ситуационного центра.

Система PT ISIM направлена на повышение уровня защищённости технологических процессов путём анализа сетевого трафика и превентивного обнаружения атак.

Рисунок 3. Пример развёртывания PT ISIM в промышленной сети

Решение использует собственную базу данных промышленных угроз информационной безопасности — PT Industrial Security Threat Indicators (PT ISTI). Она регулярно обновляется и помогает обнаруживать слабые места в сетевых настройках, а также определять по косвенным признакам работу потенциально опасного программного обеспечения в информационной инфраструктуре. Такой подход позволяет на ранних стадиях выявлять кибератаки на АСУ ТП, предоставляя специалистам необходимое время для принятия превентивных мер.

Средство безопасности PT ISIM анализирует информацию, которая циркулирует в сети предприятия, используя при этом только копию трафика. Сохранённая копия в дальнейшем может помочь провести ретроспективный анализ и расследование без влияния на работу АСУ ТП. Внутренняя интеллектуальная система безопасности даёт возможность обнаружить взаимосвязь между выявленными событиями и инцидентами, а также представить их пошагово в графическом виде. Визуализация помогает точно связать распределённые во времени векторы атак.

Решение PT ISIM обеспечивает:

- проведение непрерывного анализа защищённости АСУ ТП,

- обнаружение нарушений и инцидентов, предоставление всей собранной информации по обнаруженным проблемам,

- анализ происшествий в области информационной безопасности,

- осуществление контроля действий персонала,

- выработку оптимальных рекомендаций по устранению и дальнейшему недопущению инцидентов,

- обеспечение соответствия требованиям регулятора,

- формирование и отправку отчётности по выявленным инцидентам во внешние системы (SIEM, ГосСОПКА),

- проведение инвентаризации элементов сети с одновременным контролем их целостности в автоматическом режиме.

В составе решения можно выделить компоненты View Sensor и Overview Center, а также специализированные модули View Point и Sensor, предназначенные для распределённых инсталляций в слабонагруженных сетях.

Компонент PT ISIM View Sensor отвечает за анализ копии трафика и обработку событий в режиме реального времени, проводит визуализацию топологии промышленной сети и автоматическую идентификацию узлов, позволяя осуществлять инвентаризацию объектов, а также обнаруживает при помощи внутренней интеллектуальной составляющей подозрительные действия в сети и обеспечивает ретроспективный анализ событий. Он располагает пользовательским веб-интерфейсом, обеспечивает минимальное время подключения к сети и пуска в эксплуатацию.

PT ISIM Overview Center даёт возможность централизованно управлять сенсорами безопасности системы и предоставляет сводную информацию по зафиксированным инцидентам.

При помощи специализированных компонентов PT ISIM View Point и PT ISIM Sensor возможно выстроить эффективный анализ в сложных, распределённых и слабонагруженных сетях, требующих большого количества сенсоров. Применение полнофункциональных мощных модулей PT ISIM View Sensor в таких сетях нецелесообразно.

PT ISIM Sensor в отличие от почти одноимённого PT ISIM View Sensor лишён пользовательского интерфейса управления выявленными инцидентами и не предъявляет высоких требований к аппаратной части системы, на которой он развёрнут. Для администрирования применяется единая пользовательская консоль компонента PT ISIM View Point, предоставляющая полный доступ к обработанной информации всех подключённых к ней экземпляров PT ISIM Sensor. Соответственно, применение связки из PT ISIM View Point и недорогих низкопроизводительных PT ISIM Sensor для целей анализа и мониторинга распределённых и слабонагруженных сетей оказывается технически и экономически удобным решением.

Таким образом, функциональность PT ISIM позволяет эффективно защищать весь спектр промышленных сетей и обеспечивает реализацию перечня мер, направленных на защиту АСУ ТП, которые определены в федеральных законах и нормативно-методических документах, а также даёт возможность выстроить эффективное взаимодействие с системами мониторинга и реагирования на инциденты.

Продукт имеет действующий сертификат ФСТЭК России. Подробнее познакомиться с этой системой защиты можно на нашем ресурсе, прочитав статью «Обзор Positive Technologies Industrial Security Incident Manager (PT ISIM)».

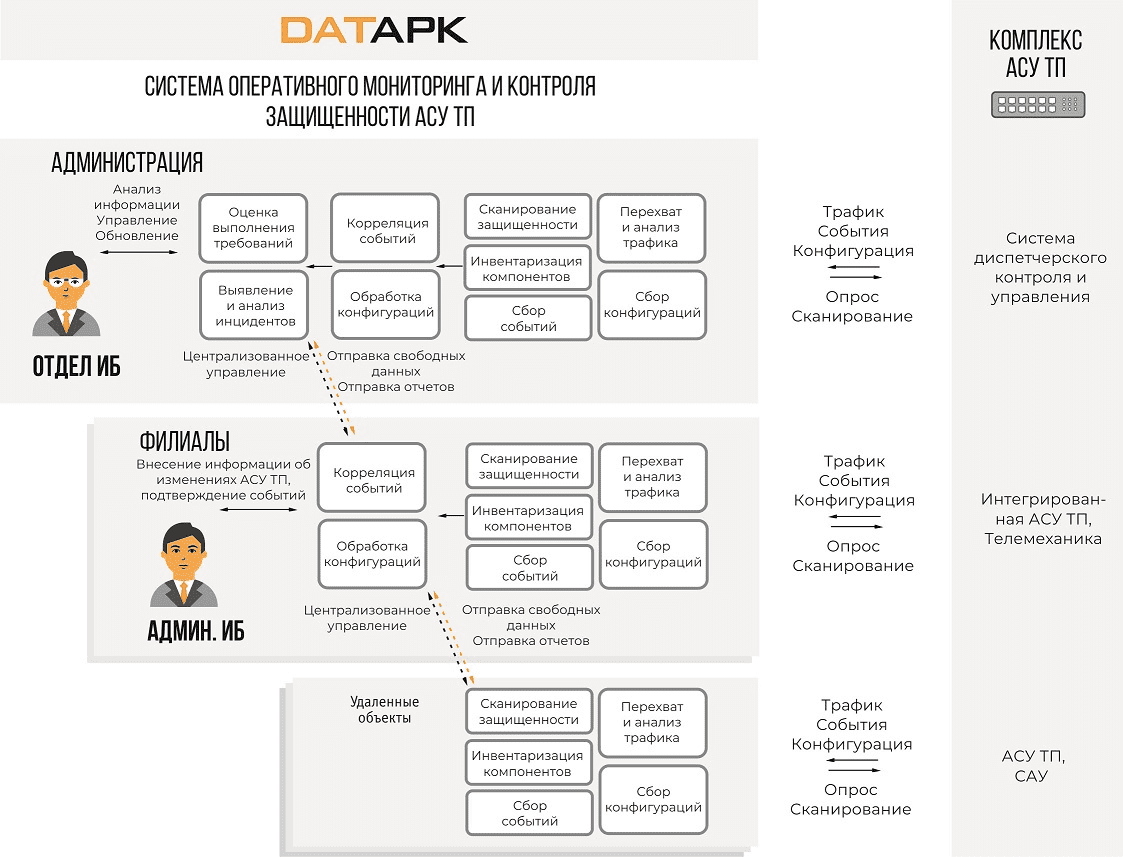

DATAPK

Средство защиты DATAPK обеспечивает всесторонний мониторинг и контроль информационной безопасности АСУ ТП и её внутренних компонентов, проводит комплексный анализ событий, сетевого трафика и конфигурации объекта, оценивает степень защищённости последнего. Программно-аппаратный комплекс компании УЦСБ позволяет своевременно обнаруживать изменения в составе элементов АСУ ТП, выявлять незащищённые компоненты автоматизированной системы и элементы с критическими уязвимостями, проводить аудит событий информационной безопасности, а также реализовать требования регулятора, которые предъявляются к системам защиты АСУ ТП.

В решении возможны централизованное и локальное управление, интеграция с иными средствами и системами защиты информации. DATAPK поддерживает распределённые инсталляции с трёхуровневой иерархией централизованного управления и консолидации данных, а также с адаптацией к реально используемым каналам связи. Это позволяет быстро обмениваться результатами обработки полученных сведений с минимальной нагрузкой на сеть предприятия.

DATAPK имеет различные варианты исполнения аппаратной части и предусматривает несколько режимов работы: пассивный мониторинг, активный мониторинг, сканирование защищённости. Выбор режима зависит от категории АСУ ТП. Пассивный мониторинг не оказывает никакого влияния на компоненты защищаемой системы, так как при этом осуществляется только получение информации в одностороннем порядке. Режим активного мониторинга применяется в случае, когда необходимо двунаправленное взаимодействие с компонентами АСУ ТП. В режиме сканирования защищённости происходит выявление уязвимостей; этот режим, как правило, применяется только при проведении технического обслуживания.

Таблица 2. Режимы работы DATAPK и их отличия

| Функции | Пассивный режим | Активный режим | Режим сканирования защищённости |

| Сбор событий информационной безопасности | Да (однонаправленное взаимодействие) | Да(двунаправленное взаимодействие) | Да |

| Обнаружение кибератак | Да | Да | Да |

| Выявление сетевых аномалий | Да | Да | Да |

| Сбор конфигурации | Нет | Да | Да |

| Определение текущего состава объектов защиты | Да | Да | Да |

| Выявление изменений в составе объектов защиты | Да | Да | Да |

| Проверка объектов защиты на наличие уязвимостей | Нет | Нет | Да |

Система безопасности не требует инсталляции дополнительного программного обеспечения для получения информации от элементов АСУ ТП. DATAPK извлекает эти данные с помощью штатных механизмов сетевого взаимодействия при опросе компонентов автоматизированной системы; кроме того, возможно пассивное получение информации в так называемом «режиме прослушивания».

Рисунок 4. Пример архитектуры системы защиты DATAPK

DATAPK поддерживает следующие объекты защиты: операционные системы (Microsoft Windows и UNIX), СУБД (Microsoft SQL Server, MySQL, Oracle Database и др.), сетевое оборудование (Cisco, HP, MOXA и пр.), SCADA-системы (SIMATIC WinCC, Wonderware InTouch, ICONICS GENESIS и подобные), программируемые логические контроллеры (SIEMENS, Allen-Bradley, Omron и др.). В режиме индикации и сбора данных поддерживаются такие протоколы, как SSH, SFTP, SCP, Telnet, MSRPC, HTTP(S), WinRM, Syslog, SMB (CIFS), NFS, FTP, SNMP, PROFINET, S7comm и стандарты СУБД; в режиме индикации — TPKT, COTP, OMRONFINS, IEC104, IEC 61850/MMS, Suitelink, MDLC, BSAP, ModbusRTU, OPCDA и «Сириус-ИС».

При этом список объектов защиты и поддерживаемых протоколов не является исчерпывающим и может быть расширен. Система защиты DATAPK адаптируется к АСУ ТП предприятия без привлечения вендора и изменения внутреннего кода решения. Помимо перечня объектов и протоколов продукт позволяет дополнить и увеличить списки параметров конфигурации системы, источников и типов анализируемых событий, а также выявляемых инцидентов информационной безопасности.

К основной функциональности специализированного средства защиты DATAPK можно отнести:

- проведение инвентаризации АСУ ТП предприятия (автоматическое определение текущего состава компонентов и изменений в нём),

- выявление сетевых аномалий,

- сбор и хранение конфигурации АСУ ТП,

- управление событиями безопасности,

- поиск уязвимостей компонентов АСУ ТП и выявление несоответствий требованиям регуляторов.

Решение DATAPK имеет сертификат, подтверждающий, что система в полном объёме выполняет все требования регулятора в области защиты промышленных сетей и способна эффективно противостоять современным кибератакам.

Выводы

На сегодняшний день киберзащита АСУ ТП и КИИ является одной из главных задач, решение которых возложено на специалистов по информационной безопасности промышленных объектов. Важно помнить, что требования российских регуляторов нужно соблюдать не столько из-за строгости наказаний за нарушения, сколько из-за возможных негативных последствий инцидентов, которые могут быть чрезвычайно тяжёлыми — вплоть до гибели людей.

Проведённые исследования в области кибербезопасности АСУ ТП показывают, что год от года количество инцидентов растёт, а пути проникновения в защищённую информационную инфраструктуру предприятий становятся всё разнообразнее. Для того чтобы добиться более эффективного противостояния кибератакам на промышленные сети, администраторы должны отказаться от пассивной модели поведения и перейти на иное мышление: атаки на АСУ ТП являются не единичными случайными событиями, а непрерывными и целенаправленными операциями, на которые необходимо давать немедленный и жёсткий ответ.

В настоящее время рынок наложенных средств защиты АСУ ТП активно развивается. На мировом рынке представлено множество решений от именитых вендоров. Российский сегмент, в свою очередь, строго обособлен от мирового в силу необходимости и обязательности выполнения регуляторных требований и взаимодействия с НКЦКИ и ГосСОПКА. Тем не менее в отечественном сегменте рынка можно найти достойные решения для защиты сетевой инфраструктуры предприятия.

Использование отечественных наложенных средств защиты АСУ ТП позволяет:

- осуществлять контроль подозрительных действий персонала, обнаруживать активность злоумышленников и непреднамеренные ошибочные действия операторов,

- контролировать целостность программного и аппаратного обеспечения конечных точек информационной инфраструктуры,

- проводить непрерывный и автоматический контроль сетевого окружения, анализ трафика и защищённости критически важных узлов АСУ ТП,

- своевременно выявлять инциденты в сфере информационной безопасности и предоставлять как можно больше сведений по каждому из них,

- формировать необходимую отчётность и направлять её в другие сопутствующие системы защиты,

- осуществлять взаимодействие с НКЦКИ и ГосСОПКА.

На сегодняшний день только отечественные наложенные системы безопасности АСУ ТП способны удовлетворять все требования ФСТЭК России и ФСБ России, а следовательно, могут использоваться при построении эффективной защиты промышленных автоматизированных систем управления. Наличие сертификатов соответствия регуляторным требованиям также является неоспоримым преимуществом, так как обеспечивает легитимность применения таких решений на объектах КИИ.

Все вышеперечисленные факторы очень значимы для государственных и корпоративных заказчиков, и поэтому спрос на подобные продукты будет неуклонно расти, что положительно повлияет на дальнейшее развитие отечественного сегмента рынка наложенных средств защиты АСУ ТП.