Достаточно ли одного антивируса для защиты конечных точек? Развеем мифы и разберёмся, почему EDR (Endpoint Detection and Response) — инструмент для противодействия сложным современным атакам.

Введение

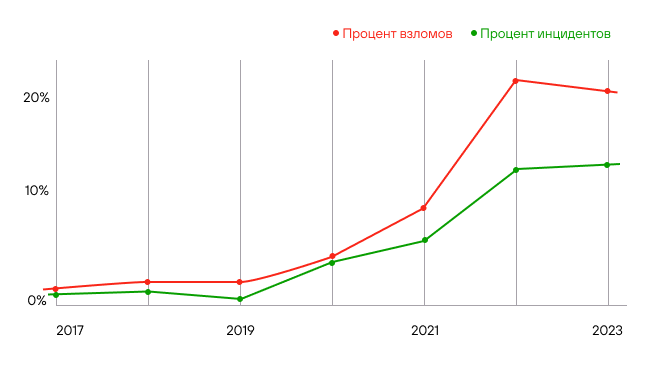

Согласно отчёту Positive Technologies, в 2022 году общее количество успешных кибератак увеличилось на 20,8 %. В первом квартале этот показатель вырос на 7 % по сравнению с предыдущим, а в следующие четыре месяца число инцидентов увеличилось ещё на 4 %. Одним из основных векторов, наиболее популярных у злоумышленников, по-прежнему остаются угрозы для конечных точек: по данным исследования IDC, в 2019 году 7 из 10 атак были нацелены именно на них, и это соотношение не поменялось.

Существует ошибочное мнение, что для защиты конечных точек достаточно антивирусного решения (AV или NGAV). Возможно, десять лет назад такая позиция была актуальна, но современный ландшафт угроз значительно изменился.

- Выросло количество целенаправленных атак: в 2022 году их доля составила 67 %, а в первом и втором кварталах 2023 года — 68 % и 78 % соответственно.

- В прошедшем году злоумышленники гораздо чаще применяли шпионское ПО, особенно в атаках на частных лиц: в 43 % успешных атак использовалось именно оно.

- Вырос интерес злоумышленников к поиску уязвимостей «нулевого дня» в отечественных ОС на базе Linux.

- Количество бесфайловых атак, когда вредоносный код загружается сразу в оперативную память, выросло на 1400 %.

- Программы-вымогатели, активно использовавшиеся в 2021 году, остаются одной из основных причин нарушения безопасности.

Рисунок 1. Рост числа атак программ-вымогателей по версии Verizon

Сложившаяся ситуация является вызовом для бизнеса и государственных структур и служит причиной для пересмотра их систем защиты от кибератак. Организации переходят от «бумажной» безопасности к выстраиванию результативной киберзащиты, ведь теперь вопрос уже не в том, станут ли они объектами атаки, а в том, когда это произойдёт.

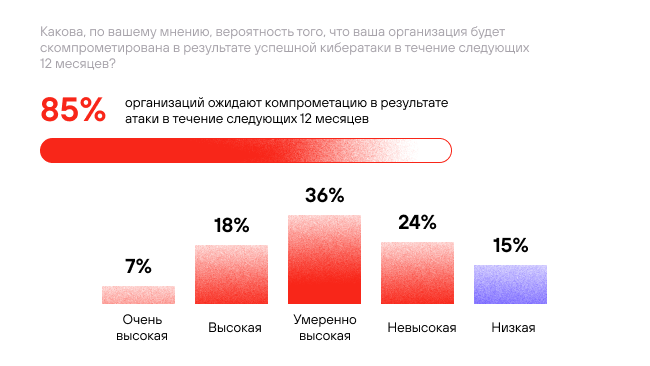

Одним из самых удобных элементов для проникновения в инфраструктуру любой организации по-прежнему остаются конечные точки: серверы, ноутбуки, стационарные компьютеры сотрудников и другое часто используемое офисное оборудование. Исследование агентства Ponemon Institute показало, что в 2022 году 54 % компаний-респондентов зафиксировали в среднем пять атак на свои конечные устройства. При этом 85 % организаций, принявших участие в опросе Cybersecurity Insiders, не исключают возможности такой атаки на свою инфраструктуру в ближайшие 12 месяцев.

Рисунок 2. Оценка вероятности успешной кибератаки на организацию

Давайте разбираться. Почему так происходит?

Конечные точки — излюбленная цель злоумышленников, так как они представляют собой «шлюзы» для подключения к корпоративной сети или бизнес-приложению и потому часто становятся удобной мишенью. Вспомним хотя бы вредоносный софт WannaCry, получивший печальную известность в 2017 году. По разным оценкам, его распространение затронуло от 230 до 300 тысяч конечных устройств по всему миру и причинило совокупный ущерб в размере примерно одного миллиарда долларов. Аналитики Ponemon Institute подсчитали, что средний ущерб от атаки на конечную точку составил 360 000 долларов. Согласно докладу Cybersecurity Insiders, 38 % опрошенных считают самой большой угрозой для кибербезопасности вредоносные программы (в том числе программы-вымогатели, трояны, эксплойты), на втором месте — человеческий фактор (23 %), на третьем — уязвимости «нулевого дня» (18 %).

Рисунок 3. Распределение угроз для компаний согласно докладу Ponemon Institute

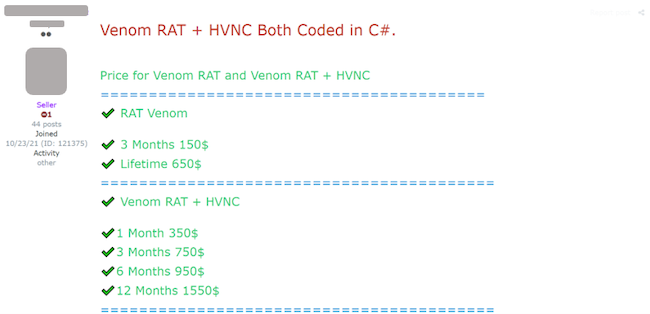

Увеличение количества вредоносного софта связано с развитием чёрного рынка, на котором за небольшую плату можно приобрести инструменты для проникновения в инфраструктуру, с исходным кодом и инструкциями.

Рисунок 4. Пример объявления о продаже вредоносной программы

Кроме того, активно продвигаются сервисы по предоставлению готового вредоносного кода и программ-вымогателей в качестве услуги («Malware-as-a-Service» и «Ransomware-as-a-Service»). Всё это снижает порог входа в киберпреступный мир для так называемых «script kiddie» — неопытных хакеров. Сегодня совершить взлом могут даже те, кто недостаточно разбирается в коде, а значит, вероятность стать жертвой атаки повышается.

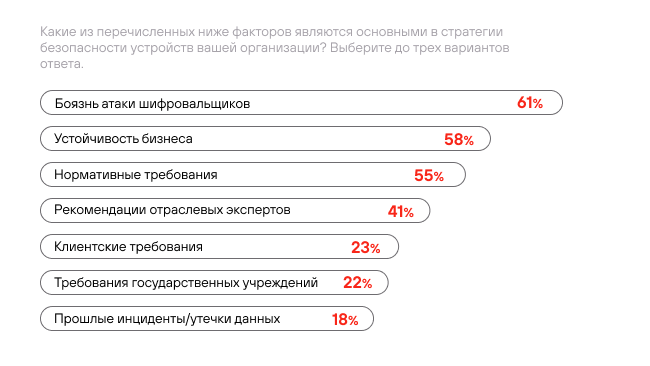

Согласно исследованию CRA, больше половины (61 %) организаций уже развивают стратегию безопасности конечных точек из опасений по поводу атак программ-вымогателей.

Рисунок 5. Причины развития стратегии безопасности конечных точек

Компании по-разному проходят этот путь, выстраивая системы защиты. Чтобы разобраться, какой способ лучше, необходимо понимать, как развивался этот рынок и как эволюционировали технологии.

Эволюция решений для защиты конечных точек

Ранее основными способами защиты конечных точек были мониторинг сети и антивирусные решения (AV), работающие по принципу поиска сигнатур. Это значит, что AV-решение должно быть знакомо с вирусом, чтобы идентифицировать его. Возможности сокрытия, которыми пользовались злоумышленники, и увеличение базы сигнатур стали стимулами для появления антивирусов нового поколения (NGAV), которые помимо функциональности AV использовали обученные модели данных для прогнозирования. Но, несмотря на заметный прогресс в детектировании угроз, эффективность NGAV сильно зависит от качества машинного обучения (ML), а оно не всегда совершенно. Любые инструменты кибербезопасности, в которых используется ML, имеют недостатки: для прогнозирования всегда нужен большой объём данных, результат зависит от предварительной обработки этих данных и переобучения модели, нет возможности учитывать контекст. Для клиентов машинное обучение — это «чёрный ящик», не предоставляющий объяснения логики своей работы, что уменьшает доверие к технологии. Кроме того, NGAV, как правило, менее эффективен в защите от бесфайловых атак, поскольку он принимает решение о блокировке только в случае распаковки и исполнения вредоносного файла.

В определённый момент стало очевидно, что злоумышленники научились обходить NGAV. Для противодействия новым угрозам потребовались инновации, которые были реализованы в другом классе решений, развивавшемся параллельно антивирусам, — Endpoint Protection Platform (EPP). Они предоставляют пользователям новый уровень комплексной защиты для обнаружения и блокировки угроз на конечных точках. Помимо функциональности AV и NGAV они могут включать в себя:

- персональные брандмауэры для контроля доступа на уровне сети,

- сетевую песочницу для более тщательной проверки,

- контроль целостности и шифрование данных для защиты от несанкционированного доступа,

- анализ уязвимостей для приоритизации рисков,

- системы обнаружения вторжений (HIDS) для выявления опасной активности в трафике.

Казалось бы, такой симбиоз функций способен закрыть все бреши в защите конечного устройства. Но в реальности с учётом быстро меняющегося ландшафта угроз необходим дополнительный уровень защиты и реагирования на атаки — Endpoint Detection and Response (EDR).

Рисунок 6. Принцип работы EDR

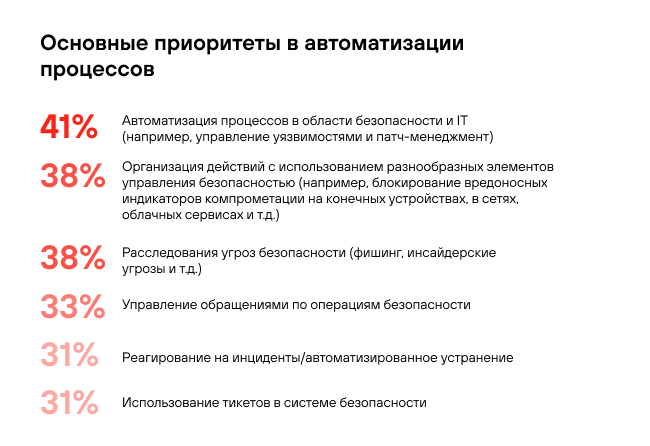

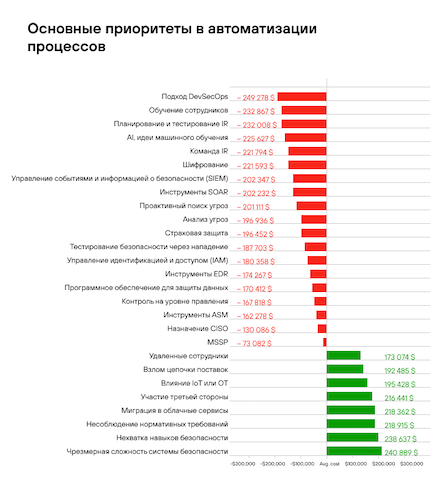

EDR собирает контекстные данные со всех серверов и рабочих станций, находящихся в корпоративном, внешнем и изолированном контурах, обеспечивает необходимую видимость для выявления динамики атаки и представляет её в виде понятной пользователю цепочки действий злоумышленника. Благодаря возможностям реагирования EDR служба ИБ получает инструменты для автоматизации процессов и оперативного принятия мер на разных этапах расследования инцидента, в том числе для завершения процесса, исполняемого в ОС, сетевой изоляции, блокирования подозрительной активности, помещения в карантин и удаления объекта. Таким образом EDR экономит аналитику время за счёт решения стандартных задач и снижает количество ложноположительных срабатываний. Согласно исследованию Splunk «The State of Security 2023», автоматизация рутинных задач на конечных точках является одним из приоритетных направлений для SOC. Аналитики IBM утверждают, что этот процесс — в сочетании с использованием искусственного интеллекта в средствах защиты — позволяет компаниям сэкономить в среднем 108 дней на выявлении и локализации нарушения безопасности и уменьшить потенциальный ущерб на 39,3 %, при этом эффективная работа EDR позволяет снизить его на 3,9 %.

Рисунок 7. Основные приоритеты в автоматизации процессов SOC

Рисунок 8. Влияние факторов на ущерб от нарушения безопасности

Значит ли это, что EPP-решения устарели?

EPP — это защитный механизм первой линии, который нужен для обеспечения базового уровня безопасности. EDR же является последним эшелоном защиты в случаях, когда другие средства защиты конечных точек не смогли остановить атаку. Что же выбрать?

Можно провести аналогию с экстренными службами. Все помнят номера их телефонов и точно знают, в каких случаях и куда именно обращаться. Отсутствие любой из этих служб могло бы привести к катастрофическим последствиям: в случае серьёзного инцидента они дополняют, но не заменяют друг друга. Точно так же EPP не является достаточным инструментом для комплексной защиты — в рамках концепции результативной кибербезопасности рекомендуется сочетать решения обоих классов.

Прогнозы

Ещё в 2020 году в докладе Gartner появилась информация о том, что к концу 2023 года более 50 % крупных предприятий заменят свои старые антивирусные продукты на комбинированные решения (EPP и EDR), сочетающие профилактику угроз с функциями обнаружения и реагирования. Эта тенденция набирает обороты, поскольку пандемия способствовала переходу сотрудников на удалённый формат работы за границами корпоративного контура.

Согласно докладу Cybersecurity Insiders, заинтересованность организаций в улучшении защиты конечных точек вызвана различными факторами: 46 % респондентов отмечают, что многие устаревшие продукты (AV, NGAV, HIPS, EPP и т. п.) не могут остановить рост числа новых угроз. Организации, которые считают, что у них есть надёжные инструменты и процессы (41 %), всё равно обеспокоены тем, что угрозы не детектируются средствами защиты. Замыкает тройку причин отсутствие видимости событий на конечных точках (34 %).

Рисунок 9. Причины заинтересованности в средствах защиты конечных точек

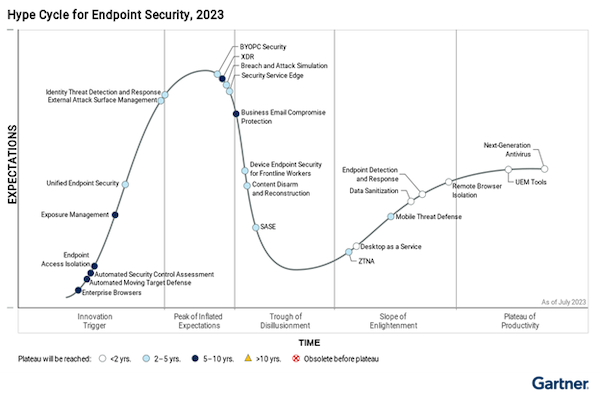

Gartner отмечает, что примерно 75 % покупателей средств киберзащиты обращают внимание не только на технические характеристики, но и на возможность консолидации решений, экосистему вендора в целом и механизмы бесшовной интеграции. Подобные требования привели к появлению нового класса решений для расширенного обнаружения и реагирования — Extended Detection and Response (XDR), вокруг которого уже сформировался «хайп». XDR позволяет собирать воедино контекстные данные не только с отдельных конечных точек, но и со всех объектов инфраструктуры, расширяя видимость ИТ-среды для аналитика SOC. Такой подход снижает количество ложных срабатываний и позволяет сэкономить время на выполнении рутинных операций за счёт автоматизации, тем самым смещая фокус на мгновенное уверенное принятие решения для остановки атаки с помощью EDR или других средств защиты.

Рисунок 10. «Цикл хайпа» технологий защиты конечных точек

80 % организаций, нацеленных на внедрение новых технологий, будут использовать EDR в составе XDR к концу 2026 года, а 21 % компаний применяет решения XDR уже сейчас. Например, успешный опыт использования таких решений уже есть у клиентов зарубежных игроков Trend Micro, Sophos и CrowdStrike («Customer Case Study: Healthcare Solutions Provider», CrowdStrike, 2022). Он может стать ориентиром для отечественных компаний, которые пока не вполне осознают необходимость использования EDR и XDR.

Традиционные средства безопасности, основанные на поиске сигнатур, не справляются с вызовами киберпреступного мира. Изменение ландшафта угроз ведёт к развитию решений EDR для защиты конечных точек и появлению инновационных инструментов. При этом каждое новое решение становится функциональным дополнением предыдущего, что даёт возможность комбинировать различные системы для эффективного предотвращения атак.

Выводы

EDR — это хороший инструмент для противодействия сложным современным атакам. Технология обнаружения в этом классе решений позволяет выявить цепочку действий злоумышленника, даже если были использованы легитимные инструменты ОС, а следы присутствия скрыты и традиционные СЗИ не уловили признаков атаки. Технология реагирования позволяет незамедлительно останавливать действия злоумышленников в любой гетерогенной среде. EDR-системы необходимы организациям не только в тех случаях, когда EPP-решения не справляются с современными угрозами, но и как источник контекстных данных для технологии будущего — XDR.