Может ли АСУ ТП быть «secure by design»? Какие компоненты защиты не могут быть встроены в АСУ ТП в принципе и какие ИБ-функции добавляют вендоры АСУ ТП в новые версии своих систем? О том, как развивается рынок встроенных средств кибербезопасности в технологических сетях, мы поговорили с экспертами отрасли.

- Введение

- Базовые сведения о встроенных средствах защиты АСУ ТП

- Практика использования встроенной защиты АСУ ТП

- Функциональные возможности встроенных средств ИБ в АСУ ТП

- Тренды и перспективы развития рынка

- Выводы

Введение

Вопросы безопасности технологических сетей имеют решающее значение для работы критически важной промышленной инфраструктуры. Между тем, проблемы их защиты не так часто обсуждаются профессиональным сообществом, как информационная безопасность на корпоративном уровне. Мы решили восполнить этот пробел и в рамках проекта AM Live провели серию прямых эфиров, посвящённых различным аспектам безопасности АСУ ТП.

В прошлых выпусках мы подробно обсудили сетевую безопасность технологических систем и защиту оконечных точек. Темой очередной дискуссии стали встроенные средства безопасности АСУ ТП. Мы предложили экспертам обсудить, какие средства защиты есть у современного промышленного оборудования, чего пока недостаёт и какие тенденции существуют в этой области информационной безопасности.

В студии Anti-Malware.ru собрались:

- Антон Шипулин, руководитель экспертного центра по промышленной кибербезопасности компании «Лаборатория Касперского».

- Александр Карпенко, руководитель направлений защиты АСУ ТП и КИИ компании «Инфосистемы Джет».

- Игорь Гиркин, менеджер по продвижению технологий информационной безопасности компании Cisco.

- Алексей Власенко, менеджер продуктов компании «ИнфоТеКС».

- Илья Мухин, руководитель отдела сетевых решений и средств защиты информационной безопасности компании «Иокогава Электрик СНГ».

- Сергей Повышев, руководитель направления по защите производственных систем компании «Северсталь Менеджмент».

Ведущий и модератор дискуссии: Виталий Сиянов, менеджер по развитию бизнеса кибербезопасности АСУ ТП компании «Ростелеком-Солар».

Базовые сведения о встроенных средствах защиты АСУ ТП

В начале беседы ведущий попросил экспертов рассказать, что такое встроенные средства защиты АСУ ТП и как они работают. Насколько вендоры АСУ ТП осознают важность кибербезопасности при разработке своих систем? Какие нормативные документы и регулирующие акты заставляют вендоров встраивать средства безопасности в свои АСУ ТП?

Илья Мухин:

— Для того чтобы сохранить работоспособность технологических процессов, применяются программные и аппаратные средства безопасности. Программные инструменты в первую очередь нацелены на сохранение конфигурации системы управления, которая была внедрена после пусконаладочных работ. Вторая функция программного обеспечения в сфере ИБ АСУ ТП — это управление доступом в соответствии с организационной структурой предприятия. Аппаратные средства отвечают за сегментацию технологической сети и другие функции.

Алексей Власенко:

— Ранее АСУ ТП представляли собой замкнутые системы, поэтому вопросам их защиты уделялось меньшее внимание. Сейчас меняются и структура самих систем, и подходы вендоров к обеспечению безопасности. Вендоры как включают уже существующие ИБ-продукты в состав своих разработок, так и оснащают их собственными, встроенными средствами безопасности. Например, это может быть специальная операционная система. То есть положительный тренд имеется.

Александр Карпенко:

— На мой взгляд, вендоры АСУ ТП начали задумываться о безопасности раньше, чем ИБ-специалисты. Я встречал «security guidelines» от Siemens ещё в начале 2000-х. Мне кажется, это скорее наша региональная проблема, что вендоры недостаточно активно продавали идею безопасности до текущего времени, когда эта сфера стала достаточно зарегулированной. По моему мнению, информационная безопасность у вендоров АСУ ТП уже достаточно давно находится на довольно зрелом уровне.

Игорь Гиркин:

— По моему мнению, на уровне государственных регуляторов и отраслевых институтов по стандартизации нет возможности углубиться в детали настройки функций безопасности отдельного ПЛК. Они выпускают свои требования, но те касаются всей системы в целом. Конкретные требования наличия той или иной функции безопасности в определённом элементе АСУ ТП могут быть выпущены на уровне отдельных ведомств или крупных компаний, таких как «Газпром» или «Россети».

Антон Шипулин:

— На глобальном рынке долгое время были попытки создать собственные требования по безопасности на уровне отдельных вендоров или стран. Однако сейчас развивается международная серия стандартов 62443, два из которых посвящены безопасной разработке и безопасным функциям промышленного оборудования. На основании этого стандарта разработаны методы сертификации, которые используются вендорами для продвижения своих продуктов.

Сергей Повышев:

— Примерно 95 % контроллеров и датчиков, работающих у нас, имеют «условные» средства защиты. Среди используемых устройств большинство являются довольно старыми и не поддерживают даже механизмы аутентификации. На современных контроллерах используются развитые средства защиты — можно настроить средства межсетевого экранирования и аксесс-листы. Нам не хватает централизованного решения по управлению этой инфраструктурой. Вендор предлагает для этих целей облачные сервисы, но с точки зрения отечественного законодательства это неприемлемо.

По мнению экспертов, лидерами в сфере разработки встроенных средств безопасности на рынке АСУ ТП являются компании Yokogawa, Emerson и Honeywell. Именно они более других инвестируют в функции защиты своих систем АСУ ТП. Отечественные вендоры в большинстве своём пока не видят угрозы для бизнеса в отсутствии встроенных средств безопасности. Однако ситуация меняется, заказчики становятся умнее, начинают выдвигать требования к продукту, и это становится драйвером развития.

Зрелость западных продуктов для АСУ ТП с точки зрения инструментов безопасности гораздо выше, чем отечественных. Однако возможности и готовность адаптировать решения к реалиям нашего рынка — ниже. У зарубежных поставщиков нет инфраструктуры управления, которую заказчик может разместить у себя на площадке — on-premise. Отечественные вендоры могут создать такие системы.

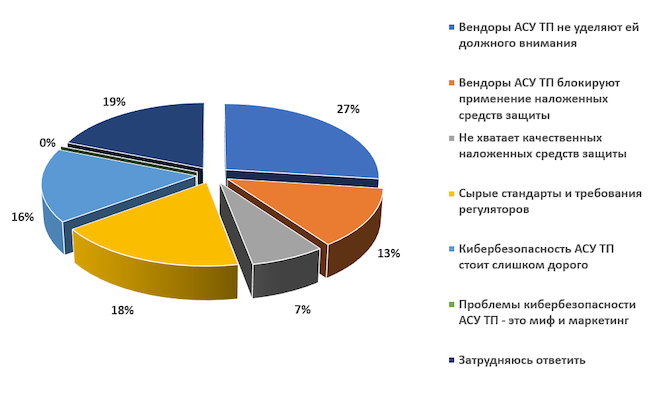

Мы попросили зрителей прямого эфира рассказать нам, в чём заключается, на их взгляд, основная проблема кибербезопасности АСУ. По мнению 27 % участников опроса, вендоры АСУ ТП не уделяют вопросам защиты должного внимания. Ещё 18 % респондентов посетовали на «сырые» стандарты и требования регуляторов, а 13 % видят главную проблему в блокировке вендорами АСУ ТП наложенных средств безопасности. Считают, что кибербезопасность АСУ ТП стоит слишком дорого, 18 % опрошенных. Не видят качественных накладных инструментов на рынке 7 %. Затруднились с ответом 19 % наших зрителей. Никто из опрошенных не считает, что проблемы кибербезопасности АСУ ТП — это миф и маркетинг.

Рисунок 1. В чём, на ваш взгляд, заключается основная проблема кибербезопасности АСУ ТП?

Практика использования встроенной защиты АСУ ТП

В продолжение беседы мы поинтересовались у наших экспертов тем, какие функции безопасности могут быть встроены в устройства АСУ ТП или поставляться как дополнительные модули вместе с ними. Гости студии выделили следующие типы инструментов:

- Установление различных уровней доступа по паролям (ролевая модель).

- Средства ограничения среды функционирования (в первую очередь на рабочих станциях).

- Системы протоколирования, ведения логов.

- Средства контроля целостности.

- Возможность безопасной загрузки и шифрования.

Эксперты отметили, что за встроенные модули управления доступом, инструменты сохранения целостности конфигурации и другие системные утилиты заказчику не нужно ничего доплачивать. При этом антивирусные решения, средства контроля стоп-листов и другие дополнительные программные решения являются опцией и имеют свою цену. Часть мер безопасности можно реализовать при помощи инструментов входящих в базовую поставку и организационными мерами. По оценкам участников дискуссии, «бесплатными» являются порядка 70 % всех средств безопасности в АСУ ТП.

Эксперты отметили, что вендоры АСУ ТП, так же как и вендоры по кибербезопасности, сегодня стремятся развивать собственные экосистемы, которые смогут комплексно решать в том числе и вопросы защиты промышленных систем. Для этого разработчики и интеграторы создают центры компетенций, проектируют эталонные дизайны систем, интегрируют сторонние продукты. Для заказчика такая связка является некоторой гарантией того, что решения разных производителей будут хорошо работать вместе.

Существует и противоположное мнение относительно экосистем. При таком подходе центр компетенций переносится от заказчика к вендору, точно так же, как переносится туда и центр контроля над системой автоматизации. Условно, рядовому инженеру АСУ ТП становится ненужным знать, как быстро сбросить и перепрошить контроллер, поскольку с этим может справиться базовая техническая поддержка вендора.

Должен ли вендор АСУ ТП нести ответственность в случае киберинцидента в технологических сетях заказчика? По мнению наших спикеров, каждый случай индивидуален, но привлечение к ответственности разработчика системы обычно маловероятно. Исключения составляют киберинциденты произошедшие в процессе наладки системы (и когда вина подрядчика установлена). В публичном пространстве не известно ни одного случая, когда даже за эксплуатацию уязвимости «нулевого дня» разработчика продукта привлекли бы к ответственности.

Обсуждая вопрос импортозамещения средств безопасности в АСУ ТП, эксперты AM Live отметили, что среди оснований для попадания в реестр отечественного ПО и отечественного оборудования нет критериев по информационной безопасности. Поэтому входящие в него разработки не всегда отвечают требованиям заказчиков. Спикеры добавили, что соотношение отечественного и импортного оборудования в ТП может различаться в зависимости от отрасли. На рынке защищённых операционных систем также нет тренда по переходу на отечественные продукты.

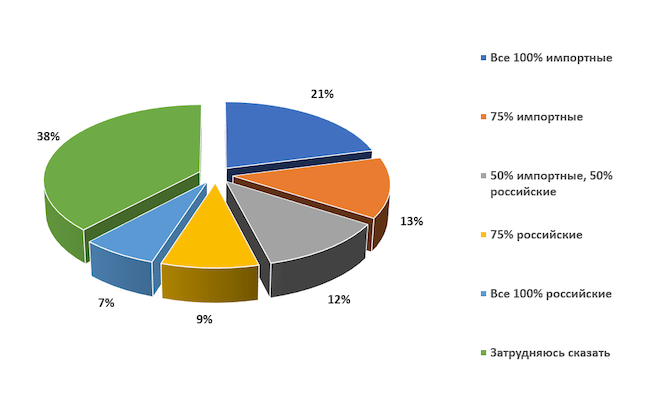

У 21 % зрителей AM Live в компании используются только зарубежные системы АСУ ТП, а у 13 % такого оборудования три четверти. Такие результаты принёс нам опрос, который мы провели среди зрителей прямого эфира. О паритете между отечественными и импортными системами АСУ ТП заявили 12 % опрошенных. Эксплуатируют только российское оборудование или имеют 75 % парка отечественных систем — 7 и 9 % соответственно. Затруднились с ответом 38 % респондентов.

Рисунок 2. Каково происхождение систем АСУ ТП в вашей организации?

Функциональные возможности встроенных средств ИБ в АСУ ТП

Переходя к обсуждению функциональных возможностей встроенных средств защиты АСУ ТП, ведущий предложил обсудить, как происходит контроль целостности прошивки в технологическом оборудовании. Спикеры отметили, что в этом случае используется доступ по паролю, в том числе и с применением двухфакторной аутентификации. Кроме этого, постоянно фиксируется хеш-сумма прошивки в контроллерах и протоколируется её изменение. Существуют также средства, которые заносят в журнал все действия инженера с конкретным устройством. Для контроля целостности рабочих мест и серверов в рамках АСУ ТП используются наложенные средства защиты.

Рассуждая о средствах авторизации и аутентификации в АСУ ТП, эксперты высказали мнение, что лучше ограничиться встроенными средствами на уровне операционной системы и на уровне прикладного ПО системы автоматизации. Такой подход позволит создать эшелонированную защиту, не прибегая ко сторонним продуктам.

Некоторые эксплуатанты технологических систем пренебрегают функциями мониторинга оконечных устройств, считая, что необходимый уровень защиты АСУ ТП достигается её изоляцией. Эксперты не согласились с такой позицией и привели ряд примеров, когда мониторинг работы промышленных сетей не только помогает обеспечивать их защиту, но и даёт бизнесу важные сведения об эффективности работы производства. Стоит отметить, что большинство эксплуатируемых технологических систем используют логирование — современные устройства позволяют собирать большой объём информации, как для целей ИБ, так и для целей контроля производственных процессов.

Эксперты пояснили, что даже если на оконечном устройстве отсутствуют развитые средства логирования, вендор АСУ ТП может собрать большой объём информации, анализируя сетевые пакеты и заголовки протоколов прикладного уровня. Такими средствами можно выяснить, какие команды передаются, производится ли загрузка прошивки, а также наблюдать за отклонениями от эталонной картины информационных потоков в технологической сети.

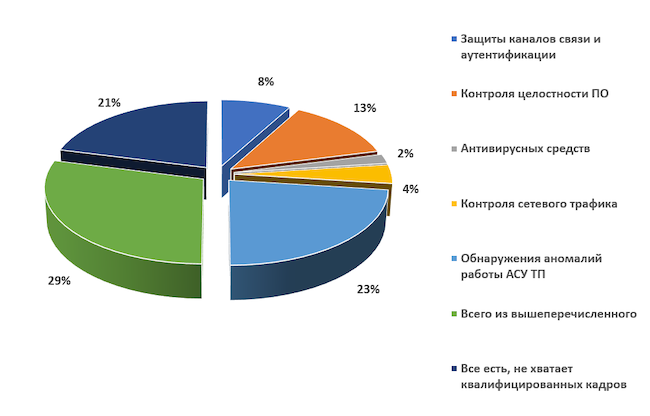

Каких систем или функций кибербезопасности не хватает в АСУ ТП зрителям AM Live? Как показал наш опрос, 23 % хотели бы видеть в таких системах возможности для обнаружения аномалий работы АСУ ТП. Контроля целостности ПО не хватает 13 % респондентов, а защиты каналов связи и аутентификации — 8 %. За средства контроля сетевого трафика и антивирусную защиту проголосовали 4 % и 2 % опрошенных соответственно. Вариант «Всего вышеперечисленного» набрал 29 %.

Отметим особо: 21 % участников опроса высказал мнение, что главным сдерживающим фактором является отсутствие квалифицированных кадров.

Рисунок 3. Каких систем или функций кибербезопасности не хватает в АСУ ТП в первую очередь?

Тренды и перспективы развития рынка

Финальная часть беседы была посвящена изменениям на рынке встроенных средств безопасности АСУ ТП, которые произойдут в ближайшие 2–3 года. Гости студии отметили, что основной проблемной задачей этих лет станет применение сертифицированных средств защиты. Кроме того, по мнению спикеров, возрастёт роль контроля сетевого трафика. Эксперты предположили также, что будет расти значимость отраслевых стандартов, как на глобальном уровне, так и на отечественном рынке. Возможно, что некоторые положения международных стандартов 62443 найдут отражение в нормативных документах российских регуляторов.

Есть надежда, что в ближайшие годы кадровая проблема в сфере безопасности АСУ ТП начнёт выравниваться, поскольку сейчас университеты активно продвигают тему защиты технологических сетей и включают соответствующие курсы в свои программы. По мнению экспертов, приток новых специалистов в эту сферу также будет стимулироваться давлением регуляторов. Эксперты считают маловероятным массовое появление неких специфичных для АСУ ТП угроз, однако злоумышленники будут активно использовать техники атак на офисные системы в промышленности.

Одним из трендов может стать миграция средств защиты АСУ ТП из накладных во встроенные. Одним из таких инструментов, которые станут всё чаще поставляться вместе с устройством, станут, по мнению наших спикеров, системы обнаружения угроз. Возможности промышленного оборудования расширяются, доступных ресурсов становится больше, поэтому число встроенных систем безопасности будет расти.

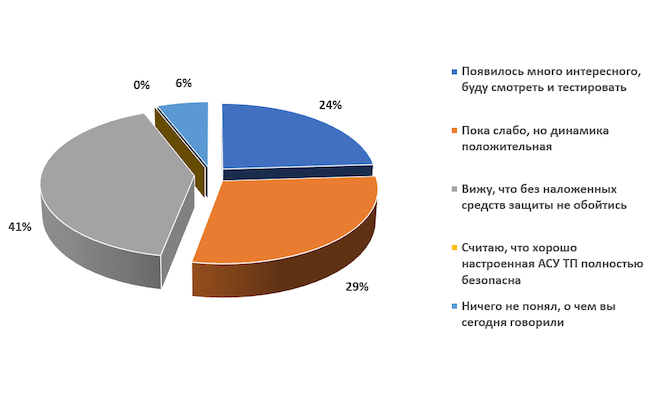

По традиции мы спросили у наших зрителей, каково их мнение относительно встроенных средств кибербезопасности АСУ ТП после эфира. Большинство опрошенных (41 %) высказали мнение, что без наложенных средств безопасности им не обойтись. Видят на рынке слабую, но положительную динамику 29 % респондентов, а 24 % сообщили, что узнали много интересного и собираются тестировать новые инструменты после эфира. Никто из опрошенных нами зрителей не считает, что хорошо настроенная АСУ ТП полностью безопасна. Не поняли, о чём шла речь, 6 % участников опроса.

Рисунок 4. Каково ваше мнение относительно встроенных средств кибербезопасности АСУ ТП после эфира?

Выводы

Рынок встроенных средств защиты АСУ ТП активно развивается. Устаревшее оборудование с ограниченными функциями безопасности и слабыми возможностями мониторинга уступает место современным устройствам, обладающим большим количеством ресурсов. Это даёт возможность добавлять в состав контроллеров и датчиков средства безопасности, которые раньше могли быть реализованы только внешними, накладными инструментами. Расширенные возможности аутентификации, контроля целостности и обнаружения угроз могут поставляться уже «в коробке».

Отечественный рынок встроенной безопасности АСУ ТП пока отстаёт от западного. Российские производители практически не имеют зрелых, с точки зрения ИБ, решений. Это — точка роста и возможность развития для многих специализированных вендоров, тем более что тренд импортозамещения по-прежнему активно продвигается регуляторами, играющими ключевую роль на рынке.

Проект AM Live продолжит держать руку на пульсе актуальных тенденций российской индустрии информационной безопасности. Впереди новые встречи с экспертами в прямом эфире. Чтобы не остаться в информационном вакууме и иметь возможность задать вопросы нашим спикерам, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!