Мы уже рассказывали о рынках средств статического тестирования защищённости программных продуктов (Static Application Security Testing, SAST) и средствах динамического тестирования (Dynamic Application Security Testing, DAST). Сегодня мы сфокусируем внимание на сегменте Runtime Application Self-Protection (RASP) — технологии, которая является «внутренним файрволом» приложения и используется для анализа и блокировки атак в режиме реального времени.

- Введение

- Что такое RASP?

- Мировой рынок RASP

- Российский рынок RASP

- Обзор популярных продуктов класса RASP

- Выводы

Введение

Мы продолжаем цикл статей, посвящённый безопасной разработке приложений — DevSecOps. Первый шаг к обнаружению потенциальных уязвимостей в безопасности приложения — это проведение статических проверок кода. Об этом мы уже рассказывали в статье «Разработка безопасных приложений. Часть 1. Обзор рынка SAST 2021». После развёртывания приложение подвергается новым угрозам, таким как межсайтовый скриптинг (XSS), SQL-инъекции, ненадёжная аутентификация. Для их поиска используются инструменты класса Dynamic Application Security Testing (DAST). Об этом мы рассказывали в статье «Разработка безопасных приложений. Часть 2. Обзор рынка DAST 2021».

Сегодня мы сфокусируем внимание на сегменте продуктов для самозащиты приложений во время их исполнения (Runtime Application Self-Protection, RASP). RASP интегрируется с приложением для предотвращения атак во время его работы, проводя мониторинг и анализ трафика и поведения пользователей. Когда RASP-продукт обнаруживает атаку, он выдаёт предупреждения, блокирует выполнение отдельных запросов, а иногда и фактически исправляет приложение, чтобы предотвратить дальнейшую атаку. Обычно он интегрируется с приложением либо на уровне среды исполнения, либо на уровне сервера, что обеспечивает видимость кода на уровне функций в приложении. Такая видимость позволяет более точно идентифицировать атаки, уменьшая количество ложных срабатываний и реагируя только на те действия, которые действительно представляют угрозу.

Что такое RASP?

RASP, по версии Gartner, — это технология безопасности, которая связана с приложением или программной средой (либо встроена в них) и способна контролировать выполнение приложений, а также обнаруживать и предотвращать атаки в режиме реального времени.

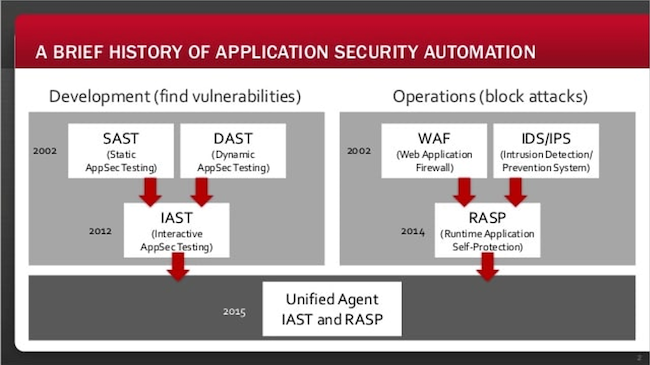

Рисунок 1. Историческая диаграмма развития решений для автоматизации защиты приложений

RASP перехватывает все вызовы из приложения в операционную систему, обеспечивая их безопасность, и проверяет запросы данных непосредственно внутри него. Технология не влияет на дизайн программы, поскольку функции обнаружения и защиты RASP выполняются на сервере, где работает приложение.

Развёртывая RASP, разработчики могут выявлять уязвимости в своих приложениях. Кроме того, решение RASP может блокировать попытки использования уже известных уязвимостей.

Функции мониторинга в RASP позволяют обнаруживать широкий спектр угроз, включая атаки «нулевого дня». Когда в приложении происходит событие из области безопасности, RASP берёт программу под свой контроль и решает проблему. В режиме диагностики RASP-продукт просто подаст сигнал тревоги о том, что что-то не так. В режиме защиты он попытается остановить происходящее — например, прервать выполнение инструкций для базы данных, которые выглядят как атака с использованием SQL-инъекции.

Другие действия, которые может предпринять RASP, включают в себя завершение сеанса работы пользователя, остановку выполнения приложения, оповещение пользователя или сотрудников службы безопасности.

Разработчики могут интегрировать RASP несколькими способами: получить доступ к технологии с помощью вызовов функций, включённых в исходный код приложения, или взять готовую программу и поместить её в оболочку, которая позволяет защитить приложение одним нажатием кнопки. Первый подход более точен, поскольку разработчики могут принимать конкретные решения о том, что именно они хотят защитить в приложении — например, логины, запросы к базе данных или административные функции.

Какой бы метод ни использовался с RASP, конечный результат будет похож на объединение WAF с контекстом выполнения приложения. Тесная интеграция с приложением означает, что RASP может быть настроен более точно в соответствии с потребностями по безопасности приложения.

RASP имеет некоторую общность с традиционными межсетевыми экранами. Например, он просматривает трафик и контент и может завершать сеансы. Однако межсетевые экраны защищают периметр и не могут видеть, что происходит внутри приложений. Кроме того, с ростом облачных вычислений и распространением мобильных устройств периметр стал более прозрачным. Это снизило эффективность как межсетевых экранов общего назначения, так и брандмауэров для веб-приложений (WAF).

Преимущество RASP заключается в том, что он может обезопасить систему, как только злоумышленник проникнет через защиту периметра. Он имеет представление о логике приложений, конфигурации и потоках событий данных. Это означает, что RASP может с высокой точностью отражать атаки. RASP-продукт способен различать реальные атаки и валидные запросы на информацию, что уменьшает количество ложных срабатываний.

Как и в случае с WAF, RASP также не исправит исходный код приложения. Однако RASP интегрируется с базовыми библиотеками и защищает уязвимые области на уровне исходного кода. Когда клиент вызывает функцию содержащую параметры, которые могут нанести вред веб-приложению, RASP перехватывает вызов, регистрируя или блокируя его в зависимости от конфигурации. Этот принцип защиты веб-приложения принципиально отличается от используемого в WAF.

Любой RASP-продукт должен предлагать поддержку распространённых «корпоративных» языков программирования (например, Java, .NET), а также более новых языков и связанных с ними платформ (PHP, Python, Ruby и т. п.).

RASP защищает в том числе от следующих атак на приложение:

- Command Injection (внедрение команд);

- Clickjacking (манипулирование действиями при щелчках мышью);

- Cross-Site Scripting (XSS) (межсайтовый запуск сценариев);

- Cross-Website Falsification (CSRF / XSRF) (межсайтовая подделка запросов);

- SQL Injection (SQL-инъекция);

- HTML Injection (HTML-инъекция);

- JSON Injection (JSON-инъекция);

- OGNL Injection (OGNL-инъекция);

- Unwanted Exceptions (нежелательные исключения);

- Inquiries Not Validated (неподтверждённые запросы);

- Vulnerable Dependencies (угрозы использования уязвимостей);

- Weak Authentication (угрозы связанные со слабой аутентификацией);

- Weak Browser Cache Management (атаки на кеш браузера);

- Weak Cryptography and Encryption (атаки на «легковесную» криптографию);

- XML External Entity Injection (XXE) (атака на приложение, которое обрабатывает XML-код);

- XML Injection (XML-инъекция)

Главная проблема RASP заключается в том, что у команды разработчиков может появиться ощущение ложной безопасности. Некоторые меры защиты могут игнорироваться: мол, если что-то упускается разработчиками, то RASP это исправит.

Также к недостаткам технологии RASP можно отнести снижение производительности приложений. Такой же минус есть и у IAST. Несмотря на то что с ускорителями технологий можно свести этот эффект к минимуму, неприятный осадок всё равно остаётся.

Разработчики должны тщательно выбирать решение RASP, взвешивая его по следующим параметрам:

- RASP должен быть легко развёртываемым и требовать минимального обслуживания, в противном случае он может стать неэффективным при изменении характера угроз.

- RASP должен обладать широкими возможностями для обнаружения и обработки широкого спектра уязвимостей, как традиционных, так и неизвестных.

- RASP должен оказывать минимальное влияние на показатели производительности приложения, без которых уровень безопасности теряет всякий смысл. Ни один разработчик не променяет комфорт пользователей на дополнительную функцию защиты.

- RASP должен действовать точно и с наименьшим количеством ложных срабатываний, чтобы не блокировать легитимный пользовательский трафик.

- RASP должен легко работать с другими инструментами безопасности, такими как WAF.

- RASP должен обеспечивать поддержку нескольких фреймворков и языков.

- RASP должен быть автономным, обеспечивать поддержку облачного анализа с круглосуточным мониторингом и блокировать вредоносные запросы.

- RASP должен предоставлять всеобъемлющий и полезный отчёт обо всех обработанных угрозах и обучаться на поведении приложения во время выполнения, чтобы динамически защищать его как от пассивных инцидентов, так и от активных.

Мировой рынок RASP

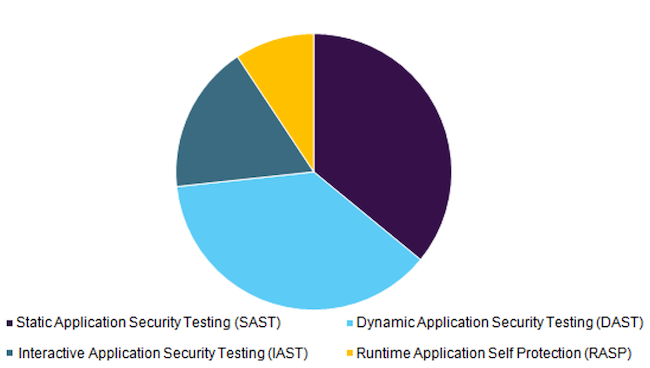

По прогнозам Grand View Research рынок средств защиты приложений достигнет объёма в 10,7 млрд долларов США к 2025 году, увеличиваясь в среднем на 17,7 % за год. При этом в масштабах мирового рынка доля RASP среди инструментов DevSecOps минимальна (около 10 %).

Рисунок 2. Распределение типов средств защиты приложений по долям продаж в масштабах мирового рынка по данным Grand View Research

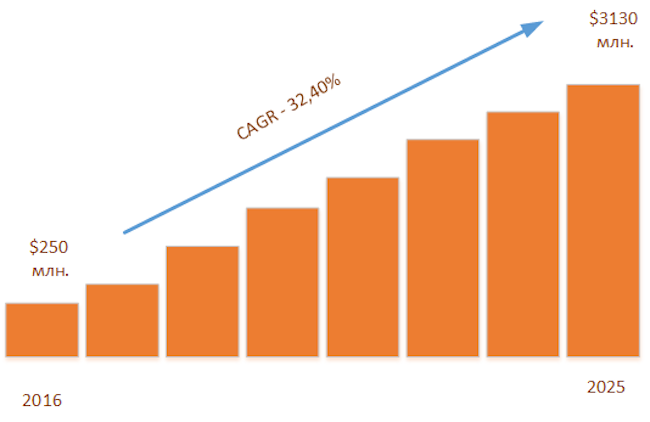

Согласно исследованию «Runtime Application Self-Protection Market», проведённому Transparency Market Research, мировой рынок RASP демонстрирует большой прогресс благодаря появлению облачных вычислений и растущей виртуализации. Помимо этого, потребность в обеспечении безопасности критически важных приложений и данных на предприятиях также существенно способствует росту этого рынка. В 2016 году его потенциал составил 0,25 млрд долларов США; ожидается, что в период с 2017 по 2025 годы сегмент будет расти экспоненциально (в среднем — на 32,4 %) и достигнет 3,13 млрд долларов США к концу 2025 года. Распространение строгой политики регулирования, касающейся защиты конфиденциальной информации, вероятно, значительно расширит рынок в ближайшие годы.

Рисунок 3. Динамика роста мирового рынка RASP по данным Transparency Market Research

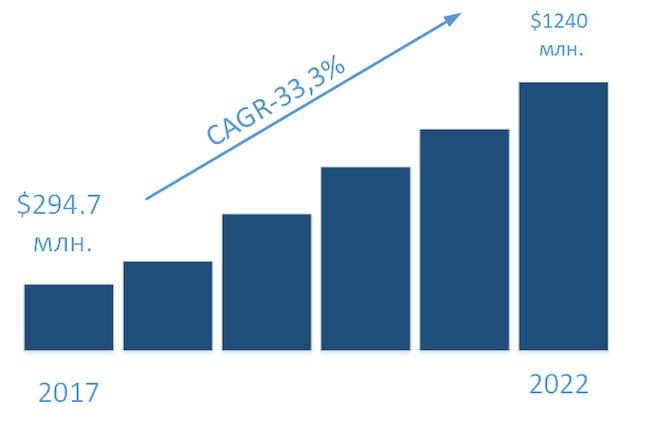

Согласно исследованию «Runtime Application Self-Protection Market by Solution — Global Forecast to 2022», проведённому MarketsandMarkets, по итогам 2022 года мировой рынок RASP достигнет 1,24 млрд долларов США.

Рисунок 4. Динамика роста мирового рынка RASP по данным MarketsandMarkets

В целом глобальный рынок самозащиты приложений во время их выполнения категоризируется по компонентному составу, типу развёртывания, отраслям и географии.

В зависимости от компонентного состава рынок подразделяется на решения и сервисы. Среди них сегмент решений лидирует и, как ожидается, сохранит ведущие позиции в течение следующих нескольких лет. Здесь основными составляющими RASP являются веб- и мобильные приложения. Среди сервисов наиболее заметны сегменты профессиональных и управляемых услуг.

По типу развёртывания рынок подразделяется на облачный и локальный. Хотя сегмент локального развёртывания в настоящее время лидирует, ожидается, что развитие технологий поддержит спрос на облачные версии этих решений в ближайшие годы.

По отраслям рынок разделяется на финансы и страхование, правительство и «оборонку», ИТ и телекоммуникации, энергетику и коммунальные услуги, производство, здравоохранение и розничный сектор.

Мировой рынок RASP демонстрирует высококонкурентную бизнес-среду. По мнению аналитиков Transparency Market Research и MarketsandMarkets, основными игроками в этом сегменте являются:

- Arxan Technologies.

- Contrast Security.

- CyberGRC.

- GuardSquare NV.

- Hewlett-Packard Enterprise Development.

- IBM.

- Imperva.

- IMMUN.IO.

- Micro Focus.

- Pradeo Security Systems.

- Prevoty.

- Promon.

- RunSafe Security.

- Signal Sciences.

- Synopsys.

- OneSpan (бывшая VASCO Data Security).

- Veracode.

- Waratek.

- WhiteHat Security.

Таким образом, на мировом рынке представлено множество различных продуктов — как от известных вендоров в области безопасности, так и от нишевых игроков, занимающихся только разработкой RASP.

Российский рынок RASP

В России рыночный сегмент RASP находится на стадии начального развития. На отечественном рынке самозащиты выполняющихся приложений работают зарубежные вендоры. Российские разработки по этому направлению отсутствуют.

Среди зарубежных игроков можно отметить:

- Check Point.

- Micro Focus.

- Trend Micro.

К сожалению, мы не располагаем полными сведениями об объёмах продаж и долях рынка этих компаний, поэтому не сможем в рамках данной статьи представить их ранжирование.

Краткий обзор продуктов, популярных на российском и мировом рынках, приведён ниже.

Обзор популярных продуктов класса RASP

Check Point CloudGuard Application Security

В составе платформы Check Point CloudGuard Application Security модуль Application Self-Protection обеспечивает защиту веб-приложений и API.

Используя машинное обучение и запатентованный механизм контекстного искусственного интеллекта, CloudGuard изучает то, как обычно применяется приложение, профилирует пользователя и контент и соответствующим образом оценивает каждый запрос. Этот подход устраняет ложные срабатывания при соблюдении стандартов безопасности приложений. По заявлениям разработчика, защита развёртывается в считаные часы и может идти «в ногу» даже с самыми быстрыми командами разработчиков.

С помощью CloudGuard AppSec каждый входящий запрос анализируется в контексте. Механизм искусственного интеллекта проводит анализ рисков, изучая такие параметры, как профиль пользователя, шаблоны поведения и то, как другие пользователи обычно взаимодействуют с приложением. Каждому запросу присваивается оценка, которая определяет вероятность того, что запрос является вредоносным. Механизм автоматически адаптируется к изменениям приложения, непрерывно профилируя пользователя, приложение и контент.

CloudGuard AppSec останавливает атаки на приложения, включая деструктивные воздействия на них, утечку информации и перехват пользовательских сеансов. Автоматические проверки также мешают киберпреступникам использовать API для раскрытия конфиденциальных данных, ввода команд или извлечения ключей.

Среди ключевых особенностей продукта можно выделить следующие:

- Наличие дополнительного контекста об угрозе (о текущем состоянии приложения и о том, какие данные и код затронуты).

- Блокировка атак «нулевого дня».

- Гибкое развёртывание за счёт лёгкой адаптации API CloudGuard для работы с различными стандартами и архитектурой приложений.

- За счёт глубокой интеграции в приложение снижается количество ложных срабатываний.

Подробнее с продуктом можно ознакомиться здесь.

Contrast Protect

Contrast Protect защищает приложения и API, блокирует атаки и уменьшает количество ложных срабатываний, помогает разработчикам выявлять уязвимости.

В отличие от периметровой защиты, Contrast Protect обнаруживает и блокирует атаки на приложение во время его выполнения. Можно отследить, достиг ли эксплойт своей цели. Кроме того, Contrast Protect защищает ото многих атак «нулевого дня» без настройки или перенастройки.

Contrast Protect использует запатентованные технологии по защите приложений без изменения последних. Производитель утверждает, что Contrast Protect не требует вносить какие-либо модификации в приложения или среду их выполнения, чем отличается от других RASP-решений.

Сообщается также, что Contrast Security обеспечивает высокоточную оценку и постоянную защиту всего портфеля приложений без эпизодического сканирования или дорогостоящего привлечения экспертов по безопасности. У Contrast есть сенсоры, которые активно работают внутри приложений для выявления уязвимостей, предотвращения утечек данных и обеспечения безопасности всего цикла — от разработки до «прода».

Среди ключевых особенностей продукта можно выделить следующие:

- Не требует вносить какие-либо модификации в приложения или среду их выполнения.

- Быстрое реагирование на атаки «нулевого дня» с помощью виртуального патчинга.

- Телеметрия на уровне кода с подробными практическими рекомендациями.

Подробнее с продуктом можно ознакомиться здесь.

Fortify Application Defender

Продукт Fortify Application Defender разработан компанией Micro Focus. С его помощью разработчики могут контролировать свои приложения и защищать их от уязвимостей и атак в режиме реального времени.

Fortify Application Defender различает допустимые запросы и угрозы в приложениях .NET и Java, защищая приложения в продуктивной среде от атак «нулевого дня».

Разработчики могут получить доступ к журналам системы, а также просмотреть эксплуатационные данные, связанные с веб-приложениями, в дополнение к подробностям по строкам кода. Fortify Application Defender также позволяет отправлять события в диспетчер журнала или SIEM без необходимости изменять исходный код для обеспечения соответствия всем требованиям.

В Fortify Application Defender есть 32 категории правил безопасности, которые защищают пользователя от нарушений извне, включая межсайтовый запуск сценариев, SQL-инъекции, нарушения конфиденциальности.

Среди ключевых особенностей продукта можно выделить следующие:

- Низкий объём занимаемой памяти в рабочей среде.

- Мониторинг журналов и использование данных для веб-приложений на Java или .NET с точностью до уровня строки кода.

- Предустановлены 32 категории правил защиты от атак на приложения.

Подробнее с продуктом можно ознакомиться здесь.

Hdiv Protection (RASP)

Hdiv Protection сочетает в себе возможности IAST для защиты от ошибок безопасности и проверку по белым спискам в режиме реального времени для защиты от атак на недостатки бизнес-логики.

Продукт поддерживает веб-приложения на Java и .NET, API и микросервисы, развёрнутые в любой облачной или физической среде.

Hdiv Protection (RASP) интегрируется в SDLC и внедряется в продуктивную среду без каких-либо процессов обучения или настройки. Это упрощает развёртывание и эксплуатацию приложений, интерфейсов и микросервисов.

Также RASP от Hdiv Security помогает соответствовать требованиям законов и стандартов, таких как PCI DSS и GDPR.

Среди ключевых особенностей продукта можно выделить следующие:

- Поддержка Java и .NET.

- Поддержка API и микросервисов, развёрнутых в любой среде.

- Обеспечение соответствия нормативным документам.

Подробнее с продуктом можно ознакомиться здесь.

Imperva RASP

RASP от Imperva встраивается в среду выполнения приложений и защищает её от атак «нулевого дня» и эксплуатации известных уязвимостей, в т. ч. из рейтинга OWASP. Продукт работает с большой точностью и не нуждается в настройке. В дополнение к этому пользователи получают защиту от мошеннических HTTP-ответов, непроверенных перенаправлений и вредоносных путей, подделки методов.

Imperva RASP борется с разнообразными инъекциями (CSS и HTML, JSON и XML, OGNL, SQL-инъекции и т. п.), а также защищает потенциально слабые места в приложении, такие как обработка идентификационных файлов (cookie), регистрация конфиденциальных данных, аутентификация, кеширование и криптография. Используется запатентованная методика защиты приложений без патчей.

Imperva поддерживает такие платформы, как Java, .NET, Node.js, Oracle, PostgreSQL, MySQL, SQL Server, IBM DB2, IBM Radar, Elastic. Продукт доступен для всех типов приложений, включая устаревшие (legacy) и контейнеризированные, а также для API.

Среди ключевых особенностей продукта можно выделить следующие:

- Поддержка широкого спектра платформ.

- Возможность интеграции с IBM Radar, Elastic.

- Запатентованная технология для защиты приложений без патчей.

Подробнее с продуктом можно ознакомиться здесь.

Signal Sciences

Signal Sciences поддерживает различные языки программирования и фреймворки, включая PHP, Scala, Perl, Node.js, Python, Java, Go, .NET и Rails, и защищает их от атак, сохраняя при этом их полную производительность. Решение может интегрироваться в продукт DevOps Toolchain.

Разработка Signal Sciences защищает от 10 главных уязвимостей по версии OWASP, включая кражу учётных записей, DDoS-атаки, атаки на API. Поддерживается несколько архитектур, от нативных приложений до устаревших, бессерверных и контейнеризированных. Поскольку Signal Sciences предоставляет гибридное SaaS-решение, разработчики могут развернуть его в своих приложениях только после изменения DNS-записей.

Среди ключевых особенностей можно выделить следующие:

- Поддержка популярных языков программирования и фреймворков.

- Возможность интеграции в продукт DevOps Toolchain.

- Совместимость с различными архитектурами приложений.

Подробнее с продуктом можно ознакомиться здесь.

Trend Micro Cloud One — Application Security

Trend Micro Cloud One — Application Security разработан для быстрого развёртывания с минимальным воздействием на потоки разработки и производительность.

Продукт сразу детектирует сканирование или атаки со стороны злоумышленников, предоставляя возможность остановить вредоносные действия во время их выполнения. Это также позволяет разработчикам находить уязвимости в коде, которые могут использоваться в ходе атаки. Trend Micro Cloud One — Application Security предотвращает использование реальных уязвимостей, поскольку разработчики получают информацию об изъянах на уровне кода.

Trend Micro Cloud One — Application Security защищает от уязвимостей из рейтинга OWASP Top 10, таких как SQL-инъекции, вредоносные загрузки, внедрение команд операционной системы и др. Он также предотвращает использование брешей «нулевого дня» благодаря крупнейшей в мире программе раскрытия уязвимостей Trend Micro Zero Day Initiative.

Trend Micro Cloud One — Application Security имеет два режима: режим обнаружения и режим смягчения. В первом случае программное обеспечение отслеживает вызовы приложения и выдаёт предупреждение, если какой-то из них подозрителен. В режиме смягчения система предотвращает выполнение подозрительных инструкций или завершает сеанс пользователя.

Среди ключевых особенностей продукта можно выделить следующие:

- Детектирует атаки на ранней стадии, предоставляя возможность остановить вредоносные действия во время их выполнения.

- Защита от уязвимостей из рейтинга OWASP Top 10.

- Защита от угроз «нулевого дня».

Подробнее с продуктом можно ознакомиться здесь.

Выводы

Самозащита приложений во время их выполнения (RASP) — это инновация в экосистеме безопасности программ, предназначенная для борьбы с атаками на прикладном уровне за счёт обеспечения большей видимости скрытых уязвимостей. По сути это — программный комплекс, который интегрируется с приложением или средой его выполнения и постоянно перехватывает программные вызовы для проверки их безопасности.

На мировом рынке представлено множество различных продуктов — как от известных вендоров в области безопасности, так и от нишевых игроков, занимающихся только разработкой RASP.

Сегмент рынка продуктов RASP в России находится на стадии начального развития. На российском рынке присутствуют зарубежные вендоры: Trend Micro, Check Point, Micro Focus. Отечественных разработок пока нет.