Сертификат AM Test Lab

Номер сертификата: 125

Дата выдачи: 24.10.2013

Срок действия: 24.10.2018

2. Возможности Wallix AdminBastion

3. Системные требования и описание тестового стенда

4. Описание консоли администратора

5. Настройка и тестирование контроля доступа

Введение

Согласно исследованию Frost & Sullivan, в 2013 году мировой рынок сервис-провайдеров (MSSP) вырастет на 19,6% и составит около 9,5 млрд. долларов США. Это говорит о росте уровня угроз для информационной безопасности компаний, которые пользуются их услугами. Рост уровня угроз связан с тем, что сотрудники сервис-провайдеров имеют практически неограниченный доступ к важной информации, расположенной в информационных системах предприятий.

Согласно опросу западных аналитических агентств, в 2012-ом году 42% системных администраторов хотя бы раз использовали служебное положение для несанкционированного доступа к конфиденциальным данным в своей организации. При этом 74% признались, что могут с лёгкостью обойти меры безопасности, предпринятые в организации для защиты информации.

Известны основные заблуждения, связанные с тем, что учётные записи привилегированных пользователей контролируются в гораздо более щадящем режиме относительно обычных пользовательских учётных записей, и это считается нормальной ситуацией.

Среди основных заблуждений, связанных с проблемой контроля учётных записей привилегированных пользователей можно отметить следующие:

- прошедший недавно аудит информационной безопасности предприятия вселяет уверенность в неуязвимости параметров учётных записей;

- регулярная смена паролей рядовых пользователей считается достаточной;

- у каждого администратора имеется собственный пароль доступа, и этого достаточно для защиты;

- ИТ-отдел контролирует доступ пользователей, но при этом не контролирует собственные учётные записи;

- установленная система управления доступом к учётным записям считается достаточной для защиты учётных записей привилегированных пользователей.

Решение Wallix AdminBastion (WAB) призвано помочь в разрешении данных проблем, связанных с контролем действий привилегированных пользователей и учесть наличие перечисленных выше заблуждений.

Wallix AdminBastion позволяет отслеживать действия администраторов в режиме реального времени, хранить централизованно подробную отчётность, а также искать по различным параметрам. Кроме того, использование технология единого входа (SSO) позволяет не передавать внешним пользователям пароли от административных учётных записей.

Возможности Wallix AdminBastion

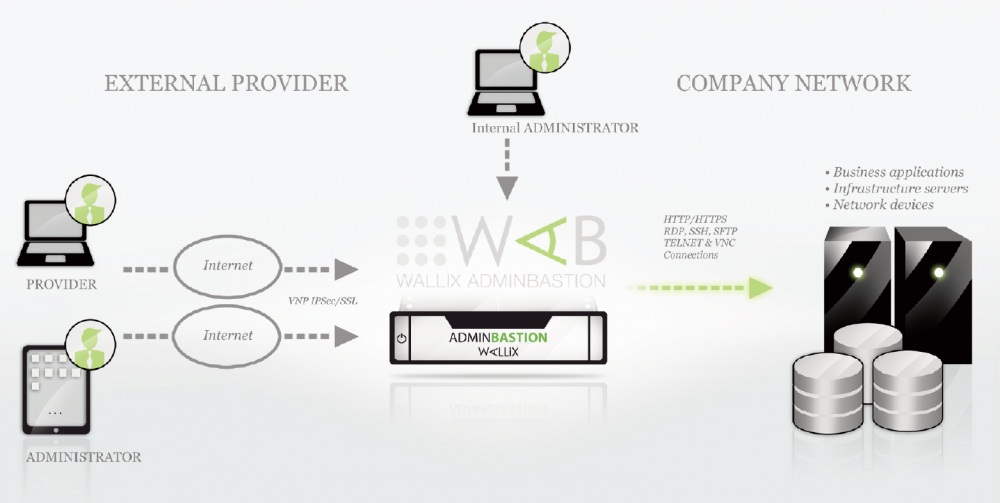

Платформа WAB не требует установки агентов на защищаемые объекты и доступна в виде физического (на рисунке 1) или виртуального устройства. В последнем случае устройство доступно в виде OVF-образа виртуальной системы VMware.

Рисунок 1. Программно-аппаратный комплекс WallixAdminBastion

Под привилегированными пользователями подразумеваются все сотрудники организации, обладающие расширенными правами доступа к её информационным системам. При этом пользователи могут быть как внутренними системными администраторами, так и внешними поставщиками услуг, которые ответственны за удалённое управление или обслуживание ИТ-систем.

Невозможность контроля действий привилегированных пользователей в корпоративной информационной системе повышает риски утечки информации, подпадающей под коммерческую, государственную или иные виды тайн. При этом организации обязаны соответствовать требованиям регуляторов, например Федеральному Закону ФЗ-152 «О персональных данных», стандарту PCI DSS и другим.

Wallix AdminBastion позволяет контролировать доступ внутренних и внешних поставщиков ИТ-услуг, владельцев учётных записей с расширенными правами, пользователей с повышенными рисками. Кроме того, при необходимости администратор может записывать рабочие сеансы по протоколам SSH и RDP для последующего просмотра с целью аудита и управления инцидентами. Пользователи, которые подключаются к защищаемым серверам, уведомляются о том, что их действия записываются.

Логическую схему работы Wallix AdminBastion можно посмотреть на рисунке 2.

Рисунок 2. Логическая схема работы Wallix AdminBastion

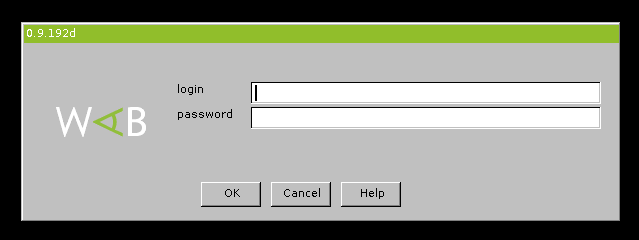

При попытке подключиться к защищаемому серверу будет выведено окно с авторизацией Wallix AdminBastion (рисунок 3) и, после ввода логина и пароля к учётной записи Wallix AdminBastion, будут перечислены сервера, к которым администратор имеет доступ, после чего можно будет начать работу.

Рисунок 3. Авторизация Wallix AdminBastion

Wallix AdminBastion имеет встроенные функции управления паролями администраторов, улучшая степень защищённости серверов в условиях высокой текучки ИТ-кадров.

Решение включает в себя средства мониторинга ИТ-систем, контроля доступа и защиты от несанкционированного доступа к ИТ-инфраструктуре предприятия.

Также система позволяет записывать данные для демонстрации соответствия стандартам ISO 27001, PCI DSS и другим.

Перед приобретением решения Wallix AdminBastion имеется возможность скачать образ виртуальной системы, предназначенный для запуска в виртуальной инфраструктуре VMware vSphere версии 4 и выше.

Системные требования и описание тестового стенда

Как таковых системных требований решение Wallix AdminBastion не имеет. Но, при этом, в качестве защищаемых систем поддерживаются системы с установленными операционными системами семейств Windows, Unix и MacOS X.

Тем не менее, необходимо учитывать, что решение Wallix AdminBastion тестировалось разработчиком со следующими версиями прикладных программ:

• SSH: OpenSSH, версии с 5.1 до 5.5; Putty; Cygwin;

• SCP: OpenSSH, версии с 5.1 до 5.5; Putty; Cygwin;

• SFTP: OpenSSH, версии с 5.1 до 5.5; Cygwin; FileZilla; WinSCP (в режиме SFTP);

• Маршрутизация SSH X11: OpenSSH, версии с 5.1 до 5.5; Cygwin и Xming;

• RDP: MSTSC 6.x (встроенный клиент Windows, «Доступ к удалённому рабочему столу») для Windows XP/7, Windows Server 2003/2008, информации тестировании на Windows Server 2012 нет; rdesktop, freerdp (Linux);

• HTTPS: Mozilla Firefox 3; Microsoft Internet Explorer 7 и 8; Safari 5; Google Chrome.

Производителем были протестированы следующие удалённые серверы:

• SSH/SCP/SFTP/X11: OpenSSH, версии с 5.1 до 5.5;

• RDP: Microsoft Terminal Server для Windows Server 2003/2008;

• VNC:

- RealVNC (для Windows);

- xtightvnc с Ubuntu Server 10.04;

• HTTPS-прокси были протестированы на следующих целях:

- BitDefender Remote Admin;

- Cisco Access Point Configuration Utility - AP541N-K9-2.0;

- Dell OpenManage Switch Administrator - PowerConnect 2848;

- Dell iDRACEnterprise;

- Dell iDRAC Express;

- - F5 BIG-IP 10.1 TLM;

- - GLPI - 0.78, административный интерфейс;

- Switch NetGear GS724T;

- Wallix AdminBastion Web UI - 3.1;

- Wallix LogBox Web UI - 2.1;

- Zabbix 1.8.

Изменение паролей было протестировано на следующих серверах:

• Linux/Unix:

- GNU/Linux;

- OpenBSD 5.1;

- FreeBSD 9;

- NetBSD 5.1.2;

- French Solaris 10;

- Solaris 11.

• Windows Server 2003;

• Cisco ASA 5510.

Требования к интернет-браузеру для запуска консоли администратора:

- Mozilla Firefox 3 и выше;

- Internet Explorer 7 и выше.

Поддерживаемые протоколы для соединения с защищаемыми объектами:

• SSH (и его подсистемы);

• Telnet, Rlogin;

• RDP и VNC в пользовательском домене;

• HTTP и HTTPS.

Для подготовки обзора был создан тестовый стенд на базе виртуальной среды VMware vSphere 5.1. На ESXi-сервере был развёрнут виртуальный вариант устройства Wallix AdminBastion 3.1.2.

В качестве защищаемого объекта использовался сервер с установленной системой Windows Server 2008 R2. На этом же компьютере был установлен VMware vSphere Client, с помощью которого производилась предварительная настройка виртуального устройства Wallix AdminBastion.

В качестве клиента использовался Windows Server 2012, с которого получался доступ к защищаемому серверу посредством аутентификации Wallix AdminBastion.

Описание консоли администратора

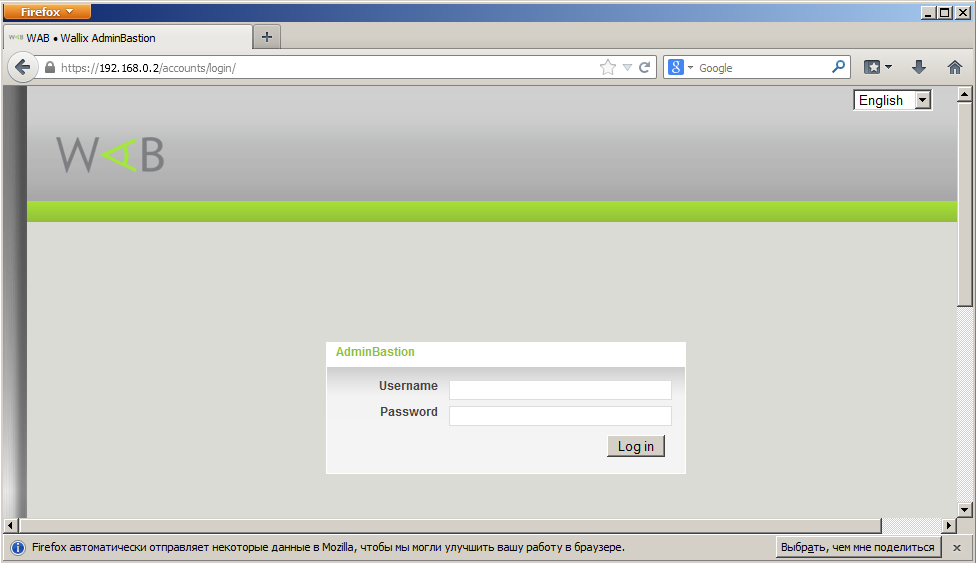

Веб-консоль администратора Wallix AdminBastion можно открыть, набрав в адресной строке интернет-браузера IP-адрес устройства Wallix AdminBastion (рисунок 4).

Рисунок 4. Вход в консоль администратора Wallix AdminBastion

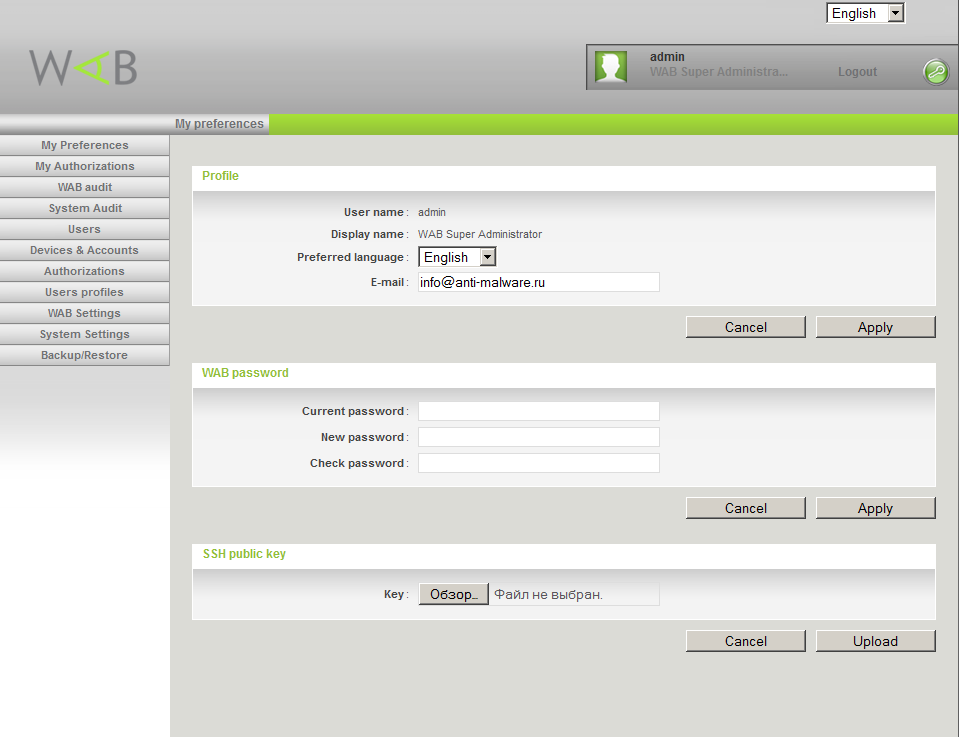

Рассмотрим подробнее интерфейс консоли администратора Wallix AdminBastion подробнее. В левой части окна расположено меню, разделённое на разделы.

В разделе My Preferences (рисунок 5) можно изменить настройки профиля администратора и настройку пароля для подключения к WAB. Также здесь можно указать публичный ключ SSH для шифрования трафика.

Рисунок 5. Общие настройки профиля администратора в консоли администратора Wallix AdminBastion

Раздел My Authorizations (рисунок 6) содержит сведения об успешных авторизациях текущего пользователя к защищаемым объектам.

Рисунок 6. Список успешных авторизаций пользователя в консоли администратора Wallix AdminBastion

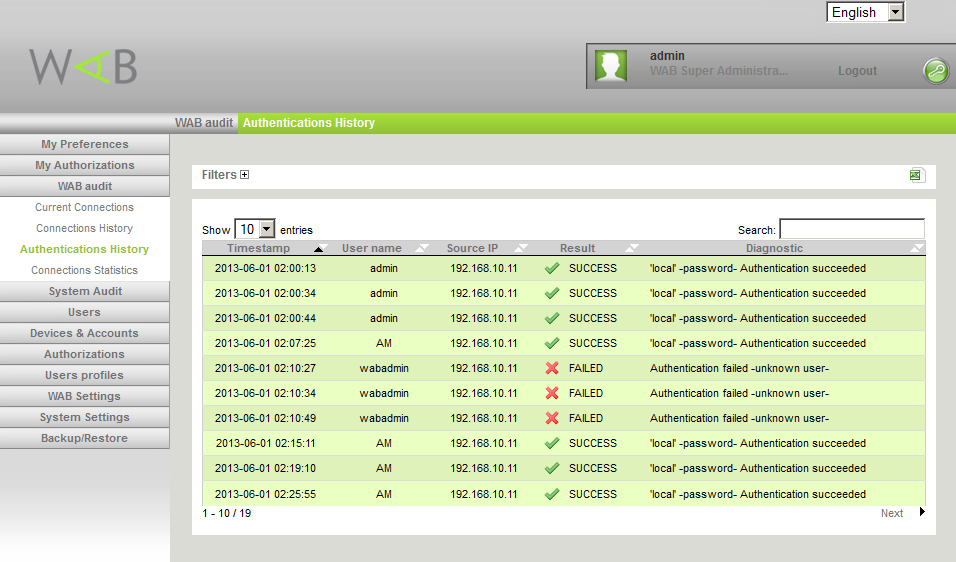

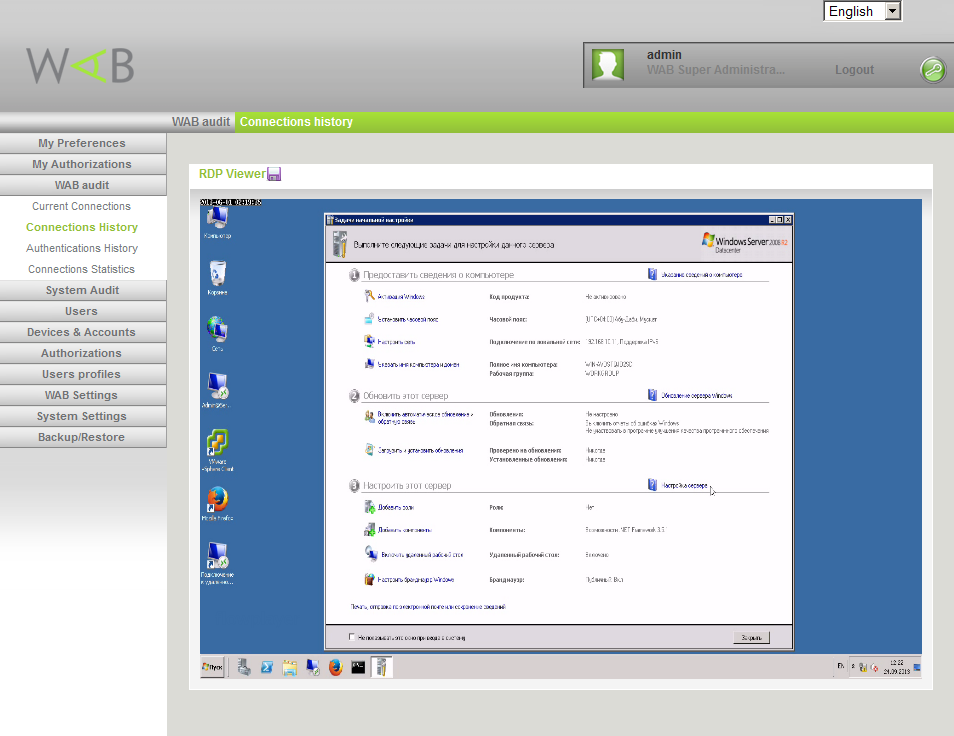

Раздел WAB audit (рисунок 7) содержит информацию о текущих подключениях к защищаемым объектам, историю подключений с возможностью просмотра записей соответствующих сессий, историю попыток аутентификации через систему логина Wallix AdminBastion, а также статистику подключений.

Рисунок 7. Аудит использования контролируемых объектов в консоли администратора Wallix AdminBastion

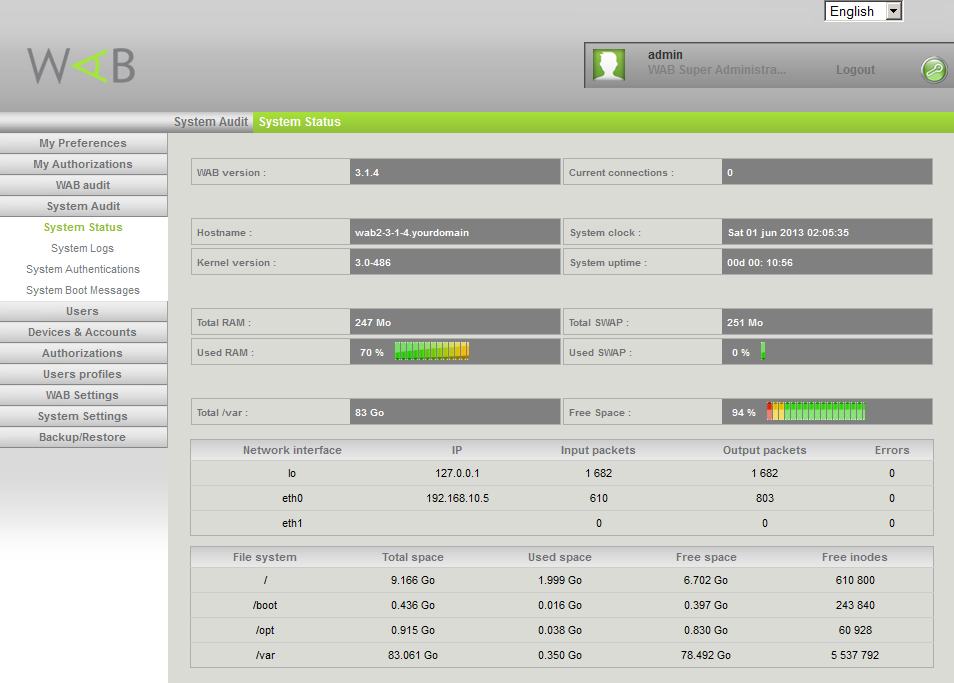

Раздел System Audit (рисунок 8) содержит информацию о статусе устройства Wallix AdminBastion, а также отчёты о работе системы.

Рисунок 8. Аудит Wallix AdminBastion в консоли администратора

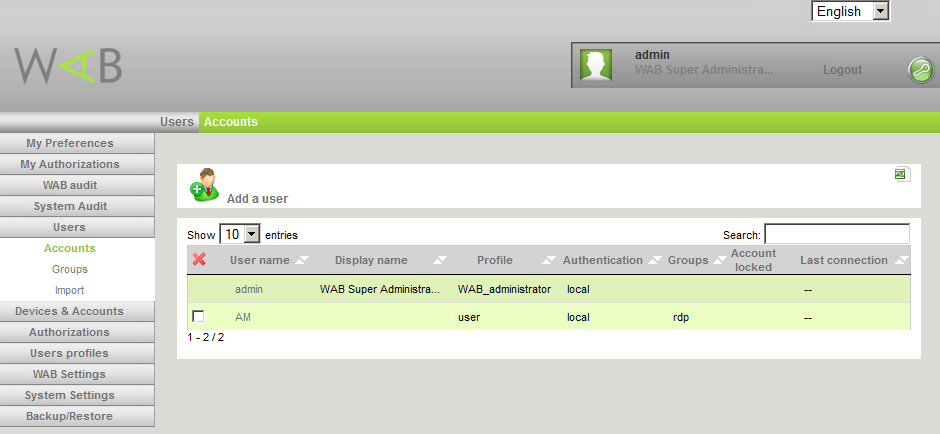

Раздел Users (рисунок 9) позволяет управлять пользователями и группами Wallix AdminBastion, а также импортировать пользователей из внешних источников.

Рисунок 9. Управление пользователями в консоли администратора Wallix AdminBastion

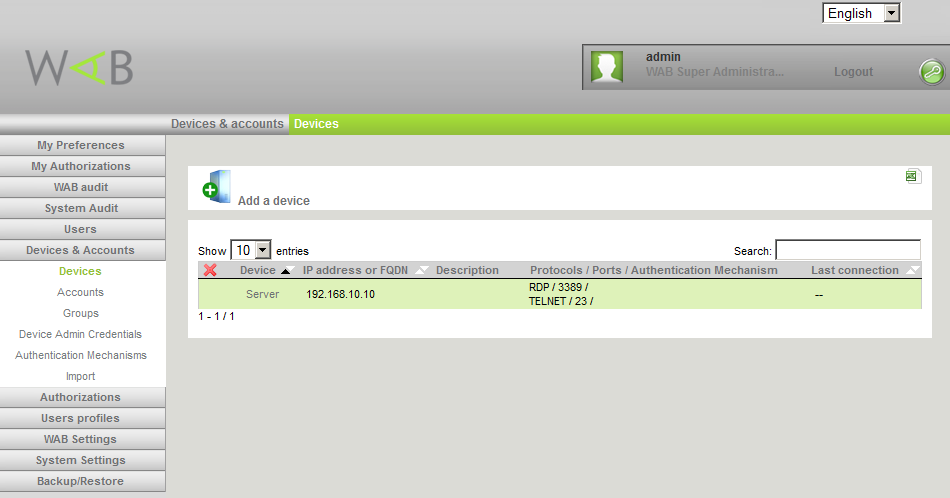

Раздел Devices & Accounts (рисунок 10) позволяет управлять защищаемыми устройствами и их группами, а также учётными записями пользователей на них, параметрами доступа к этим устройствам, механизмами аутентификации. Также имеется возможность импортировать настройки этой группы из внешних источников.

Рисунок 10. Управление устройствами и учётными записями в консоли администратора Wallix AdminBastion

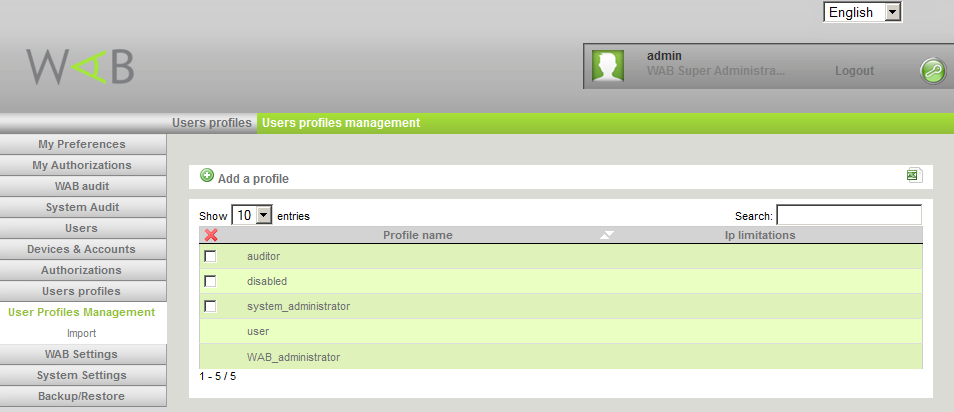

Раздел User Profiles (рисунок 11) позволяет управлять профилями пользователей Wallix AdminBastion, на базе которых можно создавать новых пользователей.

Рисунок 11. Управление пользователями в консоли администратора Wallix AdminBastion

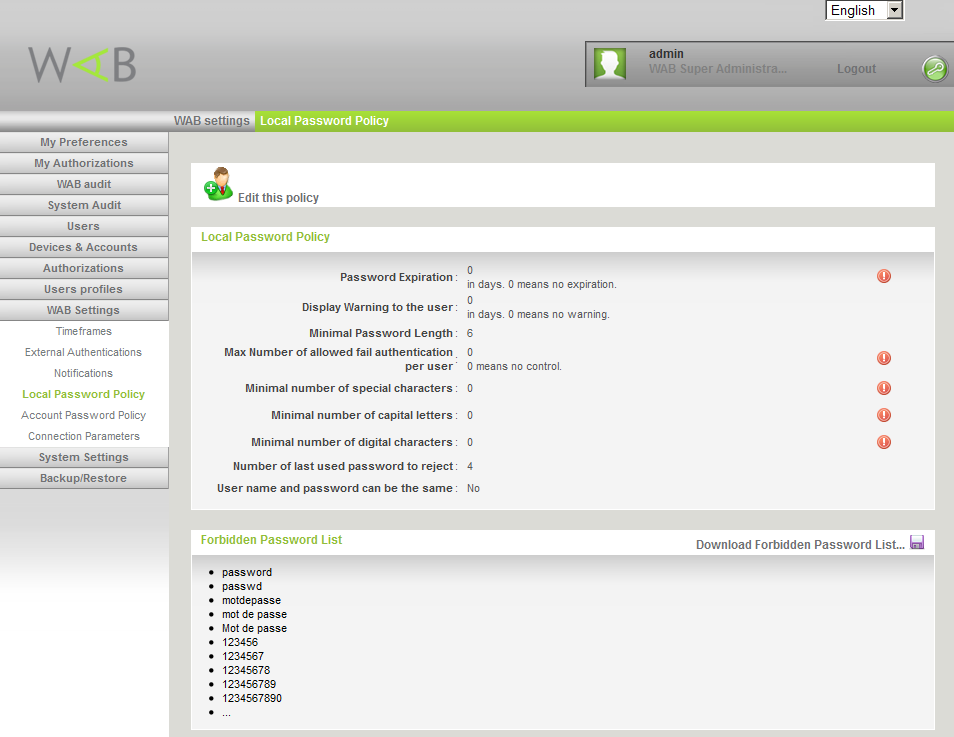

Раздел WAB Settings (рисунок 12) содержит настройки времени доступа пользователей к защищаемым объектам, позволяет импортировать пользователей из внешних систем аутентификации на базе различных каталогов пользователей, работающих в сети предприятия, позволяет настроить уведомления, локальную политику паролей и политику пароли для учётных записей Wallix AdminBastion, а также определить параметры подключения.

Рисунок 12. Настройки устройства Wallix AdminBastion в консоли администратора

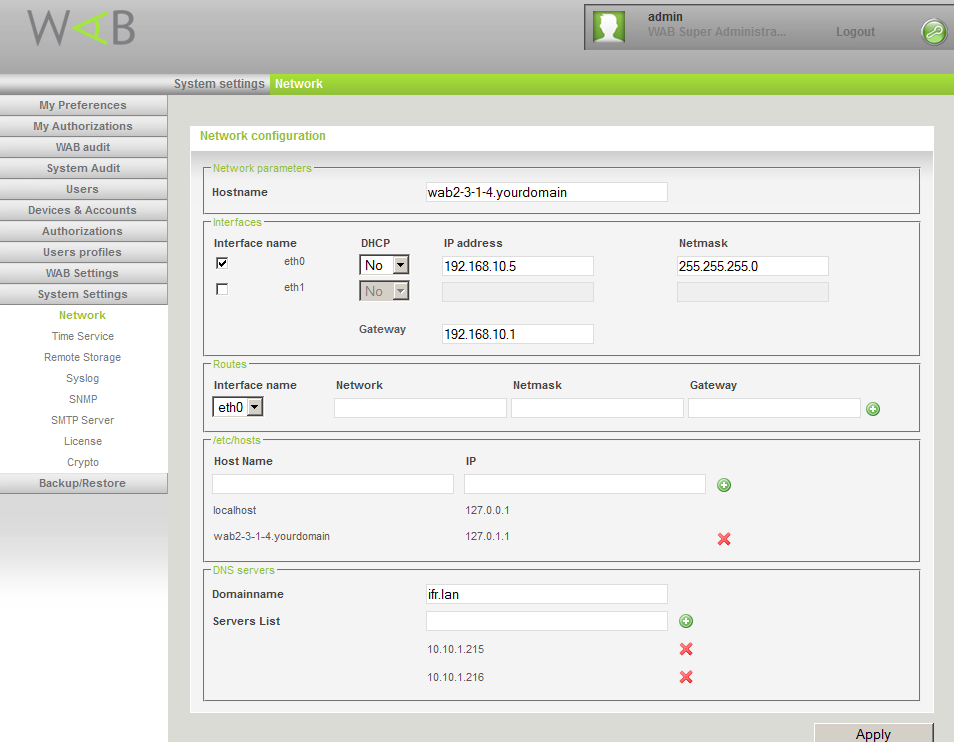

Раздел System Settings (рисунок 13) содержит следующие настройки Wallix AdminBastion:

- настройки сетевых подключений;

- настройки подключения к серверам определения точного времени;

- настройка внешнего хранилища;

- настройки ведения системных файлов отчётов;

- настройки SNMP;

- настройки SMTP-сервера для отправки писем пользователям системы;

- настройки лицензии и информация о текущей лицензии;

- настройки, связанные с шифрованием передаваемой пользователям информации.

Рисунок 13. Системные настройки устройства WallixAdminBastion в консоли администратора

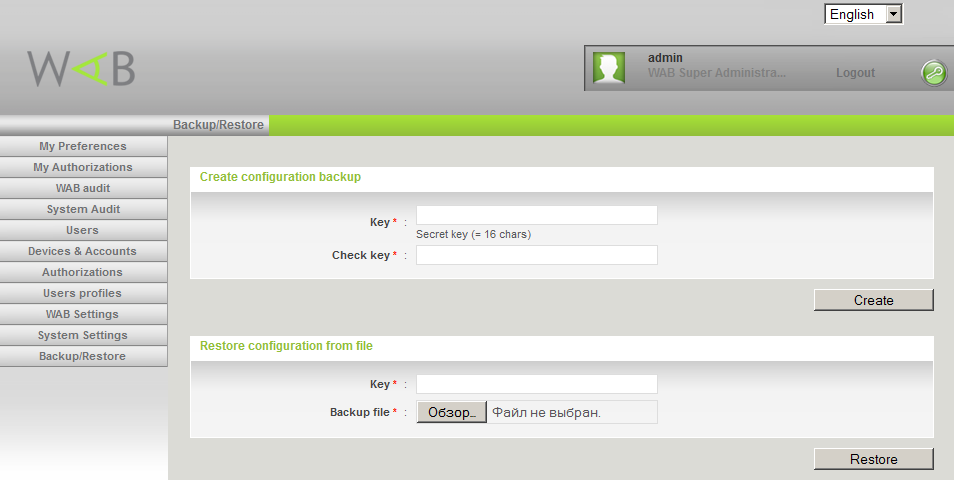

Наконец, раздел Backup/Restore (рисунок 14) позволяет создать резервный файл текущей конфигурации устройства Wallix AdminBastion и восстановить конфигурацию в случае необходимости из экспортированной ранее.

Рисунок 14. Резервное копирование настроек WallixAdminBastion в консоли администратора

Настройка и тестирование контроля доступа

Произведём настройку Wallix AdminBastion для организации контролируемого доступа по протоколу RDP с клиентского компьютера, работающего под управлением Windows Server 2012, на сервер, работающий под управлением Windows Server 2008 R2.

Сначала заходим в веб-консоль под учётной записью администратора Wallix AdminBastion (рисунок 4).

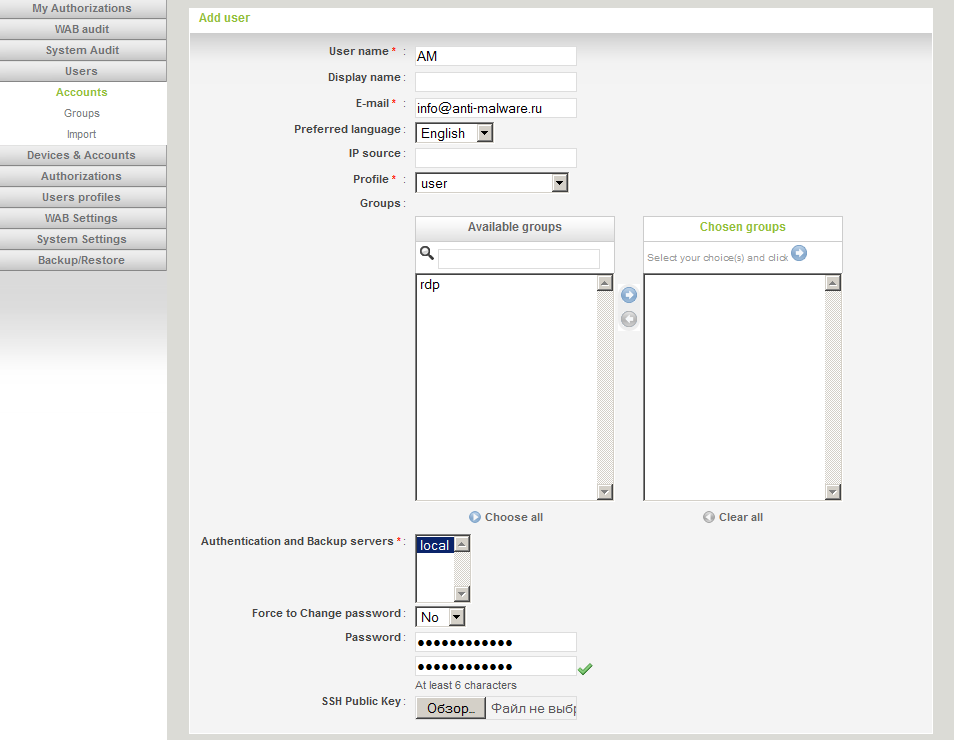

Затем переходим в раздел User – Accounts веб-консоли и создаём нового пользователя Wallix AdminBastion (рисунок 15).

Рисунок 15. Создание нового пользователя

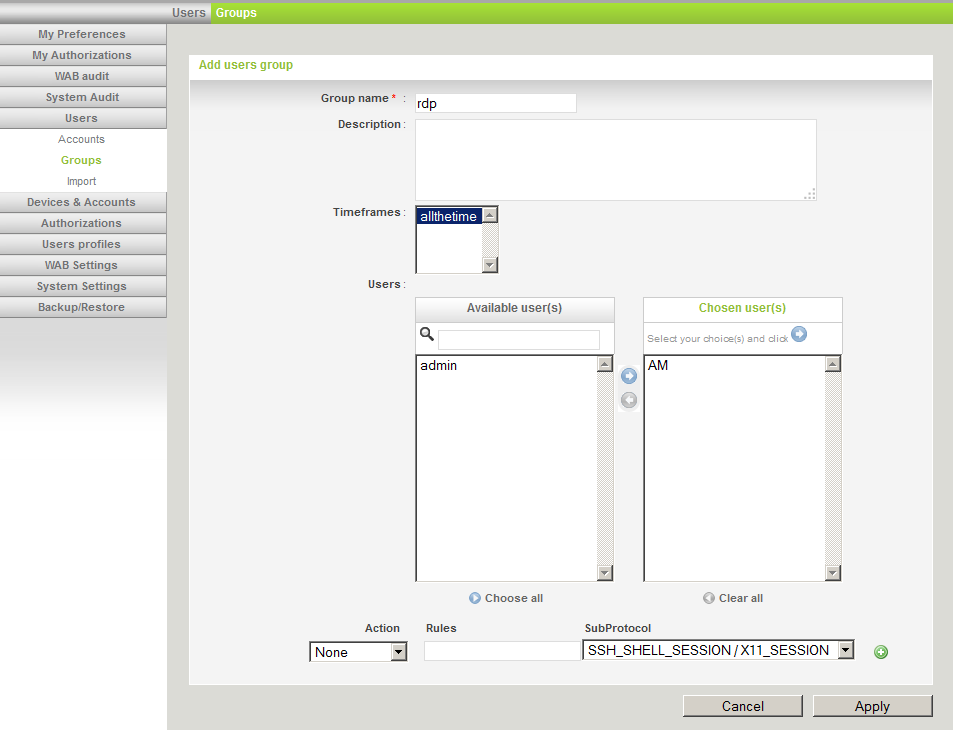

Далее в разделе Users – Groups создаём новую группу пользователей и добавляем в неё пользователя, созданного на предыдущем шаге (рисунок 16).

Рисунок 16. Создание новой группы пользователей

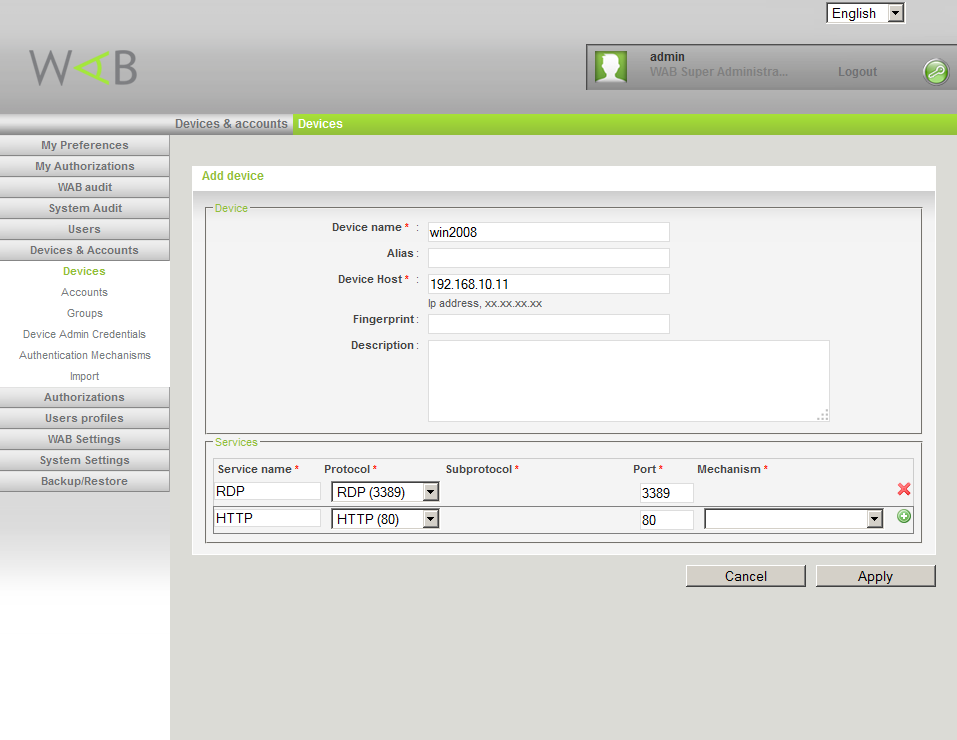

Затем в разделе Devices & Accounts – Devices создаём новое устройство и указываем для него IP-адрес сервера, удалённый доступ к которому необходимо контролировать. Также указываем возможность удалённого доступа к этому серверу по протоколу RDP (рисунок 17).

Рисунок 17. Создание нового контролируемого устройства

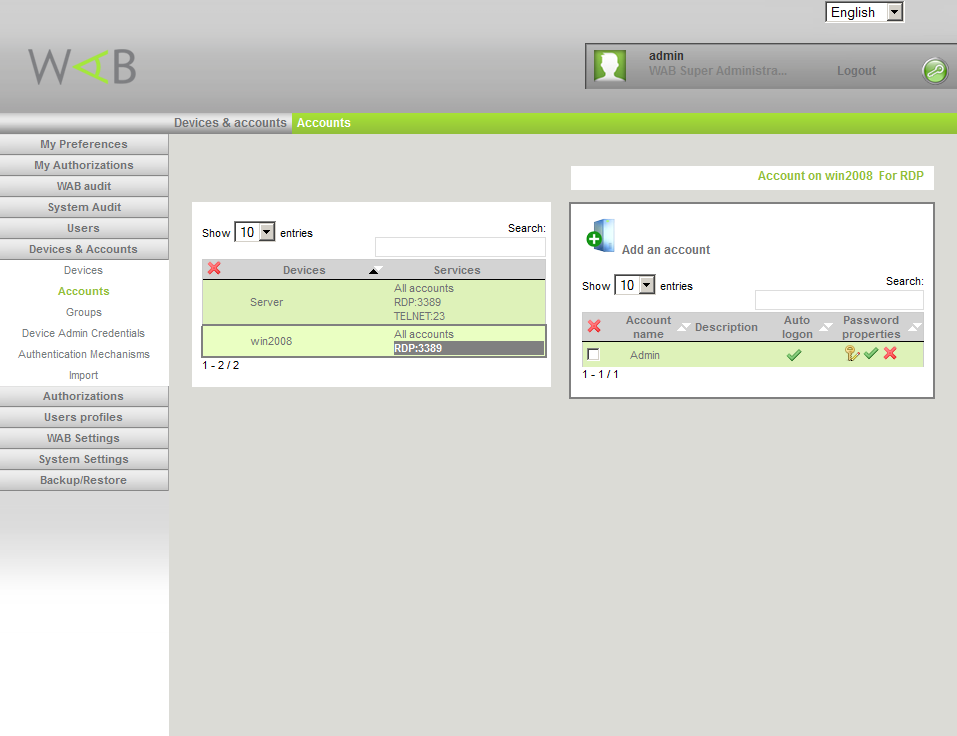

После этого переходим в меню Devices & Accounts – Accounts и щёлкаем по сервису RDP:3389, в строке таблицы, соответствующей созданному на предыдущем шаге устройству. С правой стороны отобразится список учётных записей контролируемого сервера (рисунок 18).

Рисунок 18. Список учётных записей контролируемого сервера

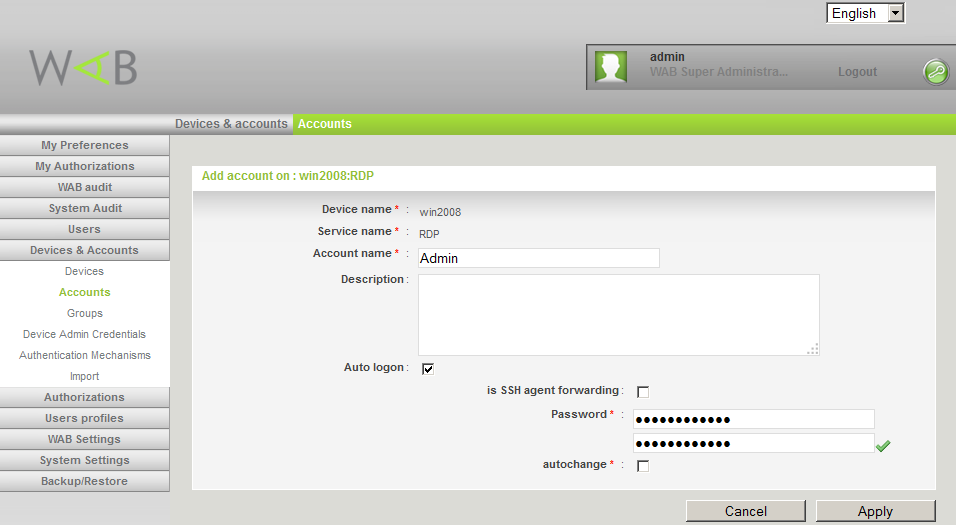

Для возможности удалённого доступа к контролируемому серверу посредством аутентификации Wallix AdminBastion необходимо добавить учётные записи контролируемого сервера, под которыми необходимо будет в будущем заходить на эти сервера удалённо (рисунок 19).

Рисунок 19. Создание учётной записи контролируемого сервера

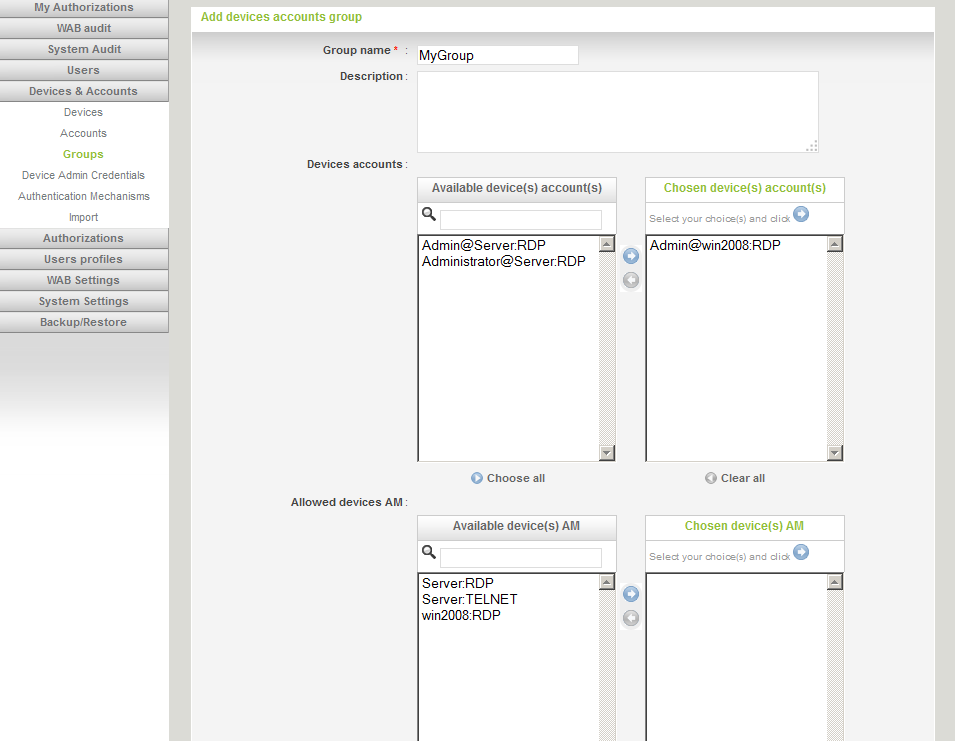

После этого необходимо в окне, соответствующем пункту меню Devices & Accounts – Groups, создать группу устройств и перевести в её состав созданное ранее устройство (рисунок 20).

Примечание. Список Chosen device(s) AM для доступа по RDP через аутентификацию Wallix AdminBastion необходимо оставить пустым.

Рисунок 20. Создание группы устройств

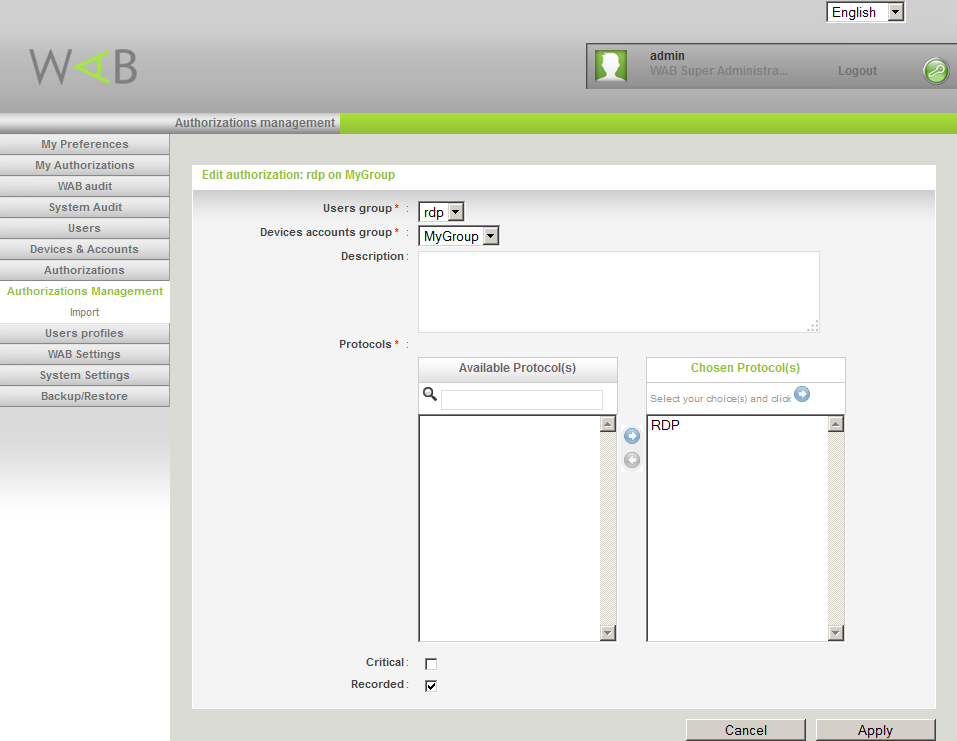

Далее в меню Autorization – Autorization Management необходимо создать новую авторизацию, связав созданные ранее группу пользователей и группу устройств, указав среди доступных протоколов удалённого доступа протокол RDP (рисунок 21). Флажок Recorded отвечает за необходимость записи видео-сессии удалённого доступа, а также действий пользователя.

Рисунок 21. Создание авторизации

После этого с клиентского компьютера запускаем стандартную утилиту «Подключение к удалённому рабочему столу», подключаемся к устройству Wallix AdminBastion и вводим логин и пароль пользователя этого устройства, созданного ранее (рисунок 3).

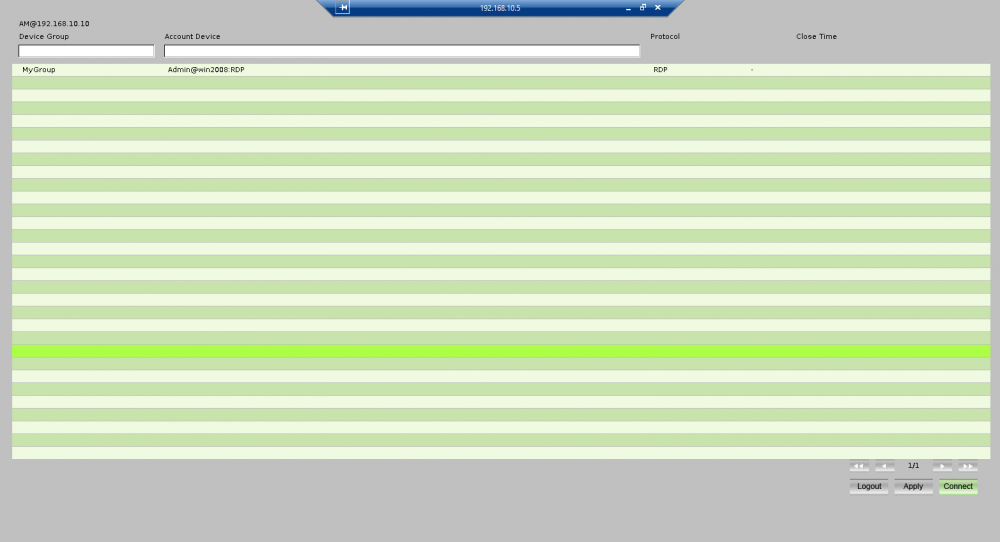

После успешного логина отображается таблица со списком контролируемых объектов информационной системы предприятия, доступных для текущего пользователя Wallix AdminBastion (рисунок 22).

Рисунок 22. Список доступных для удалённого доступа серверов

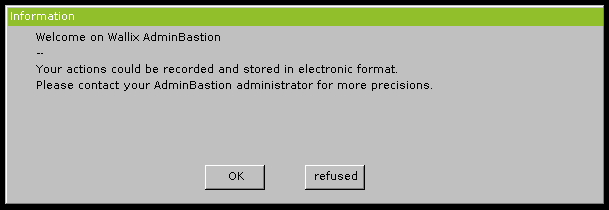

После выбора нужной учётной записи на контролируемом сервере и нажатия кнопки Connect выводится предупреждение о том, что действия пользователя могут быть записаны (рисунок 23).

Рисунок 23. Предупреждение о возможности записи действий пользователя

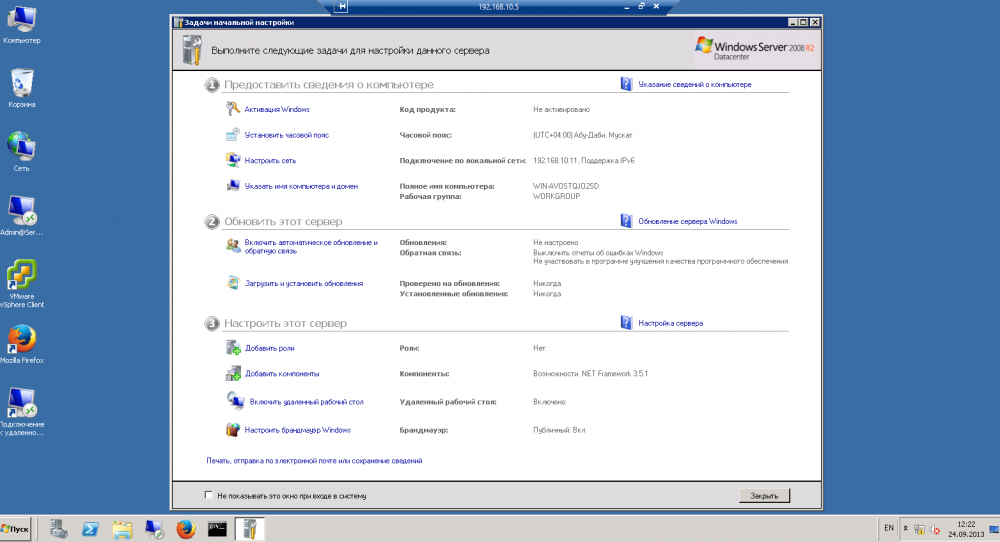

Если пользователь соглашается с данной информацией, производится доступ к контролируемому серверу, а действия удалённого администратора записываются (рисунок 24). С этого момента доступ через RDP к удалённому серверу внешне никак не отличается от обычного удалённого доступа.

Рисунок 24. Удалённый доступ к контролируемому серверу

После завершения сеанса удалённого доступа имеется возможность просмотреть видеозапись этой сессии. Это можно сделать в меню WAB audit – Connections History (рисунок 25).

Примечание. Для просмотра видеозаписи требуется установленный в используемом интернет-браузере плагин Adobe FlashPlayer.

Рисунок 25. Просмотр видеозаписи сессии удалённого доступа

Выводы

Wallix AdminBastion является удобным средством для управления привилегированными пользователями и позволяет отслеживать и записывать действия администраторов, что позволяет в случае необходимости проводить аудит и мониторинг действий администраторов.

Wallix AdminBastion позволяет:

- контролировать действия как локальных администраторов, так и администраторов сервис-провайдеров (в том числе в режиме реального времени);

- делегировать функции администрирования компьютеров администраторам, работающим извне локальной сети предприятия, например, работающим по модели аутсорсинга;

- предотвратить или зафиксировать случаи использования администраторами локальных сетей предприятий служебного положения;

- организовать доступ к контролируемым устройствам по технологии единого входа (SSO);

- облегчить проведение аудита информационной безопасности предприятия.

Wallix AdminBastion обладает базовой функциональностью, которая позволяет контролировать доступ и отслеживать действия привилегированных пользователей. При этом, можно пожелать в будущих версиях данного устройства добавить проверку идущего через устройство трафика на наличие подозрительной сетевой активности. Таким образом, можно будет увеличить количество применений Wallix AdminBastion и помочь администраторам сократить количество устройств и программных продуктов, которые анализируют сетевой трафик, проходящий между клиентскими и контролируемыми компьютерами.

Преимущества:

- безагентная технология – нет необходимости устанавливать агенты на защищаемые сервера, контроль осуществляется на уровне организации подключения к защищаемым серверам и перехвата соответствующих протоколов для связи;

- логичный веб-интерфейс консоли администратора;

- широкий набор поддерживаемых протоколов для связи с защищаемыми серверами;

- удобный просмотр видеозаписей и действий администраторов;

- возможность использования внешнего хранилища для созданных записей;

- OCR-модуль распознавания текста, позволяющий в контролируемых потоках данных распознавать текст;

- управление паролями на контролируемых устройствах с возможностью автоматического их изменения через заданные промежутки времени.

- поддержка SOAP Web Services, позволяющая автоматизировать синхронизацию данных между основным решением, используемым для аутентификации и авторизации на предприятии и Wallix AdminBastion, что снижает стоимость владения системой WAB;

- поддержка стандарта X.509 позволяет использовать для аутентификации сертификаты X509 V3.

Недостатки:

- отсутствует локализация интерфейса на русском языке, доступны только английский и французский языки;

- при логине по протоколу RDP используется язык системы по умолчанию. При этом английский язык по умолчанию должен быть установлен и на клиентском компьютере, с которого осуществляется удалённый доступ, и на защищаемом объекте. Неприятной особенностью является то, что раскладку переключить невозможно.

- не поддерживаются русскоязычные имена пользователей для автоматического входа администраторов на защищаемые сервера;

- не поддерживается шифрование RDP-протокола, которое по умолчанию включено в Windows Server 2012, – для организации контроля доступа на Windows Server 2012 через аутентификацию Wallix AdminBastion требуется понижение уровня шифрования;

- существует нелогичность организации интерфейса консоли администратора Wallix AdminBastion в пункте меню Groups раздела Devices & Accounts – если в список Chosen device(s) AM добавить протоколы, которые предполагается использовать для удалённого доступа к контролируемым устройствам, то данные устройства не будут отображаться как доступные при подключении по этим протоколам; рекомендуется добавить на соответствующую страницу консоли администратора соответствующее пояснение.

В настоящее время вышел в свет комплекс Wallix AdminBastion 4, который в ближайшее время будет доступен в России.

Основные нововведения в Wallix AdminBastion версии 4:

- Цифровая подпись и шифрование записей сессий SSH и RDP;

- Поддержка наиболее распространённых «толстых клиентов» (VMware vSphere, Citrix, базы данных и другие);

- Встроенная интеграция с каталогами Microsoft Active Directory/LDAP;

- Запись вводимой с клавиатуры информации в RDP-сессиях (ввод с клавиатуры в отчётах совмещается с результатами OCR-модуля);

- Подробные журналы аудита.

Информационно-аналитический портал Anti-Malware.Ru планирует рассказать о новой версии Wallix AdminBastion в своих будущих публикациях.