Сертификат AM Test Lab

Номер сертификата: 335

Дата выдачи: 17.03.2021

Срок действия: 17.03.2026

- Введение

- Функциональные возможности TIONIX Virtual Security

- Сертификация TIONIX Virtual Security

- Архитектура TIONIX Virtual Security

- Системные требования TIONIX Virtual Security

- Развёртывание и поддержка TIONIX Virtual Security

- Сценарии использования TIONIX Virtual Security

- 7.1. Личный кабинет пользователя TIONIX Virtual Security

- 7.2. Общие настройки доменов

- 7.3. Управление внешними ИС

- 7.4. Управление учётными записями пользователей, группами и ролями

- 7.5. Управление сессиями аутентификации

- 7.6. Управление аутентификацией

- 7.7. Управление провайдерами идентификации

- 7.8. Настройка единой точки входа

- 7.9. Регистрация событий безопасности

- 7.10. Управление виртуализацией

- Выводы

Введение

Самым ценным ресурсом, необходимым для стабильной работы бизнес-приложений и систем, является информация. Инфраструктура, служащая для хранения, обработки и передачи данных, а также обеспечивающая доступ к ним, определяет не только эффективность работы и успешность всей организации, но и безопасность последней. Очевидно, что эта инфраструктура должна отвечать определённому набору требований, помимо высокой эффективности и отзывчивости. Перечислим их.

Безопасность. Прежде всего должны быть реализованы надёжные механизмы защиты (как самой информации, так и пользователей и компонентов инфраструктуры) и разграничение доступа к ресурсам в соответствии с принципом минимальных привилегий.

Универсальность — это возможность взаимодействия с различными видами информационных систем.

Надёжность и стабильность подразумевают высокий уровень отказоустойчивости и доступности, а в случае непредвиденных ситуаций — возможность оперативного восстановления.

Гибкость и масштабируемость — это возможность быстрой и безболезненной адаптации при изменении потребностей бизнеса.

В настоящее время существует тенденция ко внедрению средств виртуализации и облачных технологий. Они дополняют друг друга, помогают в повышении мобильности и в достижении большей адаптивности инфраструктуры за счёт ускорения и упрощения доступа и работы с данными.

Компания «ТИОНИКС», российский разработчик программных решений в области облачных технологий на основе проектов OpenStack и собственных технологий, является дочерней организацией ПАО «Ростелеком». Свою основную цель она определяет как предоставление надёжной и безопасной облачной платформы, которая обеспечит стабильную работу бизнес-приложений с учётом любой динамики нагрузки.

TIONIX Virtual Security — новый российский продукт, позволяющий комплексно подойти к защите конфиденциальной информации от доступа посторонних лиц в виртуальной среде. Он может использоваться с любой основанной на Kernel-Based Virtual Machine (KVM) платформой виртуализации или совместно с платформой Tionix Cloud Platform, создавая соответствующую требованиям российских регуляторов облачную инфраструктуру на основе решений OpenStack, в которой реализуются различные механизмы для обеспечения безопасности. Некоторые из них перечислены далее:

- единая точка доступа (Single Sign-On, SSO), включающая в себя также проверку подлинности пользователей;

- двухфакторная аутентификация с использованием одноразовых паролей (One-Time Password, OTP) или специально сгенерированных токенов;

- гибкое управление параметрами аутентификации (в том числе парольными политиками) и учётными записями (включая условия блокировки), позволяющее администратору задавать и изменять настройки в зависимости от пользовательских ролей;

- использование TLS-шифрования (HTTPS) при передаче данных во время взаимодействия ядра платформы с остальными компонентами виртуальной инфраструктуры;

- постоянная регистрация событий безопасности на всех компонентах системы;

- защита средств виртуализации, построенных на основе KVM.

Функциональные возможности TIONIX Virtual Security

Подробное описание функциональных возможностей TIONIX Virtual Security можно найти в эксплуатационной документации (в частности, в «Руководстве администратора», доступном для скачивания на основном веб-сайте платформы). Дублирование этого описания в рамках текущего обзора нецелесообразно. Однако для формирования общего представления о возможностях платформы мы изложим далее информацию о функциональности TIONIX Virtual Security.

По большому счёту, задачи, которые можно решить с помощью платформы, разделены на четыре основные группы.

Первая, самая объёмная, связана с учётными записями и активностью пользователей и состоит из следующих моментов:

- идентификация и аутентификация пользователей TIONIX Virtual Security,

- предоставление пользователям данных о прошлой активности в инфраструктуре,

- ограничение числа одновременных сессий каждого пользователя,

- блокирование сеансов доступа при выполнении определённых условий (например, длительного отсутствия активности) или по запросу от пользователя,

- создание администратором списков разрешённых и запрещённых действий пользователей до и после прохождения процедур по получению доступа к платформе (идентификации и аутентификации) и следование этим спискам,

- контроль точности, полноты и корректности данных, которые пользователь вводит или передаёт при взаимодействии с TIONIX Virtual Security.

В рамках управления идентификацией и аутентификацией пользователей TIONIX Virtual Security нужно особо выделить несколько функций, имеющих отношение к безопасности этих процессов и связанных с ними ИС:

- обеспечение двухфакторной аутентификации с использованием одноразовых паролей, полученных с помощью алгоритмов Time-based OTP (TOTP) и HMAC-Based OTP (HOTP),

- реализация единого входа на основе протоколов OIDC (с помощью OAuth 2.0) и LDAP с возможностью создания более сложных вариантов федеративной аутентификации (например, объединения нескольких различных федераций),

- возможность построения сложной ролевой модели контроля доступа в соответствии с требованиями ИС,

- контроль активности пользователей (с возможностью блокировки при предположительных атаках по перебору паролей).

Вторая группа задач связана с предоставлением доступа к прикладным информационным системам через механизмы идентификации и аутентификации, поддерживаемые внешними провайдерами.

Третья группа задач важна для обеспечения безопасности платформы и своевременного решения возможных проблем и определяет процесс управления событиями безопасности на уровне пользователей TIONIX Virtual Security, в том числе администраторов. Автоматизированный централизованный сбор, запись и хранение событий необходимы для своевременного выявления инцидентов в безопасности и реагирования на них.

Четвёртая, но не по важности, группа задач связана непосредственно с функционированием и защитой инфраструктуры в среде виртуализации:

- предоставление доступа непосредственно к компонентам инфраструктуры, включая виртуальные машины, и средствам виртуализации, а также управление ими;

- регистрация, сбор, хранение и анализ событий безопасности на уровне виртуальной инфраструктуры;

- управление взаимодействием компонентов виртуальной инфраструктуры, включая настройку сетевой фильтрации и запрет прямого взаимодействия виртуальных машин;

- управление конфигурацией платформы, включая перемещение виртуальных машин и данных и сегментирование инфраструктуры;

- контроль целостности и состава аппаратной части платформы;

- резервное копирование конфигурации виртуальной инфраструктуры.

Решение этих задач в рамках различных государственных информационных систем (ГИС), использующихся для предоставления государственных услуг (в случаях, когда предполагается наличие аттестации ФСТЭК России по 1 классу и НДВ4), возможно с помощью TIONIX Virtual Security. Например, часть вопросов по обеспечению информационной безопасности (таких как критически важные вопросы идентификации и аутентификации пользователей к ИС) могут быть доверены внешним провайдерам — скажем, механизмам Единой системы идентификации и аутентификации (ЕСИА). Такой подход позволяет значительно снизить риски при аттестации ГИС, а значит, и сократить сроки её прохождения.

Сертификация TIONIX Virtual Security

Платформа TIONIX Virtual Security была включена в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в октябре 2020 года. А в конце декабря 2020 года она прошла проверку в системе ФСТЭК России (сертификат № 4348) на соответствие требованиям следующих документов по контролю программного обеспечения в области информационной безопасности:

- приказ ФСТЭК России № 17 от 11 февраля 2013 года («Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»);

- приказ ФСТЭК России № 21 от 18 февраля 2013 года («Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»);

- приказ ФСТЭК России № 31 от 14 марта 2014 года («Требования к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды»);

- приказ ФСТЭК России № 239 от 25 декабря 2017 года («Требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»).

Перечислим в таблице далее те меры по защите информации для ИС высшей степени значимости, которым отвечают функциональные возможности TIONIX Virtual Security (в соответствии с приказами ФСТЭК России).

Таблица 1. Меры защиты информации, реализуемые TIONIX Virtual Security, в соответствии с приказами ФСТЭК России

| Категория | Приказы ФСТЭК России № 17 и № 21 | Приказы ФСТЭК России № 31 и № 239 | ||

| Всего мер в категории | Коды мер, реализуемых TIONIX Virtual Security | Всего мер в категории | Коды мер, реализуемых TIONIX Virtual Security | |

| Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ) | 7 (ИАФ.1–7) | ИАФ.1, ИАФ.3–ИАФ.6 | 8 (ИАФ.0–7) | ИАФ.1, ИАФ.3–ИАФ.5, ИАФ.7 |

| Управление доступом субъектов доступа к объектам доступа (УПД) | 17 (УПД.1–17) | УПД.1, УПД.2, УПД.6–УПД.11, УПД.16 | 15 (УПД.0–14) | УПД.1, УПД.2, УПД.6–УПД.11, УПД.14 |

| Регистрация событий безопасности (РСБ) | 8 (РСБ.1–8) | РСБ.1–РСБ.4, РСБ.8 | Категория отсутствует | |

| Аудит безопасности (АУД) | Категория отсутствует | 12 (АУД.0–11) | АУД.4, АУД.9 | |

| Обеспечение целостности информационной системы и информации (ОЦЛ) | 8 (ОЦЛ.1–8) | ОЦЛ.7, ОЦЛ.8 | 7 (ОЦЛ.0–6) | ОЦЛ.4, ОЦЛ.5 |

| Защита среды виртуализации (ЗСВ) | 10 (ЗСВ.1–10) | ЗСВ.1–ЗСВ.4, ЗСВ.6–ЗСВ.8, ЗСВ.10 | Категория отсутствует | |

Отметим тот факт, что возможности TIONIX Virtual Security, связанные с функционированием и обеспечением безопасности инфраструктуры в среде виртуализации, отвечают восьми из десяти требований приказов ФСТЭК России № 17 и № 21 в этой категории (то есть все меры ЗСВ, кроме антивируса и аппаратного модуля доверенной загрузки). Эти приказы, как отмечено выше, определяют меры по защите персональных данных (ПДн) и информации не составляющей государственную тайну в ИСПДн и ГИС соответственно.

Успешное прохождение сертификации подтверждает высокий уровень защищённости платформы и возможность её использования в объектах критической информационной инфраструктуры наивысшей категории значимости, включая ГИС, автоматизированные системы управления (АСУ) производственными и технологическими процессами (ТП), ИСПДн.

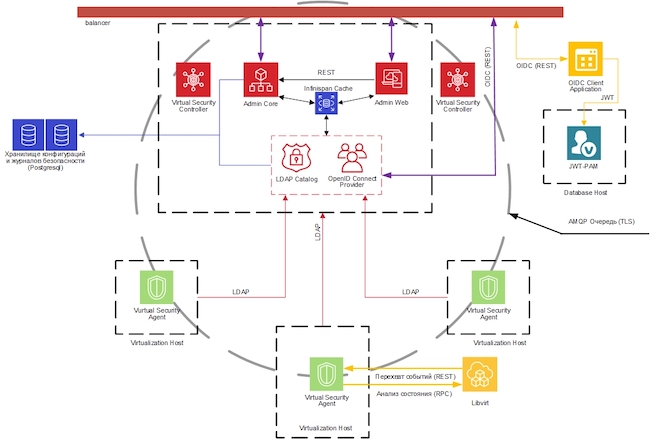

Архитектура TIONIX Virtual Security

TIONIX Virtual Security состоит из нескольких логически разделённых компонентов в среде виртуализации.

Сервис-агент TIONIX Virtual Security (Virtual Security Agent) следит за работой, управляет взаимодействием и отвечает за безопасность всех виртуальных машин и узлов, входящих в состав платформы. Также сервис-агент нужен для управления конфигурацией и контролем целостности виртуальной инфраструктуры.

Сервис аутентификации и авторизации TIONIX Virtual Security (Virtual Security Controller) состоит из двух подсистем обеспечения контроля доступа — с использованием LDAP и по протоколу OpenID Connect (OIDC) (связан с получением доступа к веб-интерфейсам, имеющим отношение к администрированию платформы). Обе подсистемы используют одну общую базу данных с информацией о пользователях и доменах (на основе СУБД PostgreSQL). Также этот сервис регистрирует все события безопасности, связанные с вопросами доступа пользователей к компонентам виртуальной инфраструктуры.

Контроллер управления разделён на консоль (Admin Web) и ядро (Admin Core) управления платформой. С помощью консоли, которая представляет собой пользовательский веб-интерфейс администрирования, можно непосредственно подключаться к платформе (как указано выше, авторизация осуществляется с помощью OIDC) и управлять её ресурсами, конфигурацией, пользователями и т. д. Ядро же реализует административные функции на уровне виртуальной среды, обеспечивая взаимодействие остальных компонентов платформы (взаимодействие с сервис-агентами происходит с помощью протокола передачи сообщений AMQP).

Сервис аутентификации с использованием стандарта JSON Web Token (JWT-PAM) реализован для взаимодействия с TIONIX Virtual Security как один из механизмов обеспечения безопасности и внутреннего контроля.

Хранилище данных не является компонентом TIONIX Virtual Security, но это — важная часть платформы. Оно разделено на две части по типу хранимых данных: 1) БД на PostgreSQL хранит информацию о пользователях, группах и доменах, а также журналы событий безопасности, 2) для кеширования общих данных компонентов платформы и быстрого доступа к ним используется решение Infinispan.

Важную роль в работе платформы играет балансировщик нагрузки (balancer), который также не входит в состав TIONIX Virtual Security, но является компонентом TIONIX Cloud Platform. Он распределяет нагрузку на контроллер управления и оптимизирует работу всей виртуальной инфраструктуры за счёт разумного распределения запросов остальных компонентов платформы и пользователей между вычислительными узлами.

Забегая вперёд, стоит отметить, что функции контроллера управления (и балансировщика) могут быть распределены между несколькими машинами.

Рисунок 1. Архитектура TIONIX Virtual Security и взаимодействие компонентов платформы

После изучения особенностей архитектуры TIONIX Virtual Security можно сделать вывод, что особое внимание было уделено возможности лёгкого и быстрого изменения размеров инфраструктуры и повышению отказоустойчивости всей системы при увеличивающихся нагрузках.

Системные требования TIONIX Virtual Security

При развёртывании TIONIX Virtual Security необходимо соблюдать минимальные требования к аппаратному и программному обеспечению для каждого из компонентов платформы.

Таблица 2. Системные требования для сервис-агента TIONIX Virtual Security в среде виртуализации KVM

| Операционная система | Unix-подобная ОС на базе ядра Linux не ниже 3.10.0 |

| Дополнительные библиотеки | libvirt v6.5 и выше qemu v5.1 и выше |

| Дополнительное программное обеспечение | Балансировщик нагрузки (компонент TIONIX Cloud Platform, совместно с которой может использоваться рассматриваемый продукт) |

| Процессор | В соответствии с требованиями виртуальной машины |

| Оперативная память | В соответствии с требованиями виртуальной машины и ещё 512 МБ |

| Жёсткий диск | 1 ГБ |

| Сетевой адаптер | Ethernet 1 Гбит/с |

Для сервиса аутентификации и авторизации и контроллера управления требования одинаковы.

Таблица 3. Системные требования для сервиса аутентификации и авторизации и контроллера управления TIONIX Virtual Security

| Операционная система | Unix-подобная ОС на базе ядра Linux не ниже 3.10.0 |

| Процессор | 4-ядерный серверный процессор (2,2 ГГц и выше) с поддержкой виртуализации |

| Оперативная память | 16 ГБ |

| Жёсткий диск | 10 ГБ |

| Сетевой адаптер | Ethernet 1 Гбит/с |

Доступ к серверу базы данных возможен с помощью специального модуля аутентификации, для правильной работы которого нужно выполнение определённых требований, перечисленных в таблице далее.

Таблица 4. Системные требования для модуля аутентификации к СУБД

| СУБД | PostgreSQL 12 |

| Процессор | 4-ядерный серверный процессор (2,2 ГГц и выше) с поддержкой виртуализации |

| Оперативная память | 16 ГБ |

| Жёсткий диск | 10 ГБ |

| Сетевой адаптер | Ethernet 1 Гбит/с |

Для того чтобы пользователь мог войти в веб-интерфейс администрирования TIONIX Virtual Security, у него должно быть программное обеспечение и оборудование, которое отвечает минимальным требованиям, указанным в таблице 5.

Таблица 5. Системные требования для пользователей TIONIX Virtual Security

| Веб-браузер | «Яндекс.Браузер» версии 20, «Спутник» версии 4, Google Chrome 85, Chromium 81, Chromium-gost 85, Microsoft Edge 85, Safari 13 и выше, Microsoft Internet Explorer 11 или Mozilla Firefox актуальной версии |

| Сетевой адаптер | Ethernet 100 Мбит/с |

| Монитор | Диагональ от 17” и разрешение не менее 1280х1024 (при соотношении сторон 4:3) и 1440х900 (при соотношении 16:9) |

| Периферийное оборудование | Клавиатура и мышь |

Развёртывание и поддержка TIONIX Virtual Security

Первоначальная установка и настройка TIONIX Virtual Security осуществляются с использованием дистрибутива. Его предоставляет вендор после приобретения лицензионного пакета, в состав которого входит обозреваемая платформа.

Развёртывание TIONIX Virtual Security возможно в трёх конфигурациях в зависимости от требований к будущей инфраструктуре, включая необходимую вычислительную мощность. Минимальная конфигурация, когда все компоненты устанавливаются на одну машину, чаще всего используется для тестирования возможностей продукта или обучения сотрудников. Две другие конфигурации подразумевают отделение подсистем управления и балансировщика от вычислительных узлов, но в третьем варианте все системы TIONIX Virtual Security устанавливаются на разные машины, причём, как уже упоминалось ранее, подсистемы управления и сервер балансировки могут быть продублированы на несколько машин внутри одной подсети.

Подробное описание этого процесса доступно в документации по установке и первоначальной настройке, поэтому указываем только общий алгоритм развёртывания, который состоит из трёх основных этапов.

Подготовительный этап. Прежде чем начать устанавливать непосредственно компоненты платформы, нужно установить и настроить сервер PostgreSQL, а также скачать необходимые системные библиотеки в соответствии с системными требованиями.

Инициализация систем TIONIX Virtual Security на выбранных машинах. Включает в себя установку с последующей начальной настройкой специально сконфигурированных виртуальных машин (нужны для правильной работы компонентов платформы), сервера балансировки, ядра управления платформой, веб-сервера администрирования и модуля безопасности.

Инициализация вычислительных узлов TIONIX Virtual Security. Включает в себя установку с последующей начальной настройкой специально сконфигурированной виртуальной машины и сервис-агента TIONIX Virtual Security на каждый узел.

Отдельно нужно настраивать 1) TLS-шифрование для аутентификации пользователей при доступе к консоли администрирования и передачи данных между подсистемами управления и балансировщиком; 2) процедуру резервного копирования баз данных.

Во время эксплуатации платформы необходимо контролировать состояние как аппаратной, так и программной частей инфраструктуры, связанной с TIONIX Virtual Security. Нужно своевременно обновлять сертификаты шифрования, регулярно проверять доступность серверов платформы, поддерживать производительность СУБД PostgreSQL на оптимальном уровне (может снижаться при активной эксплуатации), следить за показателями загрузки процессоров (и в случае возникновения проблем оперативно на них реагировать).

Также с некоторой периодичностью рекомендуется проверять целостность инфраструктуры, сканировать системы для выявления вредоносных программ и проводить работы по анализу защищённости (в том числе тестирование на наличие уязвимостей и недостатков безопасности).

Все указанные действия по развёртыванию и поддержке платформы осуществляются средствами операционной системы (в частности, через интерфейс командной строки).

Сценарии использования TIONIX Virtual Security

Основными функциями TIONIX Virtual Security являются идентификация и аутентификация пользователей, а также защита информации от несанкционированного доступа в виртуальной инфраструктуре. Для их реализации администратор платформы настраивает соответствующие параметры в консоли администрирования — пользовательском веб-интерфейсе. Кроме того, с её помощью возможно управлять конфигурацией платформы и параметрами виртуализации.

Для начала работы нужно зайти в веб-интерфейс администрирования с использованием любого поддерживаемого браузера. Вендор предоставил нам учётную запись для доступа к демонстрационному стенду TIONIX Virtual Security.

Рисунок 2. Вход в веб-интерфейс администрирования TIONIX Virtual Security

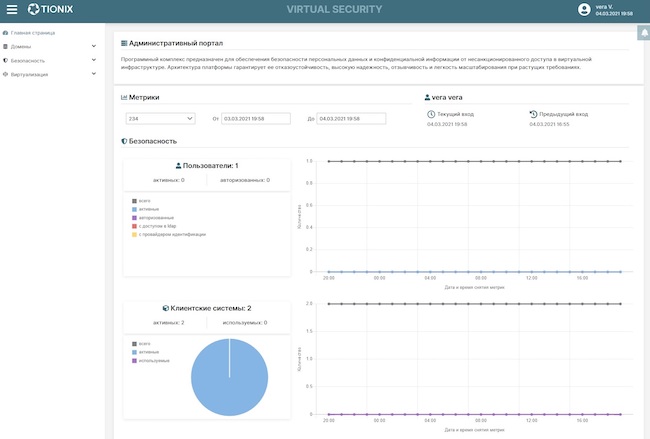

После успешной авторизации будет открыта главная страница интерфейса. На ней можно увидеть список доступных для администрирования разделов и визуализацию основных метрик, связанных с активностью пользователей и параметрами подконтрольной облачной инфраструктуры (доступность и целостность вычислительных узлов и виртуальных машин).

Рисунок 3. Главная страница интерфейса администрирования TIONIX Virtual Security

Функциональные возможности TIONIX Virtual Security обширны: от начальной настройки областей видимости в системе (доменов) и настройки учётных записей пользователей до управления конфигурацией платформы. Охватить все функции и настройки в рамках обзора нет возможности, как нет и необходимости углубляться во все детали (к тому же они подробно описаны в «Руководстве администратора»).

Отдельно отметим, что, поскольку для подготовки обзора использовалась демоверсия TIONIX Virtual Security и выделенная учётная запись не обладает достаточными полномочиями, информация об инфраструктуре в разделе управления виртуализацией платформы не отражена. Поэтому подробного описания сценариев использования в части управления виртуальной инфраструктурой мы добавлять не будем. Однако мы постараемся показать и описать все основные моменты, связанные с функциональностью TIONIX Virtual Security.

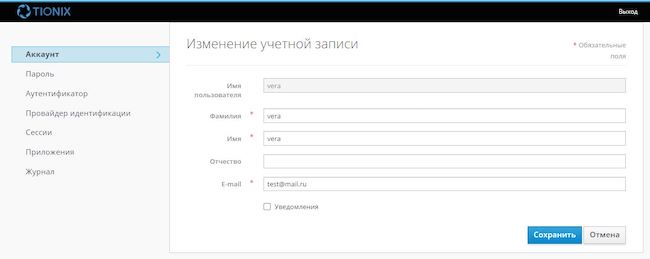

Личный кабинет пользователя TIONIX Virtual Security

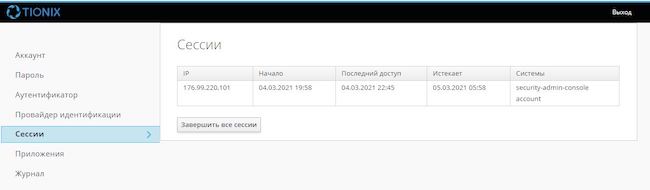

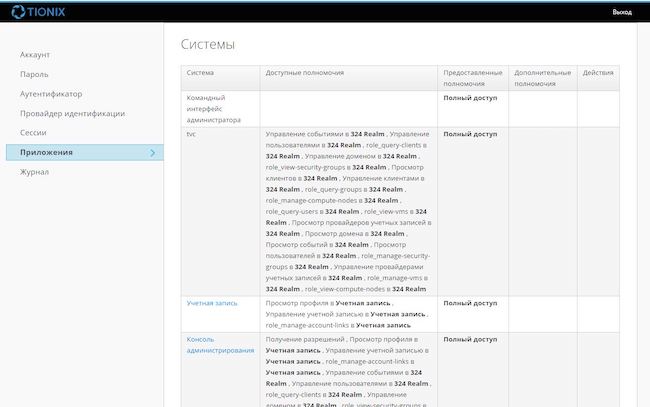

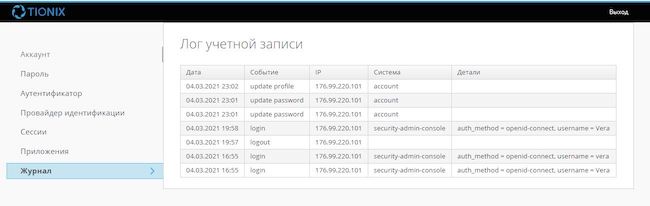

В личном кабинете пользователя можно найти основную информацию об аккаунте (и изменить её), провайдере (или провайдерах) идентификации, открытых сессиях аутентификации (также можно завершить все активные сессии, но тогда потребуется заново войти в личный кабинет). Также здесь можно увидеть список доступных пользователю систем, полномочий и совершённых в этих системах действий, равно как и просмотреть информацию о его активности (журнал событий учётной записи).

Рисунок 4. Основная информация об аккаунте пользователя TIONIX Virtual Security

Рисунок 5. Открытые аутентификационные сессии пользователя TIONIX Virtual Security

Рисунок 6. Информация о доступных системах, полномочиях и действиях пользователя TIONIX Virtual Security в них

Рисунок 7. Журнал событий учётной записи TIONIX Virtual Security

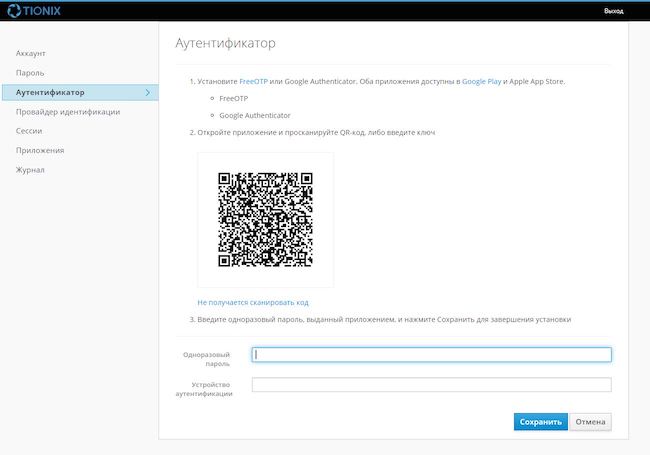

Кроме того, в личном кабинете можно настроить двухфакторную аутентификацию: добавить устройство, на которое будут присылаться одноразовые коды (OTP), в качестве дополнительной защиты от несанкционированного доступа (НСД). Для настройки этой функции нужно скачать приложение-аутентификатор.

Рисунок 8. Настройка двухфакторной аутентификации для пользователя TIONIX Virtual Security

Общие настройки доменов

В TIONIX Virtual Security домены позволяют разделять области доступа пользователей в системе, что повышает вариативность других настроек доступа и пользовательских ролей в системе.

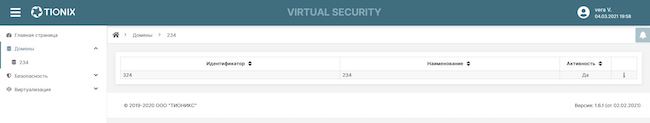

Рисунок 9. Список доступных пользователю доменов TIONIX Virtual Security

При наличии соответствующих полномочий администратор может создавать новые домены, изменять и удалять уже существующие. Среди доступных настроек выделим следующие:

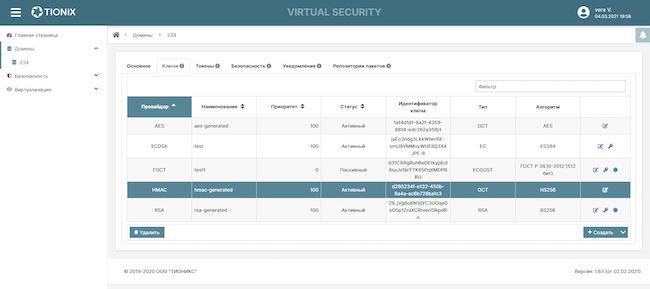

- Управление ключами, использующимися для цифровой подписи (поддерживаются криптографические алгоритмы AES, ECDSA, HMAC, RSA, ГОСТ Р 34.10-2012). Возможна установка разных параметров для генерации ключей (размер, модификации алгоритмов, пароль), если это применимо.

Рисунок 10. Управление ключами для создания цифровой подписи

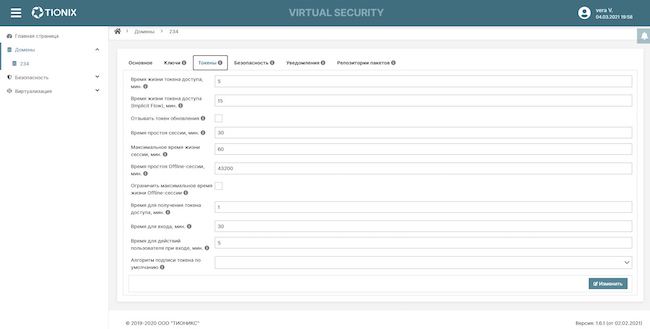

- Управление токенами сессий по спецификации OpenID Connect. Можно изменять различные параметры времени, связанные с токенами и сессиями пользователей (время жизни и простоя, время для входа, для получения токена доступа и другие).

Рисунок 11. Управление токенами сессий пользователей TIONIX Virtual Security

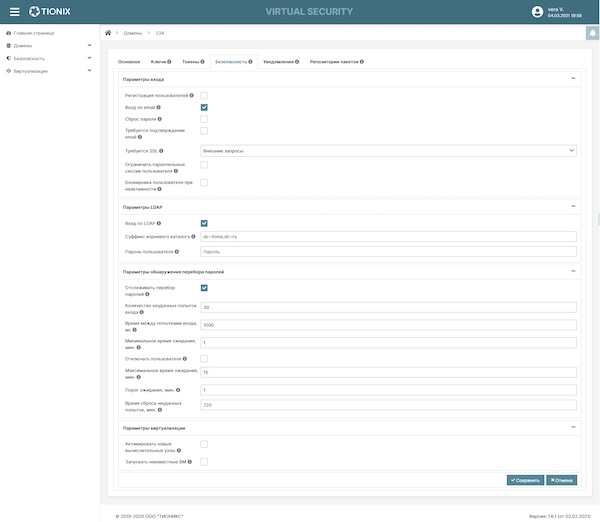

- Настройка безопасности в рамках домена включает в себя параметры, связанные со входом и регистрацией пользователей с использованием OpenID Connect, с настройкой доступа к каталогам (по LDAP), обнаружением действий по подбору паролей и возможностью активации новых вычислительных узлов или запуска виртуальных машин.

Рисунок 12. Настройка безопасности в рамках домена TIONIX Virtual Security

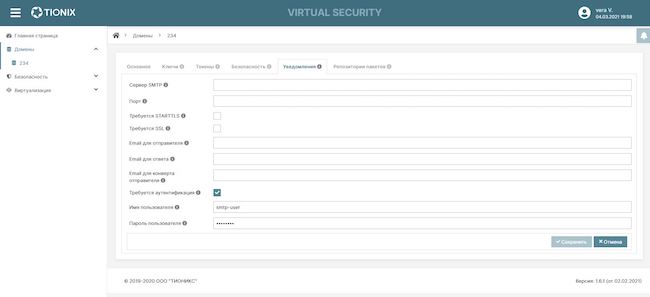

- Отправка уведомлений пользователям в домене с использованием указанного SMTP-сервера, выбранными параметрами шифрования и почтовыми адресами.

Рисунок 13. Настройка уведомлений пользователям в домене TIONIX Virtual Security

Управление внешними ИС

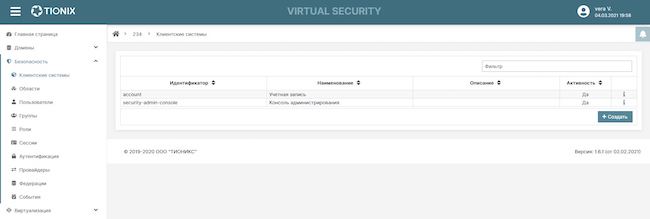

TIONIX Virtual Security может стать точкой доступа пользователей внешних (клиентских) ИС, поддерживающих OpenID Connect. Администратор домена может создавать, настраивать и удалять клиентские системы.

Рисунок 14. Список клиентских ИС администрируемого домена TIONIX Virtual Security

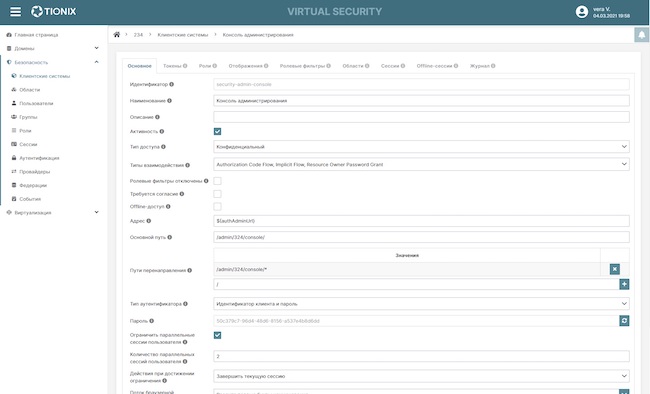

При создании клиентской системы нужно указать такие параметры, как тип доступа (публичный, конфиденциальный или с использованием токена) и взаимодействия (например, перенаправление), расположение ИС (корневой адрес, основной путь и путь перенаправления), аутентификационные данные (при наличии). Также администратор может задать ограничения параллельных сессий пользователей ИС.

Рисунок 15. Основные параметры внешней ИС в TIONIX Virtual Security

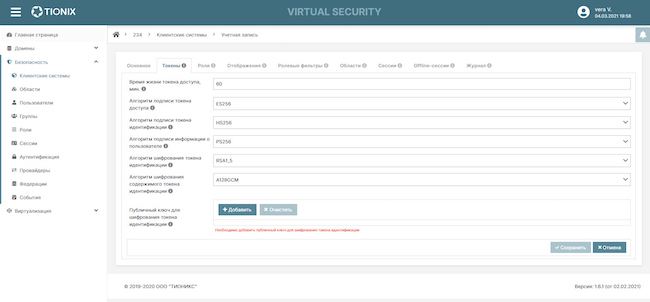

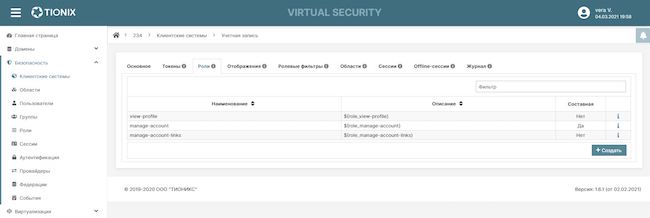

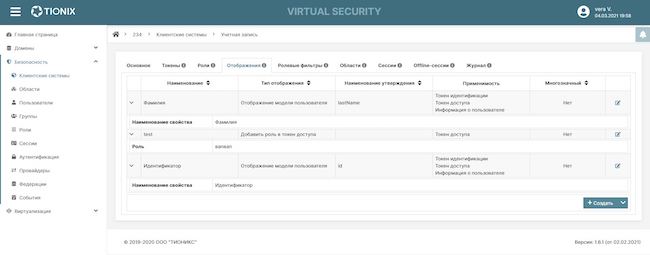

В зависимости от требований ИС можно настраивать алгоритмы подписи токенов по спецификации протокола OpenID Connect (доступ, идентификация), роли пользователей, отображения (правила преобразования запросов между клиентом и сервером аутентификации, которые связывают данные в ИС с токенами) и общие наборы таких преобразований для нескольких ИС (области OpenID).

Рисунок 16. Установка алгоритмов подписи токенов OpenID Connect

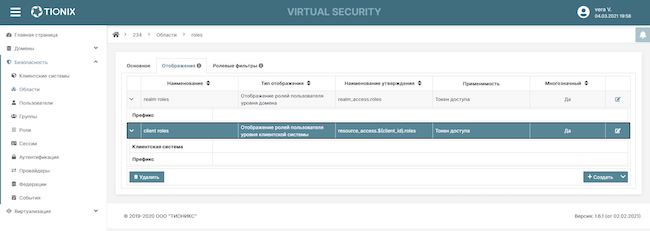

Рисунок 17. Роли пользователей в клиентской системе TIONIX Virtual Security

Отображения используются для предоставления пользователям доступа без ввода ими паролей, а только в результате проверки соответствия данных о пользователе, предоставленных в токене и сохранённых в ИС. Это снижает риски компрометации аутентификационной информации при утечках данных.

Рисунок 18. Отображения в клиентской системе TIONIX Virtual Security

Помимо указанного администратор может просматривать список активных стандартных и офлайн-сессий пользователей, а также журнал событий безопасности, связанных с этой ИС.

Сессии отображаются в таблице, которая содержит информацию об имени пользователя, IP-адресе (с него осуществлялся доступ), начале сессии и дате последнего доступа. Поскольку в рамках обзора был получен доступ к демостенду TIONIX Virtual Security, данный раздел административной консоли неинформативен и скриншот мы не приводим.

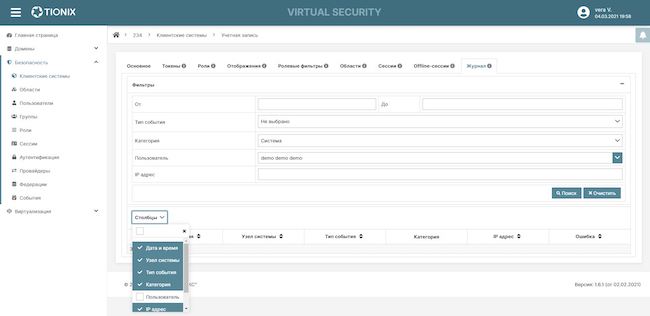

Таблица с событиями безопасности включает в себя информацию о дате, времени, узле-источнике, типе, категории и причине возникновения (ошибки) события, а также имени пользователя и его IP-адресе. Администратор может настраивать видимость столбцов и использовать расширенную фильтрацию для более удобного поиска по журналу событий ИС.

Рисунок 19. Журнал событий клиентской системы TIONIX Virtual Security

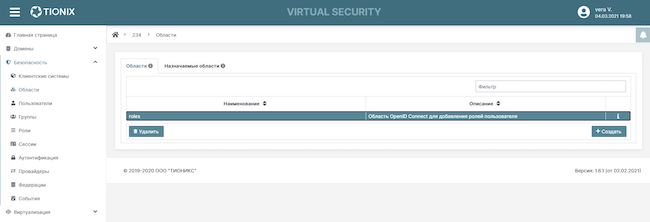

Для реализации сложных сценариев взаимодействия в информационных системах используются упомянутые выше области. Администратор может настраивать отображения и задавать роли пользователей, которые будут передаваться в токене аутентификации.

Рисунок 20. Список областей клиентских систем TIONIX Virtual Security

Рисунок 21. Основные параметры области клиентских систем TIONIX Virtual Security

Рисунок 22. Настройка отображений для области OpenID Connect в TIONIX Virtual Security

Управление учётными записями пользователей, группами и ролями

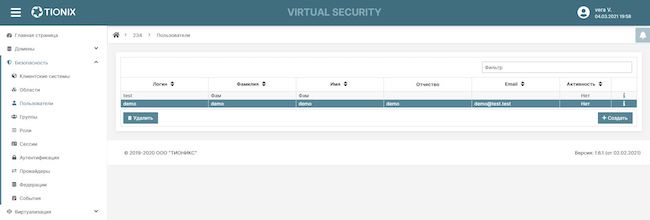

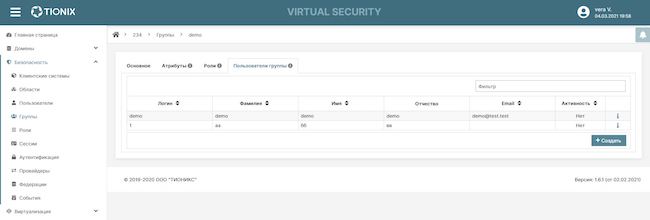

На вкладке «Пользователи» можно увидеть список всех пользователей выбранного домена.

Рисунок 23. Список пользователей домена TIONIX Virtual Security

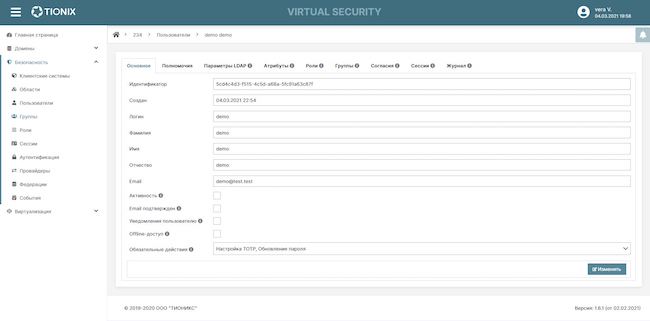

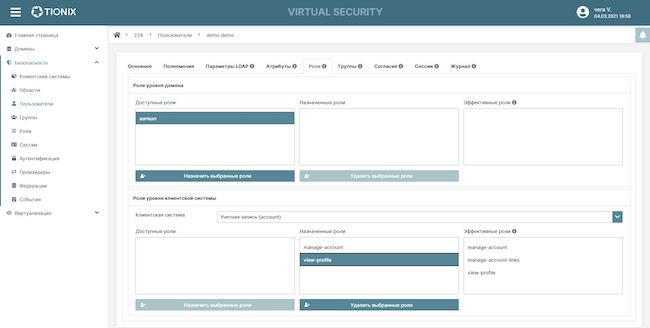

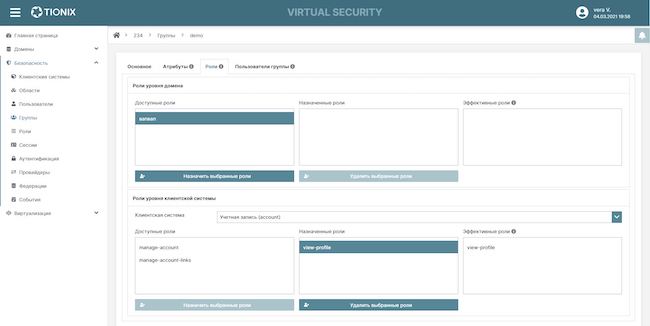

Администратор может редактировать все характеристики учётной записи, а также устанавливать и сбрасывать пароль, настраивать параметры доступа к каталогам по LDAP, присваивать атрибуты (особенности конкретного пользователя), назначать роли с разными уровнями иерархий (домен или ИС).

Рисунок 24. Основные характеристики учётной записи пользователя TIONIX Virtual Security

Рисунок 25. Настройка ролей пользователя TIONIX Virtual Security

По аналогии с клиентскими системами администратор может просматривать информацию о сессиях пользователя и журнал связанных с ним событий безопасности. Дополнительно можно увидеть информацию о согласиях, запрошенных у пользователя при входе в ИС, и удалить их при необходимости.

Группа пользователей как отдельный параметр управления доменом настраивается интуитивно. Список характеристик включает в себя название, атрибуты, роли и собственно пользователей, входящих в группу. Также можно создавать группы, которые будут автоматически назначены новым пользователям.

Рисунок 26. Список групп пользователей TIONIX Virtual Security

Рисунок 27. Настройка пользовательской группы в TIONIX Virtual Security

Рисунок 28. Настройка ролей, которые содержит группа, в TIONIX Virtual Security

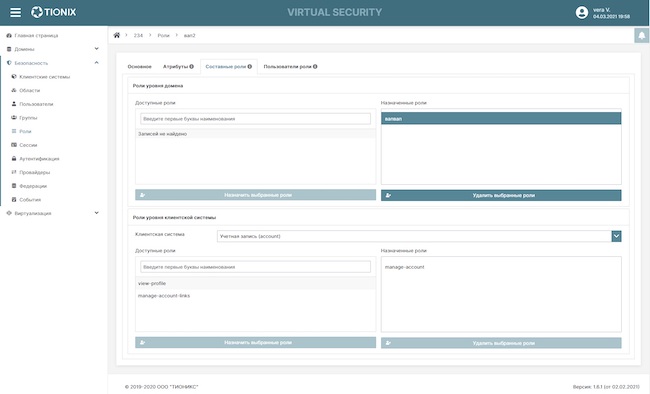

Настройка ролей пользователей в домене практически не отличается от настройки пользовательских групп. Администратор также может создавать составные (композитные) роли.

Рисунок 29. Создание составных ролей пользователей TIONIX Virtual Security

Используя многочисленные пользовательские параметры можно реализовать очень гибкую ролевую модель, которая будет отвечать всем требованиям безопасности при доступе к наиболее важным информационным системам.

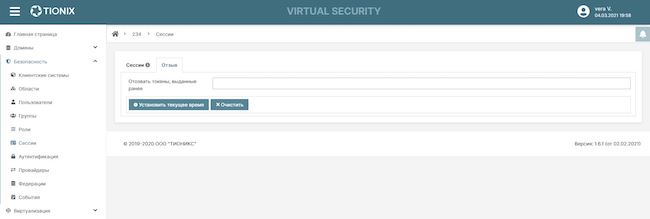

Управление сессиями аутентификации

Администратор может просматривать все активные сессии пользователей для клиентских систем в рамках домена, а также отзывать все ранее выданные токены (в этом случае всем пользователям необходимо будет повторно пройти процедуру аутентификации).

Рисунок 30. Отзыв всех выданных пользователям TIONIX Virtual Security токенов аутентификации

Управление аутентификацией

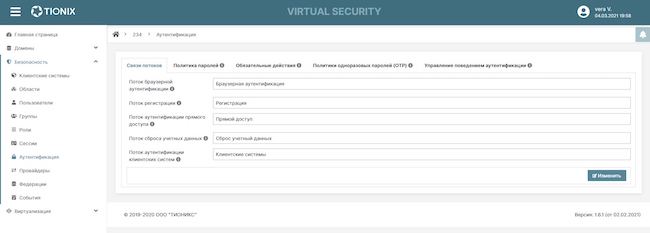

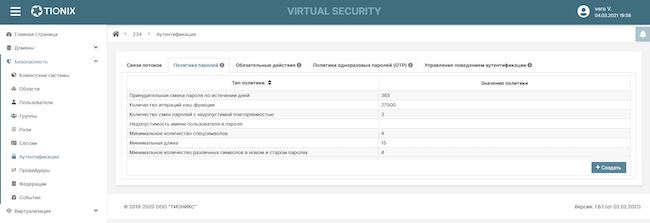

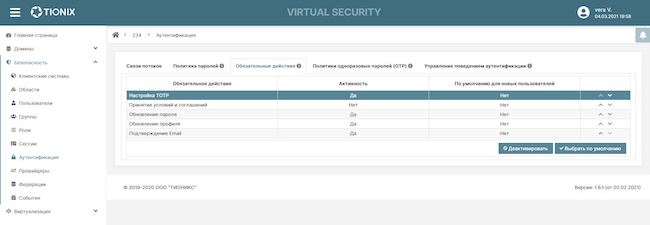

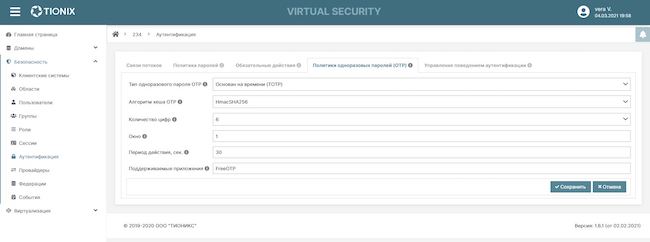

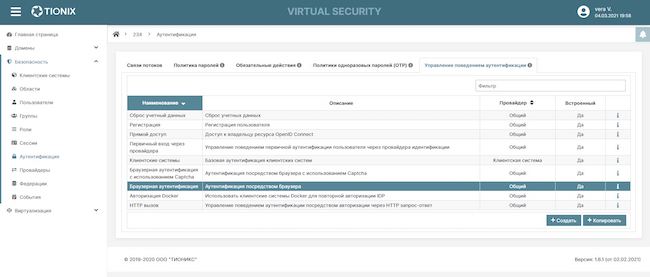

Административный интерфейс TIONIX Virtual Security позволяет управлять аутентификацией пользователей путём настройки параметров потоков аутентификации, регистрации и сброса учётных данных, политики паролей, обязательных действий при входе в систему, политики одноразовых паролей на основе TOTP или HOTP.

Рисунок 31. Управление параметрами потоков аутентификации в домене TIONIX Virtual Security

Рисунок 32. Настройка политики паролей учётных записей в домене TIONIX Virtual Security

Рисунок 33. Настройка обязательных действий пользователей TIONIX Virtual Security при входе в систему

Рисунок 34. Настройка политики одноразовых паролей для пользователей TIONIX Virtual Security

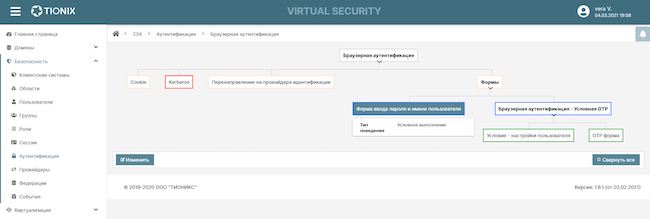

Дополнительно можно управлять поведением аутентификации. Помимо встроенных вариантов (например, для браузерной аутентификации) администратор может создавать свои, редактировать и удалять уже имеющиеся.

Рисунок 35. Встроенные виды управления поведением аутентификации в доменах TIONIX Virtual Security

Рисунок 36. Браузерный тип управления поведением аутентификации в доменах TIONIX Virtual Security

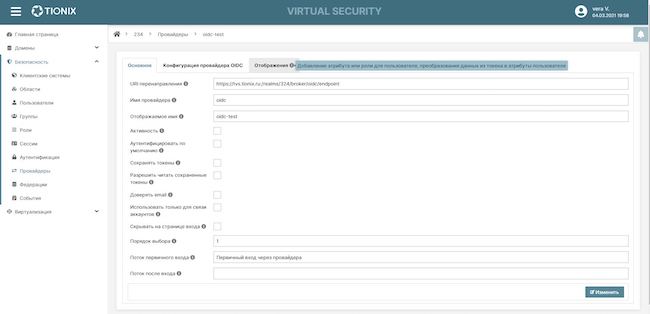

Управление провайдерами идентификации

TIONIX Virtual Security поддерживает добавление внешних провайдеров идентификации OpenID Connect и ЕСИА. Через них пользователи могут получать доступ к клиентской системе.

Рисунок 37. Список добавленных внешних провайдеров идентификации в домене TIONIX Virtual Security

Помимо базовых настроек конфигурации провайдеров администратор может настраивать отображения, чтобы при входе в систему пользователю сразу назначались нужные роли или атрибуты.

Рисунок 38. Настройки провайдеров идентификации в домене TIONIX Virtual Security

Настройка единой точки входа

Для обеспечения единого доступа к ИС можно настроить службы федерации LDAP или Kerberos.

Рисунок 39. Список настроенных федераций в домене TIONIX Virtual Security

Важной и весьма редкой функцией является возможность объединения нескольких федераций различных типов. Благодаря этому, к примеру, пользователи из внешних доменов, использующих федерации типов LDAP и Microsoft Active Directory, могут быть объединены в один домен в TIONIX Virtual Security для дальнейшей аутентификации.

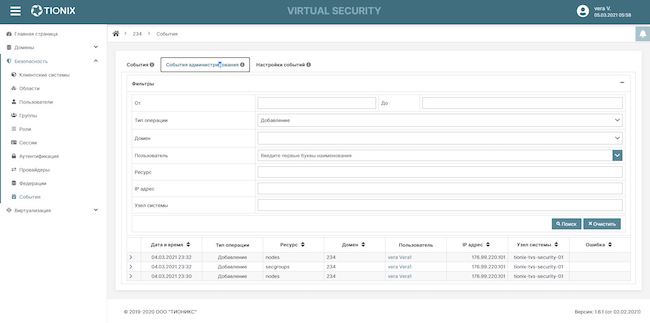

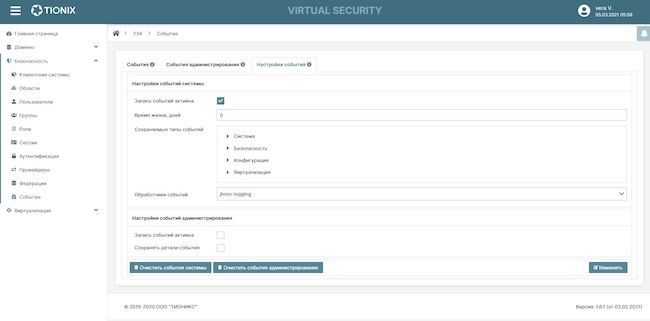

Регистрация событий безопасности

В особом разделе веб-интерфейса администрирования представлена информация о действиях пользователей в домене. Отдельно собраны события аутентификации и авторизации и события изменения конфигурации системы. Как и на других подобных вкладках, возможны изменение видимости столбцов и использование расширенной фильтрации.

Рисунок 40. Журнал событий администрирования в домене TIONIX Virtual Security

Администратор может настраивать категории журналируемых событий.

Рисунок 41. Настройка журналирования в домене TIONIX Virtual Security

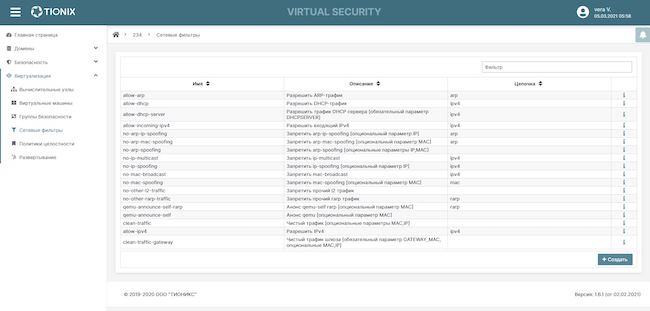

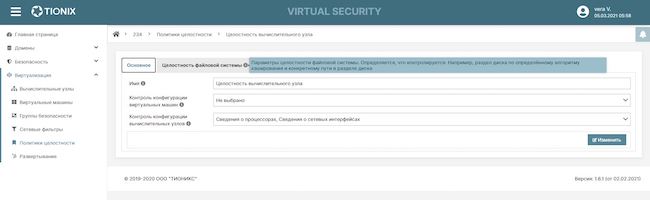

Управление виртуализацией

Из веб-интерфейса администрирования TIONIX Virtual Security можно управлять входящими в состав платформы вычислительными узлами и виртуальными машинами (добавлять, настраивать, изменять конфигурацию, удалять) и настраивать группы безопасности.

Кроме того, можно настроить правила сетевой фильтрации для виртуальных машин и контролировать целостность файловой системы инфраструктуры, создавая политики целостности и настраивая выполнение соответствующих задач по расписанию.

Рисунок 42. Настройка сетевой фильтрации для виртуальных машин в составе TIONIX Virtual Security

Рисунок 43. Политики целостности виртуальной инфраструктуры TIONIX Virtual Security

Рисунок 44. Настройка политики целостности виртуальной инфраструктуры TIONIX Virtual Security

Выводы

TIONIX Virtual Security — это платформа, разработанная для защиты информации, управления доступом и учётными записями, контроля целостности ИС и данных в виртуальной инфраструктуре, построенной на базе KVM. Возможности гибкой настройки компонентов, систем и функций делают её универсальным средством решения различных задач информационной безопасности.

TIONIX Virtual Security разработана российской компанией и может применяться в рамках программы по импортозамещению. Платформа включена в реестр российских программ для электронных вычислительных машин и баз данных, а также сертифицирована ФСТЭК России по четвёртому уровню доверия, что подтвердило возможность её использования как СЗИ от НСД в объектах критической информационной инфраструктуры наивысшей категории значимости, включая ГИС, АСУ ТП, ИСПДн.

Достоинства:

- Сертификат ФСТЭК России № 4348 от 24 декабря 2020 года. TIONIX Virtual Security отвечает восьми из десяти требований в категории ЗСВ.

- Возможность конфигурирования платформы в соответствии с потребностями компании, хорошая горизонтальная масштабируемость всех компонентов.

- Удобный пользовательский веб-интерфейс администрирования, позволяющий централизованно управлять конфигурацией и ресурсами инфраструктуры, виртуализацией, а также аутентификацией и сессиями пользователей.

- Поддержка многофакторной аутентификации с использованием механизма одноразовых паролей (TOTP и HOTP).

- Гибкая ролевая модель, широкие возможности по управлению учётными записями, группами и ролями пользователей.

- Автоматизированные и централизованные сбор и хранение событий безопасности с возможностью настройки категорий журналируемых событий.

- Подробная эксплуатационная документация.

Недостатки:

- Отсутствие возможности отслеживать состояние машин, входящих в состав инфраструктуры, в веб-интерфейсе администрирования (например, нет показателей загрузки процессоров). Стоит, впрочем, оговориться, что обычно эта задача связана с эксплуатацией инфраструктуры, а не с обеспечением её безопасности.

- Для полноценной эксплуатации функциональных возможностей платформы уровень квалификации ответственного персонала должен быть весьма высоким.

Рекомендации:

- Исправить неудобства веб-интерфейса, замеченные в рамках подготовки обзора (например, для некоторых параметров отсутствуют всплывающие подсказки, нельзя отредактировать созданные политики паролей, при обновлении страницы во время просмотра вкладок можно увидеть сообщение об ошибке доступа). Они не являются критически важными, но влияют на восприятие продукта и могут создавать неудобства во время эксплуатации.