Сертификат AM Test Lab

Номер сертификата: 400

Дата выдачи: 17.11.2022

Срок действия: 17.11.2027

- Введение

- Архитектура Senhasegura

- Функциональные возможности модуля PAM

- Системные требования Senhasegura

- Интеграционные возможности Senhasegura

- Развёртывание Senhasegura

- Применение Senhasegura

- Выводы

Введение

По данным Check Point Research, одного из подразделений Check Point Threat Intelligence, в 2021 году число атак на корпоративные сети выросло на 50 %, а особенно успешными были атаки с использованием привилегированных учётных записей.

Согласно докладу Verizon «Data Breach Investigation 2021», примерно 60 % утечек данных связаны с привилегированными аккаунтами.

В докладе «Cost of Data Breach Report 2021» от компании IBM показано, что ущерб от привилегированных учётных записей в случае их кражи или утечки значительно выше, чем от обычных.

Один из проверенных способов минимизировать риски — планомерное инвестирование в технологию управления привилегированным доступом (Privileged Access Management, PAM), которая направлена на реализацию принципа наименьших привилегий: каждому пользователю предоставляется минимальный набор прав, необходимых для выполнения служебных обязанностей.

Главная цель PAM — защитить компанию от случайного или умышленного злоупотребления привилегированным доступом независимо от того, осуществляется ли он удалённо или пользователь находится непосредственно перед корпоративными клавиатурой и монитором. Угрозы в отношении привилегированного доступа воспринимаются особенно остро, если компания пребывает в стадии развития, претерпевает болезненные метаморфозы, сопутствующие росту, выходу на новые рынки и иным инициативам по расширению бизнеса.

Как правило, по мере укрупнения и усложнения информационных технологических систем компании растёт и количество используемых привилегированных учётных записей. За последние несколько лет компании столкнулись с повышенными темпами роста их числа. Новые аккаунты создаются не только для сотрудников, но и для подрядчиков, поставщиков, аудиторов, которые эксплуатируют локальные и облачные системы, а также решения в составе сложных гибридных сред. Характерно, что при этом отнюдь не приходится говорить об уменьшении потребности в использовании PAM со стороны малых компаний. В свою очередь, в более крупных масштабах развивающихся предприятий специалистам по ИБ становится всё труднее очерчивать проблемные области и проводить мероприятия по их устранению.

Каждый бизнес и каждый потребитель потенциально подвержены риску использования привилегий в качестве вектора атаки. Этот непреложный факт требует повсеместного внедрения PAM-решений. Одним из таких продуктов является PAM-платформа Senhasegura компании MT4 Tecnologia, которая представлена на рынке уже более 20 лет и за это время успела обзавестись обширной сетью партнёров в 54 странах на пяти континентах.

Важным событием в истории развития PAM-решений компании стал совместный проект с одним из крупнейших банков мира, которому потребовалось удовлетворить потребности связанные с управлением привилегированным доступом ко критической инфраструктуре. Успешная реализация этого проекта заслужила признание Gartner, одной из самых влиятельных консалтинговых компаний в области ИТ, которая в 2016 году включила решение MT4 Tecnologia в своё руководство «Market Guide for Privileged Access Management».

В дальнейшем в «магических квадрантах» Gartner за 2020 и 2021 годы платформе Senhasegura был присвоен статус «PAM Challenger», а в докладе о критически важных функциональных возможностях «Critical Capability (CC)» за 2021 год — поставлена вторая по величине оценка технологии с уровнем выше среднего по рынку. Кроме того, платформа Senhasegura дважды признавалась лауреатом номинации «Выбор клиента» (Customer’s Choice) в докладе «Voice of the Customer 2021».

На фоне массового ухода из России иностранных вендоров в области информационной безопасности, включая ведущих производителей PAM-решений, Senhasegura остаётся единственным PAM-решением, представленным в «магических квадрантах» Gartner и при этом доступным для использования отечественным потребителем. В сложившихся обстоятельствах примечательно и то, что в мае 2022 года в платформе Senhasegura был официально представлен интерфейс на русском языке.

Архитектура Senhasegura

Senhasegura представляет собой единую платформу, состоящую из набора модулей, решающих различные задачи, и разворачивается в виде готового образа виртуальной машины на базе Debian.

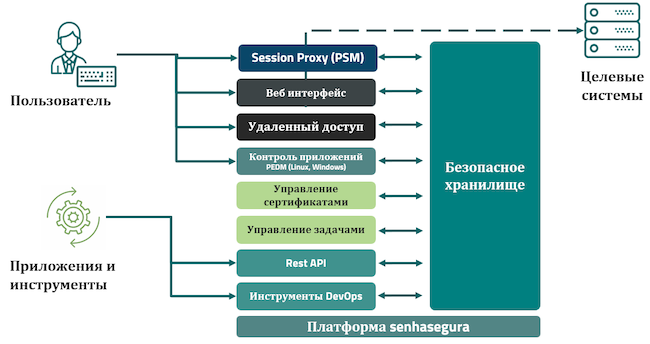

Модули платформы Senhasegura:

- PAM: управление привилегированными пользователями и учётными данными.

- GO EndPoint Management: управление привилегиями запускаемых приложений на рабочих станциях и серверах.

- Certificate Manager: управление жизненным циклом сертификатов SSL (HTTPS).

- DevOps Secret Management: управление секретами для DevOps.

- Domum Remote Access: модуль для удалённого доступа подрядчиков без VPN.

Рисунок 1. Модульная архитектура Senhasegura

Senhasegura PAM

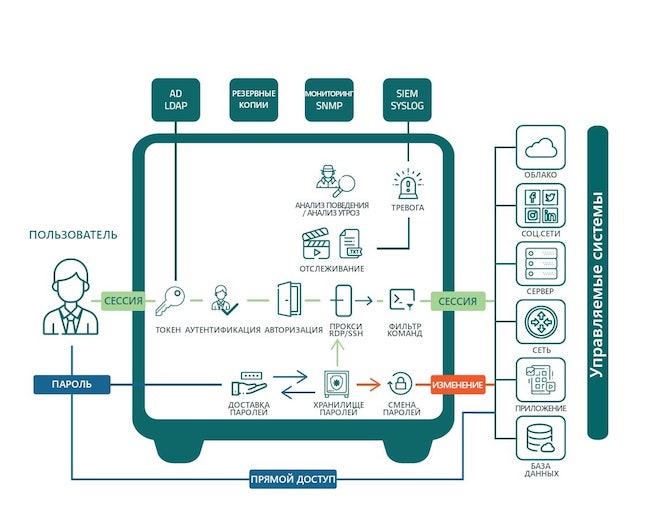

По каждому из модулей можно написать отдельный обзор, но пока остановимся на модуле PAM, его схема представлена на рисунке 2.

Рисунок 2. Схема модуля PAM Senhasegura

Пожалуй, каждому ИТ-специалисту знакомо неприятное ощущение, когда после приобретения «коробочного» решения внезапно обнаруживается, что для его развёртывания и полноценной эксплуатации требуется закупить ещё множество дополнительных (и часто недешёвых) программно-технических средств.

Разработчики платформы Senhasegura в этом отношении проявили предусмотрительность. Их решение самодостаточно и для его работы не требуется дополнительно покупать лицензии на СУБД или терминальные серверы Microsoft RDS, в его состав включены все самые необходимые базовые программные компоненты, тесно интегрированные в архитектуру платформы с целью избавить пользователя от потребности в приобретении дополнительных сторонних продуктов.

Функциональные возможности модуля PAM

Основные функциональные возможности модуля PAM приведены в таблице 1.

Таблица 1. Функциональные возможности модуля PAM Senhasegura

Функциональная возможность | Описание |

Аутентификация пользователей | Senhasegura имеет собственный модуль аутентификации, также система поддерживает Active Directory, LDAP, TACACS и RADIUS |

Ролевая модель доступа | Полноценная ролевая модель доступа с возможностью создания своих ролей с нужным набором разрешений |

Двухфакторная аутентификация | Встроенная поддержка TOTP (Google Authenticator), RSA, DUO или стороннего решения, подключаемого через RADIUS |

Хранение паролей и SSH-ключей | Пароли и SSH-ключи содержатся в хранилище, зашифрованном с помощью AES 256. Доступ к паролям возможен только через модуль управления доступом |

Управление паролями | Система позволяет выполнять смену паролей и SSH-ключей от практически любых систем: Linux, Windows, различных СУБД, сетевых устройств и веб-приложений |

Контроль сессий доступа | Senhasegura позволяет предоставлять доступ к целевым системам по протоколам RDP, SSH, HTTP, VNC, X11, а также к опубликованным приложениям RemoteApp |

Фильтрация команд | Поддерживается фильтрация команд по белому и чёрному спискам на основе регулярных выражений с возможностью блокировать пользователя или прервать сессию при попытке выполнения |

Запись сессий | Ведется видеозапись сессий доступа с распознаванием текста на экране и с журналированием ввода с клавиатуры |

Функция «just-in-time» | Senhasegura может автоматически активировать привилегированную учётную запись перед началом сессии и деактивировать её после завершения сессии. Также могут создаваться одноразовые учётные записи только на время сеанса доступа |

Отчёты PCI | Поддерживается набор специальных отчётов для соответствия требованиям аудита PCI |

Журналы аудита | В платформе реализованы различные отчётные формы, охватывающие все актуальные события, имеющие место в системе. Поддерживается экспорт событий в SIEM по протоколу Syslog |

Дашборды | Предусмотрены панели мониторинга, посвящённые статусам системного здоровья, процессов, бизнес-здоровья и т. д. |

Гибкая настройка групп доступа | Каждый пользователь видит только те устройства и учётные записи, которые указаны в соответствующих группах доступа. Политики, которые можно реализовать с помощью группы доступа:

Группы доступа могут применяться как к отдельным целевым системам и учётным записям, так и к типам целевых ресурсов и аккаунтов. Например, можно создать группу доступа, которая даёт право посмотреть пароль от всех локальных учётных записей на всех доменных машинах |

Функциональность модуля обнаружения | Модуль обнаружения позволяет сканировать различные устройства в сети и находить на них учётные записи. Поддерживаются следующие типы данных:

|

Системные требования Senhasegura

Платформа Senhasegura может быть развёрнута на любом гипервизоре: ESX / ESXi, Xen Citrix, Microsoft Hyper-V, Microsoft Azure, Linux KVM, OpenStack, AWS, GCP. Также есть возможность установить её на самостоятельно инсталлированную ОС семейства Linux из ISO-файла даже на физический сервер без виртуализации, но такой вариант почти никто не использует.

Минимальные системные требования:

- Объём ОЗУ — 6 ГБ.

- Объём свободного места на жёстком диске — 100 ГБ (для хранения записей сессий).

- 4 ядра ЦП.

Пример системных требований для контроля и записи 500 одновременных сессий SSH / RDP / RemoteApp / HTTP:

- Объём ОЗУ — 36 ГБ.

- Объём свободного места на жёстком диске — до 10 ТБ (зависит от срока хранения записей сессий).

- 36 ядер ЦП.

Интеграционные возможности Senhasegura

Если не учитывать встроенную возможность настройки шаблонов интеграции, то платформа Senhasegura поддерживает интеграционные возможности нескольких типов. Шаблоны интеграции полностью открыты и могут быть изменены администратором.

Хотя для интеграции со сторонними системами могут потребоваться специальные плагины, архитектура парольных механизмов и реализованные функциональные возможности по интеграции позволяют разрабатывать такие плагины сравнительно быстро и без особых трудозатрат.

Платформа Senhasegura в целом построена на принципе неинвазивности, то есть в большинстве случаев интеграция со сторонней системой не требует разработки под неё специального агента. При этом агентская архитектура поддерживается и вполне приветствуется для случаев, в которых интеграция с тем или иным приложением требует особенно тесного и нестандартного взаимодействия.

Перечень уже реализованных интеграционных решений пространен и охватывает, по заявлению производителя, десятки наименований операционных систем, сетевого оборудования, серверов приложений, устройств сетевой безопасности (межсетевые экраны, UTM, средства обнаружения и предотвращения вторжений), сред виртуализации, СУБД, хранилищ данных, приложений Windows, служб каталогов, сред DevOps, ITSM, TOTP, SIEM, SSO, MFA и т. д.

Развёртывание Senhasegura

Благодаря поддержке технологии виртуализации процедура развёртывания Senhasegura очень проста и установка займёт около 10 минут.

Для того чтобы начать использовать решение, нужно запросить ссылку на образ диска виртуальной машины под используемый гипервизор у одного из партнёров Senhasegura и создать новую виртуальную машину, указав в качестве диска скачанный образ.

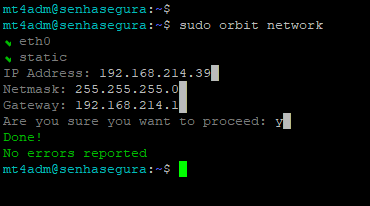

После запуска виртуальной машины нужно войти в систему под учётной записью «mt4adm» и выполнить настройку сети командой «sudo orbit network» (см. рисунок 3). После этого на экране появится сообщение об успешном выполнении операции.

Рисунок 3. Пример сетевой настройки Senhasegura

После настройки сети можно войти в веб-интерфейс системы, активировать лицензию и начать настройку.

В новом экземпляре Senhasegura после принятия лицензионного соглашения EULA появится окно мастера конфигурирования, в котором следует настроить резервное копирование и сформировать отказоустойчивый кластер. По завершении работы мастера конфигурирования нужно перейти по адресу «https://[IP]/flow/orbit» и активировать опцию «Enable application».

Теперь программа готова к запуску с заданной конфигурацией. Достаточно выйти из приложения и повторить процедуру доступа.

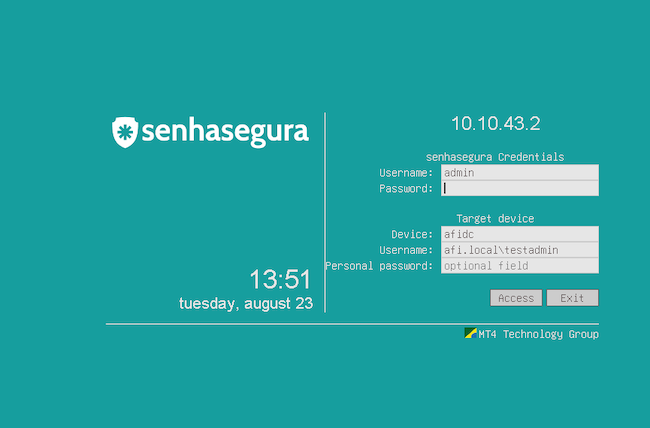

Рисунок 4. Окно входа в веб-приложение Senhasegura

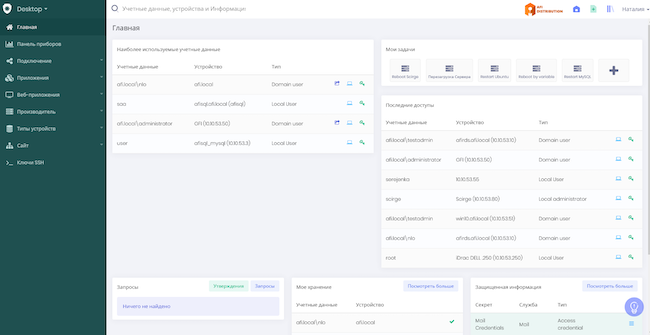

Рисунок 5. Рабочий стол пользователя Senhasegura

Применение Senhasegura

Управление учётными записями

Реализация PAM с помощью платформы Senhasegura основывается на базовых сущностях «устройство» (Device) и «учётные данные» (Credentials).

Устройства — это управляемые платформой инфраструктурные элементы, такие как серверы, рабочие станции, сетевые ресурсы, веб-приложения и др.

Под учётными данными понимаются имя пользователя и его пароль, ассоциированные с устройством, с помощью которого осуществляется удалённый доступ.

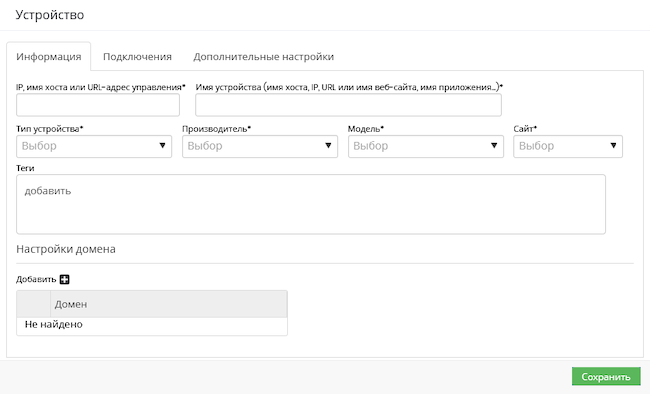

В окне регистрации устройства содержатся все необходимые элементы управления для сегрегации доступа и проверки возможности соединения.

Рисунок 6. Окно регистрации устройства в Senhasegura

На вкладке «Подключения» нужно указать протоколы и порты, соединения по которым принимает устройство, и проверить сетевую доступность последнего.

Учётные данные можно зарегистрировать через ярлык в меню быстрого доступа или через пункт меню «Учётные данные» → «Все». Для регистрации учётных данных обязательно нужно заполнить поля с именем пользователя, типом пароля и именем устройства.

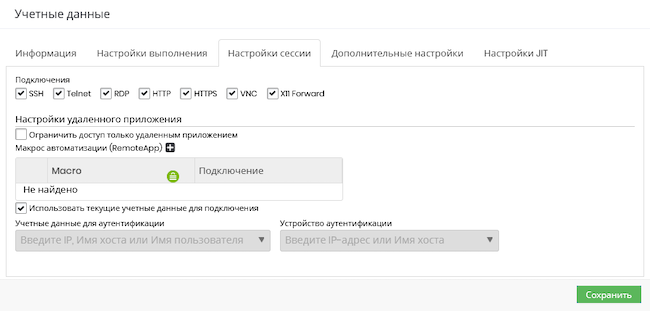

На вкладке «Настройки сессии» конфигурируется использование учётных данных в прокси-сеансах.

Рисунок 7. Окно регистрации учётных данных в Senhasegura

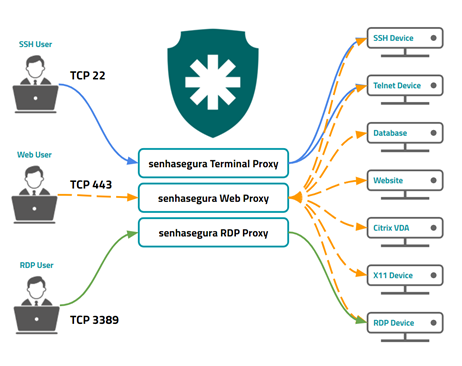

Подключение к целевым системам

Senhasegura поддерживает управление сессиями доступа по всем популярным протоколам: RDP, SSH, RemoteApp, HTTP, а также X11, VNC и другим. Все сеансы доступа запускаются без раскрытия пользователю паролей от целевых систем. Ведётся видеозапись сессий, фиксируется ввод данных с клавиатуры, выполняется распознавание текста внутри сеансов, а также контролируются введённые команды SSH.

Рисунок 8. Подключение к целевым системам в Senhasegura

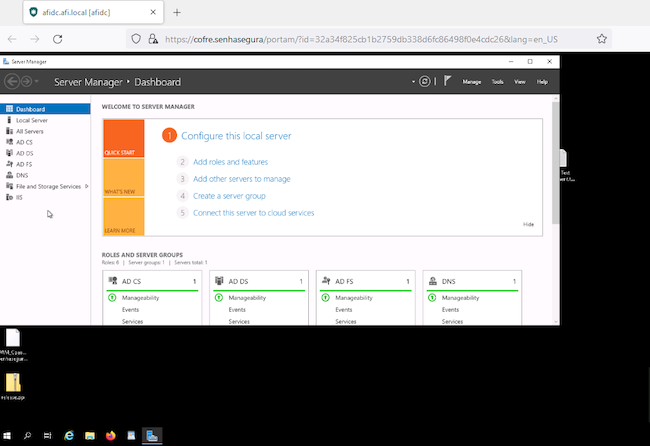

Подключение через веб-шлюз Senhasegura

Сессия доступа к целевой системе может быть открыта во вкладке любого веб-браузера, этот вариант подключения доступен по умолчанию и не требует никаких дополнительных настроек. Он удобен тем, что работает вне зависимости от ОС и установленного на рабочую станцию ПО, то есть сессия доступа откроется откуда угодно.

Рисунок 9. Подключение через веб-шлюз Senhasegura

Подключение через RDP-шлюз Senhasegura

С помощью любого RDP-клиента можно войти в RDP-шлюз Senhasegura, указать параметры целевой системы и подключиться к ней.

Рисунок 10. Подключение через RDP-шлюз Senhasegura

Подключение с помощью WinSCP, Mobaxterm, xShell и других клиентов

Также можно подключаться к целевым системам через сторонние менеджеры подключений, создавая в них соединения вида:

- имя хоста — адрес сервера Senhasegura,

- имя пользователя — «PamUser[TargetUser@TargetServer]».

Подключение к приложениям RemoteApp

С помощью тех же способов подключения, которые были описаны выше, Senhasegura может обеспечить подключение к опубликованному на Microsoft RDS приложению, автоматически авторизовавшись в нём. Для этого может быть использован существующий RDS-сервер, т. к. Senhasegura не требует дополнительных настроек или установки каких-либо агентов.

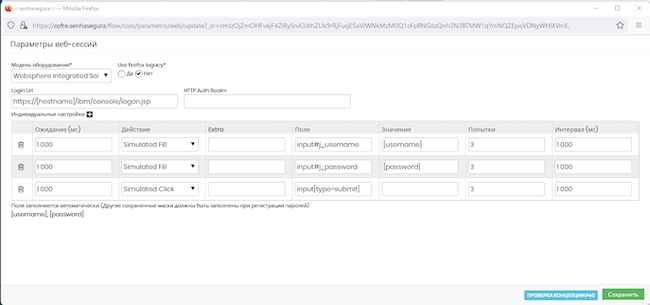

Подключение к веб-приложениям

Senhasegura позволяет организовать контролируемый сеанс доступа в том числе к любым веб-приложениям, причём для этого не требуется участия терминального сервера, эмуляция браузера происходит внутри системы.

Настройка подключения к различным веб-интерфейсам производится через основной веб-интерфейс Senhasegura, на рисунке показаны параметры для запуска сессии доступа к WebSphere.

Рисунок 11. Подключение через Senhasegura к веб-приложениям

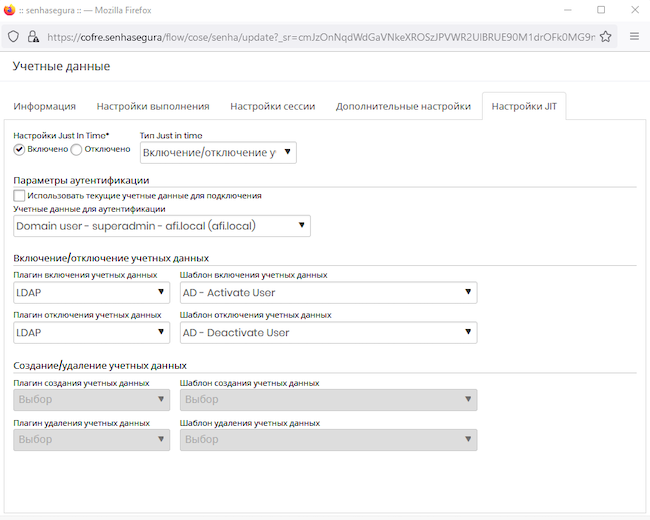

Функция «just-in-time» для учётных записей

Senhasegura позволяет также уменьшить площадь атаки, отключая привилегированные учётные записи, пока они не нужны для выполнения задач в целевых системах. Ниже на рисунке показан пример настройки, при которой учётная запись в Active Directory будет включаться только на время сеанса доступа и автоматически отключаться после завершения сессии.

Рисунок 12. Функция «just-in-time» для учётных записей

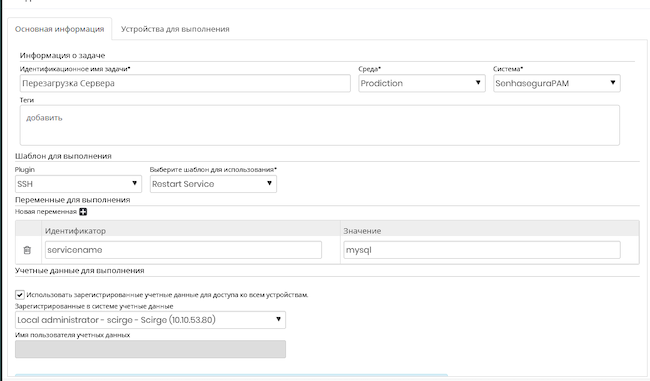

Управление привилегированными задачами

Очень часто пользователям нужно выполнять в целевых системах типовые действия, и для этого они каждый раз открывают сеанс доступа с записью и с необходимостью анализа. Количество сессий доступа можно существенно снизить путём использования привилегированных задач.

Привилегированная задача представляет собой созданный заранее сценарий SSH, LDAP, SQL, cURL, PowerShell или любой другой, который может быть выполнен на целевой системе без организации сессии подключения. Некоторые примеры — перезапуск службы или сервера, команда применения настроек после изменения конфигурационного файла, очистка файлов журналов на устройствах, дамп базы данных SQL.

После того как пользователь запросит выполнение задачи, он сможет проверить её статус. Также есть процесс согласования задачи, когда её выполнение будет запущено только после одобрения ответственным сотрудником. В системе ведётся список всех выполненных задач.

Рисунок 13. Настройки задачи по перезапуску службы «mysql»

Сканирование и обнаружение учётных данных

Платформа Senhasegura обеспечивает централизованное и безопасное управление различными устройствами и учётными данными. Для этого они должны быть зарегистрированы в системе.

В компаниях с развитой информационной инфраструктурой может быть затруднительно вручную зарегистрировать весь парк устройств и соответствующие им учётные данные. Ещё труднее поддерживать эти записи в актуальном состоянии, принимая во внимание постоянные изменения, имеющие место в ИТ-среде компании.

Для разрешения этих трудностей в составе платформы предусмотрен модуль Scan & Discovery, цель работы которого состоит в сканировании сети для обнаружения подключённых устройств и их учётных данных, таких как пароли и ключи SSH.

Модуль Scan & Discovery может подключаться к устройствам по стандартным сетевым протоколам (SSH, Telnet, RDP) без необходимости установки локального агента. Он собирает имя хоста, IP-адрес, список учётных данных, тип привилегий и информацию о регистрации пользователя, включая дату последнего доступа и изменения пароля.

Модуль может обнаруживать следующие типы устройств:

- серверы под управлением Linux, Windows, VMware;

- СУБД Oracle, SQL, MySQL, PostgreSQL;

- сетевые устройства, включая межсетевые экраны, маршрутизаторы, коммутаторы, балансировщики нагрузки;

- рабочие станции.

Также можно автоматически определять привилегированные учётные записи Linux, Oracle, Windows (на локальных машинах или в Active Directory), SQL, MySQL, PostgreSQL.

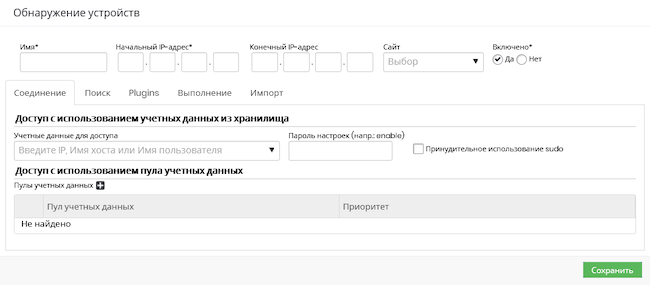

Рисунок 14. Форма обнаружения устройств в Senhasegura

Выводы

Привилегированные учётные данные позволяют администраторам вносить изменения в приложения, устройства и информационные системы. Масштабы их использования значительно увеличились в последнее время вследствие внедрения новых технологий, таких как 5G-интернет, облачные вычисления и интернет вещей (IoT).

Проблема заключается в том, что вместе с тем выросли риски, обусловленные более широкими возможностями по намеренному и непредумышленному злоупотреблению полномочиями со стороны пользователей. С учётом этих обстоятельств даже во многих отношениях рутинная операция, такая как увольнение сотрудника, требует повышенной осторожности: нужно скрупулезно выполнить комплекс действий по лишению привилегий во избежание ущерба.

Не стоит забывать и обо внешних угрозах, реализуемых хакерами, которые используют привилегированные учётные записи для доступа к ИТ-инфраструктуре компании, похищения или уничтожения данных.

Внедрение платформы управления привилегированными пользователями Senhasegura позволяет минимизировать указанные негативные последствия за счёт уменьшения возможностей для осуществления атак с одновременным снижением эксплуатационных расходов и сокращением сложности систем.

Достоинства:

- Высокая скорость развёртывания и простота обслуживания платформы при полноте функциональных возможностей в соответствии с принципом «plug-and-play».

- Набор дополнительных модулей, позволяющих решать сопутствующие задачи: управление секретами для DevOps, сертификатами SSL, привилегиями и приложениями PEDM, а также организация удалённого доступа подрядчиков без VPN. Эти модули не нужно устанавливать, они уже присутствуют на том же сервере, где размещается основной модуль PAM.

- Полноценное хранение и ротация паролей привилегированных учётных записей и SSH-ключей на любых системах.

- Обеспечение безопасного удалённого доступа администраторов и подрядчиков, защита от атак через подрядчиков.

- Отсутствие скрытых затрат на приобретение вспомогательных лицензий, в т. ч. на СУБД и ОС, а также закупку дорогостоящих вычислительных мощностей для развёртывания. Напротив, переход на использование платформы Senhasegura с любого другого из ведущих PAM-решений почти наверняка позволит высвободить избыточные аппаратные мощности.

- Возможность проводить автоматические аудиты использования привилегий для выявления разного рода злоупотреблений.

- Соответствие критериям и стандартам в области аудита: HIPAA, PCI DSS, ISO 27001, Sarbanes-Oxley.

Недостатки:

- Отсутствие сертификатов соответствия требованиям по безопасности информации, действующим на территории Российской Федерации.

- Отсутствие эксплуатационной документации на русском языке.