Сертификат AM Test Lab

Номер сертификата: 180

Дата выдачи: 01.12.2016

Срок действия: 01.12.2021

4.1 Установка и базовая настройка

Введение

Идентификация и аутентификация — неотъемлемая часть различных информационных систем, сервисов и служб, без авторизации невозможно представить себе современную информационную безопасность. Пользователи постоянно сталкиваются с необходимостью входа по логину и паролю в различных приложениях, веб-сервисах и на сайтах, а с ростом их числа это отнимает много времени и сил и привносит дополнительные неудобства. В соответствии с политиками безопасности, пароли должны быть достаточно сложными и длинными, их повторение должно быть исключено, и в подобных условиях простым сотрудникам сложно следовать данным принципам. В течение дня рядовым сотрудникам компаний приходится запоминать и использовать до пятнадцати паролей — от операционной системы, электронной почты, CRM и бухгалтерских систем, до различных веб-сайтов, порталов, файловых хранилищ, мессенджеров и так далее. Кроме того, использование паролей несет множество угроз — их можно подобрать перебором, украсть с помощью фишинговых атак или социальной инженерии.

Решения проблемы управления доступом существуют самые разные — использование общих учетных записей, например, вход по доменной учетной записи, применение аппаратных идентификаторов, USB-токенов и смарт-карт, использование программ для хранения паролей и многое другое. Но у всех этих методов есть свои недостатки: интеграция с контроллером домена поддерживается далеко не во всех сервисах, закупка аппаратных идентификаторов является дополнительным расходом в бюджете, а менеджеры паролей не всегда надежно хранят свои данные и не адаптированы под централизованное управление в корпоративных инфраструктурах.

Компания РЕАК СОФТ взялась за решение проблемы управления идентификацией другими методами. Организация основана в 2014 году, и первым её крупным проектом стала работа по развитию федеральной государственной информационной системой единой идентификации и аутентификации (ЕСИА), созданной Минкомсвязи России для идентификации и аутентификации физических и юридических лиц на государственных порталах, включая самый крупный из них — портал «Госуслуги». Используя накопленный опыт в области единой идентификации и аутентификации, РЕАК СОФТ разработали коммерческий продукт Blitz Identity Provider.

Blitz Identity Provider — программное обеспечение, реализующее функции единой аутентификации в различных приложениях с помощью одной общей учетной записи для каждого пользователя.

Функциональные возможности

Идея, заложенная в Blitz Identity Provider, схожа с идеями, реализуемыми в менеджерах паролей: пользователю предлагается применять один общий пароль, с помощью которого он может получить доступ ко всем необходимым сервисам и приложениям. На этом схожесть с менеджерами паролей заканчивается — Blitz Identity Provider работает на совершенно ином принципе. Если программы для хранения паролей просто сохраняют пароли пользователей и подставляют их в нужные места в формах запроса, Blitz Identity Provider работает напрямую с веб-приложениями, программами и сервисами и проводит аутентификацию беспарольными методами — с помощью протоколов SAML, OpenID Connect и OAuth 2.0. Внедрение Blitz Identity Provider не требует установки программ-агентов на компьютерах и устройствах пользователей.

Авторизация пользователей в Blitz Identity Provider может проводиться разными методами, включая следующие:

- Вход с помощью ввода логина и пароля на веб-странице сервиса.

- Вход с использованием данных текущего сеанса в операционной системе, включая доменные учетные записи.

- Вход с помощью средств электронной подписи.

- Вход через внешние сервисы аутентификации и социальные сети — Facebook, Google, ВКонтакте, ЕСИА («Госуслуги») и серверы Blitz Identity Provider, размещенные в других сетях.

- Автоматический вход с использованием корпоративного прокси-сервера с аутентификацией.

В продукте поддерживается возможность использования двухфакторной аутентификации для повышения уровня защищенности всей системы входа. В качестве второго фактора аутентификации в Blitz Identity Provider могут использоваться следующие возможности:

- Смарт-карты и аппаратные идентификаторы (токены), поддерживаются следующие идентификаторы:

- JaCarta PKI, JaCarta ГОСТ / eToken ГОСТ;

- Рутокен ЭЦП/ ЭЦП 2.0 / ЭЦП PKI / ЭЦП micro, Рутокен ЭЦП Smart Card;

- Рутокен S / S micro, Рутокен Lite / Lite micro, Рутокен Lite Smart Card;

- ESMART Token / ESMART GOST;

- SafeNet eToken;

- Идентификаторы, использующие КриптоПро CSP.

- Аппаратные средства генерации одноразовых паролей — OATH HOTP/TOTP-брелоки.

- Программные средства генерации одноразовых паролей для мобильных устройств — Яндекс.Ключ, Google Authenticator, Windows Authenticator, FreeOTP, Authy, Bitrix OTP, OTP Auth и другие.

- SMS-сообщения и Push-уведомления на мобильных устройствах.

- U2Fтокены (FIDO U2F).

При использовании авторизации по логину и паролю Blitz Identity Provider предоставляет пользователям стандартный набор сервисов — самостоятельная регистрация, восстановление забытого пароля и управление настройками безопасности профиля.

Все возможности по аутентификации в продукте настраиваются с помощью политик безопасности и правил доступа — поддерживается разрешение или запрет на вход в определенный сервис в зависимости от атрибутов пользователя, методов аутентификации и параметров окружения.

Выпускается две версии Blitz Identity Provider — облегченная редакция Standard Edition и полнофункциональная версия Enterprise Edition. Сравнение возможностей по данным версиям приведено в таблице ниже.

Таблица 1. Сравнение функциональных возможностей разных редакций Blitz Identity Provider

| STANDARD EDITION | ENTERPRISE EDITION | |

| Идентификация и аутентификация пользователей | ||

| Логин/пароль | + | + |

| Смарт-карта | + | + |

| Аппаратные HOTP/TOTP-брелоки | + | + |

| Программные TOTP-генераторы | + | + |

| Одноразовые SMS-коды | + | + |

| Push-уведомления | + | + |

| U2F-токен | - | + |

| Подключение внешних систем идентификации | ||

| Вход через аккаунты соцсетей (Facebook, Google, ВКонтакте) | + | + |

| Вход с использованием Kerberos-сервера | - | + |

| Вход с использованием совместимого TLS/SSL-шлюза или VPN-шлюза | - | + |

| Вход с использованием ЕСИА | - | + |

| Вход с использованием другой установки Blitz Identity Provider | - | + |

| Способы подключения приложений к Blitz Identity Provider | ||

| SAML 1.0/1.1/2.0 | + | + |

| OpenID Connect 1.0 / OAuth 2.0 | + | + |

| Через web-proxy с пробросом логина/пароля в форму входа веб-приложения | - | + |

| Поддерживаемые хранилища учетных записей | ||

| Внутренняя база Blitz Identity Provider | + | + |

| Microsoft Active Directory / Samba4 | + | + |

| LDAP-совместимый сервер | + | + |

| Произвольное хранилище (интеграция через REST-API) | - | + |

| Возможность одновременного использования нескольких хранилищ учетных записей | - | + |

| Дополнительные функции | ||

| Настройка внешнего вида страницы входа | + | + |

| Индивидуализация внешнего вида для каждого подключенного приложения | - | + |

| Гибкая настройка правил контроля доступа при входе в приложения | - | + |

| Администрирование через REST-API | - | + |

| Развертывание на Windows | + | - |

| Развертывание на Linux | + | + |

| Построение кластеров серверов Blitz Identity Provider | - | + |

| Пиковая производительность | До 5 аутентификаций в секунду | Не менее 100 аутентификаций в секунду |

| Доступные уровни технической поддержки | Простой и базовый | Базовый, расширенный, премиум |

Системные требования

Системные требования к программному и аппаратному обеспечению для развертывания Standard Edition:

- Количество процессорных ядер: минимум — 1, рекомендуется — 2.

- Оперативная память: минимум — 2 Гб, рекомендуется — 4 Гб.

- Свободное пространство на жестком диске: минимум — 15 Гб, рекомендуется — 30 Гб.

- Операционная система: Windows 7/8/10, Windows Server 2008R2/2012, CentOS 7, RHEL 7, Fedora 23, Debian 8, Ubuntu 16.04.

- Дополнительное программное обеспечение:

- Java Oracle JDK версии не ниже 8u60;

- Memcached версии не ниже 1.4.15;

- LDAP-хранилище — Active Directory, OpenLDAP, 389 Directory Server или аналогичное.

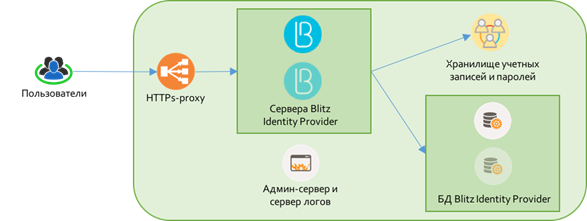

Enterprise Edition, в отличие от Standard-редакции, состоит из нескольких компонентов — прокси-сервера для балансировки нагрузки, рабочих серверов продукта, консоли управления и сервера баз данных.

Рисунок 1. Схема архитектуры Blitz Identity Provider Enterprise Edition

Системные требования к программному и аппаратному обеспечению для развертывания прокси-сервера:

- Количество процессорных ядер: 1.

- Оперативная память: 2 Гб.

- Свободное пространство на жестком диске: 30 Гб.

- Операционная система: CentOS 7, RHEL 7, Fedora 23, Debian 8, Ubuntu 16.04.

Системные требования к программному и аппаратному обеспечению для развертывания сервера баз данных:

- Количество процессорных ядер: 2.

- Оперативная память: 8 Гб.

- Свободное пространство на жестком диске: 50 Гб.

- Операционная система: CentOS 7, RHEL 7, Fedora 23, Debian 8, Ubuntu 16.04.

- Дополнительное программное обеспечение:

- Хранилище с поддержкой REST или LDAP-хранилище — Active Directory, OpenLDAP, 389 Directory Server или аналогичное;

- СУБД Riak KV.

Системные требования к программному и аппаратному обеспечению для развертывания рабочего сервера Blitz Identity Provider:

- Количество процессорных ядер: 2.

- Оперативная память: 8 Гб.

- Свободное пространство на жестком диске: 50 Гб.

- Операционная система: CentOS 7, RHEL 7, Fedora 23, Debian 8, Ubuntu 16.04.

- Дополнительное программное обеспечение:

- Java Oracle JDK версии не ниже 8u60;

- Memcached версии не ниже 1.4.15.

К пользовательским устройствам особые системные требования не предъявляются, поддерживается работа в любых настольных и мобильных операционных системах и в большинстве современных браузеров.

Работа с продуктом

Основной обзор работы с Blitz Identity Provider рассматривается на примере Enterprise Edition, так как данное решение предоставляет больше функциональных возможностей и лучше подходит корпоративным заказчикам.

Установка и базовая настройка

Установка продукта редакции Standard не вызывает затруднений — все действия полностью автоматизированы, достаточно запустить исполняемый файл продукта в Windows или бинарный файл установщика в Linux и выполнять шаги, описываемые мастером установки.

Развертывание установочного комплекта Enterprise-редакции немного сложнее, в дистрибутив данной версии не входит Java Oracle JDK и дополнительное ПО, поэтому необходимо загрузить и установить пакет JDK и дополнительные библиотеки к нему, затем произвести установку и настройку memcached и СУБД Riak KV. Далее производится донастройка СУБД и основного программного обеспечения для работы в кластере, настройка репликации баз данных и установка консоли управления продукта. Завершающий этап — настройка входного прокси-сервера, выполняющего функции балансировки. Подробное описание всех этапов установки приведено в руководстве администратора на продукт Blitz Identity Provider.

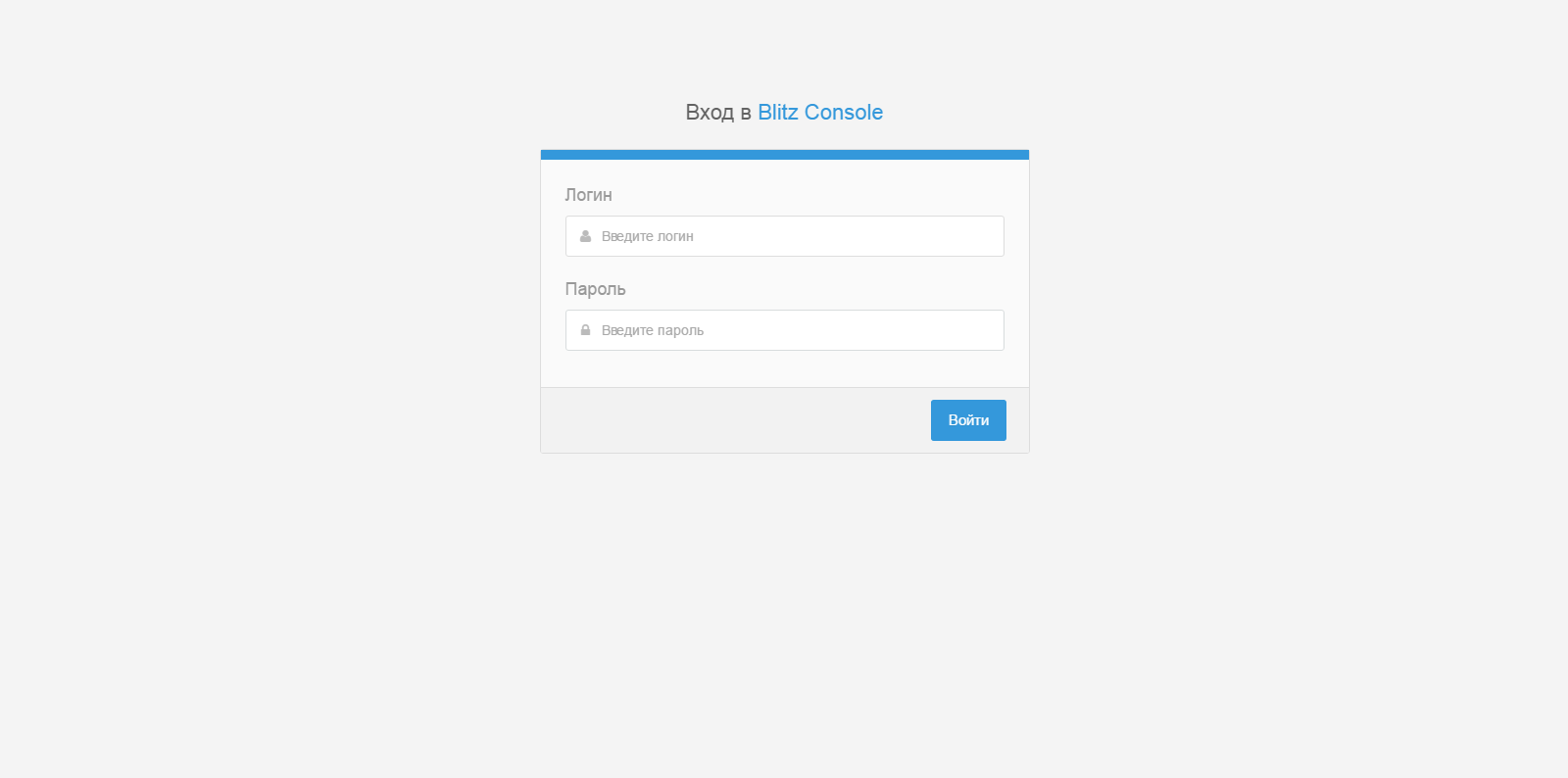

После завершения установки становится доступным вход на веб-консоль продукта. Для доступа можно использовать любой браузер, перейдя на страницу по адресу http://<hostname>:9000/blitz/console, где вместо hostname — реальный IP-адрес или DNS-имя сервера Blitz Identity Provider (прокси-сервера для Enterprise-версии или самого сервера для Standard). Также возможен доступ по протоколу HTTPS, если на прокси-сервере были сконфигурированы SSL-сертификаты.

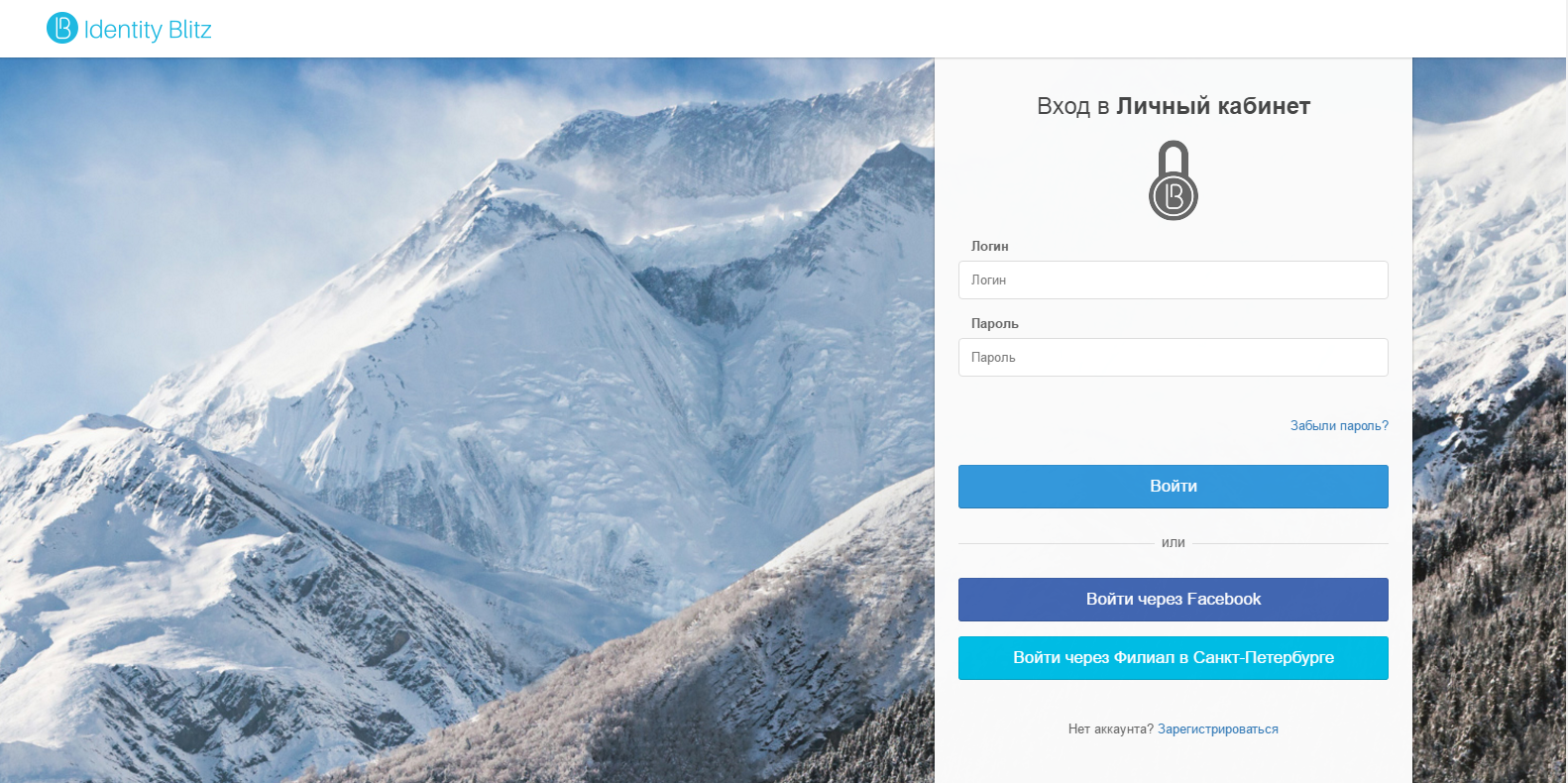

Рисунок 2. Окно входа в Blitz Identity Provider

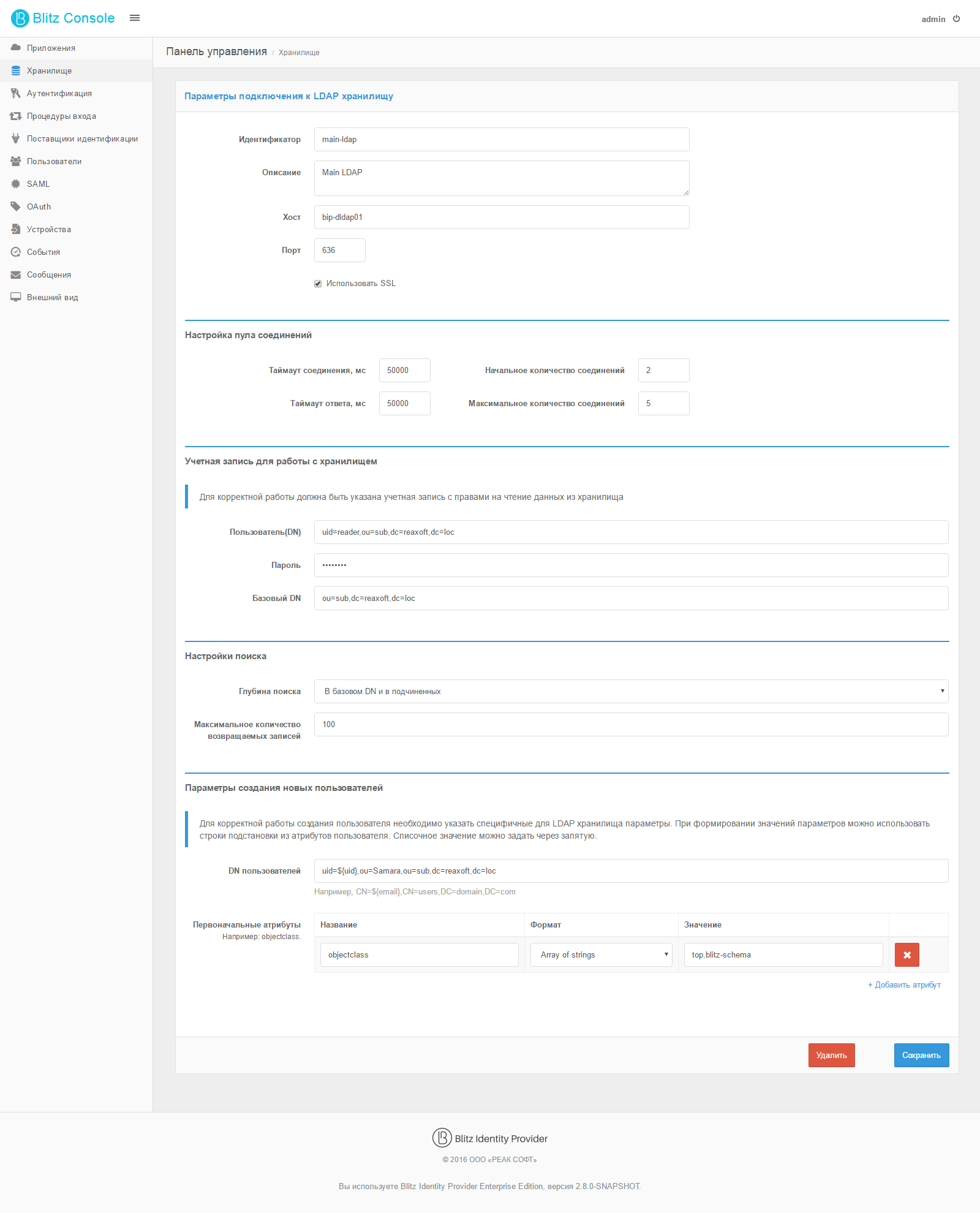

Базовая настройка продукта включает в себя конфигурирование хранилища, настройку приложений для входа, параметров аутентификации пользователей в приложении и другие опции. Рассмотрим их по порядку — для начала необходимо сконфигурировать доступ к хранилищу учетных записей, внешнего каталога, в котором размещаются учетные записи пользователей для аутентификации. В разделе «Хранилища» отображается список уже сконфигурированных каталогов и настройки идентификационных данных, которые загружаются из них. При добавлении нового хранилища выбирается его тип — LDAP, REST или BUILT-IN, а также указывается адрес и порт для подключения. При использовании типа BUILT-IN адрес не запрашивается, так как этот тип — это указание на использование встроенного хранилища, без интеграции со сторонними каталогами. Дополнительно настраиваются подробности подключения и параметры чтения и записи учетных данных.

Рисунок 3. Настройка LDAP-хранилища учетных записей

Для полноценной работы с LDAP-каталогом продукту требуются полные права на чтение и запись данных, так как в пользовательском интерфейсе предусмотрены функции по регистрации новых пользователей, изменению настроек безопасности профиля, а также восстановлению и смене пароля.

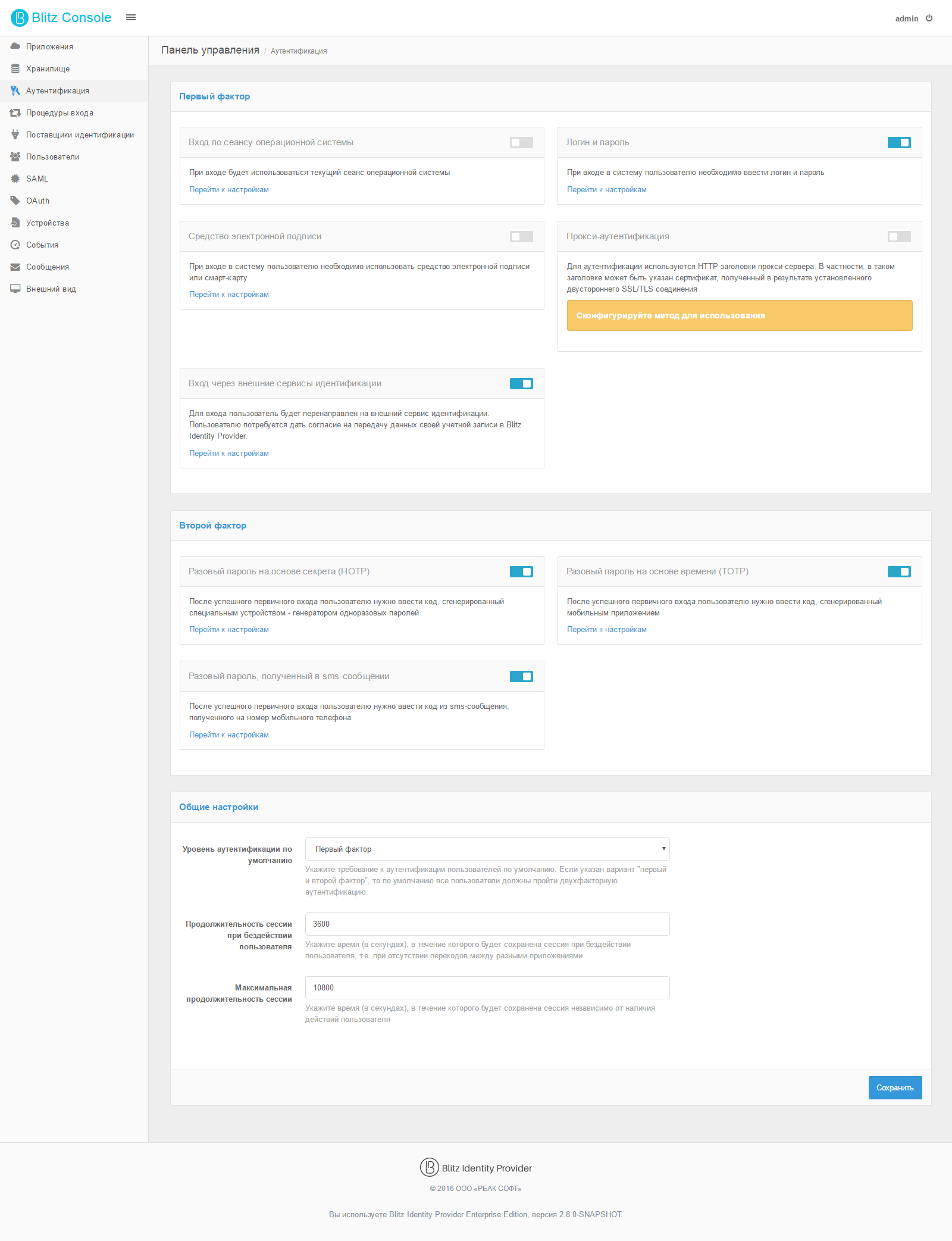

Следующий этап настройки — выбор способов аутентификации пользователей в Blitz Identity Provider. Данные параметры управляются в разделе «Аутентификация», на выбор доступны несколько видов аутентификации первого фактора и параметры второго фактора. Каждый вид аутентификации может быть активирован независимо от других. Параметры каждого типа аутентификации настраиваются в соответствующих разделах и содержат различные типы настроек. Например, в настройках входа по логину и паролю выбирается соответствие поля «логин» значениям из базы данных, и доступны множественные ассоциации, позволяющие использовать в качестве логина различные данные — имя учетной записи, адрес электронной почты и т. д.

Рисунок 4. Настройка аутентификации пользователей в Blitz Identity Provider

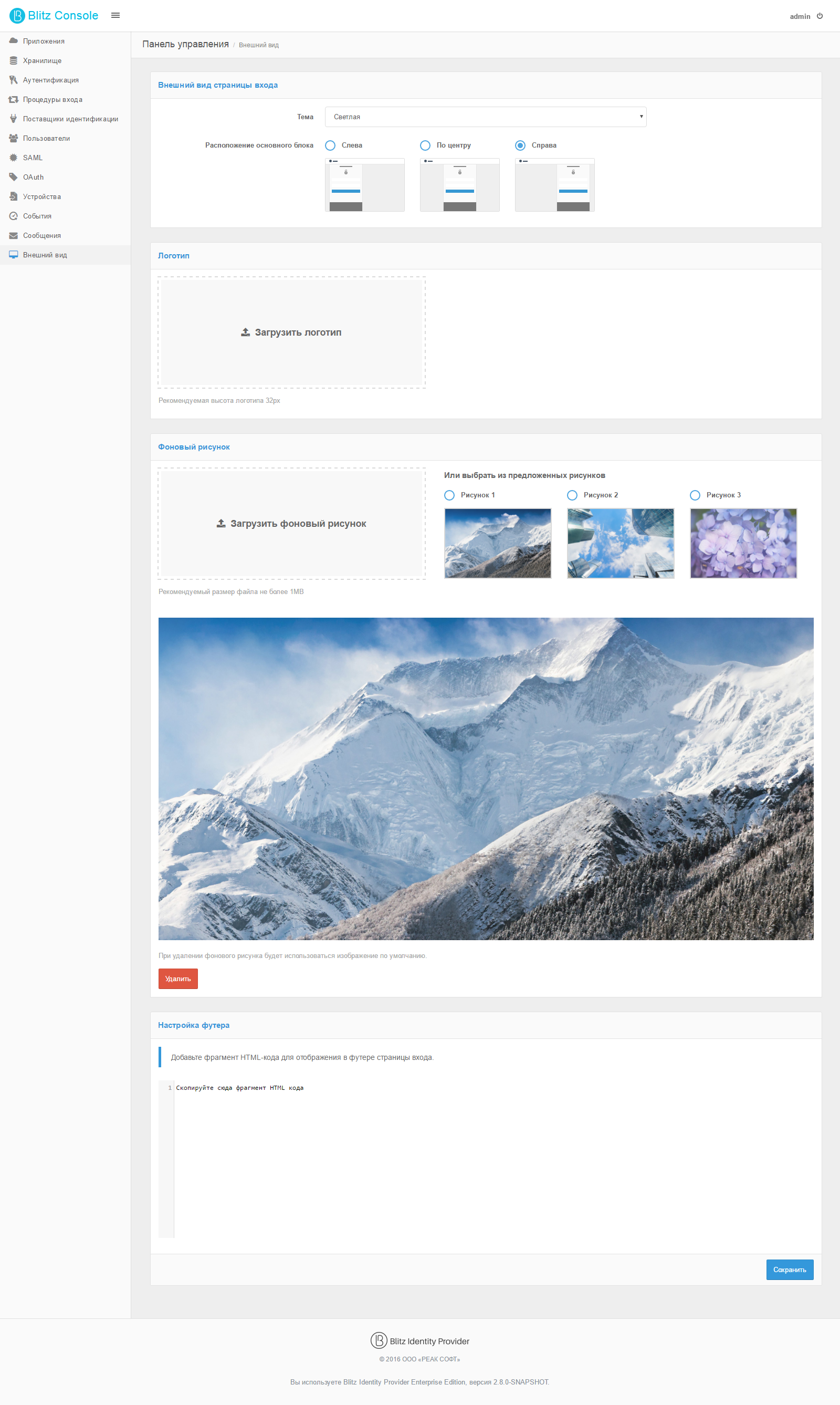

После завершения первых двух этапов можно настроить внешний вид окна входа и проверить возможность зайти в систему под учетной записью обычного пользователя. Управление внешним видом осуществляется из раздела «Внешний вид», для настройки доступен выбор общей цветовой схемы, местоположение экрана входа, логотип организации, фоновый рисунок и HTML-код для вывода на нижней части страницы.

Рисунок 5. Управление внешним видом страницы входа в Blitz Identity Provider

Осуществив переход на страницу входа, можно проверить, как применились настройки внешнего вида, задать логин и пароль пользователя и убедиться, что вход осуществляется успешно.

Рисунок 6. Экран авторизации пользователей в Blitz Identity Provider

Далее можно настроить остальные варианты авторизации и параметры двухфакторной аутентификации. Документация на продукт подробно раскрывает все возможности по выполнению данных настроек, мы на этом останавливаться не будем. Итак, базовую настройку можно считать завершенной, осталось настроить приложения для входа, и продукт можно использовать по своему основному назначению.

Единый вход в приложения

Основной принцип простого подключения приложений к Blitz Identity Provider — они должны уметь использовать один из стандартных протоколов сторонней аутентификации — SAML, OpenID Connect, OAuth 2.0. Большинство современных веб-сайтов и онлайн-приложений обладают такой возможностью, так как данные протоколы являются общепринятыми и стандартизированными. Для устаревших веб-сервисов, не адаптированных к современным реалиям, можно использовать простой метод аутентификации через ввод пароля непосредственно в веб-форму, но для реализации этого способа требуется использовать корпоративный прокси-сервер с дополнительными настройками.

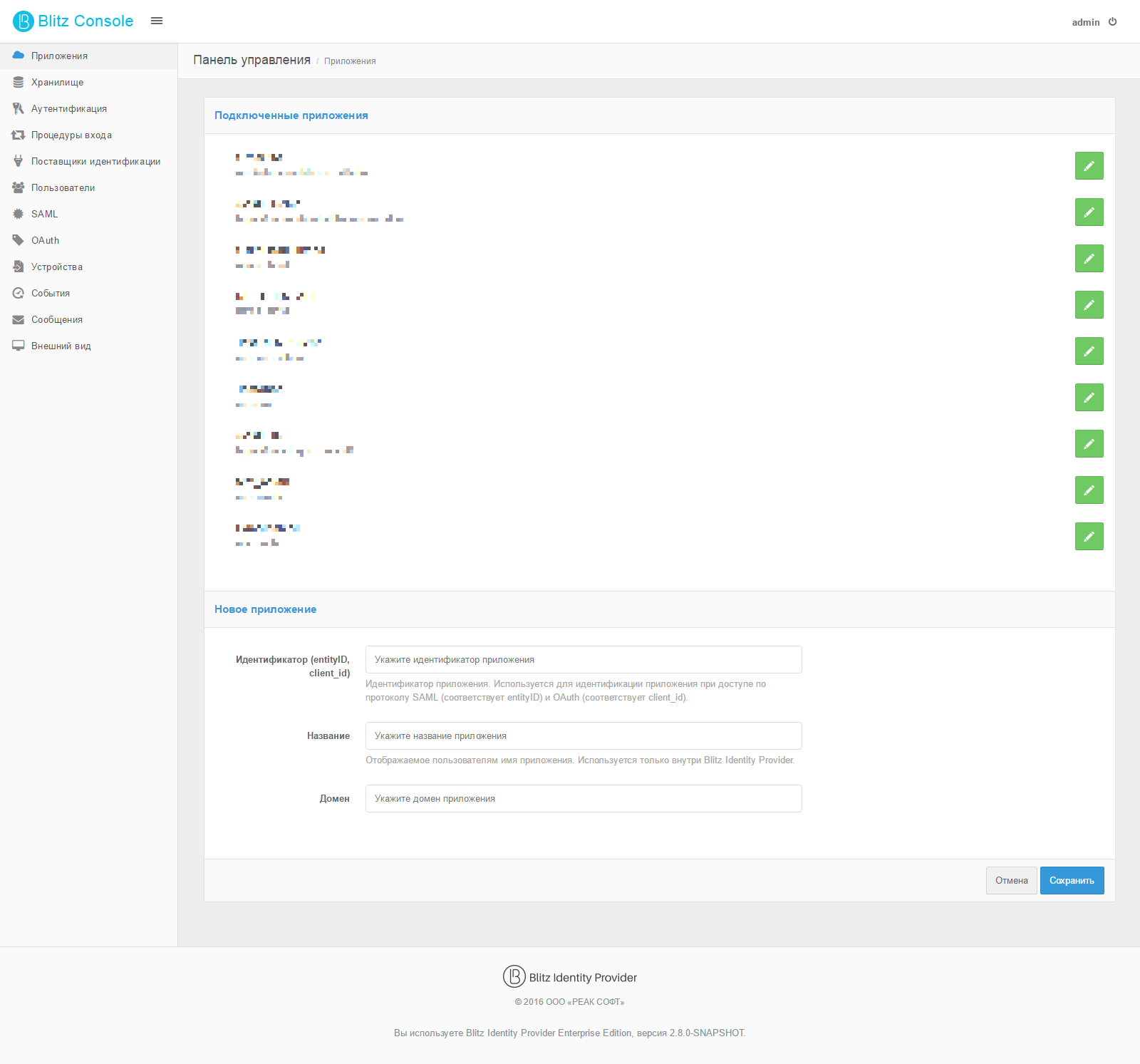

Каждое приложение необходимо добавить в разделе «Приложения» административного веб-интерфейса, и после добавления по приложению будут доступны к настройке параметры использования протоколов аутентификации. В зависимости от выбранного протокола меняется количество и тип параметров.

Рисунок 7. Подключение приложений в Blitz Identity Provider

В документации Blitz Identity Provider есть документ «Руководство по интеграции», в котором подробно описывается процедура настройки веб-приложений для входа через Blitz Identity Provider. Используя данный документ, существующие веб-приложения могут быть доработаны для поддержки единой аутентификации в короткие сроки. Большинство популярных веб-сервисов уже обладают функциями интеграции с Blitz Identity Provider или в них реализованы общие механизмы аутентификации через SAML, OpenID Connect или OAuth 2.0, которые можно использовать для входа. У компании РЕАК СОФТ уже проработаны сценарии интеграции с наиболее распространенными сервисами, такими как Microsoft Office 365 (включая десктоп-приложения), Jira, Amazon EC2, GitLab, сайты на WordPress, приложения Google G Suite и многие другие.

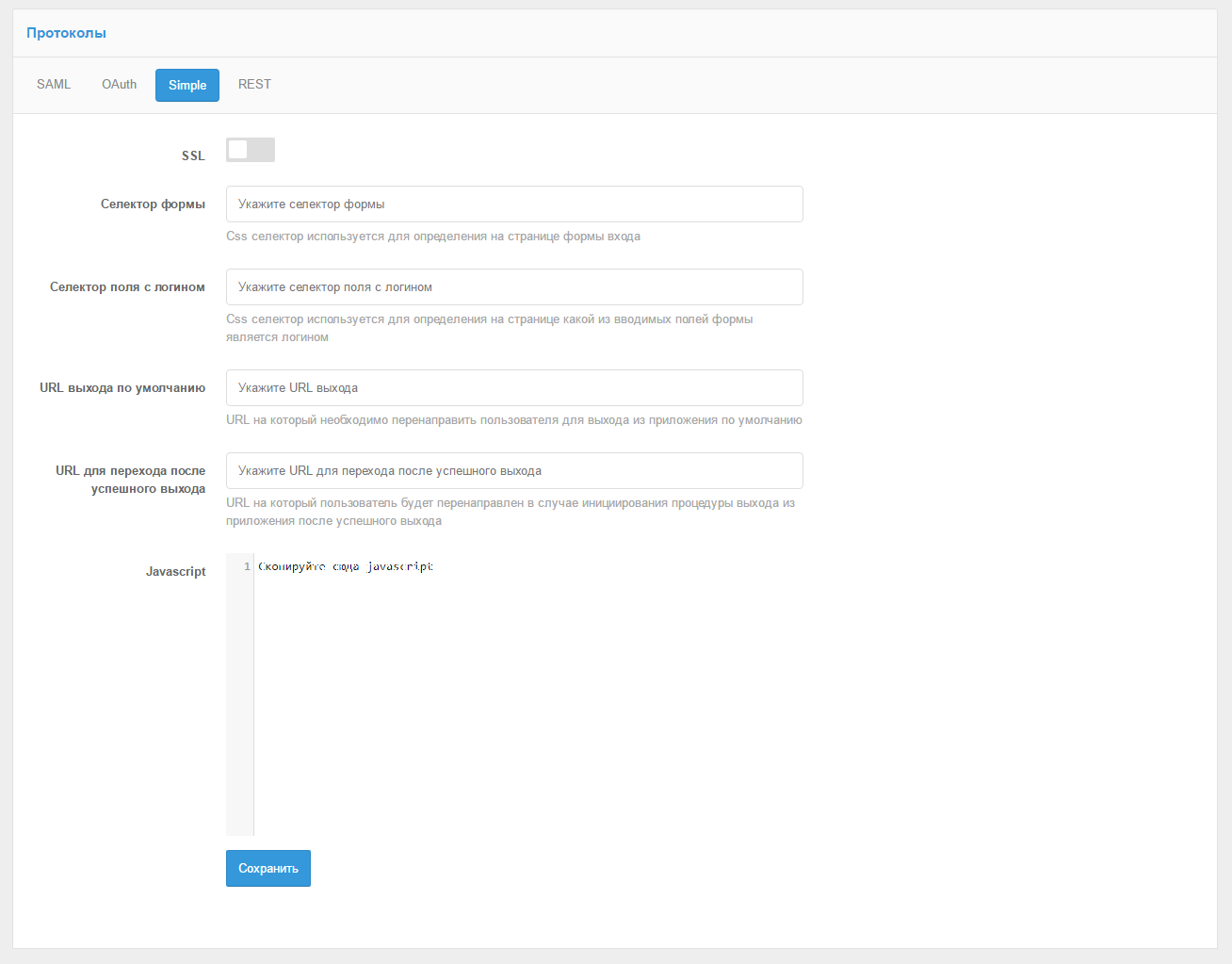

Для настройки входа на веб-сайтах без поддержки SAML/OpenID Connect/OAuth 2.0, которые нельзя доработать, указываются данные веб-формы — селектор CSS для поиска элементов формы входа, селектор поля ввода логина и пароля, URL-адрес страницы входа и адрес перехода после успешного входа для контроля правильности авторизации. Дополнительно есть возможность задать JavaScript-код, который будет выполнен на целевой странице. У заказчиков Blitz Identity Provider всегда есть возможность обратиться в техническую поддержку РЕАК СОФТ и получить консультации по правильности настройки входа для определенного сайта.

Рисунок 8. Настройка аутентификации для веб-сайтов в Blitz Identity Provider с использованием web-proxy

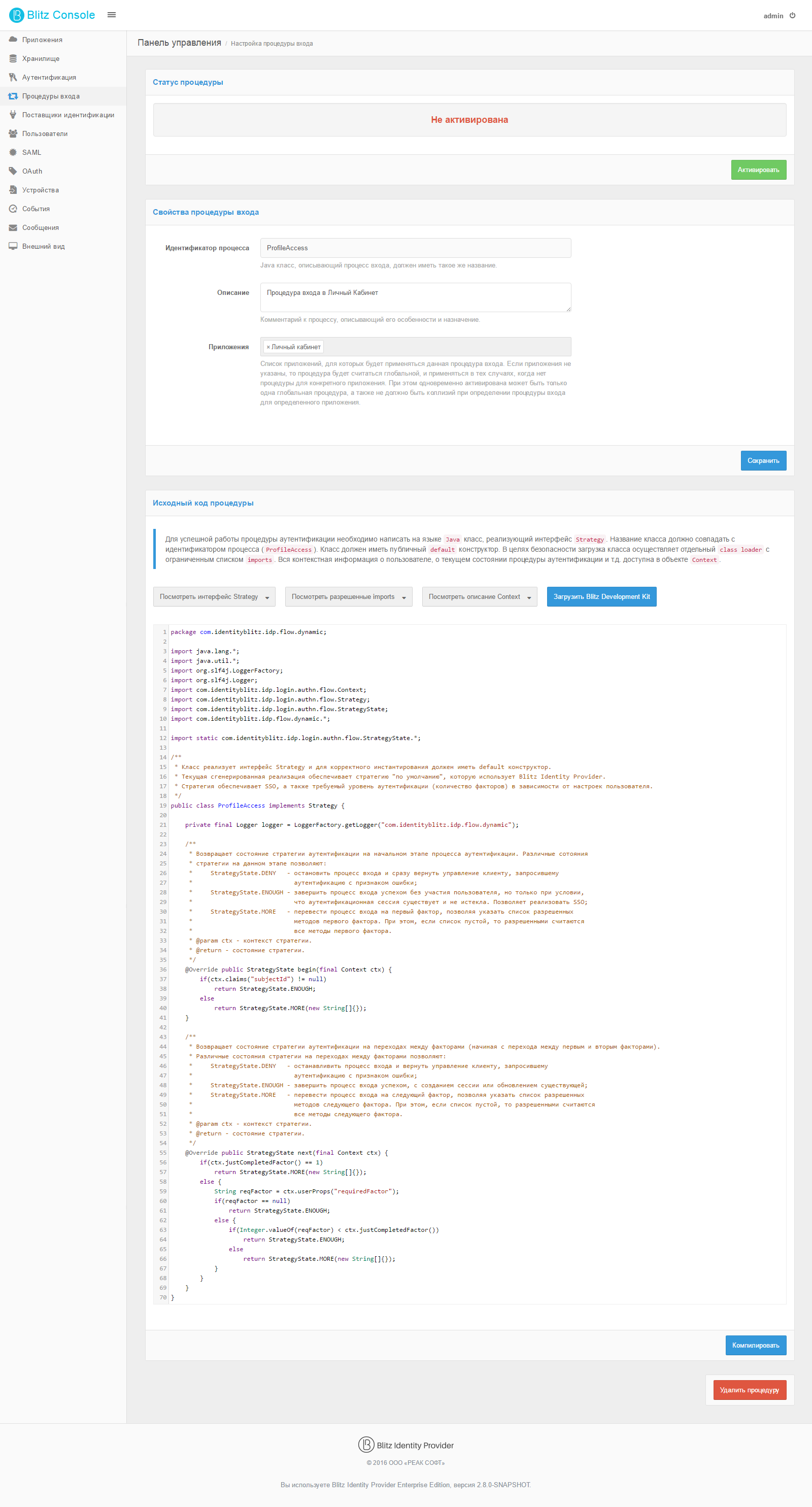

Контроль доступа осуществляется в разделе «Процедуры входа», с помощью данных процедур формируется политика безопасности — определяется, каким пользователям и при каких условиях должен быть доступен вход в заданные приложения. К одному приложению может быть привязана только одна процедура входа, по умолчанию у приложений нет процедуры входа, и он будет разрешен всегда, но если создать новую процедуру без указания списка приложений — она заменит стандартную и будет применяться ко всем сайтам, для которых нет своих процедур входа.

Процедура входа задается сложным способом с помощью написания класса на языке программирования Java. В примерах, приведенных в документации, с помощью данной процедуры описывается разрешение на вход только при условии авторизации пользователя по корпоративному почтовому ящику, обязательное требование двухфакторной аутентификации для конкретного веб-приложения, параметры временных ограничений на вход и другие примеры. Данная особенность позволяет очень гибко настроить политику доступа и реализовать любые ограничения на языке высокого уровня, но даже для базовой настройки требуется квалифицированный специалист, обладающий знанием данного языка программирования.

Рисунок 9. Настройка процедуры входа в Blitz Identity Provider

Аудит

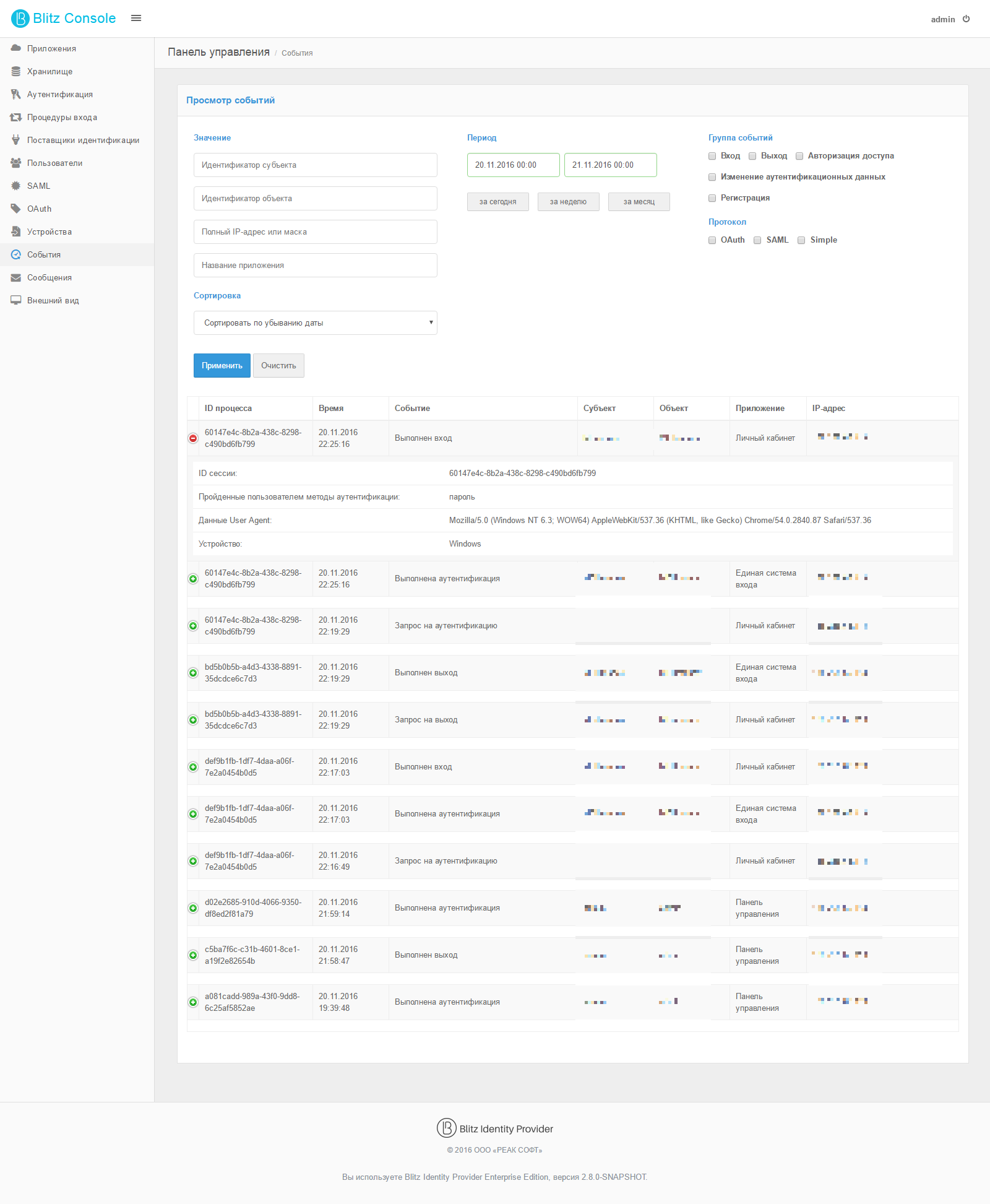

Все события, происходящие в Blitz Identity Provider, записываются в базу аудита, доступную для чтения администраторам продукта. При переходе в раздел «События» открывается форма для поиска событий с настраиваемыми полями, поддерживается фильтрация по идентификаторам объекта и субъекта, IP-адресам, названиям приложений, временному периоду, типам событий и протоколам. Также присутствует выбор способа сортировки событий. По каждому событию доступна подробная информация, которая отображается при раскрытии события по нажатию на кнопку перед строкой с записью аудита.

Рисунок 10. Аудит событий в Blitz Identity Provider

Выводы

Средство единой аутентификации Blitz Identity Provider позволяет решить проблему с идентификацией и аутентификацией в веб-приложениях в коммерческих и государственных организациях любого уровня. С помощью Blitz Identity Provider можно обеспечить общую точку входа (single sign-on) в большинство веб-приложений, сервисов и сайтов. С помощью внедрения единой аутентификации решается проблема пользователей по запоминанию, вводу и актуализации большого числа паролей для различных сайтов. Дополнительным плюсом от внедрения данного продукта является повышение общего уровня защищенности систем входа за счет нивелирования угроз по перехвату паролей, их фишингу, перебору и социальных атак. Возможность применения двухфакторной аутентификации, входа с помощью аппаратных идентификаторов, подтверждения входа по SMS и с помощью мобильных телефонов значительно повышает общий уровень защищенности аутентификационной информации.

Продукт Blitz Identity Provider является универсальным, гибким решением. Поддержка стандартных протоколов сторонней аутентификации SAML, OpenID Connect, OAuth 2.0 позволяет интегрировать Blitz Identity Provider с множеством современных сервисов, а, при необходимости, доработка корпоративных приложений может быть выполнена в короткие сроки. Для сайтов, не поддерживающих данные протоколы, доступен удобный режим входа с непосредственным вводом логина и пароля на веб-сайте.

Особым плюсом стоит отметить российское происхождение продукта и опыт компании РЕАК СОФТ по выполнению работ по развитию ЕСИА для государственных информационных ресурсов, что позволяет создавать продукты со знанием реалий отечественного рынка и нужд российских компаний. Продукт присутствует в реестре Минкомсвязи России, и планируется его сертификация в системе сертификации ФСТЭК России, что позволяет использовать его в государственных информационных инфраструктурах и в компаниях с государственным участием.

Достоинства:

- Поддержка большого числа различных способов аутентификации пользователей включая аутентификацию по сеансу входа, вход через социальные сети и портал «Госуслуги».

- Интеграция с контроллером домена Active Directory и другими хранилищами пользователей.

- Поддержка широкого набора отечественных аппаратных идентификаторов для применения в качестве второго фактора аутентификации.

- Поддержка аутентификации через Blitz Identity Provider для сторонних разработчиков веб-приложений.

- Поддержка входа в веб-приложения, в которых не реализована поддержка Blitz Identity Provider и аутентификации через протоколы SAML, OpenID Connect и OAuth 2.0.

- Наличие бесплатной версии продукта с ограниченной функциональностью, которой будет достаточно для небольших организаций.

- Российский производитель, полная локализация интерфейса и документации, наличие в реестре отечественного ПО.

Недостатки:

- Отсутствие экспорта событий безопасности и интеграции с SIEM-системами.

- Сложный способ описания процедур входа без возможности простого разграничения доступа пользователей к приложениям по связанным спискам.

- Отсутствие сертификата соответствия ФСТЭК России (недостаток временный, продукт будет сертифицирован в ближайшее время).