Сертификат AM Test Lab

Номер сертификата: 359

Дата выдачи: 08.11.2021

Срок действия: 08.11.2026

- Введение

- Архитектура и функциональные возможности Ankey ASAP

- Системные требования Ankey ASAP

- Соответствие Ankey ASAP требованиям регуляторов

- Взаимодействие Ankey ASAP с другими системами

- Сценарии использования Ankey ASAP

- Расследование инцидента в Ankey ASAP

- Выводы

Введение

Сегодня для служб обеспечения информационной безопасности компаний актуальными вопросами являются противодействие новым техникам и тактикам проведения компьютерных атак, включая обход современных средств защиты информации, смещение акцентов в область защиты ото внутреннего нарушителя и возможных нежелательных действий со стороны привилегированных пользователей, а также применение проактивных подходов к защите информации.

Одним из наиболее эффективных инструментов для решения таких задач, как повышение подконтрольности целевого использования информационных ресурсов, выявление злоупотребления привилегиями, признаков вредоносных действий инсайдеров и компрометации учётных данных, являются системы класса User [and Entity] Behavioral Analytics (UEBA / UBA). Они позволяют на основе данных о пользователях и ИТ-сущностях с помощью алгоритмов машинного обучения и статистического анализа находить закономерности в типичном поведении пользователей или устройств и выявлять аномальные действия, которые не соответствуют типовым шаблонам и могут являться инцидентами в безопасности. Системы класса UEBA являются критически важным компонентом современных SOC предприятий уровня Enterprise.

В качестве источников данных для UEBA могут выступать SIEM-системы, файлы журналов серверных и сетевых компонентов, журналы систем безопасности, локальные журналы с конечных станций, данные из систем аутентификации и даже содержание переписки в мессенджерах и почтовых сообщениях. UEBA-системы берут информацию о действиях пользователей и обогащают её сведениями о системном окружении: ролях учётных записей, хостах, приложениях, сетевом трафике и системах хранения данных. Комплексы UEBA представлены в виде как отдельных программных решений, так и расширений для уже существующих систем: SIEM (Security Information and Event Management), DLP (Data Leak Prevention), EDR (Endpoint Detection and Response) и пр.

Сегодня мы рассматриваем одного из новых представителей этого класса продуктов — программный комплекс Ankey ASAP.

Архитектура и функциональные возможности Ankey ASAP

Обозначим кратко пользу от применения программного комплекса Ankey ASAP:

- Выявление ряда инцидентов, которые не могут быть детектированы сигнатурными средствами защиты информации.

- Обеспечение контекстными сведениями об инцидентах в ИБ для поддержки принятия более обоснованных решений в ходе расследования.

- Помощь в оптимизации деятельности при обработке множества однотипных срабатываний правил корреляции SIEM-систем и иных СЗИ — за счёт информации об аномалиях в поведении вовлечённых в инцидент сущностей, а также иных контекстных сведений.

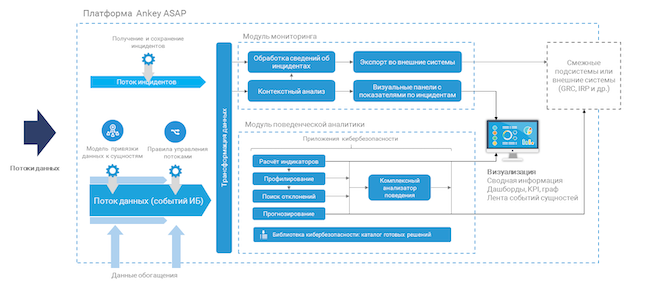

Основным поставщиком данных для платформы Ankey ASAP являются SIEM-системы.

В качестве дополнительных источников используются нормативно-справочные и плановые данные:

- конфигурация объектов защиты ИТ-инфраструктуры;

- информация по объектам из Microsoft Active Directory;

- данные систем HR и IDM.

Модуль поведенческого анализа использует полученные данные для определения базовой модели поведения пользователей или объектов, чтобы идентифицировать ненормальное поведение, выявить отклонения или подозрения на инциденты.

Для задач анализа выявленных подозрений Ankey ASAP предоставляет контекстную информацию обо всех сущностях (пользователях и устройствах), связанных с выявленным отклонением или полученным из SIEM инцидентом.

Архитектура платформы инвариантна по отношению к типу обрабатываемых данных, что позволяет использовать её для задач анализа и выявления отклонений в технологических (ICS / SCADA) или бизнесовых (ERP) процессах.

Рисунок 1. Архитектура Ankey ASAP

Системные требования Ankey ASAP

Платформа Ankey ASAP построена на микросервисной архитектуре, что обеспечивает:

- возможность мультинодовой инсталляции;

- бесшовный пользовательский интерфейс, единую функциональную и информационную интеграцию модулей мониторинга и поведенческой аналитики, а также новых поставляемых модулей;

- поэтапное внедрение, балансировку нагрузки, увеличение производительности и развитие функциональных возможностей программного комплекса Ankey ASAP по мере наращивания сервисных мощностей, пропускных возможностей каналов связи;

- интеграцию с необходимым количеством систем — источников данных.

Таблица 1. Рекомендуемые требования Ankey ASAP

| Сведения об инсталляции | ЦП, ядер | ОЗУ, ГБ | Диск, ТБ | |

| До 2500 событий/с, до 1000 сущностей | Низконагруженная | 12–24 | 128–256 | Не менее 3 |

| До 5000 событий/с, до 2000 сущностей | Средненагруженная | 16–32 | 256–512 | Не менее 5 |

| До 10000 событий/с, до 4000 сущностей | Высоконагруженная | 24–64 | 512–1024 | Не менее 9 |

| До 30000 событий/с, до 12000 сущностей | Сверхвысоконагруженная | 48–96 | 1024–2048 | Не менее 26 |

Примечание: объём диска зависит от срока хранения данных, в таблице представлен расчёт для 6 месяцев.

Соответствие Ankey ASAP требованиям регуляторов

Приказом Минцифры России от 23.04.2020 № 191 программный комплекс Ankey ASAP внесён в Единый реестр российских программ для электронных вычислительных машин и баз данных под регистрационным номером программного обеспечения 6651.

Ankey ASAP сертифицирован ФСТЭК России по уровню доверия 5 (сертификат ФСТЭК России № 4315 от 21 октября 2020 года). Ankey ASAP может использоваться для защиты государственных информационных систем (ГИС) и АСУ ТП класса К2, персональных данных до уровня защищённости 2, значимых объектов критической информационной инфраструктуры до 2-й категории.

Взаимодействие Ankey ASAP с другими системами

Ankey ASAP интегрирован с продуктами линейки Ankey компании «Газинформсервис», в том числе Ankey SIEM, в части получения событий, инцидентов и информации об активах.

Помимо совместимости с решениями линейки Ankey программный комплекс интегрирован с Efros Config Inspector для выгрузки результатов проверок информационной безопасности и отчётов об изменении конфигурации устройств.

Ankey ASAP имеет возможность импорта структуры Microsoft AD для формирования базы учётных записей, а также поддерживает интеграцию со внешними платформами визуализации или BI (например, Qlik Sense) и имеет API для выгрузки инцидентов и отклонений, благодаря чему легко интегрируется с решениями классов GRC, SOAR, IRP.

Сценарии использования Ankey ASAP

Для работы в Ankey ASAP необходимо пройти процедуру аутентификации.

Рисунок 2. Страница аутентификации Ankey ASAP

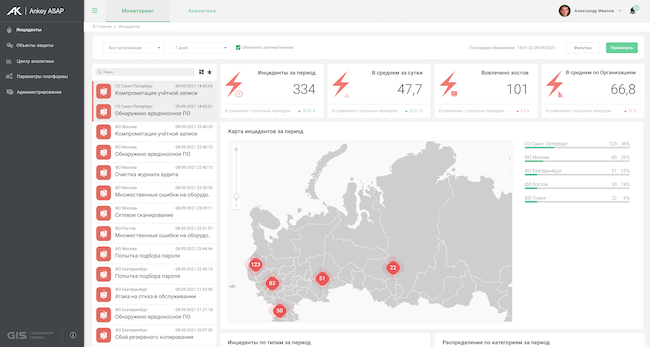

После успешного входа в Ankey ASAP пользователь видит основной интерфейс модуля мониторинга. Стартовой страницей является перечень зарегистрированных инцидентов со сводной статистикой.

Инциденты Ankey ASAP может получать от SIEM-систем или от своего модуля поведенческой аналитики.

Рисунок 3. Панель визуализации информации об инцидентах Ankey ASAP

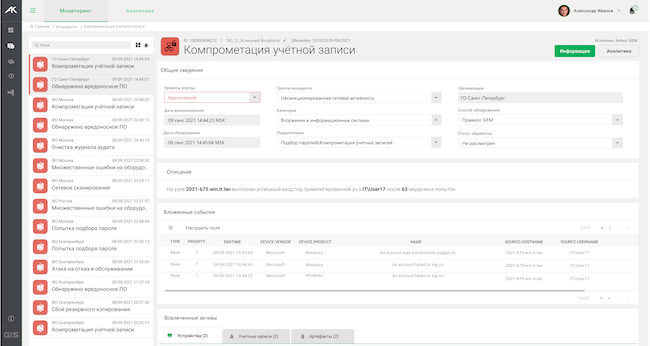

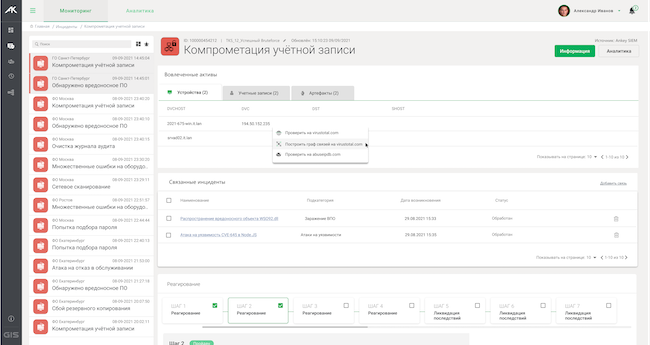

После выбора инцидента из общего списка осуществляется переход в карточку инцидента, где доступна более подробная информация. По мере необходимости можно изменить классификационную информацию инцидента: назначить другой уровень критической значимости, перевести в иную категорию, сменить статус обработки и так далее.

Рисунок 4. Просмотр подробностей инцидента в Ankey ASAP

У Ankey ASAP имеются некоторые функции IRP-систем: фиксация вовлечённых в инцидент активов, установка связей между зарегистрированными инцидентами, возможность расследования с фиксацией этапов реагирования, комментирование и прикрепление материалов к карточке инцидента. Помимо этого предлагается несколько интересных функций для удобства работы специалиста по информационной безопасности при самом расследовании — например, информацию об IP-адресах вовлечённых активов можно узнать на внешних ресурсах.

Рисунок 5. Просмотр подробностей инцидента в Ankey ASAP

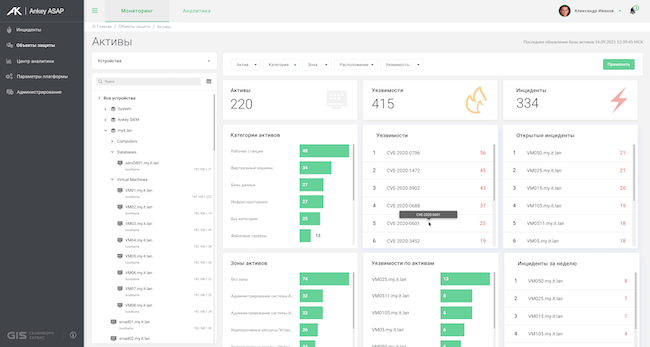

В Ankey ASAP сущностями считаются устройства и учётные записи. В интерфейсе присутствуют панели со статистикой об устройствах в рамках всей инфраструктуры.

Эту информацию ASAP также получает от SIEM-систем и от Microsoft Active Directory.

Рисунок 6. Панель визуализации с общей статистикой по устройствам в Ankey ASAP

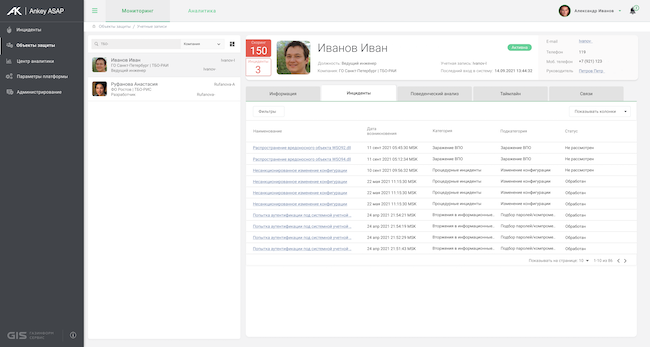

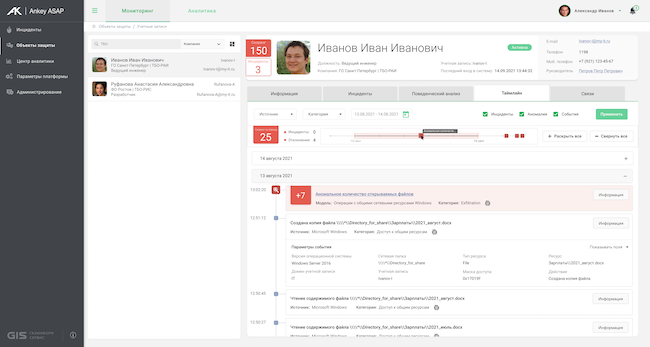

Страница сущности содержит следующие блоки данных:

- Сводная информация (например, для учётной записи это — Ф. И. О., подразделение, должность, телефон и т. д.).

- Основная информация — другие сведения, полученные из систем учёта (AD, IDM и др.).

- «Инциденты» — блок с перечнем инцидентов, в которые вовлечена сущность.

- «Поведенческий анализ» — блок содержащий результаты анализа поведения сущности и информацию об отклонениях.

- «Таймлайн» — блок, в котором приводится хронология действий сущности.

- «Связи» — визуализация связей сущности в виде графа в различных аспектах деятельности.

Рисунок 7. Перечень инцидентов, в которые вовлечена учётная запись, в Ankey ASAP

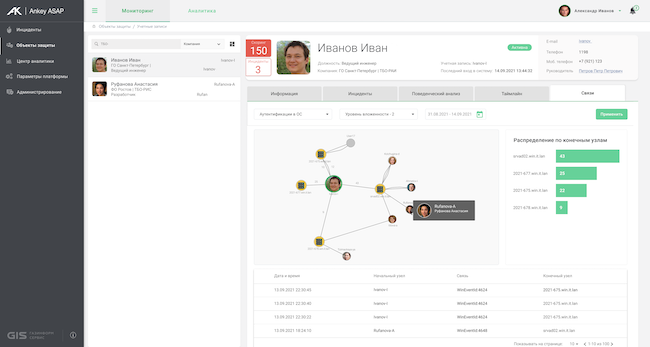

Ankey ASAP выявляет связи между сущностями и строит на основании таких связей граф. Вершинами графа в зависимости от его типа могут являться учётные записи, устройства, почтовые адреса, файлы или процессы, а рёбрами — события, на основании которых установлена связь.

Рисунок 8. Граф связей сущности в Ankey ASAP

Дополнительным средством визуализации является «Таймлайн», который позволяет облегчить восприятие хронологических данных специалистами по информационной безопасности при анализе действий и сущностей. С технической точки зрения цель таймлайна — показать результаты для отдельной сущности за выбранный временной интервал и отобразить все базовые действия вкупе с инцидентами и отклонениями, повлиявшими на показатель «Скоринг», который можно трактовать как степень подозрительности поведения сущности.

Рисунок 9. Таймлайн сущности в Ankey ASAP

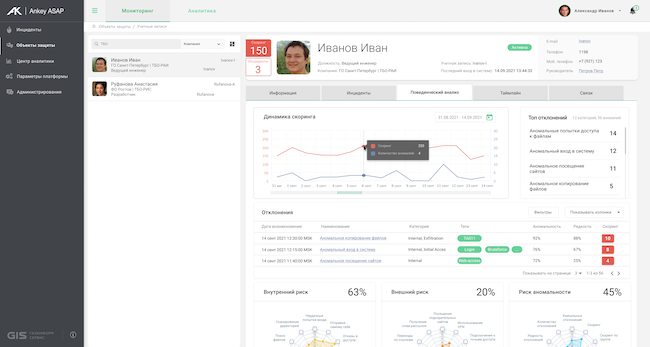

Самой интересной вкладкой в интерфейсе страницы сущности для пользователя Ankey ASAP является «Поведенческий анализ». Здесь отображаются результаты работы модуля «Поведенческая аналитика» (UEBA). Приводится динамика количества аномалий и показателя «Скоринг». Выведены перечень категорий отклонений, которые наблюдались в поведении сущности, и оценки уровней риска, по которым можно делать выводы о причастности сотрудника к потенциальным внешним и внутренним инцидентам.

Рисунок 10. Просмотр результатов поведенческого анализа сущности в Ankey ASAP

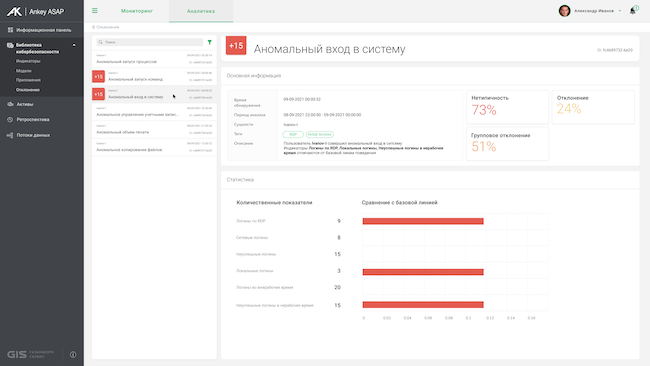

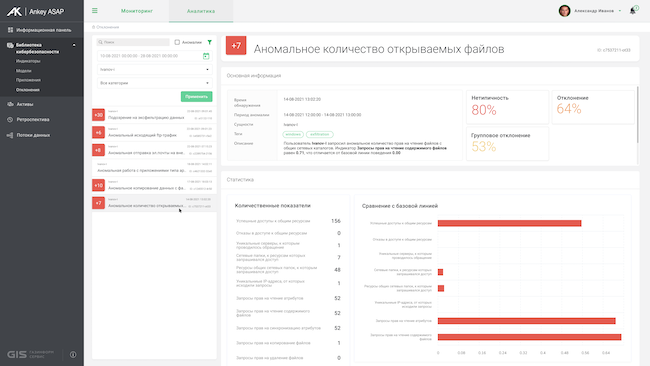

Для каждого зарегистрированного отклонения доступен просмотр подробностей. На странице отклонения приводится описание с пояснением, что стало причиной его регистрации, и оценкой того, насколько поведение сущности отличается от своего типичного профиля и от профиля группы, к которой она прикреплена.

Рисунок 11. Просмотр отклонения в поведении учётной записи в Ankey ASAP

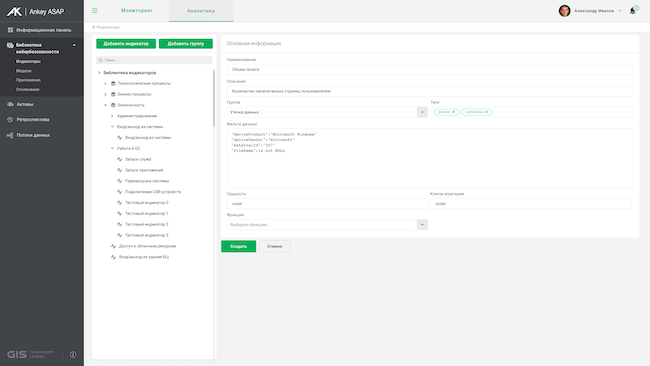

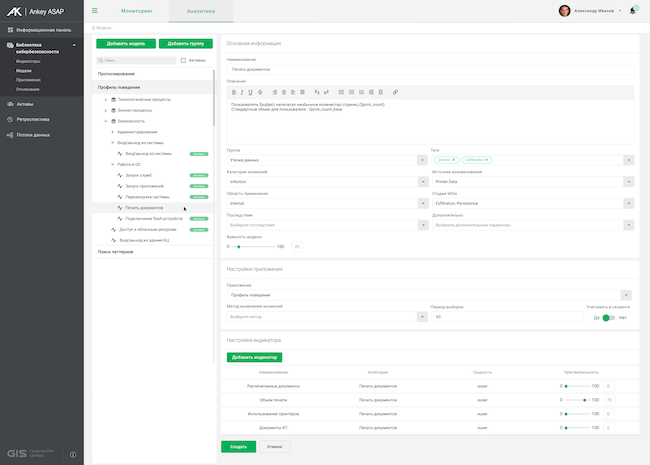

Наборы параметров, по которым будет оцениваться поведение, могут создаваться пользователем Ankey ASAP самостоятельно. Всё начинается с формирования признаков, которые носят название «Индикаторы». Каждый признак представляется как совокупность:

- фильтра данных,

- поля события, в котором упоминается сущность,

- расчётной функции (количество, сумма, среднее, максимум и другие) и её аргументов (иных информативных полей события).

Рисунок 12. Интерфейс создания индикаторов в Ankey ASAP

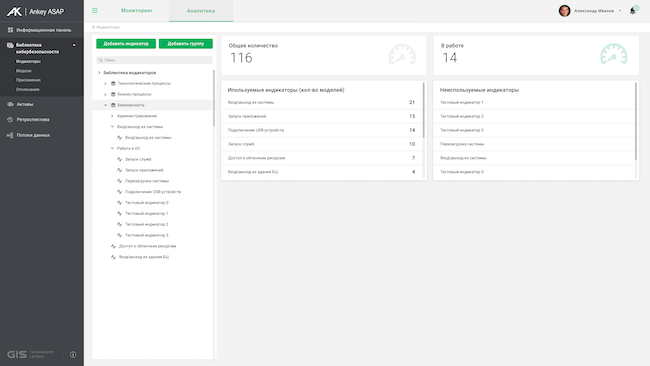

На панели «Индикаторы» указывается информация об используемых и неиспользуемых индикаторах в моделях анализа поведения сущностей.

Рисунок 13. Статистика использования индикаторов в Ankey ASAP

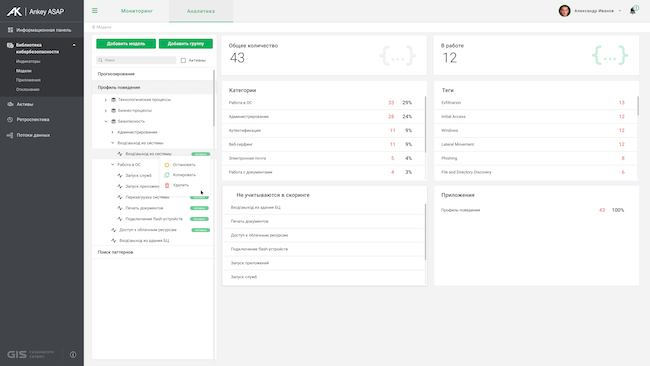

Моделями поведения в Ankey ASAP называются наборы индикаторов в совокупности с параметрами их анализа. Как только все необходимые индикаторы сформированы, создаётся и запускается модель поведения. При этом модель можно классифицировать по группе, категории отклонений, соответствию матрице MITRE ATT&CK, источнику воздействия и последствиям. Классификация необходима для того, чтобы результаты работы модели корректно изменяли (или, наоборот, не изменяли) уровни риска у сущности.

В результате работы модели по набору индикаторов строится профиль базовой линии поведения сущности и выявляются отклонения от этой линии. Перечень выявленных отклонений доступен на соответствующей странице, которую мы рассматривали ранее в обзоре.

Стоит отметить, что пользователю ASAP доступна возможность гибкой настройки параметров индикаторов и моделей (таких как чувствительность индикатора, важность модели, период профилирования и т. д.). Для построения профиля базовой линии поведения минимальным сроком можно указать 1 день, но для получения наиболее эффективных результатов рекомендуется указывать период от 30 дней и более. При этом профиль базовой линии будет учитывать сезонность выполняемых операций в разрезе времени дня, рабочих или выходных дней в месяце и времён года.

Рисунок 14. Редактор модели поведения в Ankey ASAP

Рисунок 15. Статистика использования моделей поведения в Ankey ASAP

Расследование инцидента в Ankey ASAP

Рассмотрим один из возможных сценариев применения Ankey ASAP в процессах обнаружения и расследования инцидентов на примере утечки данных и разберёмся, чем отличаются подходы SIEM и UEBA к обнаружению нарушений безопасности.

Весьма популярным вариантом утечки данных является отправка по электронной почте архивов с паролем на внешние адреса или самому себе. Также это — один из самых простых способов обхода DLP-систем, т. к. есть форматы архивов, для которых нельзя выявить сигнатурами наличие пароля, и архиваторы, для которых попросту не существует сигнатур.

Как правило, формированию архивов предшествует подготовительная работа инсайдера, которая может включать в себя разведку и сбор информации, установку архиватора, различные операции с файлами и т. д. Подобные процессы могут длиться не один день и по регистрируемым ИБ-событиям не являться нарушениями.

Для ASAP UEBA, который фиксирует типичное поведение пользователей и устройств, каждое нетипичное действие инсайдера будет усиливать вероятность наступления того или иного сценария атаки.

В случае если для пользователя поведение с признаками инсайдера считается типичным и входит в его круг обязанностей, детектировать отклонения возможно по дополнительным признакам, таким как смена типичной группы доменов получателей, смена источников информации, формата или объёма данных.

Возвращаясь ко сценарию: в течение атаки с эксфильтрацией данных для профиля учётной записи, используемой инсайдером, в Ankey ASAP будут зафиксированы отклонения в поведении по моделям операций над ресурсами сетевых папок, моделям запуска процессов и приложений и моделям взаимодействия по электронной почте. Все отклонения фиксируются на соответствующей странице, представленной на рисунке 16.

Рисунок 16. Просмотр отклонений, связанных с эксфильтрацией данных, в Ankey ASAP

В зависимости от настроек моделей отклонения могут приобретать скоринг, т. е. показатель подозрительности поведения пользователя, который имеет накопительный эффект. Скоринг формируется на основе показателей отклонения от базовой линии сущности или группы, редкости отклонения и других параметров.

Информация из карточки отклонения позволяет интерпретировать его и понять, в каком аспекте оно произошло. Дополнительно разобраться с контекстом окружения отклонения и провести расследование позволяют сервис «Таймлайн», содержащий хронологию действий сущности, и сервис «Связи», отображающий графы её взаимодействий по различным направлениям.

Также имеется возможность передать отклонения в SIEM-системы для обогащения / корреляции либо средствами ASAP по совокупности обнаружения отклонений выбранных категорий создать уведомление (алерт) об инциденте.

Для обнаружения подобной атаки с помощью SIEM было бы необходимо настраивать активные списки и правила корреляции, указывая чёткую последовательность действий и пороги срабатывания. Сложность формирования правил заключалась бы в том, что для разных пользователей и ситуаций не существует единой последовательности и порога. Очевидно, описание одного или даже нескольких различных вариантов ситуаций в правилах не уберегло бы от ложноположительных срабатываний или от отсутствия срабатываний вообще.

Задать все пороги наиболее оптимально, учитывая индивидуальные случаи, — сложнейшая для специалиста по информационной безопасности задача. Ankey ASAP делает всё это автоматически и для каждой сущности отдельно.

Применяемые в Ankey ASAP алгоритмы допускают возможность обнаружения отдельных этапов атаки (поиск, копирование, архивация, эксфильтрация), в том числе на длительном промежутке времени.

Выводы

Поскольку SIEM и UEBA подходят к обеспечению безопасности с разных сторон, они по-разному анализируют информационную среду организации.

SIEM обнаруживает нелегитимные действия, а UEBA обнаруживает подозрения в легитимных действиях. Это может сигнализировать либо о том, что у сотрудника есть злой умысел, либо о том, что его учётная запись скомпрометирована злоумышленником.

Для получения максимальной эффективности решения UEBA необходимо рассматривать вкупе с решениями SIEM.

Достоинства:

- Ankey ASAP состоит в реестре отечественного ПО, имеет сертификат ФСТЭК России по УД5.

- Поддерживает формат событий по безопасности CEF.

- Позволяет выявлять ранее недетектируемые инциденты на основе событий, которые определяются классическими средствами защиты информации как легитимные.

- Формирует контекстную информацию об инцидентах для помощи в принятии обоснованных решений при расследовании и для сокращения ресурсов на обработку однотипных срабатываний.

- Реализует некоторые функции IRP-решений, инструменты интерфейса, помогающие в расследовании и аккумуляции данных от смежных систем.

- Позволяет использовать консоль как единственное средство при реагировании на инциденты.

- Даёт возможность строить взаимосвязи сущностей в виде графа по различным аспектам деятельности.

- Ищет аномалии в поведении пользователей и устройств относительно собственного типичного поведения и поведения группы сущностей.

- Проводит сравнение активности с шаблонными профилями поведения, например администратора, внешнего нарушителя, вредоносной программы и т. д.

- Позволяет создать собственный контент поведенческого анализа: формирование индикаторов и объединение их в модели поведения даёт возможность классифицировать и настраивать контент для более точной трактовки результатов и влияния моделей поведения на внутренние и внешние уровни риска и недоверия к активу.

Недостатки:

- В качестве основного поставщика данных Ankey ASAP использует SIEM-системы и Microsoft Active Directory, поддержка других источников данных находится в разработке, стабильный релиз версии с обновлённым модулем поведенческого анализа стоит ожидать к середине 2022 года.

- Сложность настроек правил интеграции, обработки и анализа данных вследствие многообразия параметров и наличия части открытых инструментов разработчика.

- Использование модуля UEBA невозможно без основной части платформы.

- В текущей версии отсутствуют механизмы уведомлений об отклонениях и формирования отчётов в виде файлов.