Продолжаем рассказ о программном комплексе для контроля конфигураций сетевого оборудования Efros Config Inspector от компании «Газинформсервис». В данной статье мы рассмотрим, как с помощью Efros Config Inspector можно обнаружить изменения конфигураций, осуществить проверку соответствия настроек требованиям безопасности, а также обнаружить уязвимости.

2. Обнаружение изменений конфигураций

2.1. Контроль действий администраторов сетевого оборудования

2.2. Диагностика возникающих сбоев

2.3. Выявление атак злоумышленников

3. Проверка соответствия настроек оборудования требованиям безопасности

Введение

Неавторизованные или ошибочные действия системных администраторов при настройке сетевого оборудования и серверов порой приводят к нежелательным последствиям: нарушается доступность сегментов, открываются новые бреши в периметре, или же, наоборот, отключаются нужные для работы порты, протоколы, адреса и пр. Без специализированных средств офицеру ИБ сложно обнаружить несанкционированные изменения в конфигурациях устройств, особенно в крупных компаниях, наполненных сотнями разных устройств. Кроме того, аудит таких систем затруднен из-за того, что получить доступ к устройствам сложно, к тому же необходимо обладать знаниями по управлению разными типами устройств от разных вендоров.

Помимо контроля изменений настроек для повышения уровня защищенности ИТ-инфраструктуры и выполнения требований стандартов и нормативных документов по информационной безопасности также важны безопасные настройки устройств и отсутствие уязвимостей в программном обеспечении оборудования.

Поэтому многие специалисты по ИБ задумываются об инструментах, которые могли бы помочь в оперативном контроле за конфигурациями компонентов сети, а также автоматизировать проверку устройств на соответствие рекомендациям по безопасности и поиск уязвимостей. Для решения таких задач существуют системы класса NCCCM (Network Configuration, Change & Compliance Management), позволяющие настроить управление конфигурациями и изменениями с точки зрения информационной безопасности.

Одним из инструментов контроля и управления конфигурациями является программный комплекс Efros Config Inspector, разработанный компанией «Газинформсервис». Его основная задача — автоматизировать контроль конфигураций сетевого оборудования, платформ виртуализации на базе VMware, Hyper-v и контроль целостности файлов и параметров серверов Unix и Windows. Мы уже делали обзор последней версии Efros Config Inspector. В данной статье мы покажем, как с помощью Efros Config Inspector можно обнаружить изменения конфигураций, осуществить проверку соответствия настроек требованиям безопасности, а также обнаружить уязвимости.

Обнаружение изменений конфигураций

Контроль действий администраторов сетевого оборудования

Большинство ошибок в работе и отказов в обслуживании ИТ-инфраструктуры связано с несогласованными изменениями или с ошибками настройки конфигураций устройств. Например, системный администратор компании или ИТ-специалист подрядной организации по ошибке может изменить настройки сетевого оборудования, что приведет к блокировке доступа пользователей к бизнес-приложениям в самый неподходящий момент.

С помощью Efros Config Inspector можно контролировать несанкционированные или ошибочные изменения в конфигурации сетевых устройств и серверов. Efros Config Inspector взаимодействует с сетевым оборудованием и серверами, загружает конфигурационные файлы и контролируемые списки, проверяет их неизменность.

Для контроля конфигурации устройств на сервер Efros Config Inspector загружаются отчеты, содержащие значения параметров оборудования, которые принимаются за эталон для проведения проверок, с версиями отчетов, загружаемыми с устройства в последующем. Проверки конфигураций запускаются по расписанию или по требованию. После повторной загрузки выполняется проверка каждого отчета на равенство эталону.

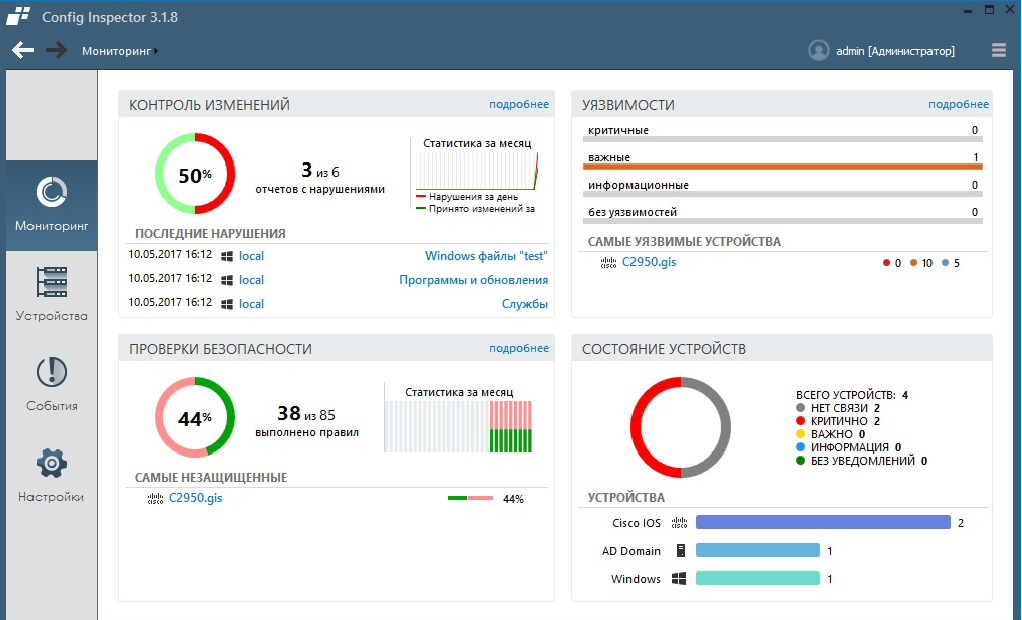

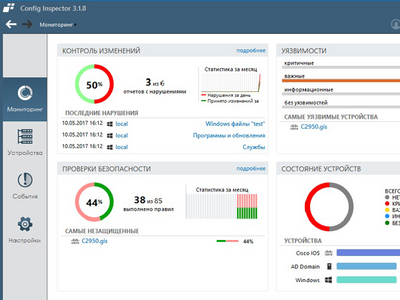

Рисунок 1. Визуализация статистики нарушений в разделе «Мониторинг» Efros Config Inspector

При обнаружении изменений в конфигурации устройств оператор Efros Config Inspector оповещается по электронной почте, уведомлениями в консоли комплекса или через системы класса SIEM.

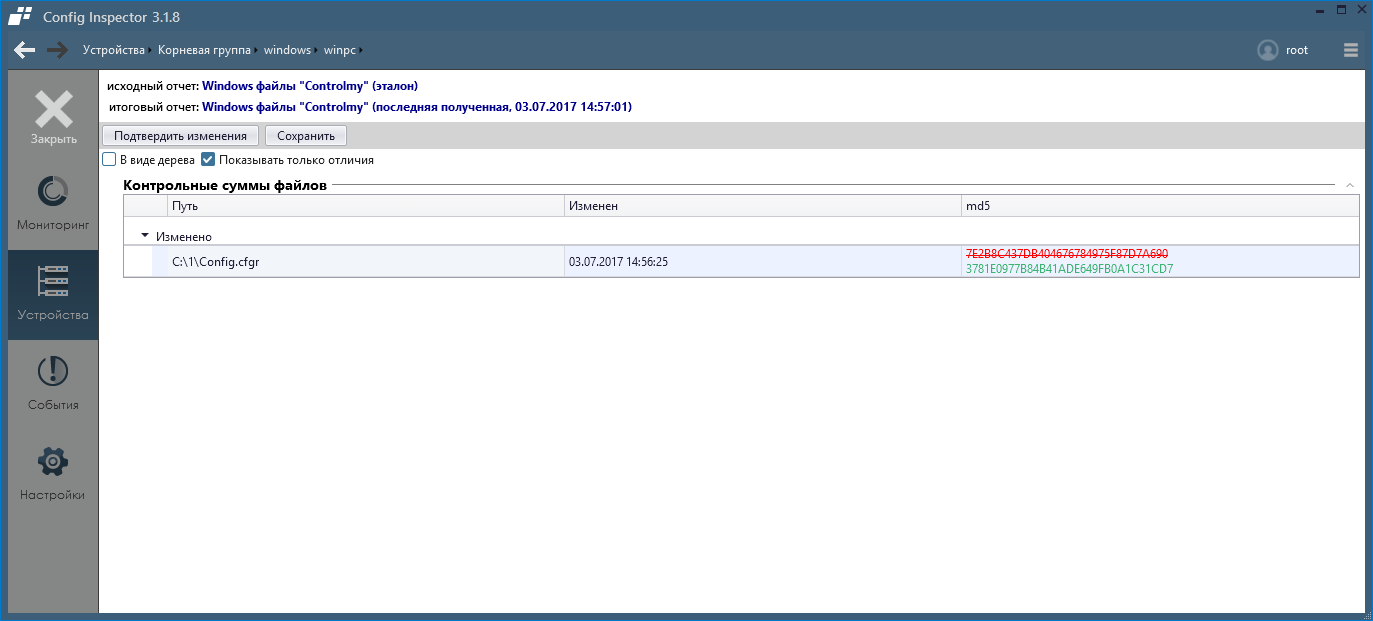

Рисунок 2. Просмотр события нарушения контрольной суммы конфигурационного файла

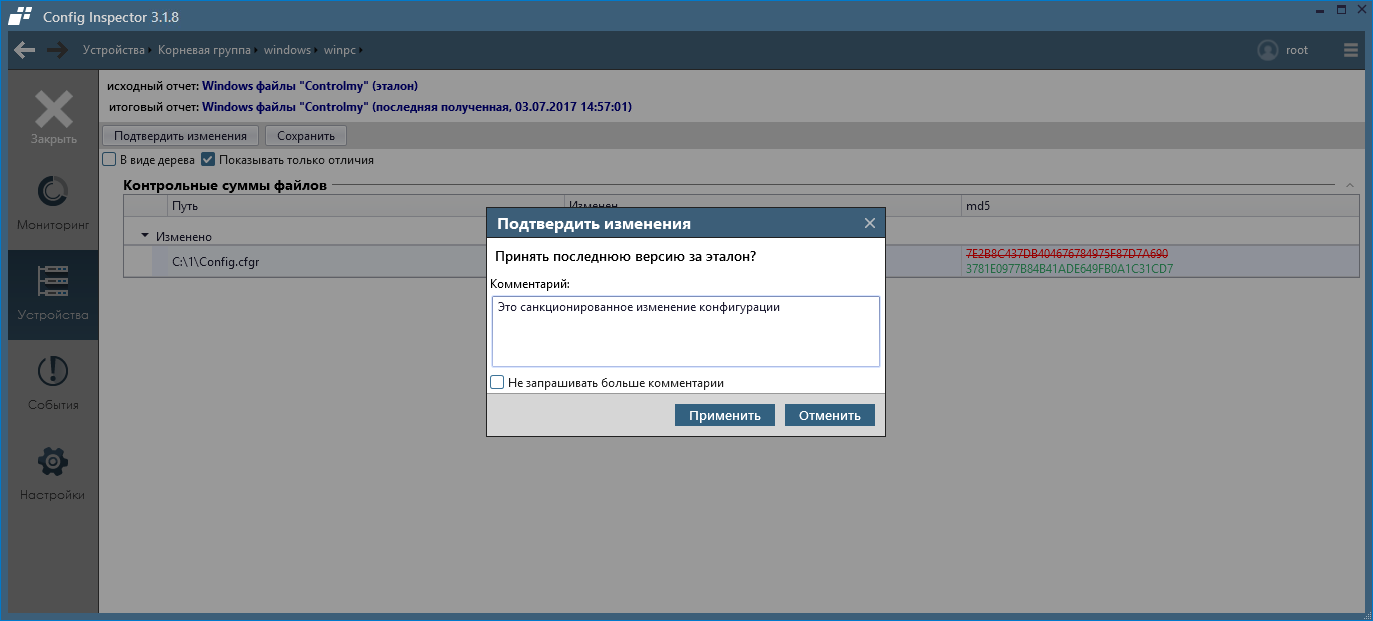

Если изменения были внесены легитимно, оператор Efros Config Inspector в консоли комплекса может подтвердить новую конфигурацию, т. е. принять ее за новый эталон.

Рисунок 3. Принятие модифицированной версии конфигурационного файла за эталон в Efros Config Inspector

Если же изменение конфигурации было выполнено несанкционированно, оператор Efros Config Inspector может вернуть конфигурацию в исходное состояние: найти в архиве Efros Config Inspector нужную версию и восстановить ее вручную, подключившись к устройству.

Диагностика возникающих сбоев в сетевом оборудовании

В крупных инфраструктурах ежедневно может вноситься множество изменений: добавление новых сегментов, изменение настроек доступа, обновление программного обеспечения и т. п. При этом внесение изменений в настройки сетевого оборудования и серверов может быть выполнено как штатными системными администраторами, так специалистами подрядных организаций. Ошибочные изменения конфигурации даже одного устройства могут повлиять на работу всей ИТ-инфраструктуры и нарушить бизнес-процессы компании.

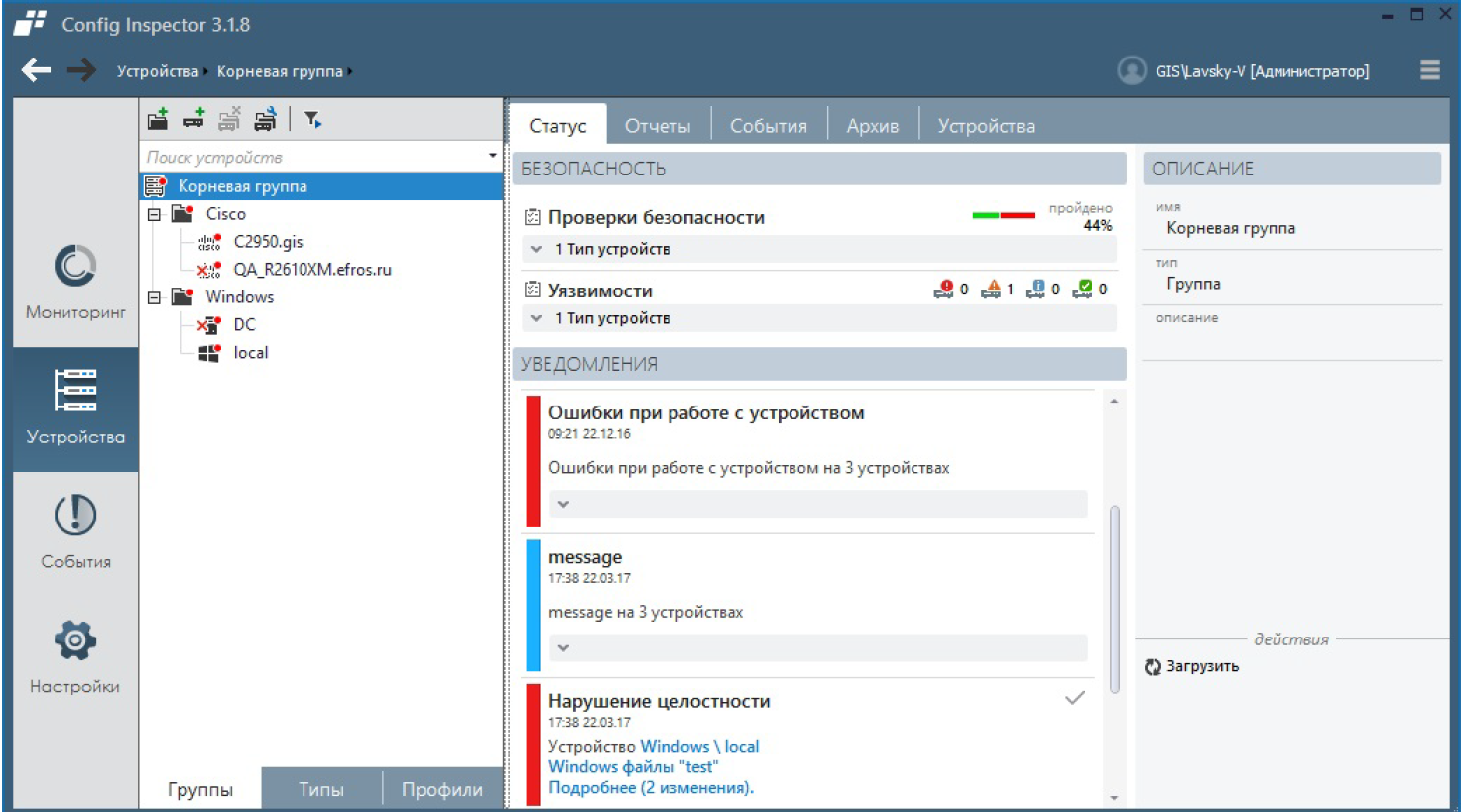

Рисунок 4. Уведомления о нарушениях во вкладке «Статус» консоли Efros Config Inspector

В случае возникновения сбоев в работе устройств и серверов Efros Config Inspector позволяет специалистам по ИБ и системным администраторам разобраться, где (на каком устройстве в сети) и какие изменения в конфигурации были внесены.

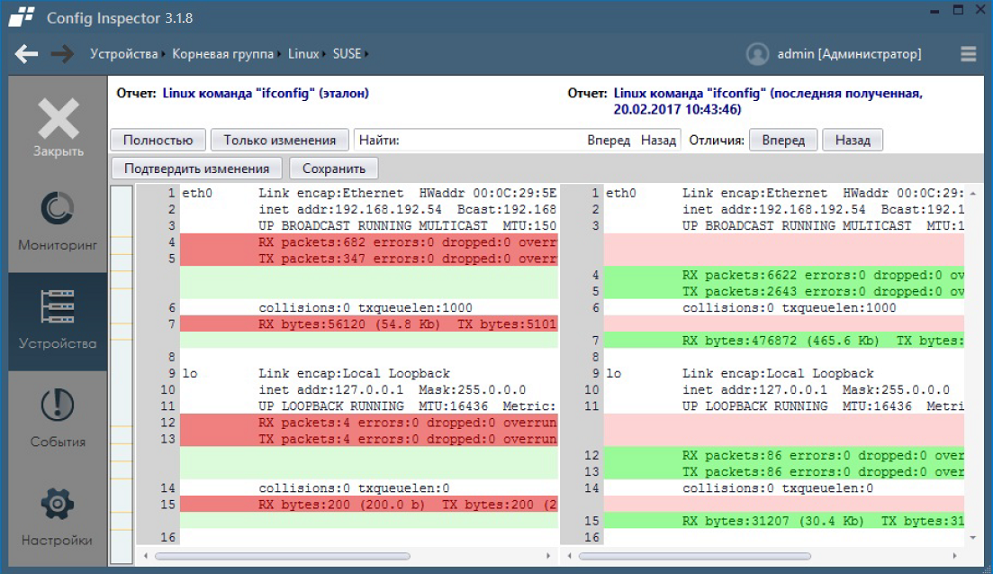

Рисунок 5. Сравнение измененной конфигурации с эталонной в Efros Config Inspector

При помощи отчетов Efros Config Inspector можно сравнить измененную конфигурацию сетевого оборудования или сервера с эталонной (предыдущей рабочей). Кроме того, Efros Config Inspector позволяет выделить изменения, что упрощает поиск ошибок в настройках.

Выявление атак злоумышленников

Одной из современных проблем в области информационной безопасности являются целенаправленные атаки (Advanced Persistent Threats, APT). APT — это сложная, развитая и устойчивая атака, направленная на захват контроля над целевой инфраструктурой. Хакеры вначале проводят исследование внедренных в компании информационных систем, выясняют их слабые места, а потом наносят точный удар с помощью заранее подготовленных инструментов проникновения.

Действия хакеров можно заметить по изменению конфигурационных файлов, поскольку для закрепления в системе злоумышленники вынуждены вносить изменения в атакуемую систему. Например, во время первой фазы APT злоумышленники могут заблокировать работу межсетевых экранов и других средств сетевой безопасности. После проникновения внутрь периметра хакеры, как правило, начинают исследовать сетевую инфраструктуру, чтобы обнаружить нужные им ресурсы. Когда же цели обнаружены, выполняется их захват и перенастройка конфигурации таким образом, чтобы можно было легко достигнуть основной цели APT.

Efros Config Inspector позволяет фиксировать несанкционированные изменения в конфигурации критически важных для безопасности областей информационной системы (сетевых устройств и серверов) и таким образом вовремя обнаружить APT. При вторжении в сеть и несанкционированном изменении настроек межсетевых экранов и других средств сетевой безопасности оператор Efros Config Inspector так же в режиме реального времени получит уведомление о нарушении и может вернуть конфигурацию в исходное состояние.

Проверка соответствия настроек оборудования требованиям безопасности

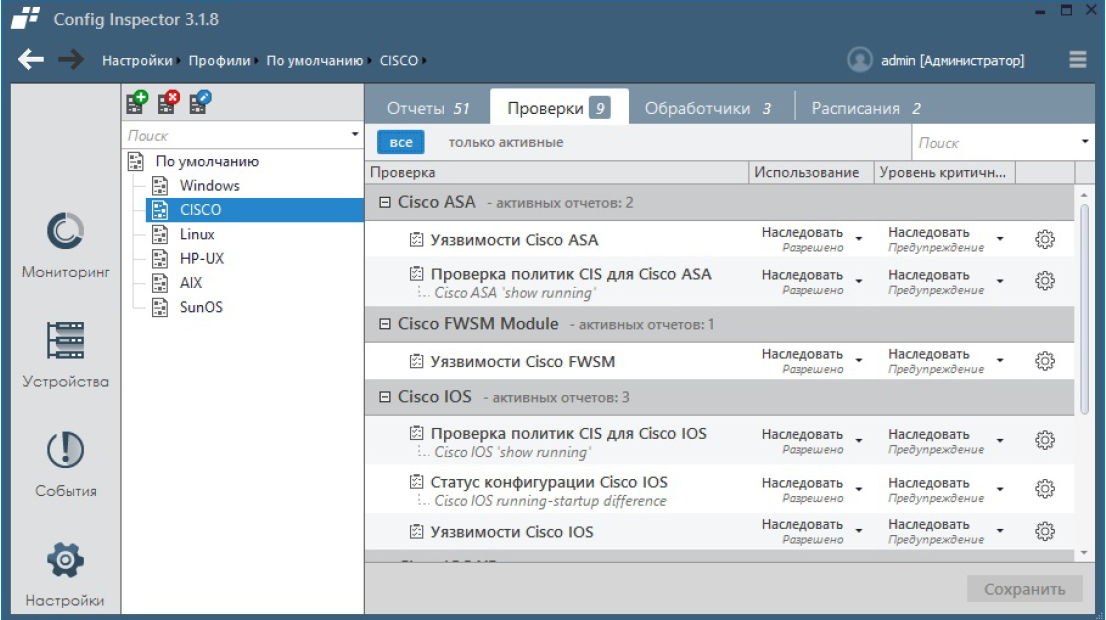

Помимо контроля изменений конфигураций администраторам ИБ важен факт безопасной настройки сетевых устройств. В Efros Config Inspector есть возможность проверки устройств на соответствие рекомендациям по безопасности (Compliance).

Механизм проверки заключается в автоматическом анализе конфигураций, хранящихся в базе данных, и предоставлении оператору Efros Config Inspector рекомендаций по безопасной настройке оборудования.

Рисунок 6. Настройка проверок для устройств Cisco в Efros Config Inspector

Efros Config Inspector проверяет версию программного обеспечения (прошивки), используемые методы и сервисы аутентификации, конфигурацию VPN, сервисов администрирования. Для систем защиты проверяются правила межсетевого экрана, настройки шифрования и беспроводных устройств, таблицы маршрутизации и многое другое.

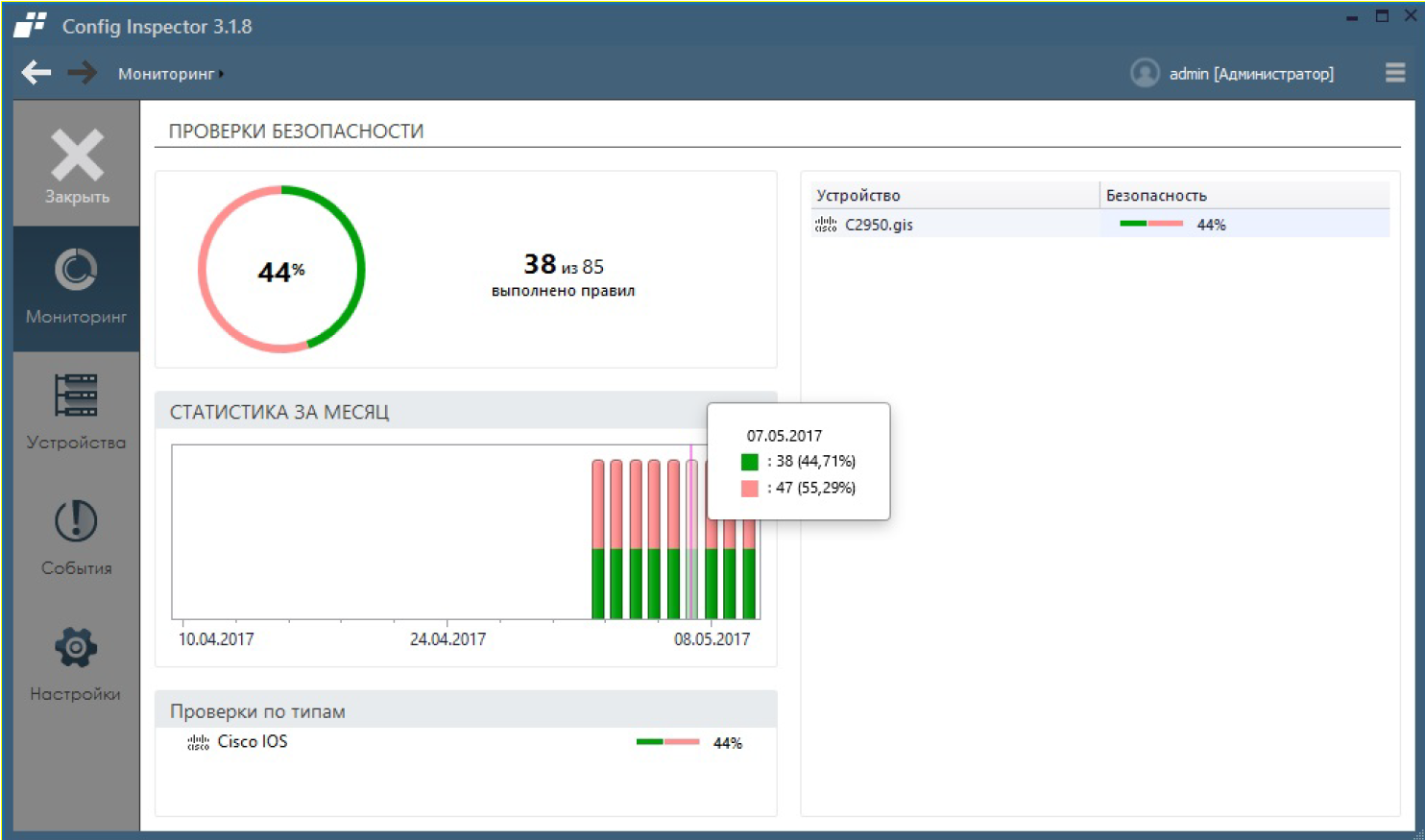

Рисунок 7. Визуализация статистики по безопасной настройке устройств в Efros Config Inspector

Efros Config Inspector может проверять соответствие настроек сетевых устройств и серверов различных вендоров, в том числе: Cisco, Palo alto, Huawei, Check Point, VMware и др.

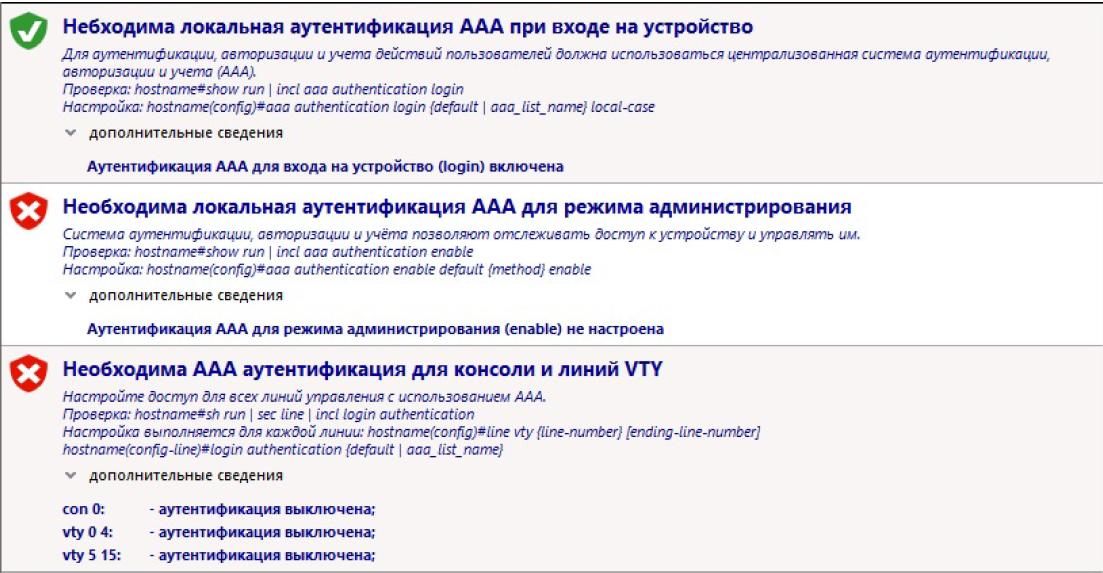

После проверки Efros Config Inspector предоставляет отчет оператору о соответствии настроек оборудования рекомендациям по безопасности вендора.

Рисунок 8. Фрагмент отчета проверки настроек устройства на соответствие рекомендациям производителя в Efros Config Inspector

Обнаружение уязвимостей

Для специалистов по ИБ также остается актуальным вопрос информирования об уязвимостях, которые могут быть найдены в оборудовании. Efros Config Inspector позволяет осуществить поиск уязвимостей в контролируемом сетевом оборудовании, на серверах и платформах. Например, выход текущих уязвимостей для Cisco IOS по стандарту OVAL.

При обнаружении уязвимостей в оборудовании администратор оповещается соответствующими уведомлениями в интерфейсе консоли Efros Config Inspector.

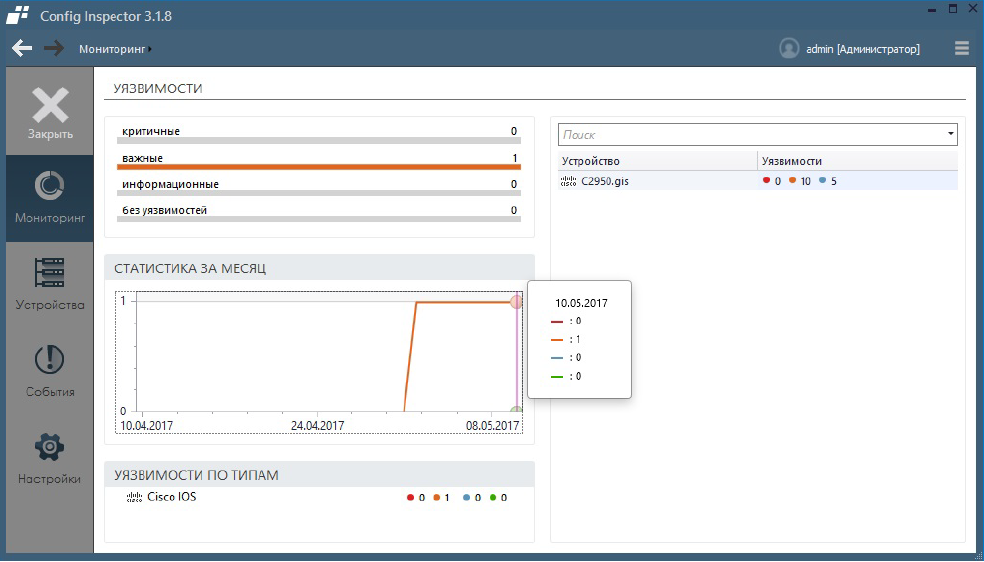

Рисунок 9. Просмотр обнаруженных уязвимостей в разделе «Мониторинг» Efros Config Inspector

В разделе «Мониторинг» Efros Config Inspector отображается список устройств, на которых выявлены уязвимости. Уязвимости сгруппированы по степени критичности.

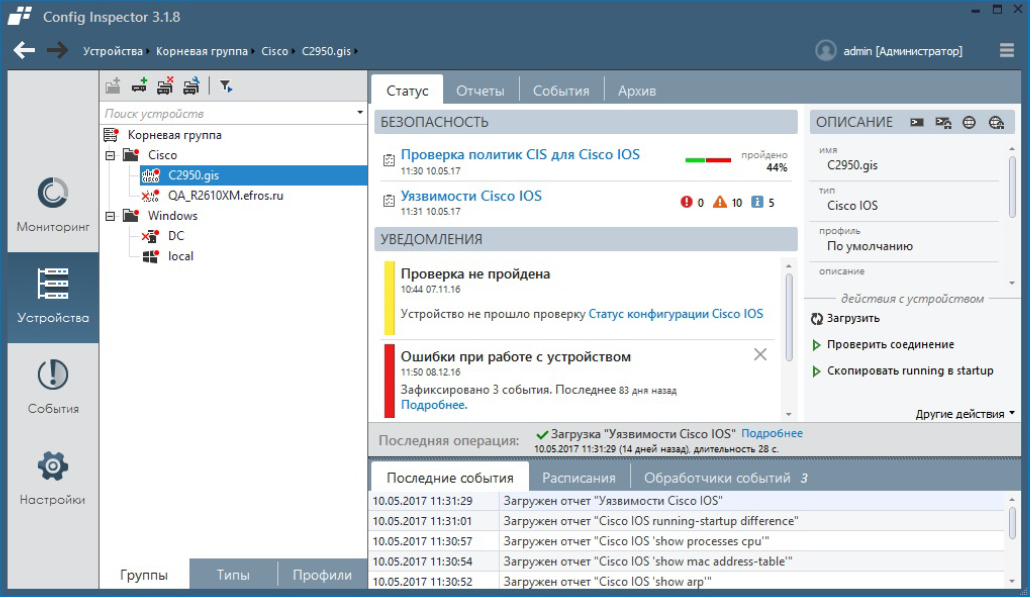

Результат выполнения проверок на наличие уязвимостей можно также посмотреть во вкладке «Статус» для конкретного устройства.

Рисунок 10. Просмотр обнаруженных уязвимостей на устройстве в разделе «Устройства» Efros Config Inspector

Выводы

В данной статье мы познакомились со сценариями применения программного комплекса для контроля конфигураций и анализа защищенности Efros Config Inspector.

Программный комплекс позволяет контролировать действия системных администраторов и подрядчиков ИТ-услуг при работе с сетевым оборудованием и инфраструктурными компонентами путем отслеживания изменений настроек оборудования, оперативно проводить диагностику возникающих сбоев в работе сети, а также своевременно выявлять атаки злоумышленников (в том числе целенаправленные, APT).

Если нужно провести аудит ИБ-инфраструктуры, с помощью Efros Config Inspector можно увидеть в одном месте всю информацию без необходимости получения доступа к сетевым устройствам и ручного разбора конфигурационных файлов.

Кроме того, Efros Config Inspector предлагает дополнительные методы контроля — анализ текущих конфигураций устройств и предоставление рекомендаций по безопасной настройке оборудования, а также анализ оборудования на наличие уязвимостей. Эти функции отлично дополнят стандартную систему мониторинга и контроля и позволят определить, насколько хорошо защищена сетевая инфраструктура предприятия.

Таким образом, Efros Config Inspector будет полезен как системным администраторам, работающим с сетевым оборудованием и серверами, так и специалистам по ИБ, которым необходимо контролировать действия ИТ-персонала и выполнение требований по безопасности.