Для построения защиты от сложных атак можно собрать свой набор инструментов, который решит проблему борьбы с неизвестными вредоносными программами и разгрузит команду ИБ, не ударив при этом сильно по бюджету. Расскажем об эффекте выявления угроз, полученном с помощью Kaspersky EDR Optimum и Kaspersky Sandbox.

Кража информации, шифрование данных, вымогательство или просто использование ресурсов компьютеров — неизменные цели кибератак. Но с течением времени техники и тактики злоумышленников эволюционируют. Следовательно, и инструменты защиты информации должны своевременно меняться и помогать не только реагировать на атаки, но и предупреждать их.

Вредоносные программы постоянно совершенствуются и умеют обходить традиционные средства защиты. А ещё любой злоумышленник сегодня может приобрести в даркнете готовый набор для осуществления атаки, поэтому компаниям нужна своевременная защита от угроз подобного рода.

Классические антивирусные решения успешно противодействуют уже известным угрозам, но реакция антивирусов — реактивная, да и злоумышленники постоянно изобретают новые способы обхода: ответ приходит, когда инцидент уже произошёл и вредоносный объект проник в сеть.

Классические антивирусы не содержат средств для расследования и ретроспективного анализа, т. е. мы не можем сказать, откуда взялся вредоносный код, есть ли он где-то ещё в сети и какие последствия могут наступить. Добавим сюда ограниченность ресурсов команд по информационной безопасности в компаниях, разрозненные инструменты, невозможность в моменте усилить защиту путём дополнительной закупки какого-то специализированного ПО — всё это приводит к тому, что отдел ИБ не может дать адекватного ответа на новые, неизвестные угрозы. Последствия в виде финансового и репутационного ущерба, штрафов, нарушения бизнес-процессов всем уже хорошо известны.

Трендом последних лет в области защиты от неизвестных угроз стало использование продуктов класса EDR (Endpoint Detection and Response) — решений для обнаружения и изучения вредоносной активности на конечных точках: подключённых к сети рабочих станциях, серверах, устройствах интернета вещей и пр. В отличие от классических антивирусов EDR ориентированы на выявление целевых атак и сложных угроз. При этом они не могут полностью заменить антивирусы, поскольку решают другие задачи: они помогают обнаружить атаки с обходом традиционных средств защиты и точно отреагировать на них.

Для построения защиты от сложных атак можно собрать свой набор инструментов, который решит проблему борьбы с неизвестными вредоносными программами, разгрузит команду ИБ и в то же время не ударит сверх меры по бюджету. Эффект даёт комбинация продуктов Kaspersky EDR Optimum и Kaspersky Sandbox, которая обеспечивает автоматизированное обнаружение угроз путём анализа в изолированной среде.

Совсем скоро, 14 марта 2023 г. в 11:00 по московскому времени, компания Wone IT — платиновый партнёр «Лаборатории Касперского» — проведёт вебинар с реальной демонстрацией продуктов: «Обнаружение угроз путём анализа в изолированной среде с помощью Kaspersky EDR Optimum и Kaspersky Sandbox».

В этой статье рассмотрим конкретный пример, как наиболее востребованную и понятную инструкцию. В данной демонстрации используется связка Kaspersky Endpoint Security 11.11 c EDR Optimum и Sandbox.

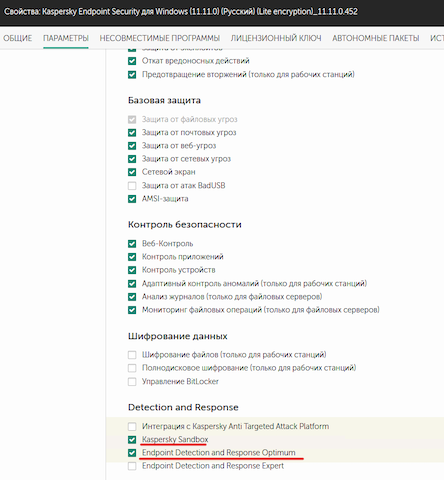

Рисунок 1. Свойства Kaspersky Endpoint Security

Если эти компоненты не были установлены в дистрибутиве, то их можно добавить отдельной задачей. После загрузки нужных лицензий понадобится настроить политику Kaspersky Endpoint Security и активировать нужную функциональность, а именно — включить и настроить Kaspersky EDR Optimum и Sandbox.

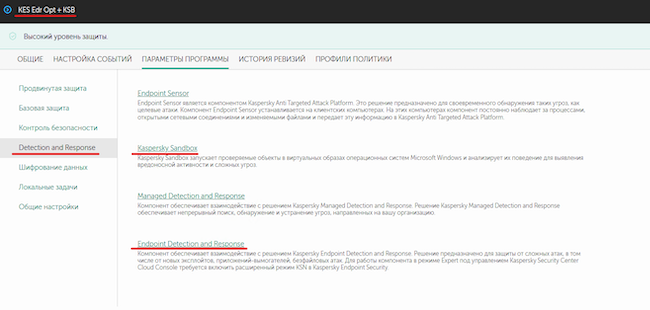

Рисунок 2. Kaspersky Endpoint Security. Параметры программы

Нас интересует вкладка «Detection and Response», в которой находятся нужные нам разделы для настройки.

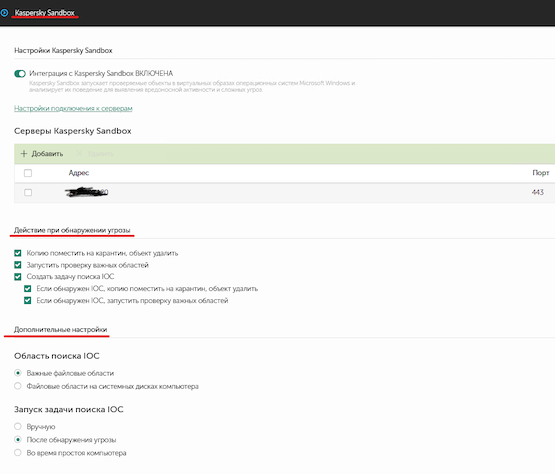

Рисунок 3. Kaspersky Sandbox. Настройки интеграции с песочницей и действия при обнаружении угрозы

Обратим внимание на «Дополнительные настройки», где мы можем управлять областью поиска и принципом запуска задач по поиску индикаторов компрометации (IoC).

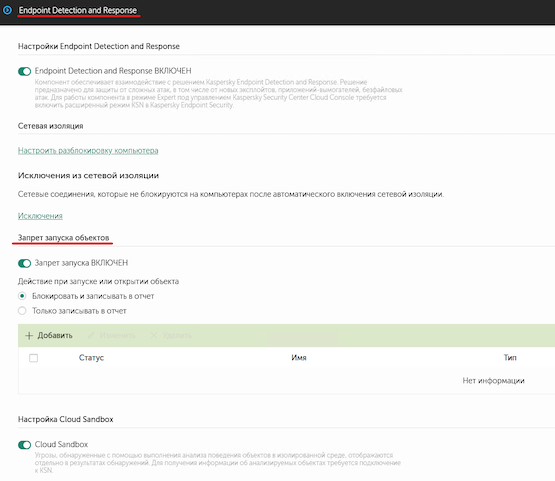

Рисунок 4. Endpoint Detection and Response. Включение функциональности и её настройки

Для предотвращения известных угроз или блокировки нужных файлов, скриптов, офисных документов администратор может добавлять объекты самостоятельно по их контрольным суммам, например, в формате MD5.

Рисунок 5. Добавление нужных элементов

Итак, мы активировали и настроили функциональность Kaspersky EDR Optimum вместе с Kaspersky Sandbox.

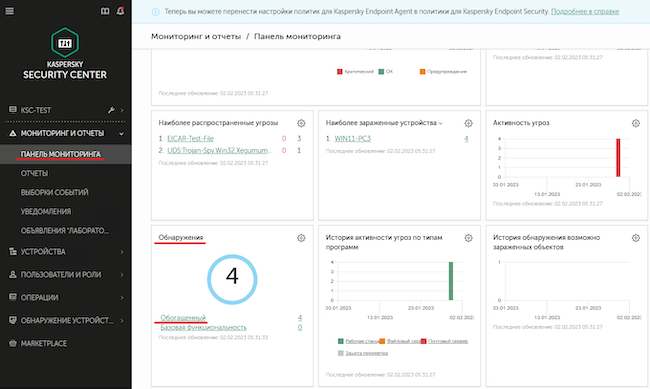

Теперь в нашей тестовой среде запустим пару вредоносных файлов и посмотрим на детектирование через веб-консоль, а именно — на «Панель мониторинга», где нас интересует виджет «Обнаружения», который предварительно нужно добавить для отображения информации.

Рисунок 6. Панель мониторинга

Как видим, у нас есть три обогащённых события. Перейдём на вкладку «Обогащённый».

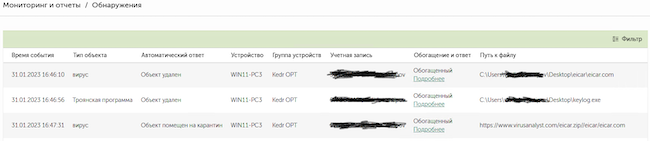

Рисунок 7. Список событий

Здесь мы видим, какие угрозы были заблокированы, по какому пути они прошли, на каком устройстве и в какое время были обработаны.

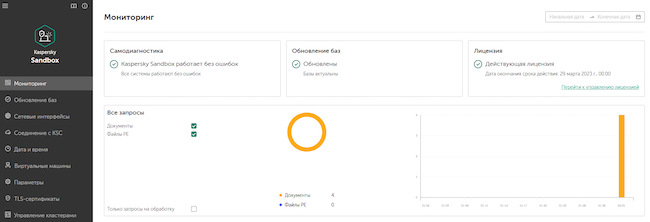

Таким же образом проверим информацию в интерфейсе Sandbox.

Рисунок 8. Kaspersky Sandbox. Мониторинг

На панели мониторинга отражены запросы на проверку четырёх документов. Напомним, что по итогу этой проверки песочница будет реагировать на найденную угрозу по заданным параметрам в политике. Она может, например, удалить вредоносный объект, запустить проверку важных областей, создать задачу по индикаторам компрометации (IoC) для поиска этого же объекта на других ПК и выполнения действий при нахождении такой угрозы.

Перейдём в более подробное рассмотрение детектирования.

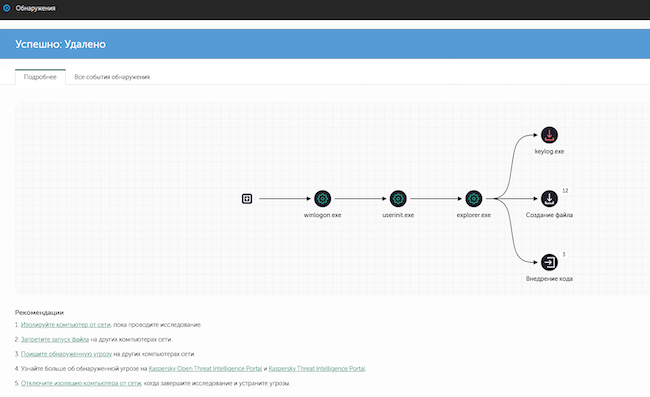

Рисунок 9. Отчёт о построении пути появления вредоносной программы

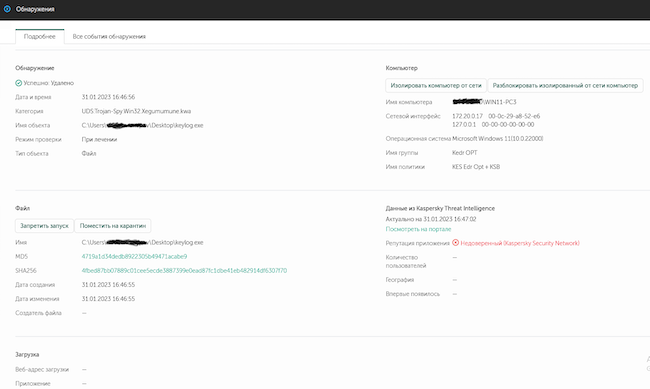

Рисунок 10. Отчёт о местоположении и удалении вредоносной программы

На рис. 9 отражены подробная карта действий вредоносного объекта и информация о нём.

Подробная карта внедрения вредоносной программы на устройстве будет очень ценна для расследования инцидента, чтобы впоследствии выявить и закрыть пути попадания подобных объектов в сеть организации.

Ещё мы видим рекомендации по действиям и можем из этой карточки совершить операции по предотвращению такой угрозы в будущем, а именно — «Запретить запуск» объекта (имейте в виду, что запрет действует в пределах той группы, в которой объект был обнаружен). Также рекомендуется «Изолировать компьютер от сети» (на время расследования инцидента).

Функциональность Kaspersky EDR Optimum дополняет и расширяет возможности Kaspersky Endpoint Security в борьбе с опасной активностью и злоумышленниками, помогает расследовать выявленные угрозы, а функциональность Kaspersky Sandbox повышает уровень обнаружения и общую защищённость сети, автоматизирует действия по реагированию на угрозы.

Более подробно эти сценарии мы разберём на вебинаре от Wone IT «Kaspersky EDR Optimum и Kaspersky Sandbox — обнаружение угроз путём анализа в изолированной среде», который состоится 14 марта. Регистрируйтесь!