Аудит внутренней информационной безопасности с помощью системы мониторинга действий пользователей StaffCop Enterprise позволяет определить слабые места системы защиты информации и увидеть картину информационных потоков в компании, а также получить статистику трудовой дисциплины и использования рабочего времени.

- Введение

- Что такое аудит внутренней информационной безопасности

- Как проходит аудит внутренней информационной безопасности с программой StaffCop Enterprise

- 3.1. Информационная безопасность

- 3.2. Учет и контроль рабочего времени

- 3.3. Администрирование рабочих мест

- Выводы

Введение

В угрозы информационной безопасности большинство руководителей до поры до времени не верят. Конечно, они слышали об утечках, скандалах, но считают, что к ним это не относится, у них всё в порядке, государственной тайны нет, антивирус есть. Но в том-то и дело, что речь совсем не о вирусах. Согласно статистике последнего времени, внешние угрозы, каковы бы они ни были, наносят компаниям меньше вреда, чем свои собственные сотрудники. Своими умышленными и неумышленными действиями они могут причинить компании как крупный материальный, так и нематериальный ущерб — потерю репутации.

Если мы не видим угроз, это не значит, что их нет. Мы часто совершаем ошибку, думая, что, наверно, другие тоже знают то, что знаем мы. Например, что не стоит пользоваться личной почтой на бесплатном сервере для отправки рабочих документов или что не стоит их выкладывать в облачные хранилища. Кроме того, если у нас всё в порядке с моральными нормами, нам сложно подозревать других людей, особенно своих сотрудников, в моральной нечистоплотности. Поэтому выявление неприятных фактов вызывает удивление. Но, поскольку мы здесь говорим об организациях, то не хотелось бы сталкиваться с такими фактами, как судебные издержки, недополучение прибыли, порча и хищение оборудования. И, тем более, нежелательно рисковать репутацией и терять доверие клиентов и партнеров. От таких действий хотелось бы защититься, предупредить их. Но другая крайность — тотальная защита — приводит к огромным тратам на обеспечение безопасности. Как соблюсти баланс: не впасть в паранойю, но защититься на случай злонамеренных или просто несознательных действий? Нужно определить возможные риски: что может случиться, а что не может. Для этой цели служит аудит информационной безопасности.

Что угрожает информационной безопасности изнутри

Интерес руководителей к информационной безопасности чаще всего начинается тогда, когда случается нечто, например, увольняется продажник и уносит с собой клиентскую базу. Но это далеко не единственная и не самая опасная угроза. У любой компании есть коммерческая тайна — информация, которая, попадая в чужие руки, лишает компанию превосходства на рынке или в своем сегменте. Информацию не обязательно даже похищать, иногда достаточно ее повредить или сделать недоступной, и она уже обнуляется, поскольку ее нельзя использовать. Можно даже ее слегка изменить, например, в свою пользу, и компания, не подозревая о подвохе, перечисляет средства вместо поставщика своему оборотистому сотруднику. Случаются менее опасные, но болезненные проступки: использование дорогого лицензионного программного обеспечения в личных целях или в работе на другого работодателя, майнинг криптовалюты, посторонние занятия в рабочее время. Всё это так или иначе наносит компании убытки. Кроме того, в компаниях, как правило, есть информация, которая, будучи вырвана из контекста или превратно истолкована, может причинить репутационный ущерб.

Есть несколько основных видов информационных активов, которые следует защищать: это собственно информация, инфраструктура, персонал, имидж и репутация компании. Соответственно, внутренние угрозы ИБ — это возможные действия сотрудников с информационными активами, умышленные или нет, которые могут иметь негативные последствия для компании. К таким действиям относятся, например, передача информации тем, от кого хотелось бы ее скрыть, — злоумышленникам или конкурентам, мошеннические действия с деньгами компании, реализация товара в свою пользу и пр.

Что такое аудит внутренней информационной безопасности

Аудит внутренней ИБ — это действия, позволяющие определить, какие риски имеют место или возможны, а какие неактуальны для конкретной организации. В результате возникает модель угроз, на основе которой можно провести идентификацию уязвимостей. Разработка модели угроз — это серьезная работа, которую может провести безопасник-профессионал или специализированная компания. Можно также самостоятельно провести аудит для того чтобы узнать, какие первичные действия нужно предпринять для защиты информации.

Этапы и шаги внутреннего аудита информационной безопасности

- Инвентаризация активов. Для начала нужно понять, что нужно защищать, какая информация обрабатывается в компании, как и где она обрабатывается, насколько критичны ее потеря или повреждение, то есть в каких цифрах исчисляется убыток.

- Ранжирование угроз. Следует все риски выстроить по частоте, возможности возникновения, величине возможного ущерба.

- Идентификация уязвимостей. Нужно понять, в окружении каких активов имеются уязвимости, которые стоит защитить.

- Построение гипотезы. Нужно представить себе последовательность шагов, в результате которой произойдет нарушение информационной безопасности.

- Проверка гипотезы: сбор статистики, какие инциденты имеют место, насколько часто, где и каким образом.

Полученная информация может быть использована для разработки политики информационной безопасности и комплекса технических и организационных мер по ее выполнению.

Как проходит аудит внутренней информационной безопасности с программой StaffCop Enterprise

Система мониторинга действий пользователей StaffCop Enterprise — это программа, которая позволяет контролировать информационный обмен и состояние информационных ресурсов. С ее помощью можно самостоятельно провести аудит внутренней информационной безопасности, получить статистику уязвимостей, а также полную информацию о произошедших инцидентах. Система позволяет на доступных ресурсах получить самые разнообразные данные и представить их в виде, удобном для анализа.

Архитектура. StaffCop Enterprise имеет клиент-серверную архитектуру, то есть состоит из серверной части, которая размещается у клиента, и программ-агентов, которые устанавливаются на компьютерах пользователей и собирают информацию об их действиях. Информация обрабатывается в серверной части. Полнота сбора данных о том или ином пользователе зависит от настроек.

Как настраивать? Для настройки системы компания-разработчик, «Атом Безопасность», предлагает клиентам вопросник, который можно заполнить письменно или ответить на вопросы устно. Это поможет адаптировать систему под специфику вашей организации и под ваши задачи.

Сбор информации. После разворачивания программы и проведения настройки система начинает собирать информацию. Сигналы об инцидентах поступают на компьютер ответственного сотрудника или руководителя немедленно, другая информация формируется в отчеты в соответствии с настройками. При необходимости можно сформировать отчет любой структуры, используя собранную информацию.

Информация в StaffCop Enterprise структурируется по трем основным направлениям: собственно информационная безопасность, учет рабочего времени и администрирование рабочих мест.

Информационная безопасность

Отчеты программы позволяют увидеть, как курсирует информация в компании и в каком направлении уходит за ее пределы. Следует понимать, что утечка информации возникает не тогда, когда папарацци опубликовали ваши конфиденциальные документы в СМИ, а тогда, когда эти документы покинули защищаемый периметр компании. Это может происходить через личную почту сотрудников, форумы других сайтов, облачные хранилища, мессенджеры, USB-носители и т. п. Во многих компаниях имеются правила безопасности, которые определяют, какими каналами можно пользоваться, а какие под запретом. Соблюдают ли сотрудники эти правила? Общаются ли с конкурентами? Уводят ли информацию для себя (например, перед увольнением) или в интересах третьих лиц? Не всегда ваши представления об этом соответствуют реальному положению дел. Система мониторинга покажет вам, что происходит на самом деле.

Наблюдение за группой риска — особая статья. У сотрудников безопасности всегда есть информация, на каких сотрудников следует обратить повышенное внимание: они замечены в неблаговидном поведении или нарушении трудовой дисциплины. На них можно собрать полное досье: с какими документами работают, с кем контактируют, какими программами и сайтами пользуются, с какими сотрудниками и третьими лицами общаются. Часто бывает, что уже в тестовый период служба безопасности получает информацию, требующую немедленных действий.

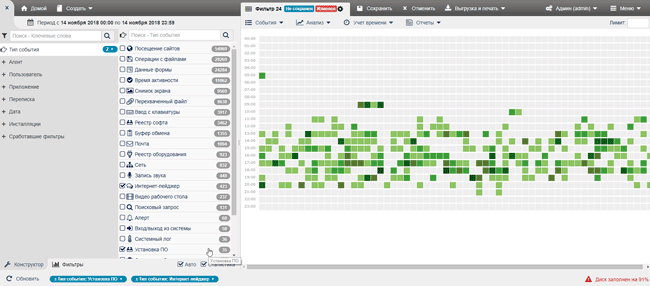

Какие события отображаются? Операции с файлами, снимок экрана, время активности, посещение сайтов, использование мессенджеров, видео рабочего стола, заполнение веб-форм, подключения к FTP-серверам, поисковые запросы, печать документов и др.

Рисунок 1. Типы событий в StaffCop Enterprise и их отображение их интенсивности на тепловой диаграмме

Учет и контроль рабочего времени

Вы знаете, сколько реально работают ваши сотрудники, какую часть рабочего времени они проводят в конструктивной деятельности в соответствии с должностной инструкцией? Вынуждены вас разочаровать. Вот результаты опроса портала «Хабрахабр», показывающие, как люди говорят о себе:

Рисунок 2. Самооценка людей по использованию рабочего времени (статистика сайта habrahabr.ru)

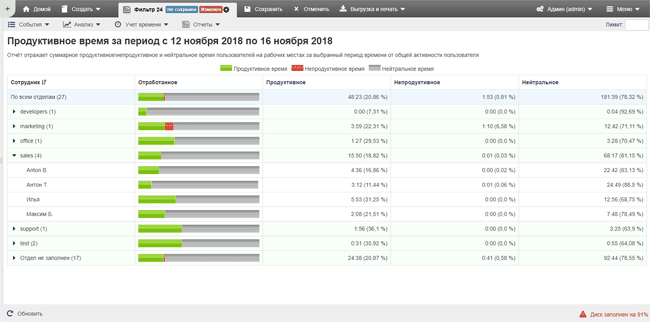

В реальности картина другая. По данным системы StaffCop Enterprise, более половины сотрудников проводят за продуктивной деятельностью 50% времени и меньше. На основании каких данных?

Система анализирует не просто нахождение сотрудника на рабочем месте, а его действия: сетевую активность, работу с документами, коммуникации. При этом работу с теми или иными приложениями можно настраивать как продуктивную / непродуктивную. Например, время в соцсетях для SMM-специалиста будет продуктивным, а для бухгалтера — нет.

За тестовый период можно собрать статистику об использовании рабочего времени:

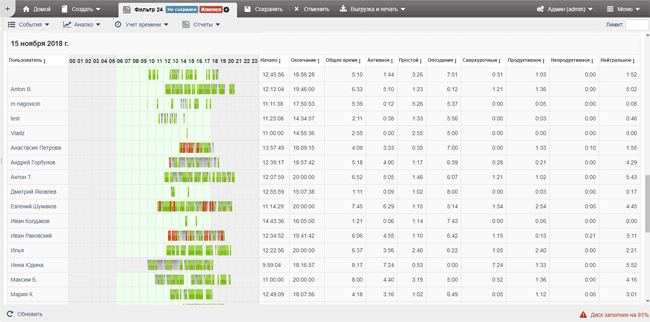

- О трудовой дисциплине, опозданиях и переработках, приход и уход. Программа фиксирует не просто включение / выключение оборудования, а активность сотрудника: нажатие клавиш или манипуляции мышкой.

- Какими сетевыми ресурсами пользуются сотрудники. Вы увидите, сколько времени сотрудники проводят в Сети, на каких именно сайтах, узнаете топ продуктивных и непродуктивных приложений.

- На что сотрудники тратят свое рабочее время. Вы увидите статистику продуктивности по отделам, узнаете, если сотрудники используют ресурсы компании не по назначению, сможете видеть выполнение KPI.

Вы сможете получить статистику по отделам и по каждому сотруднику, получить среднюю продуктивность и сравнивать с этим показателем данные каждого сотрудника. Например, рабочий день менеджера по продажам — 9 часов, из которых 1 час — это перерыв на обед. В одном отделе среднее активное время — 5,5 часов, в другом 4,5. Для того чтобы правильно интерпретировать эту статистику, ее нужно сопоставлять с должностными инструкциями. Но вы получите полную базу для такого анализа.

Рисунок 3. Отчет «Продуктивное время по отделам» в StaffCop Enterprise

Формируются отчеты: учет рабочего времени, изменение продуктивности, отчет по активности за период, продуктивное/активное время по отделам, сводный отчет, статистика по дням, отчет по опозданиям, топ непродуктивности, табель активности, табель отсутствия на рабочем месте, табель использования принтера, лента событий, детектор аномалий и др.

Рисунок 4. Отчет «Учет рабочего времени» в StaffCop Enterprise

Администрирование рабочих мест

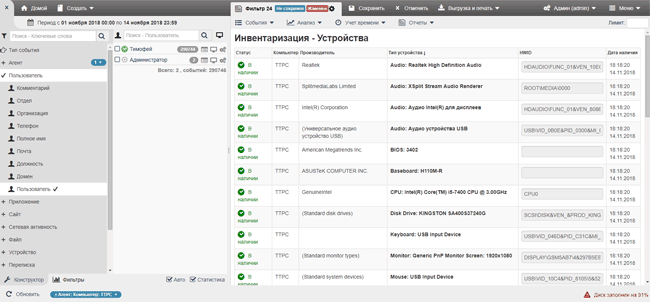

Система формирует отчет о программах и оборудовании, установленных на компьютерах сотрудников, в том числе на удаленных рабочих местах. Например, она даст знать, если сотрудник снял с компьютера дорогую видеокарту и вместо нее установил дешевую. Также можно будет отслеживать запуск программ, не имеющих отношения к работе сотрудника, попытку установить нелицензионное программное обеспечение и пр. Можно проводить инвентаризацию устройств и приложений на рабочих станциях.

Рисунок 5. Пример отчета «Инвентаризация — Устройства» в StaffCop Enterprise

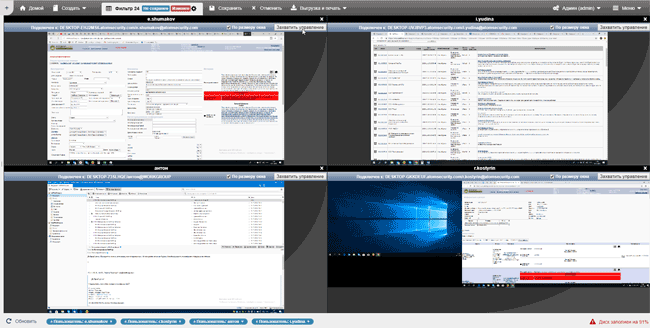

Рисунок 6. Наблюдение за рабочими столами сотрудников в режиме реального времени в StaffCop Enterprise

Результаты аудита внутренней информационной безопасности можно получить как в виде генерализованных отчетов, так и с прицелом на конкретную проблему. В их интерпретации могут помочь как специалисты службы поддержки компании «Атом Безопасность» — разработчика системы StaffCop Enterprise, так и специалисты собственной службы безопасности, HR-отдела, линейные руководители. Полученные данные можно использовать для разработки политики безопасности и сопутствующих документов и регламентов, а также для коррекции бизнес-процессов, анализа атмосферы в коллективе, оценки лояльности и пр.

Выводы

Аудит внутренней информационной безопасности — это первое, с чего следует начать, если вы решили заняться информационной безопасностью всерьез. Это не тот вопрос, который можно закрыть однократным простым действием. Придется перестроить подходы к созданию внутреннего регламента, отбору сотрудников, проектированию бизнес-процессов. Лучше всего, если базовые принципы информационной безопасности войдут в повседневную жизнь на рефлекторном уровне, поскольку легче не будет. Развитие технологий, вместе с несомненными выгодами, несет и новые риски. И лучше бы нам всем быть профессионалами информационной безопасности.

Хорошая новость состоит в том, что при системном подходе можно противостоять угрозам и решать проблемы по мере их поступления. Но готовиться к ним следует с открытыми глазами, тогда удастся минимизировать потери или не допустить их.