Инсайдеры, недобросовестные сотрудники — серьёзная проблема для многих организаций. По вине таких служащих происходило множество утечек конфиденциальных данных, однако внутренний нарушитель опасен ещё и бесконтрольными действиями. Несанкционированный доступ к папкам и файлам, базам данных, неправомерная установка стороннего «софта» — как это всё мониторить?

Введение

С утечками информации сталкивается 60 % российских компаний: сотрудники разглашают информацию или уводят «на сторону» целые базы данных. Утечки — самый распространённый, но далеко не единственный тип нарушений по вине сотрудников. Опасны любые бесконтрольные действия: неправомерный доступ к файлам и папкам, к базам данных, самовольная установка программ. По мере роста компании и усложнения её бизнес-процессов приходится увеличивать парк защитных систем:

- DLP (на уровне каналов);

- DCAP (на уровне файлов и файловых хранилищ);

- DAM (баз данных);

- SIEM (всей IT-инфраструктуры).

Все эти классические продукты есть в линейке «СёрчИнформ». Вендор пошёл ещё дальше, разработав ProfileCenter — программу для создания психологического профиля сотрудника, где собраны данные о его характере, мотивах, ценностях, криминальных наклонностях.

Принятие всех перечисленных мер даёт уверенность, что в компании не остаётся «слепых зон». Но просто находить и блокировать инцидент недостаточно. Защита информации — это постоянная работа по повышению уровня безопасности в организации. ИБ-специалист действует в трёх временах: обнаруживает инциденты в настоящем, расследует причины в прошлом и принимает меры на будущее.

Комплексный подход в теории

Обнаружение инцидента в настоящем времени

Ежедневный мониторинг инцидентов — основная часть работы службы ИБ. Специалист получает уведомления («алёрты») от систем контроля и реагирует на них. Ниже приведена матрица, которая описывает, за какими объектами ИТ-системы (и на каких её участках) нужно установить постоянный контроль и какие ИБ-средства для этого использовать.

Таблица 1. Ежедневный мониторинг инцидентов с помощью программ «СёрчИнформ»

| Что нужно контролировать? | Зачем? | С помощью чего? |

| Каналы передачи данных (почта, мессенджеры, средства удалённого доступа, подключаемые устройства, облачные хранилища и т. д.) | Чтобы выявлять: • утечку информации в любом виде; • признаки мошеннической схемы; • неправомерный доступ. |

DLP-система «СёрчИнформ КИБ»: |

| Информацию «в покое» — файлы и папки, находящиеся на файловых серверах / сетевых хранилищах / ПК пользователей, а также действия с ними | Чтобы выявлять: • наличие на компьютерах пользователей таких файлов, к которым они не должны иметь доступа; • появление новых документов с конфиденциальным содержимым; • изменение конфиденциальных документов; • действия с критически важными документами; • изменение категории документа (перестал быть конфиденциальным). |

DCAP-система «СёрчИнформ FileAuditor» укажет, если в отношении файла или папки происходят опасные действия (массовое удаление, перемещение и т. д.). ИБ-специалист моментально получит уведомление об этом и сможет оперативно принять меры. В случае удаления критически важных данных ИБ-специалист может восстановить их из теневой копии, которую делает FileAuditor. |

| Базы данных | Чтобы выявлять: • случаи несанкционированного доступа к БД; • запросы (на удаление, добавление, редактирование); • другие опасные действия пользователей (выполнение вредоносных скриптов, SQL-инъекций). |

DAM-система «СёрчИнформ DataBase Monitor» анализирует все запросы к БД (delete, modify и т. д.) и её ответы. ИБ-специалист получает оповещения о подозрительной активности пользователей и может принять экстренные меры. |

| IT-инфраструктуру в целом | Чтобы выявлять: • нарушения в работе оборудования, программ; • слабые места инфраструктуры (например, незакрытые порты); • подозрительные действия сотрудников. |

«СёрчИнформ SIEM» сопоставляет сигналы от оборудования и программ, распознаёт инциденты в «рядовых» событиях, уведомляет ИБ-специалиста о подозрительных событиях. |

| Пользовательское поведение | Чтобы выявлять критические изменения в ценностях, поведении сотрудника. | «СёрчИнформ ProfileCenter» — система автоматизированного профилирования — составляет психологический портрет пользователя, а также фиксирует и анализирует его изменения. При критической динамике ИБ-специалист получает уведомление, а также пояснения, в чём именно состоит опасность. |

Если упущен контроль хотя бы одного уровня, нельзя быть полностью уверенным, что с данными ничего не происходит.

Следы инцидента могут обнаруживаться в каждой из систем. Тогда ИБ-специалист подстрахован, так как уведомления приходят из нескольких источников. Но ещё важнее, что он получает их на самом раннем этапе, когда инсайдер только обратился к файлам и базам данных (FileAuditor и DataBase Monitor) или даже просто задумал плохое (ProfileCenter).

Например:

- Инсайдер затеял «слив» базы. О выгрузке сигнализирует DataBase Monitor — ещё до момента перемещения информации на «флешку».

- Пользователь получил документ, к которому не должен был иметь доступ, и решил на всякий случай сохранить его в облаке. Об этом сообщит «СёрчИнформ КИБ». Но ещё раньше сигнал подаст программа FileAuditor: пользователь переложил этот файл из закрытой папки в общедоступную.

Обнаружение инцидента в настоящем — ключевое событие для экстренного предотвращения последствий. Но на этом работа службы ИБ не должна останавливаться, иначе ИБ-специалист будет вести бесконечную борьбу с инцидентами, а не с их первопричиной.

Расследование инцидента — поиск обстоятельств в прошлом

Дальнейшее расследование инцидента необходимо, так как одно нарушение может быть частью гораздо большего происшествия. Кроме того, не зная всех обстоятельств трудно извлечь уроки на будущее.

Поэтому в ходе ретроспективного анализа важно выявить:

- Что произошло — какие реальные масштабы имело происшествие, как оно случилось.

- Кто виновник — круг всех задействованных лиц.

- Почему произошло — определяем мотивы нарушителя и слабые места системы, которые сделали инцидент возможным.

Вот примерный алгоритм действий, которые можно предпринять для полноценного расследования. Понятно, что он будет изменяться в зависимости от типа инцидента.

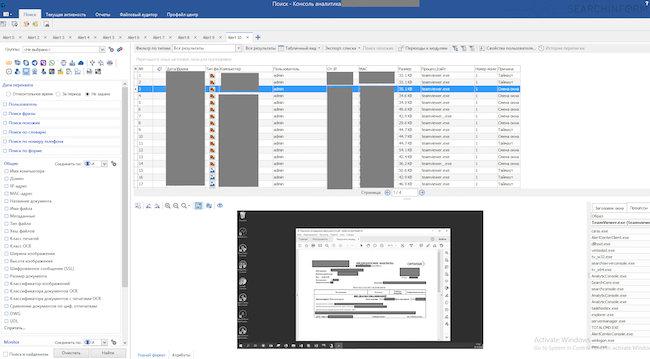

1. Сопоставляем информацию, зафиксированную разными системами, чтобы видеть комплексную картину инцидента, а также проверить, нет ли связи между ним и другими инцидентами.

Нас могут интересовать:

- любые срабатывания политик безопасности о перемещении информации (смотрим в DLP-системе «Сёрчинформ КИБ»),

- появление новых документов и выгрузок из баз данных на компьютерах пользователей и на файловых серверах, действия пользователей с файлами и папками, изменение прав доступа к ним (в DCAP-системе FileAuditor),

- попытки неправомерного доступа к БД, любые странные запросы и их сочетания (в DAM-системе DataBase Monitor),

- работа в неурочное время (DLP «СёрчИнформ КИБ»), многочисленные ошибки при вводе пароля и другие события из «СёрчИнформ SIEM» и т. д.

2. Поднимаем данные о действиях сотрудника за компьютером (КИБ, DataBase Monitor, FileAuditor).

Нас могут интересовать:

- переписки с другими пользователями,

- информация о посещённых сайтах,

- данные об установленных и используемых программах,

- отправка, получение документов и файлов, их контентные маршруты,

- обращения к базам данных,

- документы, которые человек хранит на своём компьютере, и т. д.

3. Поднимаем информацию о психологическом портрете нарушителя — способен ли создавать хитрые схемы, привлекать соучастников или, наоборот, попадать под чужое влияние.

4. Смотрим на круг общения нарушителя, чтобы найти вероятных соучастников внутри и снаружи компании:

- в «карточке пользователя» — его контакты внутри и снаружи компании;

- в «графе связей» — об интенсивности коммуникации.

Профилактика ИБ-рисков в будущем

Зная о том, какие в компании происходят инциденты, можно делать выводы, как не допускать их в будущем. Полученная в ходе расследования информация — важное «сырьё» для понимания того, где в компании есть «тонкие» места, кто составляет группы риска и почему, а также какая информация представляет интерес для злоумышленников и где она хранится.

Поэтому для профилактики делаем следующее:

- Формируем группы риска среди сотрудников. «СёрчИнформ КИБ» позволяет проводить лингвистический анализ переписки пользователя по словарям тематик: алкоголь, долги, азартные игры и т. д. Это помогает выделить группы людей с опасными зависимостями, с долгами и кредитами, которые под давлением обстоятельств могут пойти на преступление. «СёрчИнформ ProfileCenter» выявляет сотрудников групп риска из топ-листов рейтингов скандалистов, манипуляторов, чрезмерно озабоченных деньгами, некомандных работников, а также потенциально опасных сочетаний качеств.

- Уточняем, где и как хранятся данные в компании. DCAP-система «СёрчИнформ FileAuditor» классифицирует документы (присваивает каждому метку: «персональные данные», «коммерческая тайна», «номера кредитных карт» и т. д.), проводит аудит прав доступа, фиксирует все операции и делает теневые копии, чтобы восстановить информацию, если её удалили.

- Вносим уточнения в политики безопасности. Новый или постоянно повторяющийся инцидент помогает сделать вывод о том, какую лазейку нашёл нарушитель. Это позволяет её устранить, прописав новые (или уточнив существующие) политики безопасности для всех защитных систем.

- Корректируем бизнес-процессы — устраняем условия, в которых оказалось реальным «провернуть» схему.

- Принимаем кадровые решения с точки зрения безопасности. Специализированные программы дают объективную картину: показывают, как меняется личность сотрудника (ProfileCenter), сколько он допускает инцидентов (карточки пользователей в КИБ), насколько эффективно работает (ProgramController в КИБ).

Комплексный подход на практике

А теперь разберём кейс, чтобы лучше понять, как разные ИБ-инструменты помогают специалистам по безопасности работать с инцидентами.

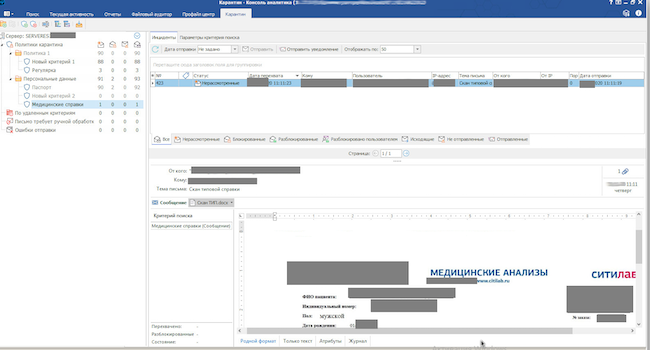

DLP «СёрчИнформ КИБ» поставила на карантин письмо от системного администратора на внешний адрес. Система отработала по двум политикам безопасности: пересылка персональных данных и пересылка медицинской информации. В «теле» письма содержался кусок текста из некой медсправки. При рассмотрении оказалось, что это отчёт из лаборатории с информацией о состоянии здоровья главного бухгалтера.

Рисунок 1. Карантин письма в DLP «СёрчИнформ КИБ»

Распространение диагноза опасно для бизнеса: это создало бы беспокойство и разговоры в коллективе, сплетни в отрасли — не говоря о том, что налицо нарушение врачебной тайны.

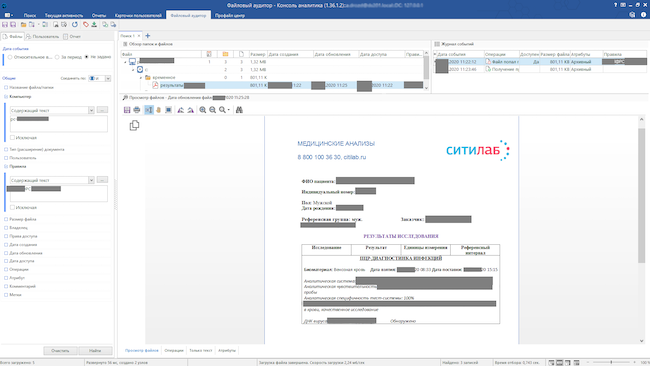

Понятно, что документ — личный и не мог храниться нигде, кроме как на собственном компьютере бухгалтера. В DCAP-системе «СёрчИнформ FileAuditor» провели аудит, на чьих ещё компьютерах оказалась справка, и увидели её у сисадмина.

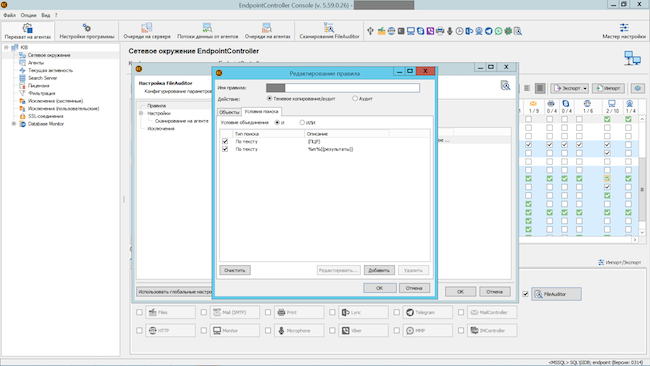

Рисунок 2. Создание поискового запроса в FileAuditor

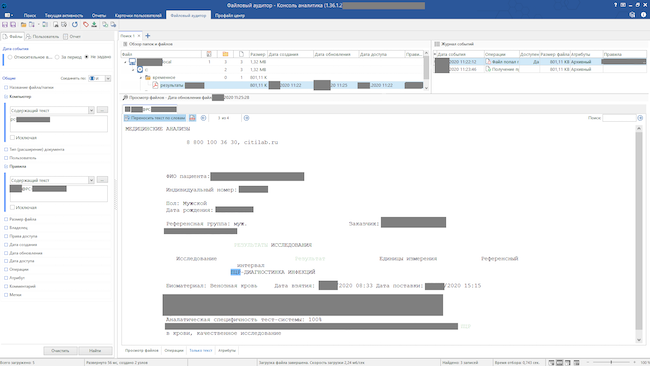

Рисунки 3-4. Обнаружение документа на компьютере сотрудника в FileAuditor

На этом ИБ-служба могла завершить расследование, но решили собрать дополнительные доказательства. Предположили, что нарушитель вновь воспользуется возможностью заглянуть на компьютер главбуха.

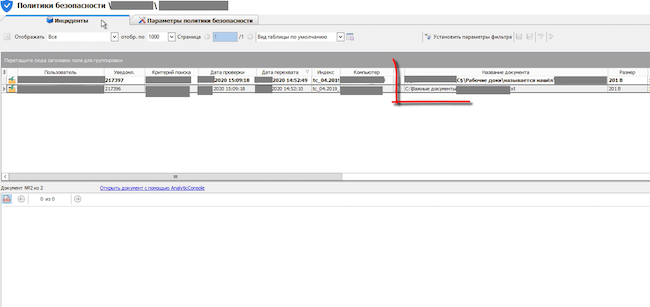

ИБ-служба настроила новую политику безопасности в FileAuditor: система должна уведомлять, если к файлам обращается кто-то кроме реальных владельцев. Ввели правило о доверенной учётной записи: если на компьютер заходит кто-то не под этим аккаунтом, система создаёт «алёрт».

В течение недели сисадмин действительно вновь обратился к компьютеру бухгалтера. FileAuditor зафиксировал инциденты — срабатывания по новым политикам безопасности:

- на компьютер бухгалтера заходил системный администратор;

- он скопировал какой-то документ с диска C на свой компьютер.

Рисунок 4. Два инцидента в «СёрчИнформ FileAuditor»

ИБ-специалист перепроверил информацию в DLP-системе «СёрчИнформ КИБ». В модуле MonitorController он просмотрел запись с экрана — действительно, во время инцидента сисадмин сначала открыл документ на компьютере бухгалтера и прочитал его, а позже скопировал, пользуясь своими правами.

Рисунок 5. Скриншот из модуля MonitorController DLP-системы «СёрчИнформ КИБ»

Также подняли несколько снимков с веб-камеры компьютера, чтобы убедиться, что за компьютером сисадмина находился он лично.

На этом этапе доказательств оказалось достаточно, чтобы зафиксировать действия системного администратора, в том числе если бы их потребовалось предъявить в суд.

Но работа над ошибками ещё не была завершена. В DLP в модуле контроля устройств DeviceController ИБ-служба задала новое ограничение — на доступ администраторов к части дисков и файлов. Это закрыло им возможность видеть личные и конфиденциальные документы на компьютере бухгалтера и других пользователей, чью приватность было важно сохранить — но не мешало им выполнять свои задачи по администрированию.

Выводы

Защита информации в компании — это постоянная работа по выявлению инцидентов, расследованию и уточнению политик безопасности и регламентов. Облегчают этот труд системы автоматизированного контроля. Комплексная работа DLP-, DCAP-, DAM- и SIEM-систем позволяет закрыть вопрос о безопасности всех типов данных (в покое и движении), а также на всех уровнях ИТ-инфраструктуры.