В новом эфире AM Live эксперты поговорили о киберразведывательной деятельности (Threat Intelligence, TI): где взять данные, как их использовать и что бывает, если этим пренебрегать.

- Введение

- Threat Intelligence

- Практика применения Threat Intelligence

- Будущее Threat Intelligence

- Итоги эфира

- Выводы

Введение

Эксперты помогли зрителям AM Live разобраться в том, как устроена российская киберразведка, как грамотно работать с данными Threat Intelligence и какие для этого есть инструменты.

Рисунок 1. Эксперты отрасли в студии Anti-Malware.ru

Спикеры прямого эфира:

- Анна Олейникова, директор по продуктам Security Vision;

- Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies;

- Никита Назаров, руководитель отдела расширенного исследования угроз «Лаборатории Касперского»;

- Степан Корецкий, руководитель группы предпродаж R-Vision;

- Игорь Залевский, руководитель центра исследования киберугроз Solar 4RAYS, ГК «Солар».

Ведущий и модератор дискуссии — Илья Шабанов, генеральный директор «АМ Медиа».

Threat Intelligence

Как поменялось в России восприятие Threat Intelligence за последние полтора года?

Анна Олейникова:

— По моему опыту, картина меняется к лучшему. Пару лет назад не было понимания целей и задач платформы, а также того, как её настраивать и использовать. Очень часто TI покупалась в дополнение к какому-то комплексу решений. Сейчас мы видим серьёзный прирост потребности со стороны банков, телекома и ретейла. Но чётких сценариев использования пока ещё не сформировано.

Анна Олейникова, директор по продуктам Security Vision

Алексей Вишняков:

— По нашим ощущениям, за последние полтора года не особо что-то поменялось. Требования возросли. Но понимания того, что такое TI, у заказчиков пока не сложилось.

Илья Шабанов предложил разобраться в том, следует ли ставить знак равенства между киберразведкой и Threat Intelligence.

Илья Шабанов, генеральный директор «АМ Медиа»

По словам Анны Олейниковой, киберразведка не равнозначна TI и включает в себя гораздо больше элементов. Это прежде всего построение гипотез с их последующим подтверждением или опровержением.

В Threat Intelligence входят любые знания, полученные любым из доступных способов, отметил Игорь Залевский. Например, данные из дарквеба — это TI, отчёт и аналитика — тоже.

Что является результатом Threat Intelligence

По словам Алексея Вишнякова, если у заказчика выросло качество детектирования и он стал быстрее реагировать на происходящее, это и есть тот самый результат.

Компания узнаёт своего противника, отметил Никита Назаров. Получая TI, заказчик приобретает опыт других компаний, который поможет в дальнейшем знать тактики и техники своего противника — и, соответственно, защищаться от них.

Никита Назаров, руководитель отдела расширенного исследования угроз «Лаборатории Касперского»

Игорь Залевский:

— Сейчас в России бесполезно объяснять, кто кого как ломает. После 2022 года эта парадигма была полностью разрушена. Сейчас все ломают всех, от взлома или дипфейков страдают все. Сейчас наш враг — это всё, что есть в инфополе.

По мнению Анны Олейниковой, концепция «все атакуют всех» охватывает наиболее распространённые виды угроз, которые действительно касаются каждого. Но есть, например, специфика отраслевая, и это может показать заказчику, что релевантно для конкретной отрасли, региона и т. д.

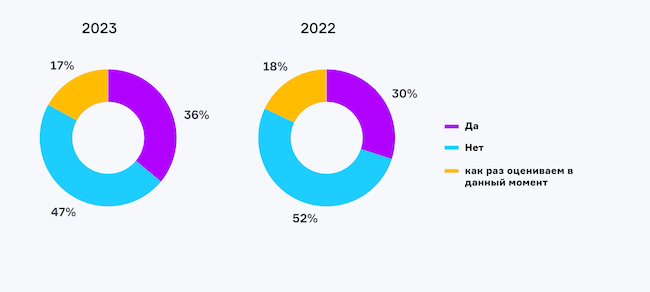

По данным опроса зрителей AM Live, в 2023 г. 36 % компаний пользуются сервисами TI, 47 % — не пользуются. Оставшиеся 17 % респондентов изучают эту возможность. В 2022 г. зрителей, которые не использовали TI, было больше — 52 %.

Рисунок 2. Используете ли вы сервисы Threat Intelligence в данный момент?

По словам экспертов, одни компании используют TI для обогащения базы инцидентов, другие — для реагирования, для формирования знаний с их последующей передачей в филиалы и т. д.

Кто является потребителем TI

Алексей Вишняков делит работу с киберразведывательной информацией на три уровня. Первый — технический, где потребителями индикаторов компрометации являются не люди, а СЗИ — например, система управления событиями (SIEM), которая должна использовать эти данные в автоматическом режиме. Второй — тактический уровень (техники, тактики и вредоносные кампании), на котором информацию потребляют ИБ-специалисты. Следом идёт стратегический уровень, где описаны группировки, их уровень и мотивы, место происхождения и т. д. — здесь потребителем должен являться топ-менеджмент.

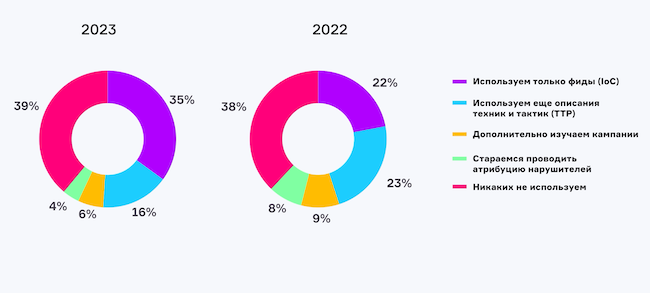

По данным опроса зрителей, в 2023 г. 35 % компаний используют только потоки данных (фиды) с индикаторами компрометации, 16 % опрошенных работают ещё с описаниями техник и тактик (TTP), 6 % дополнительно изучают кампании, а 4 % зрителей эфира стараются проводить атрибуцию нарушителей. В 2022 г. картина немного отличалась: использовавших только фиды было меньше, а всех остальных — больше.

Рисунок 3. Какие уровни Threat Intelligence реализованы в вашей компании?

Полезность данных TI

Илья Шабанов поинтересовался, влияет ли на российские компании незнание, например, китайских тактик и техник. Что будет, если упускать их из виду?

По мнению Алексея Вишнякова, необходимо с самого начала, перед тем как собирать данные «отовсюду», определиться с тем, кого и какими данными будет защищать вендор. Нужно оценивать, где и что будет использоваться.

Не все данные, которые покупает компания, могут оказаться полезными. Ценность TI зависит от работы с данными и конкретного запроса.

Эксперты отметили, что важность данных от регулятора в последнее время возросла. После 2022 года регулятор стал чаще сотрудничать с основными командами реагирования в России.

По мнению Анны Олейниковой, дефицит данных для фидов отсутствует. Ключевую информацию можно получить из открытых источников, а коммерческие фиды дают более специфичную (т. е. более интересную) информацию. Сейчас в мире набирает обороты практика взаимодействия по этому вопросу между коммерческими компаниями.

Практика применения Threat Intelligence

Сценарии использования Threat Intelligence

Алексей Вишняков назвал два возможных сценария использования данных TI: режим блокировки и ретроспективный поиск. По мнению эксперта, это первые две ступеньки, с которых необходимо начинать.

Небольшая компания может загрузить индикаторы в СЗИ без контекста, то есть начать создавать маленький ландшафт угроз, отметил Никита Назаров.

Для подавляющего большинства зрителей эфира (70 %) основной сценарий использования Threat Intelligence — это обнаружение атак и мониторинг ИБ. 9 % применяют киберразведывательные данные в первую очередь для проактивного поиска угроз (Threat Hunting), 7 % — для анализа вредоносного кода, 5 % — для оценки защиты, 2 % — для атрибуции нарушителей. Иные задачи в приоритете у 7 % респондентов.

Рисунок 4. Какой сценарий использования Threat Intelligence для вас является главным?

По мнению Степана Корецкого, из результатов проведённого опроса видно, что люди уже начали пользоваться SIEM, межсетевыми экранами, другими СЗИ — а это само по себе есть благо.

Набор источников Threat Intelligence

По мнению Анны Олейниковой, нужно подходить осознанно к выбору фидов. Формула «чем больше, тем лучше» действенна при проработанных сценариях применения данных.

Если компания начнёт с понимания своих нужд, будет ясно, сколько данных ей требуется и какого рода, отметил Алексей Вишняков. Далее заказчик уже начинает пробовать конкретные источники.

Степан Корецкий, в свою очередь, подчеркнул, что правильное понимание потребностей приходит, как правило, только при наборе большого количества данных.

Степан Корецкий, руководитель группы предпродаж R-Vision

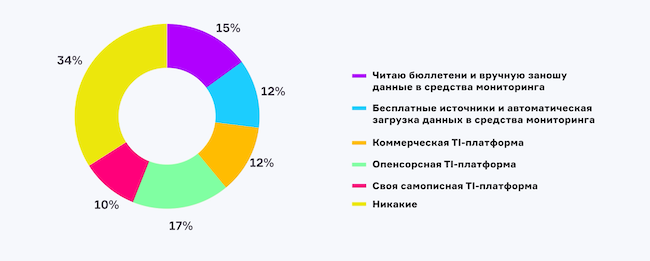

Согласно опросу зрителей, 34 % из них не используют для работы с TI никаких инструментов. 17 % эксплуатируют платформу с открытым исходным кодом, 15 % опрошенных читают бюллетени и вручную вносят данные в средства мониторинга. 12 % используют бесплатные источники и автоматическую загрузку данных в средства мониторинга, ещё столько же — купили коммерческую TI-платформу. И, наконец, 10 % зрителей применяют самописную платформу киберразведки.

Рисунок 5. Какие инструменты для работы с TI вы используете?

Будущее Threat Intelligence

Степан Корецкий:

— Хочется верить, что люди и дальше будут делиться своими знаниями. За счёт этих знаний будет расти культура TI. Надеюсь, что в будущем количество технических фидов снизится, а аналитика возрастёт. Рынок будет также диктовать условия по качеству данных, которые поступают от регулятора.

Алексей Вишняков:

— Мы верим, что результат будет тогда, когда станет ясно, кто и с чем борется. Поэтому в дальнейшем будет больше диалогов между поставщиками и заказчиками, когда будут определяться цели для достижения максимального результата.

Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies

Игорь Залевский:

— Возрастёт уровень автоматизации процессов управления индикаторами. Возможно, появится ещё больше игроков. С точки зрения конечного потребителя рынок станет ещё более зрелым, чем сейчас.

Игорь Залевский, руководитель центра исследования киберугроз Solar 4RAYS, ГК «Солар»

Анна Олейникова:

— Я не вижу в ближайшем будущем машинного обучения, но я хочу, чтобы TI влиял на моделирование угроз в организации, чтобы оно было менее «бумажным», а также отражал атаки и тактики, которые сейчас превалируют в мире. В последующем симбиоз ML и TI будет эффективным.

Никита Назаров:

— О машинном обучении говорить ещё рано. Для начала нужно всем научиться работать с теми инструментами, которые используются сейчас.

Итоги эфира

Итоговый опрос зрителей AM Live показал, что около трети (31 %) заинтересовались киберразведкой, но пока считают такое решение избыточным. 23 % готовы тестировать TI, 18 % — убедились в правильности выбранной платформы Threat Intelligence. Не поверили в эффективность такого решения 14 % зрителей, 10 % не поняли темы беседы. Оставшиеся 4 % опрошенных будут менять поставщика Threat Intelligence, так как нашли вариант лучше.

Рисунок 6. Каково ваше мнение относительно TI после эфира?

Выводы

В России за последние два года объём рынка Threat Intelligence удвоился. С развитием отрасли информационной безопасности потребность в киберразведывательных данных растёт. Как большие, так и малые компании начинают понимать, что им необходимо пользоваться этим инструментом, поскольку TI помогает собирать информацию о противнике и готовиться к атакам заранее, прорабатывать недопустимые сценарии.

Проект AM Live на этом не останавливается. Эксперты отрасли скоро снова соберутся в нашей студии и обсудят актуальные темы российского ИБ-рынка. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!