В новом эфире AM Live эксперты обсудили защиту контейнерных сред. Разговор шёл о рисках и угрозах в этой области, а также о решениях и практиках, которые существуют на российском рынке.

- Введение

- Защита контейнерных сред

- Угрозы для контейнерной инфраструктуры и инструменты безопасности

- Прогнозы развития контейнерных сред

- Итоги эфира

- Выводы

Введение

Представители ИБ-вендоров обсудили, какие риски и угрозы нужно учесть при внедрении контейнерных сред, какими российскими СЗИ можно защитить контейнерную инфраструктуру, какие инструменты есть на рынке и чего ждать в ближайшем будущем.

Рисунок 1. Эксперты отрасли в эфире телепроекта AM Live

Спикеры прямого эфира:

- Евгений Тодышев, руководитель направления безопасной разработки, УЦСБ;

- Константин Аксёнов, директор департамента разработки платформы Deckhouse, «Флант»;

- Алексей Рыбалко, специалист по технологиям защиты сред контейнерной разработки, «Лаборатория Касперского»;

- Михаил Бессараб, руководитель продукта PT Container Security, Positive Technologies;

- Артём Бачевский, технологический директор (CTO) по облачной и контейнерной безопасности, МТС RED;

- Дмитрий Евдокимов, основатель и технологический директор, Luntry.

Ведущий и модератор дискуссии — Всеслав Соленик, директор по кибербезопасности «СберТеха».

Защита контейнерных сред

Из чего состоят контейнерные среды

Виртуальная среда работает на базе хостовой операционной системы. Изоляцию гостевых ОС и приложений поддерживает контейнер. Он содержит специальный набор файлов, а также все зависимости запускаемого в нём приложения: код, библиотеки, инструменты и настройки. Всё это упаковано в отдельный образ, работу которого запускает ядро. Самым популярным ядром контейнеризации является Docker.

Дмитрий Евдокимов:

— Всегда нужно думать об обновлении ядра хостовой ОС, потому что одним из векторов побега из контейнера на хост выступает эксплуатация уязвимостей ядра хостовой операционной системы.

Дмитрий Евдокимов, основатель и технологический директор, Luntry

Михаил Бессараб:

— Контейнерная виртуализация строится вокруг разделения и изоляции процессов. Ядро у контейнеров общее, поэтому из процесса невозможно исключить ОС.

Заказчик сталкивается с операционной системой общего назначения и со стремлением импортозаместить её, отметил Алексей Рыбалко. При этом изначально она не предназначена для того, чтобы разворачивать контейнерную виртуализацию. Поэтому контролировать такие ОС, безусловно, нужно.

Алексей Рыбалко:

— Сейчас отечественные ОС обретают некий уровень зрелости, потому что производитель понимает, что на них будут запускать контейнерные нагрузки.

Алексей Рыбалко, специалист по технологиям защиты сред контейнерной разработки, «Лаборатория Касперского»

Контейнеры и виртуализация: различия

Как отметил Михаил Бессараб, контейнеризация виртуализирует операционную систему, а не оборудование.

Михаил Бессараб, руководитель продукта PT Container Security, Positive Technologies

Ключевое отличие также состоит в том, что контейнеры наиболее легковесны, добавил Артём Бачевский. Поэтому они быстро создаются и гораздо меньше живут. Помимо этого, приложения при контейнеризации запускаются быстрее.

Алексей Рыбалко:

— Мы концентрируемся не на контейнерах, не на виртуальных машинах, а на бизнес-приложениях, которые заказчики хотят запускать. Каждая технология, включая контейнеры, проходит некий этап зрелости и принятия в крупном бизнесе. Изначально технология помогала нескольким разработчикам или администраторам «экспериментировать» на одном сервере. Стало понятно, что это работает быстрее, чем виртуализация. В то же время это усложнило инфраструктуру и добавило новые угрозы.

Угрозы для контейнерной инфраструктуры и инструменты безопасности

Угрозы для контейнеров

Евгений Тодышев:

— Контейнеры используют пространство ядра, что упрощает — по сравнению с виртуализацией — выход из контейнера в результате компрометации соседних приложений. Иначе говоря, за счёт существования одного ядра можно скомпрометировать хост, кластер и соседнее приложение, которое в нём находится. Этот вектор нужно закрывать одним из первых.

Артём Бачевский отметил, что если заказчик добавляет оркестратор, то увеличивается площадь атаки. Kubernetes с одной стороны помогает, а с другой — расширяет спектр угроз. К уязвимостям могут привести и неправильные настройки (отсутствие сегментации, плохое управление ролями доступа и др.).

Артём Бачевский, технологический директор (CTO) по облачной и контейнерной безопасности, МТС RED

Подавляющее большинство зрителей (65 %) считают, что обеспечивать безопасность инфраструктуры Kubernetes должна служба ИБ. 14 % ответили «ИТ», 6 % выбрали внешнего провайдера / вендора или разработчиков. 9 % респондентов не смогли ответить на вопрос.

Рисунок 2. Кто должен обеспечивать безопасность инфраструктуры Kubernetes?

Эксперты также отметили, что злоумышленники будут уходить от использования уязвимостей классических программных продуктов к уязвимостям конфигураций. Среди рисков была также отмечена компрометация сетевого узла. При этом злоумышленники могут видеть все контейнеры, и если на взломанном хосте присутствуют конфиденциальные данные, то это чревато их утечкой. Злоумышленник также может запускать на взломанном ресурсе свои нагрузки, включая майнинг.

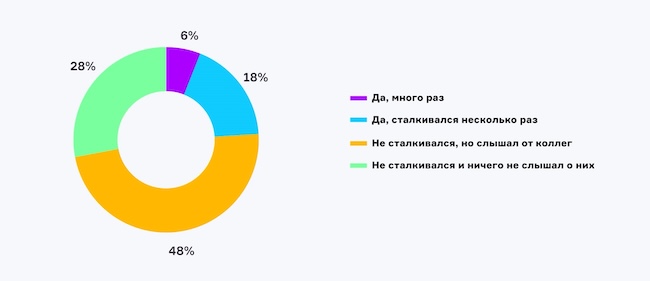

По данным опроса зрителей, 48 % не сталкивались с атаками на контейнерные среды, но слышали о них. 18 % респондентов имели с ними дело несколько раз, 6 % встречаются с такими атаками часто. 28 % опрошенных, напротив, никогда не слышали ни о чём подобном.

Рисунок 3. Сталкивались ли вы с атаками на контейнерные среды?

Инструменты безопасности

По мнению Евгения Тодышева, в первую очередь нужно защищать саму среду и разработчиков. Для этого можно использовать сканер уязвимости, аудит инструментов, в которых происходит сборка, а после сборки необходимо подписывать контейнер (и эта подпись должна быть неизменной и проверяемой). Периодически нужно также проводить сканирование образов.

Константин Аксёнов отметил, что в компании должны быть единые стандарты по безопасности, а также инструменты для её обеспечения. Конфигурация также должна быть одинаковой. Это обеспечивает платформенный подход и стандартизацию. При этом накладные средства защиты могут давать дополнительные возможности, подчеркнул эксперт.

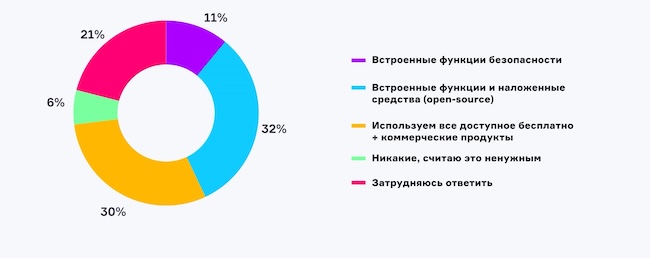

По данным проведённого в студии опроса, 32 % зрителей для защиты контейнерных сред используют встроенные функции и накладные средства с открытым исходным кодом (Open Source). 30 % используют все доступные бесплатные и коммерческие продукты. 11 % респондентов применяют только встроенные функции безопасности, 6 % ничего не используют, так как считают это излишним. Каждый пятый не смог ответить на вопрос.

Рисунок 4. Что вы используете для безопасности контейнерных сред в своей компании?

Безопасность контейнерных сред

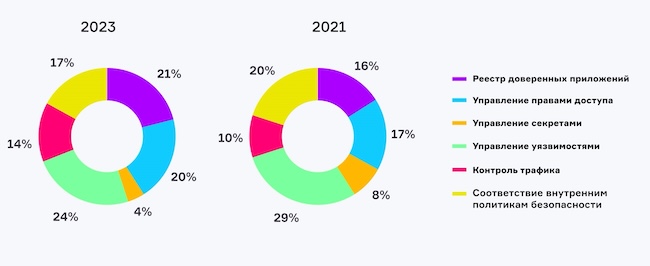

Проведённый в 2021 году опрос показал, что компании нуждаются в первую очередь в управлении уязвимостями (29 % опрошенных). 20 % посчитали, что главное — соответствовать внутренним политикам безопасности. 17 % сказали, что им нужны инструменты для управления правами доступа, а 16 % проголосовали за реестр доверенных приложений. 10 % отметили контроль трафика, 8 % — инструменты для управления секретами.

Опрос в 2023 году дал схожие результаты. Немного больше стало тех, кому важны реестр доверенных приложений, управление правами доступа и контроль трафика. Значимость остального немного снизилась.

Рисунок 5. Какие функции безопасности контейнерных сред необходимы вам в первую очередь?

Угрозы сегодня развиваются очень быстро и обмануть любой сканер не составит труда, отметил Дмитрий Евдокимов. Можно сегодня выполнить сканирование и не найти ни одной уязвимости, а на следующий день обнаружить сразу несколько критических брешей.

Помимо этого, важным элементом безопасности должны быть и обученные сотрудники, отметил Всеслав Соленик.

Всеслав Соленик, директор по кибербезопасности, «СберТех»

Вендоры предлагают обучать работников заказчика, чтобы внутренние компетенции росли. Но это нужно делать постоянно. В компании необходимо использовать подход «нулевого доверия» (zero trust), но также должны быть определены «красные линии»: что делать запрещено.

Бывает так, что информационная безопасность мешает разработчикам развивать продукт, инженерам — диагностировать проблемы, а бизнесу — идти вперёд. Константин Аксёнов рассказал о случае, когда заказчики просили отключить защиту. В этом смысле бизнес выбирает между безопасностью и решением своих задач.

Евгений Тодышев:

— Безопасность — это коллективная ответственность. Если, допустим, взломали приложение, то виноваты разработчик и безопасники. При коллективной ответственности люди понимают, что только с помощью совместной работы можно добиться хорошего результата.

При этом многие российские вендоры стремятся к интеграции друг с другом, хотя отдельные разработчики считают, что лучше использовать комплексное решение от одного вендора.

Прогнозы развития контейнерных сред

Константин Аксёнов:

— Сейчас появляются выделенные инженеры, которые работают с контейнерной безопасностью, а также люди, которые открыты к диалогу. Возможно, появится больше специфических ОС.

Константин Аксёнов, директор департамента разработки платформы Deckhouse, «Флант»

Алексей Рыбалко:

— Развитие инструментария направлено на защиту без изнурительной апробации большого количества разрозненных решений. Мы должны брать на себя ответственность и закрывать «от и до» всё.

Дмитрий Евдокимов:

— Я положительно смотрю в будущее. Можно к контейнеризации подходить так же, как и к другим средствам, но тогда компании не получат дополнительных преимуществ. Если использовать хотя бы специальную ОС и сетевую политику (network policy), то заказчик поймёт, насколько полезны такие инструменты. Инженеры вместо управления уязвимостями смогут заняться более интеллектуальной работой, а постоянный патчинг уйдёт на плечи автоматизации. Российские компании к этому идут.

Евгений Тодышев:

— Сейчас появилось большое количество новых продуктов и комплексных платформ. Компетенции российских компаний растут, отрасль продолжит развиваться.

Евгений Тодышев, руководитель направления безопасной разработки, УЦСБ

Михаил Бессараб:

— Рынок ИТ в части контейнеризации растёт. На рынке хватает альтернативных решений, и появляется всё больше требований к информационной безопасности. Позитивный тренд — это интеграция с классическими SOC. Появятся дополнительные инструменты управления нагрузками, и в том числе мы будем ориентироваться на них.

Итоги эфира

Финальный опрос зрителей показал, что 35 % будут внедрять новые практики и средства защиты, а 32 % — обнаружили, что им есть над чем серьёзно подумать. 10 % респондентов пока не видят для своей организации рисков, 8 % убедились в том, что у них всё отлично, 2 % опрошенных ответили, что участники не смогли доказать им эффективность таких инструментов. 13 % не поняли темы беседы.

Рисунок 6. Каково ваше мнение относительно защиты контейнерных сред после эфира?

Выводы

Отечественные ИТ-компании активно внедряют контейнерные решения уже много лет, и потребность в их защите только растёт. Такие инфраструктуры имеют ряд специфических уязвимостей, запускаемые в контейнерной среде приложения могут быть подвержены атакам; скомпрометированы могут быть и конфиденциальные данные, которые содержатся на хосте. Необходимо следить за обновлениями хостовой ОС, правильными настройками доступа и т. д. Помогают и накладные средства защиты.

Сейчас многие отечественные компании предлагают как отдельные инструменты (например, сканеры), так и комплексные подходы для защиты контейнерных сред. Важным аспектом является и обучение сотрудников, которое также проводят российские ИБ-вендоры. Как отметили эксперты, подход к защите должен быть комплексным, поэтому нужно учитывать как можно больше практик и закрывать как можно больше уязвимостей.

Телепроект AM Live совсем скоро вновь соберёт экспертов отрасли в студии, чтобы обсудить актуальные темы российского рынка информационной безопасности. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!