Представители российских компаний, занимающихся расследованием киберинцидентов (сетевая криминалистика, форензика), рассказали о том, как устроен этот процесс изнутри, обратили внимание на особенности подготовки организаций к проведению расследований и на цели, которых те могут достичь после устранения последствий инцидентов.

- Введение

- Нужно ли проводить расследование ИБ-инцидентов?

- Когда необходимо проводить расследование?

- Классический сценарий проведения расследования

- Как реагировать, когда следы атаки налицо?

- Нужно ли вести переговоры с хакерами?

- Когда нет необходимости проведения расследования?

- Психология хакера

- Как подготовиться к проведению расследования?

- Рекомендации для запуска расследования инцидента

- Установленные средства защиты

- Как происходит реагирование на инцидент?

- Международное сотрудничество при расследовании инцидентов

- Уход западных вендоров и рынок форензики

- Реальная практика расследований

- Ответственность расследователей перед заказчиком

- Стоимость работ по расследованию инцидентов

- Будущее расследований ИБ-инцидентов в ближайшие два-три года

- Выводы

Введение

Расследование ИБ-инцидентов — последний этап защиты предприятия и одна из наиболее важных её частей, помогающая минимизировать наносимый хакерами ущерб и выстроить оборону, чтобы предотвратить повторение происшествий в будущем. Главная цель расследования — дать практическую оценку ИТ-инфраструктуры компании и довести до заказчика (руководства компании) рекомендации по её улучшению.

Как уже не раз отмечали многие эксперты, последние полгода оказались «жаркими» из-за наплыва ИБ-инцидентов. По неофициальным данным, наибольший всплеск пришёлся на апрель-май. Хотя во II квартале было отмечено снижение количества происшествий, Банк России ожидает новой волны активности банковских кибермошенников в конце года.

Российский рынок расследований ИБ-инцидентов представлен сегодня прежде всего компаниями «Информзащита», «Лаборатория Касперского», «Ростелеком-Солар», BI.ZONE и Positive Technologies. Обсуждение практики расследования ИБ-инцидентов, состоявшееся 24 августа в прямом эфире в рамках дискуссии AM Live+, прошло с участием следующих экспертов российского ИБ-рынка:

- Константин Сапронов, руководитель отдела оперативного решения компьютерных инцидентов, «Лаборатория Касперского».

- Игорь Залевский, руководитель отдела расследования киберинцидентов Solar JSOC CERT, «Ростелеком-Солар».

- Денис Гойденко, руководитель отдела реагирования на угрозы ИБ экспертного центра безопасности, Positive Technologies.

- Руслан Ложкин, руководитель службы информационной безопасности АКБ «Абсолют Банк».

Модератором дискуссии выступил независимый эксперт Всеслав Соленик.

Рисунок 1. Участники дискуссии по управлению киберрисками в России

Нужно ли проводить расследование ИБ-инцидентов?

Расследование инцидентов является по существу ключевой частью любой ИБ-системы предприятия. Нельзя просто мониторить её работу. Инциденты, связанные с безопасностью, всё равно возникают. «Если на них нет реагирования, то по сути у предприятия нет и ИБ-защиты», считает Руслан Ложкин («Абсолют Банк»).

Расследование ИБ-инцидентов — на первый взгляд простой процесс: надо собрать данные об ИТ-системе компании, провести анализ отклонений и устранить проблему. Но за этим «простым алгоритмом» кроется много неопределённостей.

«Инцидент не обязательно относится к проблеме в работе инфраструктуры. Инцидент может быть связан с утечкой конфиденциальной информации, проявлением артефактов кибератак различных типов (DDoS, вирусные заражения, фрод, мошенничество, саботаж и прочее)», — отметил Руслан Ложкин.

Для расследования нанимаются внешние команды. Это происходит потому, что «типовой заказчик обычно не имеет специалистов соответствующего профиля. ИБ-подразделение держит функции защиты для первых двух линий обороны. Третья линия — это более сложный процесс с технической стороны, требующий профессиональной квалификации. Поэтому эти функции перекладываются на специализированные компании».

Когда необходимо проводить расследование?

Не секрет, что до реального расследования доходят далеко не все инциденты, с которыми сталкиваются ИТ- или ИБ-службы компаний. Например, такие инциденты, как DDoS, обычно не требуют специального изучения.

Впрочем, это не означает, что в случае возникновения DDoS-атаки не следует предпринимать никаких действий. Как считает Константин Сапронов («Лаборатория Касперского»), в этом случае полезно смягчить риски и принять необходимые меры, чтобы подготовиться к последующим DDoS-атакам. Такой подход позволит минимизировать ущерб от DDoS для инфраструктуры компании.

Расследовать инциденты полезно, даже когда атака уже совершена и компания понесла ущерб, считает Константин Сапронов. Расследование в этом случае необходимо для того, чтобы изучить процесс проведённой атаки и защититься от её повторения в будущем.

Например, заказчики чаще всего обращаются в «Лабораторию Касперского» для расследования инцидентов связанных с работой вредоносных шифровальщиков и программ-вымогателей. В первую очередь клиента интересует возможность расшифровки данных. Но его также должно волновать, как произошло проникновение внутрь системы, каким образом злоумышленникам удалось «проломить защиту».

В корне неправильно прекращать расследование, если выносится вердикт о невозможности восстановления зашифрованных данных. Важно понять, как был осуществлен взлом. Ведь это могут быть самые разные причины: уязвимость на внешнем периметре, слабые пароли при доступе к сервисам извне, фишинг и пр. Восстановление данных следует начинать только после того, как использованная уязвимость будет устранена.

Классический сценарий проведения расследования

В результате работы группы расследователей будет выпущен отчёт. В нём будут изложены проблемы, которые удалось обнаружить в процессе изучения атакованной системы. Самым важным для компаний является не поиск виновного и его наказание, а прежде всего восстановление нормальной работы бизнес-системы.

Первой целью проводимого расследования является изоляция атакующего хакера от возможности управления инфраструктурой. Если его целью является проведение злонамеренного шифрования и часть информации уже подверглась изменению, расследователи не начинают восстановление, пока не узнают, как именно была взломана инфраструктура. «Это бесполезно, — считает Константин Сапронов. — Атакующий всё ещё может иметь доступ к ресурсам заказчика, и он будет продолжать атаку».

Этот выбор подтвердил Игорь Залевский («Ростелеком-Солар»): «Если после совершения атаки бизнес “встал”, то ответить на вопрос о возможности расшифровки данных можно только через несколько дней. Сначала потребуется выполнить ряд вспомогательных операций, например отыскать “тело” шифровальщика».

Что необходимо делать сначала: проводить расследование или восстанавливать данные? Это зависит от главной решаемой задачи — восстановления работы бизнес-системы. Необходимо действовать по обстоятельствам. «Приходится учитывать даже действия хакеров, — отмечает Игорь Залевский. — Хакеры тоже бывают разные. Бывают “вспыльчивые”, бывают “спокойные”, готовые планомерно выполнять свои запланированные действия. Регламентировать нюансы процесса реагирования невозможно».

«Классический сценарий расследования можно представить циклами “сбор данных — анализ”», — отметил Денис Гойденко (Positive Technologies). — С каждой новой итерацией приходит более точное понимание, куда и как следует двигаться дальше».

«Срок расследования также не определён заранее, — добавил Константин Сапронов («Лаборатория Касперского»). — Само расследование может завершиться за день-два, а финальный отчёт будет получен заказчиком только через две недели или месяц. Реагирование и восстановление данных можно начать уже через два дня. В финальном отчёте будут даны всесторонняя оценка применяемой системы безопасности и рекомендации по её модернизации».

Как реагировать, когда следы атаки налицо?

«Главное — не предпринимать поспешных действий, — сразу отметил Денис Гойденко (Positive Technologies). — В идеале — позвать расследователей и ничего не трогать. Не перезагружать сервер или компьютер, как минимум. Ситуации бывают абсолютно разные. В одних случаях, например в случае прихода шифровальщика, полезно выключить компьютеры. В других ситуациях — наоборот: лучше оставить всё как есть. Единых рекомендаций заранее нет».

«Бессистемные действия иногда могут только усугубить ситуацию, — добавил Игорь Залевский («Ростелеком-Солар»). — Если запускать антивирус, то это может ещё более усложнить ситуацию».

Если компания столкнулась с шифровальщиком или деструктивной вредоносной программой, то для начала можно попытаться изолировать вирус, предотвратить его распространение.

Однако нередко встречаются атаки, которые направлены на кражу данных или на установку средств майнинга. В этом случае ответные действия компании должны быть противоположными. Можно даже ослабить защиту, чтобы дать атакующей стороне проявить свои намерения. Вызванные на помощь расследователи смогут профессионально отразить атаку.

Для компании, отметил Руслан Ложкин («Абсолют Банк»), главная задача — выявить сущность проблемы. Затем следует разобраться, была ли нарушена работоспособность системы и можно ли её восстановить. В такой ситуации заказчик старается локализовать проблему и решить, что можно сделать самостоятельно и нужна ли помощь расследователей.

«Не следует рассматривать безопасность как локальное событие. Это подход, который практиковался 15 лет назад. Сегодня безопасность — это сохранение работоспособности всей экосистемы в целом».

Нужно ли вести переговоры с хакерами?

Вопрос о переговорах с хакерами обычно вызывает в прессе ожесточённые споры. Однако эксперты на удивление спокойно отнеслись к этой теме. Денис Гойденко (Positive Technologies) высказал мнение, что иногда наиболее подходящим с точки зрения бизнеса является вариант, когда переговоры действительно ведутся.

«В нашей практике был случай, когда одного заказчика “зашифровали”. Он связался с другими жертвами этой же атаки и узнал, что некоторые уже заплатили выкуп. Выкуп был не таким уж большим — 150,000 рублей. В ответ хакеры даже предоставляли отчёт с описанием процедуры проникновения, как после пентеста».

«Если бизнес-процессы заказчика уже нарушены и их необходимо срочно восстановить, то может показаться, что имеет смысл заплатить хакерам и не мучаться. Но в том случае заказчик не заплатил. Он посчитал такой вариант более правильным для его случая, — отметил Денис Гойденко. — Расследователи не ведут переговоров с хакерами, этот выбор лежит на стороне заказчика. Цель расследователей — предоставить наиболее полную информацию, а выбор дальнейших действий лежит на компании».

Когда нет необходимости проведения расследования?

По опыту команды расследователей из «Ростелеком-Солар», заявил Игорь Залевский, проводить расследование следует всегда. «Для инцидентов нет срока давности. Например, заполнение жёстких дисков настолько индивидуально, что иногда невозможно найти данные и через два дня после получения алерта. В то же время иногда можно найти данные по инциденту, который произошёл полтора года назад и более». В целом, всегда можно найти что-то полезное.

Часто в инфраструктурах компаний наблюдаются ложные срабатывания при обнаружении вируса. Как заметил Руслан Ложкин («Абсолют Банк»), подобные инциденты случаются, например, из-за того, что у каждого администратора есть своя «файловая помойка». Достаточно открыть её, и там обнаруживается какой-нибудь файл с вирусом. Антивирус обнаружит его, но у инцидента нет продолжения: это — случайное срабатывание.

Можно принять (в определённых рамках) следующее негласное правило: если инцидент происходит на компьютере пользователя, то велика вероятность, что это было случайное детектирование. Если же вирус попал на контроллер домена, то необходимо проявить внимательность: кто имел доступ к этому ресурсу?

Главным условием для начала расследования является наличие необходимых данных, без них проводить расследование бессмысленно.

Например, все данные оказались зашифрованными, а логи отсутствуют. Как считает Денис Гойденко (Positive Technologies), в этом случае проще установить новую ОС со всеми патчами и бэкапом. Но при этом он рекомендует обратиться к компании-интегратору и получить рекомендации по защите инфраструктуры.

С ним согласился Руслан Ложкин («Абсолют Банк), подчеркнувший, что к запуску любого расследования следует подходить индивидуально. «Потери от инцидента могут быть не настолько значительными по сравнению с затратами на расследование».

Психология хакера

Для выявления атаки требуется внимательность со стороны ИБ. В то же время если срабатывания не ведут к нанесению ущерба, но повторяются, то это может быть признаком прихода хакеров.

Необходимо учитывать, как думает хакер. Хакер часто пробует сначала различные возможности, прежде чем начать целевую атаку. Такой подготовительный этап детектируется системами защиты. Но хакер понимает, что такой малозначительный инцидент не привлечёт пристального внимания к нему со стороны ИБ. После рекогносцировки хакер будет действовать иначе. Он постарается скрыть свои атакующие действия.

«Сейчас часто ставят ngrok — совершенно легитимный сервис, который нередко применяют администраторы сайтов. Он позволяет открыть туннель на локальный компьютер для публикации локального контента в интернете, — отмечает Денис Гойденко (Positive Technologies). — Антивирус не детектирует его. Это открывает хакерам путь для их вредоносных замыслов».

Как подготовиться к проведению расследования?

Подготовка к проведению расследования обычно отсутствует или проводится стихийно, отметили все участники дискуссии. В то же время, считает Денис Гойденко (Positive Technologies), этот процесс надо тщательно планировать. «Необходимо подготовить информацию в полном объёме, чтобы расследователи могли оценить, что происходило внутри инфраструктуры. Но самое важное — надо заранее подготовить описание конфигурации информационных потоков, которую в компании считают “нормальной”. Должны быть изложены актуальная информация по инвентаризации оборудования, текущие данные по паролям. Только в этом случае можно быстро выявить аномальности». Если подготовка не была проведена, то во время инцидента появляется «информационный шум». Он сильно мешает быстрому выявлению намерений хакеров и осуществлённых ими вредоносных действий.

Как заявил Игорь Залевский («Ростелеком-Солар»), 90 % компаний не имеют заранее подготовленных актуальных схем инвентаризации сервисов, информационных потоков и информационного взаимодействия. Этой информацией владеют разрозненные люди. Они помогают восстановить эту информацию, но на это уходит около суток в ходе расследования. Этих издержек могло бы и не быть.

Первый совет — разграничить полномочия и выстроить коммуникации между департаментами ИТ и ИБ, отмечает Денис Гойденко. Их интересы отчасти противоположны: «ИТ-департамент знает, как технически устроена инфраструктура компании, в то время как департамент ИБ знает, в каком контексте надо рассматривать ИТ-активы». Для расследования необходимо, чтобы обе стороны понимали, что вероятность развития инцидента всё ещё сохраняется. «В критические моменты необходимо действовать максимально слаженно».

«Если у заказчика внедрена платформа Digital Diaries, которая помогает в исследовании активности внутри программной среды, то это сильно помогает в раскрытии инцидента. Собираемая там информация обладает большой ценностью и позволяет ускорить проведение расследования до пары часов взамен недели».

Рекомендации для запуска расследования инцидента

В случае обнаружения инцидента и при высокой важности полученного уведомления необходимо выполнить следующие действия:

- Оценить критическую значимость периметра, где зарегистрировано событие.

- Попробовать выявить аналогичные срабатывания системы защиты в соседних сегментах инфраструктуры.

- Составить историческую картину для выявленных событий. Свежие проявления артефактов вредоносного характера могут указывать на начало атаки. В то же время обнаружение «исторически древних инстансов» может указывать на давнюю подготовку атаки «опытным хакером».

- Важно выстроить в компании коммуникации. Их первой задачей будет составление актуальной карты сети с отметкой информационных потоков данных. Эти сведения позволят расследователям понять, какие есть технические возможности для блокировки инцидентов (порты, например).

- Должен быть отработан механизм изоляции для отдельных сегментов сети.

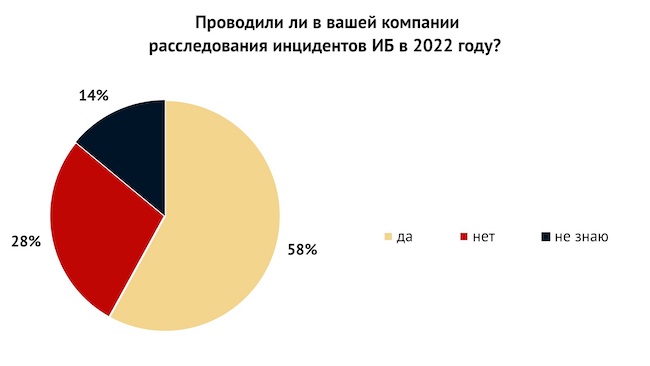

Рисунок 2. Проводили ли в вашей компании расследования инцидентов в ИБ в 2022 году?

Установленные средства защиты

Существует немало компаний, где уже установлены те или иные средства защиты. Однако их наличие не всегда означает, что реальная защита существует.

«Недопустимы ситуации, когда заказчик отключает отдельные функции установленных средств защиты», — считает Константин Сапронов («Лаборатория Касперского»). Он упомянул случай, когда заказчик выключил логирование по событию, которое было необходимо для проведения расследования. «Они создавали слишком много логов» — так разъяснил клиент свои действия.

«Необходимо разбираться в назначении установленных средств защиты и иметь план по реагированию в случае инцидентов. В нём должно быть указано, кому и куда звонить, какие данные брать и что делать с ними. Это помогает сохранить нужные данные и предоставить их команде, которая будет отрабатывать инцидент».

Руслан Ложкин («Абсолют Банк») имеет следующее мнение: «Можно собирать логи (сетевые события, серверы, данные о срабатывании антивируса, файрвола и других средств защиты) и хранить их до 90 суток. По всей видимости, этого будет достаточно, чтобы обеспечить нужной информацией нужную реакцию на инциденты».

С точки зрения расследователей, отметил Денис Гойденко (Positive Technologies), «первое, что необходимо, — это DNS-логирование. Оно позволяет узнать, какие внешние коммуникации осуществлялись с корпоративным ресурсом, где был обнаружен алерт. Второе — контроль доступа. Третье — возможности централизованного запуска средств защиты, например скриптов. Последняя возможность больше всего не нравится администраторам, но её отсутствие сильно затрудняет задачу по быстрому реагированию на инцидент».

Как происходит реагирование на инцидент?

Восстановление нормальной работы атакованного ресурса не является единственной целью, которую ставит заказчик. Помимо этого, компания может обратиться в правоохранительные органы и довести дело до суда. Именно так обычно поступают в западных компаниях, где налажен диалог бизнеса со властными структурами. В России, как показывает практика, многое делается иначе.

«В отличие от США, в России не любят выносить информацию об инцидентах наружу. У нас предпочитают всё уладить внутри компании, — заявил Руслан Ложкин («Абсолют Банк»). — Если для этого требуется привлечь внешнюю команду расследователей, то требуется сначала оценить ущерб. Сделать это непросто, пока нет полного понимания, что именно произошло. Есть также и определённая боязнь команды расследователей. От них ждут, что они будут действовать как правоохранительные органы: «приедут, закроют, а нам надо работать».

«Доводить дело до суда — это прерогатива заказчика, а не расследователей, — добавляет Руслан Ложкин. — Но значительная часть компаний не стремятся инициировать судебное разбирательство. Суд ведёт к афишированию инцидента, потому что судебная информация является открытой. Это создаёт репутационные риски для компании».

«Раньше многие компании старались скрыть произошедший инцидент, ссылаясь на репутационные риски. В последнее время уровень ИБ-зрелости растёт и компании стали чаще обращаться за помощью», — добавил Игорь Залевский («Ростелеком-Солар»).

Если руководством компании решено довести дело до суда, то это решение должно быть принято уже на раннем этапе. «В этом случае, — отмечает Руслан Ложкин, — лучше ничего не трогать в инфраструктуре и сразу обратиться в юридическую компанию. Она будет оказывать консультационные услуги и подсказывать, что делать».

Трудности состоят в том, что процедура изъятия или перезаписи данных должна осуществляться под контролем и регистрироваться. «Если сбор данных будет осуществляться неправильно, будут нарушения в процедурах, то суд может отказать в возможности привлечения этих данных к разбирательству. Это может качественно повлиять на исход дела».

Как сообщил Константин Сапронов, в «Лаборатории Касперского» имеется отдельная группа, которая занимается взаимодействием с правоохранительными органами. Сами расследователи технически могут осуществить только трекинг атакующего, но его выслеживанием и передачей в руки правоохранительных органов они не занимаются.

«Передавать в суд имеет смысл, когда заказчик заранее подключил услугу страхования от киберрисков, — добавил Денис Гойденко (Positive Technologies). — Заказчику может быть предоставлен отчёт, который поможет привлечь подозреваемого (если он выявлен) к ответственности. Но выбор, что делать с данными, возлагается на заказчика».

Рисунок 3. Какова основная цель проведения расследований инцидентов в ИБ для вашей организации?

Международное сотрудничество при расследовании инцидентов

Тема международного сотрудничества имеет сейчас особый подтекст. «Международное сотрудничество при проведении расследований — это нетипичный пример, — заявил Игорь Залевский («Ростелеком-Солар»). — Расследование является коммерческим заданием в интересах заказчика. Если атакующий сервер находится за пределами РФ, то обеспечить взаимодействие разных групп расследователей из разных стран сложно и не применяется в обычной практике».

«Заказчикам не так интересно, кто именно проводит атаку: из какой страны, какая группировка, — добавил Денис Гойденко (Positive Technologies). — Им важно восстановить бизнес до рабочего состояния. Заказчику нужно, чтобы вредоносное действие против него не повторилось. Это — его главная цель. В то же время расследователи могут проводить обратное восстановление кода вредоноса. Собранные данные помогают понять, из какой страны мог прийти хакер. Иногда хакера выдаёт применение уникальных функций, что позволяет оценить его возможную принадлежность к той или иной группировке».

Самих расследователей интересует в первую очередь техническая сторона: идентификаторы, которые помогают облегчить проведение других расследований родственного направления. Собранные артефакты обогащают набор собранных ими знаний.

«Если говорить о сотрудничестве с CERT-центрами в других странах, — добавил Константин Сапронов («Лаборатория Касперского»), — то в реальности никаких изменений за последние полгода не наблюдалось. Сотрудничество продолжается в прежнем объёме. Если говорить о обмене данными, то мы ни от кого не закрывались и от нас тоже никто не закрывался».

Уход западных вендоров и рынок форензики

Отразился ли исход западных вендоров из России на возможностях проведения расследований? Возникли ли проблемы с выбором инструментов?

Как рассказал Игорь Залевский («Ростелеком-Солар»), такой проблемы для расследователей сейчас нет. «В основном мы пользуемся Open Source, доделываем его под свои требования, прежде всего для работы необходимых инструментов и проведения анализа данных». Ранее было закуплено западное ПО, но «оно практически не использовалось на практике — оно применялось не более трёх раз».

Аналогичной точки зрения придерживаются и в Positive Technologies. Как сообщил Денис Гойденко, они также применяют Open Source: «делаем собственные парсеры, ведём разработку собственных технологических средств автоматизации».

Универсального средства, которое позволит провести полное расследование, в природе не существует, отмечает Денис Гойденко. Поэтому ущерба от ухода западных вендоров нет.

Рисунок 4. Пользовались ли вы услугами внешних специалистов / сервисов по расследованию?

Реальная практика расследований

«Первый этап расследования занимает один или два дня, — заявил Константин Сапронов («Лаборатория Касперского»). — Поскольку главная задача — обеспечить функционирование бизнеса, то чем раньше удаётся локализовать проблему, тем лучше».

Фактически всё происходит следующим образом. Взлом чаще всего обнаруживается в понедельник. Затем в течение недели в компании что-то происходит, а сотрудники ИБ стараются нейтрализовать угрозы. Пятница — день подведения итогов. В этот день выясняется, что несмотря на все старания устранить проблему не удалось. После этого обращаются к расследователям. «Большинство заявок мы получаем в пятницу вечером», — подытожил мини-рассказ Константин Сапронов.

Ответственность расследователей перед заказчиком

Вопрос сохранения конфиденциальности информации, к которой расследователи получают доступ, является крайне чувствительным. Как отметил Игорь Залевский («Ростелеком-Солар»), расследователи осознают это в полном объёме. «Если компания допустит утечку, то её бизнес перестанет существовать. Расследователи никогда не пойдут на такое», — отметил он.

«Ситуация с предоставлением расследователям доступа к корпоративным данным — не настолько критическая, как может показаться на первый взгляд, — добавил Денис Гойденко (Positive Technologies). — Мы собираем только выборочные данные, которые необходимы нам для расследования. Нам необходимы списки работавших пользователей, запускавшихся программ и время их запуска. Это не затрагивает действительно конфиденциальную информацию, об утечке которой заказчик беспокоится. Мы не собираем адреса электронной почты и почтовые сообщения, нам не нужно содержимого документов. Мы не собираем информацию, которая появляется на чёрном рынке в виде утечек».

Опасения также может вызывать то, что расследователи могут якобы передавать информацию о случившихся инцидентах кому-то ещё. В отношении этого Денис Гойденко заявил, что привлечённая к расследованию компания не обязана сообщать другим лицам данные о расследуемых инцидентах. Это касается всех, в том числе регуляторов. «Субъекты КИИ сами обязаны сообщать об инцидентах. Расследователи действуют только по согласованию с заказчиком: если заказчик сам захочет, чтобы расследователи взяли на себя функции взаимодействия с регуляторами, то это делается по его команде».

«Собранные при расследованиях данные хранятся с учётом жёстких регламентов безопасности, — добавил Константин Сапронов («Лаборатория Касперского»). — Есть определённый срок, по истечении которого данные удаляются».

Действия расследователей не направлены также против служб ИБ и ИТ компаний. «Увольнять безопасников после пропущенных ими инцидентов неправильно, — считает Игорь Залевский («Ростелеком-Солар»). — Хотя подобное иногда происходит, это не связано с расследованием. Это — личная инициатива руководства компании».

«Не бывает идеальных систем защиты. Всегда найдётся какая-нибудь брешь, — солидарен с ним Денис Гойденко (Positive Technologies). — Наша задача состоит в том, чтобы быстро выявить произошедший инцидент и устранить его последствия, а не показать недостатки».

«Конечно, если проблема была вызвана тем, что давно известная уязвимость не была запатчена и стала причиной инцидента, то нам придётся изложить это в отчёте: мы не сможем скрыть этого», — добавил Константин Сапронов («Лаборатория Касперского»).

Стоимость работ по расследованию инцидентов

Расследователи не занимаются коммерческой оценкой стоимости своих работ. «Сначала к нам приходят с просьбой помочь. Финансовыми вопросами занимается бизнес-подразделение. Наша задача как расследователей — помочь компании», — заявил Денис Гойденко (Positive Technologies).

«Оценка работ зависит от сложности инфраструктуры и количества человеко-часов, затраченных на расследование, объёма данных, списка программных систем, для которых проводится анализ, и так далее», — пояснил Игорь Залевский («Ростелеком-Солар»).

«Заранее мы можем только назвать диапазон трат. В дальнейшем появится более точная оценка в зависимости от реальной ситуации, но заранее это неизвестно. Но наши услуги значительно дешевле, чем у зарубежных заказчиков», — отметил Константин Сапронов («Лаборатория Касперского»).

Рисунок 5. Каково ваше мнение о расследованиях инцидентов в ИБ после эфира?

Будущее расследований ИБ-инцидентов в ближайшие два-три года

Константин Сапронов («Лаборатория Касперского»):

— На мой взгляд, серьёзных изменений в плане появления новых угроз и атак не будет. Будет постепенно меняться отношение к сервису расследований со стороны заказчиков. Я надеюсь, что ситуация заставит их более серьёзно относиться к ИБ-инцидентам, заставит повышать подготовку к противостоянию угрозам и более эффективно взаимодействовать с командами независимых расследователей для устранения последствий инцидентов.

Игорь Залевский («Ростелеком-Солар»):

— Я ожидаю появления новых игроков на российском рынке расследований. Это стало понятно за прошедшие полгода, особенно в мае, когда шквал направленных против российских компаний кибератак превысил реальные возможности расследователей. Это станет поводом для прихода новых компаний в данную нишу.

Денис Гойденко (Positive Technologies):

— Какие бы инструменты ни применяли расследователи, прежде всего они работают с человеческим фактором. Он проявляется везде: на стороне и хакеров, и заказчика. Даже при внедрении программного продукта возникает человеческий фактор. Например, запоздалая установка обновлений может привести к компрометации надёжного сервиса. Подобное происходит постоянно.

Руслан Ложкин («Абсолют Банк»):

— На фоне продолжающегося роста компетенций по ИБ внутри компаний будут появляться собственные специалисты по расследованию на стороне заказчиков. Это приведёт к тому, что качество расследований будет расти. В последнее время выявились три характерных тренда. Первый — стала очевидной необходимость отработки инцидентов, раньше внутри компаний было неоднозначное отношение к этому. Второе — если раньше ИБ рассматривалась внутри компании как некоторая форма паранойи, то теперь пришло осознание важности этого для бизнеса. Третье — компании стали диверсифицировать отдельные направления ИБ, что в целом поднимает уровень их безопасности.

Выводы

Последние полгода отличались шквальным ростом числа кибератак против российских компаний. Большая заслуга в создании надёжной обороны принадлежит командам расследователей. Они помогли бизнесу противостоять реальным атакам. Расследователи не только смогли восстановить работоспособность бизнес-систем, но и помогли усилить киберзащиту предприятий.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!