Несмотря на практически 40-летнюю историю спама, он остаётся насущной проблемой для множества организаций по всему миру. Каким образом спам используется злоумышленниками и как с ним бороться?

Введение

Чем опасен спам? Классическое понимание этого термина — массовая рассылка почтовых сообщений, которые не были запрошены пользователями. Однако сейчас этот род писем является не только средством продвижения товаров и услуг, но и транспортом для доставки фишинга и вредоносных программ. Согласно зарубежной статистике, ежегодные потери предприятий из-за спама составляют более 20,5 млрд долларов. Эта цифра включает в себя снижение производительности сотрудников, а также технические расходы, связанные с регулярной чисткой почтовых серверов от спама, недоступностью почтовых серверов во время массовых спам-атак и т. д. В России проблема спама также остра. Например, согласно статистике «Лаборатории Касперского» в 2022 году 48,63 % писем по всему миру и 52,78 % писем в рунете были спамом, причём 29,82 % исходили из России. В том же отчёте компания сообщила, что с помощью её продуктов за тот же период было заблокировано более 166 млн вредоносных почтовых вложений и предотвращено более 507 млн попыток перехода по фишинговым ссылкам.

Если рассматривать цепочку атаки на организацию (kill chain), то электронная почта, пропускающая спам или фишинг без должной проверки, может использоваться злоумышленниками в качестве транспорта для установления связи с потенциальной жертвой и внедрения специализированного программного обеспечения в инфраструктуру. Прежде всего, это связано с тем, что методы социальной инженерии, применяемые при составлении подобных писем, являются самым эффективным способом воздействия на людей, используемым хакерами.

Рисунок 1. Цепочка атаки на организацию и роль защиты электронной почты на каждом этапе

Для решения проблем, связанных со спамом, разработан класс продуктов для защиты почтового трафика. За время своего существования антифишинговые и антиспам-системы прошли огромный путь. Основная заслуга подобных продуктов заключается в том, что они научились работать автономно, с минимальным привлечением администратора, с помощью паттернов распознавания и богатой базы знаний.

Однако остаются и сложности анализа, заключающиеся в том, что не все антиспам-решения могут распознать те или иные языковые конструкции, особенности диалекта, сленг, юмор и т. д. Тут на помощь приходят сугубо инструментальные средства, которые отсеивают львиную долю фишинга и спама и которые трудно обойти: проверка репутации домена, его цифровой подписи, а также подлинности адресата.

Все эти проверки позволяют не только точно отсеять спам и фишинг от легитимных писем, но и снизить нагрузку на сотрудников ИБ-отделов организаций, передавая им только сложные случаи. Например, в одной из российских алкогольных компаний, где мы внедряли антиспам-систему, в день обрабатывается примерно 55 000 писем. Такой объём обработать вручную практически невозможно.

Способы атаки с использованием спама

Для организации атаки с использованием спама и фишинга мошенники подготавливают такое письмо, которое должно не только пройти проверку средствами защиты информации, но и заинтересовать пользователя, побудив его совершить необходимые действия (переход по ссылке, предоставление необходимых данных и т. д.). Предположим, что атака целевая и направлена на конкретную организацию. Для подготовки злоумышленники изучают всё, что известно о ней из открытых источников: веб-сайт, опубликованные контакты, информационные ресурсы, сведения о публичных фигурах и прочее. После этого они обогащают полученные данные информацией из различных утечек для того, чтобы выявить сферы интересов сотрудников.

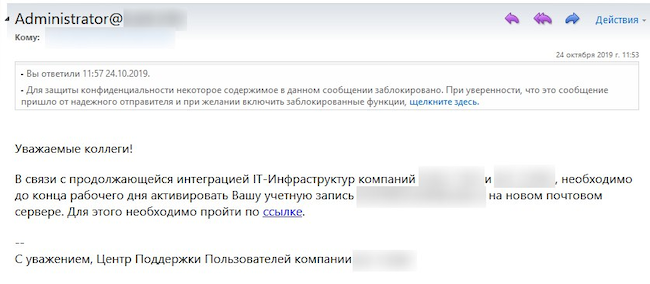

Рисунок 2. Пример фишингового письма

В атаке, представленной на рисунке 2, вместо пробелов использованы зарегистрированные злоумышленником домены, отличающиеся в написании от реальных одним символом, а также реальные названия компаний и т. п.

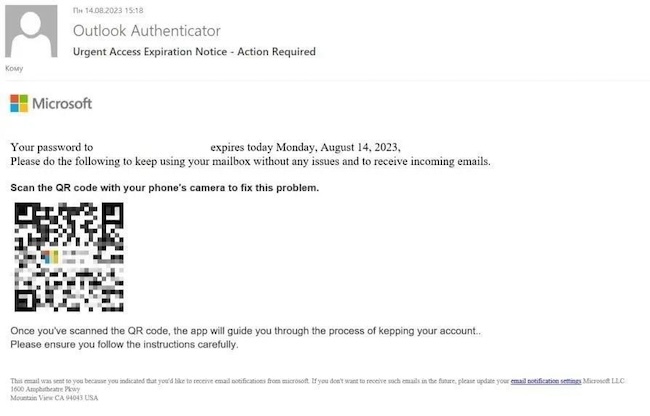

Следующий этап — подготовка контентной и технической частей, например писем от потенциальных или действующих контрагентов, коммерческих предложений или других рабочих материалов, которые могут быть восприняты как легитимные. Первой целью этого этапа является максимальная детализация подготавливаемого письма для того, чтобы получивший его сотрудник не сомневался в подлинности. Вторая цель — обход антиспам-решений. Для этого подбирается домен, не находящийся в антиспам-базах и максимально похожий на легитимный, настраивается цифровая подпись. Ещё одной важной задачей в рамках этого этапа является подготовка контентной части — маскировка фишингового URL в теле письма (если он используется в атаке) или приложенного файла таким образом, чтобы средства защиты информации их не распознали. Для этого может быть использован такой приём, как «квишинг»: ссылки записываются в приложенный к письму QR-код, что не распознаётся современными антиспам-системами. Есть и другие способы, например упаковка файлов в запароленный архив.

Рисунок 3. Пример «квишингового» письма

Отдельно также стоит отметить приём, где вредоносный контент по ссылке добавляется не сразу, а только через определённый промежуток времени, по прошествии которого антиспам-система, не найдя угроз, пропускает письмо, а пользователь, пройдя по ссылке, заражает своё рабочее устройство.

Далее атака реализовывается в соответствии с обозначенной выше цепочкой. Суть борьбы с такими угрозами состоит в использовании эшелонированной защиты, при которой трафик проверяется разными классами решений, в т. ч. ретроспективно, на всех этапах работы с ним.

Защита почтового трафика на примере KSMG

Посмотрим, как реализовывается защита от атак, в которых применяются спам-рассылки. Для примера используем Kaspersky Secure Mail Gateway, популярный у многих компаний. Это классическое антиспам-решение, разработанное для защиты входящей и исходящей почты от вредоносных объектов, спама и фишинга, а также для контентной фильтрации сообщений.

Для защиты почтового трафика KSMG проводит проверку писем посредством разных механизмов. Во-первых, выполняется антивирусная проверка, во время которой почтовые вложения анализируются на наличие вирусов и вредоносных программ, макросов, зашифрованных объектов, архивов (включая распознавание типов файлов внутри архивов и их составных объектов). Для увеличения эффективности проводимых проверок KSMG использует информацию из дополнительных сервисов, например облачной репутационной системы, которая содержит вердикты уже проведённых проверок для многих известных файлов, а также взаимодействует с комплексной системой распознавания направленных атак, которая поможет в выявлении сложных угроз, вплоть до атак, использующих уязвимости «нулевого дня» и сложных целевых киберопераций.

Последнее особенно актуально для крупных компаний и государственных служб. Например, в одной из критически важных российских госорганизаций KSMG является одним из элементов комплексной системы защиты от целевых атак, работая в связке с системой Kaspersky Anti Targeted Attack Platform (KATA) и другими решениями. Эта система рассчитана на 5000 пользователей и контролирует все потоки данных в компании, защищая сотрудников, часть из которых подвержены особому риску, т. к. обрабатывают более 500 сообщений в день каждый.

Во-вторых, одной проверкой на вирусы KSMG не ограничивается. Далее антиспам-модуль проверяет сообщения на наличие фактического и предполагаемого спама, массовых рассылок (в том числе с использованием технологии распознавания поддельных доменов и проверки репутации IP-адресов). Помимо этого, осуществляется поиск сообщений с юникод-спуфингом, при обнаружении которого сообщение считается спамом. Признанные спамом письма помещаются в карантин; любой сотрудник может войти туда и посмотреть, какие адресованные ему сообщения там содержатся. При наличии достаточных прав можно дослать сообщение, которое было ошибочно распознано как вредоносное.

В-третьих, выполняются проверка сообщений модулем антифишинга и анализ писем на наличие вредоносных / рекламных / относящихся к легальному ПО ссылок. Кроме этого, производится контентная фильтрация сообщений по имени, размеру, типу вложений (Kaspersky Secure Mail Gateway позволяет определять истинный формат и тип вложения, независимо от его расширения), а также проверка подлинности отправителей сообщений с помощью технологий SPF, DKIM и DMARC.

Наиболее развитой технологией защиты является интеграция СЗИ. Наибольшую защищённость даёт работа антиспама в связке с песочницами. В них KSMG направляет все самые проблемные сообщения и вложения, которые тщательно замаскированы, вследствие чего система не может распознать их самостоятельно. Все подозрительные элементы запускаются и анализируются в безопасной среде, что исключает попадание опасных экземпляров в корпоративную почту. «Песочница» способна обнаружить даже атаки через уязвимости «нулевого дня» и выдать свой вердикт KSMG, которая далее заблокирует элементы. Таким образом, средства защиты работают в связке, фокусируясь на тех участках, для которых лучше всего приспособлены.

Помимо функций защиты, к современным СЗИ (и антиспам тут не исключение) предъявляется много требований по гибкой интеграции в инфраструктуру: связь со службой каталогов (например, Microsoft Active Directory) для составления правил защиты и бесшовного доступа пользователей к порталу самообслуживания, отправка логов и инцидентов в SIEM-системы, возможность пересылки копий писем, шифрования исходящей почты и многое другое. KSMG поддерживает все эти возможности и обладает веб-интерфейсом для удобства взаимодействия.

Выводы

Защита пользователей от спама является одной из основных задач при построении эшелонированной защиты организации. При этом тенденции показывают, что злоумышленники регулярно ищут новые пути для преодоления защиты с целью проникновения в инфраструктуры компаний. На помощь им приходят чат-боты с искусственным интеллектом и другие инструменты. Атаки с применением спама никуда не уйдут, а продолжат развиваться и приобретать новые формы. Поэтому антиспам-системы также не будут терять актуальности и не остановятся в развитии.

Например, уже сейчас появляются возможности применения нейросетей, обученных распознаванию вредоносного контента, т. к. у вендоров за десятилетия накопились крупные базы фишинговых и спам-писем, на которых ИИ можно полноценно обучить. Современный набор функций появился не сразу, а стал результатом многолетней работы и развития. Как и разработчикам, клиентам тоже не стоит останавливаться на каком-то одном уровне защиты. Мы уже более 15 лет наблюдаем за развитием средств защиты информации, в том числе антиспам-систем, и внедряем персонализированные решения на основе самых развитых продуктов, в том числе KSMG. Поэтому мы готовы проконсультировать по любым вопросам в области выбора, внедрения или импортозамещения антиспама, для этого достаточно оставить заявку у нас на сайте.