Для исследователя в области информационной безопасности очень многое связано с проведением тестов, цель которых — обнаружить слабые места в системе, то есть в каком-то смысле исследователь в определенные моменты выполняет задачи хакера. Отличным подспорьем в подобной сфере будет лаборатория, в рамках которой осуществляется тестирование на проникновение (пентест, pentest). Рассмотрим подробно, как организовать собственные тесты на проникновение.

Введение

Первое, что приходит на ум опытному эксперту, когда речь заходит о тестах на проникновение — установка Metasploitable. Это — уязвимая операционная система, выглядящая как терминал на вашей виртуальной машине (у нее нет графического интерфейса), она создана разработчиками Metasploit.

Однако мы зайдем с другой стороны: загрузим несколько образов операционной системы, установим их в нашей виртуальной системе и подключим через программное обеспечение под названием pfSense.

Использование pfSense

pfSense представляет собой брандмауэр для предприятий с открытым исходным кодом, созданный для замены многих коммерческих решений. pfSense основан на операционной системе FreeBSD с настраиваемым ядром и включает сторонние пакеты бесплатного программного обеспечения для дополнительных возможностей. У pfSense есть веб-интерфейс для конфигурации всех компонентов, нет необходимости использовать командную строку.

Для установки и настройки выполняем следующие шаги:

- Скачиваем образ pfSense

- Распаковываем его

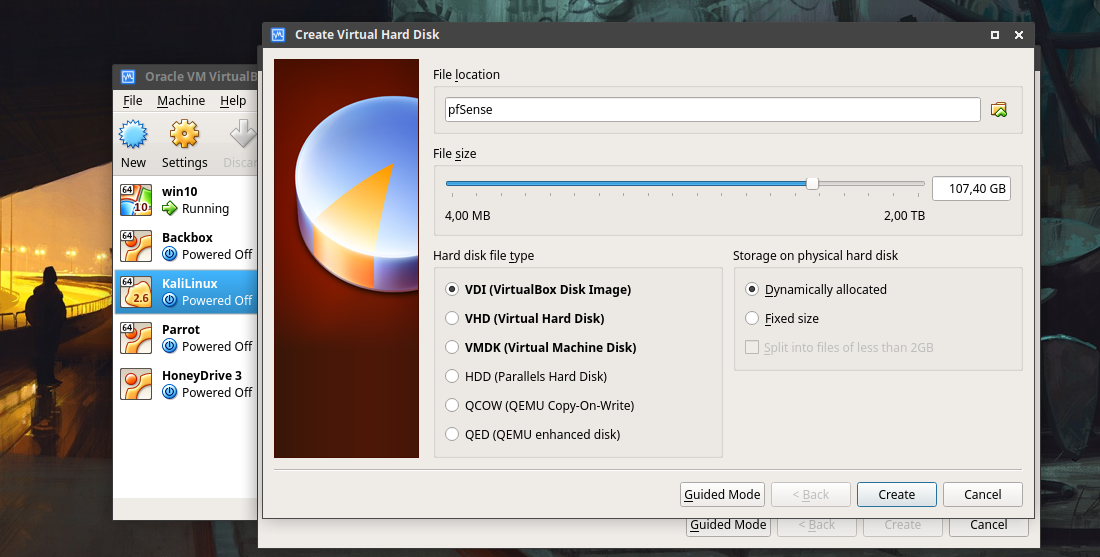

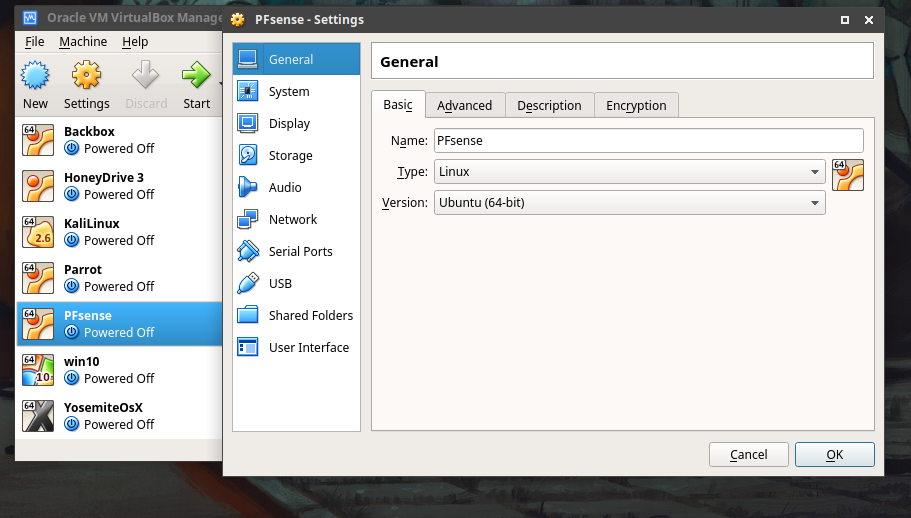

- Создаем виртуальную машину для pfSense

Рисунки 1 и 2. Создание виртуальной машины для pfSense и меню настроек

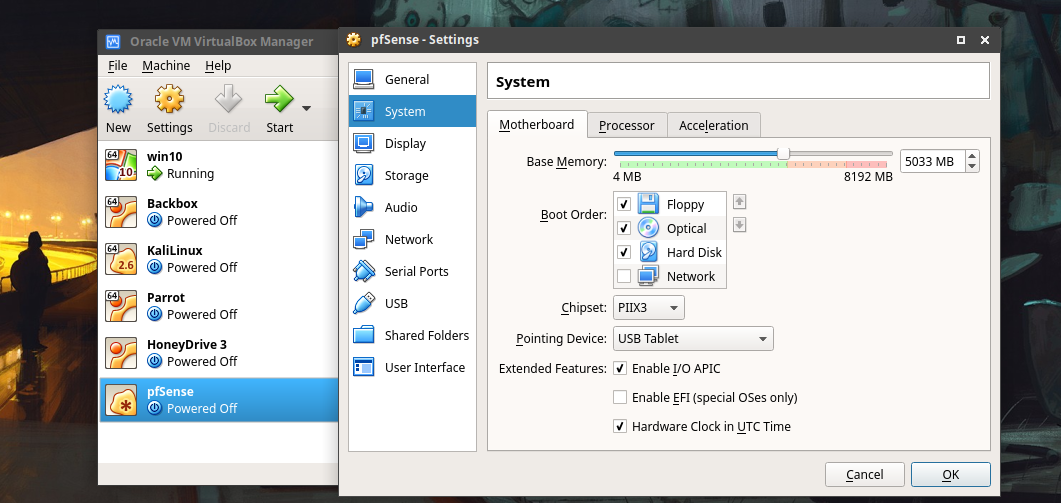

Выбираем правильный объем памяти:

Рисунок 3. Настройки объема памяти

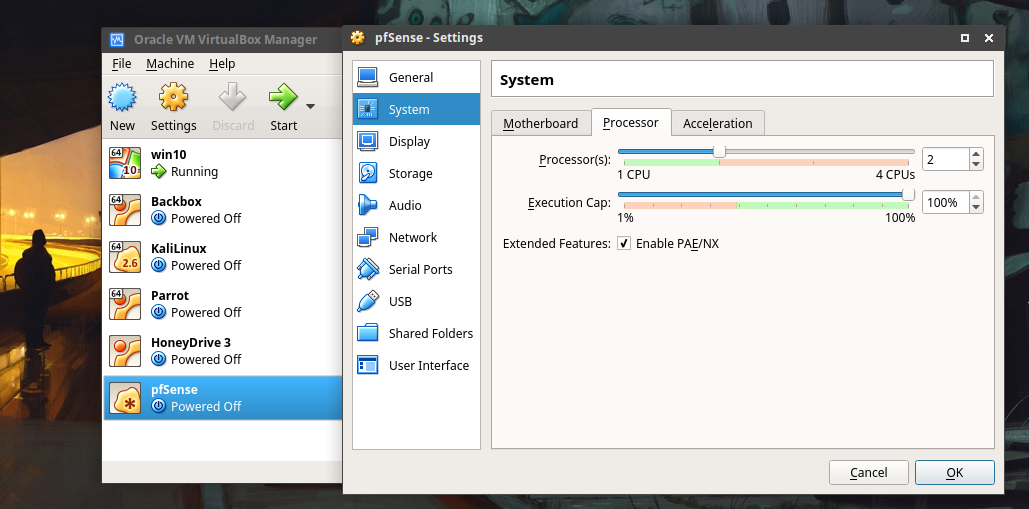

Настроим функции процессора:

Рисунок 4. Настройки процессора

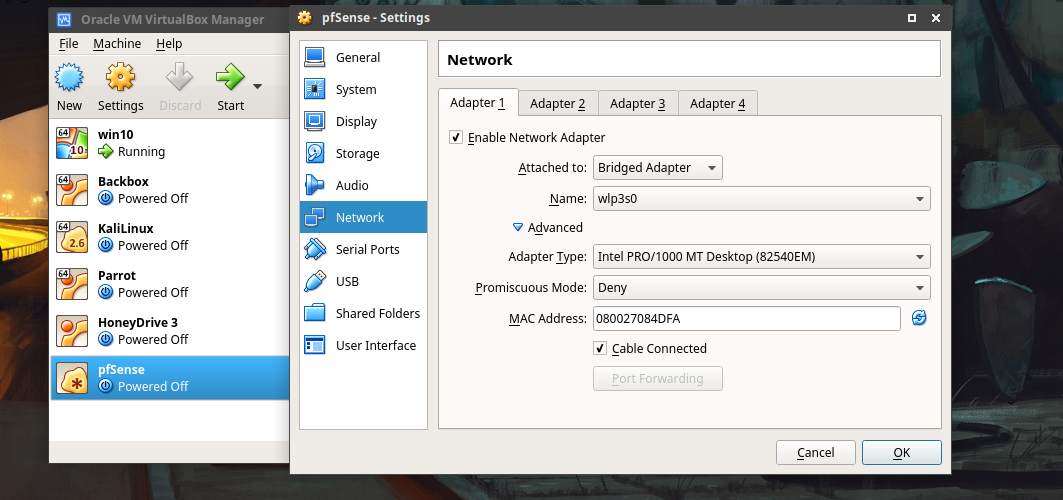

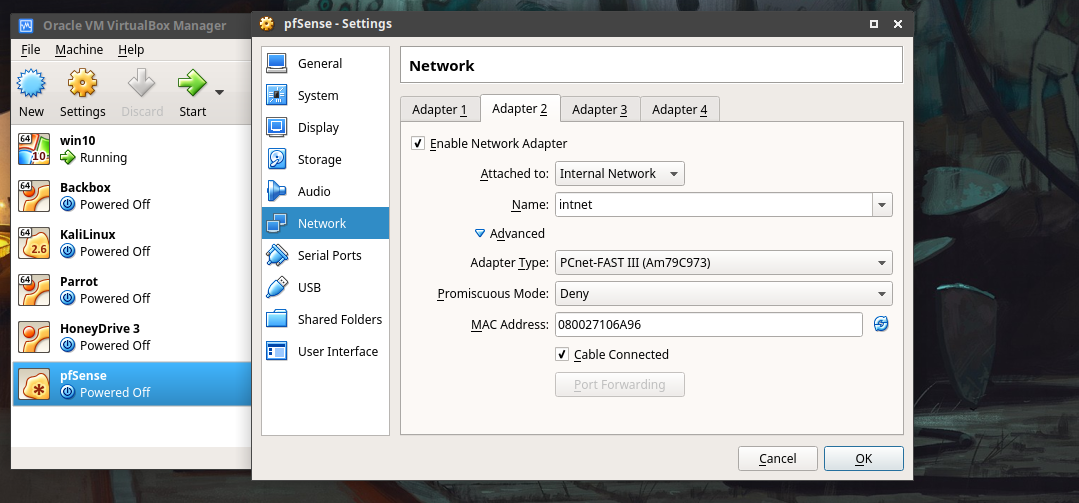

И тут, внимание, самая важная функция — вам нужно включить два разных сетевых адаптера: один мост и один для внутренних сетей, чтобы ваш брандмауэр работал правильно.

Рисунки 5 и 6. Настройка одного и второго адаптера

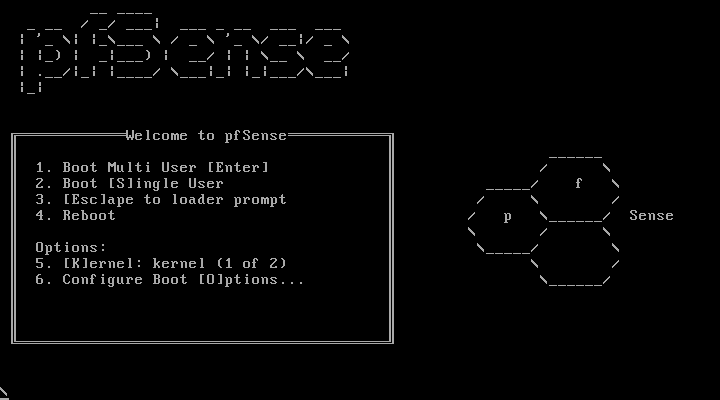

Нажимаем ОК, и теперь мы можем, наконец, запустить свою виртуальную машину с помощью pfSense.

Рисунок 7. Запуск виртуальной машины

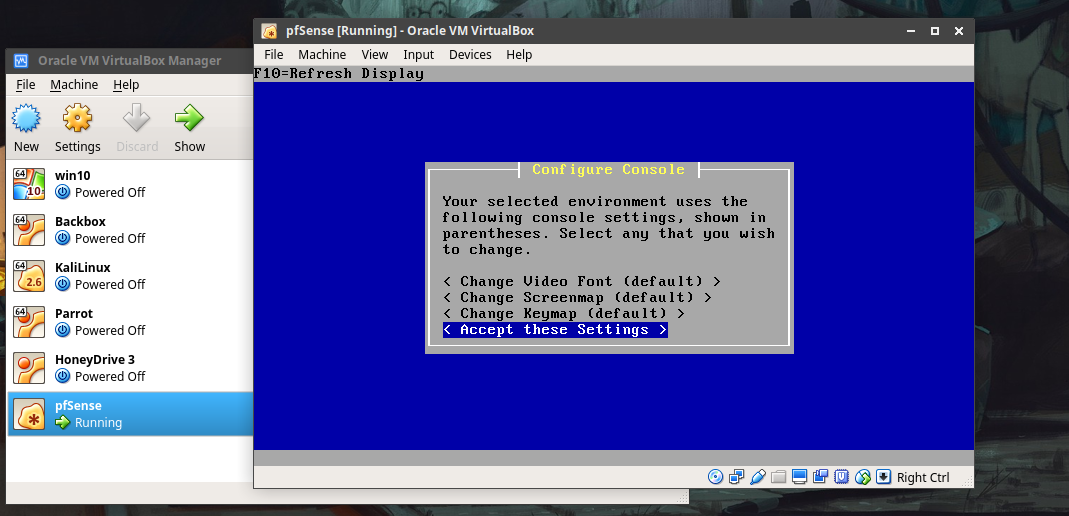

Нажимаем «Принять эти настройки» (Accept these settings).

Рисунок 8. Меню подтверждения настроек

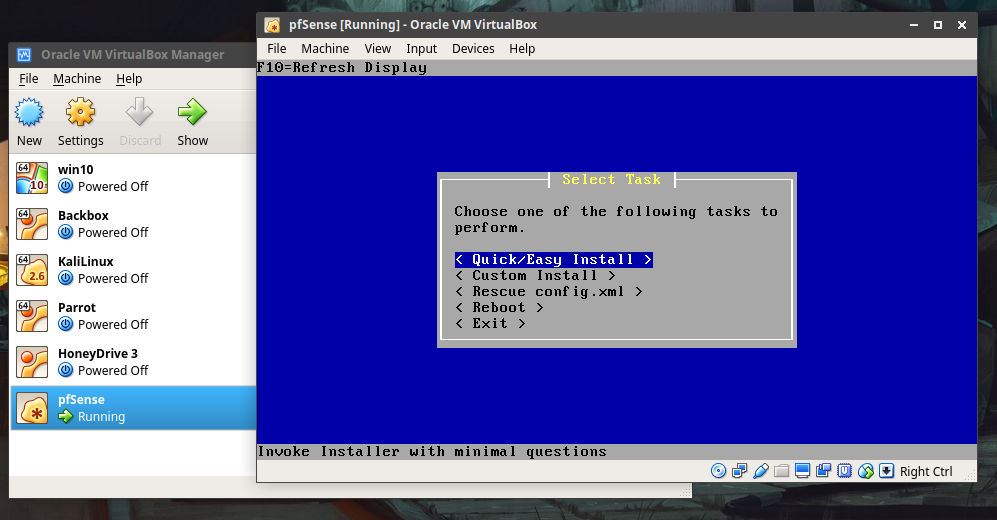

Затем нажимаем «Быстрая установка» (Quick easy install).

Рисунок 9. Запуск быстрой установки

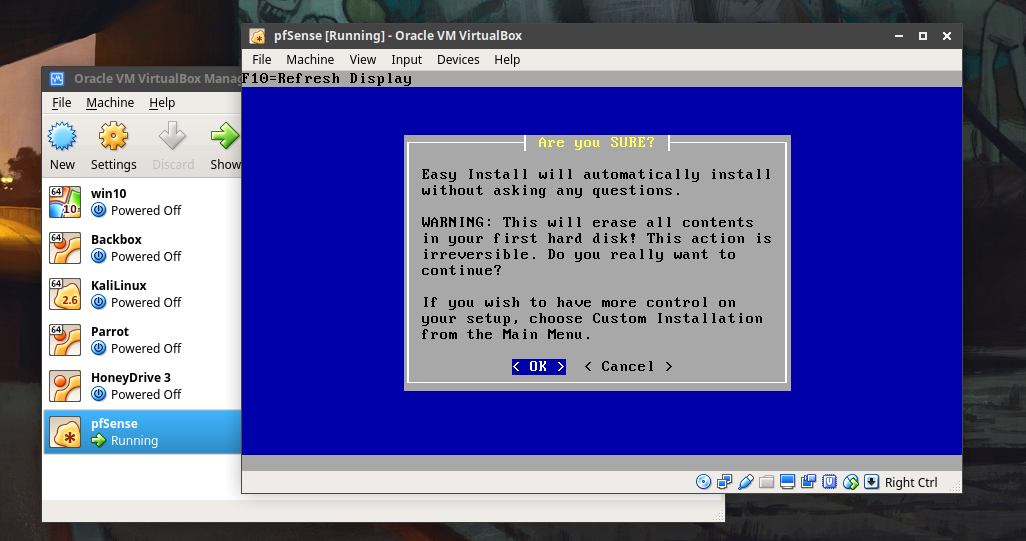

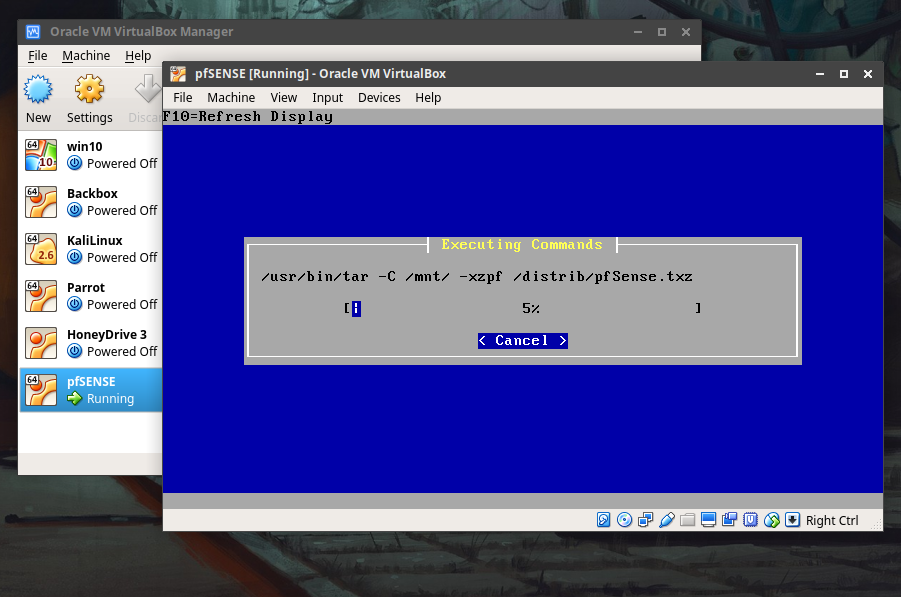

После нажатия ОК начнется процесс установки. Это займет некоторое время, которое будет зависеть от вашего аппаратного обеспечения.

Рисунки 10 и 11. Подтверждение быстрой установки

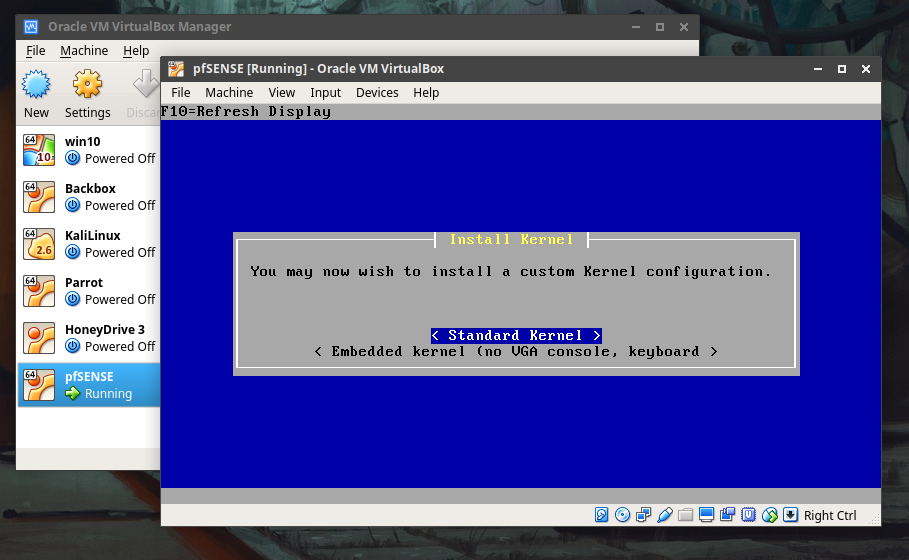

Выбираем «Стандартное ядро» (Standard kernel).

Рисунок 12. Установка ядра

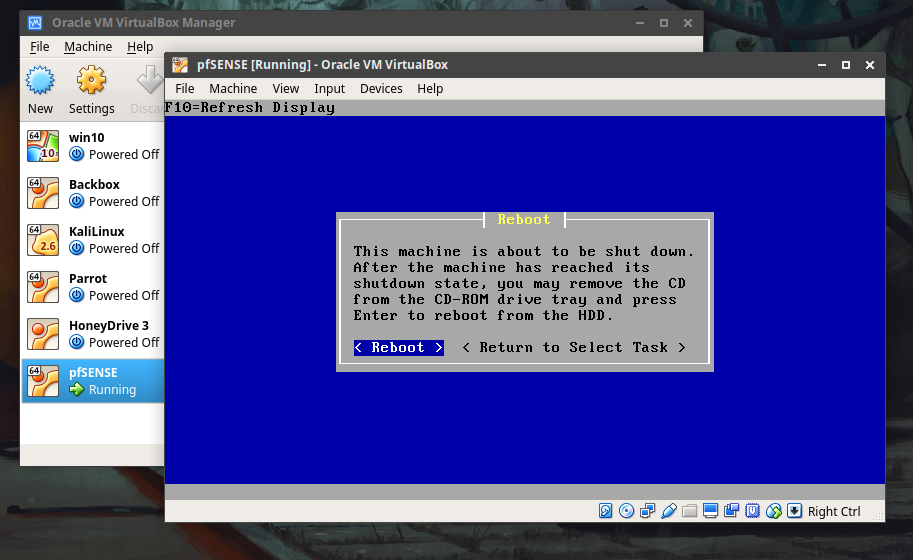

Теперь обратите внимание: после команды «Перезагрузить» нажмите Device и извлеките установочный диск, или процесс установки перезапустится с самого начала.

Рисунок 13. Меню, запрашивающее перезагрузку

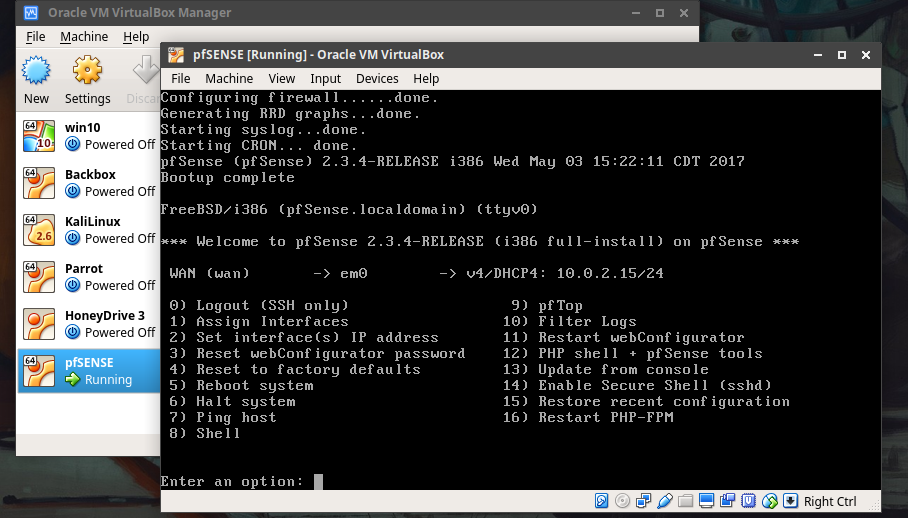

После всего вышеописанного вы увидите главное меню psSense. Можно заметить, что имена основных двух сетевых интерфейсов, которые вы создали, указаны с соответствующими IP-адресами на их стороне. Вы заметите, что em0 — ваш wan-интерфейс, в то время как em1 обычно LAN. Если вы хотите изменить диапазон IP-адресов этих двух интерфейсов, вы можете выбрать вариант номер 2, и вам будет предложено назначить IP-адреса через DHCP или вручную.

Вам также будет предложено использовать http вместо https, но, несомненно, это плохая идея. Как только закончите с этой процедурой, вы можете получить доступ к веб-конфигуратору, введя в своем браузере IP-адрес вашей локальной сети. С этого момента вы сможете изменить настройки с помощью простого и интуитивно понятного графического интерфейса.

Рисунок 14. Графический интерфейс psSense

Выводы

Теперь, когда у вас есть программное обеспечение, которое позволяет подключить свои компьютеры, вы можете начать загрузку и установку любых видов операционных систем. Рекомендуется настроить различные ОС с открытыми портами, службами и тому подобным, чтобы вы могли воссоздать более реалистичную сетевую среду.