Одним из промышленных стандартов для учёта сетевого трафика является протокол NetFlow; работа с ним стала доступна в релизах Efros Config Inspector начиная с версии 3.1.805. Получаемая информация используется для решения широкого спектра задач, в том числе и для обеспечения кибербезопасности.

- Коротко о главном: что такое, что умеет

- 1.1. Первое: контроль загрузки использования каналов связи и анализ инцидентов

- 1.2. Второе: проверка соответствия правил МСЭ заложенной в них политике

- 1.3. Третье: удобное представление распределения трафика по географическому признаку

- Выводы

Коротко о главном: что такое, что умеет

NetFlow — сетевой протокол, предназначенный для учёта сетевого трафика, разработанный компанией Cisco Systems. Является фактическим промышленным стандартом и поддерживается не только оборудованием Cisco, но и многими другими устройствами. Существует несколько версий протокола, наиболее распространёнными из которых по состоянию на 2011 год являлись 5-я и 9-я. На основе версии 9 также был разработан открытый стандарт под названием IPFIX (Internet Protocol Flow Information eXport, экспорт информации о потоках IP).

Для сбора информации о трафике по протоколу NetFlow требуются следующие компоненты:

- Сенсор. Собирает статистику по проходящему через него трафику. Обычно это — L3-коммутатор или маршрутизатор, хотя можно использовать и отдельно стоящие сенсоры, получающие данные путём зеркалирования порта коммутатора.

- Коллектор. Собирает получаемые от сенсора данные и помещает их в хранилище.

- Анализатор. Анализирует собранные коллектором данные и формирует пригодные для чтения человеком отчёты (часто — в виде графиков).

Сенсор выделяет из проходящего трафика потоки, характеризуемые в том числе следующими параметрами:

- адрес источника / назначения,

- порт источника / назначения для UDP и TCP,

- тип и код сообщения для ICMP,

- номер протокола IP,

- сетевой интерфейс (параметр ifindex SNMP),

- IP Type of Service.

Потоком считается набор пакетов, проходящих в одном направлении. Когда сенсор определяет, что поток закончился (по изменению параметров пакетов, по сбросу TCP-сессии или по таймауту), он отправляет информацию в коллектор. В зависимости от настроек возможна периодическая передача в коллектор сведений о незакрытых потоках. Собранная информация отправляется в виде записей, содержащих следующие параметры (для версии 5):

- номер версии протокола,

- номер записи,

- входящий и исходящий сетевой интерфейс,

- время начала и конца потока,

- количество байт и пакетов в потоке,

- адрес источника и назначения,

- порт источника и назначения,

- номер протокола IP,

- значение Type of Service,

- для TCP-соединений — все наблюдаемые в течение соединения флаги,

- адрес шлюза,

- маски подсети источника и назначения.

Версия 9 также поддерживает дополнительные поля, такие как заголовки IPv6, метки потоков MPLS, адрес шлюза BGP и многие другие. Использование статистики по сетевому трафику применяется для решения широкого круга задач, но мы опишем три направления, которые нам кажутся весьма практичными для решения задач кибербезопасности.

Первое: контроль загрузки использования каналов связи и анализ инцидентов

При наличии в организации территориально распределённой ЛВС зачастую возникают проблемы с чрезмерной загрузкой каналов связи между различными сегментами сети. В этом случае недостаточно оперативно формировать оповещения о превышении заданного порога утилизации в надежде на мгновенную реакцию дежурной смены. Изучение проблемы не всегда может быть организовано непосредственно в момент её проявления, поэтому нужно иметь возможность сохранять всю необходимую для анализа информацию.

Можно хранить полную копию трафика, но экономическая целесообразность такого подхода к безопасности редко может быть оправдана. В большинстве случаев достаточно данных, которые собираются в статистике по сетевому трафику. На их основе можно сделать выводы о характере и направлении передаваемых данных, понять причины инцидента. Например, в какой-то момент один из компьютеров в отделе продаж стал пытаться «пробиться» на серверы разработчиков. Возможно, какой-то очень ответственный менеджер решил лично проконтролировать программистов, а возможно — и скорее всего, — злоумышленник, устроившийся стажёром в компанию, пытается похитить интеллектуальную собственность. Отдельного упоминания заслуживают некоторые экземпляры зарубежного программного обеспечения — собрав данные об ИТ-инфраструктуре, они стремятся передать их своему производителю. Такие инциденты, разумеется, необходимо пресекать.

Побочно решаемая задача — контроль использования резервных каналов связи. Несложный алгоритм сравнения количества передаваемого трафика в резервируемых каналах позволит оперативно информировать дежурную службу о факте перехода на резервный канал и ретроспективно определить, какой из каналов использовался в качестве основного в любой момент времени.

Второе: проверка соответствия правил МСЭ заложенной в них политике

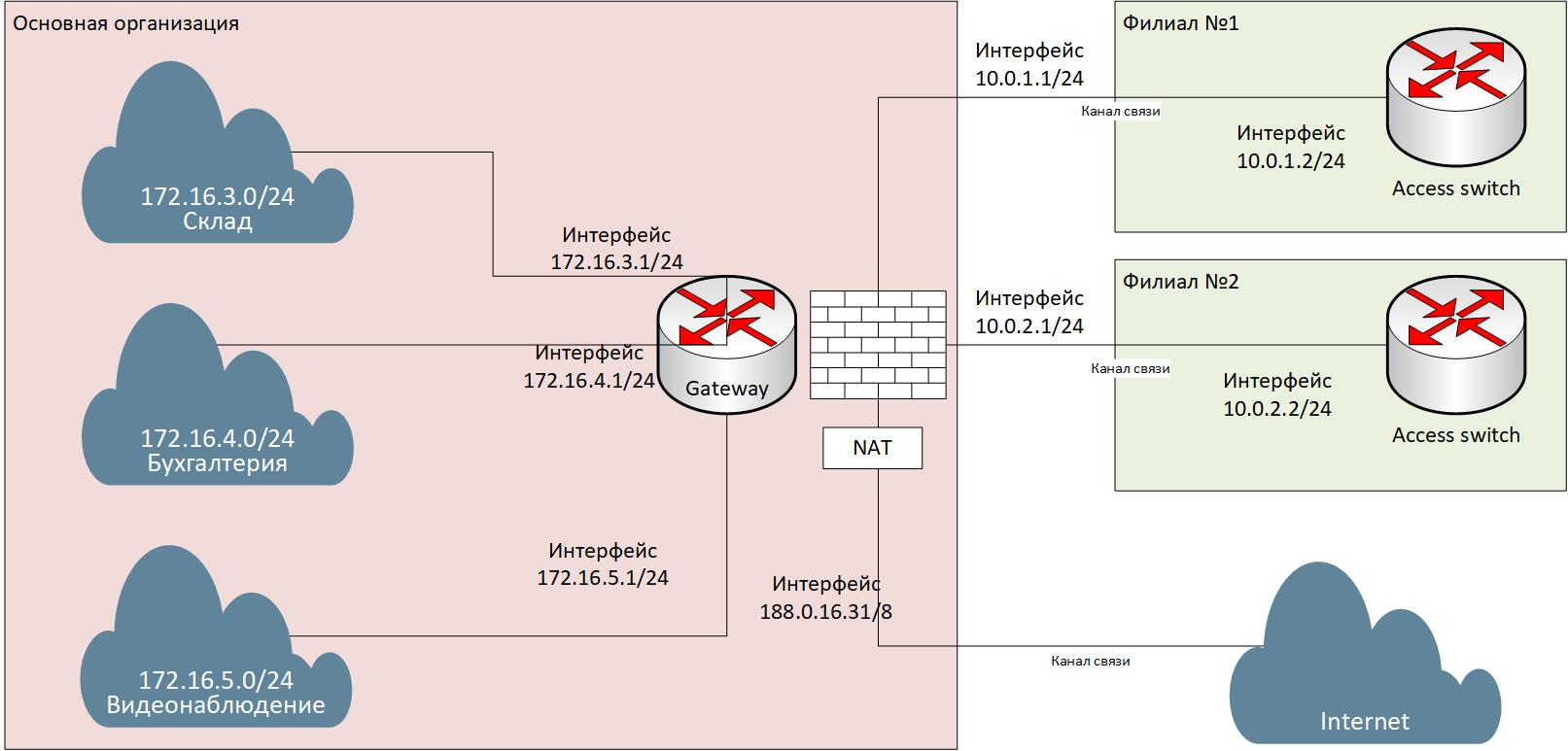

В этом году набор серверных модулей Efros Config Inspector пополнился инструментом анализа правил межсетевых экранов (МСЭ). Использование статистики сетевого трафика совместно с таким инструментом позволяет выполнить более детальный аудит действующей политики межсетевого экранирования. На примере ЛВС, представленной на рисунке 1, рассмотрим гипотетическую ситуацию, когда доступ из филиала в сеть склада (172.16.3.0/24) основной организации разрешён, а в подсети бухгалтерии (172.16.4.0/24) и охранного телевидения (172.16.5.0/24) — запрещён. При этом маршрутизация между сетями в основной организации разрешена в полном объёме. В такой ситуации недобросовестный сотрудник филиала, считающий себя хакером, может установить на складе VPN-сервер для доступа в сеть видеонаблюдения. Так как трафик из этой сети в филиал не запрещён, у сотрудников удалённого подразделения появляется отличная возможность поупражняться в подборе паролей к видеокамерам. Обнаружение такого аномального потока данных с помощью специализированного ПО должно положить конец этому безобразию.

Рисунок 1. Пример схемы доступа

Третье: удобное представление распределения трафика по географическому признаку

При использовании модуля обработки статистических данных о трафике совместно с базой GeoIP появляется возможность анализа расположения ваших информационных контрагентов. Это может оказаться полезным с точки зрения как оптимизации трафика, так и компьютерной безопасности. Данный сценарий перекликается с первым: отследив соединение с сервером где-нибудь в странах Африки или менее экзотичной Латинской Америки, вы как минимум зададитесь вопросом о причинах появления такого маршрута обмена информацией.

Выводы

Это — далеко не все сценарии, которые можно воплотить с помощью сбора и анализа статистики NetFlow / IPFIX. Опытные пользователи могут реализовать обработку этих данных в системах машинного обучения, например, чтобы выявить аномалии трафика в сетях АСУ ТП. Характеристики трафика, передаваемого в этих сетях, имеют вполне статическую природу. Протоколы, размеры пакетов и частота их отправки, распределение по времени суток и другие характеристики позволяют составить картину типового состояния информационного обмена в сети, а после её формирования появляется возможность оценки новых потоков данных на предмет их схожести с типовыми.

Модуль обработки данных NetFlow доступен в релизах Efros Config Inspector с версии 3.1.805. Как и на протяжении всех предыдущих лет, вы можете запросить бесплатную демоверсию и с её помощью оценить, насколько использование этого модуля поможет вам в решении именно ваших задач информационной безопасности.

Авторы:

Сергей Никитин, руководитель группы управления продуктами ООО «Газинформсервис».

Владимир Козлов, начальник отдела разработки средств защиты ООО «Газинформсервис».