В статье рассматривается технология компании Swivel Secure, позволяющая организовать систему мультифакторной аутентификации без использования токенов, а также описываются основные принципы и преимущества мультифакторной и мультиканальной аутентификации.

4. Применение: десктоп, VPN, WEB, облако

Введение

Проблема физических токенов и паролей известна давно: в век информационных технологий человек использует множество платформ и ресурсов, каждый из которых, как правило, требует установить пароль для доступа. Однако человек не в состоянии держать в памяти множество криптостойких комбинаций (а, в идеале, ещё и менять их каждый месяц). Поэтому, зачастую пользователи используют один и тот же пароль на всех ресурсах, включая рабочие. Это чревато тем, что, если злоумышленники получат доступ к одному из ресурсов, с большой долей уверенности можно утверждать, что вскоре будут скомпрометированы и остальные.

Другая проблема – токены. Эти устройства у большинства пользователей не ассоциируются с чем-либо важным. Как следствие, утеря токена – одна из основных проблем для служб безопасности. При этом присутствует и экономический аспект – замена токена требует определённых средств. В итоге, при подобном подходе, компании вынуждены всегда иметь резервный запас токенов, чтобы оперативно заменять утерянные либо вышедшие из строя.

Однако, это не значит, что ситуация безвыходна. Компания Swivel Secure и разработанная её специалистами технология предлагают своё решение указанной проблемы.

Общая информация

Компания Swivel Secure основана в 2000 году и в настоящий момент является технологическим лидером в области решений для сетевой безопасности. Платформа аутентификации Swivel, включающая в себя запатентованную технологию PINsafe, является де-факто технологическим стандартом бестокенной аутентификации. Запуск платформы состоялся в 2003 году. Сегодня она используется для удаленного доступа к корпоративным сетям, виртуальным рабочим местам и облачным сервисам в ведущих компаниях мира, в органах местного самоуправления, Национальной службе здравоохранения Великобритании и сотнях предприятий малого бизнеса в более, чем 35 странах. Решение уже устанавливается в российских компаниях из различных секторов экономики. По оценке аналитического агентства Gartner, платформа аутентификации Swivel предлагает наиболее широкий ряд вариантов развертывания. В ее состав входят мобильные приложения, SMS и интерактивные голосовые каналы для тех случаев, когда обойтись без двухфакторной аутентификации невозможно.

Компания Swivel Secure является единственным поставщиком технологии «бестокенной» аутентификации в среде Microsoft Office365. Также технические решения Swivel Secure успешно прошли сертификацию ФСТЭК России.

Технология Swivel Secure, активно использующая мобильные устройства, позволяет создавать так называемые «виртуальные токены», благодаря которым потребители могут отказаться от использования дополнительных устройств аутентификации и значительно сократить стоимость и время на создание новых пользователей, поддержку, обновление системы и замену потерянных\украденных токенов.

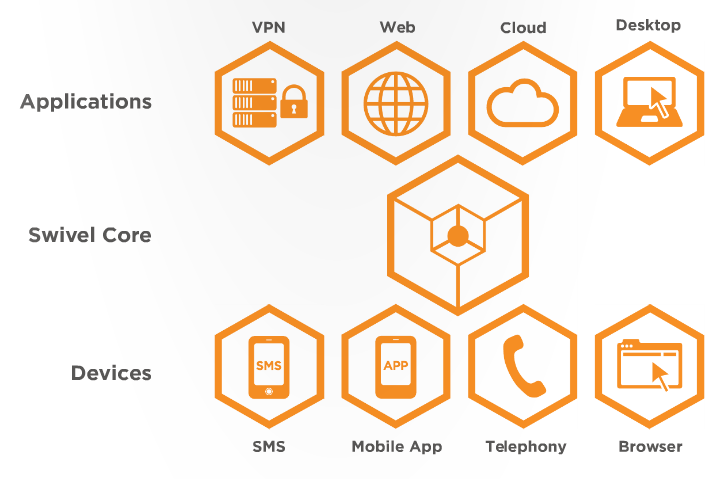

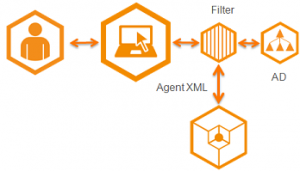

Платформа может использоваться, в частности, для защиты систем удалённого доступа, контроля доступа к web-приложениям, облачным сервисам, рабочим станциям и при построении VPN-соединений с применением различных вариантов аутентификации - с использованием SMS, мобильных приложений, телефонного канала связи и браузера. Общая схема реализации платформы Swivel Secure показана на рисунке 1.

Рисунок 1. Общая схема платформы Swivel Secure

Платформа поддерживает все наиболее популярные протоколы аутентификации, как-то: PAP, ChAP, MSChAP v2, EAP-MD5, LEAP, RADIUS Challenge-Response, RADIUS Change PIN и др. Синхронизация с уже имеющимися репозиториями пользователей осуществляется через LDAP, LDAPS и Global Catalogue. Это даёт платформе определённую гибкость, так как можно просто импортировать из Active Directory всех пользователей вместе со всеми настройками и правами доступа. Тем не менее, при желании, можно «начать с чистого листа» и создавать базу пользователей силами сервера Swivel. Для разных групп пользователей можно настроить различные правила аутентификации (к примеру, одни будут получать коды только через SMS, другие – через мобильный клиент и т.д.).

Авторская технология создания одноразовых паролей PINsafe является ключевой для платформы аутентификации Swivel. При использовании PINsafe пользователь самостоятельно определяет одноразовый код, необходимый для аутентификации, исходя из известного только ему PIN-кода и полученной последовательности случайных символов (так называемой «секретной строкой»).

Технология PINsafe

Технология PINsafe лишена подобных недостатков, так как вместо «физических», используются так называемые «виртуальные» токены.

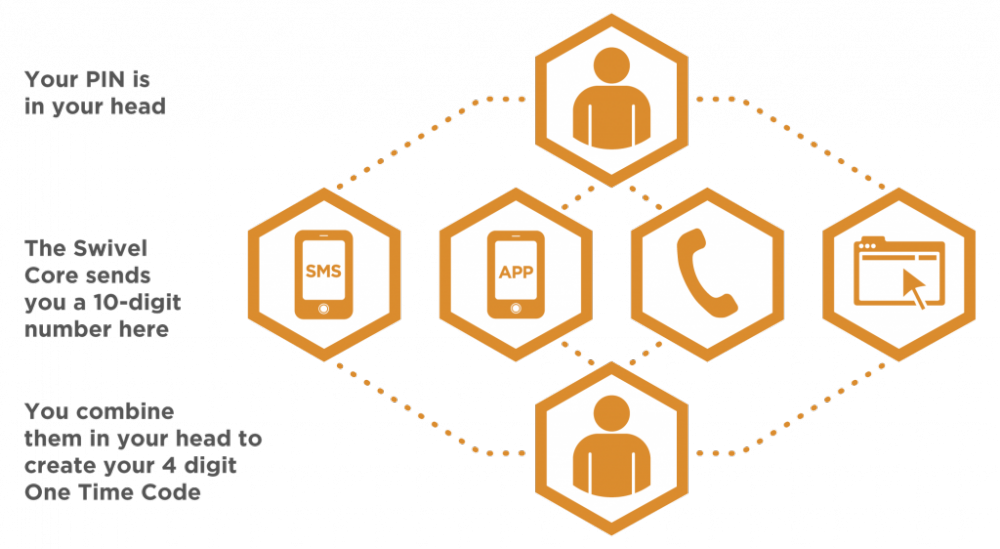

Механизм её работы можно описать в несколько шагов:

- Пользователь запрашивает авторизацию.

- Система высылает пользователю секретную строку, состоящую из десяти цифр\букв.

- На основе заранее известного PIN-кода пользователь формирует из секретной строки уникальный одноразовый код, который вводится в систему в качестве пароля авторизации.

На практике всё проще. Изначально пользователю выдаётся уникальный четырёхзначный (это минимальная длина, можно использовать и большую) PIN-код. Сделать это можно разными способами. Например, отправить по электронной почте, в тексте SMS-сообщения или отдать в запечатанном конверте, как это делают банки при выдаче пластиковых карточек. Пользователь должен запомнить выданный PIN-код, так как именно на его основе будут происходить все остальные операции. При первом входе в систему PIN-код чаще всего требуется сменить, чтобы действительно кроме самого пользователя никто его не знал. При этом система позволяет установить требования к новому PIN-коду, такие как длина, повторяемость цифр и пр. Общая схема технологии PINsafe представлена на рисунке 2.

Рисунок 2. Общая схема технологии PINsafe

Когда пользователю необходимо авторизоваться, Swivel высылает ему секретную строку из десяти символов по одному из каналов (через SMS, мобильное приложение, голосом через телефонный звонок или просто показывая картинку с цифрами в браузере).

С помощью PIN-кода пользователь может сформировать ответный одноразовый код (OTC – one time code) на основе присланной информации, так как каждая цифра PIN-кода указывает на определённое место в десятизначной строке.

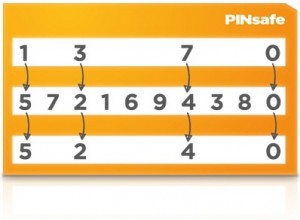

Поясним на примере. Сотрудник знает свой PIN-код «1370». Когда сотрудник захочет авторизоваться, допустим, в корпоративном облаке, введя логин, он увидит форму для ввода одноразового кода (OTC). В этот момент Swivel вышлет сотруднику уникальную строку, состоящую из десяти символов (это и есть «секретная строка»). В нашем примере это «5721694380». С помощью PIN-кода на основе этой информации сотрудник сформирует «ответ», так как каждая цифра PIN-кода указывает на порядковое место символа в строке. Тем самым, для «ответа» из строки нужно взять первую, третью, седьмую и «нулевую» (десятую) цифры. В итоге, в качестве пароля нужно ввести комбинацию «5240». Графически работа данной технологии представлена на рисунке 3.

Рисунок 3. Принцип формирования «ответа» с помощью известного PIN-кода на основе присланной секретной строки

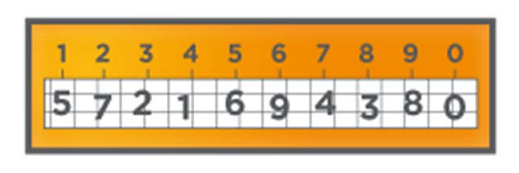

Существует несколько способов доставки секретной строки:

- Текстовым сообщением через специальное мобильное приложение или SMS.

- Голосом, когда автоответчик звонит сотруднику и диктует последовательность цифр.

- Изображением, выводящимся в браузере.

Рисунок 4. Пример вывода секретной строки в браузер в виде защищённого от автоматического распознавания изображения

Сильной стороной одновременного использования нескольких каналов в процедуре авторизации является то, что человеку нужно знать и секретную строку, и PIN-код. При этом PIN-код известен только сотруднику, а секретная строка каждый раз уникальна, следовательно, и «ответ» на основе PIN-кода будет каждый раз уникальным.

В качестве дополнительных преимуществ можно выделить:

- Более надёжную защиту от атак типа «man-in-the-middle» и фишинга за счёт того, что PIN-код никогда не вводится «напрямую».

- Возможность жёсткой привязки к определённому устройству, например, к мобильному телефону.

Стоит отметить, что технология PINsafe необязательна для применения и, при желании, платформа поддерживает более «простые» способы аутентификации. Например, система может работать по классическому принципу двухфакторной аутентификации, когда пользователю на смартфон в явном виде высылается одноразовый код для входа в систему.

Применение: десктоп, VPN, WEB, облако

Рассмотрим основные сценарии использования платформы Swivel в корпоративной среде. Swivel позволяет добавить свою аутентификацию к таким приложениям, как Windows Remote Desktop, Terminal Services, Ericom и Citrix Xen App. Но речь идёт не только об удалённом доступе и виртуальных машинах. Агента платформы можно установить и на физический компьютер, тем самым добавив ещё одно звено в цепочке защиты.

Общая схема работы такова.

Рисунок 5. Общая схема работы Swivel с десктопом

Когда пользователь авторизуется в системе, данные сверяются с сервером Swivel и в случае успеха проверяются в Active Directory. Только после этого пользователь попадает в систему.

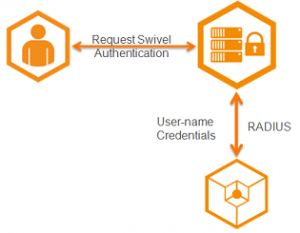

При организации доступа по VPN предусмотрена возможность комбинирования «родной» аутентификации и Swivel. В качестве основного подхода используются модифицированные страницы авторизации (добавляется поле с картинкой секретной строки).

Рисунок 6. Общая схема работы Swivel с VPN

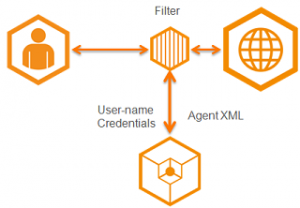

Зачастую возникает необходимость усилить защиту какого-либо конкретного ресурса или его части. Например, партнёрского раздела на сайте. В этом случае также устанавливается фильтр, который отслеживает, по каким ссылкам обращается тот или иной пользователь.

Рисунок 7. Общая схема работы Swivel с WEB

В случае если пользователь пытается получить доступ к защищённой странице, но при этом не прошёл авторизацию, браузер отобразит вместо нужной страницы соответствующую форму с предложением ввести учётные данные.

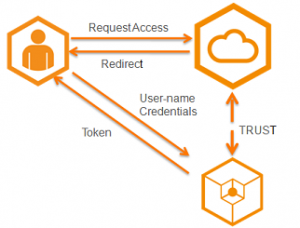

В случае доступа к облаку также полезно разделять доступные материалы между пользователями. К примеру, при работе в Office 365, Salesforce.com или Google Docs. Схема проста: если пользователь посылает запрос на авторизацию в облаке, система генерирует дополнительную страницу для ввода учётных данных.

Рисунок 8. Общая схема работы Swivel в «облаке»

После успешной авторизации пользователю дополнительно выдаётся «подтверждение» (по сути, cookie), которое облачный сервис в дальнейшем использует в качестве гарантии, что пользователь является тем, за кого себя выдаёт.

Выводы

Платформа Swivel изначально задумана и спроектирована как гибкая и недорогая в стоимости владения система аутентификации. За счёт обширных возможностей интеграции, решение подходит для всех форм бизнеса, так как предусматривает контроль всех уровней взаимодействия, как-то: web, десктопы, VPN и облачные сервисы. Заложенная логика позволяет отказаться от дорогих токенов и ненадёжных паролей в пользу одноразовых кодов, вычисляемых пользователем самостоятельно на основе рассылаемых по различным каналам секретных строк. Более подробно о применении системы в реальных условиях мы расскажем в отдельной статье в ближайшее время.