На фоне замедления Telegram в России злоумышленники быстро нашли способ сыграть на тревоге пользователей. По данным компании F6, в мессенджере уже появились боты и каналы, которые под видом «ускорителей» и сервисов обхода блокировок угоняют аккаунты и распространяют зловред для Windows.

Специалисты департамента Digital Risk Protection компании F6 обнаружили Telegram-бота, который обещает «обойти замедление».

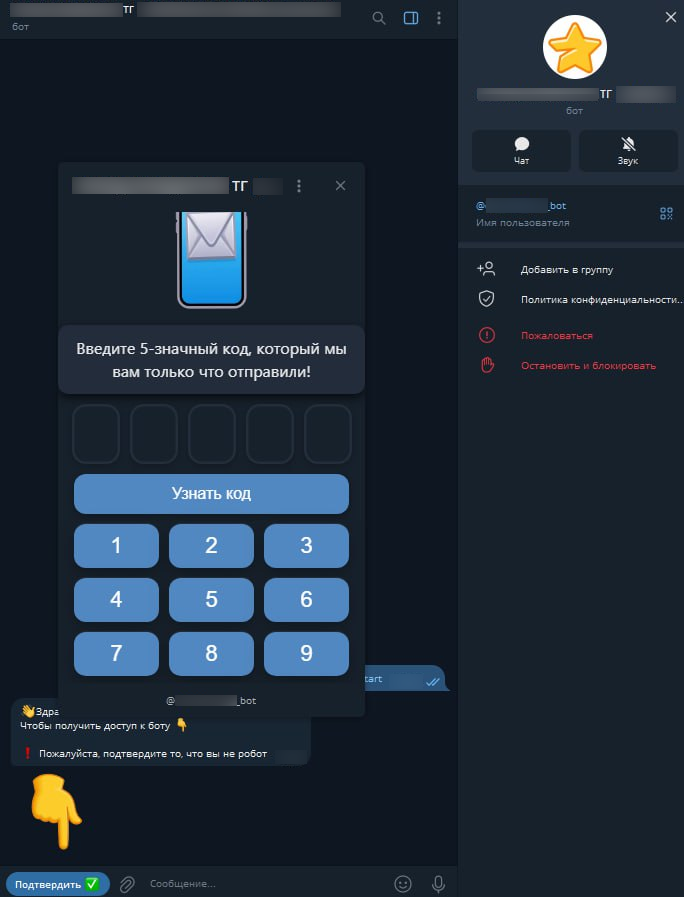

Чтобы начать работу, пользователю предлагают подтвердить, что он «не робот». Нажатие кнопки «Подтвердить» фактически даёт боту доступ к данным о номере телефона.

Дальше — классическая схема социальной инженерии. Под предлогом проверки пользователя просят ввести пятизначный код, который якобы отправил бот. На деле это код авторизации Telegram.

Если ввести его в форму «ускорителя», злоумышленники сразу получают доступ к аккаунту — особенно если в нём не включён облачный пароль (двухфакторная аутентификация).

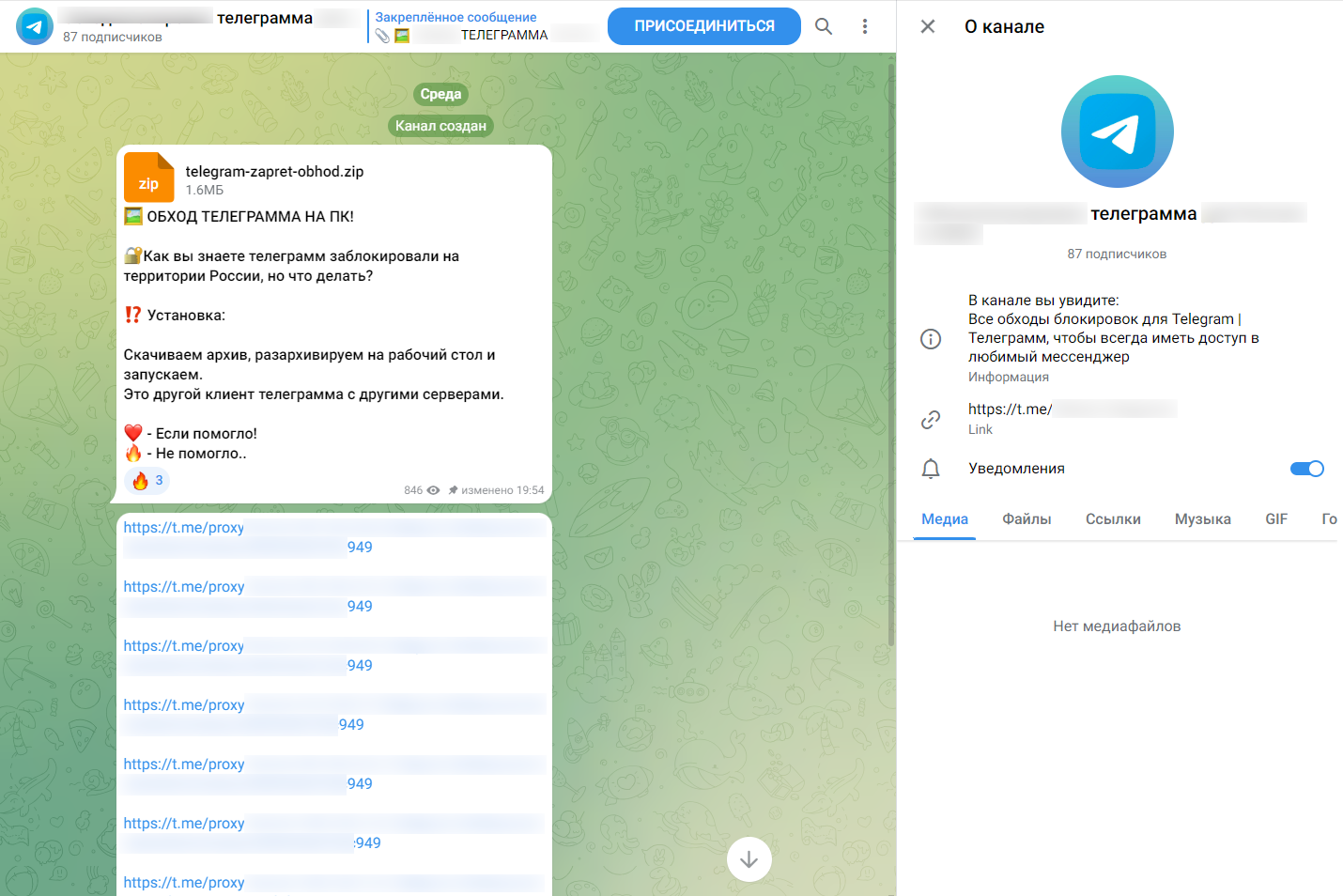

Но на этом всё не заканчивается. После замедления Telegram начали массово появляться каналы с названиями вроде «обход блокировки» или «ускорение Telegram». В них предлагают скачать «клиент телеграмма с другими сервисами» (орфография сохранена) или перейти по «специальным ссылкам».

Аналитики F6 проверили один из таких архивов — внутри оказался троян для Windows, то есть вредоносное приложение. Кроме того, пользователям активно предлагают установить VPN и прокси-сервисы, которые могут быть ловушкой и использоваться для кражи данных или заражения устройств.

«Мы рекомендуем критично относиться к предложениям воспользоваться обходами блокировок, замедления Telegram и “ускорителями” мессенджера: как правило, за ними стоят злоумышленники, которые хотят заразить ваше устройство зловредом или угнать аккаунт для последующей продажи или использования в мошеннических схемах. Также рекомендуем включить второй фактор аутентификации», — отметила Анастасия Князева, аналитик департамента Digital Risk Protection компании F6.